Amazon S3-buckets worden gebruikt om alle soorten gegevens voor cloudgebaseerde applicaties in IT-ecosystemen op te slaan. Amazon S3 is een populaire keuze in de AWS-cloud als het gaat om gegevensopslag. Er zijn echter veel veiligheidsrisico's verbonden aan de zichtbaarheid en beveiliging van gegevens. Ondanks de extra flexibiliteit die wordt geboden, is een organisatie verantwoordelijk voor de gegevens die zij in deze buckets opslaat.

Het is belangrijk om te leren hoe u S3-buckets kunt beveiligen en blootstelling van gevoelige gegevens kunt voorkomen. Er zijn verschillende beveiligingslagen en -praktijken beschikbaar die uw cloudbeveiliging te versterken. De Amazon S3-bucketconnector deelt XDR-gegevens met uw AWS-omgeving en vereist het instellen van aangepaste AWS IAM-rollen. Bedreigingsdetectie voor Amazon S3 kan bescherming op machinesnelheid bieden om ransomware en malware in uw S3-buckets te detecteren en te elimineren. Het beschermen van NetApp-opslag is van cruciaal belang voor het waarborgen van de operationele stabiliteit en integriteit van uw bedrijf.

Om organisaties te helpen continu inzicht te krijgen en hun beveiliging te verbeteren, is het cruciaal om Managed XDR-oplossingen te gebruiken om S3-datalogs op te nemen en het beheer van S3-bucketgegevens te automatiseren. U kunt vooraf gedefinieerde regels instellen, opslagkosten verlagen en de naleving verbeteren. In deze gids vindt u alles wat u moet weten over Amazon S3-bucketbeveiliging, inclusief de best practices voor het beveiligen van S3-buckets. Lees verder voor meer informatie.

Wat is Amazon S3-bucketbeveiliging?

Amazon S3-bucketbeveiliging is een gedeelde verantwoordelijkheid van de consument en de AWS-provider. S3-bucketbeveiliging bepaalt hoe gebruikers toegang kunnen krijgen tot de S3-bronnen die ze aanmaken. Amazon S3-bucketbeveiliging omvat het configureren van machtigingen voor alle objecten, het verlenen van tijdelijke toegangsrechten en het ondersteunen van auditlogboeken voor het doen van verzoeken aan S3-bronnen om volledig inzicht te krijgen.

Gebruikers hebben toegang tot AWS-richtlijnenrapporten; ze kunnen gebruikmaken van AWS-monitoringservices om bestaande configuraties en het gebruik van AWS-services te onderzoeken. Andere aspecten die onder Amazon S3-bucketbeveiliging vallen, zijn:

- Versiebeheer – Met S3 kunnen gebruikers meerdere versies van verschillende objecten maken en deze opslaan in S3-buckets. Dit kan vooral nuttig zijn voor disaster recovery-processen en back-ups wanneer zich een beveiligingsincident voordoet.

- Auditing – Het is belangrijk om regelmatig audits uit te voeren van uw S3-bucketconfiguraties, toegangslogboeken en machtigingen om mogelijke beveiligingsproblemen en kwetsbaarheden te identificeren.

- Logging – Amazon S3 biedt uitstekende logboek- en trackingmogelijkheden om bucketactiviteiten te monitoren. Dit omvat het beheren van verzoeken, het afhandelen van fouten en het beoordelen van toegangspatronen.

Waarom is S3-bucketbeveiliging belangrijk?

Slechte Amazon S3-bucketbeveiliging kan ervoor zorgen dat organisaties operationele storingen ondervinden en het vertrouwen van klanten verliezen. S3-buckets worden gebruikt om persoonlijk identificeerbare informatie (PII), creditcardgegevens, financiële gegevens, intellectuele eigendomsrechten en andere soorten vertrouwelijke informatie op te slaan. Een gebrek aan S3-bucketbeveiliging kan leiden tot rechtszaken, identiteitsdiefstal en enorme omzetverliezen als gevolg van datalekken.

Veel sectoren, zoals de gezondheidszorg, e-commerce, de financiële sector en de overheid, hebben strenge voorschriften en nalevingsvereisten voor gegevensopslag en -beveiliging. Amazon S3-bucketbeveiliging zorgt ervoor dat aan deze voorschriften wordt voldaan. Het helpt ook om de bedrijfscontinuïteit te waarborgen, downtime te minimaliseren en te beschermen tegen ongeoorloofde gegevenswijzigingen. Goede S3-bucketbeveiliging kan helpen om de totale bedrijfskosten te verlagen, onnodige kosten voor gegevensopslag en -overdracht te voorkomen en de noodzaak van handmatig gegevensherstel te verminderen. Het maakt deel uit van elk holistisch cyberbeveiligingsprogramma en S3-buckets moeten worden beschermd tegen externe bedreigingen.

Klanten willen tegenwoordig dat de beste S3-bucketbeveiligingspraktijken worden geïmplementeerd voordat ze gebruikmaken van diensten. Dit is essentieel voor het verbeteren van de reputatie van het merk en het beschermen van de gegevensintegriteit.

Best practices voor het beveiligen van S3-buckets

1. Implementeer het beleid van minimale toegangsrechten voor buckets

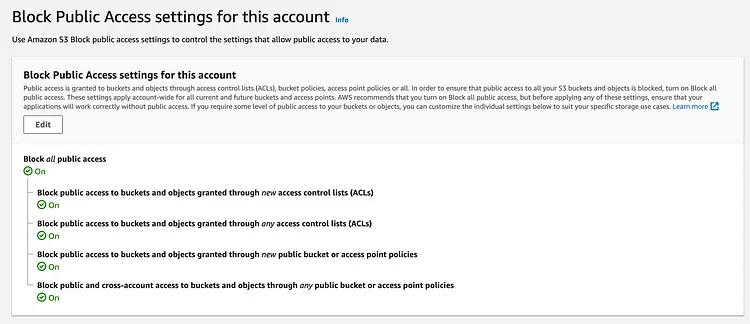

Zet IP-adressen en ARN's voor accounts die toegang tot S3-buckets nodig hebben op de witte lijst. Schakel de instellingen voor het blokkeren van openbare toegang in en verwijder anonieme toegang tot S3-buckets. U kunt aangepaste IAM-beleidsregels schrijven voor gebruikers die toegang nodig hebben tot specifieke buckets. Deze beleidsregels kunnen worden geconfigureerd om Amazon S3-machtigingen voor meerdere gebruikers te beheren. U kunt IAM-rollen overal gebruiken of ze in plaats daarvan gebruiken als tijdelijke inloggegevens en een sessietoken.

Zorg ervoor dat uw op identiteit gebaseerde beleidsregels geen wildcard-acties gebruiken. Om handmatige interventie te voorkomen, definieert u S3-levenscyclusbeleidsregels om objecten indien nodig automatisch volgens schema te verwijderen. In GuardDuty kunt u S3-beveiliging inschakelen om kwaadaardige activiteiten te detecteren en gebruik te maken van anomaliedetectie en dreigingsinformatie. AWS heeft onlangs Macie gelanceerd, een andere geweldige tool voor het scannen van gevoelige gegevens buiten aangewezen gebieden.

Om toegang met minimale rechten te implementeren, biedt AWS verschillende tools, zoals machtigingsgrenzen, bucket-ACL's (Access Control Lists), beleidsregels voor servicecontrole en meer. Houd een grondig overzicht bij van al uw identiteiten in S3-bronnen die geautoriseerde toegang hebben.

2. Versleutel gegevens in rust en tijdens het transport

Monitor uw AWS-ecosysteem en zoek uit voor welke buckets versleuteling is uitgeschakeld. Het is belangrijk om op bucketniveau te versleutelen en niet op objectniveau om S3-bucketgegevens te beschermen tegen ongeoorloofde toegang en datalekken.

U kunt server-side versleuteling toepassen met Amazon S3 en gegevens beschermen tegen onbedoelde verwijdering door gebruik te maken van S3-versiebeheer en S3-objectvergrendeling. Als u een extra beveiligingslaag wilt, kunt u een Multi-Factor Authentication (MFA) delete toevoegen. Amazon S3 wordt geleverd met CloudTrial en S3-servertoegangslogboekfuncties. U kunt een uitgebreid overzicht van uw beveiligingsstatus krijgen door CloudWatch-logboeken te gebruiken. Controleer de versleutelingsnormen van uw omgeving aan de hand van benchmarks uit de sector.

U kunt ook AES 256-bits versleuteling gebruiken om klantgegevens te versleutelen en sleutels uit het geheugen te verwijderen nadat het versleutelingsproces is voltooid. Door de klant verstrekte versleutelingssleutels werken uitstekend en worden door de gebruiker verstrekt. Voor door de klant beheerde sleutels kunt u versleutelingscontroles maken, roteren, uitschakelen, controleren en volledige toegang krijgen. U kunt door de klant beheerde sleutels (CMK's) maken met behulp van de AWS KMS-console voordat u deze op S3-niveau gebruikt. Standaard maakt Amazon S3 al bij de eerste keer AWS Managed CMK aan in het AWS-account. Het gebruikt deze CMK voor SSE-KMS en Amazon Sigv4 is een authenticatiemechanisme van Amazon S3 voor het ondertekenen van API-verzoeken. Om de versleutelingsstatus van uw objecten te controleren, kunt u de S3-inventaris gebruiken voor meer informatie. De vier belangrijkste versleutelingsbeheeropties die beschikbaar zijn voor uw S3-buckets zijn SSE-KMS, DSSE-KMS, versleuteling aan de clientzijde en SSE-C.

3. Volg beveiligingsnormen die voldoen aan de best practices

Organisaties over de hele wereld volgen meerdere beveiligingsnormen die S3-buckets beveiligen. Door aan een aantal daarvan te voldoen, kunt u de gegevens in uw S3-buckets veilig houden en systemen beschermen. U kunt kaartgegevens beveiligen, gebruikmaken van firewalls en wachtwoordinstellingen configureren. Zorg ervoor dat u deze normen toepast op alle AWS-public cloud-instanties.

De meest populaire normen die door wereldwijde organisaties worden gevolgd om de veiligheid van Amazon S3-buckets te waarborgen, zijn:

- National Institute of Standards and Technology (NIST)

- Monetary Authority of Singapore (MAS)

- Algemene verordening gegevensbescherming (AVG)

- Payment Card Industry Data Security Standard (PCI DSS)

- Australian Prudential Regulation Authority (APRA)

4. Gebruik een applicatie voor meerdere regio's

U kunt DynamoDB Global Tables gebruiken voor asynchrone gegevensreplicatie tussen primaire en secundaire regio's. Gebruik de applicatiearchitectuur voor meerdere regio's van AWS voor het beheer van fouttolerante applicaties. U kunt de disaster recovery-mogelijkheden van uw S3-buckets verbeteren door gebruik te maken van de S3-functie voor replicatie tussen regio's van AWS.

5. Probeer S3 Pre-Signed URL's

Amazon S3-objecten zijn standaard privé. Alleen de eigenaren van de objecten hebben er toegang toe. Het kan echter voorkomen dat een objecteigenaar objecten met anderen wil delen. Met vooraf ondertekende URL's kunnen ze hun eigen beveiligingsmachtigingen instellen en tijdelijke toegang verlenen om objecten te downloaden.

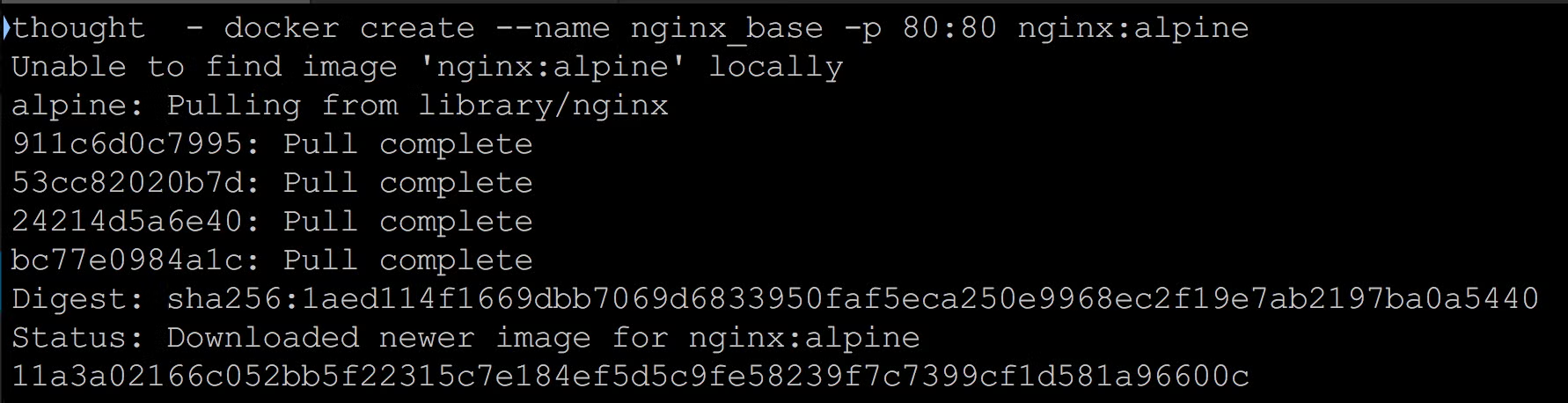

U kunt objecten met een aangepaste levensduur in een S3-bucket koppelen door vooraf ondertekende URL's te gebruiken. U kunt bijvoorbeeld een vooraf ondertekende URL voor een specifieke bucket genereren en deze 1 week geldig maken met de volgende opdracht:

aws s3 pre sign s3://DOC-EXAMPLE-BUCKET/test2.txt

--expires-in 604800

6. Gebruik S3 Bucket Security Monitoring Tools en voer regelmatig audits uit

U kunt S3-bronnen taggen voor het uitvoeren van beveiligingsaudits met behulp van de Amazon Tag Editor. U kunt resourcegroepen voor S3-resources maken om deze effectief te beheren en te controleren.

Met AWS-services zoals CloudWatch kunt u belangrijke statistieken zoals 4xxErrors, DeleteRequests, GetRequests en PutRequests monitoren. Door deze statistieken regelmatig te controleren, kunt u de beveiliging, prestaties en beschikbaarheid van uw S3-bronnen waarborgen.

U kunt ook AI-aangedreven tools zoals SentinelOne gebruiken om de beveiligingscontrole en -audit van uw S3-buckets te automatiseren en rapporten te genereren.

Hoe kan SentinelOne helpen?

Het opslaan en gebruiken van niet-gescande bestanden in S3-buckets kan verschillende beveiligingsrisico's met zich meebrengen die organisaties koste wat kost willen vermijden. Bedrijven gebruiken S3-buckets omdat het schaalbare en veilige oplossingen voor objectopslag zijn. De inhoud en beveiliging van bestanden die naar deze buckets worden geüpload, kunnen onbekend zijn. Daarom moeten klanten ze scannen en eventuele kwetsbaarheden in applicaties verhelpen.

SentinelOne helpt organisaties om snel te voldoen aan de vereisten op het gebied van gegevenssoevereiniteit en compliance. Het detecteert malware en zero-days in milliseconden en beschermt cloudomgevingen door te voorkomen dat dergelijke bedreigingen zich verspreiden. Gebruikers kunnen de analyse van bestandsbedreigingen stroomlijnen en automatiseren, eenvoudig integreren in bestaande applicaties en workflows, en profiteren van flexibele dekkingsbeleidsregels.

Met de SentinelOne-beheerconsole kunnen gebruikers workloads, eindpunten en S3-bronnen beheren. Het automatiseert het detecteren van buckets en wordt geleverd met sterke beveiligingsmaatregelen om onbedoelde verkeerde configuraties te voorkomen.

Hieronder leest u hoe SentinelOne de beveiliging van Amazon S3-buckets voor organisaties verbetert:

- Geavanceerde dreigingsdetectie voor Amazon S3-buckets – SentinelOne scant elk object dat aan de bucket wordt toegevoegd op malware en kan bestaande bestanden eenvoudig op verzoek scannen. Dankzij automatische schaalbaarheid, bestandsquarantaine en aangepaste herstelacties kunnen organisaties geïnfecteerde bestanden verwijderen en de verspreiding van malware voorkomen

- Configureerbare cloudbeleidsregels – Het cloudbeleid van SentinelOne is configureerbaar en kan worden aangepast aan uw zakelijke behoeften. Het voegt dynamische flexibiliteit toe voor het provisionen van assets en alle scans worden binnen de omgeving uitgevoerd. Er verlaten nooit gevoelige gegevens de cloudomgeving en deze bescherming kan eenvoudig worden geïmplementeerd en geïntegreerd met bestaande applicatiearchitecturen en workflows

- Voorraadbeheer – SentinelOne beschermt organisaties met krachtige mogelijkheden voor het opsporen van cloudbedreigingen. Het levert telemetrie voor workloads, past op beleidsregels gebaseerde bescherming toe en stroomlijnt het beheer van cloudvoorraadopslag. Het wordt vertrouwd en erkend door Gartner, MITRE Engenuity, Tevora en vele anderen. Het Singularity XDR-platform beschermt en ondersteunt toonaangevende internationale ondernemingen met realtime inzicht in aanvalsoppervlakken, platformoverschrijdende correlatie en AI-aangedreven responsacties.

AI-gestuurde cyberbeveiliging

Verhoog uw beveiliging met realtime detectie, reactiesnelheid en volledig overzicht van uw gehele digitale omgeving.

Vraag een demo aanConclusie

De beveiligingsfuncties van Amazon S3-buckets worden door consumenten wereldwijd gebruikt om objecten te beschermen die zijn opgeslagen in S3-buckets. Er zijn monitoringpraktijken, auditpraktijken en preventieve beveiligingsbest practices, die we beide in deze gids hebben behandeld. Het identificeren en controleren van al uw assets is een cruciale stap bij het beveiligen van uw S3-buckets. Wanneer u toegangscontrolelijsten uitschakelt, is gegevensbescherming afhankelijk van het opstellen en beheren van uw eigen beleid. U kunt ook gebruikmaken van Virtual Cloud Endpoint (VCE)-beleidsregels en volledige controle over buckets krijgen door de ACL-instellingen van buckets terug te zetten naar de standaardinstellingen.

Zorg ervoor dat al uw buckets de juiste beleidsregels gebruiken en niet openbaar toegankelijk zijn. Overweeg om doorlopende beveiligingsmonitoring- en auditdiensten zoals SentinelOne te implementeren om S3-implementaties te inspecteren en AWS Config Rules te beheren. Het goede nieuws is dat platforms zoals SentinelOne eenvoudig te gebruiken en in te stellen zijn. U kunt een gratis live demo bij ons plannen en onze verschillende functies uitproberen. Wij kunnen u helpen om beschermd te blijven in het huidige competitieve landschap.

FAQs

Amazon S3-beveiliging omvat alle beveiligingsmaatregelen die worden genomen om objecten te beschermen tegen ongeoorloofde toegang, manipulatie en datalekken. AWS-beveiliging heeft verschillende ingebouwde beveiligingsfuncties waarvan gebruikers kunnen profiteren. S3-beveiliging omvat het schrijven van aangepaste beveiligingsbeleidsregels, het configureren van buckets en het zorgen voor de juiste monitoring-, versleutelings- en logboekmechanismen. Het doel van S3-beveiliging is ervoor te zorgen dat de gegevens die in buckets zijn opgeslagen, veilig en privé blijven en alleen toegankelijk zijn voor geautoriseerde gebruikers.

U kunt uw S3-buckets op verschillende manieren beveiligen. De eerste methode is het gebruik van de AWS-tools en -bronnen die door het AWS-ecosysteem worden aangeboden. U kunt de standaardconfiguraties wijzigen en bucketbeleidsregels aanpassen om gevoelige gegevens te beschermen. De tweede en beste manier om S3-buckets te beveiligen, is door gebruik te maken van een AI-gestuurd platform voor beveiligingsautomatisering, zoals SentinelOne. SentinelOne biedt geavanceerde dreigingsinformatie, monitoring en analyse, en een hele reeks uitstekende cyberbeveiligingsfuncties. U kunt kritieke kwetsbaarheden in uw hele cloudomgeving verhelpen met behulp van de 1-klik-remediëring.