横方向移動とは、攻撃者がネットワークへの初期侵入後に内部を移動する際に用いる手法を指します。本ガイドでは、横移動の仕組み、セキュリティへの影響、検知・防止戦略について解説します。

横移動を阻止する上で、ネットワークのセグメンテーションと監視が重要であることを学びましょう。組織がサイバーセキュリティ防御を強化するには、横移動を理解することが不可欠です。

横方向移動攻撃は、サイバー攻撃が侵入点で発生することは稀であるため可能となります。侵入点は単にハッカーがアクセス権を得る場所です。サイバー犯罪者は、最も機密性の高い情報にアクセスするために、システム内を横方向に移動することがよくあります。残念ながら、こうした攻撃を阻止するためのサイバーセキュリティ対策の強化方法を知らないユーザーや企業が多すぎるのが現状です。

横方向移動攻撃は、サイバー攻撃が侵入点で発生することは稀であるため可能となります。侵入点は単にハッカーがアクセス権を得る場所です。サイバー犯罪者は、最も機密性の高い情報にアクセスするために、システム内を横方向に移動することがよくあります。残念ながら、こうした攻撃を阻止するためのサイバーセキュリティ対策の強化方法を知らないユーザーや企業が多すぎるのが現状です。

最近の 横移動(ラテラル・ムーブメント)とは、攻撃者が被害者のネットワーク内で移動することを指します。横移動は通常、攻撃範囲を拡大し、新たに侵害可能なシステムやデータを見つけるために行われます。横移動は攻撃のどの段階でも発生する可能性がありますが、侵害後の段階で最も頻繁に見られます。

横移動攻撃は通常、特定のパターンに従います:

- 攻撃者はフィッシングやマルウェア(ファイルレスマルウェアを含む)などの手法でシステムへの初期アクセス権を取得します。

- 攻撃者はそのシステムを足掛かりに、通常は脆弱性の悪用や盗んだ認証情報を使用してネットワーク内で横方向に移動します。

- 攻撃者は侵害したシステムを利用して、機密データやシステムにアクセスします。

攻撃者が使用できる横方向移動の手法は多岐にわたりますが、一般的なものには以下が含まれます:

- ハッシュ転送攻撃(Pass-the-hash): この手法では、攻撃者はシステムからパスワードハッシュを窃取し、そのハッシュ を使用してネットワーク上の他のシステムへの認証を行います。

- チケット転送攻撃(Pass-the-ticket): 攻撃者はシステムからKerberosチケットを盗み出し、そのチケットを用いてActive Directoryのようなネットワーク上の他のシステムへの認証に利用します。ゴールデンチケット攻撃やシルバーチケット攻撃などのチケット転送攻撃は、攻撃者が侵害後の横方向移動や権限昇格に用いる強力な手法です。これらの手法により、攻撃者はネットワーク上の任意のエンドポイントやサービスに無制限にアクセスでき、壊滅的な結果を招く可能性があります。

- 脆弱性の悪用:攻撃者はシステムの脆弱性を悪用してアクセス権を取得し、そのアクセス権を利用してネットワーク内で横方向に移動します。

- 盗んだ認証情報の使用:攻撃者はシステムから有効な認証情報を盗み出し、その認証情報を使用してネットワーク上の他のシステムに認証します。

横方向移動の手法は、成功確率を高めるために組み合わせて使用されることが多い。例えば、攻撃者は パス・ザ・ハッシュでシステムへの初期アクセス権を取得し、その認証情報を用いてネットワーク上の他のシステムへの認証を行う場合があります。

英国の国家サイバーセキュリティセンターは、サイバー犯罪者がネットワークに初期の足場を築いた後、その足場を拡大・強化しつつ、貴重な情報やシステムに対するさらなる制御権を獲得しようとすると指摘している。これが横方向移動を非常に危険なものにしている理由である。

横方向移動の仕組み:攻撃の段階

サイバー攻撃について知っておくべきことの1つは、それらが明確に定義されたプロセス、いわゆる「キルチェーン」に従うことです。「サイバーキルチェーンとは、サイバー犯罪者が攻撃を実行する際に用いる手法です。これは直線的なモデルであり、標的の特定からデータの流出成功に至るまでの攻撃者の手順を概説しています。」

横方向移動攻撃に関しては、攻撃者が利用するキルチェーンにはいくつかの段階があります:

偵察

これは横方向移動攻撃の最初の段階であり、攻撃の残りの部分のための基盤を整えるため、最も重要な段階でもあります。この段階では、攻撃者は標的に関する可能な限りの情報を収集します。

これにはネットワークインフラ、ユーザー、システムに関するデータの収集が含まれます。攻撃者はGoogleドークス、ソーシャルメディア、その他のオープンソースインテリジェンス(OSINT) などの手法を用いて標的に関するデータを収集します。

偵察段階には以下も含まれます:

- 潜在的な標的の特定。

- 脆弱性の発見。

- 関連する第三者機関の特定(およびそれらの機関がアクセス可能な有用な情報の把握)。

- 既存の侵入経路の調査(および新たな侵入経路の発見)。

また、偵察活動はオンラインとオフラインの両方で実施される。

認証情報の窃取

しばしば “クレデンシャルダンプ」とも呼ばれるこの段階は、偵察により、サイバー犯罪者は潜在的な標的に関する全ての重要な情報を発見できます。ここで攻撃者は自らの存在を固め、持続的な脅威を維持し、不正な手段で認証情報を入手し、追加のホストを侵害して権限を昇格させます。

最終的に攻撃者は標的(ドメインコントローラー、重要システム、機密データなど)を掌握します。彼らは資格情報を窃取し、それによりより多くのホスト命名規則やサーバーへの正当なアクセス権を得たように見せかけます。これらの目的を達成した後、データは流出され、デバイスは破壊される可能性があります。

横方向移動アクセス

この段階では、攻撃者は前段階で取得した認証情報を使用して、システム間を横方向に移動し、ネットワーク内での足場を拡大します。具体的には、リモートデスクトッププロトコル (RDP)、Windows Management Instrumentation (WMI)、Server Message Block (SMB)。

これらのツールにより、攻撃者は再認証なしでネットワーク上のデバイスやシステムを横方向に移動でき、機密データやシステムへの無制限のアクセス権を得られます。

検知と遮断

これは横方向移動キルチェーンの最終段階であり、あなたやクライアントのデータを保護する上で最も重要な段階です。サイバー攻撃者がシステムに侵入した後、その攻撃を検知し阻止することはほぼ不可能と言えます。

SentinelOne は、脅威のライフサイクルのあらゆる段階で AI と自動化によるネットワーク保護を実現し、あらゆる横方向移動攻撃を阻止します。ATT&CK Deception Evaluationに参加し、これを主導した最初で唯一のXDRベンダーとしてa>を主導した唯一のXDRベンダーとして、同社のSingularity XDRプラットフォームは、最も強力で自律的なXDRプラットフォームとして、企業における攻撃対象領域を最小化します。

Singularity XDR は、ネットワーク内に橋頭堡を築こうとする攻撃者や、ID データを侵害して横方向に移動し、特権をエスカレートしてターゲットを獲得しようとする攻撃者を早期に阻止するために、予防、保護、検出、欺瞞機能を効果的に組み合わせて提供します。SentinelOne のデモを入手する。&

攻撃者が横方向移動技術を利用する理由

横方向の移動は、主に2つの原因に起因します。ネットワークを横断する生身の攻撃者、またはワームのような自動拡散能力を持つ悪意のあるコードです。横移動を実行する手法には、EternalBlue SMB エクスプロイトなどのエクスプロイトの活用、リモートデスクトッププロトコル、Powershell や WMI などのツール/インターフェースによる認証情報の収集、リモートマシン上でのコード実行などが含まれます。

上記の手法のほとんどはファイルレスな方法であるため、従来のセキュリティ対策の多くは、ネットワーク内で移動する攻撃者やコードを特定することが困難です。こうした攻撃のステルス性は攻撃者にとって極めて効率的で利益をもたらし、大規模な感染を可能にします。横方向移動攻撃を防ぐには、攻撃者がこの手法を用いる理由を理解することが不可欠です。

検知回避が容易

平均的に、フィッシング攻撃の検知には213日 かかり、封じ込めには80日を要します。横方向移動攻撃において213日間は極めて長い期間であり、攻撃者がネットワーク内を横方向に移動し、永続化を確立し、偵察を実施し、認証情報を取得するのに十分な時間を提供します。

さらに、正当なユーザーがネットワークやクラウドを横方向に移動しているように見えるため、セキュリティツールやネットワーク監視ツールは攻撃を検知できません。&

つまり、最初のデバイスが感染していると判明した時点でさえ、攻撃者は既にネットワーク全体に移動し、攻撃をエスカレートさせる最適な機会を伺いながら、標的内部で長期間にわたり検知されない状態を維持している可能性がある。これが次のポイントにつながる:

脆弱性を学習する時間

攻撃者は横方向移動により各システムの動作を観察し、異なるシステムの脆弱性を学習できます。そして最終攻撃を実行する数週間から数ヶ月間、この活動を継続することが可能です。

権限昇格の機会

攻撃者が横方向移動技術を用いるもう一つの理由は、外部からネットワークを侵害しようとする代わりに、ネットワーク内で昇格した権限を獲得するためです。正当な認証情報を使用することで、攻撃者はネットワーク上で迅速に権限を昇格させ、機密データやシステムを制御できるようになります。

検出方法と防止方法

横方向移動攻撃は、正当な認証情報やツールを使用するため、サイバー犯罪者が長期間検知されずに活動できることから、検知と防止が困難です。しかし、横方向移動攻撃のリスクを軽減するために実践できるセキュリティ対策のベストプラクティスがあります。サイバーセキュリティ対策が存在します。具体的には以下の通りです:

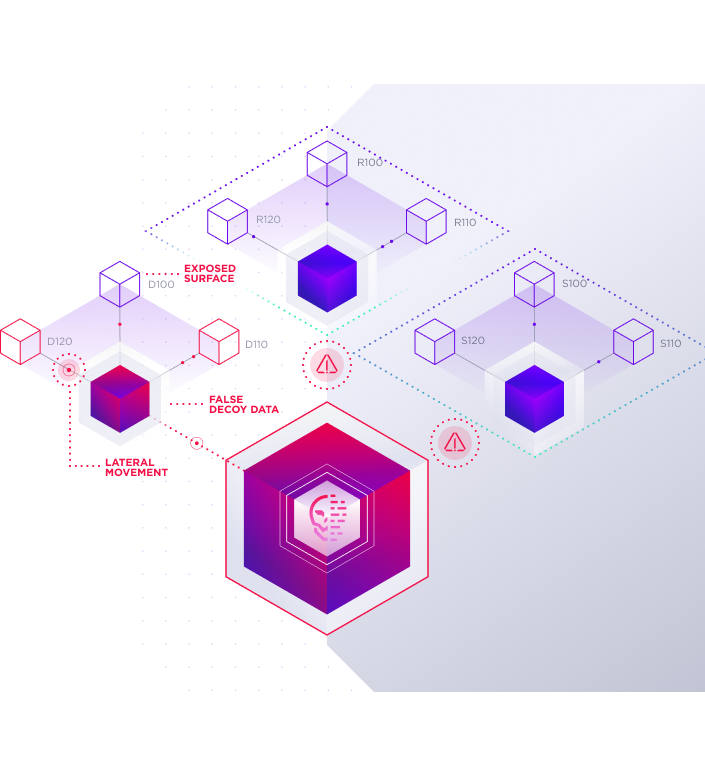

攻撃対象領域の把握

まず、ネットワーク上に存在するシステムやデバイスを把握することが重要です。これにより、保護すべき対象を囲む壁を構築できます。ここで、サイバーセキュリティの焦点は境界防御からネットワーク内部の検知へと移行すべきです。

これを実現するには、公開された認証情報/データ、設定ミス、潜在的な攻撃経路、その他の脆弱性について把握する必要があります。エンドポイント検知・対応(EDR) および 拡張検知・対応(XDR)エンドポイントへの攻撃を可視化し、その機能を拡張するツールです。

SentinelOne の Singularity™ Platform は、セキュリティ専門家が最新の脅威を機械の速度でプロアクティブに解決することを支援します。Singularity は、SOC がユーザーエンドポイント、ハイブリッドクラウドワークロード、IoT などのリスクをより効果的に管理できるよう支援することで、自律型 AI 駆動のサイバーセキュリティという将来のビジョンを今日の現実のものにします。

権限と ID の調査

2 つ目の手法は、ネットワーク上の権限と ID を調査し、理解することです。これにより、正当なユーザーが実行すべき操作と、実行すべきでない操作を判断するのに役立ちます。

異常と検出精度の測定

この段階では、セキュリティツールの検出精度を測定し、期待どおりに機能していることを確認する必要があります。たとえば、通常は 1 つの場所からファイルにアクセスしているユーザーが、別の場所からアクセスしている場合。これは、ユーザーの認証情報が侵害され、誰かがそれを使ってネットワーク上で横方向に移動しようとしている兆候である可能性があります。

横方向の移動攻撃を検出および防止するには、AI/ML 機能を備えた検出技術を使用できます。これらの技術はユーザー行動を監視し、横方向移動を示唆する異常を特定するために活用できます。

横方向移動やその他のサイバー脅威問題を特定する最善策は、組織の全構成員に利益をもたらす信頼できるサイバーセキュリティプロセスを採用することです。SentinelOneの横方向移動検知エンジンは、プラットフォームの低レベル監視を活用し、上記のスクリプト言語やプロトコルを含む全てのマシン操作を可視化します。

実行コンテキストをリアルタイムで構築し、行動AIを適用することで、ネットワーク内を移動するための様々な手法の使用における異常を特定し、マルウェアや「ローミング」攻撃者の拡散を防止します。その仕組みはこちらでご確認いただけます:

効果的な自動化とオーケストレーションの活用

最後に、横方向移動攻撃への対応を自動化およびオーケストレーションする必要があります。これにより対応時間が短縮され、攻撃成功の可能性が低減されます。

これを実現するには、セキュリティオーケストレーション、自動化、対応(SOAR)プラットフォームを活用できます。これらの自動化プラットフォームは、検知された脅威に対処し、ネットワーク内での拡散を阻止することで、インシデント対応を加速・簡素化します。

SentinelOneがMITRE Engenuity ATT&CK®評価で達成した成果についてはこちらをご覧ください。

SentinelOneによる横方向移動の防御

サイバー犯罪者の手口が高度化する中、横方向移動攻撃は依然として重大な課題です。単純なエクスプロイトの時代は終わりました。大企業は今や、周到に計画された高度持続的脅威(APT)(APT)攻撃―横方向移動攻撃を含む多様な手法―を警戒しています。

SentinelOne横方向移動検知が提供する検知精度と可視性は、他のあらゆるEDRツールを凌駕し、2.0プラットフォームに統合された自動運用を実現します―設定不要です。

SentinelOneは世界をリードする次世代エンドポイントセキュリティプラットフォームです。攻撃ライフサイクルのあらゆる段階で脅威を阻止するために設計されています。単一のエージェント/コンソールアーキテクチャで包括的な可視性、保護、対応機能を提供します。横方向移動攻撃からビジネスをプロアクティブに保護します。今すぐデモを予約して、その効果を実感してください。

横方向移動に関するよくある質問

横方向移動とは、攻撃者がネットワークへの初期アクセス権を取得した後、機密データを探したり権限を昇格させたりするために、異なるシステムやアカウント間を移動することを指します。目的は、検知されずに価値ある資産や標的に到達することです。

攻撃者は、盗んだ認証情報を利用し、信頼関係を悪用し、内部ツールを不正使用してネットワーク内を移動し、盗む価値のあるものや破壊する価値のあるものに到達します。

攻撃者はフィッシングメールからユーザーのパスワードを入手し、ログインします。その後、そのアクセス権を利用してファイルサーバーやデータベースシステムに接続します。そこから、PsExecやWindowsリモートデスクトップなどのツールを使用してマシン間を移動し、暗号化、流出、または破壊できる管理者認証情報やファイルを探します。

攻撃者はまず、認証情報やトークンを収集することから始めます。次に、公開共有フォルダ、設定ミス、ネットワーク接続デバイスをスキャンします。その後、盗んだ情報を使ってそれらのシステムへのアクセスを試みます。成功すると、このプロセスを繰り返し、より高い権限を持つアカウントやより価値のある標的を探します。また、正当な管理者ツールを使用して検知を回避しようとすることがよくあります。

異常な認証試行、管理者ツールの新規または不自然な使用、機密リソースへの突発的なアクセスを探します。予期せぬ場所や不自然な時間帯からのアカウントログインを監視します。異常なSMBトラフィック、繰り返されるログイン失敗、通常業務時間外の重要システムへのアクセスに対するアラートを設定します。

横方向の移動は、環境内に脆弱なパスワード、不十分なセグメンテーション、または誤設定された権限が存在する場合に発生します。攻撃者はシステム間の信頼関係を悪用し、パッチ未適用の脆弱性を利用し、または従業員による認証情報の再利用を悪用します。適切な監視の欠如やユーザー権限の制限不足は、初期侵害後の攻撃者の移動範囲を拡大させます。

一般的な手法には、Pass-the-Hash、Pass-the-Ticket、RDP/SMB/WinRMの悪用、脆弱なサービスアカウントの悪用、PsExecやMimikatzなどのツールの使用が含まれます。攻撃者は、検知を回避しエンドポイントやサーバー間を移動するために、悪意のあるスクリプト、バックドア、または現地リソース利用型バイナリ(LOLBins)を使用することもあります。