Active Directory(AD)は、アイデンティティを標的とした攻撃を仕掛ける攻撃者にとって主要な標的となっています。幸いにも、企業セキュリティチームがActive Directoryインスタンスをより明確に可視化し、発見した脆弱性に対処するのに役立つツールがいくつか存在します。

アナリストに広く利用されているツールの一つが攻撃経路グラフです。これは、攻撃者が標準ユーザーから、ドメイン管理者などの特権の高いアカウントまで権限を昇格させる可能性のある経路を示すために使用できます。

この種の可視化は有用ですが、脆弱性を解消するだけでなくベストプラクティスを促進するActive Directory評価ツールの代わりにはなりません。その違いを説明するため、本記事では企業でよく見られる2つのシナリオ例を通じて両アプローチを比較します。

ケーススタディ:基本的な権限昇格

最初のシナリオでは、単純な攻撃経路を検証し、同じ問題に対するADセキュリティ評価の結果と比較します。

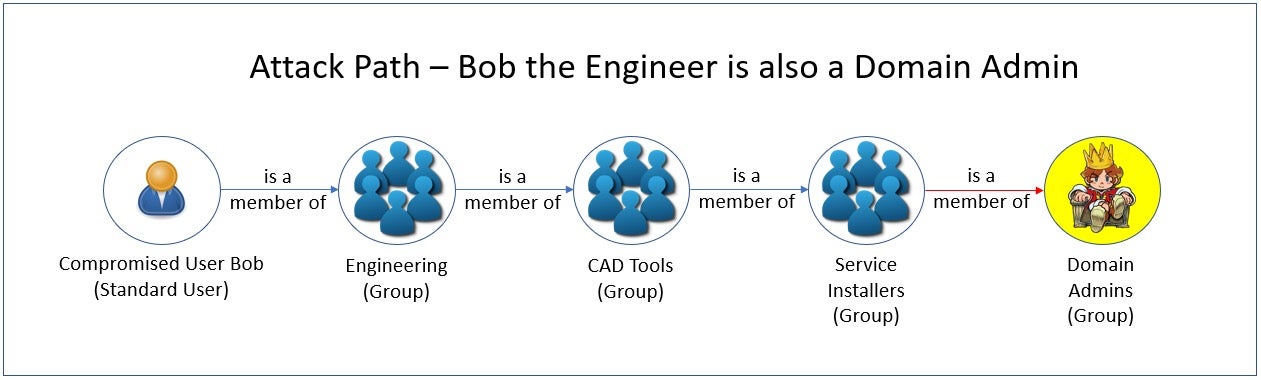

最初の例では、侵害された標準ユーザー「ボブ」が、CADツールグループのサブセットである大規模なエンジニアリンググループのメンバーとなっています。設定の不備と権限分離の欠如により、このグループはサービスインストーラーグループのメンバーでもあり、そのサービスインストーラーグループ自体がドメイン管理者グループのメンバーとなっています。

明らかに、ボブが本来持つべき権限は標準ユーザー権限のみであるにもかかわらず、この入れ子状の関係構造により、ボブのアカウントを侵害した攻撃者はドメイン管理者権限を取得できてしまう。

ここで、このような状況においてADセキュリティ評価ツールが提供できるコンテキストと、管理者がこの情報を活用して問題を緩和し再発を防止する方法について探ってみましょう。

ADセキュリティ評価ツールは以下を提供します:

- 特権アクセス権を持つ全ユーザーのリスト。これは特権グループのネストされたグループに属する全メンバーを含みます。

- 削除すべき特権グループ内にネストされたグループのリスト。これは管理者が問題を軽減するために必要なショートカットです。

- 特権グループへのグループネストを避けるベストプラクティス。これによりボトルネックが解消され、メンバーが意図せず特権アクセス権を付与されるリスクが低減されます。これは問題を防ぐために管理者が必要とするガイダンスです。

2番目と3番目の項目が最も重要です。単にService InstallersグループをDomain Adminsグループから削除するだけで(他のネストされているグループも同様に)、侵害された標準ユーザーアカウントはもはやドメイン管理者ではなくなります。脆弱性に対処しベストプラクティスに従うことで、管理者はグラフを分析してグループメンバーシップを整理する場所を判断する必要がなくなります。つまり、このグラフは本質的に不要になるのです。

事例研究:認証情報の解読

もう1つの単純な攻撃経路を検証しましょう。

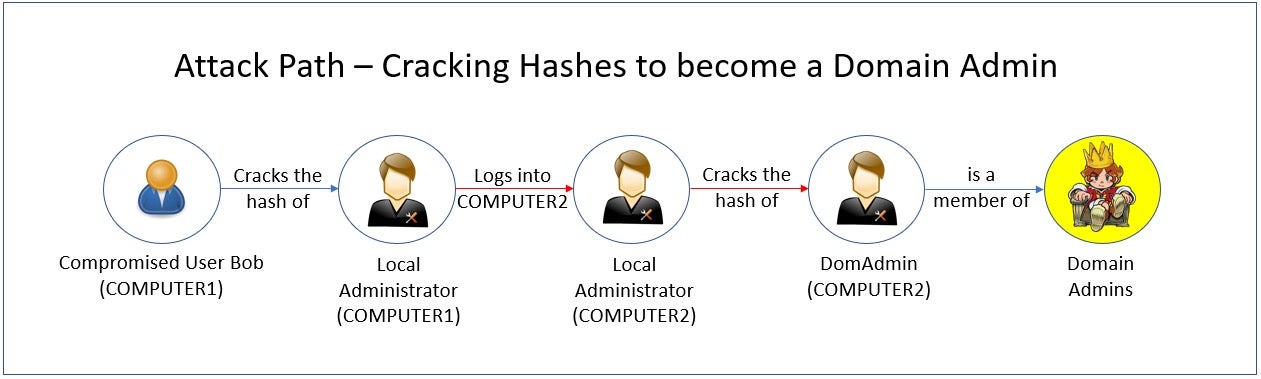

上記の攻撃経路では、ユーザーのコンピューター(COMPUTER 1)が侵害されています。そこから攻撃者は、そのコンピューターのローカル管理者アカウントの認証情報を解読することに成功します。その後、攻撃者はそのローカル管理者アカウントのパスワードを使用して、管理の容易さを考慮して(誤って)同じ認証情報で設定された別のコンピューター(COMPUTER 2)にログインします。COMPUTER2上で、攻撃者はドメイン管理者アカウントのハッシュを解読し、アクセス権限を昇格させることに成功します。

Active Directoryセキュリティ評価ツールは、以下の情報をアナリストに伝達することで、このリスクを迅速に軽減できます:

- Active DirectoryにLAPS(ローカル管理者パスワードソリューション)が設定されていないことが検出されました。これが設定されていれば、攻撃者が同一のローカル管理者パスワードでCOMPUTER1からCOMPUTER2へ移動するのを防げたはずです。各ローカル管理者アカウントに異なるローテーションパスワードを設定することがベストプラクティスです。LAPSはこの要件を満たします。

- 過去にドメイン管理者アカウントがワークステーションにログインした痕跡があり、攻撃者が利用可能なハッシュが残されていました。ここで推奨されるベストプラクティスは、ドメイン管理者のアカウントをドメインコントローラーへのログインにのみ使用し、ワークステーションおよびメンバーサーバー上のすべてのハッシュを消去することです。

ADセキュリティ評価ツールの緩和手順とベストプラクティス推奨事項に従うことで、管理者は攻撃者の潜在的な攻撃経路を排除し、これらの設定ミスや脆弱性の悪用を防止できます。

攻撃経路では見逃されるActive Directoryのリスク

攻撃経路は既知の攻撃を示すために設計されていますが、脆弱性を解消することで既知の攻撃経路だけでなく、多くの場合未知の攻撃ベクトルも排除できます。したがって、脆弱性の根絶とベストプラクティスの遵守がより重要です。

攻撃経路が描く図は、実際のActive Directoryセキュリティ状況を不完全な形で表現しています。組織が脆弱となる可能性を示すグラフは、ADインフラが現在も将来も露出しないことを保証できるツールほど効果的ではありません。

以下は、精巧な攻撃経路グラフには適さないものの、ADセキュリティ評価においてそれぞれを検出することが極めて重要な攻撃の例です。

- パスワードのブルートフォース攻撃 —評価では、一般的に知られているパスワードや辞書語を使用する認証情報、あるいはパスワードが「推測」されるまであらゆる文字の組み合わせを入力しようとする試みを検出する必要があります。

- 無制限委任の脆弱性– Kerberosを使用して任意のサービスに委任されたADユーザーまたはコンピューターオブジェクト。侵害された場合、攻撃者が認証済みアカウントを任意のサービスに偽装することを可能にする可能性があります。

- Active Directory を AdminSDHolder 攻撃から保護する方法– アクティブディレクトリ内のAdminSDHolderテンプレートにユーザーまたはグループを追加します。このテンプレートは、特権ユーザーおよびグループのACLに「スタンプ」され、それらのアカウントに対する権限を付与します。

Singularity™ Identity Posture ManagementActive Directory環境をスキャンし、このような脆弱性やその他多くの脆弱性を検出します。管理者に対し、それらを軽減する方法のガイダンスを提供し、将来的な防止に向けたベストプラクティスを確保します。

Conclusion

攻撃経路は、ネットワーク上で潜在的な攻撃がどのように発生し得るかを管理者に明らかにする興味深いグラフですが、既知の脆弱性を排除しベストプラクティスを徹底する積極的なアプローチに代わるものではありません。Singularity Identity Posture Managementは脆弱性を発見し、管理者がそれらを修正し、修正状態を維持するためのガイダンスを提供します。

Active Directory セキュリティ評価に関するよくある質問

ADセキュリティ評価とは、ドメインの設定、権限、グループポリシー、アカウント設定を詳細に検証し、脆弱性を発見するプロセスです。ユーザー、コンピューター、グループの構造を分析し、不適切な権限や古いオブジェクトを確認し、攻撃シナリオをシミュレートします。その結果を活用し、攻撃者が脆弱性を悪用する前にADを強化できます。

ADセキュリティ評価は、攻撃者が横方向に移動したり、権限を昇格させたり、認証情報を収集したりする可能性のある設定ミスや危険な権限を明らかにすることを目的としています。信頼関係のマッピング、ACLの評価、攻撃経路のテストを通じて、修正の優先順位付けを行い、実際の脅威が発生する前に組織の攻撃対象領域を縮小できます。

攻撃経路グラフは、現在の権限に基づいて攻撃者が AD 内で辿りうる潜在的なルートを可視化するものです。一方、ADセキュリティ評価はこれを超えたアプローチです:設定の監査、セキュリティ基準への準拠確認、そして実際の攻撃経路の検証を行います。静的分析と実機テストを組み合わせることで、実際に悪用可能な攻撃経路を特定します。

単なる攻撃経路の可視化では、「拒否」アクセス制御エントリ(ACE)や監視アラートといった制御策が実際に攻撃を阻止しているかどうかは判断できません。AD評価では、稼働環境の構成をテストし、廃止予定の設定をフラグ付けし、実際に機能するパスを検証します。

この実証的な証拠により、理論上のリスクをすべて追いかけるのではなく、実際の悪用を阻止する変更に集中できます。

ある事例では、評価により古いACLを介してドメイン管理者権限を持つ忘れられたサービスアカウントが発見されました。このリンクを削除したことで、攻撃者のピボット攻撃を阻止しました。別の事例では、監査チェックにより請負業者に広範な権限を付与するネストされたグループが発見され、それらのメンバーシップを削除することで、攻撃者が悪用を計画していた権限昇格経路を遮断しました。

AD評価では、過度に許可されたACL、制約のない委任、古いアカウントや高特権アカウント、公開されたサービスチケット、脆弱なKerberos設定、グループポリシーセキュリティの欠陥などが検出されます。また、ドメイン コントローラーにおけるパッチ管理の欠如、脆弱な LDAPS/TLS 構成、攻撃者がステルスアクセスに頻繁に利用する監視されていないレプリケーション リンクも特定します。

評価ツールはLSASSからハッシュ化された認証情報を抽出、サービスチケット要求のためのKerberoastingをシミュレート、脆弱なKerberosキーをテストします。復号可能な暗号化を使用しているアカウントや、強化されたサービスプリンシパルを欠くアカウントを特定します。これらの対象を特定することで、パスワードのリセット、より強力な暗号化の要求、オフラインクラッキングの餌となるチケット要求のブロックが可能になります。

ADはネットワークの信頼モデルの中核です。これが侵害されると、攻撃者は広範なアクセス権を獲得します。すべてのACL、委任設定、ドメインコントローラー構成を可視化することで、権限昇格や横方向の移動が発生する可能性のある箇所を特定できます。この明確な全体像がなければ、リスクを推測するしかなく、手遅れになるまで隠れた攻撃経路を見逃す可能性があります。

完全なADセキュリティ評価は、少なくとも四半期ごと、または移行、ドメインコントローラーのアップグレード、合併などの大きな変更後に実施すべきです。その間は、特権グループメンバーシップ、GPO変更、監査ログといった主要領域を毎月確認してください。定期的な実施により、攻撃者に発見される前に新たな設定ミスを捕捉できます。

脆弱性データを定期的に更新し、高度なセキュリティ自動化ツールを活用してください。継続的な脅威監視、グラフベースの監視、アイデンティティ管理を有効化し、最も重要な資産を優先的に保護します。脅威インテリジェンスフレームワークを活用し、SentinelOneのAI搭載セキュリティソリューションでマルチクラウド環境全体の可視性を強化してください。