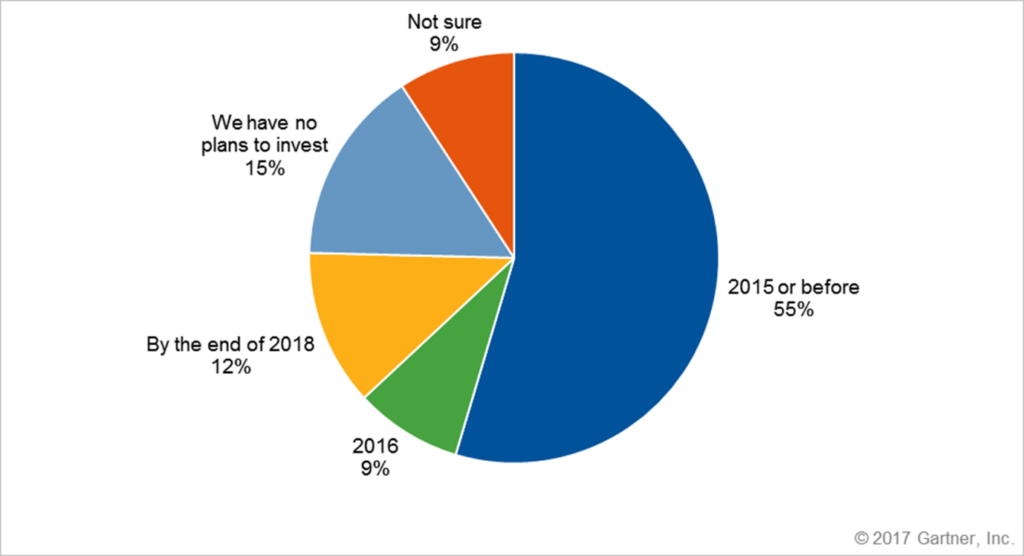

近年、VDI(仮想デスクトップインフラストラクチャ)の導入はかつてないほど一般的になっています。一部の予測とは異なり、VDIがデスクトップ市場全体を置き換えることはありませんでしたが、様々な運用上の利点から、ますます多くの企業がVDI環境を採用しています。ガートナーによると、大企業のVDI導入率は高く、VDI技術への投資を計画していない企業はわずか15%です。

VDI利用状況(全世界、IT部門従業員50名以上)

大企業におけるVDI導入に関して、いくつかの業種が顕著である。臨床業務の移動性や電子カルテへの依存度が高い医療業界が一つ。もう一つの例として、金融サービス業界はVDIの積極的な利用実績がある。

教育機関と公共部門でも需要が高まっています。学校では学生用ラボ向けのVDI導入が必要ですが、教育分野におけるVDI普及の主な障壁は依然としてコストです。

VDIセキュリティの必要性

VDI環境においても、データに影響を与える一般的なリスクは依然として存在します:ランサムウェア、ソーシャルエンジニアリング、ドライブバイダウンロード、ネットワークスニッフィング、脆弱性悪用、内部者脅威、権限昇格、マルウェアなどです。VDIは作業終了後にインスタンスを終了できるためより安全だと主張する人もいますが、セキュリティ状態は最も脆弱な部分によって決まります。そしてVDI導入環境は、いくつかの理由からまさにその脆弱な部分になりがちです:

- パッチ適用サイクルはゴールデンイメージの更新を必要とするため、迅速には行えません。

- VDI実装では通常、リソース消費を最小限に抑えるため、管理者は展開するソフトウェアの量を削減しようとします。これは保護を犠牲にする行為です。

- 人的要因:ユーザーはVDI上で動作する際、セキュリティ上の影響をあまり意識しない傾向があります。システムを所有しておらず、一時的なセッションで使用することが多いためです。[なぜ?]

VDIのアプローチ

仮想デスクトップインフラストラクチャの世界では、永続型と非永続型の2つの基本的なアプローチが存在します。

永続型VDI

永続型VDIとは仮想セッションを指しますが、ユーザーはファイル保存、設定変更、自由なカスタマイズが可能なデスクトップ環境を利用できます。バックグラウンドでは、各デスクトップが個別のディスクイメージから実行されます。このタイプのデスクトップはパーソナライズが可能ですが、後述する非永続型デスクトップよりも多くのストレージとバックアップを必要とします。毎日ログインするユーザーはこの方式を好みますが、ストレージコスト削減、パッチ適用容易性、資産可視性といったVDIの利点が一部損なわれます。

非永続型VDI

多くのVDI推進派は、非永続型デスクトップが永続型VDIよりも管理が容易であるため、採用すべき選択肢だと主張しています。非永続型では、単一のディスクイメージが複数のユーザー間で共有されます。各ユーザーがログインすると、共有マスターデスクトップのクローンが提供され、そのクローンはアプリケーション仮想化(Microsoft App-V、VMware ThinAppなど)またはユーザー環境仮想化(AppSense、RES、など)によってカスタマイズされます。

このアプローチには、パッチ管理プログラムの100%成功率の確保など多くの利点がありますが、永続性の欠如はユーザーに影響を与える可能性もあります。例えば、ファイルをローカルに保存したり、デスクトップの背景を変更したり、新しいアプリケーションをインストールしたりといった操作が制限されるためです。

その他の動向

多くの場合、企業はハイブリッドモードを選択します。つまり、非永続的なイメージを実行しながら、いくつかのアプリケーション用に専用のストレージを許可するモードです。

さらに勢いを増しているトレンドがDaaS(Desktop-as-a-Service)です。これはセッションがクラウド上に存在し、サードパーティが仮想デスクトップインフラストラクチャのバックエンドをホストする形態です。マイクロソフトAzureやAmazon WorkSpaceなど、大手ベンダーによるDaaS提供への関心が高まっています。オンプレミス型VDIの従来型アプローチとしては、シトリックスのXenDesktop/XenApp製品群やVMwareのHorizon View製品ラインが挙げられます。

採用する実装方法にかかわらず、以下の要素を網羅する必要があります:

VDIセキュリティにおける6つの重要要素

セキュリティ、管理性、パフォーマンスの要件に対応するため、VDI導入前にセキュリティソフトウェアは以下の基準を満たす必要があります:

1. アップデート依存に甘んじないこと

前述のように、「ノンパーシステント」などの一部のVDIシナリオでは、個々のセッションが終了し、常にベースイメージから開始されます。更新に依存する製品は、更新を強制するため、ユーザーがログインするたびに「AVストーム」を引き起こします。セキュリティ更新に依存する製品は、新規セッションが繰り返し開始され、更新を試みるという課題を克服する必要があります。セッションが終了するたびにこの悪循環が繰り返され、帯域幅やリソースを消費し、生産性に影響を与えます。こうした理由から、VDI環境におけるセキュリティ製品の導入は従来、非常に困難でした。

2. 管理容易性の確保と重複エントリの回避

管理容易性も重要な要素である。VDI環境では、デバイス命名規則の保証や標準化は困難です。大半のVDIベンダーは命名規則の設定を許可していますが、新規セッションで名前が重複するケースが多発します。このため、デバイス名でユーザーやコンソールパラメータを識別するAV製品では、衝突が発生し、運用上の負担増加とエンドユーザーへの影響という二重の課題が生じます。もう一つの重要な基準は自動廃棄機能です。終了したセッションを廃棄せずにVDIを管理するAV製品は、多数の「ファントムデバイス」を生み出し、運用状況の歪んだ認識を招き、大規模な環境での効果的な資産管理を不可能にします。

3. ベースイメージのスキャンが必要

VDI環境を展開する際に最も避けたい事態は、マルウェアを全インスタンスに焼き付けることです。ゴールデンイメージに欠陥がないことを保証しなければ、かなりのリスクを負うことになります。ディスクにドロップされたマルウェアを「見る」ことだけ、あるいは単にファイルの実行をチェックすることだけに依存する製品は、この攻撃面に対して十分ではなく、VDI環境を脆弱なままにします。ディスクに書き込まれたマルウェアを「見る」だけ、あるいはファイル実行時のみチェックする製品では、この攻撃対象領域に対して不十分であり、VDI環境を脆弱な状態に置いたままになります。

4. 同等の保護と機能性を要求する

一部のベンダーはVDI専用エージェントを提供していますが、機能は限定的です。これによりVDI環境は攻撃対象領域として露呈したままとなります。アンチウイルスベンダーの利便性以外に、VDIの保護範囲を制限する理由はありません。妥協せず、完全な保護、可視性、対応能力を提供できるベンダーを探してください。VDIエンドポイントは、SOCアナリストが脅威ハンティングを行う対象領域であるべきです。なぜなら、不審な活動が特定された場合、その根本原因を突き止め、真の感染経路を見つける必要があるからです。

5. 真のコストを算出する

一般的なライセンスモデルは2種類: &

- 同時利用ライセンスモデル(従量課金制) ― 並行して稼働する最大ユーザー数に対して課金されます。同時ユーザーライセンスでは、ソフトウェアを低コストで購入できます。これは、特定の時点でソフトウェアを使用すると予想される最大同時ユーザー数(同時にログインしているユーザー全員)が、企業で雇用されているシステムユーザー総数の一部のみであるためです。例えば、2交代制で働く5,000人のユーザーの場合、必要なライセンスは2,500ライセンスのみです。

- ユーザー単位ライセンスモデル(ユーザーごとに課金) ― 各ユーザーがライセンスを消費 ― VDIインフラにアクセスする個々のユーザー数に基づきます。たとえば、5,000 ユーザーライセンスでは、最大 5,000 人の個別に指定されたユーザーがソフトウェアにアクセスできます。

当然ながら、同時利用ライセンスモデルを選択するとコスト削減につながります。

6. パフォーマンスへの影響が重要

VDI の利点の 1 つは、ハードウェアおよび 運用コスト の削減です。物理デバイスと同様のリソース割り当てを必要とするAVソリューションを選択した場合、VDI利用の核心的価値を損なうことになります。VDIのパフォーマンスに影響するもう一つの要素は、ベースイメージにインストールする必要があるアプリケーションの数です。軽量かつ堅牢なエンドポイント保護ソリューションを選択し、コンピュータの処理能力やエンドユーザーの体験/生産性がAV実行のために損なわれないようにしてください。複数のエージェントを必要とするソリューションは、リソース消費が増加するため避けてください。

SentinelOne を選ぶ理由

SentinelOneの自律型エージェントは、上記のすべての基準を満たし、それを上回ります。シンクライアント、レイヤードアプリ、その他のVDIシナリオを含む、増大するデスクトップ仮想化の需要を保護する効率的なソリューションです。更新を必要とせず、シグネチャやその他の従来のアンチウイルス要件に依存しません。SentinelOneは、機能性や保護を損なうことなく、以下の一般的なVDIシナリオをすべてネイティブでサポートします:

- デスクトップ仮想化: 中央サーバー上の仮想マシン(VM)でデスクトップOSをホストする。エンタープライズ向けアプリケーション仮想化ソフトウェアの例としては、Citrix XenDesktop、Microsoft App-V、VMware Horizon、Systancia AppliDis などがある。

- ターミナルサービス: ネットワーク経由でリモートコンピュータ上のアプリケーションやデータにアクセスするための、サーバーベースのコンピューティングおよびプレゼンテーション仮想化コンポーネント。例としては Microsoft Windows RDP や Citrix XenApp がある。

- サービスとしてのデスクトップ(DaaS): SaaSクラウドコンピューティングによるリモートデスクトップ仮想化。エンタープライズ向けデスクトップ・アズ・ア・サービスの例としては、VMwareのHorizon DaaS、AmazonのWorkSpacesがあります。

[1] Gartner, Market Trends:VDI需要は増加しているが、成功するとは限らない、Michael WarrilowとNathan Hill著、2017年4月、https://www.gartner.com/document/code/325320&

SentinelOneは以下の仮想化プロバイダーをサポートしています:

- VMware vSphere

- VMware Workstation

- VMware Fusion

- VMware Horizon

- Citrix XenApp

- Citrix XenDesktop

- Amazon WorkSpaces

- Microsoft Hyper-V

- Oracle VirtualBox

Conclusion

VDIセキュリティは、エンドポイントセキュリティ、ネットワークセグメンテーション、データ暗号化、アクセス制御を融合します。多くのアプローチが存在しますが、最適な選択肢は自社のインフラに適合するものです。VDIセキュリティには多くの利点がありますが、最大のメリットは組織の将来を見据えた対策が可能になる点です。SentinelOneはVDIセキュリティ導入プロセスを効率化し、その点で貴重なパートナーとなります。ぜひ当社をお試しいただき、組織の課題解決にどのように貢献できるかご確認ください。

VDIセキュリティに関するよくある質問

仮想デスクトップインフラストラクチャ(VDI)は、ローカルマシンではなくリモートサーバー上でデスクトップ環境を実行できるようにします。ユーザーはネットワーク経由で接続し、どこからでも完全なWindowsまたはLinuxデスクトップにアクセスできます。

VDIはデスクトップ管理を一元化するため、セキュリティパッチや設定はサーバー上に存在します。慣れ親しんだワークスペースで作業できますが、データはデータセンターから決して外に出ないため、エンドポイントデバイスでのリスクが軽減されます。

VDIセキュリティが重要な理由は、デスクトップが集中管理されたサーバー上で動作するため、攻撃者にとって高価値な標的となるからです。攻撃者がVDIホストを侵害した場合、多数のユーザー環境に同時にアクセスする可能性があります。適切なセキュリティ対策により、セッション間のマルウェア拡散を防ぎ、企業データが保護されていない端末にコピーされるのを防ぎます。

強固なVDI防御は、データ取り扱いポリシーへの準拠を確保し、リモートワーカーを保護することで、インフラ全体を安全に保ちます。

まず、VDIゲートウェイへのすべての接続に多要素認証を適用します。管理インターフェースがユーザーに公開されないようネットワークをセグメント化します。ハイパーバイザー、接続ブローカー、ゲストイメージを最新のパッチで更新してください。仮想デスクトップ内では最小権限のユーザー権限を適用してください。

エンドポイントセキュリティエージェントを使用し、セッション活動を監視して異常を検知してください。重要なイメージは定期的にバックアップし、復元手順をテストして、必要な時に迅速な復旧を確実にしてください。

仮想プライベートネットワーク(VPN)は、デバイスとネットワーク間に暗号化されたトンネルを構築し、ローカルアクセスを拡張しますが、データはエンドポイント上に残ります。一方、VDIはデータをローカルに保存せず、安全なサーバーからデスクトップ全体を提供します。

VPNは通信を保護し、VDIはデータの所在を保護します。VPNではエンドポイントでアプリケーションが実行されますが、VDIではアプリケーションがサーバー上で実行されるため、侵害される可能性のあるユーザーデバイスから隔離されます。

VDIは実行と保存を一元化するため、機密ファイルがユーザー端末に保存されることはありません。スナップショットとユーザー権限をサーバーレベルで制御できるため、不正な変更を制限できます。エンドポイントが感染した場合でも、脅威はそのセッション内に封じ込められます。

イメージを即座にロールバックしてマルウェアを駆除できます。中央集約型ログによりユーザー操作を完全に可視化できるため、セキュリティインシデントを迅速に検知・対応できます。

VDI向けセキュリティツールには、仮想デスクトップにインストールするエンドポイント検知・対応(EDR)エージェント、ネットワークセグメンテーションファイアウォール、マイクロセグメンテーションプラットフォームが含まれます。IDおよびアクセス管理(IAM)ソリューションは安全なログイン制御を追加します。

クラウドホスト型VDIにはクラウドアクセスセキュリティブローカー(CASB)と侵入検知システム(IDS)の使用が必要です。重要なイメージを保護するバックアップおよび災害復旧ソリューションも必要です。脆弱性スキャナーはデバイスのパッチ適用状態維持にも役立ちます。

主なリスクには、攻撃者に悪用される可能性のあるブローカーサーバーの設定ミスや管理ポートの露出が含まれます。パッチが適用されていない古いデスクトップイメージは脆弱性を露呈します。共有ハイパーバイザーでは、分離が失敗した場合に「ノイジーネイバー」攻撃が発生する可能性があります。脆弱な認証は不正ユーザーの侵入を許します。不十分な監視では横方向の移動が隠蔽されます。

最後に、バックアップテストが不十分だと侵害後の迅速な復旧ができず、ダウンタイムと潜在的なデータ損失が長期化します。

まず、きめ細かなアクセス制御を導入し、強力な多要素認証を徹底します。管理ネットワークとユーザーネットワークを分離します。ハイパーバイザーとデスクトップイメージのパッチ適用を自動化します。各仮想デスクトップ内にEDRと継続的モニタリングを導入します。すべてのトラフィックに暗号化ストレージと安全なプロトコルを使用します。

ゴールデンイメージを定期的にバックアップしテストします。フィッシングリスクに関するユーザー教育を実施し、データ漏洩を防ぐためローカルUSBやクリップボードへのアクセスを制限します。