エンドポイント管理は、組織内のデバイスのセキュリティとパフォーマンスを維持するために不可欠です。このガイドでは、デバイス監視、パッチ適用、セキュリティポリシーを含むエンドポイント管理の原則を探ります。

効果的なエンドポイント管理を実現するツールと戦略、そして積極的なアプローチの重要性について学びましょう。エンドポイント管理を理解することは、組織がデジタル資産を保護するために極めて重要です。

効果的なエンドポイント管理を実現するツールと戦略、そして積極的なアプローチの重要性について学びましょう。エンドポイント管理を理解することは、組織がデジタル資産を保護するために極めて重要です。

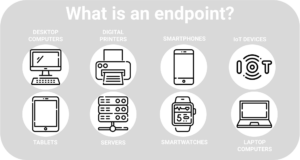

エンドポイントとは?

エンドポイントとは、ネットワークに接続された物理的なデバイス(ノートパソコン、スマートフォン、IoTデバイスなど)のことです。エンドポイントは、インターネットを介した通信(送信または受信)が行われる場所です。

企業ネットワークに最も頻繁に接続されるのはデスクトップおよびノートパソコンであり、これらはエンドポイントセキュリティシステムの主な対象となるデバイスでもあります。ほとんどの組織では、以下のエンドポイントのうち少なくとも1つが存在します:

- モノのインターネット(IoT)デバイス

- デスクトップ

- サーバー

- スマートウォッチ

- プリンター

- タブレット

- 医療機器

- POSシステム

- ワークステーション

エンドポイントを管理する必要性とは?

エンドポイントには様々な違いがあるものの、すべてに共通する重要な特徴があります。それは攻撃者に対して脆弱であるという点です。エンドポイントがネットワークに接続された状態で使用されるたびに、データが生成・交換されます。これは同時に、サイバー攻撃者にとっての攻撃経路となり得ることを意味します。エンドポイントはサイバー犯罪者にとって最も侵入しやすい入口の一つであり、IDCの調査によれば、エンドポイントが原因で発生する侵害成功事例は全体の約70%に上ります。&

攻撃者がエンドポイント経由でネットワークやシステムへの侵入に成功すると、悪意のあるコードの実行、パッチ未適用の脆弱性の悪用、高価値資産の暗号化・流出・悪用などが事実上自由に行える状態となります。ネットワークに接続されるエンドポイントデバイスが増えるほど、そのネットワークはサイバー攻撃に対して脆弱になります。特定のネットワークに接続された各エンドポイントは、しばしば攻撃対象領域と呼ばれるもの、つまり攻撃者が侵入するために悪用する可能性のある全ポイントの総和に寄与します。

リモートワークへの移行と、自宅・職場・海外からネットワークにアクセスするエンドポイントの増加に伴い、最大限の保護を実現するにはエンドポイントを効果的に管理する必要があります。エンドポイント保護が整備されていない場合、組織はサイバー犯罪者にネットワークやシステムへの容易なアクセス経路を提供し、悪意のある活動を行う機会を与えるリスクを負います。

サイバー攻撃者は、主に以下の目的でエンドポイントを標的とします:

- 組織ネットワーク経由で高価値資産にアクセスするため

- エンドポイントに保存された高価値資産にアクセスするため

- エンドポイントを制御し、ボットネットとしてDoS攻撃に利用する

サイバー犯罪者が高価値資産へのアクセス権を獲得した後の行動は様々で、機密情報をダークウェブで売却する重要なデータを人質に身代金を要求したり、競合他社に内部文書を漏洩させたりすることまで様々です。こうしたサイバー犯罪を防ぐために、組織が最初に取り組むべき最善策はエンドポイントセキュリティです。

エンドポイントセキュリティとは?

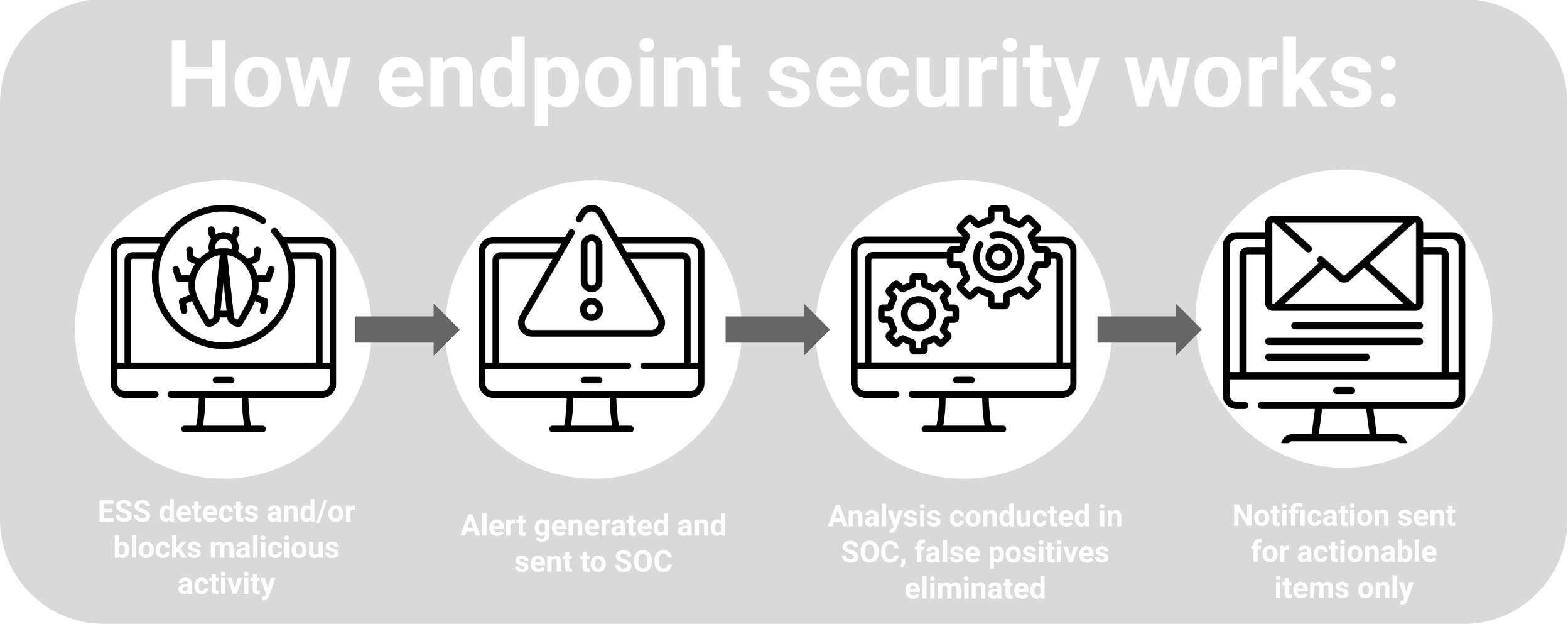

エンドポイントセキュリティとは、エンドポイント管理の実践を実装するために使用されるサイバーセキュリティツールおよびサービスを指します。ほとんどのエンドポイントセキュリティツールは高度な分析技術を用いて、エンドポイント全体のネットワーク活動を収集・監視し、侵害の兆候を検知、攻撃や遠隔脅威を修復します。

エンドポイントセキュリティサービスには通常、アンチウイルスソフトウェア、メールフィルタリング、ウェブフィルタリング、ファイアウォールサービスが含まれ、これらはクライアントサーバーモデルまたはサービスとしてのソフトウェア(SaaS)形式で提供されます。

サービス形態にかかわらず、エンドポイントセキュリティソリューションの目的は、エンドポイントに対するサイバー攻撃のリスクを検知・軽減することにあります。

エンドポイントセキュリティの役割とは?

今日のほとんどの企業にとって、エンドポイントセキュリティは、ランサムウェア、フィッシング、マルウェアなどのサイバー脅威から、重要なシステム、知的財産、顧客データ、従業員、ゲストを保護する上で重要な役割を果たしています。

数十年にわたり、多くの組織はエンドポイント保護の主要手段としてアンチウイルスに依存してきましたが、従来のアンチウイルスソリューションでは現代の高度な脅威に対抗できないことが明らかになっています。

最新のエンドポイント保護プラットフォーム(EPP)は、アンチウイルスソフトウェアを含む従来のセキュリティソリューションを回避するサイバー攻撃者を特定するため、多様なセキュリティ機能を採用しています。他のエンドポイントセキュリティとは異なり、EPPは組織に対し、ゼロデイエクスプロイトやファイルレス型マルウェア攻撃など、多様な脅威に対する包括的な防御を提供します。

現在、ほとんどのEPPはクラウドネイティブであり、高度な監視とリモート修復による俊敏性という追加の利点を提供します。エンドポイントセキュリティソリューションの大半は、行動中心の傾向があり、アンチウイルス、エクスプロイト対策、エンドポイント検知と対応(EDR)、分析、デバイス制御など幅広い機能を統合できます。

しかし、最高のエンドポイントセキュリティソリューションでさえ、組織がそれらを管理するために用いる手法次第でその真価が決まります。

エンドポイント管理とは?

エンドポイントセキュリティと同様に、エンドポイント管理は包括的なサイバーセキュリティ戦略の中核をなす要素です。エンドポイントセキュリティとエンドポイント管理は連携して機能し、組織とそのエンドポイントをサイバー攻撃から保護します。

エンドポイントセキュリティがエンドポイントを保護するためのツール、技術、プロセス、手順、ポリシーで構成されるのに対し、エンドポイント管理とは、認証済みかつ承認されたエンドポイントのみがネットワークに接続でき、かつ適切なアクセスレベルでのみ接続を許可するという包括的な機能を指します。エンドポイント管理はまた、組織のエンドポイントセキュリティポリシーとツールがすべてのデバイスで一貫して適用されることを保証します。

最終的に、エンドポイント管理はエンドポイント管理ツールを用いてエンドポイントを正式にスクリーニング、認証、監視することでネットワークセキュリティを確保します。エンドポイント管理ツールは主にデバイスの管理とサポート提供に使用され、管理者がエンドポイント活動を監視する能力を提供します。

デバイス管理サポート活動は、MDM(モバイルデバイス管理)、EMM(エンタープライズモビリティ管理)、またはUEM(統合エンドポイント管理)ソリューションを介して実行されることが多く、以下を含みます:

- システム、ソフトウェア、アプリケーションの更新管理

- 脆弱性へのパッチ適用

- エンドポイントへの設定、コマンド、クエリの送信

- VPNおよびWiFi設定の定義

- パスワードの管理または変更

- リモートアクセスによるデバイスの制御

サイバー攻撃を防ぐためには、すべてのエンドポイントを効果的に管理する必要があります。高度なエンドポイントセキュリティプラットフォームが役立ちます。ただし、注意すべき重要な違いがいくつかあります。

モバイルデバイス管理(MDM)

企業内でモバイルデバイスが普及するにつれ、従来の企業デバイスに加え、これらを保護することも同様に重要となります。スマートフォン、タブレット、ノートパソコンは、通常ネットワーク間を移動し、多様なタスクを遂行するために使用されるため、ユニークなエンドポイントです。

従業員にモバイルデバイスを提供する企業もあれば、従業員が個人所有のデバイスを使用して業務を遂行することを許可する企業もあります。いずれの場合も、モバイルデバイスの管理は複雑であり、この取り組みはエンドポイント管理の新たなカテゴリーとして確立されています:モバイルデバイス管理(MDM)。

業務で使用されるモバイルデバイスは通常、重要なビジネスデータにアクセスするため、特にデバイスがハッキングされたり、盗難・紛失した場合、企業セキュリティに対する深刻な脅威となることが多い。現在、セキュリティチームは通常モバイルデバイスの保護を担当しており、多くの組織では従業員の柔軟性と生産性を維持しつつデバイスを保護するMDMプラットフォームを採用しています。

エンドポイント管理と同様に、MDMはセキュリティソフトウェアとプロセス・セキュリティポリシーを組み合わせて、モバイルデバイスのアプリケーション、データ、コンテンツを保護します。

エンタープライズモビリティ管理(EMM)

組織を潜在的なサイバー攻撃から守るには、モバイルデバイス自体の管理だけでは不十分です。MDMと同様に、エンタープライズモビリティ管理(EMM)は、企業ネットワーク内外を問わず従業員が使用する多様なモバイルデバイスの管理に焦点を当てています。より具体的には、EMMはモバイルデバイスと、無線ネットワーク、ルーター、IoTデバイスなどのモバイルインフラストラクチャコンポーネントの管理を指します。

ほとんどのEMMソリューションは、組織ごとの固有のニーズに応じて大きく異なります。特定のアプリケーションのセキュリティ確保やデバイスへのインストール可能なアプリケーションの制限に重点を置くものもあれば、コンプライアンス中心のアプローチで、保護された情報や知的財産へのアクセスを許可する前に、ユーザーが安全なインフラを利用していることを保証するものもあります。

包括的なアプローチとして、EMMはMDMに加え、モバイルコンテンツ管理(MCM)、モバイルID管理(MIM)、モバイルアプリケーション管理(MAM)、モバイル経費管理(MEM)を包含します。MDMが特定のデバイス機能を管理するのに対し、EMMはモバイルデバイス全体を管理します。

統合エンドポイント管理(UEM)

統合エンドポイント管理(UEM)とは、通常は一元化されたコンソールで関連する全活動を監視し、すべてのエンドポイントを認証・制御するためのソフトウェアおよびツールを指します。MDMやEMMソリューションとは異なり、UEMツールではユーザーがすべての単一拠点で管理でき、多様なエンドポイント管理に必要なプラットフォーム数を削減します。

通常、UEMダッシュボードは管理者に単一画面での管理環境を提供し、異なる種類のエンドポイントをサイロ化して管理する方式とは対照的です。モバイルおよびリモートデバイス管理を統合することで、UEM ソリューションは、複数のエンドポイントにわたるセキュリティパッチの展開やソフトウェアの更新を簡素化することができます。

エンドポイント管理ポリシー

デバイス管理とサポートに加えて、エンドポイント管理には通常、デバイスの認証とネットワークアクセスプロトコルを規定するいくつかのポリシーが組み込まれています。優れたエンドポイント管理ポリシーは、デバイスアクセス権限の設定から始まり、ID 認証プロトコル を含みます。また、真正性を確保するために、デバイス固有の暗号化トークンを管理ポリシーに含めることもできます。

最も一般的なエンドポイント管理ポリシーには、以下のようなものがあります。

BYOD(Bring Your Own Device、私物端末の業務利用)

BYOD ポリシーでは通常、従業員が個人所有のデバイスを職場に持ち込むこと、または自身のデバイスを使用してリモートワークを行うことが許可されます。BYODモデルには、一般的にモバイル端末、ノートパソコン、タブレット、その他のポータブル端末が含まれます。

最大限の保護のため、組織は個人所有の端末がリスクをもたらさないよう、そのセキュリティを確保しなければなりません。しかし、これらの端末は従業員の所有物であるため、広範なセキュリティ対策や制限で保護することはより困難です。

エンドポイント管理チームは、明確なBYODポリシーの作成と実施を担当します。これには、業務に使用される個人所有デバイスへのアクセス方法、監視・分析対象となるアプリケーションとデータの範囲を明記します。また、BYODポリシーの施行方法も決定します。

特権アクセス管理(PAM)

最小権限の原則を用いてユーザーを定義・制御し、PAMポリシーはIDベースのマルウェア攻撃を最小限に抑え、ネットワークやその他の重要資産への不正アクセスを防止することを目的としています。

PAMポリシーは効果的である一方、その実施には負担が伴うことが多い。個人単位でのアクセス管理は煩雑な作業となり、組織にとって常に最適な保護を提供できるとは限らない。例えば、攻撃者が管理者のアカウントにアクセスした場合、他のすべての管理者アカウントの権限を定義・制御する能力を獲得してしまう。

ゼロトラスト

ゼロトラスト は、組織ネットワーク内外を問わず全てのユーザーに認証を要求するセキュリティフレームワークです。アプリケーションやデータへのアクセスを許可する前に、セキュリティ設定と状態を承認し継続的に検証します。

ゼロトラストポリシーはユーザーにとって煩わしい場合もありますが、組織とそのネットワークにとって究極のセキュリティを提供します。

エンドポイント管理ソフトウェア

エンドポイントセキュリティとエンドポイント管理は、エンドポイント管理ソフトウェアなしでは実現できません。しかし、セキュリティソリューションへの投資は慎重な検討を要する重要な決断です。誤った製品は偽りの安心感を生み、将来的にさらなる問題を引き起こす可能性があります。

理想的なエンドポイント管理システムは、複数のオペレーティングシステムにまたがり、ローカルかつ自律的なアクセスと機能を提供すべきです。また、リアルタイムの脅威監視、分析、対応機能を組み込み、多層防御を形成する必要があります。

クラウド管理型エンドポイント管理ソリューションは、継続的なリモート監視と修復措置を可能にするべきです。高度なEPPはAIと機械学習を活用し、ユーザー行動を監視して異常な行動パターンを検知し、潜在的な攻撃者の源を特定することで、高度な攻撃を防止します。

優れたエンドポイント管理ソリューションは管理が容易であるべきです – シンプルさが鍵となります。

ガートナーMQ:エンドポイント

SentinelOneがGartner® Magic Quadrant™のエンドポイントプロテクションプラットフォーム部門で4年連続リーダーに選ばれた理由をご覧ください。

レポートを読む

最適なエンドポイント管理ソリューション

SentinelOneは、サイバーセキュリティ業界で最も先進的な脅威対策技術を用いて、エンドポイント、データ、ネットワーク資産を保護するために必要なすべてのツールを備えた唯一のセキュリティプラットフォームを提供します。

多様な企業セキュリティニーズに対応する多層的なエンドポイント保護を備えたSentinelOneのSingularityプラットフォームは、単一の統合プラットフォーム上でエンドポイントからその先まで保護を拡張します。複数のソースからのデータを取り込むことで、組織はシステム全体にわたる潜在的な脅威や保護されていないエンドポイントに対する可視性を高めることができます。

SentinelOneがガートナーの2021年エンドポイント保護プラットフォームマジッククアドラントでリーダーに選出された理由を確認し、今すぐデモをリクエストしてください。

"エンドポイント管理に関するよくある質問

エンドポイント管理とは、ネットワークに接続するすべてのデバイス(ノートパソコン、スマートフォン、タブレット、サーバー、IoT機器など)を監視・制御するプロセスです。集中管理ソフトウェアを用いて、最新の資産管理、パッチや更新プログラムの展開、セキュリティポリシーの適用、問題の遠隔トラブルシューティングを行います。

ITチームがすべてのエンドポイントをリアルタイムで可視化し制御できるようにすることで、デバイスのパフォーマンス維持とセキュリティギャップの削減を支援します。

"リモートワークやBYOD(個人所有デバイスの業務利用)の普及に伴い、あらゆるエンドポイントが攻撃者の侵入経路となり得ます。適切なエンドポイント管理により、デバイスはネットワーク参加前に認証され、最新のパッチが適用され、アクセスルールが順守されます。

これにより侵害を防止し、システムの健全性を維持し、規制へのコンプライアンスを支援します。これを怠ると、組織はデータ損失、ダウンタイム、高額なセキュリティインシデントのリスクが高まります。

"エンドポイント管理はエンドポイントセキュリティの基盤を構築します。管理ツールはデバイスの身元を確認し、構成基準を適用し、すべてのエンドポイントにセキュリティポリシーをプッシュします。エンドポイントセキュリティソリューションは、管理対象デバイス上でマルウェアを監視し、脅威をブロックし、攻撃に対応します。

これらを組み合わせることで、承認されたデバイスのみが接続し、セキュリティ更新プログラムを受け取り、保護が適用されることを保証し、攻撃が成功する可能性を低減します。

"エンドポイントの完全なインベントリを維持し、すべてのデバイスを管理コンソールに登録します。パッチ適用とソフトウェア更新を自動化し、脆弱性を迅速に修正します。すべてのデバイスタイプに強力なアクセス制御と構成基準を適用します。デバイスの健全性を継続的に監視し、異常に対するアラートを設定します。

物理的なアクセスなしに問題を修正するために、リモートトラブルシューティングツールを使用します。新しいデバイスや脅威に対応するために、ポリシーを定期的に見直します。

"統合エンドポイント管理(UEM)は、PC、モバイル端末、タブレット、IoTデバイスの管理を単一のコンソールに統合します。これにより、パッチ適用、ソフトウェア展開、コンプライアンス報告といった日常業務を自動化し効率を向上させるため、チームは複数のツールを使い分ける時間を削減できます。

また、一貫したポリシー適用、脅威の迅速な検知、監査の効率化を通じてセキュリティを強化します。結果として、セキュリティチームは手動での維持管理ではなく、重大な脅威への対応に集中できます。

"SentinelOneはEDRおよびXDRソリューションによりエンドポイントセキュリティ管理をサポートします。管理対象・非管理対象デバイス、ユーザー、ID、クラウドエコシステムを保護可能です。SentinelOneのAIはマシン速度の攻撃をブロックし、行動分析と静的AIモデルでランサムウェアを検知します。人間の介入なしにリアルタイムで異常な行動を分析し、悪意のあるパターンを特定します。ユーザーはシステムレベルからIDベースの攻撃までリアルタイム可視化により重要なエンドポイントおよびIDアラートを受け取ります。

SentinelOneのエンドポイントセキュリティ管理は、ワークステーション、ID、エクスポージャー全体でアラートの相関分析と優先順位付けを行います。また、攻撃の全体像を表示し、Storyline®テクノロジーで迅速に対応します。SentinelOneは、自動化またはワンクリック対応/ロールバックアクションでエンドポイントセキュリティ脅威を修復することも可能です。