Il threat hunting è un approccio proattivo volto a identificare e mitigare le minacce informatiche prima che causino danni. Questa guida esplora i principi del threat hunting, i suoi vantaggi e le tecniche utilizzate dai professionisti della sicurezza.

Scopri l'importanza delle informazioni sulle minacce e del monitoraggio continuo per un threat hunting efficace. Comprendere il threat hunting è essenziale per le organizzazioni che desiderano migliorare la propria posizione in materia di sicurezza informatica.

Che cos'è la ricerca delle minacce informatiche?

Che cos'è la ricerca delle minacce informatiche?

La ricerca delle minacce informatiche consiste nella ricerca proattiva e sistematica di segni di potenziali minacce informatiche all'interno della rete o dei sistemi di un'organizzazione. Ciò può essere fatto attraverso tecniche manuali e automatizzate, come l'analisi dei dati di log, l'esecuzione di scansioni di rete e l'utilizzo di feed di intelligence sulle minacce. Il cyber threat hunting mira a identificare potenziali minacce che potrebbero aver eluso i controlli di sicurezza tradizionali, come firewall o sistemi di rilevamento delle intrusioni. Rilevando e rispondendo tempestivamente a queste minacce, le organizzazioni possono ridurre il rischio di subire un attacco informatico e mantenere la sicurezza e la disponibilità dei propri sistemi e reti.

La ricerca delle minacce può essere definita come una pratica progettata per aiutarti a trovare gli avversari nascosti nella tua rete prima che possano eseguire un attacco o raggiungere i loro obiettivi. A differenza della maggior parte delle strategie di sicurezza, la ricerca delle minacce è una tecnica proattiva che combina i dati e le capacità di una soluzione di sicurezza avanzata con le solide competenze analitiche e tecniche di un individuo o di un team di professionisti della ricerca delle minacce.

La ricerca delle minacce è un'attività molto diversa dalla risposta agli incidenti o dalla digital forensics. Lo scopo delle metodologie DF/IR è determinare cosa è successo dopo che una violazione dei dati è già stata scoperta. Al contrario, quando un team di threat hunting si dedica alla ricerca delle minacce, l'obiettivo è quello di individuare gli attacchi che potrebbero essere già sfuggiti ai livelli di difesa.

La caccia alle minacce differisce anche dai test di penetrazione e dalla valutazione delle vulnerabilità. Questi tentativi simulano un attacco dall'esterno, mentre i threat hunter partono dal presupposto che un aggressore sia già presente nella rete e cercano quindi di individuare indicatori di compromissione, movimenti laterali e altri artefatti rivelatori che possono fornire prove del comportamento dell'attacco.

Cosa serve per iniziare la caccia alle minacce?

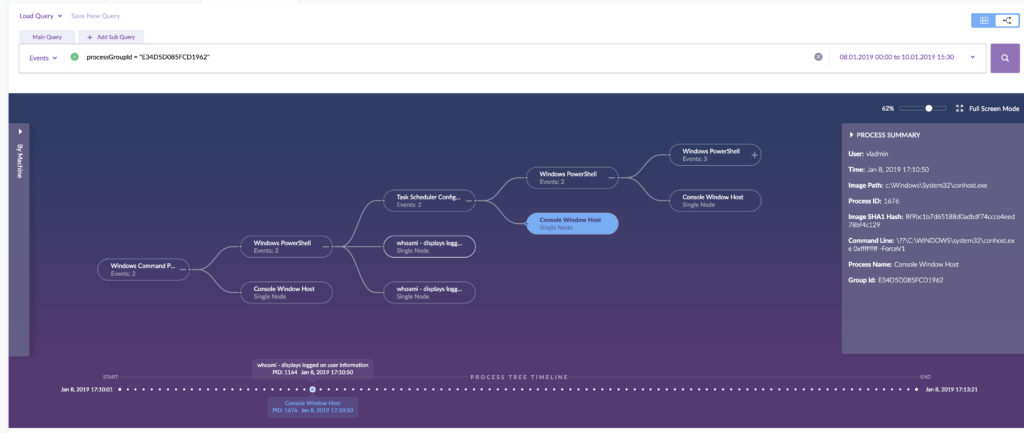

Come abbiamo visto, il processo di ricerca delle minacce informatiche consiste nel cercare in modo aggressivo gli IOC nascosti e i comportamenti occulti, ipotizzando che si sia verificata una violazione e cercando quindi attività anomale. Per farlo, gli analisti della sicurezza devono separare l'insolito dal normale, filtrando il rumore del traffico di rete quotidiano alla ricerca di attività ancora sconosciute.

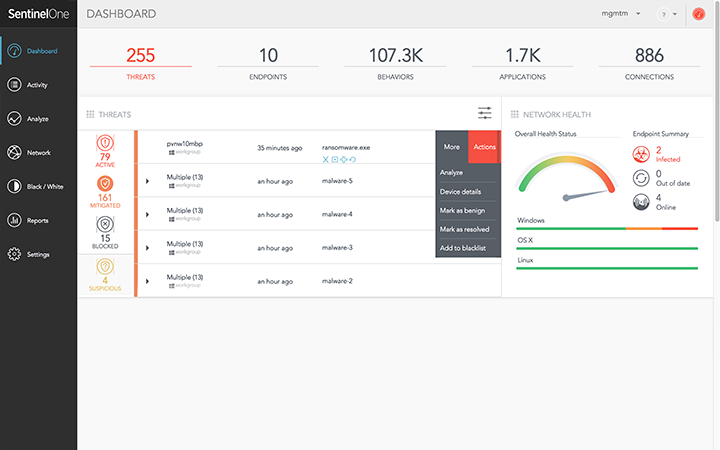

Per farlo in modo efficace, occorre innanzitutto avere una visibilità completa della rete e dati ricchi provenienti dagli endpoint. La telemetria dei dispositivi dovrebbe includere elementi quali traffico crittografato, hash dei file, registri di sistema e degli eventi, dati sul comportamento degli utenti, connessioni negate intercettate da controlli firewall e attività dei dispositivi periferici. Idealmente, sono necessari strumenti come SIEM (Security Information and Event Management) che consentono una chiara panoramica di tutti questi dati con potenti funzionalità di ricerca in grado di contestualizzare ciò che si vede per ridurre al minimo la quantità di lavoro manuale di vagliatura dei log grezzi.

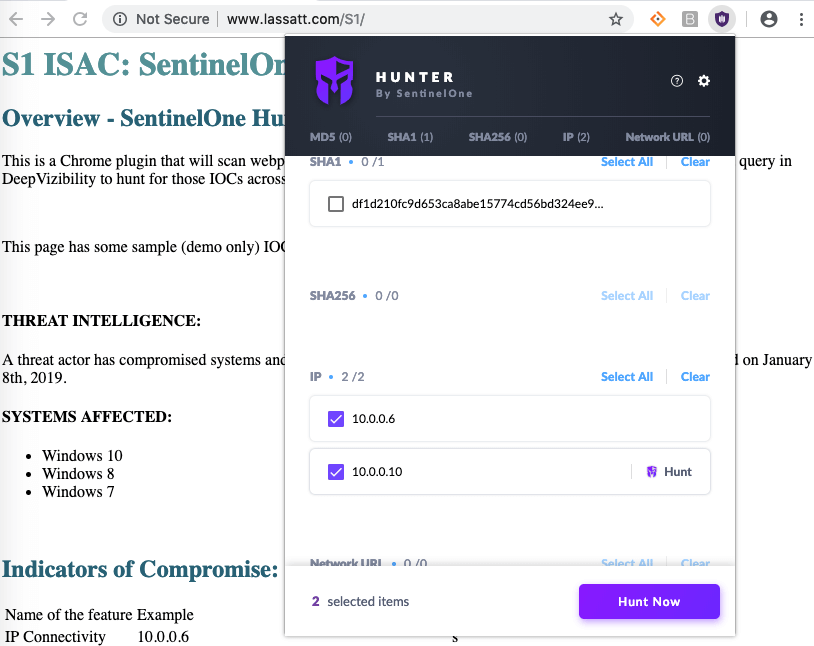

Le funzionalità che consentono di segnalare endpoint non gestiti, dispositivi IoT e dispositivi mobili e che consentono di individuare i servizi in esecuzione sulla rete sono estremamente utili, così come lo sono le utilità che puoi integrare nel tuo browser per velocizzare il rilevamento delle minacce e la ricerca.

Un programma di ricerca delle minacce richiede strumenti di reporting adeguati per fornire agli analisti dati di qualità, ma presuppone anche che essi abbiano piena fiducia nelle soluzioni di sicurezza che proteggono la loro rete. La ricerca delle minacce richiede molto tempo e i vostri analisti SOC (Security Operations Center) non possono permettersi di perdere tempo a individuare manualmente minacce che la vostra soluzione EDR avrebbe dovuto individuare autonomamente. Il rilevamento delle minacce avanzate è la sfida più difficile che i team di sicurezza devono affrontare, in particolare se l'organizzazione è limitata da una carenza di personale con competenze informatiche o è bloccata con una soluzione di sicurezza informatica (Information Security) che la sommerge con una massa di avvisi o un alto grado di falsi positivi.

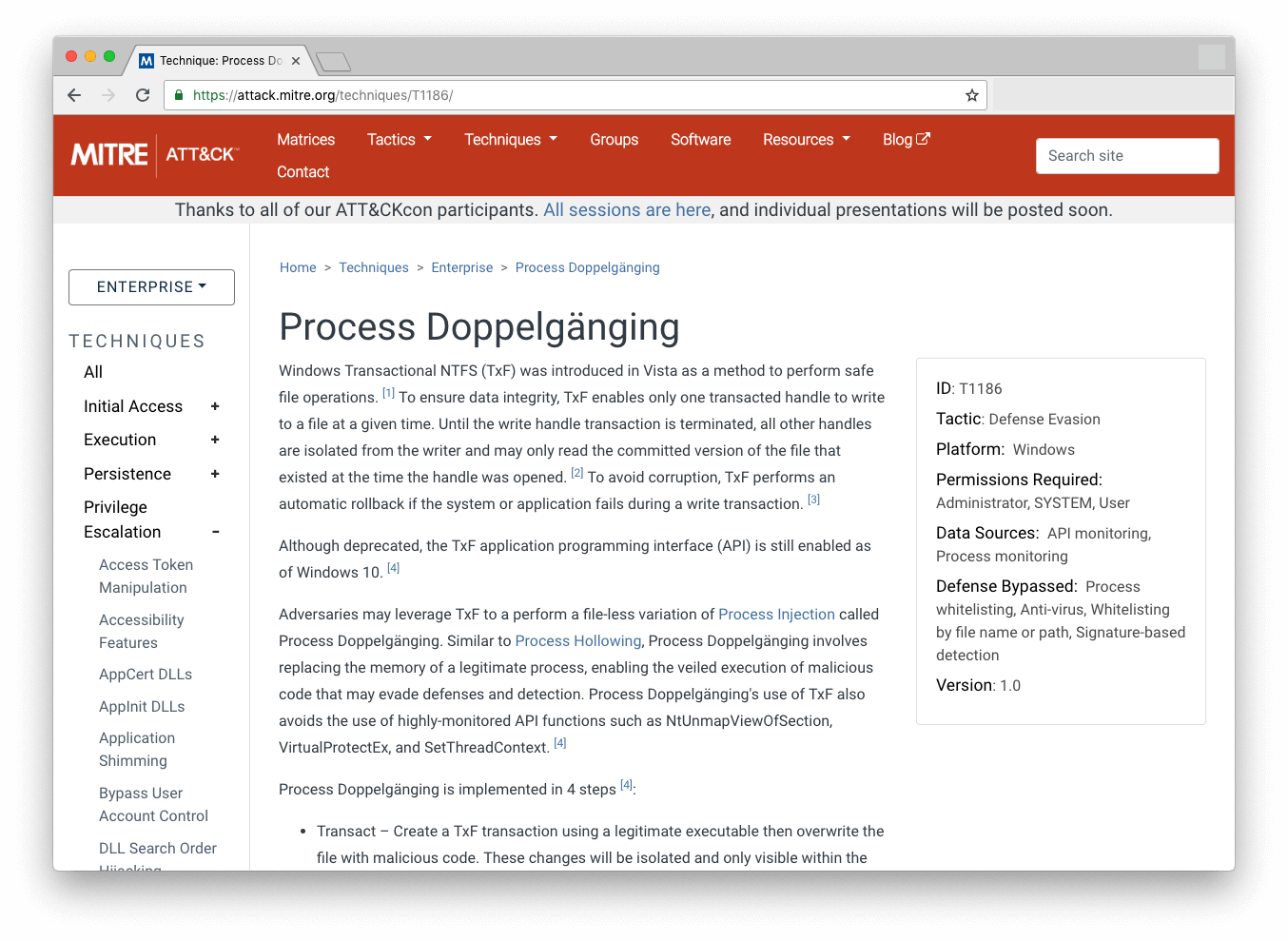

Un altro strumento di sicurezza fondamentale per gli analisti è una buona intelligence sulle minacce. Esistono diversi feed pubblici o OSINT (open source intelligence) che consentono ai cacciatori di tenersi aggiornati sugli ultimi IOC, come indirizzi IP dannosi, CVE appena annunciati e hash di esempio dei malware più recenti. Ad esempio, l'istituto SANS mantiene un elenco compilato di domini sospetti. Anche il framework MITRE ATT&CK è uno strumento potente che aiuta i cacciatori di minacce informatiche a conoscere gli strumenti, le tattiche e le procedure (TTP) utilizzati dagli attori di minacce. Ad esempio, è possibile cercare nel database MITRE ATT&CK i gruppi noti per prendere di mira il proprio settore o industria e conoscere le tecniche che hanno utilizzato. Grazie a queste informazioni, è possibile iniziare a cercare nella propria rete le prove delle TTP di quel gruppoamp;#8217;s TTP. Per ulteriori informazioni sui passaggi necessari per la ricerca delle minacce, leggete il nostro white paper.

Come sapere cosa cercare?

L'utilizzo di strumenti e framework OSINT e framework come MITRE ATT&CK funzionano in modo efficace solo se si sa cosa cercare, e questo ci porta a uno dei componenti essenziali di una ricerca efficace delle minacce: la formulazione e la verifica delle ipotesi.

I cacciatori di minacce devono avere una solida conoscenza del profilo dell'organizzazione, delle attività commerciali che potrebbero attirare gli autori delle minacce (come l'assunzione di nuovo personale o l'acquisizione di nuove risorse, aziende, ecc.) e dell'utilizzo di base.

Gli aggressori spesso cercano di mimetizzarsi tra gli utenti normali e tentano di acquisire credenziali utente, ad esempio da un phishing o campagna di spear phishing, quindi comprendere il comportamento tipico degli utenti è un punto di partenza utile per indagare su accessi anomali ai file o eventi di accesso. Combinando questo con la comprensione di quali dati aziendali sono di valore per gli aggressori e dove si trovano, è possibile formulare ipotesi come "Un aggressore sta cercando di rubare i dati che si trovano in xyz? Questo a sua volta potrebbe portare alla raccolta di dati che rispondono a domande come:

“Quali utenti hanno effettuato l'accesso alla posizione XYZ per la prima volta negli ultimi n giorni?”

Le tecniche avanzate di ricerca delle minacce cercheranno di automatizzare il maggior numero possibile di attività utilizzando analisi statistiche e apprendimento automatico. Il monitoraggio del comportamento degli utenti e il confronto di tale comportamento con se stesso per cercare anomalie, ad esempio, è molto più efficace dell'esecuzione di singole query, anche se nella pratica è probabile che siano necessarie entrambe le tecniche. Entrambe sono facilitate se si dispone di strumenti come SentinelOne che dispongono di un ricco set di API native che consentono la piena integrazione tra i vari software di sicurezza.

Con quale frequenza dovresti cercare le minacce?

Alcune aziende cercano nuove minacce solo in modo ad hoc. Ciò può avvenire quando si verifica un determinato evento (ad esempio, un tentativo di accesso a un servizio o a una posizione di file particolarmente sensibili) o quando il personale ha tempo libero da altre mansioni. Sebbene la ricerca ad hoc consenta alle organizzazioni con personale e budget limitati di avvalersi comunque di questo ulteriore livello di difesa, presenta lo svantaggio di consentire solo ricerche minime per un insieme limitato di comportamenti ed è il modo meno efficace per impiegare questa strategia.&

La ricerca programmata delle minacce, in cui il personale dedica del tempo alla ricerca a intervalli regolari, rappresenta un miglioramento e può consentire alle organizzazioni di dare priorità alle ricerche in momenti diversi e migliorare l'efficienza. Tuttavia, la ricerca programmata delle minacce presenta lo svantaggio di offrire un certo tempo di permanenza per gli attacchi avanzati che cercano di operare tra un intervallo e l'altro, quindi più breve è l'intervallo, meglio è.

Idealmente, le organizzazioni con personale e budget sufficienti dovrebbero impegnarsi in una ricerca continua e in tempo reale delle minacce, in cui la rete e gli endpoint sono coinvolti in modo proattivo per scoprire gli attacchi alla rete come parte di uno sforzo costante.

Chi dovrebbe condurre la ricerca delle minacce?

Ormai è chiaro che la ricerca delle minacce è un compito specialistico. Richiede un analista della sicurezza in grado di utilizzare vari strumenti, comprendere e analizzare i rischi che la vostra organizzazione deve affrontare ed essere esperto nei metodi e negli strumenti utilizzati dagli aggressori avanzati.

Sebbene assumere cacciatori di minacce interni possa essere un'ottima soluzione, le organizzazioni devono disporre del budget necessario e avere accesso a persone con le competenze pertinenti. Per molte imprese, un approccio più realistico può essere quello di avvalersi dei servizi di threat hunting offerti da MSSP (Managed Security Service Providers) per alcune o tutte le attività di threat hunting.

Migliorare l'intelligence sulle minacce

Migliorare l'intelligence sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùConclusione

La ricerca delle minacce consente di anticipare le minacce più recenti individuando in modo proattivo le attività dannose. Soluzioni avanzate come l'intelligenza artificiale comportamentale bloccano la maggior parte degli attacchi informatici e sono un prerequisito per fornire la visibilità necessaria alla ricerca delle minacce, ma gli autori degli attacchi sono sempre alla ricerca di innovazioni e di modi per aggirare la sicurezza delle reti aziendali. Le organizzazioni devono essere vigili per prevenire vettori come minacce interne e attacchi altamente mirati. L'aggiunta delle competenze di analisti umani può fornire quel livello di sicurezza in più alla vostra organizzazione.

Ti piace questo articolo? Seguici su LinkedIn, Twitter, YouTube o Facebook per vedere i contenuti che pubblichiamo.

Maggiori informazioni sulla sicurezza informatica

- Guida alla sopravvivenza allo zero day | Tutto quello che devi sapere prima del primo giorno

- 7 consigli per proteggere la tua forza lavoro remota in crescita

- Attacchi Bluetooth | Non trascurate i vostri endpoint

- Che cos'è la sicurezza di rete al giorno d'oggi?

- Come gli hacker utilizzano i social media per profilare i propri obiettivi

Domande frequenti sulla ricerca delle minacce

Il threat hunting è la pratica di cercare attivamente le minacce informatiche nascoste nella propria rete. Anziché attendere che gli avvisi segnalino la presenza di un problema, i threat hunter partono dal presupposto che gli aggressori siano già all'interno e cercano segni di attività dannose. Esaminano attentamente i dati di sicurezza per individuare minacce che gli strumenti automatizzati potrebbero aver trascurato.

È come avere un esperto di sicurezza che pattuglia costantemente la rete, alla ricerca di qualsiasi cosa sospetta o fuori posto.

Un cacciatore di minacce potrebbe notare modelli di traffico di rete insoliti che suggeriscono un furto di dati. Potrebbe indagare sul motivo per cui un account utente accede ai file alle 3 del mattino o sul motivo per cui ci sono tentativi di accesso sospetti da diversi paesi. Un altro esempio è la ricerca di firme malware specifiche sulla base di nuovi rapporti di intelligence sulle minacce.

Potrebbe anche cercare indicatori che corrispondono a metodi di attacco noti, come verificare se i sistemi mostrano segni di movimento laterale da parte degli hacker.

Il threat hunting è importante perché gli aggressori sofisticati possono eludere i tuoi strumenti di sicurezza automatizzati e nascondersi nella tua rete per mesi. Il tempo medio necessario per rilevare una violazione è di 194 giorni, il che dà agli aggressori tutto il tempo necessario per rubare i dati. La ricerca delle minacce aiuta a individuare più rapidamente le minacce nascoste, riducendo i danni che possono causare.

I cacciatori di minacce iniziano creando ipotesi sulle potenziali minacce sulla base delle informazioni sulle minacce o di attività insolite. Quindi cercano nei registri di rete, nei dati degli endpoint e negli avvisi di sicurezza per trovare prove che confermino o smentiscano le loro teorie.

Se trovano qualcosa di sospetto, indagano ulteriormente per determinare se si tratta di una minaccia reale. Il processo è continuo e iterativo, con i cacciatori che affinano costantemente le loro tecniche sulla base di ciò che scoprono.

I quattro tipi principali di minacce alla sicurezza informatica sono il malware, che include virus e ransomware in grado di danneggiare i sistemi. Gli attacchi di phishing inducono le persone a rivelare le proprie password o a cliccare su link dannosi. Gli attacchi distribuiti di tipo denial-of-service sovraccaricano i sistemi con traffico per renderli inaccessibili.

Le minacce persistenti avanzate sono attacchi sofisticati e di lunga durata in cui gli hacker si nascondono nella rete per periodi prolungati. Ogni tipo richiede strategie di rilevamento e risposta diverse.

Le tecniche comuni di ricerca delle minacce includono il clustering, in cui si raggruppano dati simili per individuare anomalie. Lo stacking consiste nell'organizzare i dati in categorie e cercare valori anomali che sembrano sospetti. Il baselining consiste nel comprendere come si presenta la normale attività di rete, per poi cercare eventuali deviazioni.

L'analisi comporta l'esame dei log e dei dati di sicurezza per identificare modelli che potrebbero indicare minacce. Il raggruppamento combina più indicatori per vedere se compaiono insieme in modo sospetto.

Il threat hunting è proattivo e continuo, mentre la risposta agli incidenti è reattiva e attivata da avvisi. I cacciatori di minacce cercano attivamente le minacce prima che causino danni, mentre i team di risposta agli incidenti reagiscono dopo che un attacco è stato rilevato.

La caccia alle minacce è come una pattuglia continua, mentre la risposta agli incidenti è come i servizi di emergenza che rispondono a un incendio. La scienza forense interviene dopo un incidente per capire cosa è successo, mentre la caccia alle minacce cerca di prevenire il verificarsi degli incidenti.

Il processo di ricerca delle minacce prevede tre fasi principali: attivazione, indagine e risoluzione.

- Nella fase di attivazione, i cacciatori identificano ciò che desiderano indagare sulla base delle informazioni sulle minacce, delle anomalie o di ipotesi specifiche.

- Durante l'indagine, cercano nei dati le prove che confermano o smentiscono la loro teoria.

- Nella fase di risoluzione, documentano i loro risultati e segnalano le minacce reali ai team di risposta agli incidenti o aggiornano le loro conoscenze per future ricerche.