Il movimento laterale si riferisce alle tecniche utilizzate dagli aggressori per navigare attraverso una rete dopo una violazione iniziale. Questa guida esplora il funzionamento del movimento laterale, le sue implicazioni per la sicurezza e le strategie per il rilevamento e la prevenzione.

Scopri l'importanza della segmentazione e del monitoraggio della rete per contrastare il movimento laterale. Comprendere il movimento laterale è essenziale per le organizzazioni che desiderano migliorare le proprie difese di sicurezza informatica.

Gli attacchi di movimento laterale sono possibili perché gli attacchi informatici raramente avvengono nel punto di ingresso, che è solo il punto da cui l'hacker ottiene l'accesso. I criminali informatici spesso agiscono lateralmente attraverso un sistema per accedere alle informazioni più sensibili. Purtroppo, troppi utenti e aziende non sanno come aggiornare le loro pratiche di sicurezza informatica per fermare questi attacchi.per fermare questi attacchi.

Gli attacchi di movimento laterale sono possibili perché gli attacchi informatici raramente avvengono nel punto di ingresso, che è solo il punto da cui l'hacker ottiene l'accesso. I criminali informatici spesso agiscono lateralmente attraverso un sistema per accedere alle informazioni più sensibili. Purtroppo, troppi utenti e aziende non sanno come aggiornare le loro pratiche di sicurezza informatica per fermare questi attacchi.per fermare questi attacchi.

Un recente rapporto sui dati mostra che molte organizzazioni hanno pratiche di sicurezza informatica inadeguate, che le rendono vulnerabili alla perdita di dati, alle infezioni da malware e ad altre minacce alla sicurezza. Per stare al passo con il panorama in continua evoluzione della sicurezza informatica, è essenziale comprendere tutti gli aspetti di un attacco informatico, compresi gli attacchi di movimento laterale e altri esempi di questo tipo.

In questo articolo imparerete tutto ciò che c'è da sapere sugli attacchi di movimento laterale, compreso il loro funzionamento e come rilevarli e impedire che si infiltrino nei vostri sistemi.

Che cos'è il movimento laterale?

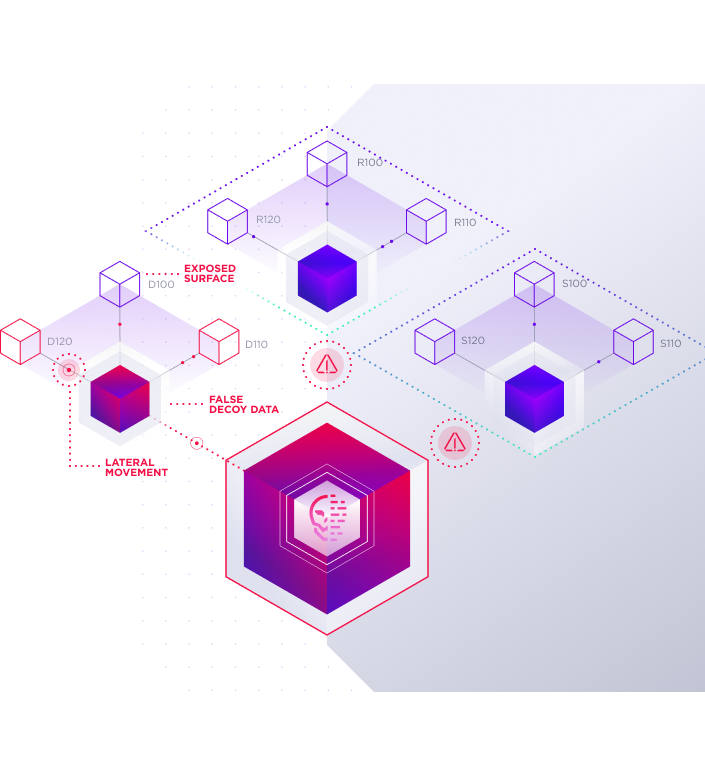

Nella sicurezza informatica, il movimento laterale si riferisce al movimento di un aggressore all'interno della rete della vittima. Il movimento laterale viene tipicamente effettuato per estendere la portata dell'attacco e trovare nuovi sistemi o dati che possono essere compromessi. Il movimento laterale può verificarsi in qualsiasi fase di un attacco, ma è più comune durante la fase post-compromissione.

Gli attacchi di movimento laterale seguono solitamente uno schema specifico:

- L'aggressore ottiene l'accesso iniziale a un sistema attraverso un qualche tipo di sfruttamento, come il phishing o il malware (incluso il malware senza file).

- L'autore dell'attacco utilizza quindi quel sistema per spostarsi lateralmente all'interno della rete, solitamente sfruttando le vulnerabilità o utilizzando credenziali rubate.

- L'autore dell'attacco utilizza quindi il sistema compromesso per accedere a dati o sistemi sensibili.

Esistono molte tecniche di movimento laterale diverse che gli aggressori possono utilizzare, ma quelle più comuni includono:

- Pass-the-hash: In questa tecnica, un aggressore ruba l'hash della password da un sistema e poi usa quell'hash per autenticarsi ad altri sistemi sulla rete.

- Pass-the-ticket: L'autore dell'attacco ruba un ticket Kerberos da un sistema e lo utilizza per autenticarsi su altri sistemi della rete, come Active Directory. Gli attacchi Pass-The-Ticket, come gli attacchi Golden Ticket o Silver Ticket, sono tecniche potenti utilizzate dagli avversari per i movimenti laterali post-exploit e l'escalation dei privilegi. Utilizzando queste tecniche, gli aggressori possono ottenere un accesso illimitato a qualsiasi endpoint della rete o servizio, causando potenzialmente conseguenze catastrofiche.

- Sfruttamento delle vulnerabilità: Un aggressore sfrutta le vulnerabilità dei sistemi per ottenere l'accesso e poi utilizza tale accesso per muoversi lateralmente all'interno della rete.

- Utilizzo di credenziali rubate: L'autore dell'attacco ruba credenziali valide da un sistema e le utilizza per autenticarsi ad altri sistemi sulla rete.

Le tecniche di spostamento laterale sono spesso utilizzate in combinazione tra loro al fine di aumentare le possibilità di successo. Ad esempio, un autore dell'attacco potrebbe utilizzare pass-the-hash per ottenere l'accesso iniziale a un sistema e quindi utilizzare tali credenziali per autenticarsi ad altri sistemi sulla rete.

Il National Cyber Security Centre del Regno Unito osserva che, dopo aver ottenuto un primo punto d'appoggio in una rete, i criminali informatici cercano di espandere e consolidare tale punto d'appoggio acquisendo un ulteriore controllo su informazioni o sistemi di valore: è questo che rende il movimento laterale così pericoloso.

Come funziona il movimento laterale: le fasi dell'attacco

Una cosa da sapere sugli attacchi informatici è che seguono un processo ben definito, noto come “kill chain.” Una kill chain informatica è una metodologia utilizzata dai criminali informatici per eseguire attacchi informatici. Si tratta di un modello lineare che delinea i passaggi compiuti da un aggressore dall'identificazione di un obiettivo fino all'esfiltrazione dei suoi dati.

Quando si tratta di attacchi di movimento laterale, ci sono diverse fasi nella kill chain che gli aggressori utilizzano:

Ricognizione

Questa è la prima fase dell'attacco di movimento laterale ed è anche la più importante perché pone le basi per il resto dell'attacco. Durante questa fase, gli aggressori raccolgono quante più informazioni possibili sul loro obiettivo.

Ciò include la raccolta di dati sull'infrastruttura di rete, sugli utenti e sui sistemi. Utilizzano strumenti come Google dorks, social media e altre tecniche open-source intelligence (OSINT) per raccogliere dati sul loro obiettivo.

La fase di ricognizione include anche:

- Identificazione dei potenziali obiettivi.

- Individuazione delle loro vulnerabilità.

- Individuazione delle terze parti collegate a essi (e delle informazioni utili a cui possono accedere).

- Esplorazione dei punti di accesso esistenti (e individuazione di nuovi).

Inoltre, la ricognizione può avvenire online e offline.

Furto di credenziali

Spesso chiamato “Credential dumping,” questa fase si verifica dopo la ricognizione consente ai criminali informatici di scoprire tutte le informazioni essenziali sui potenziali obiettivi. Qui, l'aggressore consolida la propria presenza, mantiene minacce persistenti, ottiene informazioni sulle credenziali con mezzi fraudolenti e compromette ulteriori host per aumentare i propri privilegi.

Alla fine, gli aggressori ottengono il controllo dei propri obiettivi (come un controller di dominio, un sistema importante o dati sensibili). Rubano le credenziali che consentono loro di ottenere quello che sembra essere un accesso legittimo a più convenzioni di denominazione degli host e server. Dopo aver raggiunto questi obiettivi, i dati possono essere esfiltrati e i dispositivi vengono sabotati.

Accesso al movimento laterale

In questa fase, gli aggressori utilizzano le credenziali acquisite nella fase precedente per spostarsi lateralmente attraverso i sistemi ed espandere la loro presenza nella rete. Lo fanno accedendo ad altri sistemi e dispositivi sulla rete utilizzando strumenti come Remote Desktop Protocol (RDP), Windows Management Instrumentation (WMI) e Server Message Block (SMB).

Questi strumenti consentono agli aggressori di muoversi lateralmente tra i dispositivi e i sistemi della rete senza dover effettuare una nuova autenticazione e garantiscono loro un accesso illimitato a dati e sistemi sensibili.

Rilevamento e intercettazione

Questa è la fase finale della catena di attacco laterale e quella più importante per proteggere i dati dei clienti. Una volta che gli autori degli attacchi informatici hanno avuto accesso ai sistemi, rilevarli e fermarli può essere quasi impossibile.

SentinelOne può porre fine a tutti gli attacchi di movimento laterale proteggendo la vostra rete attraverso l'intelligenza artificiale e l'automazione in ogni fase del ciclo di vita della minaccia. In qualità di primo e unico fornitore XDR a partecipare e guida la valutazione ATT&CK Deception, la sua Singularity XDR si dimostra la piattaforma XDR più potente e autonoma, riducendo la superficie di attacco aziendale su persone, dispositivi e cloud.

Singularity XDR offre una combinazione efficace di funzionalità di prevenzione, protezione, rilevamento e inganno per bloccare tempestivamente gli aggressori, sia che tentino di stabilire una testa di ponte all'interno della rete o di compromettere i dati di identità per muoversi lateralmente, aumentare i privilegi e acquisire obiettivi. Richiedi una demo di SentinelOne.

Migliorare l'intelligence sulle minacce

Migliorare l'intelligence sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùPerché gli aggressori utilizzano la tecnica del movimento laterale

Il movimento laterale può anche essere attribuito a due cause principali: un aggressore attivo che attraversa una rete o un codice dannoso con capacità di diffusione automatica, come un worm. Le tecniche per eseguire movimenti laterali possono includere l'utilizzo di exploit come l'exploit SMB EternalBlue, protocolli desktop remoto, credenziali raccolte con strumenti/interfacce come Powershell e WMI ed esecuzione di codice su una macchina remota.

Dato che la maggior parte delle tecniche sopra descritte sono metodi senza file, la maggior parte dei controlli di sicurezza tradizionali ha difficoltà a identificare un aggressore o un pezzo di codice che si muove all'interno di una rete. La natura furtiva di questi attacchi li rende altamente efficienti e redditizi per l'aggressore e consente infezioni di massa. Per prevenire gli attacchi di movimento laterale, è essenziale capire perché gli aggressori utilizzano la tecnica del movimento laterale.

Più facile eludere il rilevamento

In media, un attacco di phishing richiede 213 giorni per essere rilevato e 80 giorni per essere contenuto. Duecentotredici giorni sono un'eternità negli attacchi di movimento laterale, fornendo all'aggressore tutto il tempo necessario per muoversi lateralmente, stabilire la persistenza, condurre ricognizioni e ottenere credenziali.

E poiché sembra che un utente legittimo si stia muovendo lateralmente attraverso la rete o il cloud, gli strumenti di sicurezza e di monitoraggio della rete non riusciranno a rilevare un attacco. Ciò significa che anche se il dispositivo originale fosse stato identificato come infetto, l'autore dell'attacco potrebbe già essersi spostato all'interno della rete e rimanere invisibile all'interno dell'obiettivo per un periodo prolungato, cercando l'occasione migliore per intensificare l'attacco. Questo ci porta a:

È ora di imparare le vulnerabilità

L'autore dell'attacco può apprendere le vulnerabilità dei diversi sistemi spostandosi lateralmente e osservando come funziona ciascun sistema. E può farlo per settimane o mesi prima di sferrare l'attacco finale.

Opportunità di escalation dei privilegi

Un altro motivo per cui gli aggressori utilizzano la tecnica del movimento laterale è quello di ottenere privilegi elevati per una rete invece di cercare di violarla dall'esterno. L'utilizzo di credenziali legittime consentirà agli aggressori di aumentare rapidamente i propri privilegi su una rete e controllare dati e sistemi sensibili.

Come rilevare e prevenire le minacce alla sicurezza che utilizzano il movimento laterale

Gli attacchi con movimento laterale sono difficili da rilevare e prevenire perché utilizzano credenziali e strumenti legittimi che consentono ai criminali informatici di rimanere nascosti per lungo tempo. Tuttavia, esistono alcune migliori pratiche di sicurezza informatica che è possibile seguire per ridurre il rischio di attacchi di movimento laterale. Queste includono:

Valutare la consapevolezza della superficie di attacco

La prima cosa da fare è capire quali sistemi e dispositivi sono presenti nella vostra rete. Questo vi aiuterà a costruire un muro attorno a ciò che deve essere protetto. In questo caso, la vostra attenzione in materia di sicurezza informatica dovrebbe spostarsi dalla protezione perimetrale al rilevamento all'interno della rete.

Affinché ciò funzioni, è necessario conoscere aspetti quali credenziali/informazioni esposte, configurazioni errate, potenziali percorsi di attacco e altre vulnerabilità. È importante utilizzare Endpoint Detection and Response (EDR) e Extended Detection and Response (XDR) per fornire visibilità sugli attacchi agli endpoint e ampliare tali capacità.

La piattaforma Singularity™ di SentinelOne aiuta i professionisti della sicurezza a risolvere in modo proattivo le minacce moderne alla velocità delle macchine. Singularity rende la visione futura di una sicurezza informatica autonoma e basata sull'intelligenza artificiale una realtà odierna, aiutando il vostro SOC a gestire in modo più efficace i rischi su endpoint utente, carichi di lavoro cloud ibridi, IoT e altro ancora.

Indagare su autorizzazioni e identità

La seconda pratica consiste nell'indagare e comprendere le autorizzazioni e le identità sulla vostra rete. Ciò contribuirà a determinare cosa dovrebbero fare gli utenti legittimi e cosa non dovrebbero fare.

Misurate le anomalie e l'accuratezza del rilevamento

In questa fase, è necessario misurare l'accuratezza di rilevamento degli strumenti di sicurezza e assicurarsi che funzionino come previsto. Ad esempio, un utente che di solito accede ai file da una posizione ora li sta accedendo da un'altra. Questo potrebbe essere un segno che le credenziali dell'utente sono state compromesse e che qualcuno sta cercando di utilizzarle per muoversi lateralmente sulla rete.

È possibile utilizzare tecnologie di rilevamento con funzionalità AI/ML per aiutare a rilevare e prevenire gli attacchi di movimento laterale. Queste tecnologie possono essere utilizzate per monitorare il comportamento degli utenti e identificare anomalie che potrebbero essere indicative di un movimento laterale.

Il modo migliore per identificare il movimento laterale e altre minacce informatiche è adottare un processo di sicurezza informatica affidabile a vantaggio di tutti i membri dell'organizzazione. Il motore di rilevamento del movimento laterale di SentinelOne utilizza il monitoraggio di basso livello della piattaforma per ottenere visibilità su tutte le operazioni delle macchine, inclusi il linguaggio di scripting e i protocolli sopra citati.

È in grado di rilevare e mitigare gli attacchi di movimento laterale in tempo reale creando un contesto di esecuzione in tempo reale e applicando l'intelligenza artificiale comportamentale per identificare le anomalie nell'uso di queste varie tecniche per muoversi nella rete, impedendo la diffusione di malware o di un aggressore "roaming". Potete vedere come funziona qui:

Utilizza un'automazione e un'orchestrazione efficaci

Infine, devi automatizzare e orchestrare le tue risposte agli attacchi di movimento laterale. Ciò contribuirà ad accelerare i tempi di risposta e a ridurre le possibilità di successo di un attacco.

A tal fine, è possibile utilizzare piattaforme di sicurezza, automazione e risposta (SOAR) per aiutarvi in questo compito. Queste piattaforme di automazione accelereranno e semplificheranno la risposta agli incidenti affrontando le minacce rilevate e impedendo loro di diffondersi attraverso la rete.

Leggi qui il successo di SentinelOne nella valutazione MITRE Engenuity ATT&CK®.

Protezione dai movimenti laterali con SentinelOne

Gli attacchi di movimento laterale rimangono un problema significativo, poiché i criminali informatici sono diventati più sofisticati. Sono finiti i giorni degli exploit semplici. Le grandi organizzazioni ora si preoccupano degli attacchi Advanced Persistent Threats (APT) attentamente pianificati, compresi gli attacchi di movimento laterale e molti altri.

Il tipo di rilevamento e visibilità offerto dal rilevamento del movimento laterale di SentinelOne è di gran lunga superiore a qualsiasi altro strumento EDR ed è integrato in modo olistico per il funzionamento automatizzato nella nostra piattaforma 2.0, senza necessità di configurazione.

SentinelOne è la piattaforma di sicurezza endpoint di nuova generazione leader a livello mondiale. È stata appositamente progettata per bloccare le minacce in ogni fase del ciclo di vita di un attacco. La piattaforma offre visibilità completa, protezione e capacità di risposta in un'unica architettura agente/console. Protegge in modo proattivo la tua azienda dagli attacchi di movimento laterale. Puoi verificarlo tu stesso programmando una demo oggi stesso.

"Domande frequenti sul movimento laterale

Il movimento laterale si verifica quando un aggressore, dopo aver ottenuto l'accesso iniziale a una rete, si sposta attraverso diversi sistemi o account per trovare dati sensibili o aumentare i propri privilegi. L'obiettivo è raggiungere risorse o obiettivi di valore senza essere individuati.

Gli aggressori utilizzeranno credenziali rubate, sfrutteranno relazioni di fiducia e abuseranno di strumenti interni per navigare nella rete fino a quando non troveranno qualcosa che vale la pena rubare o danneggiare.

Un aggressore ottiene la password di un utente da un'e-mail di phishing, accede e quindi utilizza tale accesso per connettersi a file server o sistemi di database. Da lì, potrebbe utilizzare strumenti come PsExec o Windows Remote Desktop per passare da un computer all'altro, alla ricerca di credenziali amministrative o file che può crittografare, sottrarre o distruggere.

L'autore dell'attacco inizia raccogliendo credenziali o token. Successivamente, esegue una scansione alla ricerca di condivisioni aperte, configurazioni errate o dispositivi in rete. Quindi, tenta di accedere a tali sistemi utilizzando ciò che ha rubato. Se l'operazione ha esito positivo, ripete il processo, alla ricerca di account con privilegi più elevati o obiettivi più preziosi, e spesso cerca di evitare il rilevamento utilizzando strumenti di amministrazione legittimi.

Cerca tentativi di autenticazione anomali, utilizzi nuovi o insoliti di strumenti di amministrazione e accessi improvvisi a risorse sensibili. Monitora gli account che effettuano l'accesso da luoghi imprevisti o in orari insoliti. Imposta avvisi per traffico SMB insolito, accessi ripetuti non riusciti e accesso a sistemi critici al di fuori delle normali operazioni aziendali.

Il movimento laterale si verifica quando nel tuo ambiente sono presenti password deboli, segmentazione inadeguata o autorizzazioni configurate in modo errato. Gli aggressori sfruttano la fiducia tra i sistemi, utilizzano vulnerabilità non corrette o approfittano del riutilizzo delle credenziali da parte dei dipendenti. La mancanza di un monitoraggio adeguato e l'incapacità di limitare i privilegi degli utenti offrono agli aggressori più spazio di manovra dopo la compromissione iniziale.

Le tecniche più comuni includono Pass-the-Hash, Pass-the-Ticket, abuso di RDP, SMB o WinRM, sfruttamento di account di servizio deboli e utilizzo di strumenti come PsExec o Mimikatz. Gli aggressori potrebbero anche utilizzare script dannosi, backdoor o binari living-off-the-land (LOLBins) per rimanere sotto il radar e passare da un endpoint o server all'altro.