Il Business Email Compromise (BEC) è una sofisticata truffa che prende di mira le aziende per rubare denaro o informazioni sensibili. Questa guida esplora come vengono eseguiti gli attacchi BEC, il loro impatto sulle organizzazioni e le strategie di prevenzione efficaci.

Scopri l'importanza della formazione e della sensibilizzazione dei dipendenti nella lotta alle minacce BEC. Comprendere il BEC è fondamentale per le organizzazioni che vogliono proteggere i propri beni finanziari e i dati sensibili.

Che cos'è il BEC (Business Email Compromise)?

Che cos'è il BEC (Business Email Compromise)?

Molto spesso, il Business Email Compromise ha inizio con un account di posta elettronica compromesso o falsificato.

Con la scusa di essere un fornitore affidabile o un dirigente dell'azienda, i truffatori utilizzano solitamente credenziali rubate o false per indurre i dipendenti a fornire autorizzazioni finanziarie o informazioni riservate. Ciò può includere l'esecuzione di bonifici bancari a terzi illegittimi. Credendo erroneamente che le istruzioni di bonifico provengano da un membro di alto rango della dirigenza, i dipendenti commettono inconsapevolmente una frode inviando fondi direttamente all'autore dell'attacco.

Una volta che il denaro lascia i conti aziendali, è perso per sempre. In molti casi, i fondi finiscono in conti bancari esteri, utilizzati dai criminali per ricevere i fondi senza essere rintracciati.

Essendo una forma di ingegneria sociale, il BEC richiede agli aggressori di convincere i dipendenti presi di mira che la loro richiesta di fondi è legittima per portare a termine il bonifico bancario. Gli aggressori possono dedicare del tempo alla ricognizione prima di eseguire un attacco BEC, per assicurarsi di avere informazioni sufficienti sul fornitore o sul dirigente che stanno impersonando, nonché sul dipendente a cui è rivolta la richiesta.

Le tattiche di ingegneria sociale sono diffuse anche nei casi in cui gli aggressori rubano le password e compromettono account legittimi, piuttosto che spoofarli.

Esempio di compromissione delle e-mail aziendali

La prima parte di un BEC prevede in genere un attacco di phishing mirato (noto anche come spear phishing) o il furto di credenziali tramite keylogger. Ad esempio, un dirigente di alto livello potrebbe essere preso di mira con un attacco phishing che installa un Trojan di accesso remoto (RAT) per raccogliere credenziali e altre informazioni aziendali utili.

Successivamente, l'account potrebbe essere utilizzato per istruire altri dipendenti a completare una richiesta di bonifico bancario da un fornitore falso. È importante notare che queste e-mail spesso utilizzano un tono di estrema urgenza e sollecitano il dipendente preso di mira a mantenere riservata la transazione. Un account falsificato o hackerato di un dirigente di alto livello può essere utilizzato per inviare un'e-mail interna con un contenuto simile al seguente:

Quanto costano le violazioni delle e-mail aziendali?

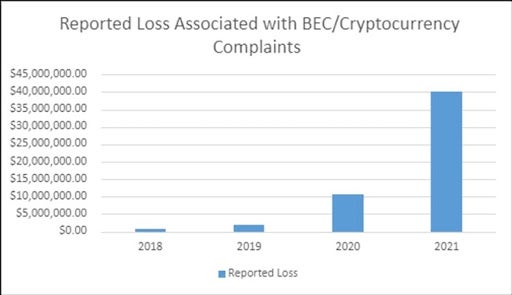

Le statistiche raccolte dall'Internet Crime Complaint Center dell'FBI hanno rivelato un totale di 241.206 incidenti BEC nazionali e internazionali tra il 2013 e il 2021. Ciò ha comportato una perdita complessiva di oltre 43 miliardi di dollari.

Il PSA ha sottolineato che "questo aumento può essere in parte attribuito alle restrizioni imposte alle normali pratiche commerciali durante la pandemia di COVID-19, che hanno costretto un numero maggiore di aziende e individui a svolgere le attività di routine in modalità virtuale". L'FBI ha inoltre rilevato un aumento del numero di denunce relative al BEC che coinvolgono le criptovalute.

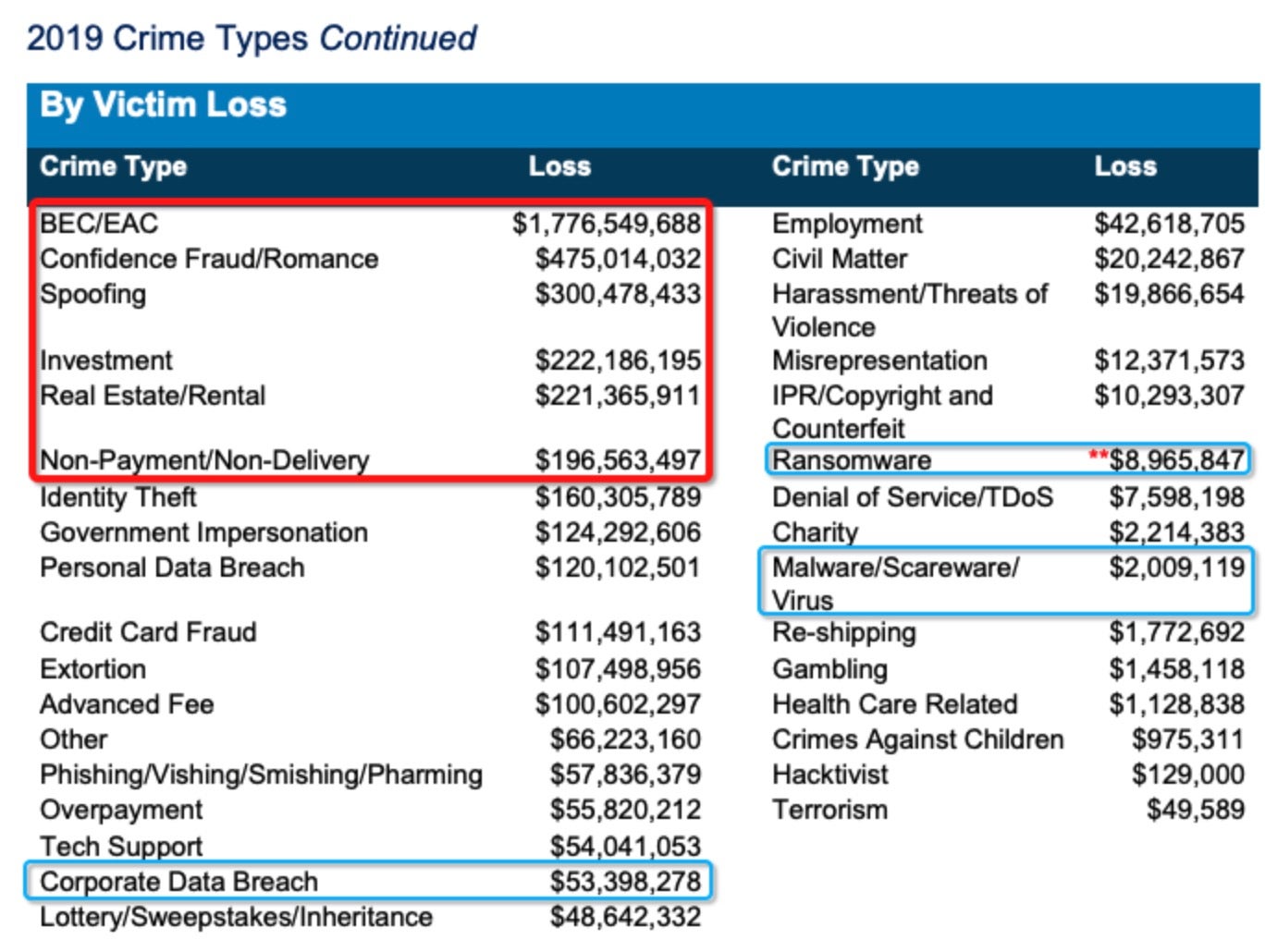

Il BEC era già un problema prima del 2020. Le statistiche suggeriscono che le perdite dovute al ransomware sono state in media di circa 4.400 dollari per incidente e hanno raggiunto un totale di poco inferiore ai 9 milioni di dollari negli Stati Uniti nel 2019. Al contrario, le perdite dovute al BEC sono state circa 17 volte superiori, pari a 75.000 dollari per incidente, e hanno raggiunto una perdita finanziaria totale superiore a 1,7 miliardi di dollari per lo stesso periodo.

Di tutte le perdite finanziarie dovute a crimini informatici registrate dall'FBI nel corso del 2019, per un totale di circa 3,5 miliardi di dollari – il BEC ha rappresentato circa il 50% del totale:

Come funzionano le truffe di compromissione delle e-mail aziendali

Come funzionano le truffe di compromissione delle e-mail aziendali

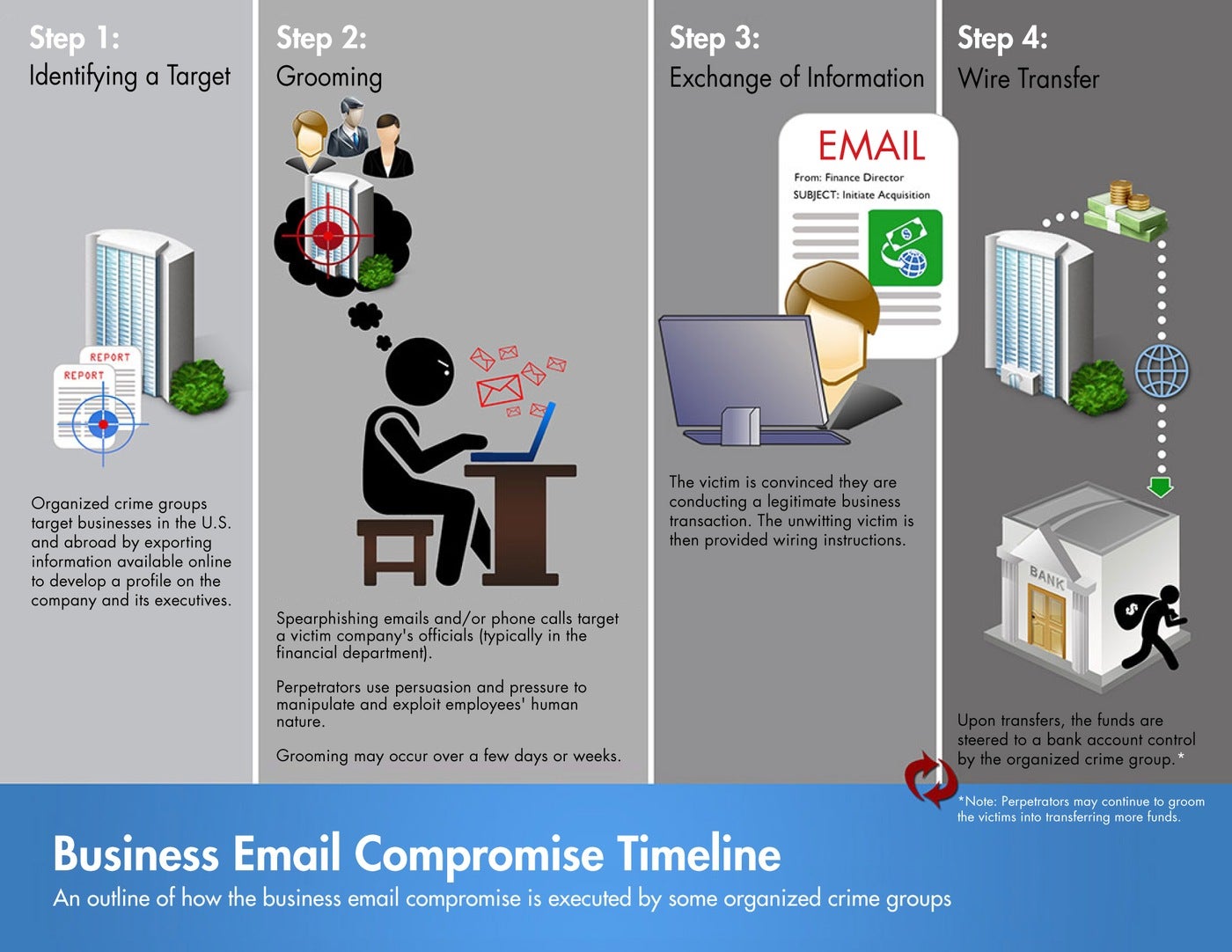

Una tipica truffa di compromissione delle e-mail aziendali segue la cronologia riportata di seguito:

1. Identificazione dell'obiettivo

L'autore dell'attacco individua un obiettivo e raccoglie quante più informazioni possibili su di esso. Ciò può essere fatto esportando le informazioni disponibili online per sviluppare un profilo dell'azienda e dei suoi dirigenti.

2. Contatto

Le e-mail o le telefonate di spear phishing prendono di mira l'azienda della vittima (in genere i membri del reparto finanziario). L'autore dell'attacco scambia una serie di e-mail con il dipendente preso di mira al fine di instaurare un rapporto di fiducia. Spesso finge di essere un fornitore o un dipendente di fiducia che chiede informazioni sui pagamenti o sui dati sensibili.

3. Richiesta di fondi

Una volta stabilita la fiducia, il truffatore richiede i fondi. Questo non desta immediatamente sospetti nel dipendente, poiché questi crede sinceramente che si tratti di una transazione legittima. In alcuni casi, l'autore dell'attacco potrebbe anche tornare e richiedere un altro trasferimento.

Cosa fare dopo una truffa di compromissione delle e-mail aziendali

Non appena un dipendente sospetta di essere stato preso di mira, è necessario adottare alcune misure per salvaguardare il resto dell'azienda.

- Avvisare il reparto IT dell'azienda dell'incidente per proteggere l'account di posta elettronica che è stato compromesso

- Reimpostare o modificare le password di tutti gli account compromessi

- Contattare l'istituto finanziario da cui sono stati inviati i fondi e richiedere un richiamo o uno storno

- Segnalare il reato all'FBI centro reclami per i reati informatici

- Istruire continuamente tutti i dipendenti e i dirigenti su come proteggersi da ulteriori tentativi di BEC.

Fortunatamente, esistono modi semplici ed efficaci per prevenire le truffe che sfruttano il Business Email Compromise.

Come difendersi dagli attacchi BEC

Il Business Email Compromise ruota attorno a tre fattori correlati: e-mail, persone e bonifici bancari. Per proteggersi dagli attacchi BEC, le organizzazioni possono dare priorità alla sicurezza di ciascuno di questi elementi nell'ambito di un approccio difensivo stratificato e approfondito.

Confermare i bonifici bancari

Le aziende dovrebbero confermare le richieste di bonifico bancario tramite un mezzo diverso dall'e-mail. Potrebbero verificare la richiesta tramite una telefonata:

- Un numero aziendale legittimo noto (non quello fornito nell'e-mail),

- Un canale di comunicazione autorizzato sul posto di lavoro, oppure

- Di persona o tramite software di teleconferenza.

È buona norma che le organizzazioni implementino anche una politica di conferma secondaria per i bonifici bancari. I dipendenti dovrebbero diffidare delle richieste che non avviano la comunicazione attraverso un mezzo diverso dall'e-mail (come spesso suggeriscono gli aggressori).

Abilitare l'autenticazione a più fattori (MFA)

Sebbene non sia immune agli attacchi, l'abilitazione dell'identificazione a più fattori (MFA) per gli account di posta elettronica può essere di grande aiuto. L'MFA, talvolta denominata autenticazione a due fattori (2FA), può prevenire la maggior parte dei tentativi di appropriazione dell'account semplicemente richiedendo un metodo aggiuntivo per verificare l'identità dell'utente.

La biometria o le chiavi di sicurezza hardware come Yubikey sono un'altra alternativa all'implementazione dell'autenticazione a più fattori.

Rilevare le e-mail dannose

Da tempo ormai l'e-mail si è dimostrata la migliore alleata dei malintenzionati. Si stima che tra l'80% e il 95% di tutti gli attacchi alle aziende si propaghi tramite e-mail, quindi disporre di una strategia per proteggere gli utenti dalle e-mail dannose è un pilastro importante della difesa.

Oltre al contenuto testuale effettivo di un'e-mail, esistono due rischi tecnici principali associati alle e-mail in generale: allegati e link dannosi.

Gestione degli allegati dannosi

Nel caso delle compromissioni delle e-mail aziendali, gli aggressori possono utilizzare gli allegati per eseguire codice eseguibile in grado di distribuire un RAT per installare keylogger, backdoor, ecc. Questi e altri strumenti post-exploit vengono utilizzati dagli aggressori per rubare credenziali e dati utili come contatti e corrispondenza e-mail precedente.

I truffatori BEC in genere dedicano un po' di tempo alla profilazione delle loro vittime al fine di creare contenuti il più convincenti possibile, aumentando il successo dell'aspetto di ingegneria sociale della truffa. Per questo motivo, è importante esaminare una serie di opzioni per impedire agli allegati di eseguire codice. Il filtraggio degli allegati può essere utilizzato in diversi modi per aiutare a mitigare l'esecuzione del codice. Ad esempio, è possibile utilizzare un software di scansione delle e-mail per modificare i formati dei file degli allegati in modo che non possano eseguire codice nascosto.

Sebbene questo possa essere efficace in una certa misura, può anche impedire agli utenti di svolgere normali attività lavorative con documenti che devono essere modificati o riportati al loro formato originale. Dato questo impatto, la resistenza degli utenti potrebbe essere elevata.

Una soluzione migliore potrebbe essere quella di content disarm and reconstruction (CDR), che decostruisce l'allegato e rimuove i contenuti dannosi. Si tratta di una soluzione altamente efficace e che incontra una bassa resistenza da parte degli utenti, poiché il processo è trasparente a livello utente.

Best practice per macro, archivi e whitelist

La protezione contro il BEC comprenderà anche l'implementazione di difese per macro, archivi e whitelist. Ecco alcune best practice che gli utenti possono seguire:

- Disattivare o limitare il più possibile le macro: Molti attacchi utilizzano il linguaggio di scripting VBA di Microsoft Office per richiamare i server C2 e scaricare payload dannosi.

- Assicurarsi che il software di scansione delle e-mail gestisca correttamente gli archivi: i file compressi possono eludere alcuni motori di scansione poco sofisticati se questi non decomprimono completamente i file. È noto che gli aggressori aggiungono file di archivio ad altri file, come immagini, che alcuni software di sicurezza potrebbero trascurare.

- Prestare attenzione ai file inseriti nella whitelist in base all'estensione: Gli hacker cercano di aggirare le regole della whitelist rinominando i file eseguibili con estensioni non eseguibili. Se gli utenti inseriscono gli allegati nella whitelist, si consiglia di utilizzare una politica che inserisca nella whitelist in base al tipo di file, scansionando il file per esaminarne il formato, al fine di evitare le violazioni più semplici. Gestione dei link e verifica del mittente

- RSAC 2020 prende il via con la piattaforma Singularity di SentinelOne

- Che cos'è l'hacktivismo? E perché dovrebbe interessare alle aziende?

- Preoccupato che il tuo Mac possa essere infettato da un virus? Parliamone Fatti

- Assicurazione informatica e sicurezza delle informazioni | Le critiche di InfoSec all'assicurazione informatica sono giuste?

- Sconfiggere il ransomware | Superare gli aggressori attraverso la cooperazione pubblico-privata

- Dallo storage alla sicurezza informatica SaaS: il perché

- Il mio ospedale è stato colpito da un virus | Come il settore sanitario è affetto da cyber

Per proteggersi dalle e-mail contenenti collegamenti dannosi, alcune organizzazioni rendono inattivi i collegamenti ipertestuali nelle e-mail in modo che non siano cliccabili. L'utente deve invece copiare e incollare il collegamento in un browser, un processo consapevole che offre agli utenti l'opportunità di fermarsi e riflettere su ciò che stanno facendo.

Il problema, ancora una volta, è che ogni volta che la sicurezza influisce sulla produttività e sulla comodità, ciò può causare una certa resistenza da parte degli utenti. Questa misura di sicurezza presenta il duplice svantaggio di essere scomoda e fallibile: il ritardo può essere frustrante e l'introduzione del ritardo non garantisce comunque che l'utente non visiterà il link.

Un'altra strategia da prendere in considerazione è la verifica del mittente, attraverso metodi di autenticazione come DMARC e SPF/DKIM. Questi metodi possono aiutare a segnalare identità di mittenti falsificate, come account contraffatti, ma potrebbero non essere efficaci nei casi in cui l'account appartenga a un membro legittimo di un'organizzazione che è stato compromesso da un aggressore.

Infine, è importante proteggersi sia dagli allegati dannosi che dai link dannosi dotando tutti gli endpoint di una soluzione di sicurezza basata sull'intelligenza artificiale in grado di rilevare e bloccare il codice dannoso mentre tenta di eseguirsi, indipendentemente dalla sua origine: file o senza file, link o macro.

Ottenere informazioni più approfondite sulle minacce

Ottenere informazioni più approfondite sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùProteggiti con SentinelOne

Sebbene sia difficile impedire a un autore di minacce di tentare un attacco, è possibile rilevarlo prima che si diffonda in profondità all'interno di una rete.

Una soluzione di sicurezza autonoma come SentinelOne non solo rileva gli attacchi BEC nel momento in cui si verificano, ma garantisce anche che i tentativi di installare RAT, keylogger e altri malware vengano bloccati sul nascere.

Sebbene le truffe di Business Email Compromise prendano di mira l'"anello più debole", ovvero il personale indaffarato che fa del suo meglio per essere produttivo, ogni misura che le organizzazioni possono adottare per prevenire e rilevare queste minacce alla sicurezza informatica farà la differenza.

Se desiderate scoprire come la piattaforma Singularity di SentinelOne può proteggere la vostra azienda dagli attacchi alla sicurezza informatica basati sulle e-mail, richiedete oggi stesso una demo gratuita oggi stesso.

Ti è piaciuto questo articolo? Seguici su LinkedIn, Twitter, YouTube o Facebook per visualizzare i contenuti che pubblichiamo.

Maggiori informazioni sulla sicurezza informatica

Domande frequenti sul Business Email Compromise

La compromissione delle e-mail aziendali è un tipo di attacco informatico in cui i criminali falsificano o hackerano gli account di posta elettronica aziendali per indurre i dipendenti a trasferire denaro o condividere dati sensibili. Spesso si fingono dirigenti, fornitori o partner, utilizzando e-mail accuratamente elaborate per creare urgenza e aggirare i normali controlli di sicurezza.

Gli autori degli attacchi BEC di solito prendono di mira le organizzazioni con reparti finanziari, dirigenti o team delle risorse umane. Possono essere vittime sia le piccole che le grandi aziende. Gli autori degli attacchi prendono di mira i dipendenti autorizzati ad approvare pagamenti, informazioni riservate o fornitori per manipolare transazioni valide a fini fraudolenti.

Gli aggressori falsificano o ottengono l'accesso a un account di posta elettronica affidabile, quindi inviano fatture false, richieste di trasferimento di fondi o richieste di informazioni sensibili. Creano urgenza o segretezza per spingere il destinatario ad agire rapidamente, spesso aggirando la verifica. Queste e-mail sembrano legittime, aumentando le possibilità di successo.

Richieste insolite di bonifici bancari o dati sensibili, soprattutto al di fuori del normale orario di lavoro. E-mail che sollecitano segretezza o azioni rapide. Lievi modifiche agli indirizzi e-mail o ai domini, nomi scritti in modo errato o istruzioni di bonifico sconosciute. Le richieste non conformi alle procedure stabilite sono segnali di allarme.

L'autenticazione a più fattori (MFA) aiuta a bloccare l'accesso non autorizzato agli account, ma non è una protezione completa. Molte truffe BEC si basano sullo spoofing o sull'ingegneria sociale, che non richiedono credenziali compromesse. Combina l'autenticazione a più fattori (MFA) con la formazione degli utenti, il filtraggio delle e-mail e la verifica delle transazioni per ridurre efficacemente il rischio.

I tipi più comuni includono la frode del CEO (impersonificazione di dirigenti), la frode delle fatture (fatture false dei fornitori), la compromissione degli account (account e-mail hackerati) e l'impersonificazione di avvocati. Ciascuno di essi utilizza tattiche di ingegneria sociale per indurre i dipendenti a compiere azioni non autorizzate, spesso con perdite finanziarie.

Richiedere l'autenticazione a più fattori e password complesse per gli account di posta elettronica. Formare i dipendenti su come individuare il phishing e il social engineering. Implementare processi di verifica dei pagamenti rigorosi, come i callback. Utilizzare tecnologie avanzate di filtraggio della posta elettronica e anti-spoofing come DMARC. Controllare regolarmente la posta elettronica e i flussi di lavoro finanziari per individuare eventuali anomalie.

Modificare immediatamente le password degli account interessati e revocare i token di sessione. Verificare se sono stati effettuati pagamenti e, se possibile, richiamare o bloccare le transazioni. Informare il team finanziario e le autorità competenti, come le forze dell'ordine. Condurre un'indagine completa, aggiornare i controlli di sicurezza e riorganizzare la formazione per evitare il ripetersi di episodi simili.