Le minacce persistenti avanzate (APT) sono attacchi sofisticati e mirati che persistono nel tempo. Questa guida esplora le caratteristiche delle APT, le loro tattiche e il modo in cui si infiltrano nelle organizzazioni.

Scopri le fasi di un attacco APT e l'importanza delle informazioni sulle minacce nel rilevamento e nella prevenzione. Comprendere le APT è fondamentale per le organizzazioni per migliorare le loro difese di sicurezza informatica e rispondere in modo efficace a queste minacce invisibili.

Definizione di minaccia persistente avanzata (APT)

Una minaccia persistente avanzata è un attacco informatico in cui i criminali collaborano per rubare dati o infiltrarsi in sistemi che spesso rimangono inosservati per un lungo periodo. La maggior parte di questi attacchi viene eseguita da Stati nazionali che cercano di minare un altro governo.

A differenza di altri attacchi informatici, come il malware e schemi di phishing, agiscono in pochi giorni, un APT può protrarsi per mesi o addirittura anni.

I gruppi APT vengono formati per affrontare sfide più difficili, ma non sono così costosi come si potrebbe immaginare. Il costo degli attacchi APT è stato riportato nel 2019 essere pari a soli 15.000 dollari. L'aspetto più costoso di questi attacchi è rappresentato dagli strumenti commerciali di penetration testing, che aiutano a individuare le vulnerabilità all'interno dei sistemi e delle reti.

Le motivazioni alla base di un attacco APT possono essere di natura finanziaria, come altri tipi di attacchi informatici, ma questi attacchi vengono utilizzati anche per lo spionaggio politico. Come ci si potrebbe aspettare, i governi tendono ad avere i sistemi più sicuri, che richiedono un attacco esteso e sofisticato.

Qual è la differenza tra ATA e APT?

Un attacco mirato avanzato (ATA) è una metodologia tipicamente, ma non esclusivamente, utilizzata da alcuni gruppi di attori ben consolidati. Questi gruppi sono spesso soprannominati dai media con nomi come "Fancy Bear" o "Lazarus" e negli ambienti della sicurezza sono designati come gruppi "Advanced Persistent Threat" (minaccia persistente avanzata) e contrassegnati con un identificativo numerico, come APT1, APT2, ecc.

Ciò che distingue un gruppo dall'altro può essere la tattica, l'infrastruttura, il riutilizzo del codice e/o l'insieme generale degli obiettivi. Ad esempio, un gruppo APT può riutilizzare un particolare insieme di routine di codice o tattiche di ingegneria sociale, mentre un altro può fare affidamento su particolari vulnerabilità o zero day. Indipendentemente dal fatto che un'azienda sia attaccata da un APT riconosciuto, una banda criminale, un hacker solitario o un insider malintenzionato, le caratteristiche degli attacchi mirati rimangono le stesse.

Esempi di minacce persistenti avanzate

Non tutte le APT seguono la stessa metodologia o hanno le stesse motivazioni. I gruppi più noti di solito operano con intenti politici, ma tutti utilizzano metodi criminali per raggiungere i propri obiettivi.

Stuxnet

Uno dei primi e più importanti esempi storici di APT è Stuxnet, progettato per colpire il programma nucleare iraniano. Sebbene sia stato scoperto nel 2010, si ritiene che fosse in fase di sviluppo già dal 2005.

Al momento della scoperta, Stuxnet era un worm informatico di 500 kilobyte che aveva infettato il software di oltre 14 siti industriali in Iran. Prendeva di mira i computer con sistema operativo Microsoft Windows e si diffondeva autonomamente. Il risultato fu la perdita da parte dell'Iran di quasi un quinto delle sue centrifughe nucleari.

Wicked Panda

Un esempio più recente di minaccia informatica APT è Wicked Panda, uno dei più prolifici avversari con base in Cina dell'ultimo decennio. Opera nell'interesse dello Stato cinese e sferra attacchi a scopo di lucro.

Come funziona un attacco APT

In sintesi, un attacco APT inizia con l'infiltrazione. Gli hacker in genere si infiltrano utilizzando risorse web, risorse di rete, e-mail di phishing, utenti umani autorizzati, ecc. Una volta entrati, gli hacker installano una shell backdoor che consente loro di accedere al sistema della vittima ogni volta che lo desiderano.

Successivamente, un attacco APT cercherà di espandere la propria presenza e di compromettere i membri del personale che hanno accesso a dati preziosi. Una volta raccolte informazioni sufficienti, gli hacker maschereranno la loro estrazione con un attacco DDoS o qualche altra forma di distrazione.

Gli attacchi mirati hanno caratteristiche distintive che possono essere elencate come fasi diverse.

- Raccolta di informazioni

- Punti di ingresso e infiltrazione

- Comunicazione – Comando e controllo

- Movimento laterale & Individuazione delle risorse

- Esfiltrazione – Rubare i gioielli della corona

1. Raccolta di informazioni

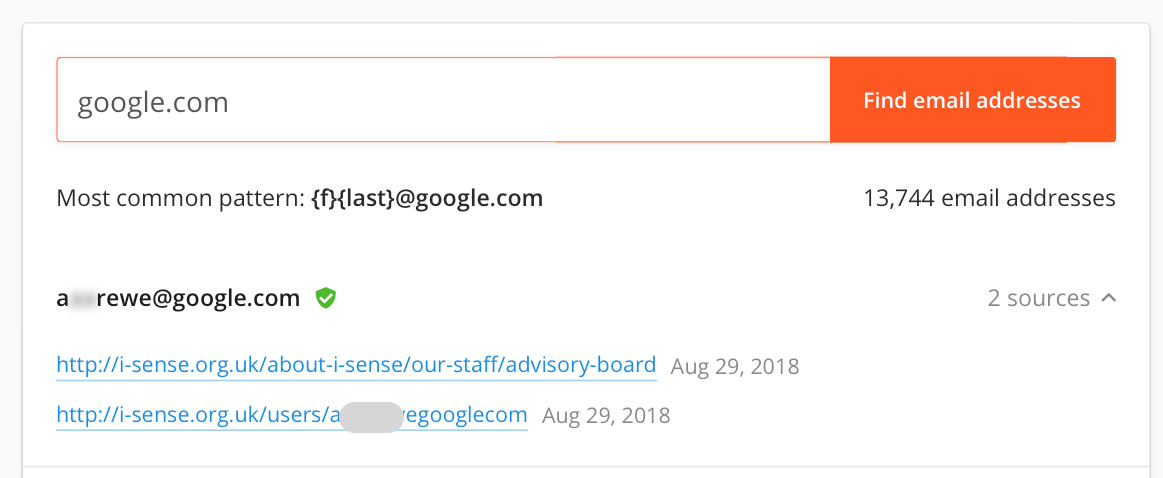

La prima fase di un attacco mirato consiste nel raccogliere quante più informazioni possibili sulla vittima. Dal punto di vista della difesa, si tratta di un'operazione passiva che non offre quasi nessuna possibilità di essere individuata. Durante questa fase, l'avversario raccoglierà informazioni pubbliche sull'attività, il personale e le operazioni dell'obiettivo. Gli indirizzi e-mail e gli URL dei siti web saranno raccolti e confrontati attraverso fonti pubbliche, di cui ce ne sono molte, come questa qui.

Qualsiasi informazione pubblica può essere utile agli aggressori. Gli annunci di lavoro possono rivelare informazioni quali l'hardware e il software specifici utilizzati all'interno dell'organizzazione. E, naturalmente, molti google dorks possono aiutare gli hacker a cercare vulnerabilità e risorse specifiche nei vostri siti.

2. Punti di ingresso e infiltrazione

La sfida principale di un intruso è quella di ottenere l'accesso, il che significa in definitiva essere in grado di eseguire codice all'interno della rete di destinazione. Sebbene esistano opzioni tecniche come lo sfruttamento di vulnerabilità software o hardware, credenziali deboli, zero-day e software non aggiornato, il metodo di accesso più comune è di gran lunga qualche tecnica di ingegneria sociale, in genere spear-phishing. Indurre gli utenti a eseguire codice non autorizzato è una vera e propria arte, ma è una sfida che, soprattutto in un contesto organizzativo, rappresenta un ostacolo relativamente facile da superare.

Qui, almeno, c'è la possibilità di prevenzione e rilevamento. Sebbene i corsi di formazione per aumentare la consapevolezza delle tecniche di ingegneria sociale siano una buona idea, anche gli utenti istruiti possono cadere vittime di una campagna di phishing intelligente o semplicemente persistente. La migliore difesa dell'organizzazione è un software comportamentale automatizzato in grado di segnalare attività sospette all'interno della rete e ispezionare il traffico crittografato.

Un'altra possibilità da tenere presente in caso di attacchi mirati è la minaccia proveniente dall'interno. Sia i dipendenti che gli appaltatori rappresentano un rischio per l'azienda. Quando un attacco si basa su informazioni riservate, non ampiamente conosciute al di fuori dell'organizzazione, la probabilità che sia coinvolto un insider è ancora maggiore. È importante tenere presente che gli attacchi mirati possono anche iniziare prendendo di mira il "wetware", ovvero i membri del personale, e non solo le risorse hardware e software.

3. Comunicazione – Controllo & controllo

In un attacco mirato, la prima cosa che un hacker o un gruppo di hacker deve fare è stabilire e mantenere una comunicazione efficace tra loro e il codice dannoso inserito nella vostra rete; in altre parole, vorranno creare una backdoor permanente. Ciò è fondamentale per un ATA al fine di impartire comandi e avviare le fasi successive dell'attacco, quali l'individuazione delle risorse, l'esfiltrazione e la pulizia forense.

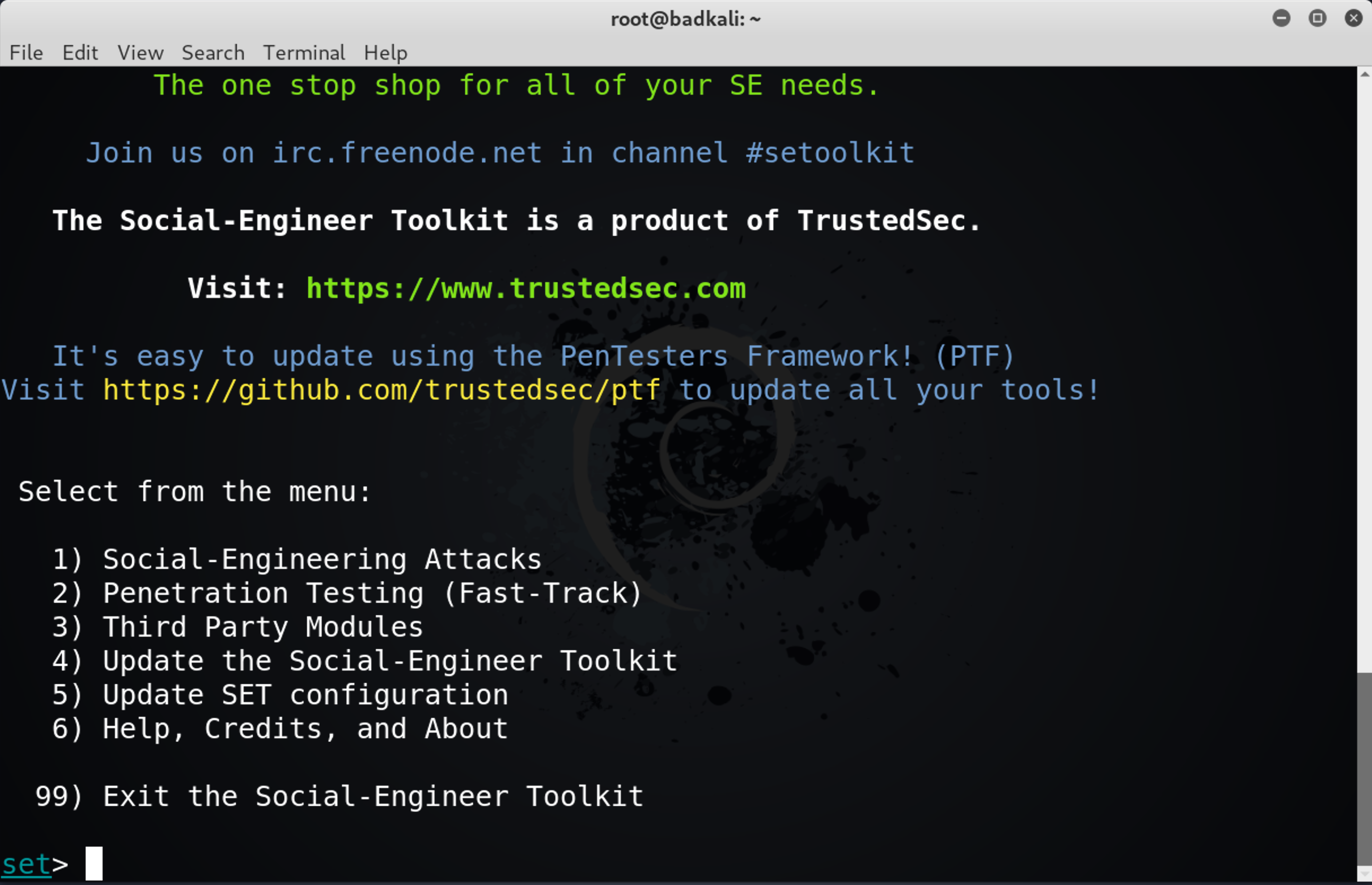

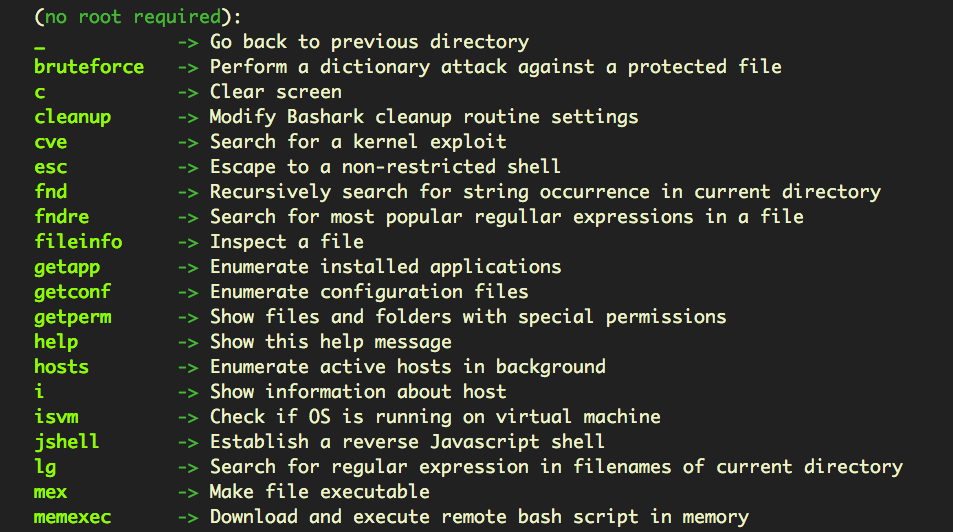

Gli aggressori hanno a disposizione una vasta gamma di framework post-exploit disponibili pubblicamente, come Empire, Pupy, Metasploit e molti altri.

Gli hacker possono sfruttare vari canali di comando e controllo, dalle semplici richieste HTTP o https al server di un aggressore alle tecnologie peer-to-peer avanzate e decentralizzate. Siti di social media come Twitter, Facebook, e Google Docs sono stati tutti sfruttati in protocolli C&C dannosi.

Per i difensori, ancora una volta, una solida soluzione di sicurezza AV di nuova generazione in grado di riconoscere il codice generico e fornire il controllo del firewall degli endpoint firewall control è il minimo indispensabile.

4. Movimento laterale e individuazione delle risorse

Quando un attacco mirato compromette un endpoint e ottiene l'accesso alla rete, raramente si ferma lì. Un ulteriore obiettivo è quello di accedere ad altri sistemi collegati e raggiungere i loro dati sensibili. Se l'autore dell'attacco riesce ad ottenere l'accesso come amministratore di dominio, ha essenzialmente ottenuto le chiavi del regno e questo, il più delle volte, è proprio ciò che l'autore dell'attacco sta cercando.

I difensori devono essere consapevoli che, anche senza l'accesso come amministratore di dominio, se gli utenti della rete riutilizzano la stessa password per diversi servizi di rete, il codice di attacco potrebbe essere in grado di attraversare più sistemi da un unico punto di compromissione.

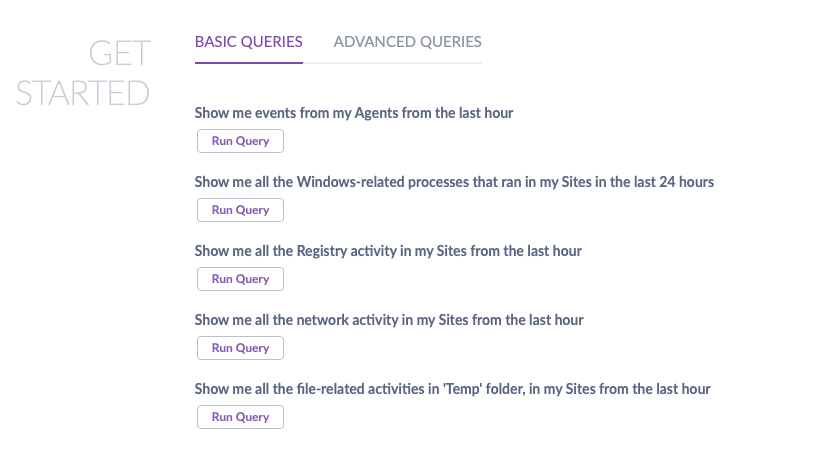

Durante questa fase, l'autore dell'attacco probabilmente inizierà a enumerare le directory, raccogliendo elenchi di file e catalogando dati preziosi. Questa fase richiederà l'utilizzo del C&C stabilito in precedenza per trasferire le informazioni agli aggressori per l'analisi, quindi in questa fase i difensori hanno la possibilità di individuare traffico insolito se hanno piena visibilità sulle comunicazioni di rete e watchlist creare avvisi basati sull'attività di rete e dei file. È utile anche disporre di software di sicurezza in grado di eseguire query di base e avanzate su tutti i vostri endpoint da un'interfaccia facile da usare, come quella di SentinelOne:

5. Esfiltrazione: rubare i gioielli della corona

Dopo aver identificato gli elementi di interesse, l'autore dell'attacco passerà a trasferire i dati aziendali fuori sede. Questo può essere un evento singolo o un processo continuo, a seconda del tipo di dati che gli hacker hanno identificato e a cui sono interessati.

Dal punto di vista degli aggressori, è necessario essere consapevoli che questa attività può creare un certo "rumore" e allertare gli amministratori della loro presenza, quindi l'esfiltrazione deve essere eseguita con attenzione e con una conoscenza approfondita delle difese messe in atto dall'organizzazione, conoscenza che si ottiene attraverso la fase di scoperta precedente.

Le tecniche di esfiltrazione possono essere semplici come la trasmissione di testo in chiaro in un'e-mail o in file allegati, o più nascoste come il passaggio delle credenziali dell'utente in un URL o il caricamento surrettizio su un server controllato dagli aggressori.

Sebbene in genere l'esfiltrazione avvenga attraverso Internet, i difensori devono essere consapevoli che alcuni insider potrebbero tentare di esfiltrare la proprietà intellettuale dell'azienda copiandola su una USB o su un altro disco locale, quindi il controllo dei dispositivi è importante anche per rilevare e bloccare questo tipo di furto di dati.

Migliorare l'intelligence sulle minacce

Migliorare l'intelligence sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùCaratteristiche principali delle minacce persistenti avanzate

I gruppi APT utilizzano tecniche diverse rispetto agli altri hacker che i vostri sistemi sono progettati per bloccare. Ecco alcune caratteristiche delle minacce persistenti avanzate a cui dovreste prestare attenzione.

Accessi insoliti dopo l'orario di lavoro

Un primo segnale di una minaccia persistente avanzata può essere un aumento degli accessi elevati a tarda notte. Gli APT possono compromettere un intero ambiente in poche ore utilizzando account con accesso e autorizzazioni superiori.

Poiché questi hacker utilizzano account con più autorizzazioni, potete anche verificare con i vostri diversi reparti per monitorare quando i loro dirigenti accedono alla rete. Dovrebbe essere facile identificare quando un utente esterno accede alle vostre informazioni.

Attori di minacce ricorrenti

Gli autori delle minacce installeranno anche programmi trojan backdoor per assicurarsi di avere una via di ritorno nel sistema se uno dei loro punti di accesso viene compromesso.

Se hai identificato più attacchi di tipo simile in un periodo di tempo più lungo, molto probabilmente si tratta di un attacco informatico APT.

Email intercettate

Le minacce APT causano anche flussi di informazioni imprevisti, come l'intercettazione di un'email da parte di un altro computer. Alcuni sistemi di posta elettronica cloud tracciano da dove vengono consultati i messaggi, ma non tutti lo fanno.

Potresti anche notare e-mail di spear-phishing inviate a dipendenti di alto livello che potrebbero inavvertitamente consentire l'accesso a un hacker.

Altre attività insolite

Ogni volta che noti qualcosa di anomalo, potrebbe trattarsi di un APT. Ciò potrebbe includere un improvviso aumento dell'utilizzo dei dati o un rallentamento del server.

Monitorare le minacce e i comportamenti insoliti del sistema è essenziale per rafforzare la sicurezza informatica. Create una linea di base dei comportamenti normali in modo da poter identificare rapidamente eventuali anomalie.

Limitare i danni causati dalle minacce persistenti avanzate

Quando si pensa al danno causato alle organizzazioni dalle APT, è necessario tenere presente diversi aspetti.

L'obiettivo degli aggressori potrebbe essere stato il denaro, i dati o entrambi, oppure potrebbero essere stati più interessati a danneggiare la reputazione o, ancora una volta, a tutto quanto sopra. Alcuni danni potrebbero essere immediati, altri a lungo termine.

I danni immediati possono manifestarsi sotto forma di perdite finanziarie, interruzioni della rete o furto di dati. Gli APT sono solitamente caratterizzati dalla furtività, ma una tendenza crescente nel campo del ransomware è quella di prendere di mira organizzazioni specifiche e poi colpirle con ransomware. Ciò è particolarmente grave per le aziende, poiché gli aggressori possono utilizzare la fase di individuazione delle risorse per identificare ciò che ha più valore e assicurarsi di aver disabilitato le opzioni di ripristino e qualsiasi tecnologia di "prevenzione degli exploit".

I costi a lungo termine possono essere più difficili da valutare, ma possono ruotare attorno alla perdita di proprietà intellettuale che aiuta un concorrente o alla perdita di fiducia tra investitori o clienti.

Al fine di limitare gli effetti immediati e a lungo termine di un APT riuscito, la vostra soluzione di sicurezza deve includere una strategia post-violazione. Come minimo, ciò significa la capacità di identificare e chiudere qualsiasi vulnerabilità utilizzata nella violazione e la capacità di raccogliere dati utilizzabili, dati che vi aiuteranno a capire cosa è successo, individuare i responsabili e, in ultima analisi, contribuire a mitigare i costi post-violazione.

Come SentinelOne può aiutarti

Misure di rilevamento e sicurezza adeguate sono il modo migliore per affrontare le minacce informatiche APT. Questo approccio coinvolge amministratori di rete, fornitori di sicurezza e una soluzione di sicurezza proattiva.

SentinelOne risolve le minacce in modo proattivo e in tempo reale. I nostri modelli basati sull'intelligenza artificiale identificano i file binari di malware e ransomware prima che possano colpire. Siamo anche in grado di creare un contesto critico per il rilevamento e la risposta proattivi in tempo reale, in grado di proteggere i vostri sistemi dalle minacce persistenti avanzate.

WatchTower, il nostro servizio di intelligence sulle minacce, amplia la vostra visibilità e capacità di azione contro le nuove tecniche degli aggressori. Ottenete informazioni pertinenti e tempestive non appena vengono disponibili e rimanete un passo avanti agli aggressori.

Migliora le tue operazioni di sicurezza

Le minacce informatiche avanzano e migliorano ogni giorno. La differenza tra le minacce APT e le altre minacce è che queste ultime migliorano le loro tattiche man mano che si infiltrano nel tuo sistema. Se le lasci agire troppo a lungo, l'intero sistema sarà compromesso.

La soluzione consiste nel monitorare le minacce persistenti avanzate e intercettarle prima che ottengano l'accesso alle parti più sicure del database. SentinelOne è in grado di fornire ricerca basata sull'intelligence, un potenziamento quotidiano del SOC MDR e una risposta agli incidenti.

Contattateci oggi stesso per saperne di più su come possiamo aiutarvi a proteggere i vostri sistemi.

"Domande frequenti sulle minacce persistenti avanzate

Le minacce persistenti avanzate sono attacchi informatici sofisticati e di lunga durata in cui hacker esperti si infiltrano nelle reti e rimangono nascosti per mesi o anni. Sono tipicamente condotti da Stati nazionali o gruppi criminali ben finanziati che prendono di mira organizzazioni di alto valore. Le APT vengono utilizzate per lo spionaggio informatico al fine di rubare proprietà intellettuale, segreti di Stato o dati sensibili.

Possono anche essere utilizzate per ottenere guadagni finanziari, per l'hacktivismo o per interrompere il funzionamento di infrastrutture critiche. A differenza degli attacchi rapidi e improvvisi, le APT si concentrano sul mantenimento di un accesso persistente.

Un famoso esempio di APT è Stuxnet, che ha preso di mira il programma nucleare iraniano e ha causato danni fisici alle centrifughe. Un altro esempio è APT1, un gruppo cinese che si è infiltrato in oltre 140 organizzazioni per rubare proprietà intellettuale e segreti commerciali. APT28, legato all'intelligence militare russa, ha preso di mira organizzazioni governative e di difesa in tutto il mondo.

Questi attacchi iniziano in genere con e-mail di spear-phishing che inducono i dipendenti a cliccare su link dannosi, dopodiché gli aggressori si muovono lateralmente attraverso la rete.

Le APT funzionano in più fasi, iniziando con l'ottenimento dell'accesso iniziale attraverso metodi come lo spear-phishing o lo sfruttamento delle vulnerabilità. Una volta all'interno, gli aggressori stabiliscono una base installando malware e creando backdoor per accessi futuri. Quindi aumentano i privilegi e si muovono lateralmente attraverso la rete per accedere a più sistemi.

Infine, raccolgono ed esfiltrano dati preziosi mantenendo la loro presenza. Durante tutto questo processo, utilizzano tecniche sofisticate per evitare il rilevamento e adattarsi alle misure di sicurezza.

Gli APT vengono identificati cercando attività di rete insolite, come modelli di accesso strani o trasferimenti di dati imprevisti. I team di sicurezza monitorano gli indicatori di compromissione, come modifiche sospette ai file o tentativi di accesso non autorizzati. Gli strumenti di rilevamento avanzati utilizzano l'apprendimento automatico e l'analisi comportamentale per individuare modelli anomali che potrebbero indicare attività APT.

Le organizzazioni utilizzano anche informazioni sulle minacce per identificare tattiche e firme APT note. La chiave è il monitoraggio e l'analisi continui, poiché gli APT sono progettati per rimanere nascosti.

Le APT possono causare ingenti perdite finanziarie: secondo IBM, il costo medio di una violazione dei dati è pari a 4,88 milioni di dollari. Possono rubare proprietà intellettuale, dati dei clienti e segreti di Stato, offrendo agli aggressori notevoli vantaggi competitivi o politici. Le APT possono compromettere infrastrutture critiche, danneggiare la reputazione delle aziende e compromettere la sicurezza nazionale.

I lunghi tempi di rilevamento consentono agli aggressori di causare danni ingenti prima di essere scoperti. Le organizzazioni possono andare incontro a conseguenze legali, sanzioni normative e perdita della fiducia dei clienti.

Le organizzazioni necessitano di strategie di sicurezza multilivello che includano strumenti di rilevamento avanzati, segmentazione della rete e monitoraggio continuo. La formazione dei dipendenti è fondamentale, poiché gli APT spesso iniziano con attacchi di ingegneria sociale come il phishing. Valutazioni regolari della sicurezza e patch di vulnerabilità aiutano a chiudere potenziali punti di ingresso.

L'implementazione dell'autenticazione a più fattori e della gestione degli accessi privilegiati impedisce lo sfruttamento degli account compromessi. Disporre di un solido piano di risposta agli incidenti e di un programma di intelligence sulle minacce aiuta a rilevare e rispondere più rapidamente alle attività APT.

La Threat Intelligence fornisce informazioni cruciali sulle tattiche, le tecniche e gli indicatori APT che aiutano i team di sicurezza a sapere cosa cercare. La caccia alle minacce ricerca attivamente le attività APT utilizzando queste informazioni per creare ipotesi sulle potenziali minacce. Insieme, aiutano a identificare gli attacchi APT prima che raggiungano i loro obiettivi.

I cacciatori di minacce utilizzano i feed di intelligence per comprendere come operano specifici gruppi APT e quindi cercano quei comportamenti nel loro ambiente.