Il framework MITRE ATT&CK è una base di conoscenze sulle tattiche e le tecniche degli avversari. Questa guida esplora come il framework può essere utilizzato per migliorare il rilevamento e la risposta alle minacce.

Scopri la struttura del framework e le sue applicazioni nella sicurezza informatica. Comprendere il MITRE ATT&CK Framework è fondamentale per le organizzazioni che desiderano migliorare le proprie strategie di sicurezza.

Chi è MITRE?

Chi è MITRE?

Fondata nel 1958 come spin-off del MIT Lincoln Laboratory, MITRE è un'organizzazione senza scopo di lucro sostenuta dal governo con sede a Bedford, Massachusetts e McLean, Virginia. MITRE gestisce centri di ricerca finanziati dal governo federale per assistere il governo degli Stati Uniti nella ricerca, nello sviluppo e nell'ingegneria dei sistemi nei settori dell'aviazione, della difesa, della sanità, della sicurezza interna e della sicurezza informatica.

Tra i contributi più significativi alla comunità della sicurezza informatica figurano il database Common Vulnerability and Exposures (CVE), che pubblica informazioni pubbliche sulle vulnerabilità, e il linguaggio Structured Threat Information eXchange (STIX) che facilita la condivisione di informazioni sulle minacce informatiche.

MITRE Engenuity è stata lanciata nel 2019 come fondazione dedicata alla "collaborazione con il settore privato per risolvere i problemi di difesa informatica a livello industriale". MITRE Engenuity è lo sviluppatore del framework MITRE Engenuity ATT&CK ed esegue valutazioni MITRE Engenuity ATT&CK.

Qual è l'obiettivo di MITRE ATT&CK?

MITRE Engenuity è un'organizzazione di ricerca senza scopo di lucro i cui obiettivi dichiarati sono:

- Fornire agli utenti finali informazioni oggettive su come utilizzare specifici prodotti di sicurezza commerciali per rilevare comportamenti ostili noti.

- Garantire trasparenza sulle reali capacità dei prodotti e dei servizi di sicurezza di rilevare comportamenti ostili noti.

- Spingere la comunità dei fornitori di sicurezza a migliorare la propria capacità di rilevare comportamenti ostili noti.

Il framework ATT&CK introduce un lessico comune che consente alle parti interessate, ai difensori informatici e ai fornitori di comunicare chiaramente la natura esatta di una minaccia e la valutazione oggettiva del piano di difesa informatica in grado di sconfiggerla.

Il framework offre tre vantaggi:

- Otteniamo informazioni dettagliate sul piano d'azione dell'avversario in termini di combinazioni di tattiche e tecniche.

- Possiamo comunicare chiaramente la natura esatta di una minaccia e rispondere più rapidamente con una maggiore comprensione.

- Quando comprendiamo chi sono i nostri avversari tipici e come ci attaccano, possiamo progettare in modo proattivo delle difese per contrastarli.

Cosa significa ATT&CK?

ATT&CK sta per Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK). MITRE Engenuity ATT&CK è una base di conoscenze accessibile a livello globale sulle tattiche e le tecniche degli avversari basata su osservazioni del mondo reale.

Cosa sono le tattiche ATT&CK?

Una tattica ATT&CK è l'obiettivo di massimo livello di un aggressore. Le tattiche forniscono all'analista informazioni sul potenziale intento dell'attività, ovvero rispondono al perché un avversario sta compiendo le sue azioni. Le tattiche rappresentano categorie contestuali di alto livello per singole tecniche, ad esempio accesso iniziale, esecuzione, persistenza.

Cosa sono le tecniche ATT&CK?

Una tecnica ATT&CK è il modo l'aggressore raggiunge i propri obiettivi e rappresenta anche ciò che un avversario cerca di ottenere con le proprie azioni. Ad esempio, un avversario può cercare di crittografare o comprimere i dati mentre tenta di eseguire la tattica di esfiltrazione.

La relazione tra tattiche e tecniche è visualizzata nella matrice ATT&CK. Ad esempio, la tattica di persistenza può avere una serie di tecniche associate, come la creazione di un nuovo servizio o di una nuova attività pianificata.

In che modo MITRE ATT&CK differisce dalla Cyber Kill Chain?

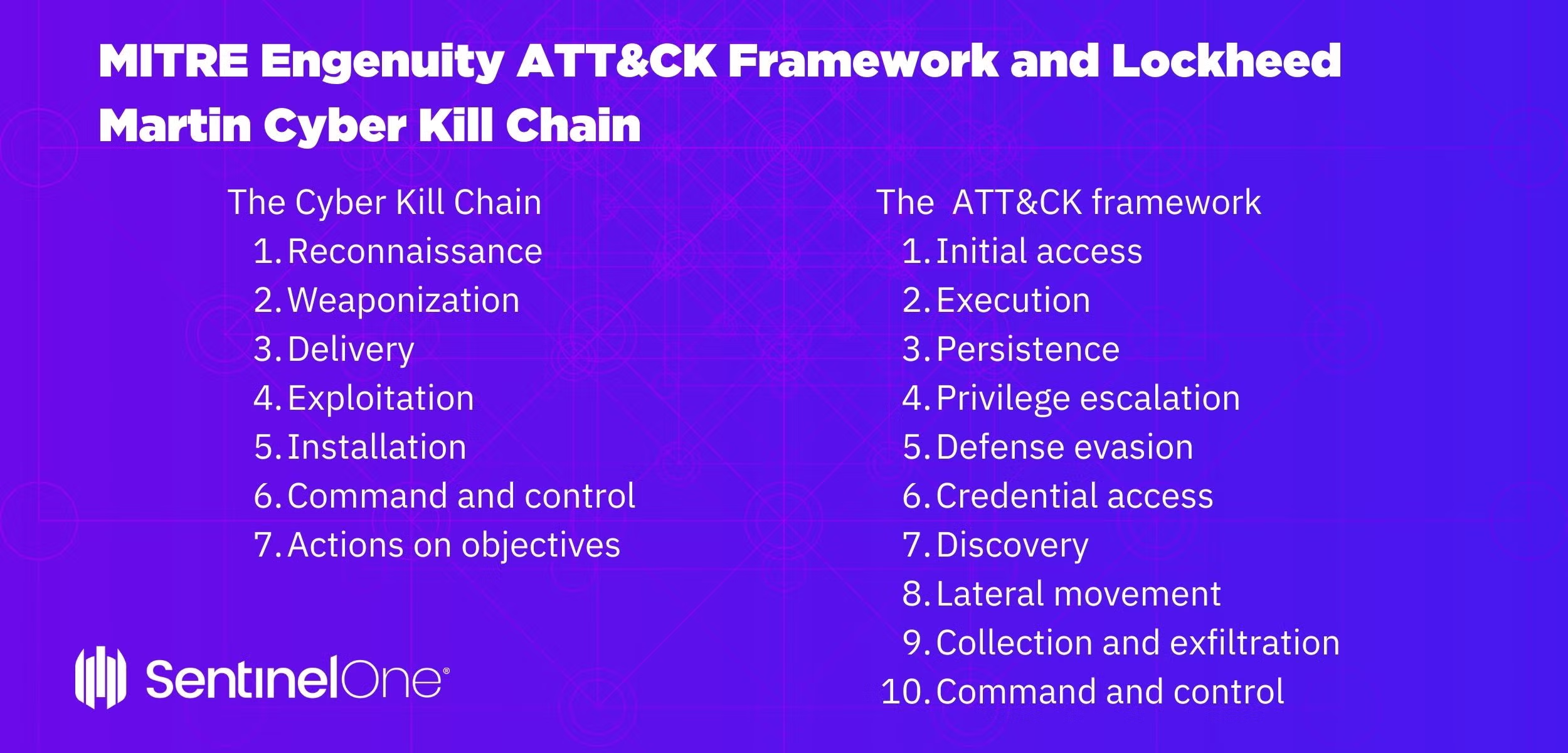

A prima vista, il framework MITRE Engenuity ATT&CK sembra simile alla Lockheed Martin Cyber Kill Chain. Entrambi i framework offrono modelli diversi di comportamenti e obiettivi delle minacce.

La Cyber Kill Chain è suddivisa in 7 fasi:

- Ricognizione

- Arma

- Consegna

- Sfruttamento

- Installazione

- Comando e controllo

- Azioni sugli obiettivi

Il framework MITRE Engenuity ATT&CK prevede 10 fasi:

- Accesso iniziale

- Esecuzione

- Persistenza

- Elevazione dei privilegi

- Evasione della difesa

- Accesso alle credenziali

- Scoperta

- Movimento laterale

- Raccolta ed esfiltrazione

- Comando e controllo

Ogni fase del quadro ATT&CK prevede diverse tattiche e tecniche, che offrono maggiore granularità e specificità nella descrizione del comportamento degli aggressori. ATT&CK va oltre la descrizione delle fasi di un attacco e modella invece azioni e motivazioni specifiche degli aggressori.

Inoltre, la Cyber Kill Chain viene letta in modo sequenziale, iniziando dalla ricognizione e terminando con le azioni sugli obiettivi. Il framework ATT&CK non è cronologico e presuppone che gli aggressori possano cambiare tattiche e tecniche nel corso di un attacco.

MITRE sottolinea che si tratta di un "modello di avversario di livello intermedio", il che significa che non è né troppo generalizzato né troppo specifico. I modelli di alto livello come la Lockheed Martin Cyber Kill Chain illustrano gli obiettivi degli avversari, ma non sono specifici su come tali obiettivi vengono raggiunti.

Al contrario, i database di exploit e malware definiscono in modo specifico i "pezzi del puzzle" IoC in un puzzle gigante, ma non sono necessariamente collegati al modo in cui i malintenzionati li utilizzano, né identificano tipicamente chi sono i malintenzionati. Il modello TTP di MITRE Engenuity è quella via di mezzo in cui le tattiche sono gli obiettivi intermedi graduali e le tecniche rappresentano il modo in cui ogni tattica viene raggiunta.

Come utilizzare il framework MITRE ATT&CK

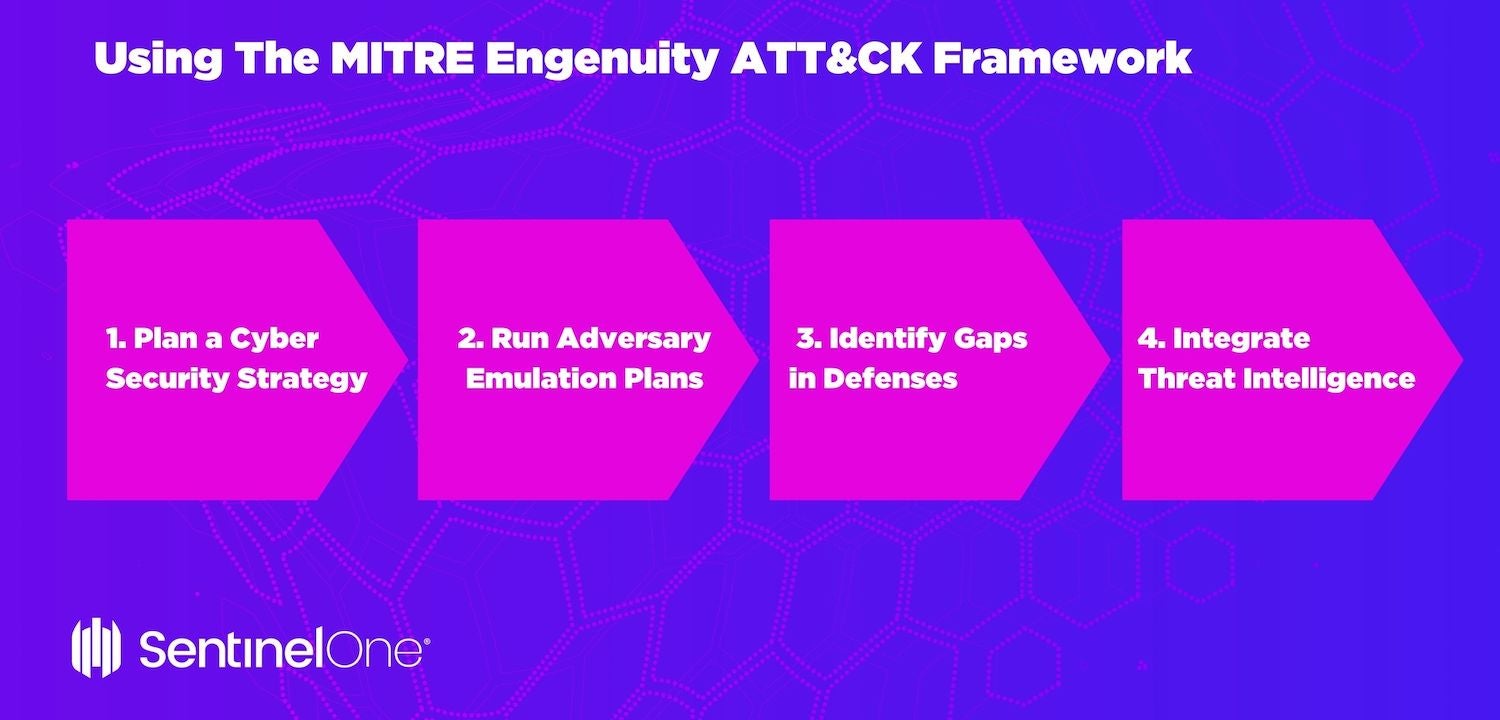

I CISO e i team di sicurezza possono utilizzare le seguenti best practice del framework ATT&CK per migliorare il loro livello di sicurezza:

1. Pianificare una strategia di sicurezza informatica

Utilizzare ATT&CK per pianificare la propria strategia di sicurezza informatica. Costruire le proprie difese per contrastare le tecniche note utilizzate contro il proprio tipo di organizzazione e dotarsi di un sistema di monitoraggio della sicurezza per rilevare le prove delle tecniche ATT&CK nella propria rete.

2. Eseguire piani di emulazione degli avversari

Utilizzate ATT&CK per i piani di emulazione degli avversari al fine di migliorare le prestazioni del Red Team. I Red Team possono sviluppare e implementare un approccio coerente e altamente organizzato per definire le tattiche e le tecniche di minacce specifiche, quindi valutare logicamente il loro ambiente per verificare se le difese funzionano come previsto.

3. Identificare le lacune nelle difese

Le matrici ATT&CK possono aiutare i blue team a comprendere meglio le componenti di un attacco informatico potenziale o in corso per identificare le lacune nelle difese e implementare soluzioni per colmarle. I documenti ATT&CK suggeriscono rimedi e controlli compensativi per le tecniche a cui si è più esposti.

4. Integrare le informazioni sulle minacce

ATT&CK può integrare efficacemente le vostre informazioni sulle minacce nelle operazioni di difesa informatica. Le minacce possono essere mappate sulle tecniche specifiche degli aggressori per capire se ci sono lacune, determinare il rischio e sviluppare un piano di implementazione per affrontarle.

In che modo MITRE ATT&CK valuta i prodotti di sicurezza?

Le emulazioni delle valutazioni MITRE Engenuity ATT&CK sono costruite per imitare le TTP note di un avversario e vengono condotte in un ambiente di laboratorio controllato per determinare l'efficacia dei prodotti di ciascun fornitore partecipante. Secondo MITRE Engenuity:

"Le valutazioni (ATT&CK) utilizzano l'emulazione dell'avversario, che è un modo per testare "nello stile" di un avversario specifico. Questo ci permette di selezionare un sottoinsieme rilevante di tecniche ATT&CK da testare. Per generare i nostri piani di emulazione, utilizziamo rapporti pubblici sulle minacce, li mappiamo su ATT&CK e poi determiniamo un modo per replicare i comportamenti."

L'obiettivo è quello di mettere insieme un attacco completo e logico che attraversi tutte le fasi di un attacco completo e riuscito, dalla compromissione iniziale alla persistenza, movimento laterale, esfiltrazione dei dati e così via.

Poiché MITRE Engenuity collabora con i fornitori durante le valutazioni, MITRE Engenuity è effettivamente il red team, mentre il fornitore che fornisce il rilevamento e la risposta a MITRE Engenuity è il blue team. Il risultato è un "team viola" che aiuta a testare i controlli di sicurezza in tempo reale emulando il tipo di approccio che gli intrusi potrebbero utilizzare in un attacco reale sulla base delle loro TTP note osservate sul campo.

Perché la valutazione MITRE ATT&CK è importante?

Il test delle soluzioni di sicurezza è stato a lungo problematico e inadatto a determinare le capacità nel mondo reale. Dal test EICAR originale ai laboratori di test di terze parti dedicati che esistono ormai da alcuni anni, c'è sempre stata una forte discrepanza tra i test artificiali e l'efficacia nel mondo reale. Gli stessi fornitori sono da tempo consapevoli che i loro clienti hanno bisogno sia di rassicurazioni che di formazione sui loro prodotti e, naturalmente, hanno deciso di presentare le loro soluzioni nelle situazioni che meglio si adattano ai loro punti di forza.

Ciò che MITRE offre è unico. In primo luogo, la valutazione fornisce criteri e risultati di test indipendenti, imparziali e aperti. È importante sottolineare che il test non cerca di classificare o giudicare i prodotti dei fornitori l'uno rispetto all'altro. L'obiettivo è mostrare come il prodotto risponde a fasi specifiche di un attacco. Questo aiuta gli utenti aziendali a capire come il prodotto che hanno adottato o che stanno valutando di adottare potrebbe funzionare nel mondo reale.

In secondo luogo, con alcune avvertenze che segnaleremo tra poco, è quanto di più vicino all'esperienza reale esista attualmente. Collegando tra loro le TTP osservate in natura e applicandole in fasi che emulano il comportamento dell'intero ciclo di vita di un attacco, i consumatori ottengono una visione molto più approfondita delle prestazioni di un prodotto rispetto a quella che possono ottenere dai test effettuati su una raccolta di campioni di malware noti e sconosciuti.

Qual è la storia delle valutazioni MITRE ATT&CK Enterprise?

Le valutazioni MITRE Engenuity ATT&CK sono iniziate nel 2018. MITRE Engenuity mantiene una base di conoscenze sui gruppi di minacce avanzate conosciuti e ogni anno seleziona uno o più gruppi avversari da emulare per i test di valutazione. I risultati dettagliati delle valutazioni attuali e precedenti sono disponibili sullo strumento di confronto dei partecipanti alla valutazione MITRE Engenuity ATT&CK.

APT 3 (2018)

APT3 è un gruppo di minaccia con sede in Cina che è diventato attivo per la prima volta nel 2010 ed è associato al Ministero della Sicurezza di Stato cinese (i servizi segreti cinesi). APT3 è conosciuto con vari nomi, tra cui Gothic Panda, Pirpi, UPS Team e Buckeye ed è stato associato ad attacchi nei settori aerospaziale, della difesa, dell'alta tecnologia, delle telecomunicazioni e dei trasporti.

L'obiettivo di APT3 è quello di rubare informazioni critiche da organizzazioni private o governi e di soddisfare gli obiettivi politici, economici o militari della Cina. Sebbene inizialmente prendesse di mira aziende con sede negli Stati Uniti, la sua attenzione si è poi spostata sui gruppi di opposizione politica di Hong Kong.

Il processo di test di APT3 è stato suddiviso in 2 scenari: il primo utilizzando CobaltStrike e il secondo utilizzando PowerShell Empire. Lo scenario di attacco consisteva nel seguente flusso operativo:

- Configurazione di comando e controllo

- Preparazione degli strumenti

- Compromissione iniziale

- Scoperta iniziale

- Espansione dell'accesso

- Stabilire la persistenza

- Furto di proprietà intellettuale

APT29 (2019)

APT29 è un gruppo di minaccia con sede in Russia che è diventato attivo per la prima volta intorno al 2008 ed è attribuito al Servizio di intelligence estero russo (SVR). APT29 è conosciuto con vari nomi, tra cui Cozy Bear, The Dukes, StellarParticle e Dark Halo ed è stato associato ad attacchi contro paesi membri dell'Unione Europea e della NATO e think tank.

Cozy Bear è noto soprattutto per l'attacco hacker del 2015 al Comitato Nazionale Democratico e la successiva interferenza elettorale tramite i social media botnet. La motivazione di APT29 è quella di colpire Stati sovrani e governi che hanno posizioni politiche, economiche e militari opposte. APT29 è un gruppo sofisticato e ben finanziato, noto per la sua furtività e per il malware personalizzato.

Il processo di test di APT29 è stato suddiviso in due scenari: il primo utilizzando un'ampia tecnica di "smash and grab" (emulando le campagne di spear phishing ) e il secondo utilizzando una tecnica mirata "low and slow". Lo scenario di attacco consisteva nel seguente flusso operativo:

- Configurazione di comando e controllo

- Preparazione degli strumenti

- Compromissione iniziale mirata o compromissione iniziale su larga scala (smash and grab)

- Distribuzione del toolkit stealth

- Raccolta di informazioni stealth

- Pulizia operativa

Carbanak e FIN7 (2020)

Carbanak e FIN7 sono avversari legati alla Russia che utilizzano entrambi il malware Carbanak, ma sono monitorati come gruppi di minaccia separati. Carbanak è stato scoperto per la prima volta nel 2014 e prende di mira principalmente reti bancarie e istituzioni finanziarie negli Stati Uniti, in Germania, Cina e Ucraina.

Carbanak ha dichiarato di aver rubato oltre 900 milioni di dollari da banche e migliaia di clienti privati. FIN7 è stato individuato per la prima volta a metà del 2015 e prende di mira i settori della vendita al dettaglio, della ristorazione e dell'ospitalità negli Stati Uniti. FIN7 sostiene di aver rubato oltre 1 miliardo di dollari alle proprie vittime.

Il processo di test di Carbanak/FIN7 è stato suddiviso in due scenari: il primo prendeva di mira un istituto finanziario e il secondo un direttore d'albergo. Lo scenario dell'attacco consisteva nel seguente flusso operativo:

- Configurazione di comando e controllo

- Preparazione degli strumenti

- Compromissione iniziale mirata

- Espansione dell'accesso

- Stabilire la persistenza

- Trasferimento illecito di fondi o furto di informazioni di pagamento dell'hotel

Cosa c'è di nuovo nella valutazione MITRE ATT&CK 2021?

I risultati pubblicati nell'aprile 2021 si concentrano sull'emulazione dei gruppi di minaccia finanziaria Carbanak e FIN7.

Sia Carbanak che FIN7 hanno una storia ben documentata di impatto diffuso. Carbanak è citato per il furto di un totale di 900 milioni di dollari da banche e più di mille clienti privati. FIN7 sarebbe responsabile del furto di oltre 15 milioni di dati relativi alle carte di credito di clienti in tutto il mondo.

L'obiettivo principale delle sue attività dannose è quello di rubare beni finanziari alle aziende, come i dati delle carte di debito, o di accedere ai dati finanziari attraverso i computer dei dipendenti del reparto finanziario per effettuare bonifici su conti offshore.

Le valutazioni ATT&CK 2021 hanno anche introdotto due importanti novità: i test su ambienti Linux e l'aggiunta dei test di protezione. MITRE Engenuity ha anche rilasciato l'ATT&CK Navigator, uno strumento per confrontare e comprendere le prestazioni relative dei fornitori in una determinata valutazione ATT&CK.

Strumenti e risorse MITRE ATT&CK

MITRE Engenuity pubblica solo i risultati dei dati grezzi delle valutazioni. L'interpretazione dei dati e la formulazione di conclusioni spettano al lettore. Il team di SentinelOne ha fornito un white paper MITRE ATT&CK Evaluation – Carbanak and Fin7 per aiutare a comprendere i risultati.

Sei pronto per saperne di più? SentinelOne protegge in modo proattivo la tua azienda in ogni fase del ciclo di vita delle minacce.

"Domande frequenti su Mitre Attack Framework

Il framework MITRE ATT&CK è una base di conoscenze pubblica sulle tattiche, le tecniche e le procedure utilizzate dagli hacker nel mondo reale. I team di sicurezza lo utilizzano per comprendere come operano gli avversari, identificare i punti deboli e migliorare le difese. Il framework mappa ogni fase di un attacco, dall'accesso iniziale all'esfiltrazione dei dati.

Le tecniche MITRE ATT&CK descrivono come gli aggressori ottengono l'accesso, si muovono lateralmente, aumentano i privilegi, eludono il rilevamento, raccolgono dati e altro ancora. Gli esempi includono phishing, dumping delle credenziali, comando e controllo e metodi di persistenza. Ogni tecnica è accompagnata da dettagli su come viene utilizzata e quali strumenti preferiscono gli aggressori.

Il NIST fornisce standard e linee guida per i controlli di sicurezza, la gestione dei rischi e la conformità.

MITRE ATT&CK è una matrice tattica incentrata sul comportamento degli aggressori reali. Mentre il NIST stabilisce le regole, MITRE ATT&CK mostra ciò che gli aggressori fanno realmente e spiega come individuarli.

L'obiettivo principale è aiutare le organizzazioni a comprendere e anticipare il comportamento degli aggressori. Il framework fornisce un modello delle fasi di attacco nel mondo reale, rendendo più facile individuare e bloccare le minacce prima che raggiungano i sistemi critici. I team di sicurezza lo utilizzano per migliorare le strategie di rilevamento, risposta e difesa.

È possibile utilizzare MITRE ATT&CK per testare le difese attuali contro le minacce reali. Aiuta a identificare le lacune, mappare la copertura di rilevamento e dare priorità ai miglioramenti. I team di sicurezza ottengono una visione chiara di come operano gli aggressori e di quali controlli devono essere corretti o aggiunti per affrontarli.

Il framework aiuta a vedere quali tecniche di attacco vengono intercettate dalle difese e quali invece sfuggono. Mappando gli avvisi su ATT&CK, è possibile colmare le lacune di sicurezza, dare priorità agli investimenti e rispondere più rapidamente agli incidenti. Offre un modo strutturato per valutare e aggiornare il proprio livello di sicurezza.

Inizia mappando i tuoi avvisi di sicurezza e gli incidenti alle tecniche ATT&CK. Usalo per eseguire valutazioni delle lacune e migliorare il monitoraggio. È possibile eseguire simulazioni, cercare tattiche specifiche e mettere a punto le difese.

Formare il personale sui comportamenti degli aggressori e utilizzare il framework per monitorare le minacce in evoluzione, in particolare per tenerle sotto controllo prima o durante la loro trasformazione.

Le valutazioni MITRE ATT&CK testano i prodotti di sicurezza rispetto ai comportamenti reali degli aggressori. I fornitori vengono valutati in base alla loro capacità di rilevare e rispondere alle tecniche conosciute. Le organizzazioni utilizzano questi risultati per scegliere strumenti di sicurezza in grado di gestire minacce reali e individuare eventuali lacune nell'efficacia del rilevamento.