Il DNS hijacking è un attacco informatico che reindirizza gli utenti da siti web legittimi a siti dannosi. Questa guida esplora il funzionamento del DNS hijacking, i suoi potenziali impatti e le strategie di prevenzione.

Scopri l'importanza delle configurazioni DNS sicure e del monitoraggio. Comprendere il DNS hijacking è essenziale per salvaguardare le risorse online e proteggere gli utenti dagli attacchi di phishing.

Ripasso: cos'è il DNS?

Ripasso: cos'è il DNS?

Il mondo della sicurezza informatica è complesso, quindi ecco un breve promemoria della terminologia che utilizziamo. Il DNS, o Domain Name System, è il mezzo attraverso il quale un nome di dominio leggibile dall'uomo, come ad esempio www.yourcompany.com viene trasformato nel sistema numerico IPv4 o IPv6 effettivamente utilizzato da browser, router e server per fornire contenuti web ed e-mail.

I vecchi indirizzi IPv4 sono i familiari indirizzi a 32 bit che probabilmente avete già visto, composti da quattro segmenti separati da punti. Ad esempio:

168.192.1.1

I nuovi indirizzi IPv6 sono indirizzi a 128 bit scritti in esadecimale, suddivisi in 8 segmenti e separati da due punti, che possono avere un aspetto simile a questo:

a8:c0:00:00:00:00:01:01

Ma potrebbe anche non esserlo! Negli indirizzi IPv6, i due punti doppi possono essere utilizzati per omettere gli zeri sequenziali, e anche gli zeri all'inizio di un segmento possono essere rimossi, quindi è possibile vedere indirizzi IPv6 che hanno lunghezze piuttosto variabili. L'indirizzo sopra riportato sarebbe in realtà rappresentato in questo modo:

a8:c0::1:1

Ma come avviene tutta questa magia? In che modo i nomi di dominio diventano indirizzi numerici IPv4 e IPv6? Quando al browser o ad altro dispositivo di rete viene assegnato un nome di dominio, viene avviato un processo di ricerca DNS che parte dalle cache locali e prosegue attraverso una serie di server di ricerca: resolver ricorsivi, server dei nomi root, server di dominio di primo livello e server dei nomi autoritativi. Al termine di questo processo, al client viene fornito un indirizzo IP per il dominio specificato.

Che cos'è il DNS Hijacking?

In uno qualsiasi di questi punti, e in effetti in qualsiasi cache lungo il percorso, un aggressore può dirottare il server DNS o avvelenare la cache in modo invisibile al client che effettua la richiesta.

Se non gestisci il tuo DNS, è del tutto possibile che l'entità terza che lo gestisce per te (e chi è, di nuovo?) possa essere stata hackerata a tua insaputa. Quando un hacker dirotta il tuo DNS, è in grado di intercettare tutto il tuo traffico web e le tue comunicazioni e-mail.

"La metà delle prime 20 banche classificate in base al totale delle attività non gestisce il proprio DNS, lasciandolo invece nelle mani di terzi potenzialmente hackerabili". (Fonte)

Ci sono diversi modi in cui ciò può accadere. Supponiamo che tu abbia registrato il tuo sito presso un registrar Internet, ne userò uno fittizio, chiamiamolo GoMummy.com. Il registrar GoMummy vi vende un nome di dominio, vostraazienda.com, e registra tale nome con indirizzi IPv4 e IPv6 univoci. Il vostro nome di dominio ha il dominio di primo livello (TLD) .com, e c'è un server dei nomi autorevole che contiene un A-Record contenente il tuo indirizzo IP univoco.

In questo scenario, un aggressore potrebbe dirottare il tuo DNS in diversi punti. Se compromettono il server dei nomi autoritativo, potrebbero cambiare il tuo indirizzo IP con un altro indirizzo in modo che la ricerca DNS per yourcompany.com punti ai propri server. Quindi tutti coloro che digitano yourcompany.com in un browser verrebbero reindirizzati al sito web dell'autore dell'attacco e non al tuo. Lì, i tuoi visitatori potrebbero trovare un sito che è un clone esatto del tuo, tranne per il fatto che è controllato dagli autori dell'attacco e potrebbe essere utilizzato per rubare credenziali di accesso, distribuire malware o diffondere informazioni false e dannose sulla tua azienda. In tal caso, avresti circa 4 ore di tempo – il time-to-live per una ricerca DNS è in genere di 14400 secondi – per individuare e correggere il dirottamento prima che inizi a propagarsi su Internet.

Casi reali di dirottamento DNS

Alcuni casi reali di dirottamento DNS includono:

- L'attacco ransomware SamSam del 2018: In questo attacco, gli hacker hanno preso di mira diverse organizzazioni sanitarie statunitensi, utilizzando il dirottamento DNS per reindirizzare il traffico da siti web legittimi a domini dannosi che distribuivano payload di ransomware.

- Il dirottamento DNS di Cloudflare del 2019: In questo incidente, gli hacker hanno sfruttato una vulnerabilità nell'infrastruttura DNS di Cloudflare per reindirizzare il traffico da diversi siti web, tra cui coinbase.com, verso un dominio dannoso che distribuiva un payload di mining di criptovalute.

- L'exploit della vulnerabilità Exim del 2017: In questo incidente, gli hacker hanno sfruttato una vulnerabilità nel software del server di posta Exim per ottenere il controllo dei record DNS di diversi provider di hosting, consentendo loro di reindirizzare il traffico da siti web legittimi a domini dannosi.

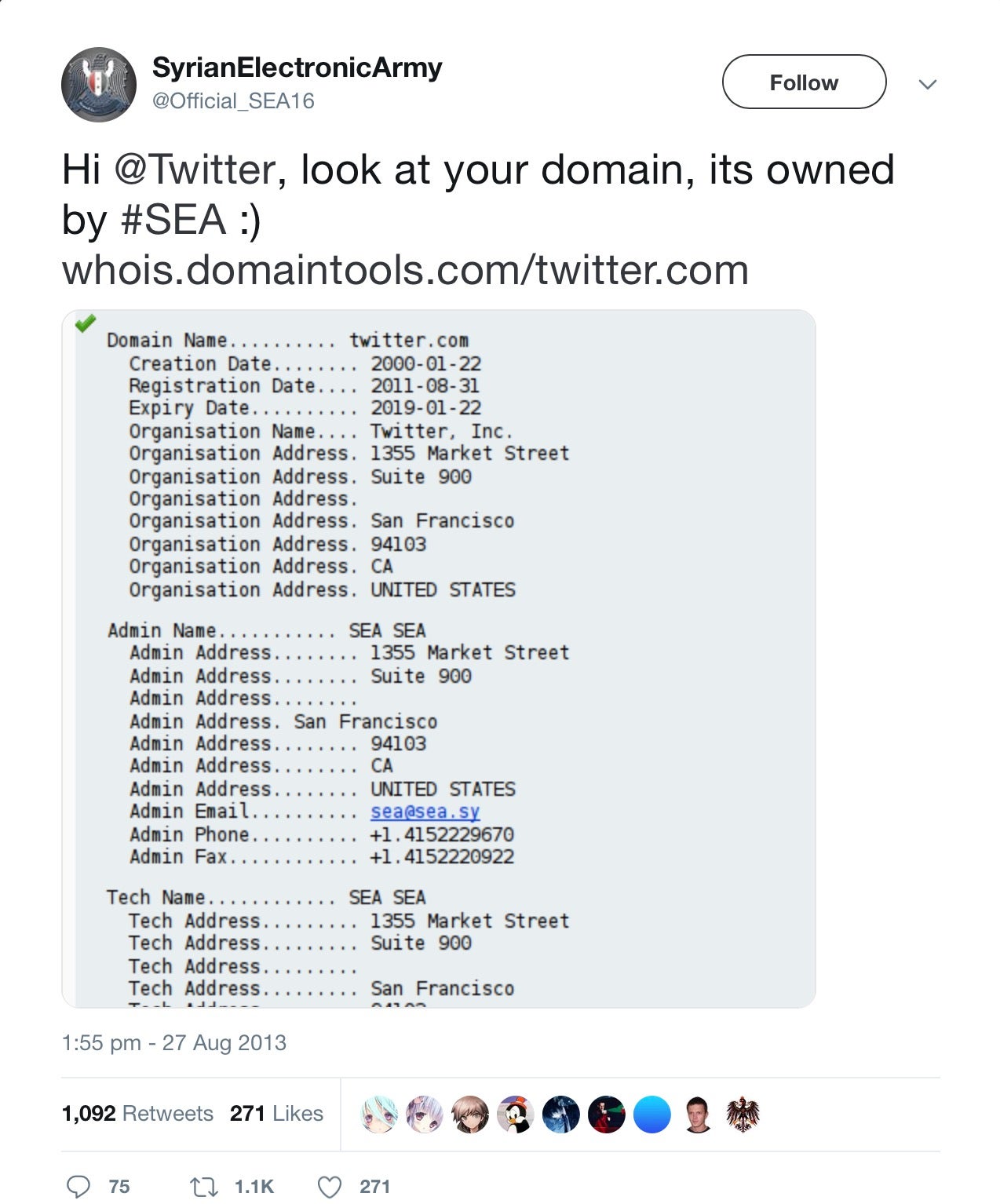

Il dirottamento dei record A sembra essere ciò che è accaduto in un attacco che ha colpito Twitter, il New York Times e l'Huffington Post. Ciò che questi siti avevano in comune era lo stesso registrar: Melbourne IT. Il collettivo di hacker S.E.A. ha violato il proprio partner commerciale con sede negli Stati Uniti attraverso una campagna di spear-phishing e ha ottenuto l'accesso ai server del registrar. Da qui, gli hacker sono stati in grado di modificare gli A-Record di diversi siti.

In quel caso particolare, il danno è stato poco più che vandalismo, ma un attacco alla registrazione DNS di una banca brasiliana è stato molto più grave. Gli aggressori hanno creato cloni dannosi dei siti della banca, completi di certificati https validi, e ne hanno mantenuto il controllo per circa cinque ore. Durante quel periodo, ogni visitatore degli URL della banca è stato reindirizzato ai siti contraffatti, che hanno anche distribuito malware trojan bancario.

Più recentemente, la campagna Sea Turtle sembra essere una campagna di dirottamento DNS sostenuta da uno Stato che coinvolge 13 paesi e ha preso di mira almeno 40 enti pubblici e privati. Gli autori delle minacce dietro Sea Turtle hanno modificato i record A per reindirizzare le vittime verso siti contraffatti dove hanno poi rubato le credenziali di accesso.

Attacchi di avvelenamento della cache DNS

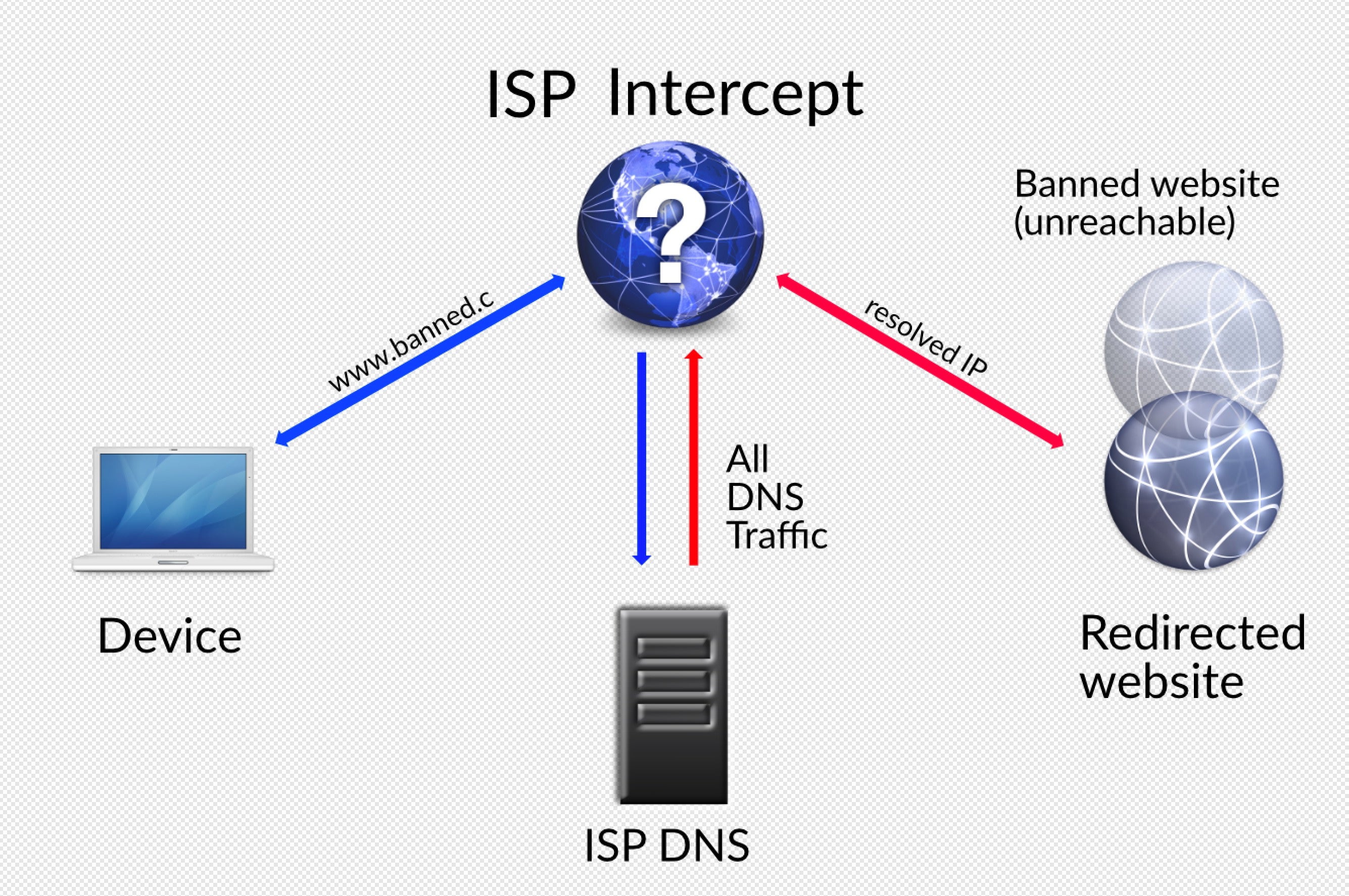

In un altro scenario, un aggressore potrebbe non essere in grado di compromettere il record A del vostro registrar DNS, ma potrebbe invece dirottare il tuo DNS attraverso un attacco di avvelenamento della cache. Un server DNS non autorizzato o compromesso tra il computer dell'utente e il sito che l'utente intende visitare potrebbe fornire un indirizzo alternativo all'indirizzo effettivo contenuto nell'A-Record.

Questa, in effetti, è esattamente la stessa tecnica utilizzata dai censori come il "Grande Firewall cinese" e altri governi anti-privacy ; è anche uno stratagemma regolarmente utilizzato da alcuni ISP per imporre restrizioni geografiche, pubblicare annunci, raccogliere dati o controllare in altro modo la navigazione in Internet degli utenti.

In pratica, qualsiasi cache DNS o server di ricerca tra il dispositivo e il sito desiderato può reindirizzare l'utente a un altro indirizzo. Questo può iniziare con il router sulla rete locale – uno dei tanti pericoli dell'utilizzo dei servizi Wi-Fi pubblici – e arrivare fino al server dei nomi di dominio principale (noto anche come "server DNS principale").

Router e malware DNS Hijacks

Negli esempi precedenti abbiamo discusso di attacchi al di fuori di una rete sotto il vostro controllo, ma i dirottamenti DNS possono verificarsi anche all'interno della vostra rete. Il malware su un computer locale può modificare il server DNS utilizzato dal client, in modo tale che i nomi di dominio di una particolare macchina vengano risolti in modo errato in base alla scelta dell'IP da parte dell'autore dell'attacco8217;s choice of IP. Allo stesso modo, se gli autori delle minacce riescono a violare il router della tua rete e a modificare gli indirizzi del server di ricerca, possono ottenere lo stesso effetto per ogni client su quella rete da una singola violazione.

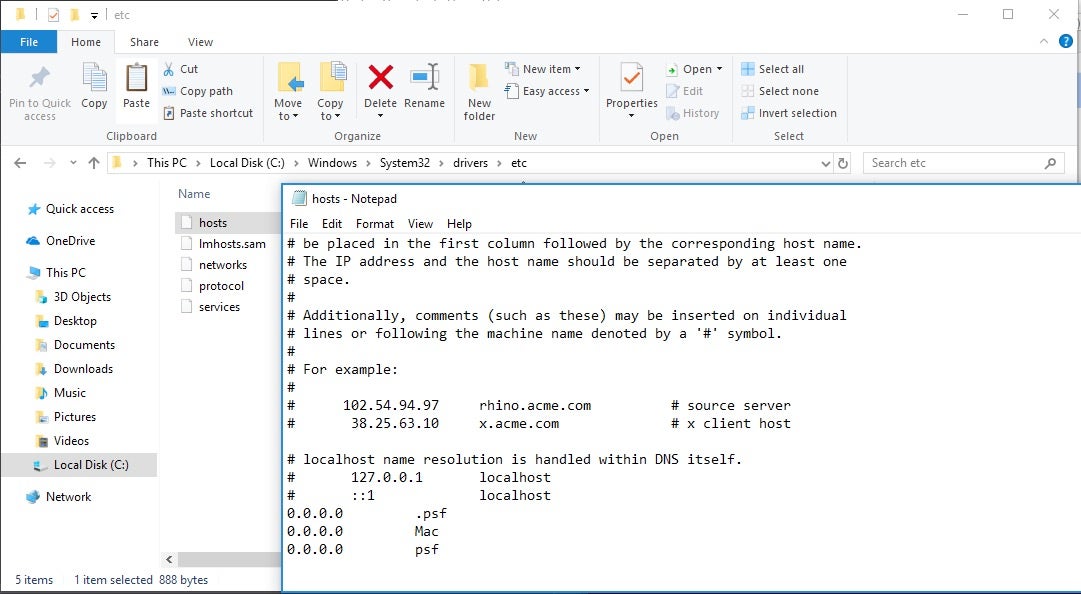

Uno dei modi più semplici con cui il malware compromette le ricerche DNS di un dispositivo è modificare il file hosts della macchina. Il file hosts ha usi legittimi, tra cui lo sviluppo web, il blocco dei contenuti e il software VM, ma consente anche agli aggressori di specificare indirizzi IP personalizzati per qualsiasi dominio.

Come capire se il tuo DNS è stato dirottato?

È possibile e consigliabile visualizzare regolarmente il contenuto del file hosts. In Windows, è possibile esaminare il file hosts utilizzando notepad e navigando fino al file in C:windowssystem32driversetchosts.

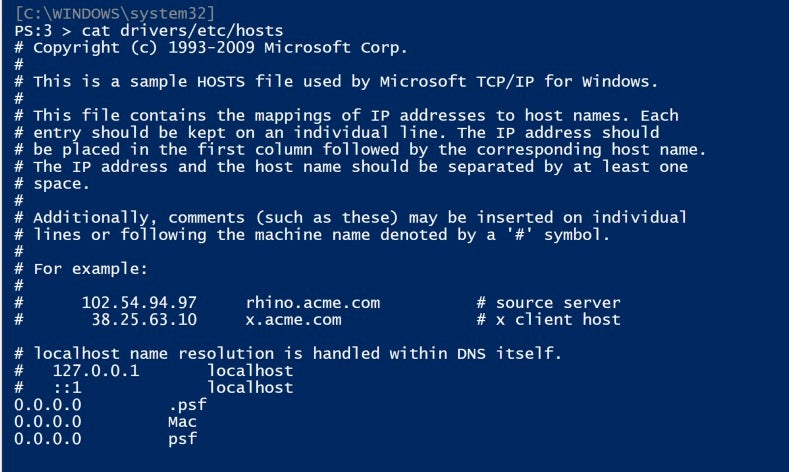

Per chi ha familiarità con PowerShell, è sufficiente eseguire il comando cat sullo stesso percorso del file:

cat C:windowssystem32driversetchosts

Il comando

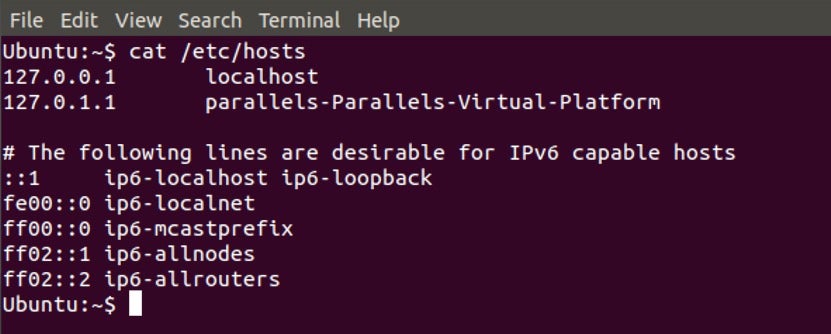

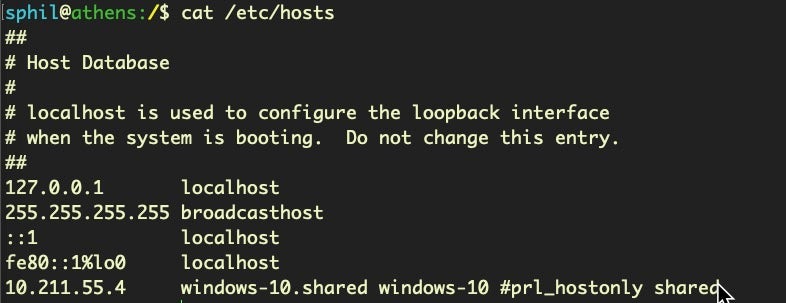

cat /etc/hosts

Dovrebbe essere sufficiente sia su Linux

E macOS:

Le immagini sopra riportate sono file hosts predefiniti con software VM installato. Un aggressore modificherebbe i file hosts aggiungendo una riga come

<indirizzo IP degli aggressori> google.com

Una riga di questo tipo risolverebbe immediatamente tutte le richieste google.com sul dispositivo all'indirizzo IP specificato, senza ulteriori ricerche o controlli DNS.

Gli hack locali possono anche essere rivelati se si notano rallentamenti, reindirizzamenti del browser, indisponibilità dei siti, pop-up o altri comportamenti insoliti durante l'utilizzo del browser. Prova a modificare le impostazioni DNS locali sul tuo computer in 8.8.8.8 e 8.8.4.4 (DNS pubblico di Google) o 1.1.1.1 e 1.0.0.1 (DNS pubblico di CloudFare) per vedere se questo aiuta. Allo stesso tempo, assicurati di utilizzare una buona soluzione di sicurezza in grado di rilevare malware che modifica il comportamento del DNS.

Per controllare le ricerche DNS al di fuori della rete locale, esistono alcuni strumenti che gli utenti finali possono utilizzare. Il sito whoismydns.com offre un servizio gratuito che cerca di indicare quale server sta effettuando richieste DNS per conto dell'utente quando questi si connette al sito whoismydns.com. Sebbene si tratti di un'idea interessante, raccomandiamo cautela nell'utilizzarla.

Da un lato, non sembra esserci una versione https del sito, quindi non c'è modo di verificare che la connessione al sito non sia stata manomessa durante il percorso. In secondo luogo, se un hacker ha il controllo del tuo traffico DNS, è possibile che si venga reindirizzati a una versione falsa del sito whoismydns.com stesso!

Più o meno le stesse precauzioni valgono per questo sito, che cerca di dirti se il tuo computer è uno delle migliaia ancora infetti dal malware DNSChanger

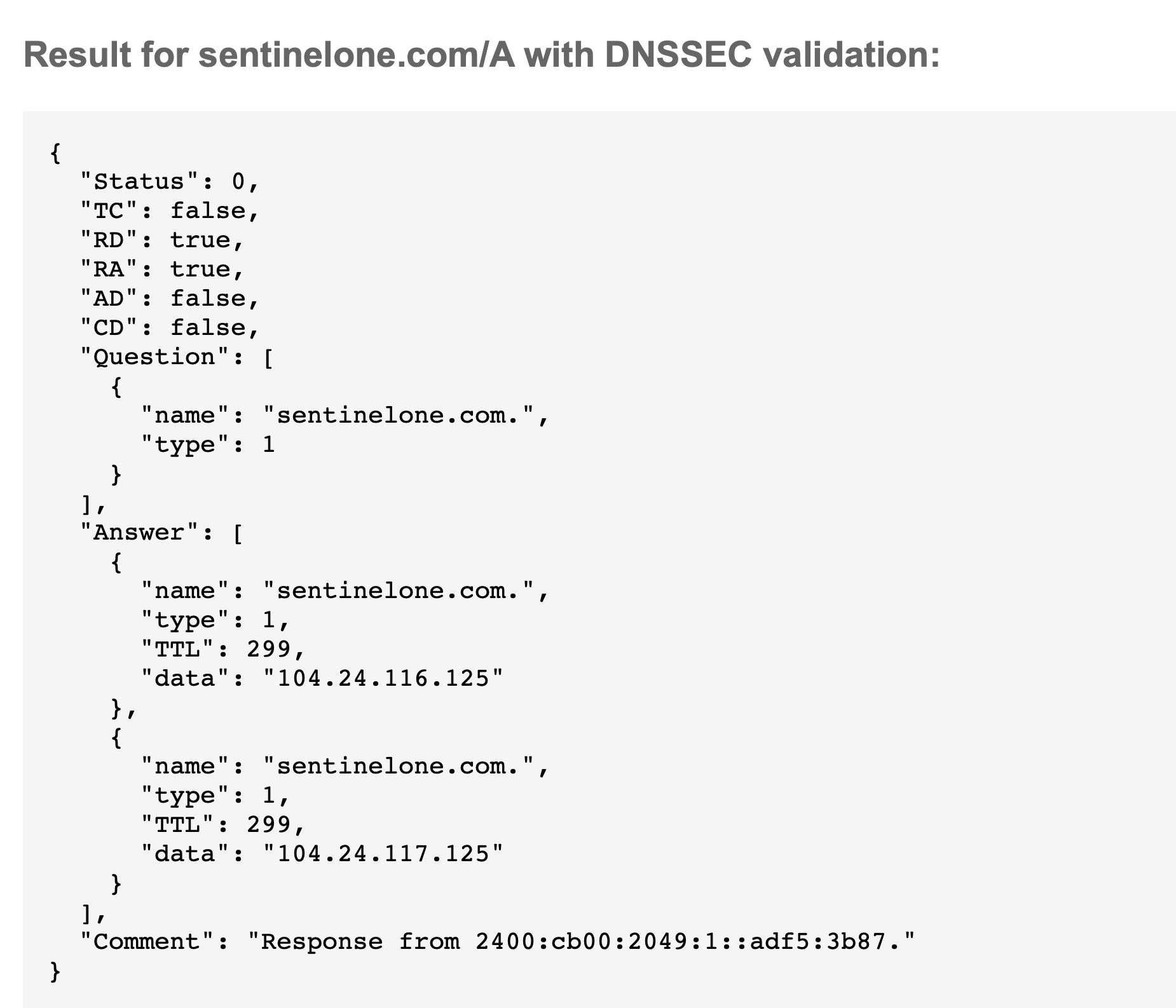

Per le aziende e i titolari di nomi di dominio, da un dispositivo noto come pulito, è possibile verificare che il proprio A-Record sia quello che dovrebbe essere utilizzando il servizio di ricerca DNS di Google DNS lookup service. Ad esempio, il vero SentinelOne si alzi in piedi:

Cosa puoi fare contro i dirottamenti DNS?

Gli aggressori hanno notato che router sono una sorta di punto debole nella catena di sicurezza, non da ultimo perché hanno protezioni interne relativamente scarse, vengono generalmente forniti con password amministrative predefinite che un numero purtroppo elevato di utenti non cambia mai e hanno aggiornamenti del firmware poco frequenti (se non addirittura inesistenti). Un'ottima lista di controllo con consigli sulla sicurezza dei router è disponibile qui, ma l'essenziale si riduce alla verifica e al controllo delle impostazioni DNS del router e all'aggiornamento regolare della password del router.

Nella gestione dei nomi di dominio della propria organizzazione, il passo più importante che le aziende devono compiere per prevenire il dirottamento del DNS è utilizzare un blocco del registro per impedire modifiche non autorizzate. Inoltre, assicurati di abilitare l'autorizzazione a due fattori per l'accesso al tuo account.

Se il proprio servizio di hosting non offre blocchi del registro o 2FA, si dovrebbe seriamente considerare di passare a uno che lo faccia non appena possibile. Oltre a ciò, abilitare DNSSEC (Domain Name System Security Extensions) nel pannello di controllo del tuo sito. Questo aiuta a prevenire reindirizzamenti DNS, cache poisoning, pharming e attacchi man-in-the-middle autenticando la risoluzione degli indirizzi IP con una firma crittografica.

Per eliminare il problema delle ricerche DNS tra gli endpoint distribuiti e la rete dell'organizzazione, le aziende dovrebbero utilizzare un servizio VPN affidabile. Inoltre, assicurati di proteggere i tuoi endpoint e la tua rete con una soluzione di sicurezza autonoma e di nuova generazione.

Migliorare l'intelligence sulle minacce

Migliorare l'intelligence sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùConclusione

La risoluzione dei nomi di dominio in indirizzi IP numerici, dall'endpoint al server root DNS, è piena di vulnerabilità per gli utenti comuni e le aziende, offrendo al contempo grandi opportunità agli aggressori. L'Agenzia per la sicurezza informatica e delle infrastrutture (CISA) del Dipartimento della Sicurezza Interna degli Stati Uniti ha recentemente avvertito che è attualmente in corso una campagna globale di dirottamento DNS. Con un dirottamento riuscito, un aggressore può reindirizzare il traffico web della vostra organizzazione verso un'infrastruttura controllata dall'aggressore, completa di certificati di crittografia validi, e condurre attacchi man-in-the-middle. Gli attacchi DNS al dispositivo sono facilmente realizzabili modificando le impostazioni DNS locali o avvelenando il file host locale.

Per rimanere protetti, seguite i consigli che abbiamo illustrato nella sezione precedente. Se i vostri endpoint non sono già protetti da una soluzione di sicurezza robusta come SentinelOne, questa demo gratuita vi mostrerà come la nostra soluzione autonoma per endpoint può proteggere i vostri dispositivi e la vostra rete.

Ti è piaciuto questo articolo? Seguici su LinkedIn, Twitter, YouTube o Facebook per vedere i contenuti che pubblichiamo.

Maggiori informazioni sulla sicurezza informatica

- Il nemico interno – Le 7 violazioni dei dati più inquietanti del 2018

- 5 modi in cui un CISO può affrontare la carenza di competenze in materia di sicurezza informatica

- Come il malware può facilmente sconfiggere la sicurezza del macOS di Apple

- Che cos'è Windows PowerShell (e potrebbe essere dannoso)?

Domande frequenti sul dirottamento DNS

Il dirottamento DNS è un attacco informatico in cui gli hacker manipolano le query DNS per reindirizzare gli utenti da siti web legittimi a siti dannosi. Gli aggressori possono installare malware sul tuo computer, assumere il controllo dei router o hackerare le connessioni DNS per eseguire l'attacco.

Quando digiti l'indirizzo di un sito web, invece di andare al sito reale, vieni reindirizzato a un sito falso controllato dall'aggressore. Ciò può portare a truffe di phishing, infezioni da malware e furto di dati.

Un esempio significativo si è verificato nel 2019 con la campagna Sea Turtle, in cui gli aggressori hanno dirottato i record DNS di società di telecomunicazioni e media per raccogliere dati sensibili. Un altro esempio è quello del New York Times nel 2013, quando gli aggressori hanno reindirizzato gli utenti a un sito web falso progettato per rubare le credenziali di accesso. Nel 2022, gli hacker hanno dirottato il DNS di Curve Finance, reindirizzando gli utenti a una piattaforma di criptovaluta dannosa che ha rubato i loro fondi.

Esistono diversi tipi di dirottamento DNS. Il dirottamento DNS locale comporta la modifica delle impostazioni DNS sul dispositivo da parte di malware. Il dirottamento DNS del router prende di mira i router domestici sfruttando password deboli o vulnerabilità del firmware. Gli attacchi man-in-the-middle intercettano le richieste DNS tra il dispositivo e il server DNS.

Il dirottamento del server DNS non autorizzato si verifica quando gli aggressori compromettono i server DNS legittimi stessi. Esiste anche il dirottamento del registrar, in cui gli aggressori ottengono l'accesso agli account del registrar di domini.

Il dirottamento DNS funziona intercettando il normale processo di risoluzione DNS. Quando digiti l'indirizzo di un sito web, il tuo dispositivo invia una query DNS per trovare l'indirizzo IP. Gli aggressori possono compromettere i server DNS, infettare il dispositivo con malware o intercettare le richieste DNS durante la trasmissione.

Una volta che controllano la risoluzione DNS, reindirizzano l'utente verso siti web dannosi mantenendo visibile l'URL originale. Ciò rende difficile il rilevamento poiché tutto appare normale nel browser.

È possibile rilevare il dirottamento DNS prestando attenzione a diversi segnali di allarme. Le pagine web si caricano lentamente e vengono visualizzati frequenti annunci pop-up su siti che non dovrebbero averli. Potresti essere reindirizzato a siti web inaspettati o ricevere avvisi relativi ai certificati di sicurezza. Se la tua connessione Internet è più lenta del solito o noti la comparsa di siti web sconosciuti, questi potrebbero essere segnali di un dirottamento DNS. Puoi anche utilizzare strumenti online per verificare se il tuo DNS è stato compromesso.

Lo spoofing DNS consiste nell'inserire record DNS falsi nelle cache per reindirizzare temporaneamente il traffico. Il DNS hijacking è più completo e comporta il controllo diretto dell'infrastruttura o delle impostazioni DNS. Lo spoofing colpisce in genere le reti locali o i singoli utenti, mentre l'hijacking può interessare interi domini a livello globale.

Lo spoofing DNS corrompe le voci della cache DNS, mentre il DNS hijacking modifica effettivamente le impostazioni DNS stesse. L'hijacking è più persistente e più difficile da rilevare rispetto allo spoofing.

È possibile prevenire il dirottamento DNS utilizzando password complesse e uniche per gli account del registrar di domini e del provider DNS. Abilitare l'autenticazione a due fattori ove possibile. Utilizza i blocchi del registrar per impedire trasferimenti di dominio non autorizzati. Valuta l'implementazione del protocollo DNSSEC per aggiungere firme crittografiche ai tuoi dati DNS.

Utilizza protocolli DNS crittografati come DNS-over-HTTPS o DNS-over-TLS. Mantieni aggiornato il firmware del router e modifica le password predefinite. Controlla regolarmente le impostazioni DNS per verificare che non vi siano modifiche non autorizzate.

Saprai che il tuo DNS è stato dirottato se non riesci ad accedere ai tuoi siti web abituali o vieni reindirizzato a pagine sconosciute. Le credenziali del tuo account di registrazione del dominio potrebbero smettere di funzionare, oppure potresti notare che le impostazioni DNS sono state modificate a tua insaputa. Gli utenti potrebbero segnalare di aver ricevuto strane e-mail dal tuo dominio.

Potrebbero verificarsi traffici di rete insoliti o risoluzioni di indirizzi IP inattesi per il tuo dominio. Potresti anche ricevere avvisi di sicurezza quando tenti di accedere a siti web legittimi.

Sì, le VPN possono aiutare a prevenire il dirottamento DNS crittografando il tuo traffico Internet e instradando le richieste DNS attraverso server sicuri. Una VPN rende più difficile per gli aggressori intercettare le tue richieste DNS. Tuttavia, le VPN non sono una soluzione completa perché non proteggono da tutti i tipi di dirottamento DNS, in particolare quelli che prendono di mira i registrar di domini o i provider DNS.

Per una protezione migliore, è consigliabile utilizzare una VPN insieme ad altre misure di sicurezza, come password complesse e autenticazione a due fattori.