Le minacce informatiche non avvisano prima di invadere, ma attaccano quando nessuno è in guardia. Si potrebbe facilmente sostenere che gli attacchi informatici siano riservati alle aziende Fortune 500, mentre la verità è che tutte le aziende sono nel mirino.

Attualmente, le proiezioni per il 2025 indicano che il costo annuale dei crimini informatici ammonterebbe a 10,5 trilioni di dollari. Si tratta di cifre sbalorditive, quindi per chi è responsabile della salvaguardia delle risorse IT non c'è spazio per l'autocompiacimento, ma solo per il miglioramento.

La filosofia alla base di un approccio difensivo alla sicurezza informatica è quella di costruire un sistema di difesa integrato che sia abbastanza robusto da adattarsi a qualsiasi forma di attacco.

Dal monitoraggio costante alla formazione dei dipendenti sul phishing, questa strategia prepara la vostra organizzazione al peggio prima ancora che si verifichi, attenuando l'effetto di un attacco, aumentando i tempi di recupero o prevenendo del tutto la minaccia.

Questo articolo tratta in modo esaustivo i principi della sicurezza informatica difensiva, perché ne abbiamo bisogno e i casi d'uso di una configurazione di sicurezza informatica difensiva.

Che cos'è la sicurezza informatica difensiva?

La sicurezza informatica difensiva è un termine generico che implica la preparazione ad adottare misure e protocolli di sicurezza proattivi per proteggere le risorse IT, i sistemi, i programmi e le reti da potenziali minacce.

Si concentra esclusivamente sulla prevenzione e sul mantenimento di barriere che proteggono le risorse da accessi non autorizzati e attacchi. Tutto ciò avviene attraverso il monitoraggio attivo, il riconoscimento delle vulnerabilità e il rafforzamento dei punti deboli.

La sicurezza informatica difensiva è un ecosistema a più livelli. La creazione di queste barriere difensive inizia con una verifica dei rischi, a cui si aggiungono livelli quali:

- Gestione delle identità e monitoraggio continuo

- I firewall e i sistemi di rilevamento delle intrusioni (IDS) fungono da barriera esterna, filtrando il traffico e rilevando attività sospette

- La crittografia aggiunge un altro livello, codificando i dati in modo che gli aggressori non possano leggerli

- Strumenti come Endpoint Detection and Response (EDR) aiutano a tenere sotto controllo tutti i dispositivi connessi

- Strumenti di gestione delle informazioni e degli eventi di sicurezza (SIEM) raccolgono e analizzano i dati per rilevare e prevenire in modo proattivo potenziali attacchi

Indipendentemente da questi elementi di difesa, le persone sono spesso l'anello più debole di un sistema potenzialmente compromesso.

Questo approccio difensivo copre questo aspetto con formazione regolare, simulazioni e test di phishing per mantenere tutti gli stakeholder consapevoli dei trucchi di ingegneria sociale.

Perché abbiamo bisogno della sicurezza informatica difensiva?

La sfida non è più se un'organizzazione sarà attaccata, ma quando. Quindi, la vera domanda dovrebbe essere: "Come difendiamo un mondo sempre più digitale in cui ogni azione, transazione e connessione potrebbe essere una potenziale minaccia?"”

Non stiamo solo proteggendo i dati, ma salvaguardando la fiducia e l'integrità operativa conquistate con fatica, che sono il tessuto stesso dell'economia odierna.

Pertanto, l'enfasi va oltre la necessità di difese solide e si concentra su quanto queste difese debbano essere robuste, adattabili e multistrato per affrontare minacce che possono emergere da qualsiasi parte.

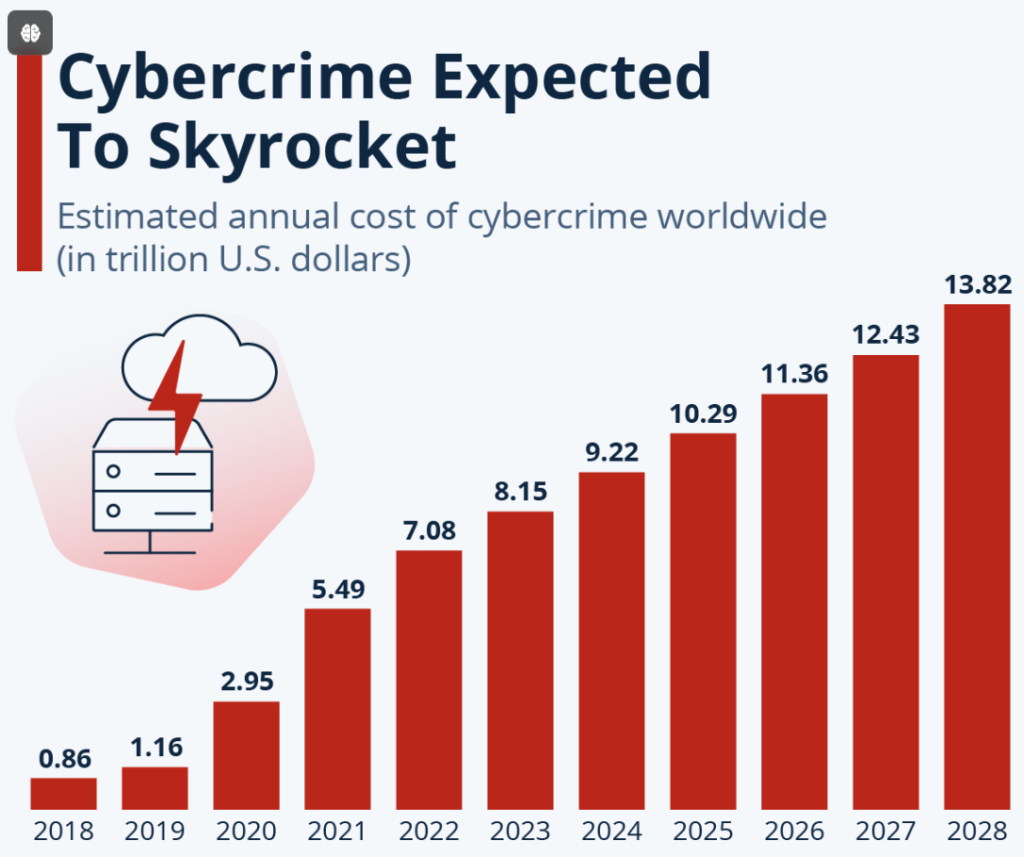

Si prevede che il costo globale della criminalità informatica aumenterà vertiginosamente nei prossimi due anni, passando da 9,22 trilioni di dollari nel 2024 a $13.82 trillion by 2028. Questo importo include i costi per contrastare il crimine informatico, le ricadute e le conseguenze di attacchi non controllati e riusciti.

I danni causati da un incidente di cybersecurity possono essere duraturi e di vasta portata, spesso superando i costi finanziari diretti, tra cui:

I danni causati da un incidente di cybersecurity possono essere duraturi e di vasta portata, spesso superando i costi finanziari diretti, tra cui:

1. Sicurezza dei dipendenti

Gli attacchi informatici non compromettono solo i sistemi, ma a volte prendono di mira i dati privati dei dipendenti, come le informazioni sui salari e gli identificativi personali, rendendoli vulnerabili al furto di identità e alle frodi.

​Secondo il rapporto Insider Threat Report 2022, i dati relativi ai crimini informatici hanno mostrato che il costo del furto di credenziali è aumentato del 65%, passando da 2,79 milioni di dollari nel 2020 a 4,6 milioni di dollari nel 2022. Le aziende hanno anche segnalato che le credenziali aziendali compromesse hanno causato il 19% delle violazioni dei dati.

Questo aumento allarmante richiede un sistema di difesa continuo e proattivo.

2. Negare l'accesso non autorizzato

Pensate ai vostri sistemi come a un caveau. Lo lascereste semiaperto, supponendo che nessuno se ne accorgerebbe? Gli hacker amano sfruttare configurazioni errate e controlli di accesso inadeguati, intrufolandosi attraverso falle come SQL injection o Cross-Site Scripting (XSS).

Sapevate che molte violazioni iniziano con un semplice attacco di escalation dei privilegi? Una volta entrati, gli aggressori possono navigare nei vostri sistemi senza essere rilevati.

Prendiamo ad esempio Flagstar Bank: la violazione non è avvenuta tramite attacchi di forza bruta, ma sfruttando una vulnerabilità nella loro infrastruttura cloud, esponendo circa 1,5 milioni di record individuali.

3. Aumentare la fiducia di tutti gli stakeholder

Ci vogliono anni per guadagnarsi la fiducia e pochi secondi per perderla. La fiducia non si guadagna con un badge di sicurezza o un certificato di conformità, ma si costruisce con pratiche di sicurezza coerenti.

Gli stakeholder, che siano azionisti, partner, clienti o anche dipendenti, si aspettano una protezione solida.

L'incidente che ha coinvolto gruppo britannico TalkTalk Telecom ha visto rubati i dati di 157.000 persone e ha scatenato una serie di pubblicità negativa. L'azienda ha perso 101.000 clienti (circa il 3% della sua base di abbonati all'epoca) e ha subito danni per oltre 60 milioni di sterline.

Il Ponemon Institute, in collaborazione con Centrify, ha condotto un'indagine sull'impatto delle violazioni dei dati sulla reputazione e sul valore delle azioni. Sebbene pubblicata nel 2017, la ricerca è ancora definitiva su questo argomento.

Ha dimostrato che un gruppo di 113 società britanniche quotate a livello globale ha registrato un calo del prezzo delle azioni del -5% a seguito della divulgazione di un incidente informatico.

La sicurezza informatica difensiva diventa quindi uno strumento per rafforzare la fiducia e garantire la continuità aziendale.

4. Promozione aziendale

Le difese informatiche non dovrebbero solo proteggere, ma anche favorire una crescita positiva ed espansiva. Più si innova, più si diventa attraenti per gli aggressori.

Proteggendo in modo coerente e continuo le risorse digitali e la proprietà intellettuale, le aziende sono libere di innovare senza timore di furti o sabotaggi.

Le aziende che investono nella sicurezza informatica spesso ottengono risultati migliori rispetto a quelle che non lo fanno. Prendiamo ad esempio il caso di una società di vendita al dettaglio in rapida espansione, Home Depot: un attacco alla società ha causato danni che hanno compromesso 56 milioni di titolari di carte di credito e 10 miliardi di dollari di perdite.

L'azienda ha rapidamente risolto il disastroHome Depot: un attacco alla società ha causato danni che hanno compromesso 56 milioni di titolari di carte di credito e 10 miliardi di dollari di perdite.

Hanno rapidamente risolto il disastro installando sistemi di difesa basati sulla crittografia. Hanno registrato un forte aumento del valore per gli azionisti al 25% (oltre 30 miliardi di dollari) nel loro rapporto di fine anno post-crisi.

5. Protezione dei dati dei clienti

Un solo errore, un database non protetto, e non solo si perdono i dati, ma anche le relazioni. Le violazioni dei dati sono all'ordine del giorno e i clienti hanno bisogno di garanzie sulla sicurezza delle loro informazioni.

La mancata protezione dei dati dei clienti può comportare severe sanzioni e ricadute legali per un'organizzazione, oltre alla perdita della fedeltà al marchio e dell'impegno a lungo termine dei clienti.

Ai sensi del GDPR, le multe per violazioni gravi possono raggiungere i 20 milioni di euro o il 4% del fatturato globale, a seconda di quale sia l'importo più elevato, mentre anche violazioni minori possono comportare sanzioni fino a 10 milioni di euro.

Allo stesso modo, il CCPA impone multe fino a 7.500 dollari per ogni violazione intenzionale, con l'ulteriore rischio di azioni legali da parte dei clienti.

Le differenze tra sicurezza informatica offensiva e difensiva

Quando sentiamo la parola "offensiva", di solito pensiamo agli hacker che violano i sistemi, ma in realtà la sicurezza offensiva e quella difensiva vanno di pari passo.

La differenza sta nel modo in cui affrontano le minacce: la sicurezza offensiva attiva ricerca, individua e corregge i punti deboli prima che qualcuno possa approfittarne. Al contrario, la sicurezza difensiva si concentra sul blocco e l'individuazione delle minacce prima che causino danni.

Le differenze principali tra le due includono:

| Aspetto | Cybersecurity offensiva | Cybersecurity difensiva |

|---|---|---|

| Mentalità | Adotta una mentalità da aggressore, cercando di aggirare o sfruttare le difese per testarne l'efficacia. | Basato su una mentalità orientata alla protezione, mantiene le posture di sicurezza e risolve le vulnerabilità dopo l'incidente. |

| Obiettivo | Aiuta a identificare le debolezze sfruttabili prima che lo facciano gli attori malintenzionati. | Mira a mantenere una sicurezza solida, coerente e continua per contrastare gli aggressori e ridurre l'esposizione del sistema. |

| Tecniche | Include test di penetrazione avanzati, red teaming e sfruttamento di configurazioni errate del cloud. | Utilizza firewall, IDS/IPS (sistemi di rilevamento/prevenzione delle intrusioni), machine learning, analisi comportamentale, gestione della sicurezza del cloud (CSPM), SIEM (gestione delle informazioni e degli eventi di sicurezza) e strategie di gestione delle vulnerabilità. |

| Tipo di attività | Spesso reattiva, simula attacchi reali dopo che sono state identificate le vulnerabilità. | Proattiva, incentrata sulla creazione di sistemi di sicurezza per prevenire gli attacchi prima che si verifichino. |

| Limiti legali ed etici | Può comportare aree legalmente grigie se effettuato senza consenso; fortemente dipendente dalle autorizzazioni. | Completamente etico e legale, con un focus sulla prevenzione di attività illegali. |

| Sensibilità al fattore tempo | Le azioni offensive vengono spesso condotte in brevi finestre temporali mirate a scopo di test. | Le misure difensive sono continue e richiedono un monitoraggio costante e una risposta agli incidenti. |

Misure difensive di sicurezza informatica

Solo nel 2023, il crimine informatico è costato circa 8 trilioni di dollari a livello globale, riflettendo più che il semplice furto di dati. Comprendono tutto, dalla perdita di denaro e produttività alla seccatura di ripulire i sistemi hackerati, alle indagini post-attacco, al ripristino dei sistemi e ai risultati negativi per l'azienda.

Alcune misure che la vostra organizzazione può adottare per prevenire le perdite includono:

1. Integrazione delle informazioni sulle minacce

Le piattaforme di intelligence sulle minacce informatiche raccolgono informazioni da fonti quali il monitoraggio del dark web e i feed sulle minacce per aiutarti a stare un passo avanti agli aggressori. Queste informazioni possono essere utilizzate per aggiornare in modo preventivo firewall, sistemi IDS/IPS e protocolli di gestione delle patch.

2. Architettura Zero Trust

L'architettura Zero Trust vi aiuterà a dividere la rete in segmenti, verificare le identità ad ogni passo e applicare regole di accesso rigorose. Le tecnologie chiave includono l'autenticazione a più fattori (MFA), la microsegmentazione e i sistemi di Identity and Access Management (IAM) per limitare le minacce interne e i movimenti non autorizzati.

3. Tecnologia di inganno

Utilizzando esche come honeypot o account utente falsi, questa strategia raccoglie informazioni su come operano gli aggressori senza mettere a rischio risorse reali. Aiuta a perfezionare le misure di sicurezza imitando gli ambienti di rete reali e osservando il comportamento degli aggressori.

4. Strumenti di gestione della sicurezza del cloud (CSPM)

Questi strumenti monitorano configurazioni errate, controlli di accesso inadeguati e vulnerabilità, come archiviazioni non protette o autorizzazioni permissive. Contribuiscono a garantire la sicurezza dei sistemi cloud individuando le lacune prima che gli aggressori possano sfruttarle.

5. Endpoint Detection and Response (EDR) e Managed Detection and Response (MDR)

Gli strumenti EDR monitorano costantemente l'attività sugli endpoint, alla ricerca di eventuali segni di minacce. I servizi MDR offrono un monitoraggio 24 ore su 24 e una ricerca delle minacce a livello esperto, garantendo alle aziende la sicurezza senza dover mantenere team interni propri.

Lettura consigliata: Creare una strategia di difesa | I 5 consigli principali sulla sicurezza informatica per le piccole e medie imprese (PMI)

Principi fondamentali della sicurezza informatica difensiva

I tre principi fondamentali della sicurezza informatica difensiva sono:

- Riservatezza

- Integrità

- Disponibilità

| Principio | Descrizione | Misure chiave |

|---|---|---|

| Riservatezza | Garantisce che i dati sensibili siano accessibili solo alle persone autorizzate, proteggendoli dalla divulgazione non autorizzata. | – Utilizza un'autenticazione forte per verificare l'identità degli utenti. – Crittografa i dati sia durante l'archiviazione che durante la trasmissione. – Maschera o rende anonimi i dati per impedire la visibilità non autorizzata. |

| Integrità | Garantisce che i dati rimangano accurati, coerenti e inalterati durante l'archiviazione, la trasmissione o l'elaborazione. | – Utilizza checksum e funzioni hash per verificare l'integrità dei dati. – Applica firme digitali per garantire l'autenticità dei dati. – Utilizza il controllo delle versioni per tenere traccia delle modifiche ai dati. – Utilizzare sistemi ridondanti ed eseguire backup regolari per garantire la disponibilità e l'integrità dei dati. |

| Disponibilità | Garantisce che i dati e i sistemi siano accessibili agli utenti autorizzati quando necessario, mantenendo il regolare funzionamento delle operazioni anche in caso di interruzioni. | – Implementare sistemi di bilanciamento del carico e failover per garantire la continuità del servizio. – Utilizzare soluzioni cloud per infrastrutture scalabili e resilienti. – Proteggersi dagli attacchi DDoS con firewall e strumenti di analisi del traffico. – Creare un piano di ripristino di emergenza con strategie di backup e ripristino. |

Casi d'uso ed esempi di sicurezza informatica difensiva

Gli attacchi informatici sono devastanti, ma insegnano dure lezioni per costruire la resilienza contro eventuali ulteriori tentativi.

Ecco come un'organizzazione ha reagito alle minacce e ha agito in modo diverso:

Maersk e il recupero da NotPetya

A.P. Møller-Maersk, una compagnia di navigazione globale, è stata gravemente colpita da un attacco. Un'interruzione di corrente nella capitale della Nigeria ha salvato l'infrastruttura di rete di Maersk durante l'attacco NotPetya nel 2017.

Il CISO di Maersk, Andy Powell, ha affermato che il malware ha cancellato quasi tutti i backup online dell'Active Directory dell'aziendaActive Directory, tranne, fortunatamente, una parte conservata nel suo ufficio di Lagos, che era spento.

Lo strumento di exploit NotPetya ha distrutto quasi 50.000 laptop aziendali, bloccato l'accesso a 1.200 applicazioni e disattivato l'intera rete telefonica VoIP.

Adam Banks, CTIO di Maersk, ha dichiarato quanto segue in merito all'incidente:

“Quando Maersk è stata colpita da NotPetya, l'azienda non era “insolitamente vulnerabile”, e questo è davvero importante perché troppo spesso le organizzazioni si sentono immuni agli attacchi informatici perché non ritengono di avere evidenti falle nella sicurezza.”

Dopo l'attacco, Maersk ha ristrutturato i propri protocolli di sicurezza informatica e ha istituito un sistema di backup per ripristinare rapidamente le operazioni.

Maersk Line ha aumentato il proprio budget di investimento per creare difese migliori contro gli attacchi informatici e il suo India M.D. Steve Felder ha dichiarato quanto segue:

“Abbiamo rivisto l'architettura del nostro sistema per ridurre alcuni dei rischi. Se in futuro dovesse verificarsi un attacco, saremo in grado di contenerlo a livello locale.”

SentinelOne protegge Quantiphi con l'intelligenza artificiale e l'apprendimento automatico

Il CISO di Quantiphi, Amit Dhawan, spiega come l'azienda garantisce la sicurezza dei propri dati utilizzando SentinelOne.

Grazie a strumenti quali la gestione intelligente delle politiche, il monitoraggio delle risorse, le funzionalità forensi e la protezione basata sull'intelligenza artificiale, garantiscono la sicurezza sia dei dati di Quantiphi che dei suoi clienti. La possibilità di ripristinare i sistemi in caso di problemi aggiunge un ulteriore livello di sicurezza, garantendo la certezza che qualsiasi minaccia possa essere gestita rapidamente.

Singularity™ Cloud Security è progettato per fornire sicurezza cloud in tempo reale che abbraccia ambienti pubblici, privati e ibridi. Il suo punto di forza principale risiede nella capacità di proteggere i carichi di lavoro in ogni fase (dal momento della creazione a quello dell'esecuzione) utilizzando una piattaforma basata sull'intelligenza artificiale che rileva, risponde e risolve le minacce in modo autonomo.

Singularity™ Cloud Security affronta diverse questioni fondamentali di sicurezza informatica che le organizzazioni devono affrontare quando difendono gli ambienti cloud.

Ecco come le risolve:

- Configurazioni errate e vulnerabilità

Le violazioni del cloud sono spesso causate da configurazioni errate, che lasciano i sistemi esposti. Singularity™ Cloud Security gestisce questo problema:

- Esecuzione di controlli in tempo reale per individuare e correggere le configurazioni errate prima che si trasformino in rischi per la sicurezza.

- Utilizzo di gestione delle vulnerabilità per eseguire scansioni continue e correggere automaticamente i problemi nei container, in Kubernetes e in altri ambienti, garantendo la sicurezza di tutto.

- Sfide di conformità e governance

Rispettare la conformità normativa in infrastrutture cloud complesse può essere un compito arduo. Singularity™ affronta questo problema:

- Eseguendo controlli automatici di conformità per garantire il rispetto delle normative vigenti.

- Fornendo approfondimenti per aiutarti a risolvere rapidamente eventuali lacune di conformità, in modo da non doverlo fare manualmente.

- Rilevamento e risposta alle minacce

Rispondere rapidamente alle minacce cloud è fondamentale per prevenire violazioni gravi. La piattaforma:

- Utilizza l'intelligenza artificiale autonoma per rilevare e bloccare le minacce in tempo reale.

- Le minacce vengono classificate in ordine di priorità tramite Verified Exploit Paths™, in modo che i team di sicurezza possano concentrarsi prima sulle questioni più critiche, prevenendo gravi violazioni.

- Fuga di segreti e perdita di dati

Mantenere la riservatezza dei dati, specialmente nel cloud, dove vengono sempre più utilizzate applicazioni containerizzate, è diventato sempre più difficile. Singularity aiuta in questo senso:

- Esamina i repository di codice, le pipeline CI/CD e le applicazioni cloud per prevenire la fuga di informazioni sensibili cercando modelli sospetti.

- Fornendo misure per proteggere sia le informazioni inviate che quelle archiviate.

- Funzionamento in ambienti multi-cloud e ibridi

La maggior parte delle organizzazioni adotta una strategia di sicurezza che combina infrastrutture on-premise con cloud privati e/o pubblici. Singularity risolve questa sfida:

- Applicando un unico insieme coerente di politiche di sicurezza su infrastrutture cloud pubbliche, private, ibride e multi-cloud.

- Incorporando la protezione per vari tipi di carichi di lavoro, come Kubernetes, container e macchine virtuali, in modo che tutta l'infrastruttura possa essere completamente protetta.

Caratteristiche principali

Singularity™ Cloud Security riunisce più strumenti di sicurezza cloud in un'unica piattaforma di facile gestione, offrendo una protezione flessibile e in tempo reale per gli attuali ambienti cloud.

Può anche accelerare l'indagine e la risoluzione degli incidenti utilizzando Storyline. Tiene traccia del contesto anche attraverso più processi e riavvii del sistema.

Storylines consente alle organizzazioni di tracciare e risolvere rapidamente le violazioni della sicurezza collegando gli eventi correlati, aiutando i team a testare le loro teorie in modo efficiente ed eseguire una rapida analisi delle cause alla radice (RCA).

| Caratteristiche | Vantaggi |

|---|---|

| Rilevamento delle minacce basato sull'intelligenza artificiale | Rileva e risponde automaticamente alle minacce cloud con l'AI, riducendo la necessità di interventi manuali e gli errori. |

| Zero dipendenze dal kernel | Protegge i sistemi senza rallentarli né richiedere integrazioni di livello profondo. |

| Copertura cloud completa | Copre tutto, dalle macchine virtuali e dai container alle configurazioni serverless, in modo che nulla rimanga senza protezione. |

| Iper-automazione | Utilizza flussi di lavoro low-code/no-code per una risposta più rapida e una facile automazione della gestione delle minacce. |

| Telemetria forense | Fornisce approfondimenti dettagliati sugli incidenti nel cloud, garantendo un'analisi post-incidente più rapida e completa. |

Piattaforma Singularity

Elevate la vostra posizione di sicurezza con il rilevamento in tempo reale, la risposta automatica e la visibilità totale dell'intero ambiente digitale.

Richiedi una demoConclusione

Per stare al passo con le minacce è necessario implementare un sistema di difesa multilivello in grado di anticipare, rilevare e rispondere alle potenziali minacce in tempo reale.

Dalla protezione dei dati sensibili alla gestione di complessi ambienti multi-cloud, le aziende devono adottare un approccio proattivo e istituire sistemi di difesa per garantire la sicurezza e l'integrità delle loro risorse IT.

I prossimi passi per qualsiasi organizzazione comportano la valutazione del proprio attuale livello di sicurezza e l'identificazione delle lacune nella protezione, soprattutto alla luce della continua crescita delle infrastrutture cloud.

"FAQs

La sicurezza informatica difensiva è esattamente ciò che suggerisce il termine: una barriera creata per mantenere e proteggere i sistemi da potenziali minacce e attacchi. In dettaglio, crea tre linee di difesa proattive per combattere efficacemente gli attacchi informatici:

- Prima linea di difesa – Si occupa/è responsabile della gestione e della titolarità dei rischi a tutti i livelli.

- Seconda linea di difesa – Questo livello si concentra sulla supervisione dei rischi e sulla conformità alle normative pertinenti.

- Terza linea di difesa – Agisce come funzione di garanzia indipendente che fornisce valutazioni obiettive dell'efficacia dei processi e dei controlli di gestione dei rischi.

Semplicemente protegge e mantiene i dati sensibili e riservati lontani da persone non autorizzate. "Sicurezza di rete" è un termine generico molto diffuso che racchiude strategie complete, strumenti (hardware e software), protocolli e configurazioni per proteggere i sistemi in rete dalle minacce.

Le organizzazioni devono cercare di proteggere i dati attraverso una tecnica multilivello che includa misure graduali come:

- Protezione delle risorse fisiche (hardware/dispositivi endpoint)

- Limitare l'accesso in base a ruoli definiti

- Formare i dipendenti su come riconoscere le minacce alla sicurezza

È inoltre necessario predisporre un backup programmato dei dati e garantire la crittografia di alcune informazioni sensibili per proteggerle da violazioni.

È inoltre necessario utilizzare o installare meccanismi di monitoraggio della rete e garantire la sicurezza delle infrastrutture cloud, in modo da poter identificare e contrastare eventuali minacce in tempo reale.

Anche l'utilizzo di nuovi strumenti come l'intelligenza artificiale e l'apprendimento automatico può migliorare il rilevamento e la previsione delle minacce, il che contribuisce a promuovere un approccio proattivo alla sicurezza piuttosto che una correzione reattiva a posteriori.

Ciò può consentire a un'organizzazione di contrastare meglio le minacce poste dai propri dipendenti e anche quelle che possono provenire dall'esterno.

Un piano di risposta agli incidenti è importante nella sicurezza informatica perché aiuta a rilevare, contenere e riprendersi rapidamente dagli attacchi. La creazione del piano tiene conto delle risposte tecniche, operative e strategiche al sistema compromesso di un'organizzazione, ciascuna delle quali si concentra su aspetti specifici come il contenimento, il ripristino del sistema o la prevenzione a lungo termine.

Un piano solido non solo riduce i danni, ma mantiene anche il regolare funzionamento dell'azienda, aiuta a rimanere conformi e riduce le possibilità di un altro attacco.

Le tecnologie emergenti come l'intelligenza artificiale stanno cambiando il modo in cui ci difendiamo dalle minacce informatiche, rendendo più facile individuare e reagire rapidamente agli attacchi.

Tuttavia, secondo lo specialista di sicurezza informatica Dr Haji Amirudin Abdul Wahab del Ministero delle Comunicazioni e dei Multimedia della Malesia (KKMM):

"L'intelligenza artificiale presenta un'opportunità a doppio taglio: se da un lato può migliorare l'intelligence sulle minacce e automatizzare il rilevamento e la risposta, dall'altro può anche essere sfruttata dagli aggressori".

Le proiezioni per i prossimi due anni del World Economic Forum’s 2024 Cybersecurity Outlook mostrano che circa il 56% dei vantaggi dell'IA attualmente favorisce gli aggressori.

Anche il quantum computing viene studiato per il suo potenziale di rivoluzionare i metodi di crittografia, offrendo nuovi codici inviolabili in grado di proteggere i dati sensibili anche dalle minacce più avanzate.

Anticipare i tempi utilizzando in prima persona queste tecnologie per proteggere le vostre risorse e capire come possono essere decodificate dagli hacker può garantire alla vostra organizzazione un vantaggio sia immediato che preventivo.