Le botnet sono reti di dispositivi compromessi controllati dai criminali informatici. Questa guida esplora il funzionamento delle botnet, il loro utilizzo negli attacchi informatici e le sfide che pongono alla sicurezza.

Scopri i metodi utilizzati per creare e gestire le botnet, nonché le strategie per il loro rilevamento e la loro prevenzione. Comprendere le botnet è fondamentale per le organizzazioni che desiderano proteggere le proprie reti e mitigare i rischi.

Che cos'è una botnet nella sicurezza informatica?

Le botnet sono reti di dispositivi compromessi infettati da un tipo comune di malware e utilizzati da malintenzionati per automatizzare truffe diffuse e attacchi informatici su larga scala. Ogni singolo dispositivo di una botnet è noto come "bot" o "zombie", mentre il malintenzionato dietro ogni botnet è chiamato "bot-herder".

I dispositivi infetti, o bot, possono includere personal computer, server, dispositivi mobili e dispositivi Internet of Things (IoT). Oggi, la maggior parte delle botnet ha milioni di bot sotto il controllo di un unico bot-herder, che consente loro di eseguire attacchi su larga scala da un unico punto centrale.

Singoli attori di minacce o piccoli team di hacker possono utilizzare le botnet per eseguire attacchi molto più grandi di quanto fosse possibile in precedenza. Con un investimento minimo in termini di costi e tempo, le botnet sono ampiamente accessibili e più efficienti rispetto ai metodi di attacco tradizionali. Comandando a tutti i computer della propria botnet di eseguire contemporaneamente le stesse istruzioni, un attore malintenzionato può lanciare con successo attacchi progettati per mandare in crash la rete di un bersaglio, iniettare malware, raccogliere credenziali o eseguire attività che richiedono un uso intensivo della CPU.

Poiché le botnet sono controllate da un aggressore remoto, i proprietari di solito non sono consapevoli che il loro dispositivo fa parte di una botnet. Il più delle volte, le botnet sono formate da malintenzionati che diffondono software dannoso (malware) su quanti più dispositivi connessi a Internet possibile. Se combinate con proprietà wormable, alcune botnet possono persino infettare altre macchine sulla stessa rete, fornendo capacità di crescita autonome e infinite opportunità agli autori delle minacce.

A volte, dopo aver creato una botnet, il bot-herder vende o affitta la capacità di controllarla ad altri malintenzionati sul dark web o sul mercato nero. In entrambi i casi, le botnet vengono tipicamente utilizzate per lanciare attacchi coordinati su Internet sotto forma di attacchi DDoS, attacchi di spam di massa via e-mail, intrusioni mirate o violazioni finanziarie.

Come funzionano le botnet

Anziché prendere di mira individui o aziende specifici, il malware delle botnet è in genere progettato per infettare il maggior numero possibile di dispositivi: più dispositivi sono collegati a una botnet, maggiore è la potenza di calcolo e la funzionalità che tali dispositivi forniranno per l'esecuzione di attività automatizzate. Per evitare sospetti, le botnet utilizzano in genere solo una piccola parte delle risorse del dispositivo infetto e funzionano in background.

I bot-herder possono creare botnet inviando malware a destinatari inconsapevoli tramite condivisione di file, e-mail, protocolli di applicazioni di social media o utilizzando altri bot come intermediari. Una volta aperti, i file dannosi infettano i dispositivi con codice dannoso che istruisce il computer a inviare un rapporto al bot-herder. A sua volta, il bot-herder impartisce comandi ai dispositivi infetti e può persino aggiornare i bot per modificarne l'intera funzionalità in risposta alle contromisure messe in atto dal sistema preso di mira.

I dispositivi possono anche essere infettati attraverso vulnerabilità nel firmware, nei siti web e nelle applicazioni. Alcune botnet utilizzano codice wormable per infettare tutti i dispositivi di una rete vulnerabili a un bug software specifico. I dispositivi IoT aziendali, che spesso utilizzano firmware obsoleti e non aggiornati, sono particolarmente sensibili a questo tipo di vettore di infezione.

Quando un bot-herder è riuscito a infettare un numero sufficiente di bot, il passo successivo è la mobilitazione. Il bot-herder invia comandi o aggiornamenti ai dispositivi infetti e i bot eseguono gli ordini.

Tipi di botnet

In generale, esistono due tipi di strutture utilizzate dai bot-herder per controllare le loro botnet. Il primo è un modello centralizzato con comunicazione diretta tra il bot-herder e ogni dispositivo della botnet. Il secondo è un sistema decentralizzato con collegamenti multipli tra i dispositivi della botnet.

Modelli centralizzati client-server

Le botnet di prima generazione funzionano solitamente secondo un modello client-server, il che significa che per gestire l'intera botnet viene utilizzato un unico server di comando e controllo (C&C). Tuttavia, i modelli centralizzati sono più soggetti a un singolo punto di errore a causa della semplicità della loro struttura.

Più comunemente, i canali di comunicazione C&C assumono la forma di Internet Relay Chat (IRC) o botnet HTTP.

- Botnet Internet Relay Chat (IRC): Alcune delle prime botnet utilizzano server e canali IRC preconfigurati per controllare i bot da remoto. Questo tipo di attacco richiede in genere una larghezza di banda ridotta e utilizza metodi di comunicazione semplici per mascherare l'identità ed evitare il rilevamento.

- Botnet HTTP: Le botnet basate sul web consentono ai bot-herder di utilizzare il protocollo HTTP per inviare comandi ai bot e mascherare le loro attività come normale traffico web. In questo tipo di attacco, i bot visitano periodicamente il server per ricevere nuovi aggiornamenti e comandi.

Modelli decentralizzati peer-to-peer (P2P)

Le botnet di nuova generazione utilizzano prevalentemente modelli peer-to-peer (P2P) che consentono ai bot di condividere comandi e informazioni tra loro senza contatto diretto con i server C&C. Sebbene più difficili da implementare rispetto alle botnet IRC o HTTP, le botnet P2P sono più resilienti perché non si basano su un unico server centralizzato.

In un modello P2P, ogni bot condivide e aggiorna le informazioni tra i dispositivi funzionando sia come client che come server.

Tipi di attacchi botnet

Le botnet vengono utilizzate dai bot-herder per eseguire diversi tipi di attacchi botnet. Sebbene alcuni attacchi siano più comuni o sofisticati di altri, tutti i tipi di attacchi botnet rappresentano una grave minaccia per la sicurezza informatica.

Attacchi di phishing

A differenza di altri tipi di attacchi di ingegneria sociale, il phishing si concentra sul volume. Gli aggressori in genere inviano e-mail di phishing a quanti più destinatari possibile, sperando che almeno uno di essi cada nella trappola. Gli attacchi di phishing richiedono uno sforzo o un investimento iniziale minimo e possono garantire agli autori guadagni enormi.

Grazie alla potenza delle botnet, gli attacchi di phishing possono raggiungere un numero apparentemente infinito di caselle di posta elettronica. E poiché le botnet sono sia diffuse che automatizzate, fermare una campagna di phishing è molto difficile.

Attacchi Distributed Denial of Service (DDoS)

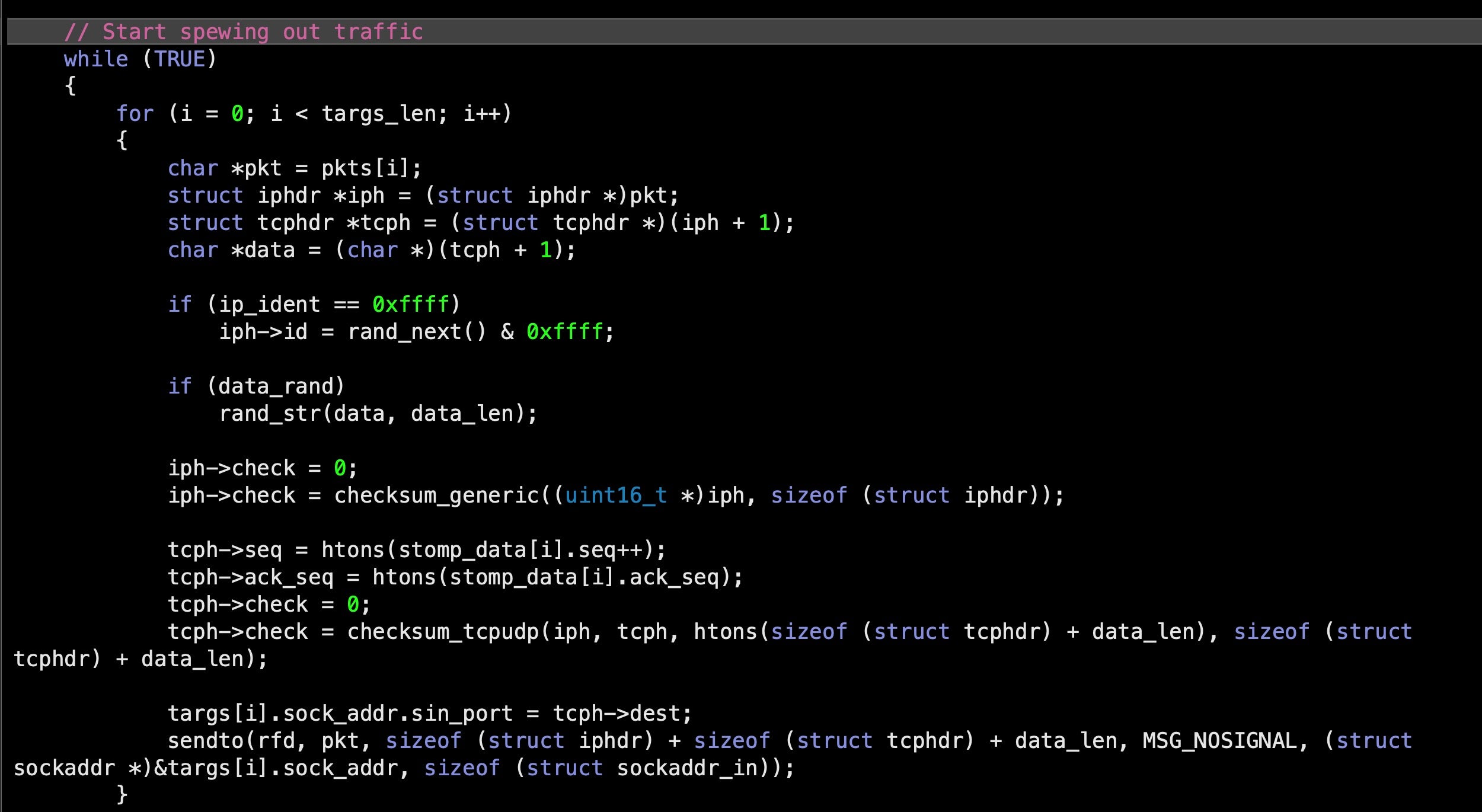

Distributed Denial of Service (DDoS) sono uno dei tipi più comuni di attacchi eseguiti dalle botnet. In un attacco DDoS, la botnet invia un numero enorme di richieste al server o all'applicazione presi di mira, causandone il crash. Con migliaia o milioni di dispositivi che tentano di connettersi contemporaneamente a un singolo server, quest'ultimo non è più in grado di gestire le richieste di pacchetti in arrivo e viene messo offline, rendendolo non disponibile per i clienti autentici.

Esistono diversi esempi di alto profilo di attacchi DDoS eseguiti dalle botnet. Uno degli esempi di maggior successo è il malware Mirai, il cui autore "Anna Senpai" ha notoriamente pubblicato il codice sorgente del software dannoso sul sito web Hackforums.

Una volta pubblicato, il codice è stato utilizzato per creare diverse botnet simili progettate per infettare dispositivi IoT Linux, tra cui telecamere di sicurezza, stampanti, router e altri dispositivi connessi a Internet. Inoltre, il malware è stato utilizzato anche per colpire il blogger indipendente esperto di sicurezza Brian Krebs dopo che questi aveva smascherato due individui responsabili di precedenti attacchi DDoS a Github e al provider DNS Dyn.

Gli attacchi DDoS basati su botnet rappresentano un grave problema anche per gli utenti al di fuori degli obiettivi previsti. Poiché la maggior parte dei siti web è ospitata da provider di servizi Internet (ISP) esterni o reti di distribuzione dei contenuti come Akamai, Cloudflare e Fastly, gli attacchi DDoS possono colpire più clienti contemporaneamente.

Nel caso dell'attacco a Brian Krebs, Akamai è stata costretta a chiudere il suo sito web per proteggere gli altri clienti da un attacco denial of service.

Violazioni finanziarie

Le botnet possono anche essere utilizzate per rubare direttamente fondi dalle aziende e informazioni relative alle carte di credito. Le botnet raccolgono informazioni finanziarie utilizzando una varietà di metodi, tra cui il keylogging o l'acquisizione di screenshot, e inviano le informazioni raccolte al server remoto del bot-herder. In alcuni casi, le informazioni finanziarie possono essere vendute sul mercato nero in cambio di una somma considerevole.

Una delle botnet più famigerate per le violazioni finanziarie, il malware GameOver Zeus è stato responsabile del furto di milioni di dollari direttamente da diverse aziende in brevi periodi di tempo tramite e-mail di phishing.

Botnet backdoor

Le botnet backdoor si basano su dispositivi infetti per infettare altri dispositivi, aggiungendoli alla botnet per essere controllati dal bot-herder. Come altri tipi di attacchi botnet, le botnet backdoor iniziano in genere con l'installazione inconsapevole di malware da parte di un utente.

Tuttavia, a differenza di altri malware botnet, le botnet backdoor entrano nei sistemi attraverso la "porta sul retro", che è più difficile da rilevare. La botnet non ha necessariamente bisogno che un utente la lasci entrare, perché è in grado di aggirare automaticamente le misure di sicurezza in atto.

Intrusioni mirate

Le intrusioni mirate sono in genere eseguite da botnet più piccole progettate per compromettere sistemi o reti specifici e di alto valore delle organizzazioni. Una volta all'interno, gli aggressori possono penetrare e introdursi ancora più a fondo nei sistemi di un'azienda e ottenere l'accesso alle sue risorse più preziose.

Questi tipi di attacchi possono essere condotti come parte di una campagna complessiva o di una serie di tentativi nel tempo per ottenere l'accesso ai sistemi e alle reti di un'organizzazione. I bot-herder dietro le intrusioni mirate dispongono in genere di competenze e risorse aggiuntive per condurre campagne su un lungo periodo di tempo, adattando, modificando e migliorando i loro metodi di attacco per contrastare le difese del loro obiettivo.

Attacchi Remote Desktop Protocol (RDP)

I server Remote Desktop Protocol (RDP) consentono ai dispositivi di connettersi ad altri dispositivi o reti senza contatto diretto. Quando le botnet attaccano i server RDP, possono facilmente diffondersi all'interno delle organizzazioni, infettando ogni singolo dispositivo collegato alla rete o ad altri dispositivi.

Gli attacchi delle botnet RDP sono diventati sempre più popolari con il passaggio al lavoro da remoto e vengono spesso eseguiti tramite credential stuffing, brute force e malware.

Credential Stuffing

Gli attacchi di credential stuffing sono progettati per testare database o elenchi rubati di credenziali (come password e nomi utente) su più account alla ricerca di una corrispondenza. Conosciuto anche come "list cleaning" o "breach replay", il credential stuffing può essere automatizzato dalle botnet per testare decine di milioni di account ogni giorno.

I siti web con scarsa sicurezza sono spesso vittime di attacchi di credential stuffing, che in genere possono essere evitati utilizzando password forti e uniche.

Come prevenire, rilevare e bloccare le botnet

Le botnet sono uno dei tipi di malware più sofisticati esistenti oggi e rappresentano una grave minaccia alla sicurezza informatica per governi, aziende e privati. Con così tante botnet presenti su Internet, molte delle quali in continua evoluzione in risposta a nuove vulnerabilità e falle nella sicurezza, ogni botnet è probabilmente molto diversa dalle altre.

Per quanto difficile, esistono alcuni modi per rilevare e prevenire gli attacchi delle botnet prima che causino danni irreversibili.

1. Prevenzione

Impedire che il malware delle botnet infetti i dispositivi è il modo più sicuro per proteggerli dagli attacchi delle botnet. Le organizzazioni e gli individui possono:

- Mantenere aggiornato il software

- Prestare attenzione a qualsiasi attività insolita sulla rete

- Tenere traccia dei tentativi di accesso non riusciti

- Evitare di cliccare su link sospetti

- Smetti di aprire le e-mail provenienti da mittenti sconosciuti o che sembrano sospette anche se provenienti da mittenti conosciuti

- Crea password sicure (e creane di nuove se necessario)

- Utilizza software avanzati per la sicurezza informatica

2. Rilevamento

Se un malware botnet si introduce in un sistema informatico, è importante rilevarlo il più rapidamente possibile. Gli utenti possono cercare:

- Carico della CPU del server web anormalmente elevato

- Uso eccessivo della memoria

- Profili di traffico non nativi

- Blocchi di rete causati da traffico di rete eccessivo

Il controllo del firewall può anche essere utile per rilevare le comunicazioni delle botnet attraverso la rete. Tuttavia, il deterrente più efficace contro l'infezione da botnet è una solida soluzione di sicurezza basata sull'intelligenza artificiale comportamentale in grado di impedire l'esecuzione dei payload malware sul dispositivo.

3. Rimedio

Purtroppo, una volta che una botnet è riuscita a entrare e ha iniziato a causare danni, è molto più difficile affrontarla. A questo punto, gli utenti molto probabilmente dovranno spegnere la rete, cambiare tutte le password e persino riparare il sistema informatico.

La buona notizia è che esistono soluzioni software che rendono la riparazione molto più gestibile. Avere una protezione EDR sugli endpoint e la piena visibilità su ogni dispositivo della rete di un'organizzazione sarà il modo migliore per prevenire e rilevare gli attacchi botnet, in modo da poterli fermare prima che abbiano inizio.

Migliorare l'intelligence sulle minacce

Migliorare l'intelligence sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùBlocca le botnet con SentinelOne

Garantire la protezione XDR per gli endpoint con visibilità completa su ogni dispositivo della rete è l'unico modo sicuro per proteggere individui, organizzazioni e agenzie governative dalle botnet.

L'unica piattaforma di sicurezza informatica che consente alle aziende moderne di intraprendere azioni autonome e in tempo reale, la piattaforma Singularity XDR di SentinelOne offre una maggiore visibilità sulle superfici di attacco dinamiche e sicurezza multipiattaforma . Centralizzando la sicurezza degli endpoint, del cloud, delle identità e dei dati in un'unica piattaforma, gli utenti ottengono risultati di risoluzione in tempo reale alla velocità della macchina, con analisi dei dati multipiattaforma su scala aziendale.

Scopri di più sulla valutazione record di SentinelOne MITRE ATT&CK con prevenzione al 100% e richiedi una demo oggi stesso per iniziare il percorso verso la protezione totale dalla botnet.

Ti è piaciuto questo articolo? Seguici su LinkedIn, Twitter, YouTube o Facebook per vedere i contenuti che pubblichiamo.

Maggiori informazioni sulla sicurezza informatica

- macOS Red Team: Spoofing Privileged Helpers (e altri) per ottenere i privilegi di root

- Approfondimento | Guida alla decodifica del malware Smoke Loader

- Crea il tuo ransomware (Progetto Root) | Dietro le linee nemiche Parte 2

- Il settore dell'istruzione e la crescente minaccia del cybercrimine

- YARA alla ricerca del riutilizzo del codice: ransomware DoppelPaymer e famiglie Dridex

- Privilege Escalation | Malware macOS & Il percorso verso il root Parte 2

- La ricerca della visibilità e la caccia comportano un costo opportunità invisibile

- Il buono, il brutto e il cattivo nella sicurezza informatica

FAQs

Di per sé, le botnet sono semplicemente reti di computer. Non hanno nulla di illegale, purché il bot-herder abbia il consenso esplicito dei proprietari dei dispositivi per controllarli. I ricercatori, ad esempio, potrebbero essere interessati a creare i propri "laboratori botnet" a fini di ricerca.

Tuttavia, le attività che le botnet vengono tipicamente utilizzate per eseguire sono spesso illegali. Ad esempio, l'installazione di malware su un computer di proprietà di qualcun altro è considerata un reato penale. È anche illegale indirizzare i dispositivi a svolgere altre attività illecite, il che significa che i bot-herder possono essere soggetti a più di un'accusa se scoperti dalle forze dell'ordine.

Le botnet vengono in genere scaricate tramite malware aperto in link inviati tramite e-mail. La maggior parte dei bot-herder desidera rimanere anonima e non essere individuata, quindi potrebbe utilizzare altri metodi di infezione se le e-mail di phishing non hanno successo.

Bloccare le botnet può essere difficile. Gli hacker e i gestori di bot cercano costantemente nuovi modi per aggirare le soluzioni di sicurezza tradizionali, mentre gli utenti finali sono esseri umani e quindi inclini a commettere errori.

Il modo migliore per bloccare una botnet è impedire che infetti i dispositivi, una funzionalità offerta solo dalle soluzioni di sicurezza informatica più avanzate.