La fréquence et la sophistication sans cesse croissantes des cybermenaces constituent un défi pour les mesures traditionnelles prises par les entreprises pour y faire face. Par conséquent, la sécurisation des données sensibles dans des environnements de travail à distance et d'adoption du cloud de plus en plus répandus est devenue très difficile pour de nombreuses organisations. Ces défis ont rendu très importante l'adoption par les entreprises de mesures de sécurité strictes telles que l'architecture Zero Trust.

L'architecture Zero Trust a provoqué une révolution paradigmatique dans le domaine de la cybersécurité, en adoptant le concept " ne jamais faire confiance, toujours vérifier ". Le processus de vérification doit être continu et doit être mis en œuvre pour chaque utilisateur et chaque appareil qui tente d'accéder à des ressources à l'intérieur ou à l'extérieur du périmètre du réseau. Une autre motivation derrière cette tendance vers le zéro confiance est le besoin d'une meilleure sécurité, 47 % des organisations optant pour le zéro confiance afin de renforcer la protection, 44 % pour améliorer l'expérience utilisateur et 38 % pour permettre une meilleure collaboration entre les équipes de sécurité.

Dans ce guide détaillé, nous vous présenterons les principes fondamentaux, les avantages, les difficultés et les meilleures pratiques pour déployer avec succès une architecture zéro confiance. Nous la distinguerons de l'accès réseau zéro confiance (ZTNA), discuterons de son fonctionnement et examinerons ses utilisations spécifiques dans différents secteurs. Après avoir lu cet article, vous comprendrez mieux pourquoi l'architecture zéro confiance est essentielle pour les entreprises d'aujourd'hui et comment elle est mise en œuvre.

Qu'est-ce que l'architecture Zero Trust et pourquoi est-elle nécessaire ?

Qu'est-ce que l'architecture Zero Trust et pourquoi est-elle nécessaire ?

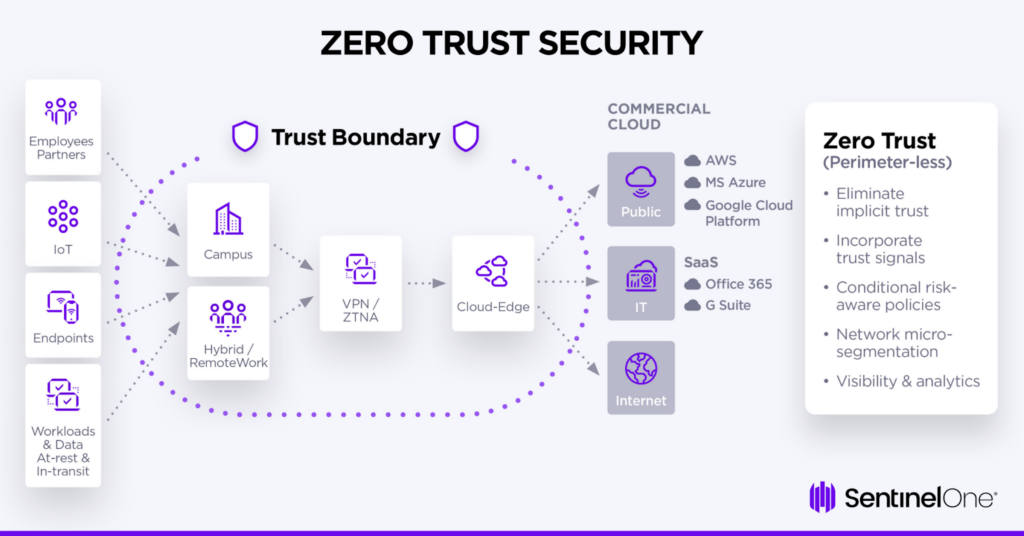

L'architecture Zero Trust est une approche complète de la cybersécurité basée sur la nécessité de vérifier strictement tout utilisateur et tout appareil pour autoriser l'accès aux ressources. Alors que les modèles classiques présupposent la confiance au sein du périmètre du réseau, le modèle Zero Trust part du principe que les menaces peuvent provenir de n'importe quelle direction, qu'elle soit extérieure ou intérieure au réseau. En réalité, le coût moyen d'une violation de données est passé de 4,24 millions de dollars en 2021 à Le " zero trust " est une architecture de cybersécurité axée sur la sécurisation des actifs et des données individuels, plutôt que sur l'ensemble du périmètre du réseau. Basée sur les principes de la vérification d'identité et de l'accès contrôlé au système, la confiance zéro est également connue sous le nom d'architecture de confiance zéro (ZTA), d'accès réseau zéro confiance (ZTNA) et de sécurité sans périmètre. Lancée en 2010 par John Kindervag, analyste en cybersécurité chez Forrester Research, l'architecture zéro confiance est le cadre permettant d'appliquer les principes de vérification d'identité et d'accès contrôlé au système dans les politiques informatiques des organisations. En termes simples, le " zero trust " part du principe que chaque utilisateur est un attaquant et élimine toute " confiance " du réseau d'une organisation avec un message clair : " Ne faites jamais confiance, vérifiez toujours. " Bien que l'architecture zéro confiance et l'accès réseau zéro confiance découlent tous deux de la philosophie zéro confiance, chacun s'inscrit dans des stratégies de cybersécurité différentes. Il est donc essentiel de comprendre leurs différences pour que les organisations puissent améliorer leur posture de sécurité. Vous trouverez ci-dessous un tableau comparatif qui présente la comparaison entre les deux sur la base de certains facteurs : Tableau comparatifQue signifie " zéro confiance " ?

Différence entre l'architecture " zero trust " et l'accès réseau " zero trust " (ZTNA)

| Aspect | Architecture Zero Trust (ZTA) | Accès réseau Zero Trust (ZTNA) |

|---|---|---|

| Portée | Cadre de sécurité complet pour l'ensemble de l'organisation | Solution spécifique pour un accès distant sécurisé |

| Objectif | Politiques, principes et technologies pour tous les actifs | Accorder l'accès aux applications sans exposer le réseau |

| Mise en œuvre | Implique les couches identité, appareil, réseau, application et données | Fonctionne principalement au niveau des couches réseau et accès aux applications |

| Contrôle d'accès | Vérification continue de tous les utilisateurs et appareils | Fournit un accès granulaire à des applications spécifiques |

| Cas d'utilisation | Amélioration de la sécurité globale | Facilitation du travail à distance sécurisé et de l'accès des tiers |

Comme nous l'avons vu dans le tableau ci-dessus, l'architecture Zero Trust implique une stratégie de sécurité globale qui met en œuvre les composants de l'architecture Zero Trust dans une organisation de bout en bout. En outre, elle comprend un large éventail de politiques et de technologies qui vérifient indépendamment chaque accès en s'assurant que les utilisateurs et les appareils ont bien été authentifiés et autorisés et que leurs activités sont validées en permanence. Dans cette approche, les domaines concernés comprennent la gestion des identités, la sécurité des appareils, la segmentation du réseau, le contrôle des applications et la protection des données.

D'autre part, l'accès réseau zéro confiance (ZTNA) est une application ciblée des principes zéro confiance qui vise principalement à fournir un accès distant sécurisé aux applications. Si le ZTNA incarne effectivement les principes du zéro confiance, il est avant tout axé sur la technologie et non sur la stratégie. De par leur conception, les solutions ZTNA permettent aux utilisateurs de se connecter aux applications sans exposer l'ensemble du réseau, ce qui les rend très efficaces pour les entreprises qui ont des employés travaillant à distance ou qui ont besoin de fournir un accès sécurisé à des fournisseurs tiers.lt;/p>

Comprendre cette différence implique qu'une organisation peut s'appuyer sur des remèdes appropriés pour rendre la cybersécurité d'une organisation efficace. En d'autres termes, l'architecture zéro confiance est le cadre de base, tandis que le ZTNA est plus pratique. Maintenant que nous avons abordé les différences, passons aux principes de l'architecture zéro confiance.

Principes fondamentaux de l'architecture zéro confiance

Les principes fondamentaux de l'architecture zéro confiance sont les éléments de base de ce modèle de sécurité. Une organisation qui adhère à ces principes fondamentaux crée en fait un moyen efficace de lutter contre les cybermenaces et assure ainsi une protection à long terme de ses actifs. Voici les principes fondamentaux de la ZTA :

- Vérification continue : dans ce modèle, la confiance n'est jamais présumée, ce qui signifie que chaque demande d'accès est authentifiée et autorisée de manière continue. Ce principe vérifie les utilisateurs et les appareils à tout moment grâce à une évaluation dynamique des risques et à des politiques adaptatives. La vérification continue porte sur le comportement des utilisateurs, l'état des appareils et leur emplacement afin de respecter les principes de l'architecture Zero Trust grâce à un contrôle d'accès strict.

- Le principe du moindre privilège : un individu se voit accorder l'accès strictement nécessaire à l'exercice de ses fonctions. Cela signifie qu'une organisation réduit tout dommage potentiel résultant de comptes compromis ou de menaces internes. Un tel principe nécessite un audit et une mise à jour réguliers des autorisations des utilisateurs afin de les maintenir et de les actualiser en fonction des rôles et responsabilités actuels.

- Présumer la violation : le modèle présume la possibilité d'une violation de données, soit en considérant qu'elle a eu lieu, soit qu'elle est sur le point de se produire, ce qui permet à l'organisation de prendre de manière proactive les meilleures stratégies de défense possibles. Il s'agit principalement de minimiser les dommages, de détecter rapidement les menaces et d'isoler les incidents afin d'éviter un impact généralisé. Cette approche renverse le paradigme, qui passe de la simple prévention de la violation à " comment s'y préparer et l'atténuer ".

- Microsegmentation : la microsegmentation désigne la division du réseau en petits segments ou zones sans panique qui appliquent leur propre politique de sécurité. Elle permet de limiter les mouvements latéraux de l'attaquant au sein du réseau et de confiner les violations à une section restreinte. Elle constituera donc un élément important de la mise en œuvre des composants de l'architecture zéro confiance pour une sécurité globale renforcée du réseau.

- Authentification forte : Elle intègre des méthodes d'authentification plus robustes, telles que la mise en œuvre de l'authentification multifactorielle, la vérification biométrique et les authentifications basées sur les risques, afin de garantir l'identité des utilisateurs. L'authentification forte permet de s'assurer que les utilisateurs sont bien ceux qu'ils prétendent être, réduisant ainsi le risque d'accès non autorisé dû au vol ou à la compromission d'identifiants.

- Visibilité et analyse : Une surveillance et une analyse constantes fournissent des informations en temps réel sur l'activité du réseau. Les organisations peuvent bénéficier d'un niveau de sécurité élevé grâce à l'utilisation d'outils d'analyse avancés et de systèmes SIEM pour identifier les anomalies, reconnaître les menaces potentielles et garantir des réponses rapides. Ce principe souligne l'importance des décisions de sécurité fondées sur les données et de l'amélioration continue, qui font partie intégrante des avantages de l'architecture Zero Trust.

Comment fonctionne l'architecture zéro confiance (ZTA) ?

Pour comprendre le fonctionnement de l'architecture zéro confiance, il faut comprendre les composants opérationnels et la manière dont chacun contribue à créer une sécurité holistique. Cette section aborde les éléments clés et les explique en détail.

- Gestion des identités et des accès (IAM) : L'IAM constitue la base de l'architecture Zero Trust. Les systèmes IAM permettent aux utilisateurs de s'authentifier ou d'accorder une autorisation uniquement après avoir suivi les processus de vérification les plus stricts. Les organisations utilisent l'IAM pour s'assurer que seules les identités de confiance ont obtenu l'accès et se conforment aux principes de l'architecture Zero Trust : vérification systématique et privilège minimal. Cela inclut l'authentification multifactorielle, l'authentification unique et le contrôle d'accès basé sur les rôles afin de garantir une gestion dynamique des autorisations des utilisateurs.

- Sécurité et conformité des appareils : L'architecture zéro confiance étend la vérification aux appareils et aux utilisateurs. Elle vérifie l'état de santé et la conformité des appareils qui tentent d'accéder au réseau. Les solutions de sécurité des terminaux vérifient l'application des politiques de sécurité et des normes de conformité auxquelles les appareils doivent se conformer. Ceux qui ne sont pas conformes sont corrigés ou se voient refuser l'accès, ce qui permet de maintenir l'intégrité du réseau et de renforcer les composants de l'architecture zéro confiance.

- Microsegmentation et sécurité du réseau : L'application de la microsegmentation implique le zonage de sécurité dans le réseau. Chaque segment aura ses propres politiques de sécurité et contrôles d'accès, ce qui limitera à nouveau la capacité des attaquants à se déplacer latéralement. Les pare-feu, les VLAN et les solutions NAC contrôleront le trafic entre ces segments. Une telle approche granulaire s'aligne parfaitement sur les principes d'isolation et de confinement fournis par l'architecture zéro confiance et conduit donc à une meilleure sécurité.

- Surveillance et analyse continues : Surveillance continue pour la détection des anomalies en temps réel, ainsi que des menaces potentielles. Les systèmes SIEM collectent les journaux sur l'ensemble du réseau et les analysent. De plus, des algorithmes d'apprentissage automatique identifient les modèles inhabituels et révélateurs d'activités malveillantes. Cette surveillance proactive permet ainsi de réagir rapidement aux incidents de sécurité et de maximiser les avantages de l'architecture zéro confiance en réduisant les opportunités pour les attaquants.

- Protection et chiffrement des données : L'architecture zéro confiance exige la protection des données au repos et en transit. Le chiffrement des données garantit que même si celles-ci sont interceptées, elles seront illisibles sans les clés de déchiffrement appropriées. Les solutions DLP surveillent l'utilisation des données et empêchent le transfert non autorisé d'informations sensibles. Une protection rigoureuse des données permet de garantir la conformité et de respecter les principes de confidentialité et d'intégrité de l'architecture zéro confiance.

- Application et automatisation des politiques : cela garantit la cohérence dans l'application des politiques et limite les risques d'erreur humaine. À son tour, l'automatisation des politiques de sécurité rend celles-ci uniformes sur tous les composants du réseau. Des réponses automatisées peuvent être programmées pour s'activer dès qu'une menace est identifiée, comme l'isolation instantanée de l'appareil ou la révocation de l'accès, ce qui rend les mesures d'atténuation très rapides. Cela va de pair avec les meilleures pratiques, qui permettent d'améliorer l'efficacité et la fiabilité.

Schéma de l'architecture zéro confiance

Le Zero Trust offre une meilleure gestion des risques. Singularity XDR offre une détection avancée des menaces qui s'intègre parfaitement aux stratégies Zero Trust.

Avantages de l'architecture Zero Trust

L'adoption d'une architecture Zero Trust confère à une entité un certain nombre d'avantages qui améliorent considérablement sa posture de sécurité. Comprendre ces avantages permet aux entreprises de se faire une idée des avantages qu'il y a à investir dans une architecture Zero Trust et à poursuivre sa mise en œuvre.

- Amélioration de la posture de sécurité : l'architecture Zero Trust protège les organisations contre les cybermenaces en vérifiant en permanence toutes les tentatives d'accès aux données, minimisant ainsi les accès non autorisés qui conduisent finalement à des violations de données. Cela confère à l'architecture Zero Trust des avantages en termes de sécurité et de résilience.

- L'architecture zéro confiance minimise la surface d'attaque : grâce à la micro-segmentation, le zéro confiance impose un accès avec le moins de privilèges possible. Cela permet une stratégie de confinement efficace en cas d'attaque, grâce à laquelle l'impact potentiel des comptes ou des systèmes compromis est considérablement réduit, rendant difficile pour l'attaquant d'atteindre ses objectifs.

- Conformité réglementaire : le respect des principes de l'architecture Zero Trust aide les organisations à se conformer aux exigences réglementaires telles que le RGPD, l'HIPAA et la norme PCI DSS. L'accent mis sur la protection des données, le contrôle strict des accès et l'audit complet soutient les efforts de conformité et réduit le risque d'amendes coûteuses et d'atteinte à la réputation.

- Visibilité et contrôle améliorés : la surveillance et l'analyse continues fournissent des informations détaillées sur l'activité du réseau. Cela signifie que les organisations peuvent identifier les irrégularités dans les systèmes et agir rapidement, tout en faisant des choix plus judicieux en matière de sécurité. Le contrôle renforcé des utilisateurs et des appareils est un avantage significatif de l'architecture zéro confiance.

- Sécurise l'accès aux ressources de l'entreprise : L'architecture zéro confiance sécurise l'accès aux ressources de l'entreprise depuis n'importe quel emplacement et appareil, que ce soit sur site ou dans le cloud, ce qui est très utile dans les environnements de travail modernes. Elle va encore plus loin en renforçant son importance dans la sécurisation des environnements cloud contre les menaces modernes, puisque plus de 90 % des organisations qui migrent leurs charges de travail vers le cloud ont adopté ou ont l'intention d'adopter une architecture zéro confiance. Cette flexibilité soutient les opérations commerciales sans compromettre l'une des exigences essentielles en matière de sécurité aujourd'hui : une main-d'œuvre de plus en plus mobile et dispersée.

- Économies à long terme: Bien qu'un peu coûteuse à mettre en œuvre au début, l'architecture Zero Trust réduit les autres coûts liés aux incidents et violations de sécurité ou aux temps d'arrêt. En mettant en œuvre une architecture zéro confiance, les entreprises peuvent économiser en moyenne 1 million de dollars en termes de coût des violations de données. Elle réduit les pertes financières, entre autres responsabilités juridiques et atteintes à la réputation de la marque, apportant ainsi des avantages financiers à long terme.

Les défis liés à l'adoption d'une architecture zéro confiance

La mise en œuvre d'une architecture zéro confiance comporte en effet des défis. Il est essentiel de les reconnaître et de s'y concentrer pour réussir la transition et obtenir un retour sur investissement maximal.

- Complexité de la mise en œuvre : la mise en œuvre d'une architecture Zero Trust repose en réalité sur la refonte des systèmes et processus existants. L'intégration de nouvelles technologies et la redéfinition des flux de travail augmentent encore la complexité, sollicitant des ressources déjà mises à rude épreuve et nécessitant une planification/gestion de projet minutieuse, qui pourrait nécessiter une mise en œuvre par étapes.

- Résistance culturelle : lors de l'adoption de la ZTA, il faut s'attendre à une résistance culturelle aux approches qui modifieront la manière dont les employés accèdent aux systèmes et aux données. Cette résistance ne pourra être surmontée que par une communication efficace, des formations et le soutien de la direction. Communiquer sur l'importance de la sécurité et sur les avantages de l'architecture Zero Trust pour l'organisation permettra d'obtenir l'adhésion du personnel.

- Intégration des systèmes existants : L'intégration avec les systèmes existants est difficile, car les anciens systèmes ne collaborent pas facilement avec les nouvelles technologies de sécurité mises en œuvre par le zéro confiance. La mise à niveau ou le remplacement de ces infrastructures existantes peut entraîner des coûts et des délais si élevés qu'ils en deviennent prohibitifs ; cependant, cela est généralement nécessaire pour mettre pleinement en œuvre les principes de l'architecture zéro confiance. Une organisation doit examiner les systèmes existants et planifier les mises à niveau en conséquence.

- Contraintes en matière de ressources et de budget: L'architecture zéro confiance nécessite de nouveaux investissements dans différents outils, technologies et personnes possédant des compétences particulières. Cette exigence devra être mise en balance avec d'autres priorités budgétaires qui pourraient limiter la portée ou la vitesse de sa mise en œuvre. Pour obtenir le financement nécessaire, les organisations doivent faire appel à des sponsors exécutifs capables de défendre les initiatives stratégiques tout en démontrant le retour sur investissement potentiel aux décideurs.

- Complexité des politiques : Les politiques de soutien Zero Trust sont complexes à élaborer et à gérer en détail. Il est difficile de créer des politiques de sécurité complètes pour Zero Trust, de les appliquer de manière cohérente et de les maintenir à jour face à des menaces en constante évolution. À cet égard, la gestion des politiques à l'aide d'outils d'automatisation faciliterait la tâche, car chaque architecture Zero Trust doit s'appuyer sur les meilleures pratiques.

- Sélection des fournisseurs et des technologies : Il est essentiel de faire les bons choix en matière de fournisseurs et de technologies afin de garantir l'interopérabilité et la fonctionnalité. Face à la multitude de solutions disponibles, les entreprises risquent fort de rencontrer des difficultés pour choisir les composants les mieux adaptés à l'architecture Zero Trust et qui s'intègrent de manière transparente. Il convient donc de faire preuve de diligence raisonnable et de procéder à des évaluations détaillées.

Meilleures pratiques en matière d'architecture zéro confiance

Une architecture zéro confiance idéale peut être observée lorsqu'une organisation suit en permanence les meilleures pratiques pour la mise en œuvre et la gestion du système. Cela garantit que le cadre de sécurité reste solide, efficace et aligné sur les objectifs de l'organisation.

Voici donc quelques bonnes pratiques clés :

- Créer une feuille de route bien définie: Il doit exister une feuille de route ou un plan détaillé comprenant les objectifs organisationnels, les délais et les réalisations. Une approche progressive permet une mise en œuvre en douceur des composants de l'architecture zéro confiance et peut également être moins intrusive dans les opérations. Vous devez également réévaluer périodiquement la feuille de route afin d'y apporter les ajustements nécessaires.

- Exécuter la découverte des actifs : identifiez les actifs du réseau, y compris les appareils, les applications, les référentiels de données et les comptes utilisateurs. Il est important de comprendre ce qui doit être protégé afin d'appliquer efficacement les principes de l'architecture zéro confiance. Les outils de découverte des actifs peuvent automatiser cette tâche et permettre de maintenir l'inventaire à jour.

- Authentification forte : il s'agit d'une pratique recommandée de l'architecture zéro confiance qui englobe la mise en œuvre de l'authentification multifactorielle, de la vérification biométrique et même de l'authentification basée sur les risques. La sécurisation de l'assurance d'identité est l'une des meilleures pratiques de l'architecture zéro confiance, ce qui signifie que seuls les utilisateurs autorisés doivent avoir accès, même en cas de compromission des identifiants.

- Appliquer le principe du moindre privilège : concevez une politique qui attribue aux utilisateurs des autorisations minimales en fonction de leur rôle. Réexaminez et ajustez régulièrement les autorisations en fonction des changements de responsabilités. Utilisez des outils d'automatisation pour gérer les droits d'accès afin de maintenir la conformité avec les principes du zéro confiance.

- Segmentez le réseau de manière stratégique : Grâce à la micro-segmentation, isolez les actifs et les systèmes critiques du reste. Pour chacun de ces segments de plus petite taille, définissez clairement et appliquez une politique de sécurité afin de réduire le risque de violations à grande échelle. La segmentation du réseau doit être effectuée en tenant compte des flux de données et des modèles de communication.

- Tirez parti de l'automatisation et de l'orchestration : l'automatisation des tâches les plus courantes liées à l'application des politiques de sécurité et à la réponse aux incidents peut contribuer grandement à réduire les erreurs humaines. Cela peut être facilité par des outils d'orchestration, qui peuvent intégrer les actions des composants de l'architecture zéro confiance pour une réponse rapide et cohérente aux menaces.

- Former et sensibiliser : sensibiliser les employés à l'architecture zéro confiance, du rôle du zéro confiance et de leur rôle dans le maintien de la sécurité. Des sessions de formation régulières, des simulations et des mises à jour des connaissances sur les menaces émergentes permettent de créer une culture de sensibilisation à la sécurité. La sensibilisation des employés est l'un des facteurs clés de succès parmi toutes les meilleures pratiques que nous avons évoquées en matière de mise en œuvre d'une architecture zéro confiance.

Il est essentiel d'adopter les meilleures pratiques telles que la surveillance continue et la segmentation. Singularity Endpoint Protection permet de mettre en œuvre ces pratiques grâce à une protection autonome des terminaux.

Cas d'utilisation de l'architecture Zero Trust dans différents secteurs

L'architecture Zero Trust est utilisée par des organisations issues de divers secteurs, chacune confrontée à des défis spécifiques en matière de sécurité de l'information. L'examen des cas d'utilisation spécifiques à chaque secteur confirme la flexibilité et l'efficacité de cette approche. Voyons donc comment les entreprises de chaque secteur utilisent l'architecture Zero Trust :

- Santé : L'architecture Zero Trust sécurise les données sensibles des patients, protège les dossiers médicaux électroniques et garantit la conformité à la loi HIPAA tout en empêchant l'accès non autorisé aux données critiques. La vérification continue et la micro-segmentation sont quelques-unes des approches couramment utilisées dans ce domaine pour garantir la confidentialité des informations sensibles et leur accès réservé aux personnes autorisées.

- Services financiers : Les banques et les organismes financiers ont recours à l'architecture zéro confiance pour assurer la sécurité des transactions, des données clients et des systèmes propriétaires. Avec l'essor des services bancaires en ligne et des solutions fintech, la mise en œuvre de composants d'architecture zéro confiance tels que l'authentification forte et l'analyse avancée contribue à la prévention de la fraude, à la détection des activités suspectes et au respect des normes réglementaires telles que PCI DSS.

- Fabrication : Les principes de l'architecture zéro confiance contribuent à protéger la propriété intellectuelle, les systèmes de contrôle et l'intégrité de la chaîne d'approvisionnement des fabricants. La sécurité reste cruciale pour les appareils et les systèmes de fabrication de l'Internet industriel des objets (IIoT). À cet égard, la micro-segmentation avec des contrôles d'accès rigides garantit un minimum de pannes sur les chaînes de production et d'espionnage industriel.

- Éducation : Les établissements d'enseignement tels que les écoles et les universités sont constamment exposés au risque de cyberattaques. En effet, les réseaux sont accessibles via divers appareils utilisés par les étudiants, les enseignants et le personnel. Grâce au modèle Zero Trust, les dossiers scolaires, les données de recherche et les systèmes administratifs peuvent être conservés en toute sécurité dans les écoles et les universités. En outre, les meilleures pratiques en matière d'architecture Zero Trust impliquent que seuls les utilisateurs authentiques se voient accorder des autorisations d'accès aux ressources sensibles, même dans des environnements dynamiques et ouverts.

- Agences gouvernementales : Les agences gouvernementales tentent d'adopter une architecture zéro confiance afin de protéger les informations relatives à la sécurité nationale, les données des citoyens et les infrastructures critiques. En anticipant les violations et en mettant en œuvre une vérification continue, elles renforcent leur résilience face aux cybermenaces sophistiquées et aux attaques commanditées par des États. La conformité à des cadres tels que les directives du NIST en matière d'architecture zéro confiance est souvent requise.

Comment SentinelOne peut-il vous aider ?

Avec la tendance actuelle au télétravail et au recours au cloud, le modèle Zero Trust est devenu plus difficile à mettre en œuvre que jamais. Pour trouver une solution, il faut tenir compte des conditions de travail optimales tout en respectant les principes du modèle Zero Trust.

Pour mettre en œuvre le modèle Zero Trust, chaque périphérie du réseau doit être sécurisée. Les intégrations zéro confiance de SentinelOne valident de manière dynamique l'état de santé et la posture de sécurité des appareils avant leur connexion aux réseaux d'entreprise et aux données sensibles.

L'écosystème SentinelOne Singularity se développe rapidement avec des solutions conjointes également disponibles pour le sandboxing, la veille sur les menaces, SIEM, CASB et l'automatisation des workflows. Les intégrations sont disponibles avec une automatisation sans code, offrant une défense collaborative en profondeur, des opérations et des workflows rationalisés, ainsi que des capacités de réponse unifiées entre les systèmes.

Mettez fin à la sécurité passivesécurité passive. SentinelOne protège votre entreprise de manière proactive à chaque étape du cycle de vie des menaces.

Conclusion

L'architecture Zero Trust (ZTA) constitue un bond en avant vers l'amélioration de la cybersécurité, en remédiant aux inefficacités des modèles traditionnels alors que le paysage des cybermenaces devient de plus en plus complexe. Nous avons appris comment la posture de sécurité d'une organisation s'améliore grâce à la mise en œuvre d'une architecture Zero Trust basée sur les principes de vérification continue, d'accès avec privilèges minimaux et de micro-segmentation. Les avantages de l'adoption d'une architecture Zero Trust s'étendent à tous les secteurs d'activité, offrant une sécurité, une conformité, une visibilité et une prise en charge améliorées pour les environnements de travail modernes. Bien qu'il existe des défis à relever, ceux-ci peuvent être atténués grâce à une planification minutieuse, au respect des meilleures pratiques en matière d'architecture Zero Trust et à un engagement en faveur d'une amélioration continue.

En résumé, il devient nécessaire pour les organisations de prendre des mesures proactives afin de renforcer les cadres de sécurité tels que l'architecture Zero Trust. La prise de telles mesures peut constituer une stratégie permettant d'atténuer les risques tout en favorisant l'efficacité opérationnelle et la confiance entre les parties prenantes. En tenant compte de tous les points abordés, une entreprise peut prendre des décisions éclairées pour protéger ses actifs et sa réputation.

Si vous ne savez pas par où commencer, n'hésitez pas à nous contacter ! SentinelOne propose des solutions complètes qui permettront à votre organisation de mettre en œuvre de manière transparente une architecture Zero Trust. Grâce aux différentes offres de la plateforme SentinelOne Singularity™ qui facilitent la détection et la réponse aux menaces, votre entreprise peut se diriger vers un avenir sécurisé où les menaces sont atténuées dès qu'elles sont identifiées. Contactez-nous dès aujourd'hui pour découvrir comment nos experts en sécurité peuvent vous aider à renforcer votre posture de sécurité.

"FAQs

Le Zero Trust est un modèle de sécurité basé sur le principe de ne faire confiance à aucun utilisateur ou appareil par défaut, qu'il soit interne ou externe au périmètre du réseau. Aucune demande d'accès ne doit être accordée sans vérification constante de son authenticité afin de s'assurer que seuls les utilisateurs authentifiés et autorisés y ont accès. Cela permettra de se conformer aux principes de l'architecture Zero Trust et d'améliorer la sécurité des hypothèses minimales de confiance.

Les principales étapes de la mise en œuvre de la sécurité zéro confiance sont les suivantes :

- Découverte des actifs : il s'agit de l'identification de tous les actifs, qui comprennent les appareils, les utilisateurs, les applications et les données.

- Authentification forte : Mise en place d'une authentification multifactorielle et de processus rigoureux de vérification d'identité.

- Principe de l'accès avec le moins de privilèges possible : Établissez et appliquez des politiques et des procédures d'accès appropriées qui accordent à l'utilisateur le moins de privilèges ou d'accès nécessaires.

- Micro-segmentation : Segmenter le réseau, isoler les ressources et limiter les mouvements latéraux.

- Surveillance continue : surveillez l'activité du réseau à l'aide de divers outils et détectez les anomalies dès qu'elles se produisent.

- Application des politiques : automatisez l'application des politiques de sécurité sur tous les composants d'une architecture zéro confiance.

L'intégration d'une architecture Zero Trust aux systèmes existants est difficile pour plusieurs raisons. Par exemple, l'infrastructure existante n'est pas compatible avec les nouvelles technologies de sécurité nécessaires à l'approche Zero Trust, et l'intégration est difficile. De plus, le processus de déploiement de Zero Trust dans le cadre existant est un peu coûteux pour les PME et prend également beaucoup de temps. Les organisations sont également confrontées à des contraintes en matière de ressources, car la mise en œuvre de nouvelles technologies exerce une pression sur le capital financier et humain. En outre, la résistance culturelle est souvent citée comme un problème, car les gens continuent à utiliser les méthodes de travail qui leur sont familières et à obtenir les ressources nécessaires.

Les six piliers de l'architecture zéro confiance, souvent appelés composants de l'architecture zéro confiance, sont les suivants :

- Vérification continue : Authentification et autorisation continues des utilisateurs et des appareils.

- Accès avec privilèges minimaux : Limitation des autorisations de l'utilisateur au niveau de fonctionnalité de base.

- Présomption de violation : Partir du principe que des violations peuvent se produire n'importe où lors de la mise en œuvre des contrôles.

- Micro-segmentation : Utilisation de sous-réseaux séparés et sécurisés les uns des autres.

- Authentification forte : En appliquant des techniques d'authentification multifactorielle et avancée.

- Visibilité et analyse : Surveillance du trafic réseau afin d'identifier les menaces et d'y remédier.