La protection des terminaux est une solution de sécurité qui protège les appareils, également appelés terminaux, connectés à un réseau, tels que les PC, les ordinateurs portables, les smartphones et les serveurs. Avec le développement du télétravail et l'augmentation rapide des cybermenaces, en particulier des logiciels malveillants, ces terminaux sont devenus des points d'entrée vulnérables pour les cybercriminels qui tentent de pénétrer dans le réseau d'une organisation, rendant leur protection essentielle pour la sécurité globale.

La sécurité moderne des terminaux combine des outils tels que des antivirus, des pare-feu et des systèmes avancés de détection des menaces afin de prévenir les attaques connues et d'atténuer les risques futurs.

Qu'est-ce que la protection des terminaux contre les logiciels malveillants ?

Qu'est-ce que la protection des terminaux contre les logiciels malveillants ?

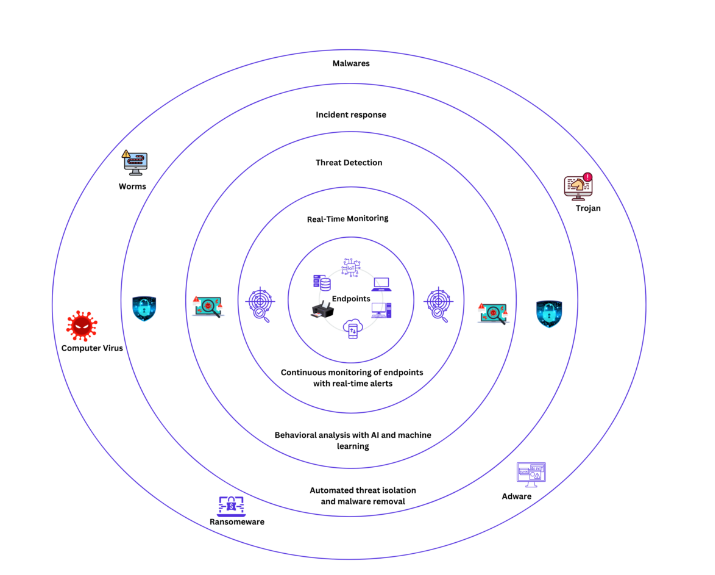

La protection des terminaux contre les logiciels malveillants va encore plus loin en se concentrant spécifiquement sur la défense contre les logiciels malveillants. Des ransomwares qui chiffrent des données précieuses aux chevaux de Troie qui créent des portes dérobées pour les attaquants, les logiciels malveillants présentent des défis qui nécessitent une protection spécialisée. Cette protection comprend une gamme de techniques visant à prévenir, détecter et répondre aux menaces liées aux logiciels malveillants, garantissant ainsi la sécurité des terminaux face à ces cyberrisques en constante évolution.

En substance, la protection des terminaux contre les logiciels malveillants garantit la sécurité de tous les appareils connectés à un réseau contre les menaces potentielles, en fournissant des capacités de surveillance, de prévention et de réponse aux incidents en temps réel.

Pourquoi la protection des terminaux contre les logiciels malveillants est-elle essentielle ?

Pourquoi la protection des terminaux contre les logiciels malveillants est-elle essentielle ?

La protection des terminaux contre les logiciels malveillants est cruciale, car les terminaux, tels que les ordinateurs et les appareils mobiles, sont les principales cibles des cyberattaques. Ces appareils contiennent souvent des données sensibles et servent de passerelles vers des réseaux plus vastes. Sans sécurité adéquate, les logiciels malveillants peuvent infiltrer ces terminaux, entraînant des violations de données, des pertes financières et des perturbations opérationnelles.

Une protection efficace aide à empêcher les logiciels malveillants de se propager sur les réseaux, défend contre diverses menaces et garantit l'intégrité des systèmes. En protégeant leurs terminaux, les organisations peuvent maintenir la sécurité des données et minimiser les risques.

Comprendre les logiciels malveillants

Pour protéger efficacement vos terminaux contre les logiciels malveillants, il est essentiel de comprendre exactement à quoi vous êtes confronté et les différents types de menaces.

Les logiciels malveillants, ou logiciels malveillants, sont des programmes ou des logiciels conçus pour perturber, endommager ou obtenir un accès non autorisé à un système informatique. Ils peuvent prendre de nombreuses formes et servir à diverses fins, du vol d'informations sensibles à la perturbation des opérations.

Types de logiciels malveillants

- Virus : Un virus est un programme qui se réplique et s'attache à d'autres fichiers ou programmes, causant souvent des dommages lorsqu'il est exécuté. Il reste inactif jusqu'à ce que le fichier ou le programme infecté soit ouvert ou exécuté par l'utilisateur, moment auquel le virus devient actif. Une fois activé, il peut corrompre des fichiers, voler des informations ou désactiver des systèmes.lt;/li>

- Ver : Les vers sont également des logiciels malveillants qui se répliquent et se propagent sans aucune interaction de l'utilisateur ni besoin d'être exécutés. Les vers exploitent automatiquement les vulnérabilités des réseaux ou des systèmes. Une fois à l'intérieur d'un système, les vers se répliquent sur d'autres appareils.

- Cheval de Troie : Un cheval de Troie est un logiciel malveillant qui se fait passer pour un logiciel légitime afin d'inciter les utilisateurs à l'installer. Il nécessite une interaction humaine pour s'activer, et lorsqu'il est activé, il accorde aux pirates un accès non autorisé au système, créant souvent une porte dérobée pour d'autres attaques.

- Ransomware : Type de logiciel malveillant qui chiffre les fichiers de la victime ou la bloque complètement hors de son système, exigeant une rançon pour rétablir l'accès. Une fois activé, le logiciel malveillant se propage rapidement à travers un réseau, chiffrant souvent des systèmes entiers ou des référentiels de données.

- Logiciel espion : Logiciel malveillant conçu pour surveiller l'activité des utilisateurs et collecter des informations sensibles. Logiciel espion fonctionnent en arrière-plan à l'insu de l'utilisateur, ciblant des données telles que les mots de passe et les habitudes de navigation.

- Logiciels publicitaires : Les logiciels publicitaires sont des logiciels qui diffusent automatiquement des publicités indésirables aux utilisateurs, généralement sous forme de fenêtres contextuelles ou de bannières. Bien qu'il ne soit pas toujours malveillant, l'adware peut ralentir les systèmes, collecter des données de navigation et ouvrir la porte à des logiciels malveillants plus dangereux.

Vecteurs d'attaque courants

Voici quelques-unes des façons courantes dont les utilisateurs introduisent involontairement des logiciels malveillants dans leurs systèmes :

- Les e-mails de phishing contenant des pièces jointes ou des liens malveillants

- Téléchargements involontaires à partir de sites Web compromis ou malveillants

- Clés USB ou périphériques de stockage externes infectés

- Logiciels malveillants associés à des applications légitimes

- Téléchargement de logiciels, de médias ou de fichiers piratés provenant de sources non fiables

Comment fonctionne la protection des terminaux contre les logiciels malveillants ?

La protection des terminaux contre les logiciels malveillants utilise une approche multicouche pour sécuriser les appareils connectés à un réseau. Voici un aperçu de son fonctionnement :

- Surveillance continue : La première étape consiste à surveiller en permanenceltous les terminaux. Ce processus permet de détecter toute activité inhabituelle ou suspecte sur le réseau. Les outils de surveillance recherchent en permanence des signes de logiciels malveillants ou de comportements anormaux, afin de garantir que les menaces soient détectées le plus tôt possible.

- Détection des menaces : Après la surveillance, le système analyse toutes les anomalies détectées à l'aide de l'analyse comportementale, de l'IA et de l'apprentissage automatique. Ces technologies recherchent des modèles ou des comportements qui suggèrent la présence de logiciels malveillants. Cette couche est cruciale pour détecter les menaces connues et les attaques plus récentes et plus sophistiquées que les méthodes traditionnelles pourraient manquer.

- Réponse aux incidents : Une réponse automatisée aux incidents se déclenche dès qu'une menace est détectée. Le système de protection des terminaux isole l'appareil infecté afin d'empêcher la propagation du logiciel malveillant et utilise des outils automatisés de suppression des logiciels malveillants pour neutraliser la menace. Cette réponse rapide et efficace minimise l'impact de l'attaque.

- Remédiation : Une fois l'incident résolu, la dernière étape consiste à rétablir le système dans son état d'avant l'attaque. Des outils de remédiation automatisés permettent de restaurer les fichiers et les systèmes affectés, garantissant ainsi que tout dommage causé par le logiciel malveillant est réparé et que le terminal est à nouveau sécurisé.

Principales caractéristiques d'une protection efficace des terminaux contre les logiciels malveillants

Un système efficace de protection des terminaux contre les logiciels malveillants ne se limite pas à la détection et à la réponse aux menaces. Il doit intégrer plusieurs fonctionnalités clés qui lui permettent de garder une longueur d'avance sur les logiciels malveillants modernes.

- Surveillance en temps réel : La surveillance en temps réel consiste à observer en permanence les activités du système, le trafic réseau et les comportements des terminaux au fur et à mesure qu'ils se produisent. Elle surveille en permanence les activités suspectes et alerte les équipes de sécurité dès qu'une menace potentielle est détectée.

- Détection basée sur les signatures : Dans le domaine de la cybersécurité, une " signature " est un modèle ou une séquence de code unique qui identifie un type spécifique de logiciel malveillant. La détection basée sur les signatures fonctionne en analysant les fichiers ou les programmes et en les comparant à une base de données de signatures de logiciels malveillants connus. Si le système trouve une correspondance, il signale le fichier comme malveillant et réagit en le mettant en quarantaine ou en le supprimant.

- Analyse heuristique : L'analyse heuristique examine la structure ou le code sous-jacent d'un fichier ou d'un programme afin de détecter d'éventuelles menaces. Au lieu de s'appuyer sur des signatures de logiciels malveillants connus, elle utilise des règles et des algorithmes prédéfinis pour signaler les modèles ou les commandes suspects qui indiquent souvent une intention malveillante.

- Analyse comportementale : L'analyse comportementale se concentre sur la manière dont un fichier ou un programme agit en temps réel, en observant son comportement pendant son exécution. Au lieu d'analyser le code lui-même, elle recherche les actions qui indiquent une intention malveillante. Si un programme se comporte d'une manière qui s'écarte des modèles normaux, il est signalé comme potentiellement dangereux. Elle détecte les menaces en fonction de leurs actions plutôt que de leur code.

- Sandboxing : Le sandboxing est comme une zone de quarantaine pour les programmes suspects. Lorsque le logiciel de sécurité n'est pas certain qu'un programme est sûr, il permet au système d'exécuter les programmes malveillants dans un environnement isolé où leur comportement peut être observé. Le bac à sable est séparé du reste du système, de sorte que si le programme s'avère malveillant, il est signalé sans présenter de risque pour le réseau.

Solutions de protection des terminaux

- Logiciel antivirus : Le logiciel antivirus est la méthode traditionnelle pour détecter et supprimer les signatures de logiciels malveillants connus. Il fonctionne en analysant les fichiers d'un appareil et en les comparant aux signatures de virus connues dans une base de données. Bien qu'il puisse être efficace contre les menaces anciennes et bien documentées, un logiciel antivirus peut avoir du mal à contenir les logiciels malveillants plus récents et plus sophistiqués.

- Détection et réponse aux incidents au niveau des terminaux (EDR): Les solutions EDR offrent des capacités avancées de détection et de réponse. Elles permettent de visualiser l'activité des terminaux, de détecter les menaces et de répondre aux incidents en surveillant en permanence les terminaux et en détectant les activités suspectes en temps réel. Les outils EDR détectent les menaces connues et analysent les modèles de comportement afin d'identifier les menaces jusque-là inconnues. Une fois un problème détecté, l'EDR fournit des outils de réponse aux incidents, tels que l'isolation des systèmes infectés et le lancement de mesures correctives.

- Gestion unifiée des terminaux (UEM) : L'UEM est une solution de sécurité qui centralise la gestion de tous les terminaux (ordinateurs, appareils mobiles, appareils IoT) sur une seule plateforme. L'UEM permet aux organisations de surveiller, gérer et sécuriser tous les appareils à l'aide d'un seul outil. Cette mesure de sécurité est précieuse dans les environnements de travail à distance où différents types d'appareils se connectent au réseau de l'entreprise à partir de différents endroits.

- Antivirus de nouvelle génération (NGAV) : NGAV est une approche avancée des solutions logicielles antivirus qui utilise l'intelligence artificielle, l'apprentissage automatique et l'analyse comportementale pour identifier et contenir rapidement les menaces. Il s'agit d'une protection qui pallie les limites des logiciels antivirus traditionnels. Le NGAV est également une bonne solution de sécurité pour détecter les attaques inconnues ou " zero-day " qui échappent aux défenses traditionnelles.

- Détection et réponse gérées (MDR) : MDR est un service de sécurité qui combine technologie et intelligence humaine pour minimiser l'impact des menaces et des violations grâce à une détection rapide. Ces services comprennent la surveillance continue des menaces, la réponse aux incidents et l'analyse médico-légale. Pour les organisations disposant de ressources de sécurité internes limitées, le MDR fournit les ressources nécessaires pour utiliser des outils avancés et faire appel à des analystes expérimentés sans avoir à constituer une équipe interne complète ou à recruter du personnel supplémentaire.

Découvrez une protection inégalée des points finaux

Découvrez comment la sécurité des points finaux alimentée par l'IA de SentinelOne peut vous aider à prévenir, détecter et répondre aux cybermenaces en temps réel.

Obtenir une démonstrationConclusion

Les logiciels malveillants constituent une menace importante pour les organisations de toutes tailles. Les cybermenaces devenant de plus en plus sophistiquées, il est essentiel de disposer de solutions de sécurité fiables. Les entreprises doivent investir dans une protection robuste des terminaux, car cela contribue à protéger leurs activités et leur réputation.

Il existe un large éventail de solutions de cybersécurité que les entreprises peuvent utiliser pour protéger leurs terminaux contre les logiciels malveillants, et SentinelOne offre une protection des terminaux qui combine la détection des menaces par l'IA, la surveillance en temps réel et des capacités de réponse automatisées, ce qui en fait une option appropriée pour les organisations qui ont besoin d'une sécurité complète des terminaux.

"FAQs

La protection des terminaux est une solution de sécurité plus complète qui inclut un antivirus, un pare-feu, la détection des menaces et des capacités de réponse, tandis que l'antivirus se concentre principalement sur la détection et la suppression des logiciels malveillants connus.

Les entreprises doivent rechercher des solutions capables de gérer un large éventail de menaces, d'offrir une surveillance en temps réel, de fournir une réponse automatisée aux incidents et de s'intégrer à d'autres outils de sécurité. L'évolutivité et la facilité de gestion sur plusieurs appareils sont également des facteurs importants.

La sécurité des terminaux protège les appareils connectés à un réseau, tandis que la sécurité réseau se concentre sur la sécurisation de l'infrastructure réseau globale, y compris les pare-feu, les systèmes de prévention des intrusions et la communication sécurisée entre les appareils.