La protection des terminaux Linux vise à protéger les utilisateurs et leurs appareils contre les cyberattaques, alors que le secteur du SaaS se développe et que les cyberrisques augmentent. Un exemple typique est l'attaque par ransomware qui a paralysé l'ensemble du réseau judiciaire de Los Angeles en juillet 2024.

Dans cet article, nous abordons la manière de protéger les utilisateurs Linux et leurs terminaux contre les cyberattaques. Nous traitons également des nombreux défis auxquels est confrontée la protection des terminaux Linux et des solutions prometteuses pour y répondre. Notre objectif est de fournir aux utilisateurs du système d'exploitation Linux toutes les connaissances nécessaires pour garantir la sécurité de leurs données lors de chaque communication établie via l'IoT.

Qu'est-ce que la protection des terminaux Linux ?

Les terminaux Linux sont tous les appareils et matériels qui fonctionnent au sein d'un réseau sous système d'exploitation Linux. Afin de protéger l'ensemble du système contre les cybermenaces, les accès non autorisés, les logiciels malveillants et autres risques, toute une gamme de technologies et de logiciels est déployée. Toutes ces mesures de sécurité, telles que les antivirus, les pare-feu, le chiffrement des données, le contrôle d'accès, etc., définissent le processus de protection des terminaux Linux.

Pourquoi la protection des terminaux Linux est-elle cruciale ?

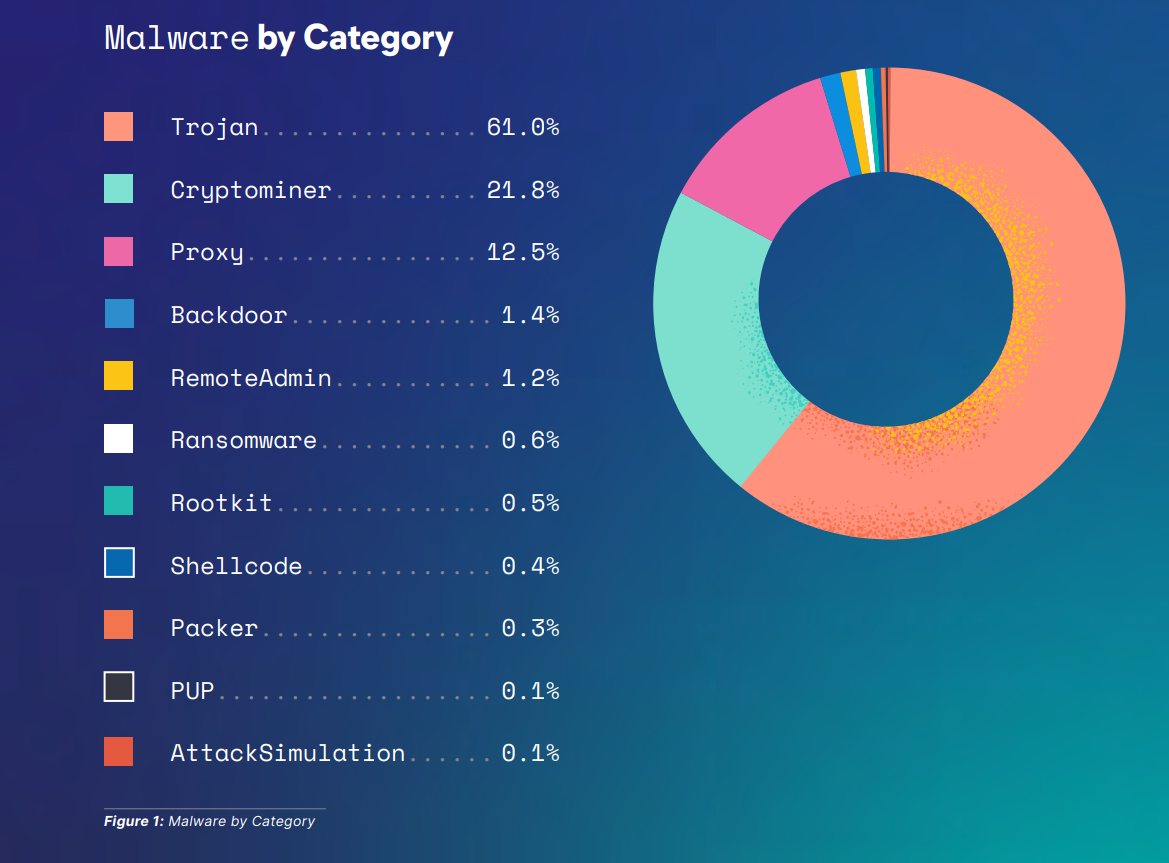

La caractéristique même qui l'a rendu si " recherché " – son interface open source – est également la raison pour laquelle Linux est vulnérable aux attaques. Le rapport mondial sur les menaces d'Elastic indique que Linux est désormais le terminal le plus touché, avec environ 91,2 % des infections par des logiciels malveillants.

Compte tenu de la nature diversifiée de ces attaques, la protection des terminaux Linux devient cruciale pour les raisons suivantes :

Compte tenu de la nature diversifiée de ces attaques, la protection des terminaux Linux devient cruciale pour les raisons suivantes :

-

Un paysage de menaces en pleine expansion

Les cas de violations de données et d'accès non autorisés à des données sensibles font régulièrement la une des journaux. En décembre 2023, les données personnelles de près de trois milliards de personnes ont été divulguées lors d'une cyberattaque contre National Public Data, un service de vérification des antécédents. Les systèmes basés sur Linux doivent donc mettre en œuvre des mesures de sécurité plus robustes pour se protéger contre des menaces en constante évolution.

-

Préoccupations en matière de sécurité des données

De nos jours, la plupart des entreprises ont besoin de stocker des données, même si celles-ci ne leur sont d'aucune utilité. Même lorsque vous installez une nouvelle application sur votre téléphone, vous êtes obligé d'autoriser l'accès aux données. Ces données comprennent des informations sensibles et des propriétés intellectuelles qui, si elles tombent entre de mauvaises mains, peuvent causer des perturbations importantes à travers le monde. Lorsque vous protégez ces terminaux Linux, vous sécurisez également des informations confidentielles.

-

Exigences de conformité en matière de données

Des mesures strictes de protection des données sont en place dans de nombreux secteurs. Les entreprises font l'objet d'évaluations approfondies afin de vérifier si leurs politiques de protection des données sont en place. Dans le cas contraire, elles s'exposent à de lourdes amendes pour toute lacune et risquent de perdre leur réputation sur le marché, en particulier auprès de leurs clients. Les mesures de protection des terminaux Linux aident les entreprises à se conformer à ces réglementations et à éviter les amendes et autres poursuites judiciaires.

-

Protection de l'infrastructure

Linux est largement utilisé dans les environnements d'entreprise, en particulier sur les serveurs cloud. Un seul terminal compromis peut mettre tout le système à l'arrêt et provoquer des perturbations majeures au sein de l'organisation. Pour éviter de telles pertes insupportables et minimiser les surfaces d'attaque, il est toujours recommandé de disposer d'une couche de sécurité supplémentaire via la protection des terminaux.

-

Poursuite des opérations à long terme

Une idée reçue courante veut que les terminaux Linux soient moins vulnérables aux attaques. La multiplication des menaces sous diverses formes a rendu nécessaire la mise en place d'une protection des terminaux. Parfois, autoriser accidentellement l'accès à un pirate informatique peut entraîner des temps d'arrêt et nuire à la réputation d'une entreprise. La mise en place d'un environnement Linux sécurisé peut renforcer la confiance entre l'entreprise et ses parties prenantes, protéger sa réputation, augmenter la durée de vie de ses opérations et garantir son succès à long terme.

Un quadruple leader

Découvrez pourquoi SentinelOne a été nommé leader quatre années de suite dans le Gartner® Magic Quadrant™ pour les plateformes de protection des points finaux.

Lire le rapport

5 fonctionnalités clés de Linux Endpoint Protection

De l'analyse comportementale aux systèmes de détection et de prévention des intrusions, les fonctionnalités de Linux Endpoint Protection sont complètes. Elles sont régulièrement mises à jour afin de s'adapter à la nature en constante évolution de la plupart des cyberattaques. Les fonctionnalités clés à rechercher lors de la recherche d'une solution de protection des terminaux sont les suivantes :

- Antivirus et anti-malware : La principale fonctionnalité d'une solution Linux Endpoint Protection est de détecter et de supprimer les activités malveillantes ciblant les systèmes Linux. Elle utilise des outils antivirus et anti-malware pour analyser en permanence les fichiers, les applications et les processus système à la recherche d'anomalies

- Surveillance et rapports en temps réel : toute solution visant à protéger les terminaux Linux doit fournir des informations en temps réel sur l'état de santé de l'ensemble du parc Linux. Les données historiques et les rapports détaillés disponibles sur un tableau de bord centralisé aideront à prendre de meilleures décisions pour améliorer la sécurité globale

- Évolutive et flexible : La plupart des solutions pour terminaux sont évolutives et flexibles afin de s'adapter à la taille de l'organisation et à son infrastructure, qu'il s'agisse d'un réseau de cloud computing ou de machines déployées sur site.

- Console de gestion centralisée : Linux Endpoint Protection est doté d'une interface unifiée qui vous permet de surveiller simultanément plusieurs terminaux tout en gérant les politiques de sécurité en attente. L'automatisation des workflows de sécurité contribuera également à alléger la charge de travail de votre équipe informatique. Analyse comportementale : une protection des terminaux pour Linux utilise des techniques permettant de détecter toute anomalie dans le comportement de l'utilisateur et du système. Cela permet d'identifier tout accès non autorisé au système et d'empêcher toute attaque potentielle dans un avenir prévisible.

3 Défis courants dans la protection des terminaux Linux

Linux a beaucoup évolué depuis sa création. Même le système d'exploitation mobile le plus populaire, Android, utilise un noyau Linux pour fonctionner. Bien qu'il s'agisse du plus grand projet open source au monde, il reste vulnérable et présente ses propres défis :

#1. Failles de sécurité invisibles

Linux est considéré comme un projet communautaire auquel contribuent des centaines de développeurs. On suppose généralement qu'avec autant de développeurs travaillant sur le système de distribution, ils seraient en mesure d'identifier et de corriger les bogues ou les menaces qu'ils rencontrent. Ce fut le cas avec la vulnérabilité Shellshock, également connue sous le nom de Bash Bug, qui est une faille de sécurité majeure dans les systèmes Linux.Découverte pour la première fois en 2014, cette faille permet aux pirates d'exécuter un code aléatoire sur différentes variables d'environnement formatées et d'obtenir un accès non autorisé au système. Pour atténuer les risques, il a été conseillé aux utilisateurs de Linux d'effectuer des mises à jour de sécurité et d'appliquer des correctifs. Bien que l'impact de Shellshock ait progressivement diminué, cette faille de sécurité imprévue a nécessité la mise en place de mesures de sécurité strictes sur les systèmes Linux.

Cependant, il est tout à fait possible qu'ils négligent ces mesures en se concentrant sur l'amélioration des systèmes Linux. La priorité absolue est de mettre en place un système de sécurité plus avancé.

#2. Évolution des virus et des logiciels malveillants

Linux est de plus en plus utilisé pour les infrastructures cloud et l'IoT. Cette popularité croissante est également remarquée par les cybercriminels, qui recherchent des opportunités pour endommager les systèmes à grande échelle. Selon Trend Micro, les tentatives d'attaques par ransomware sur les systèmes Linux ont augmenté de 62 % entre 2022 et 2023.

Récemment, des attaques par ransomware telles que le ransomware BlackCat ont exposé les systèmes Linux à davantage de risques. Dans ce cas, les cybercriminels pénètrent dans un réseau, volent des données sensibles et chiffrent des fichiers. Ils utilisent ensuite ces données pour extorquer de l'argent ou menacer de divulguer les données volées. Il ne fait plus aucun doute que les pirates développent de nouvelles formes de virus, malware et ransomware pour attaquer les terminaux Linux à tout moment.

#3. Risque supplémentaire pour les informations sensibles

Bien que Linux dispose de bonnes procédures de sécurité telles que le chiffrement des données et l'authentification par pare-feu, de nombreux utilisateurs considèrent la protection des données comme acquise et négligent d'ajouter des mesures de sécurité à leurs systèmes. Cela entraîne de nombreux défis qui entravent les performances de Linux, tels que les menaces internes, la mauvaise gestion des autorisations des utilisateurs et l'intégration limitée. Il est essentiel de les résoudre afin que les particuliers et les entreprises puissent adopter des mesures de sécurité proactives et se protéger contre la complexité des cyberattaques actuelles.

7 bonnes pratiques pour la protection des terminaux Linux

Les meilleures pratiques en matière de sécurité des terminaux Linux se résument à des mesures de sécurité telles que l'exécution des seuls services essentiels, la réalisation d'audits pour détecter les activités malveillantes, l'évitement des ports ouverts et la configuration et la mise à jour de votre système d'exploitation. Voici quelques autres pratiques pour garantir que votre sécurité Linux est à l'épreuve des cyberrisques :

#1. Mettre à jour fréquemment les systèmes

Le moyen le plus simple et le plus efficace de protéger les terminaux Linux consiste à mettre à jour régulièrement les systèmes. En effectuant régulièrement des mises à jour sur vos systèmes, vous les protégerez contre les risques potentiels et les failles de sécurité. Lorsque vous installez les derniers correctifs de sécurité, vous pouvez corriger les bogues et améliorer les fonctionnalités de votre système d'exploitation actuel.

#2. Pratiquez le PoLP

Le principe du moindre privilège (PoLP) fait partie intégrante des principes fondamentaux de la protection des données. Tout comme vous n'avez pas accès à la caisse d'un magasin d'alimentation, le PoLP limite l'accès des utilisateurs à certaines ressources à un moment donné. Le PoLP est un élément essentiel des mesures de sécurité informatique mises en place par les entreprises, en particulier dans le contexte actuel du travail hybride. Voici comment le PoLP fonctionne sous Linux :

- Permet à un utilisateur de créer des fichiers avec uniquement des autorisations de lecture et d'écriture, sans autorisation d'exécution

- Protège les superutilisateurs et limite l'accès aux privilèges d'administrateur

- Interdit l'installation d'applications et limite les mouvements latéraux d'un attaquant sur le réseau

- Améliore les performances opérationnelles en limitant les violations et la propagation des logiciels malveillants

#3. Installez un logiciel antivirus

Considérez le logiciel antivirus comme un garde du corps pour votre sécurité numérique. Le logiciel surveille en permanence vos systèmes, à la recherche de toute activité suspecte se produisant en arrière-plan. Cette couche de défense supplémentaire vous aide à détecter les failles dans le filet de sécurité que vous avez déployé pour vos terminaux Linux. L'exécution d'analyses complètes vous aidera à détecter et à détruire les chevaux de Troie, les bogues, les ransomwares et tout ce qui représente un risque pour la sécurité des données avant qu'il ne soit trop tard.

#4. Configurez le pare-feu et les tables Iptables

La configuration de votre pare-feu et d'Iptables est un excellent moyen de vous assurer qu'il n'y a pas d'entrées non autorisées sur votre réseau. Un pare-feu est un dispositif de sécurité réseau qui surveille le trafic entrant et sortant sur vos systèmes et empêche tout accès non autorisé.

Iptables est un programme en ligne de commande qui vous aide à personnaliser les règles de trafic sur le pare-feu de votre système Linux. Avec Iptables, vous pouvez auditer et filtrer le trafic sur votre pare-feu en mentionnant les protocoles, les adresses IP, les indicateurs, etc. qui peuvent potentiellement nuire à l'ensemble de votre réseau de terminaux.

#5. Sécurisez l'accès SSH pour les terminaux

SSH (Security Shell) est un protocole utilisé dans les réseaux d'entreprise pour fournir un accès sécurisé aux utilisateurs et à tous les processus automatisés. SSH permet d'automatiser les transferts de fichiers, de résoudre les problèmes de connectivité et d'éviter les risques de sécurité tout en exposant un système basé sur le cloud sur Internet. Il est recommandé de sécuriser l'accès SSH afin de réduire les risques d'intrusion dans votre système. Voici quelques moyens de sécuriser l'accès SSH :

- Désactivez la connexion root SSH et connectez-vous via un autre compte

- Définissez des délais d'expiration pour les connexions SSH afin d'empêcher tout accès non autorisé

- Désactivez l'authentification par mot de passe et utilisez à la place l'authentification par clé publique pour les sessions SSH sur votre appareil

- Limitez le nombre de tentatives de connexion SSH en forçant votre serveur Linux à interrompre la connexion

- Définissez des règles de pare-feu pour bloquer les tentatives de connexion SSH à l'aide de mots de passe faibles avec des identifiants SSH, noms d'utilisateur, etc. par défaut

#6. Activez l'authentification à deux facteurs

L'ajout d'un niveau de sécurité supplémentaire à vos systèmes Linux grâce à l'authentification à deux facteurs(2FA) vous protégera contre les attaques par force brute et le vol d'identifiants. Cette méthode nécessite plusieurs identifiants pour prouver votre identité avant de vous accorder l'accès à un compte. Outre le mot de passe habituel, vous devrez saisir un mot de passe à usage unique (OTP) reçu par e-mail/SMS ou un code généré par une application d'authentification.

#7. Utilisez une solution EDR

Enfin, un moyen garanti d'assurer la protection des terminaux pour les systèmes Linux consiste à mettre en œuvre une EDR (Endpoint Detection & Response). Cette solution EDR vérifie en permanence les failles du réseau et les corrige à la volée, garantissant ainsi la sécurité de tous vos terminaux. Elle alerte également les utilisateurs en cas d'activité suspecte ou d'attaque, vous permettant ainsi de déployer un filet de sécurité sur tous les appareils du réseau Linux OS.

Par exemple, SentinelOne EPP collecte, examine, analyse, bloque automatiquement et répond aux menaces de sécurité. Il bloque automatiquement et en toute sécurité les menaces sans que l'utilisateur ait à se soucier de la gestion de la sécurité et minimise l'impact sur les ressources des terminaux malgré ses diverses fonctions d'analyse.

Choisir la bonne solution de protection des terminaux Linux

Il existe sur le marché de nombreuses solutions de protection des terminaux performantes qui peuvent couvrir tous vos besoins en matière de sécurité. Cependant, voici quelques facteurs clés à prendre en compte pour choisir la solution la plus adaptée :

- Compatibilité avec les plateformes, en particulier pour les environnements cloud et hybrides

- Détection et prévention complètes des menaces

- Potentiel de détection et de réponse appropriées au niveau des terminaux

- Impact minimal sur les performances du système et évolutivité en fonction de votre environnement

- Application automatique des correctifs et des mises à niveau dès qu'une vulnérabilité est détectée

- Facile à configurer, à surveiller et à gérer à partir d'une interface unique

- Conforme à différentes normes de sécurité, telles que le RGPD, l'HIPAA et la norme PCI DSS

- Rentable et bénéficie d'une assistance 24 h/24, 7 j/7.

Découvrez une protection inégalée des points finaux

Découvrez comment la sécurité des points finaux alimentée par l'IA de SentinelOne peut vous aider à prévenir, détecter et répondre aux cybermenaces en temps réel.

Obtenir une démonstrationConclusion : explorer les perspectives d'avenir de la protection des terminaux Linux

Des entreprises internationales aux systèmes de données, la protection des terminaux Linux joue un rôle essentiel. Après avoir passé en revue les défis, les fonctionnalités et les meilleures pratiques en matière de sécurité des terminaux abordés dans cet article, voici les points clés à retenir :

- Les solutions de protection des terminaux Linux protègent les appareils contre diverses cyberattaques grâce à des outils intégrés tels que des pare-feu, le chiffrement des données et des logiciels antivirus

- Mettez toujours à jour votre système d'exploitation Linux, car c'est le meilleur moyen de vous protéger contre les attaques soudaines.

- Disposer d'une protection des terminaux pour les systèmes Linux renforcera non seulement la sécurité de votre organisation, mais améliorera également l'efficacité opérationnelle grâce à l'automatisation des tâches et à une interface centralisée pour la gestion.

- Il est préférable d'opter pour une solution de protection des terminaux qui privilégie la détection des menaces en temps réel, qui est évolutive en fonction de l'infrastructure de l'entreprise et qui continue de progresser pour lutter contre les nouvelles versions de logiciels malveillants

Il existe de nombreuses excellentes solutions pour les terminaux sur le marché, et la meilleure dépendra des besoins de l'organisation. Cependant, notre plateforme SentinelOne's Singularity Core s'impose comme un concurrent de taille et un outil indispensable dans votre arsenal de cybersécurité. Elle exploite les données et l'IA pour protéger votre organisation aujourd'hui et demain. Joignez-vous à Sentinel One dès aujourd'hui pour ajouter une couche de sécurité impénétrable.

"FAQs

Oui, Linux est vulnérable aux logiciels malveillants et aux virus en raison de son utilisation croissante dans les environnements d'entreprise et cloud.

Oui, vous pouvez utiliser des outils open source pour la protection des terminaux Linux, mais ils nécessiteront davantage de configuration manuelle que les autres outils commerciaux.

Les fonctionnalités clés que vous devez rechercher dans une solution de protection des terminaux Linux sont les suivantes :

- Détection des menaces en temps réel

- Intégration avec d'autres outils

- Gestion centralisée

- Impact minimal sur les performances du système

- Gestion des vulnérabilités