D'ici 2025, 85 % des entreprises donneront la priorité au cloud computing pour leurs services informatiques. Avec l'adoption croissante de l'infrastructure cloud, la gestion des droits d'accès à l'infrastructure cloud (CIEM) et la gestion des informations et des événements de sécurité (SIEM) apparaissent comme des outils essentiels. Le CIEM aide les entreprises à gérer et à sécuriser l'accès aux ressources cloud, tandis que le SIEM fournit une analyse en temps réel des alertes de sécurité cloudgénérées par les applications et le matériel réseau.

Cet article examine les différences entre le CIEM et le SIEM, leur fonctionnement et les raisons pour lesquelles ils sont essentiels pour les organisations.

Qu'est-ce que le CIEM ?

Qu'est-ce que le CIEM ?

Cloud Infrastructure Entitlement Management (CIEM) (prononcé " Kim "), également connu sous le nom de Cloud Identity Governance (CIG), est une solution de sécurité cloud automatisée qui aide les équipes informatiques et les professionnels de la sécurité à gérer et à réduire les risques d'accès dans les environnements cloud. Elle identifie et analyse les autorisations dans l'ensemble de l'infrastructure cloud, couvrant à la fois les configurations hybrides et multicloud, afin de garantir que seules les entités appropriées ont accès aux ressources.

Gartner a inventé le terme CIEM en 2020 dans son Hype Cycle for Cloud Security rapport. Ce rapport fournit des informations approfondies sur l'évolution du cloud computing. Il met également en lumière les nouveaux défis en matière de sécurité et offre aux entreprises des conseils pour renforcer leurs défenses lors de leur migration vers le cloud.

Pour mieux comprendre le CIEM, commençons par comprendre ce que sont les droits.

Que sont les droits ?

Un droit spécifie les tâches qu'une identité cloud est autorisée à effectuer et les ressources auxquelles elle peut accéder au sein de l'infrastructure cloud d'une organisation.

Ces droits définissent les autorisations d'une identité cloud, telles que :

- Un utilisateur humain interagissant avec des applications ou des données cloud spécifiques

- Un appareil connecté, tel que des capteurs ou des serveurs IoT, avec un accès limité pour remplir ses fonctions

- Un système d'IA agissant au nom d'un utilisateur, exécutant des tâches ou analysant des données au sein du réseau cloud

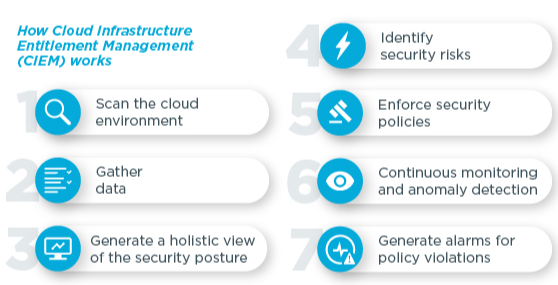

Que font réellement les CIEM ?

Avant l'avènement des solutions CIEM, les organisations avaient du mal à assurer la visibilité et le contrôle des identités cloud et des autorisations associées. À mesure que les environnements cloud se développaient, la gestion des droits d'accès devenait de plus en plus complexe. Les professionnels de la sécurité étaient confrontés à des problèmes liés aux identités disposant de permissions excessives et aux risques de sécurité. L'absence de contrôle granulaire pour appliquer les politiques de sécurité et empêcher les accès non autorisés rendait les infrastructures cloud vulnérables.

Le CIEM gère et protège efficacement les droits d'accès et les autorisations en appliquant le principe du moindre privilège (PoLP) sur les droits d'accès au cloud. Le CIEM garantit que les identités (utilisateurs humains, appareils connectés ou systèmes d'IA)disposent uniquement des accès nécessaires pour effectuer les tâches qui leur sont spécifiques. Étant donné qu'un seul acteur malveillant disposant de privilèges excessifs sur un compte peut entraîner une violation catastrophique (comme dans le cas de ce prestataire de soins de santé basé aux États-Unis), l'adoption du CIEM réduit considérablement la surface d'attaque et limite les abus potentiels des autorisations.

Une fois que les droits ont défini les autorisations d'une identité cloud, le système s'assure que chaque identitéqu'il s'agisse d'un utilisateur ou d'une IA — n'a accès qu'aux ressources spécifiques nécessaires à son rôle. Cela signifie que l'infrastructure cloud surveille en permanence qui peut accéder à quoi et à quoi non.

Par exemple, si un utilisateur n'a besoin d'accéder qu'à une application cloud particulière, il ne se verra pas accorder l'autorisation d'accéder à des bases de données ou à des ressources sensibles dont il n'a pas besoin. Cela minimise le risque d'utilisation abusive accidentelle ou intentionnelle de l'accès.

Du point de vue de l'utilisateur, cette structure améliore la sécurité et simplifie l'interaction des utilisateurs avec le système. Les utilisateurs ne voient et n'ont accès qu'aux outils et aux données nécessaires à leur travail, ce qui réduit la confusion et empêche les violations des politiques.

Pour l'organisation, cela conduit à un environnement plus rationalisé et plus sécurisé, où les rôles et les niveaux d'accès sont clairement définis. Il est ainsi plus facile de gérer les autorisations lorsque les rôles changent ou que des utilisateurs sont ajoutés ou supprimés du système.

Le CIEM offre quatre fonctionnalités essentielles :

- Visibilité sur les droits

- Redimensionnement des autorisations cloud

- Analyses avancées

- Automatisation de la conformité

Dans le cadre d'une stratégie moderne et complète de sécurité du cloud, le CIEM fonctionne avec d'autres solutions spécialisées, telles que la gestion de la posture de sécurité du cloud (CSPM) et les Cloud Access Security Brokers (CASB), afin d'offrir une protection multicouche dans les environnements cloud.

Quels sont les principaux composants du CIEM ?

Les six principaux composants du CIEM sont les suivants :

1. Gouvernance des identités dans le cloud (CIG)

Le CIEM fonctionne selon les principes fondamentaux de la gestion des identités et des accès (IAM), mais il améliore l'IAM traditionnelle en définissant les droits d'accès des utilisateurs et des applications dans les environnements cloud. Il spécifie les ressources cloud auxquelles il est possible d'accéder et les actions qui peuvent être effectuées, telles que la lecture, l'écriture ou la suppression de données.

Par exemple, un système d'IA basé sur le cloud utilisé pour l'analyse de données peut se voir accorder un accès en lecture seule à des ensembles de données spécifiques nécessaires au traitement, mais il ne peut pas modifier ou supprimer les données.

2. Visibilité des droits

Le CIEM offre une plateforme centralisée permettant de visualiser toutes les autorisations et tous les droits des utilisateurs dans divers environnements cloud. Cette visibilité est essentielle pour les équipes de sécurité, les administrateurs informatiques et les responsables de la conformité.

- Les équipes de sécurité s'appuient sur cette visibilité pour détecter et corriger les risques potentiels liés aux accès non autorisés.

- Les administrateurs informatiques l'utilisent pour gérer et rationaliser efficacement les autorisations des utilisateurs dans plusieurs environnements cloud, garantissant ainsi la cohérence opérationnelle

- Les responsables de la conformité bénéficient de cette visibilité en s'assurant que l'organisation respecte les exigences réglementaires et maintient à jour les contrôles d'accès.

Une telle visibilité est indispensable pour suivre et comprendre qui a accès à quoi. Elle permet aux organisations d'identifier et de traiter rapidement les autorisations excessives ou obsolètes qui pourraient entraîner des failles de sécurité.

Par exemple, une organisation utilise CIEM pour surveiller les autorisations sur ses plateformes cloud, telles que AWS, Azure et Google Cloud. Grâce au tableau de bord centralisé, l'administrateur informatique peut contrôler les autorisations d'accès actives d'un ancien employé. Grâce à cette visibilité, l'équipe de sécurité peut immédiatement révoquer les autorisations obsolètes, empêchant ainsi tout accès non autorisé potentiel.

3. Application du principe du moindre privilège

Le CIEM applique rigoureusement le principe du moindre privilège en surveillant et en ajustant en permanence les autorisations et les droits d'accès des utilisateurs. Les systèmes et les applications sont configurés pour accorder un accès initial minimal, des privilèges supplémentaires n'étant accordés qu'après un examen approfondi et une autorisation.

Ce sont principalement les administrateurs informatiques et les équipes de sécurité cloud qui sont chargés de configurer l'application du principe du moindre privilège dans le cadre du CIEM. Ils configurent les systèmes et les applications de manière à fournir un accès initial minimal aux utilisateurs, en veillant à ce que seules les autorisations essentielles soient accordées. Pour ce faire, ils définissent des règles spécifiques de contrôle d'accès basé sur les rôles (RBAC)ou de gestion des accès basée sur des politiques ou des règles de gestion des accès basées sur des politiques pour chaque utilisateur ou entité du système.

Une fois ces configurations en place, le système CIEM surveille en permanence l'activité des utilisateurs et les demandes d'accès. Lorsqu'un utilisateur a besoin de privilèges supplémentaires, la demande est examinée en détail par l'équipe de sécurité ou un système de politiques automatisé, qui s'assure que l'accès est nécessaire avant de l'approuver.

Ce processus de surveillance et d'examen continu permet de maintenir un contrôle strict des droits d'accès et de réduire le risque d'octroi de permissions excessives.

Les principaux mécanismes sont les suivants :

- Attribution d'accès basée sur les rôles : CIEM applique des contrôles d'accès stricts basés sur les rôles, en attribuant des autorisations en fonction des tâches professionnelles de l'utilisateur. Par exemple, dans un établissement de santé, une infirmière a accès aux dossiers médicaux des patients, tandis qu'un employé chargé de la facturation n'a accès qu'aux données financières.

- Élévation temporaire des privilèges : grâce à des contrôles JIT (Just-In-Time), CIEM augmente temporairement les privilèges d'un utilisateur pour des tâches spécifiques, puis les rétablit une fois la tâche terminée. Par exemple, un développeur peut obtenir un accès temporaire à l'environnement de production pour corriger un problème. Une fois cela fait, les contrôles JIT de CIEM rétablissent automatiquement les privilèges au niveau standard.

- Contrôles d'accès fins: le CIEM divise les ressources cloud en segments plus petits, ce qui permet de définir des autorisations précises. Par exemple, CIEM segmente les ressources de manière à ce que le personnel des ressources humaines puisse accéder uniquement aux données RH, tandis que le service financier est limité aux dossiers financiers, garantissant ainsi des autorisations nécessaires et précises.

4. Analyses avancées

Les solutions CIEM fournissent aux équipes de cybersécurité des analyses avancées, telles que l'apprentissage automatique et l'analyse du comportement des entités utilisateur (UEBA), afin d'évaluer les droits et de détecter les modèles d'accès inhabituels ou suspects. Par exemple, le CIEM utilise l'apprentissage automatique et l'UEBA pour signaler les comportements inhabituels, tels qu'un employé commercial qui tente d'accéder à des données financières, et alerte les équipes de sécurité afin qu'elles enquêtent sur les menaces potentielles.

5. Mise en œuvre de la politique d'accès

Lorsqu'il est intégré à des systèmes de gouvernance et d'administration des identités (IGA), le CIEM permet de définir et d'appliquer de manière détaillée des politiques d'accès adaptées aux besoins spécifiques d'une organisation. Par exemple, un sous-traitant n'a accès qu'aux ressources spécifiques à un projet pendant une durée limitée. Une fois le projet terminé, le système révoque automatiquement l'accès en fonction de politiques prédéfinies.

Ces politiques peuvent être conçues sur la base de divers critères, tels que :

- Autorisations spécifiques à un rôle : les autorisations sont liées à des rôles professionnels spécifiques. Cela garantit que les utilisateurs se voient accorder des droits d'accès correspondant à leurs responsabilités.

- Contrôles d'accès basés sur l'emplacement : CIEM peut restreindre l'accès en fonction de la situation géographique des utilisateurs, ce qui facilite la conformité aux réglementations régionales en matière de protection des données.

- Contrôles d'accès basés sur le temps : les autorisations peuvent être restreintes pendant les heures non opérationnelles ou les périodes sensibles.

- Accès spécifique à un appareil : l'accès peut être limité aux appareils autorisés, ce qui réduit les risques associés à un matériel potentiellement compromis.

6. Surveillance et contrôle des comptes privilégiés

Le CIEM fonctionne en tandem avec la gestion des accès privilégiés (PAM) et les systèmes Just-In-Time (JIT) pour sécuriser les comptes disposant de niveaux d'accès élevés. En fournissant des informations sur les droits d'accès au cloud, le CIEM aide ces systèmes à détecter les comportements anormaux et à atténuer les violations potentielles.

Qu'est-ce que le SIEM ?

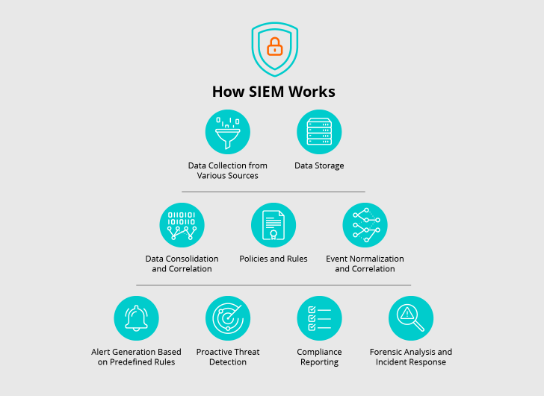

La gestion des informations et des événements de sécurité (SIEM) (prononcé " Sim ") est une technologie qui combine la gestion des informations de sécurité (SIM) et la gestion des événements de sécurité (SEM) afin de surveiller les menaces de sécurité en temps réel et d'analyser les données sur les réseaux, les serveurs et les applications.

Elle permet d'identifier les activités anormales, telles que les tentatives d'accès non autorisées ou le trafic réseau inhabituel. De plus, le SIEM offre des outils pour gérer les incidents et effectuer des analyses post-attaque, aidant ainsi les entreprises à maintenir leur posture de sécurité globale.

Le terme SIEM a été introduit par Gartner en 2005, marquant la reconnaissance officielle d'une technologie qui fusionne la gestion des informations de sécurité (SIM) et la gestion des événements de sécurité (SEM) en une solution unifiée pour une gestion complète de la sécurité.

Le SIEM surveille et analyse efficacement les événements de sécurité sur l'ensemble de l'infrastructure informatique d'une organisation en agrégeant et en corrélant les données de journaux provenant de diverses sources. Ces sources peuvent inclure :

- Journaux d'activité des utilisateurs

- Périphériques réseau

- Applications

- Matériel de sécurité

Les systèmes SIEM collectent et analysent les journaux provenant d'un large éventail de sources, notamment :

- Outils de sécurité des terminaux

- Systèmes de détection d'intrusion (IDS) et de prévention d'intrusion (IPS)

- Pare-feu et systèmes de gestion unifiée des menaces (UTM)

- Solutions de filtrage Web

- Serveurs d'applications

- Points d'accès sans fil

- Routeurs

- Bases de données

- Commutateurs

- Fournisseurs de services cloud

- Honeypots

- Systèmes de gestion des identités et des accès (IAM)

Quels sont les principaux composants du SIEM ?

Les solutions SIEM étant issues de la fusion des technologies SIM et SEM, elles englobent des fonctionnalités telles que :

- Agrégation et normalisation des données

- Corrélation des événements

- Surveillance et alertes en temps réel

- Réponse et gestion des incidents

Examinons cela en détail.

1. Gestion des journaux

La gestion des journaux est la pierre angulaire du SIEM. Elle englobe la collecte, le stockage et l'analyse des données de journaux provenant de diverses sources au sein du réseau d'une organisation.

Ces données comprennent :

- Activités des utilisateurs

- Opérations système

- Messages d'erreur, créant une chronologie détaillée des événements

Une gestion efficace des journaux permet de normaliser et d'organiser diverses données de journaux dans un format cohérent, facilitant ainsi une analyse précise et la détection des menaces.

Par exemple, grâce aux capacités de gestion des journaux du SIEM, un administrateur réseau surveille les journaux de connexion des utilisateurs afin de détecter toute activité inhabituelle, telle que plusieurs tentatives de connexion infructueuses à partir d'une seule adresse IP.

2. Surveillance des événements de sécurité en temps réel (SEM)

Le SEM consolide et corrèle les données des journaux afin de détecter en temps réel les modèles de trafic suspects et les anomalies. Par exemple, le SEM détecte un pic de trafic sortant d'un serveur, déclenchant une alerte qui invite l'équipe de sécurité à enquêter et à mettre fin à une tentative potentielle d'exfiltration de données.

Les outils SEM génèrent des alertes basées sur des critères prédéfinis tels que les tentatives de connexion infructueuses, les pics de trafic réseau inhabituels, les accès non autorisés à des fichiers sensibles ou les activités de scan de ports. Cela permet aux équipes de sécurité de réagir rapidement à ces menaces.

3. Gestion des informations de sécurité (SIM)

La SIM se concentre sur le stockage à long terme, l' l'analyse et la création de rapports sur les données liées à la sécurité. Elle fournit un contexte historique pour les événements de sécurité, permettant aux organisations de mener des enquêtes judiciaires et de répondre aux exigences de conformité.

Pour les utilisateurs, l'avantage de la SIM réside dans la garantie que leurs données restent sécurisées, car l'analyse historique aide à identifier et à traiter les menaces à long terme tout en maintenant la conformité réglementaire. Pour les équipes de sécurité et les responsables informatiques, la SIM fournit des informations précieuses sur les événements de sécurité passés, permettant aux enquêtes judiciaires de mettre au jour des schémas d'attaque.

Un exemple de SIM en tant que solution est– la manière dont un analyste de sécurité utilise SIM pour examiner les journaux des six derniers mois afin de retracer la source d'une violation de données, fournissant ainsi des informations essentielles pour l'analyse judiciaire.

4. Corrélation des événements

La corrélation des événements relie les entrées de journaux connexes afin d'identifier les schémas indiquant des incidents de sécurité.

Par exemple, le SIEM corrèle les entrées de journaux connexes, telles que plusieurs tentatives de connexion infructueuses à partir de différentes adresses IP et un téléchargement inattendu de fichiers à partir d'une base de données sensible, révélant ainsi une attaque coordonnée visant à pirater le système. Les équipes de sécurité relient ces événements à l'aide du SIEM et détectent et répondent rapidement aux menaces.

En analysant les données provenant de plusieurs sources, les systèmes SIEM peuvent corréler les événements afin de mettre au jour des vecteurs d'attaque complexes et fournir des informations exploitables pour la réponse aux incidents. Cette capacité aide les responsables de la sécurité à détecter les menaces en révélant les liens entre des événements apparemment sans rapport.

5. Alertes et notifications

Les systèmes SIEM comprennent des mécanismes d'alerte qui informent les équipes de sécurité des incidents détectés sur la base d'événements corrélés. Par exemple, le SIEM génère une alerte hautement prioritaire pour l'équipe de sécurité lorsqu'il détecte une activité suspecte, telle qu'un utilisateur non autorisé accédant à des données sensibles. Ces alertes sont classées par ordre de gravité, ce qui aide les équipes à se concentrer sur les menaces les plus critiques. Les notifications automatisées garantissent une réponse rapide, minimisant ainsi les possibilités d'attaque.

6. Réponse et gestion des incidents

Ce composant comprend les processus et les flux de travail liés à la gestion des incidents de sécurité. Par exemple, après avoir reçu une alerte, le système SIEM ouvre un ticket d'incident et l'attribue à l'équipe de sécurité, en suivant automatiquement l'enquête et en s'assurant que toutes les étapes de la réponse sont documentées.

Les systèmes SIEM rationalisent :

- Le suivi des incidents

- Création de tickets

- Coordination entre les équipes de sécurité

L'automatisation des tâches routinières et la documentation des réponses améliorent l'efficacité de la gestion des incidents et favorisent la collaboration, garantissant ainsi une approche cohérente pour faire face aux menaces.

7. Intégration des renseignements sur les menaces

Les solutions SIEM peuvent intégrer des flux de renseignements sur les menaces afin d'améliorer les capacités de détection. Par exemple, elle intègre un flux signalant une nouvelle campagne de phishing, ce qui permet au système de détecter et de bloquer les attaques similaires visant les serveurs de messagerie de l'organisation.

En intégrant des données externes sur les menaces, les vulnérabilités et les modèles d'attaque connus, les systèmes SIEM améliorent leur capacité à identifier et à répondre aux risques émergents. Cette intégration fournit un contexte plus riche pour les événements de sécurité, ce qui permet une analyse et une prise de décision plus éclairées.

Le premier SIEM AI du secteur

Ciblez les menaces en temps réel et rationalisez les opérations quotidiennes avec le SIEM AI le plus avancé au monde de SentinelOne.

Obtenir une démonstrationCIEM vs SIEM : quelle est la différence ?

Voici un tableau comparatif mettant en évidence les différences entre SIEM et CIEM.

| Caractéristiques | CIEM | SIEM |

|---|---|---|

| Objectif principal | Gestion et sécurisation des autorisations et des droits d'accès au cloud | Surveillance, analyse et réponse aux événements et incidents de sécurité dans les environnements informatiques |

| Portée | Principalement axé sur les environnements cloud, en particulier les configurations multicloud et hybrides. | Large champ d'application couvrant les infrastructures informatiques sur site, cloud et hybrides. |

| Fonctionnalités principales | Garantir le principe du moindre privilège en gérant les droits d'accès des utilisateurs et des applications. | Corrélation et analyse des événements de sécurité provenant de diverses sources afin de détecter les menaces potentielles. |

| Gestion des données | Gérer les contrôles d'accès, les droits des utilisateurs et les autorisations dans les services cloud. | Agrège, normalise et analyse les données des journaux provenant des applications, des réseaux, des serveurs, etc. |

| Détection des menaces | Se concentre sur l'identification des erreurs de configuration, des privilèges excessifs et des accès non autorisés dans le cloud. | Détecte et signale un large éventail de menaces de sécurité, notamment les intrusions réseau, les logiciels malveillants et les menaces internes. |

| Réponse aux incidents | Ajuste les droits et les autorisations afin d'atténuer les risques de sécurité potentiels dans les environnements cloud. | Génère des alertes et prend en charge les workflows de réponse aux incidents, y compris les réponses automatisées. |

| Intégration | S'intègre à la gouvernance des identités, à la gestion des accès privilégiés (PAM) et aux outils de sécurité cloud. | S'intègre aux flux de renseignements sur les menaces, à l'IA et à divers contrôles de sécurité pour une détection améliorée des menaces. |

| Conformité et rapports | Facilite la conformité en garantissant des contrôles d'accès appropriés et en générant des rapports sur les droits d'accès au cloud. | Offre des fonctionnalités étendues de reporting de conformité, conformément aux exigences réglementaires telles que le RGPD, la loi HIPAA, etc. |

| Utilisateurs cibles | Équipes de sécurité cloud, spécialistes de la gestion des identités et des accès. | Centres d'opérations de sécurité (SOC), analystes en cybersécurité et équipes de sécurité informatique. |

En termes simples, le CIEM est comme cet administrateur de bureau qui soutient vos activités et vous donne les clés des pièces dans lesquelles vous êtes autorisé à entrer. Vous ne pouvez pas accéder aux zones qui ne vous sont pas destinées.

D'autre part, le SIEM est comme un agent de sécurité qui surveille toutes les pièces du bureau à l'aide de caméras de surveillance. S'il repère des activités suspectes, il déclenche l'alarme et intervient.

Quels sont les principaux avantages du CIEM par rapport au SIEM ?

Les principaux avantages du SIEM par rapport au CIEM sont les suivants.

Avantages du CIEM

- Sécurité cloud optimisée : Sécurise les environnements cloud en gérant et en ajustant les autorisations d'accès ; il profite à l'utilisateur en lui fournissant un environnement cloud sécurisé, garantissant qu'il n'a accès qu'aux ressources dont il a besoin.

- Réduction des risques : Réduit le risque d'accès non autorisé et de violation des données, en particulier dans les infrastructures multicloud complexes.

- Assistance à la conformité : Fournit une surveillance détaillée des droits d'accès au cloud et des contrôles d'accès, facilitant la conformité aux réglementations spécifiques au cloud telles que le RGPD, l'HIPAA et le CCPA.

- Efficacité opérationnelle : L'automatisation de la gestion des droits d'accès améliore l'efficacité en allégeant la charge administrative des équipes informatiques et en réduisant le risque d'erreur humaine. Libérées des tâches routinières, les équipes informatiques peuvent concentrer leurs efforts sur le renforcement des mesures de sécurité et l'optimisation des performances du système.

Avantages du SIEM

- Cadre de sécurité complet : Sécurise les environnements cloud, sur site et hybrides en identifiant et en reliant les incidents de sécurité, garantissant ainsi une protection cohérente sur toutes les plateformes où les données des utilisateurs sont stockées.

- Détection des menaces en temps réel : Détecte et répond rapidement aux menaces, réduisant ainsi le risque de dommages causés par les cyberattaques grâce à une surveillance et une analyse plus rapides.

- Rapports de conformité : Fournit des journaux et des audits pour répondre aux réglementations telles que le RGPD, l'HIPAA et la norme PCI DSS, garantissant ainsi la protection des données des utilisateurs grâce à la conformité aux lois clés.

- Opérations de sécurité centralisées : Rationalise la gestion de la sécurité en unifiant la surveillance et la réponse aux incidents, en minimisant les temps d'arrêt et en améliorant l'expérience utilisateur.

Quelles sont les limites du SIEM par rapport au CIEM ?

Comprendre les limites du SIEM par rapport au CIEM est essentiel pour que les entreprises puissent prendre des décisions éclairées concernant leur stratégie de sécurité dans le cloud. Bien que ces deux outils offrent des fonctions de sécurité essentielles, connaître leurs limites respectives peut aider les organisations à combler leurs lacunes et à choisir les solutions adaptées pour protéger leurs données.

Voici les limites du SIEM par rapport au CIEM :

Limites du SIEM

- Volume élevé d'alertes : Les outils SIEMgénèrent souvent de nombreuses alertes, y compris des faux positifs. Cela peut submerger les équipes de sécurité et entraîner une fatigue des alertes, où les menaces réelles peuvent être négligées.

- Capacités limitées spécifiques au cloud : Bien que le SIEM offre une large couverture de sécurité, il peut ne pas offrir le même niveau de granularité que le CIEM dans la gestion des droits et des contrôles d'accès spécifiques au cloud.

- Détection des menaces dans les journaux : Les systèmes SIEM peuvent parfois avoir des difficultés à détecter les menaces en temps réel, en particulier s'ils ne sont pas correctement optimisés ou si le réseau de l'organisation génère un volume important de données.

- Dépendance vis-à-vis des règles de corrélation : Les systèmes SIEM s'appuient fortement sur des règles de corrélation prédéfinies, qui doivent être régulièrement mises à jour pour suivre l'évolution des menaces. Si ces règles sont obsolètes ou mal configurées, le système peut passer à côté d'attaques nouvelles ou sophistiquées.

Limites du CIEM

- Champ d'application restreint : Le CIEM est explicitement conçu pour gérer les accès et les droits dans les environnements cloud. Cela signifie qu'il n'offre pas une couverture de sécurité complète pour les infrastructures informatiques sur site ou hybrides.

- Détection limitée des menaces : Contrairement au SIEM, le CIEM ne se concentre pas sur la surveillance et la corrélation des événements de sécurité dans l'ensemble du paysage informatique. Il est donc moins efficace pour détecter les menaces ou incidents de sécurité plus généraux.

- Dépendance vis-à-vis des environnements cloud : Le CIEM repose fortement sur l'infrastructure cloud, son efficacité diminue donc dans les environnements où les systèmes sur site ou les solutions hybrides prédominent.

- Difficultés d'intégration : Le CIEM peut rencontrer des défis d'intégration lorsqu'il est utilisé conjointement avec d'autres outils et systèmes de sécurité, en particulier dans des environnements informatiques diversifiés avec plusieurs fournisseurs de services cloud.

- Rapports moins complets : Bien que le CIEM offre une forte prise en charge de la conformité dans les environnements cloud, il peut ne pas fournir le même niveau de rapports détaillés et inter-environnements et de capacités d'analyse que les systèmes SIEM.

Quand choisir entre CIEM et SIEM

Voici ce qu'il en est : Optez pour le CIEM si vous suivez une stratégie axée sur le cloud et recherchez des solutions spécialisées pour gérer les identités et les droits dans le cloud. Choisissez le SIEM si vous opérez dans un environnement hybride, car le SIEM offre une solution complète pour agréger et analyser les données de sécurité sur les ressources sur site et dans le cloud.

Mais ce n'est pas tout.

Voici une analyse détaillée de quelques cas d'utilisation :

- Besoins centrés sur le cloud : Le CIEM est spécialement conçu pour gérer les nuances des environnements cloud. Il relève des défis tels que la gestion dynamique des autorisations, les charges de travail distribuées et la conformité multi-cloud en proposant des outils permettant de contrôler les identités et les droits dans le cloud.

SIEM, bien que complet, ne dispose pas de la spécialisation nécessaire pour gérer efficacement les autorisations et les configurations d'accès spécifiques au cloud.

Lequel choisir ?

Si votre infrastructure est axée sur le cloud, le CIEM offre la granularité nécessaire pour gérer les identités et la sécurité du cloud, en s'alignant sur la nature dynamique des architectures natives du cloud.

- Infrastructure hybride : Le SIEM est particulièrement efficace dans les environnements hybrides, car il consolide les données provenant à la fois des ressources sur site et des ressources cloud dans un seul et même tableau de bord. Il vous permet de surveiller les événements de sécurité sur l'ensemble de votre infrastructure, en vous fournissant des informations qui font le lien entre les systèmes traditionnels et les systèmes cloud.

Le CIEM se concentre uniquement sur les ressources cloud, ce qui limite son utilité dans les environnements disposant d'une infrastructure sur site importante.

Lequel choisir ?

Dans une configuration hybride, le SIEM est la solution la plus efficace, car il unifie la surveillance de la sécurité dans tous les environnements, garantissant ainsi une visibilité sans faille.

- Efficacité de la détection des menaces : Le SIEM utilise des analyses avancées, des analyses comportementales et l'apprentissage automatique pour détecter les menaces potentielles, y compris les anomalies et les activités suspectes dans divers environnements. Ses capacités de détection s'étendent aux ressources cloud.

CIEM, en revanche, est conçu pour identifier les erreurs de configuration et les autorisations surdimensionnées, en particulier dans les environnements cloud, mais ne dispose pas d'une portée de détection des menaces aussi large.

Lequel choisir ?

Pour une détection complète des menaces, incluant la détection des anomalies dans plusieurs environnements, les capacités du SIEM’s sont plus adaptées aux besoins d'une opération de sécurité approfondie.

- Capacités de réponse aux incidents : Le SIEM offre des fonctionnalités étendues de réponse aux incidents, notamment l'intégration avec des outils de sécurité, des workflows automatisés et des systèmes de gestion des cas. Ces fonctionnalités sont essentielles pour identifier et résoudre rapidement les incidents de sécurité.

Le CIEM permet de rationaliser la gestion des incidents spécifiques au cloud, en particulier en ce qui concerne les autorisations cloud, mais n'offre pas le cadre de réponse aux incidents plus large proposé par le SIEM.

Lequel choisir ?

Le SIEM est le choix idéal lorsque la rapidité et l'efficacité de la réponse aux incidents sont cruciales, en particulier dans les environnements qui couvrent à la fois des ressources cloud et sur site.

- Maturité du programme de sécurité cloud : Le SIEM sert de couche de sécurité fondamentale pour les organisations qui commencent tout juste leur transition vers le cloud, offrant une large visibilité à la fois sur les environnements cloud et traditionnels. À mesure que l'adoption du cloud progresse, l'intégration du CIEM renforce votre posture de sécurité cloud en traitant les risques liés à l'identité et aux droits spécifiques au cloud.

Le CIEM, bien que spécialisé, peut s'avérer excessif dans les premières phases de l'adoption du cloud, où une visibilité plus large est encore nécessaire.

Lequel choisir ?

Le SIEM est idéal pour les environnements cloud en phase initiale en raison de sa surveillance complète, tandis que le CIEM devient de plus en plus précieux à mesure que votre infrastructure cloud mûrit et nécessite une gestion plus ciblée de la sécurité du cloud.

Conclusion : Intégrer CIEM et SIEM pour une sécurité robuste

Le CIEM et le SIEM sont tous deux essentiels pour sécuriser différents aspects de l'infrastructure d'une organisation. Alors que le CIEM se concentre sur la gestion des identités et des autorisations dans le cloud, le SIEM s'occupe de la détection des menaces en temps réel sur l'ensemble des systèmes. Dans les environnements basés sur le cloud, où les identités, les autorisations et les événements de sécurité sont plus fluides et distribués, l'intégration de ces outils offre une approche complète.

Ensemble, le CIEM contrôle les risques d'accès spécifiques au cloud, tandis que le SIEM surveille en permanence les menaces de sécurité sur l'ensemble du réseau, créant ainsi une défense plus solide contre les menaces modernes pesant sur les infrastructures cloud et hybrides.

En combinant ces outils avec SentinelOne, les entreprises peuvent gérer de manière proactive leur posture de sécurité, en s'assurant que les défis spécifiques au cloud et les besoins plus larges en matière de sécurité informatique sont traités efficacement.

Avec SentinelOne, les entreprises peuvent :

- Intégrer de manière transparente SentinelOne Singularity AI SIEM et Singularity Cloud Native Security qui dispose de capacités CIEM pour mettre en place une posture de sécurité unifiée qui combine une détection avancée des menaces et une gestion complète des accès

- Bénéficiez d'une visibilité et d'un contrôle inégalés sur vos serveurs, vos réseaux et votre environnement cloud

- Permettez la détection des menaces en temps réel et la réponse proactive aux incidents, garantissant ainsi que votre organisation garde une longueur d'avance sur les menaces émergentes.

Demandez une démonstration avec SentinelOne dès aujourd'hui pour découvrir l'intégration transparente du CIEM et du SIEM dans la sécurisation de l'environnement numérique de votre organisation.

Conclusion

​Le CIEM et le SIEM sont tous deux essentiels pour parvenir à une sécurité cloud holistique. L'un gère les droits d'accès tandis que l'autre traite les journaux à des fins d'analyse. Le CIEM contrôle les risques spécifiques au cloud et permet de gérer de manière proactive la sécurité du cloud. Si le CIEM est idéal pour les premières étapes de l'adoption du cloud, le SIEM est quant à lui parfait pour élargir la visibilité. Nous recommandons d'utiliser les deux pour obtenir les meilleurs résultats.

FAQs

Un outil CIEM gère et optimise les autorisations et les droits spécifiques au cloud. Cela garantit que les utilisateurs et les applications ne disposent que des accès dont ils ont besoin dans les environnements cloud.

IAM gère les identités et les accès dans tous les environnements, tandis que CIEM contrôle et optimise les autorisations dans les environnements cloud.

Le CIEM est une pratique de sécurité qui gère et sécurise les autorisations et les droits d'accès au cloud. Il contribue à réduire le risque d'accès non autorisé dans les environnements cloud.

IAM contrôle l'accès et les identités des utilisateurs. SIEM, quant à lui, surveille, analyse et répond aux événements de sécurité sur l'ensemble de l'infrastructure informatique d'une organisation.