El Kerberoasting es un método de ataque que tiene como objetivo las cuentas de servicio en Active Directory. Esta guía explora cómo funciona el Kerberoasting, su impacto potencial y las estrategias de prevención eficaces.

Descubra la importancia de supervisar las cuentas de servicio e implementar políticas de contraseñas seguras. Comprender el Kerberoasting es esencial para que las organizaciones protejan sus entornos de Active Directory.

¿Qué es un ataque Kerberoasting?

Kerberoasting es un ciberataque dirigido al protocolo de autenticación Kerberos, comúnmente utilizado en redes Windows para autenticar de forma segura a usuarios y dispositivos. En un ataque Kerberoasting, un atacante utiliza herramientas especializadas para extraer tickets Kerberos cifrados de una red y, a continuación, intenta descifrar el cifrado para obtener acceso a información confidencial o recursos de red.

Antes de profundizar en los ataques Kerberoasting y su funcionamiento, es necesario comprender la arquitectura de las cuentas de servicio.

- Las contraseñas de las cuentas de servicio tienen la misma longitud y no caducan.

- La mayoría de las cuentas de servicio tienen permisos elevados y suelen ser miembros de grupos con privilegios elevados, como los administradores de dominio, que proporcionan derechos de administración completos a AD.

- Descifrar las contraseñas de las cuentas de servicio permite a los atacantes explotar el mecanismo Kerberos y comprometer todo el dominio AD.

¿Qué es el protocolo de autenticación Kerberos?

Kerberos es un protocolo de autenticación que se utiliza habitualmente en redes Windows para autenticar de forma segura a usuarios y dispositivos. El protocolo Kerberos utiliza tickets para autenticar de forma segura a usuarios y dispositivos sin transmitir contraseñas en texto plano a través de la red. Estos tickets se cifran utilizando una clave secreta compartida entre el usuario y el servidor de autenticación. En un ataque Kerberoasting, el atacante puede extraer estos tickets cifrados de la red y, a continuación, utilizar ataques de fuerza bruta o basados en diccionarios para intentar descifrar el cifrado y obtener acceso a la información o los recursos confidenciales a los que el ticket da acceso.

Kerberoasting consiste en explotar los tickets de servicio para robar credenciales. Obtenga más información sobre la detección avanzada de amenazas con Singularity XDR.

¿Por qué son tan frecuentes los ataques de kerberoasting?

Los ataques de kerberoasting son frecuentes porque pueden ser difíciles de detectar y prevenir. El protocolo Kerberos está diseñado para ser seguro y eficiente, pero se basa en el secreto de las claves secretas que se utilizan para cifrar y descifrar los tickets en el proceso de autenticación. Si un atacante puede obtener estas claves secretas, puede utilizarlas para extraer y descifrar los tickets, que luego pueden utilizarse para acceder a información confidencial o recursos de red.

Además, el protocolo Kerberos se utiliza habitualmente en redes empresariales. Esto hace que las redes Windows sean un objetivo especialmente atractivo para los atacantes, ya que un ataque Kerberoasting exitoso en una red empresarial puede proporcionar al atacante acceso a una gran cantidad de recursos e información confidenciales.

Además, el ataque puede llevarse a cabo de forma remota sin necesidad de que el atacante interactúe directamente con el servidor de autenticación o los recursos de red objetivo. Esto dificulta que los defensores identifiquen y detengan el ataque antes de que tenga éxito. En general, la combinación de estos factores hace que los ataques Kerberoasting sean frecuentes y potencialmente perjudiciales para las organizaciones que dependen del protocolo Kerberos para la autenticación segura.

Cómo funcionan los ataques Kerberoasting

1. Autenticación de la cuenta

En un ataque Kerberoasting, el atacante primero obtiene los permisos necesarios para solicitar tickets de servicio al servicio de autenticación Kerberos. Esto se puede hacer comprometiendo la cuenta de un usuario legítimo que tenga los permisos adecuados. Si el atacante consigue acceder al recurso de red al que da acceso el ticket, sin necesidad de conocer la contraseña real del usuario o dispositivo al que pertenece el ticket.

La técnica Kerberoasting es un método eficaz para extraer credenciales de cuentas de servicio de AD como usuario normal sin enviar ningún paquete al sistema de destino.

2. Ticket de servicio Kerberos

En un ataque Kerberoasting, un atacante obtiene un gran número de tickets de servicio del servicio de autenticación Kerberos y luego utiliza estos tickets para intentar descifrar las contraseñas de las cuentas asociadas a ellos. En esta técnica, un atacante puede hacer un uso indebido de un ticket válido de concesión de tickets (TGT) de Kerberos o espiar el tráfico de red para obtener un ticket de servicio de concesión de tickets (TGS) que pueda ser vulnerable a ataques de fuerza bruta.https://attack.mitre.org/techniques/T1110">ataques de fuerza bruta.

3. Descifrado de contraseñas

El atacante puede obtener los tickets de servicio solicitándolos al servicio de autenticación Kerberos utilizando las cuentas de usuarios legítimos que tienen los permisos adecuados. Una vez que el atacante ha obtenido los tickets de servicio, puede utilizar herramientas especializadas para intentar descifrar las contraseñas asociadas a esos tickets. Los atacantes utilizan el siguiente proceso para descifrar una contraseña de cuenta de servicio vulnerable sin conexión.

4. Escalada del ataque

En un ataque exitoso, el atacante puede obtener acceso a las cuentas asociadas con los tickets de servicio, lo que le permite obtener acceso no autorizado a información confidencial o llevar a cabo otras actividades maliciosas. Esto puede suponer una grave amenaza para la seguridad de las organizaciones que utilizan el protocolo de autenticación Kerberos. El primer paso es descubrir los nombres principales de servicio (SPN). Los atacantes pueden encontrar fácilmente todos los SPN de tipos específicos utilizando el módulo Active Directory PowerShell. El tipo de SPN más útil que un atacante puede buscar es «SQL». Por ejemplo, el cmdlet Get-ADObject que se muestra a continuación descubre todos los servidores SQL registrados en Active Directory.

«»

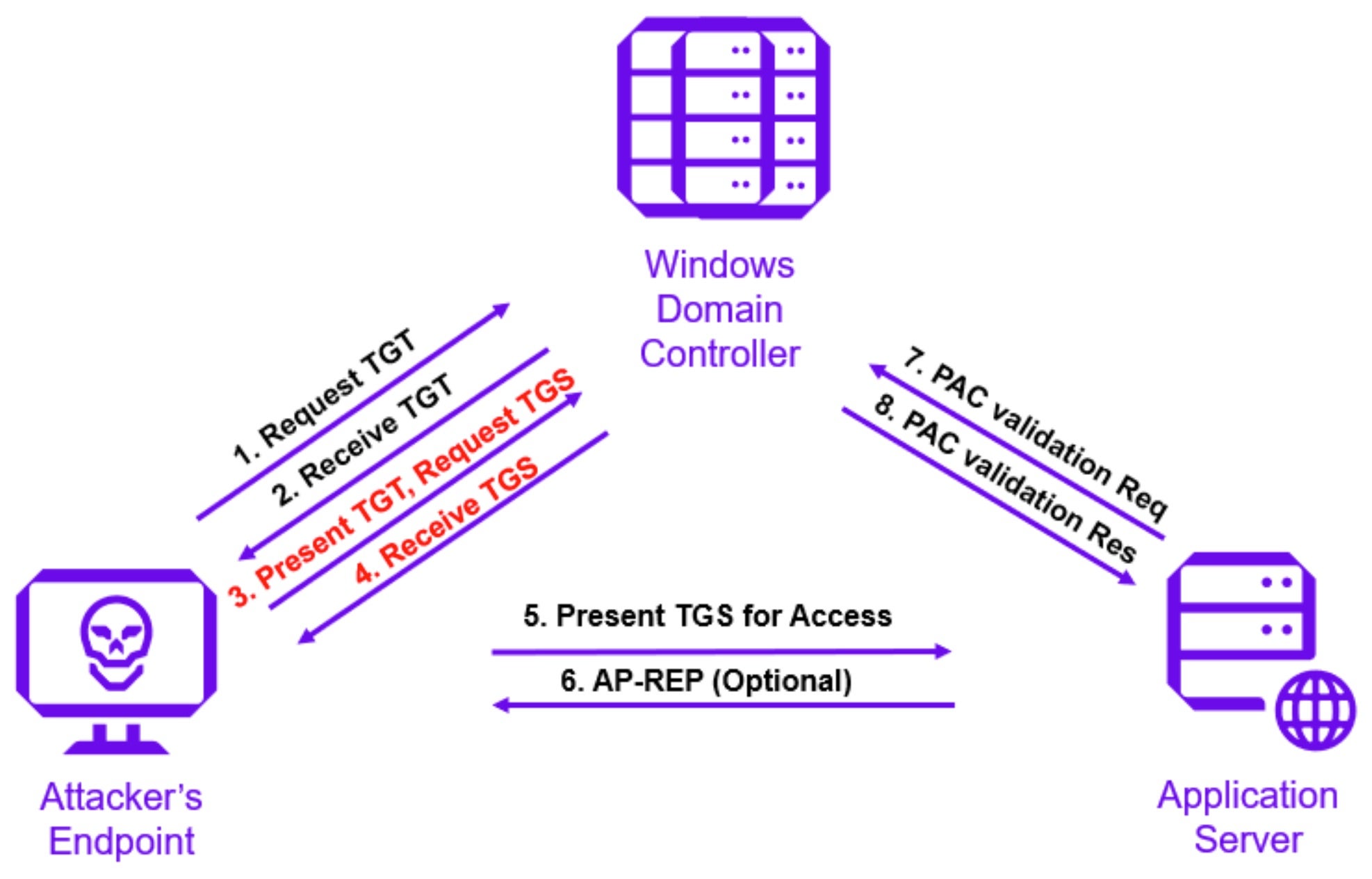

Como se muestra en la figura siguiente, un atacante presenta un ticket de autenticación (TGT) válido de usuario del dominio para solicitar uno o varios tickets del servicio de concesión de tickets (TGS) de Kerberos para cualquier nombre principal de servicio (SPN) de un controlador de dominio (DC). Los atacantes aprovechan la compatibilidad heredada de Microsoft con el cifrado Kerberos RC4 (RC4_HMAC_MD5), ya que el hash de contraseña NTLM se utiliza ampliamente con este tipo de cifrado. Al solicitar tickets TGS, los atacantes pueden obligarlos a utilizar el cifrado RC4.

Después de identificar el servidor de destino, el atacante obtiene la lista de SPN asociados con las cuentas de servicio. Puede utilizar estas cuentas de servicio para solicitar tickets de servicio TGS de Kerberos a un controlador de dominio (DC).

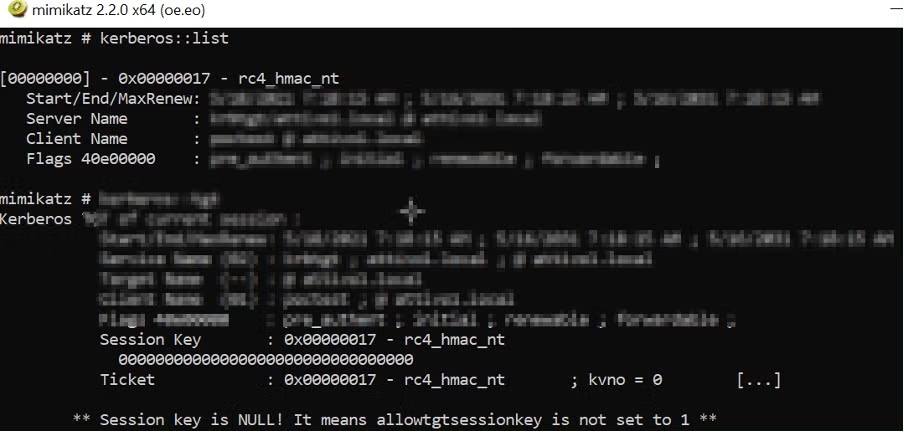

Nota: El ticket de servicio solicitado mediante la herramienta de código abierto Mimikatz tiene el tipo de cifrado RC4.

Una vez que el cliente recibe el ticket, un atacante puede exportar todos los tickets de servicio Kerberos de la memoria del usuario a un archivo sin derechos elevados.

En general, estos son los pasos que se suelen seguir en los ataques Kerberoasting:

- El atacante obtiene los permisos necesarios para solicitar tickets de servicio al servicio de autenticación Kerberos. Esto se puede hacer comprometiendo la cuenta de un usuario legítimo con los permisos adecuados.

- El atacante utiliza la cuenta comprometida para solicitar un gran número de tickets de servicio al servicio de autenticación Kerberos.

- El servicio de autenticación Kerberos emite los tickets de servicio solicitados al atacante.

- El atacante utiliza herramientas especializadas para descifrar las contraseñas asociadas a los tickets de servicio.

- Una vez descifradas las contraseñas, el atacante obtiene acceso a las cuentas asociadas a los tickets de servicio.

- El atacante ahora puede utilizar las cuentas comprometidas para obtener acceso no autorizado a información confidencial o para llevar a cabo otras actividades maliciosas.

- El atacante continúa repitiendo este proceso, obteniendo tickets de servicio adicionales y descifrando las contraseñas asociadas a ellos para obtener acceso a más cuentas.

- El atacante puede utilizar las cuentas comprometidas para obtener un mayor acceso a la red y llevar a cabo ataques más avanzados, como moverse lateralmente dentro de la red o desplegar malware.

Ejemplo de ataque Kerberoasting

- Durante la Operación Wocao, los actores maliciosos utilizaron el módulo Invoke-Kerberoast de PowerSploit para solicitar tickets de servicio cifrados y descifrar por fuerza bruta las contraseñas de las cuentas de servicio de Windows sin conexión. Estos tickets de servicio se pueden utilizar para autenticarse como las cuentas de servicio asociadas en otros sistemas de la red. A continuación, los actores maliciosos utilizaron un ataque por fuerza brutapara intentar adivinar las contraseñas de estas cuentas de servicio, que a menudo son débiles o se comparten entre varias cuentas. Al descifrar la contraseña de una cuenta de servicio, los actores maliciosos podían obtener acceso a sistemas y datos confidenciales dentro de la red.

- En el incidente de la puerta trasera Solorigate, los actores maliciosos de APT29 obtuvieron tickets del Servicio de concesión de tickets (TGS) para los nombres principales de servicio (SPN) de Active Directory con el fin de descifrarlos sin conexión.

El incidente de la puerta trasera Solorigate fue un ciberataque dirigido a varias organizaciones, entre ellas organismos gubernamentales y empresas tecnológicas. Los atacantes, que se cree que pertenecen al grupo APT29, utilizaron una sofisticada puerta trasera llamada «Solorigate» para acceder a las redes de las víctimas. Una de las tácticas utilizadas por los atacantes fue el kerberoasting. Al descifrar la contraseña de una cuenta de servicio, los atacantes pueden obtener acceso a sistemas y datos confidenciales dentro de la red.

- En otro incidente, el grupo de amenazas FIN7 utilizó Kerberoasting para acceder a las credenciales y realizó movimientos laterales a través de la red.

Estrategias de detección y prevención de ataques Kerberoasting

Seguridad de la identidad

Seguridad de la identidad es una nueva función que detecta ataques dirigidos a la infraestructura de identidad, como Active Directory. Estas soluciones pueden detectar configuraciones de identidad dentro de Active Directory que lo dejan vulnerable a los ataques, y pueden detectar posibles ataques de Kerberoasting casi en tiempo real.

Otra forma de prevenir un ataque Kerberoasting es utilizar contraseñas seguras y únicas para todas las cuentas. Esto dificulta a los atacantes descifrar las contraseñas asociadas a los tickets de servicio que obtienen.

Además, utilice medidas de seguridad como la autenticación multifactorial, que exige a los usuarios proporcionar un formulario de verificación adicional al iniciar sesión en sus cuentas. Esto puede ayudar a impedir que los atacantes accedan a las cuentas, incluso si consiguen obtener los tickets de servicio y descifrar las contraseñas.

Además, las organizaciones pueden utilizar herramientas y tecnologías para detectar y prevenir los ataques de Kerberoasting. Por ejemplo, pueden utilizar herramientas de supervisión de la red para detectar actividades inusuales relacionadas con el protocolo de autenticación Kerberos y utilizar sistemas de detección de intrusiones para alertarles de posibles ataques.

En general, una combinación de contraseñas seguras, autenticación de dos factores y tecnologías de seguridad puede ayudar a prevenir un ataque Kerberoasting y proteger contra el acceso no autorizado a información confidencial.

Búsqueda de amenazas

En el contexto de un ataque Kerberoasting, la caza de amenazas se puede utilizar para identificar y prevenir el compromiso inicial de una cuenta de usuario utilizada para solicitar tickets de servicio al servicio de autenticación Kerberos. Esto puede ayudar a evitar que el atacante obtenga los tickets de servicio y lance el ataque.

Además, la búsqueda de amenazas puede detectar actividades inusuales relacionadas con el protocolo de autenticación Kerberos, como un gran número de tickets de servicio solicitados o intentos de descifrar las contraseñas asociadas a esos tickets. Esto puede ayudar a identificar un ataque Kerberoasting en curso y a tomar las medidas adecuadas para defenderse de él.

Los equipos de búsqueda de amenazas pueden aprovechar la información recopilada por la solución Singularity™ Identity Security Posture Management e informar de las evaluaciones de posibles vulnerabilidades en la empresa. La solución Singularity Identity Security detecta a los atacantes que intentan enumerar los tickets Kerberos y activa eventos sobre posibles ataques Kerberoasting.

Tecnología de engaño

La tecnología de engaño puede utilizarse para ayudar a defenderse de los ataques Kerberoasting. La tecnología de engaño, que incluye señuelos, cebos y trampas, está diseñada para atraer a los atacantes y detectar y defenderse de los intentos de ataque.

En el contexto de un ataque Kerberoasting, la tecnología de engaño se puede utilizar para crear cuentas falsas que se pueden utilizar para solicitar tickets de servicio al servicio de autenticación Kerberos. A continuación, puede supervisar la actividad asociada a estas cuentas falsas y detectar cualquier intento de descifrar las contraseñas asociadas a los tickets de servicio.

Supongamos que un atacante intenta llevar a cabo un ataque Kerberoasting contra un señuelo. En ese caso, puede alertar al equipo de seguridad y proporcionarles información sobre el ataque, como la dirección IP del atacante y las herramientas y técnicas que está utilizando. Esto puede ayudar al equipo de seguridad a defenderse del ataque y evitar que cause daños.

Aunque la tecnología de engaño puede ser eficaz en algunos casos, no es una solución completa al problema de los ataques Kerberoasting. Las organizaciones deben utilizar una combinación de medidas de seguridad para protegerse contra estos ataques.

El kerberoasting puede dar lugar al robo de credenciales y a otros compromisos. Asegúrese de que su seguridad sea sólida con Singularity XDR para detectar estos riesgos de forma temprana.

Mejore su inteligencia sobre amenazas

Mejore su inteligencia sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónCómo proteger y mitigar los ataques de Kerberoasting

Las organizaciones pueden implementar las siguientes prácticas recomendadas para evitar que todo el dominio se vea comprometido como estrategia de mitigación.

- Asegúrese de que todas las cuentas de servicio tengan contraseñas largas y complejas (más de 25 caracteres).

- Cambie las contraseñas de las cuentas de servicio con regularidad (al menos una vez al año).

- Utilice cuentas de servicio gestionadas por grupos (gMSA) que proporcionan gestión de contraseñas y eliminan la necesidad de que un administrador gestione manualmente las credenciales de cada cuenta de servicio.

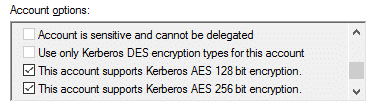

- MITRE ATT&CK también recomienda habilitar el cifrado AES Kerberos (u otro algoritmo de cifrado más fuerte) en lugar de RC4, lo que dificulta a los atacantes descifrar los hash sin conexión. Habilite el tipo de cifrado AES de 128/256 bits mediante las casillas de verificación de la pestaña Cuenta.

Configuración y recomendaciones de la política de seguridad de Kerberos

Las organizaciones deben prestar especial atención a la configuración de la política de KerberosKerberos policy para reducir el riesgo de que los atacantes roben credenciales. Esta configuración de directiva se encuentra en Configuración del equipoConfiguración de WindowsConfiguración de seguridadDirectivas de cuentaDirectiva de Kerberos.

Un atacante puede explorar la configuración de directivas vulnerables para explotarlas. A continuación se muestran la configuración de la directiva de seguridad de Kerberos y las opciones recomendadas.

- Aplicar restricciones de inicio de sesión de usuario – Si esta configuración de política está desactivada, los usuarios podrían obtener tickets de sesión para servicios que no tienen derecho a utilizar. Se recomienda configurar esta política en «Habilitado».

- Duración máxima del ticket de servicio: esta política determina el número máximo de minutos durante los que se puede utilizar un ticket de sesión concedido para acceder a un servicio concreto.

Se recomienda establecer esta política en 600 minutos. Si se configura un valor demasiado alto para «Duración máxima del ticket de servicio» podría permitir a los usuarios acceder a recursos de red fuera de sus horas de inicio de sesión. Además, las cuentas de usuario desactivadas podrían seguir accediendo a los servicios de red con tickets de servicio válidos emitidos antes de que se desactivaran sus cuentas.

- Vida útil máxima del ticket de usuario : esta directiva determina el tiempo máximo (en horas) durante el que se puede utilizar el ticket de concesión de tickets de un usuario. Cuando el ticket de concesión de tickets de un usuario caduca, el sistema debe solicitar uno nuevo o renovar el existente. Se recomienda establecer esta directiva en 10 horas. Si se configura un valor demasiado alto, los usuarios podrían acceder a los recursos de red fuera de su horario de inicio de sesión. Además, las cuentas de usuario desactivadas podrían seguir teniendo acceso a los servicios de red con tickets de usuario válidos emitidos antes de que se desactivaran sus cuentas. Si se configura un valor demasiado bajo, podría afectar al rendimiento del Centro de distribución de claves (KDC) a la hora de solicitar tickets y provocar un ataque DoS.

- Vida útil máxima para la renovación de tickets de usuario : esta configuración de política determina el período (en días) para renovar el ticket de concesión de tickets de un usuario. Se recomienda establecer esta política en 7 días. Si se configura un valor demasiado alto, los usuarios podrían renovar tickets muy antiguos.

- Tolerancia máxima para la sincronización del reloj del equipo: esta configuración de política determina la diferencia de tiempo máxima (en minutos) que Kerberos V5 tolera entre la hora del reloj del cliente y la hora del controlador de dominio que proporciona la autenticación Kerberos. Se recomienda establecer esta política en un valor de 5 minutos.

Cómo protege SentinelOne Singularity Identity contra los ataques de Kerberoasting

SentinelOne Singularity Identity supervisa continuamente Active Directory en busca de ataques como Kerberoasting. La solución Ranger AD detecta la enumeración de tickets Kerberos y activa eventos ante posibles ataques Kerberoasting. Singularity Identity también implementa credenciales engañosas, incluyendo hash, tokens de autenticación y tickets Kerberos. Esto permite detectar a los atacantes que utilizan tickets engañosos y redirigirlos a sistemas señuelo para su interceptación.

Obtenga más información sobre amenazas

Obtenga más información sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónMás información sobre Kerberoasting

Kerberoasting y Mimikatz

Mimikatz es una herramienta que se puede utilizar para llevar a cabo un ataque Kerberoasting. Mimikatz es una utilidad diseñada para extraer información confidencial de un sistema informático, incluidas contraseñas y otras credenciales de autenticación.

En el contexto de un ataque Kerberoasting, Mimikatz puede obtener tickets de servicio del servicio de autenticación Kerberos y, a continuación, descifrar las contraseñas asociadas. Esto permite a un atacante obtener acceso no autorizado a las cuentas asociadas con los tickets de servicio.

Mimikatz es una potente herramienta que puede utilizarse tanto con fines legítimos como maliciosos. Si bien puede ser útil para los profesionales de la seguridad para probar la seguridad de sus sistemas, también puede ser utilizada por los atacantes para llevar a cabo ciberataques. Como resultado, las organizaciones deben protegerse contra su uso en un ataque de Kerberoasting.

Kerberoasting y Golden Tickets

Kerberoasting y Golden Tickets son dos técnicas que pueden utilizarse para llevar a cabo ciberataques contra el protocolo de autenticación Kerberos.

El kerberoasting consiste en obtener un gran número de tickets de servicio del servicio de autenticación Kerberos y, a continuación, utilizar herramientas especializadas para descifrar las contraseñas asociadas a esos tickets. Esto permite al atacante obtener acceso no autorizado a las cuentas asociadas a los tickets de servicio.

Por otro lado, un Golden Ticket es un ticket Kerberos falsificado que se puede utilizar para autenticarse como cualquier usuario de una red. Esto permite a un atacante que ha obtenido un Golden Ticket obtener acceso no autorizado a la red y llevar a cabo otras actividades maliciosas.

Aunque ambas técnicas pueden utilizarse para atacar el protocolo de autenticación Kerberos, tienen mecanismos diferentes y pueden utilizarse con fines distintos. Es importante que las organizaciones comprendan las diferencias entre estas técnicas y se protejan contra ellas para mantener la seguridad de sus sistemas.

El ataque Golden Ticket es similar al ataque Kerberoasting, en el que un atacante extrae y descifra los tickets existentes para obtener acceso a los recursos de la red. Sin embargo, en un ataque Golden Ticket, el atacante crea un ticket completamente nuevo y falsificado, lo que le permite eludir cualquier control de acceso o protocolo de autenticación que se haya establecido.

Kerberoasting y tickets plateados

Un ticket plateado es un ticket Kerberos falsificado que permite a un atacante suplantar un servicio legítimo en una red. Esto permite al atacante acceder a los recursos de la red y realizar otras actividades maliciosas.

Aunque ambas técnicas pueden utilizarse para atacar el protocolo de autenticación Kerberos, tienen mecanismos diferentes y pueden utilizarse con fines distintos. Es importante que las organizaciones comprendan las diferencias entre estas técnicas y se protejan contra ellas para mantener la seguridad de sus sistemas.

Muchas organizaciones proporcionan cuentas de servicio con demasiados permisos, a menudo con contraseñas débiles, lo que facilita a los atacantes pasar de ser usuarios del dominio a administradores del dominio. La implementación de una evaluación continua y la validación de las configuraciones de Kerberos pueden evitar la vulnerabilidad a las escaladas de privilegios y los movimientos laterales.

Preguntas frecuentes sobre ataques Kerberoasting

El kerberoasting es una técnica de posexplotación en la que los atacantes se dirigen a cuentas de servicio en entornos de Active Directory. El ataque funciona solicitando tickets de servicio cifrados al protocolo de autenticación Kerberos y, a continuación, desconectando estos tickets para descifrar los hash de contraseña. Los atacantes se dirigen específicamente a cuentas con nombres principales de servicio (SPN), ya que cualquier usuario autenticado del dominio puede solicitar tickets para estos servicios.

Una vez que descifran el hash de la contraseña utilizando herramientas como Hashcat o John the Ripper, pueden suplantar la identidad de la cuenta de servicio y acceder a cualquier sistema para el que dicha cuenta tenga privilegios.

Los ataques de Kerberoasting se dirigen principalmente a cuentas de usuario que tienen nombres principales de servicio (SPN) asociados a ellas, en lugar de cuentas de máquina. Los atacantes se centran en las cuentas de usuario porque las contraseñas de máquina son gestionadas automáticamente por el dominio, se cambian regularmente y son complejas por defecto. Las cuentas de usuario con SPN son más vulnerables porque las políticas de contraseñas impuestas por el dominio no siempre se aplican a ellas, lo que deja la seguridad de la contraseña en manos del usuario.

Las cuentas de servicio que ejecutan aplicaciones como SQL Server, IIS u otros servicios empresariales son objetivos comunes. Estas cuentas suelen tener privilegios elevados y acceso a datos confidenciales, lo que las hace valiosas para la escalada de privilegios y el movimiento lateral.

Las organizaciones pueden defenderse contra el kerberoasting implementando políticas de contraseñas seguras para las cuentas de servicio, utilizando contraseñas de al menos 25 caracteres. Debe implementar cuentas de servicio gestionadas por grupos (gMSA) que roten automáticamente las contraseñas y eliminen la gestión manual de las mismas. Supervise su red en busca de solicitudes inusuales de tickets TGS y uso de cifrado RC4, ya que son indicadores comunes de intentos de Kerberoasting. Implemente el principio del privilegio mínimo para las cuentas de servicio, asegurándose de que solo tengan los permisos mínimos necesarios.

Las auditorías de seguridad periódicas deben identificar y eliminar los SPN innecesarios, y debe desactivar o eliminar las cuentas de servicio obsoletas que ya no sean necesarias. Soluciones como SentinelOne Singularity™ Identity también pueden defender contra los ataques de Kerberoasting.

Entre las herramientas comunes de Kerberoasting se encuentra Rubeus, que puede automatizar todo el proceso, desde la enumeración de SPN hasta la extracción de tickets. Los atacantes también utilizan el script GetUserSPNs.py de Impacket para ataques basados en Linux, que requiere credenciales de dominio válidas. Mimikatz es otra herramienta popular que puede extraer tickets Kerberos de la memoria.

Para descifrar contraseñas, los atacantes suelen utilizar Hashcat con el modo 13100 o John the Ripper para descifrar los hash de los tickets extraídos sin conexión. También se pueden utilizar scripts de PowerShell como Invoke-Kerberoast para realizar el ataque directamente desde sistemas Windows comprometidos.

La MFA no puede prevenir directamente los ataques de Kerberoasting porque el ataque aprovecha el diseño del protocolo Kerberos en lugar del proceso de autenticación inicial. Sin embargo, la MFA proporciona una protección importante al dificultar que los atacantes obtengan las credenciales iniciales de usuario del dominio necesarias para solicitar tickets de servicio.