La inteligencia sobre amenazas cibernéticas (CTI) consiste en recopilar y analizar información sobre posibles amenazas. Esta guía explora la importancia de la CTI en las medidas proactivas de ciberseguridad y la respuesta a incidentes.

Obtenga información sobre los tipos de inteligencia sobre amenazas, las fuentes y cómo integrar la CTI en su estrategia de seguridad. Comprender la CTI es fundamental para que las organizaciones se mantengan a la vanguardia de las amenazas emergentes.

¿Qué es la inteligencia sobre amenazas cibernéticas?

¿Qué es la inteligencia sobre amenazas cibernéticas?

Según Gartner, la inteligencia sobre amenazas es "el conocimiento basado en pruebas (por ejemplo, contexto, mecanismos, indicadores, implicaciones y consejos orientados a la acción) sobre amenazas o peligros existentes o emergentes para los activos que puede utilizarse para informar las decisiones relativas a la respuesta del sujeto a dicha amenaza o peligro".

En ciberseguridad, la inteligencia sobre amenazas es la información que una organización recopila, procesa y analiza para comprender mejor los motivos, los objetivos y los comportamientos de los actores maliciosos. Con esta información, las organizaciones pueden tomar decisiones rápidas y fundamentadas para protegerse contra los actores maliciosos en el futuro.

Es importante señalar la diferencia entre inteligencia sobre amenazas e información sobre amenazas: la información sobre amenazas son los datos en sí mismos sin contexto, mientras que la inteligencia sobre amenazas implica analizar la información y utilizarla para tomar decisiones sobre los pasos a seguir.

¿Por qué es importante la inteligencia sobre amenazas?

Hoy en día, el panorama de las amenazas es más dinámico y sofisticado que nunca. Anticipar el próximo movimiento de un agente malicioso es increíblemente difícil, especialmente sin datos que respalden las hipótesis. La inteligencia sobre amenazas guía la evaluación que realiza una organización del comportamiento pasado de los agentes maliciosos, lo que harán a continuación y dónde se necesita protección.

La inteligencia sobre amenazas se ha convertido en una capacidad cada vez más común entre las herramientas de seguridad y es un componente clave de la arquitectura de seguridad que ayuda a los equipos de seguridad a detectar e investigar las amenazas.

Gracias a la inteligencia sobre amenazas, las organizaciones suelen estar mejor preparadas para:

- Revelar los motivos de los adversarios y sus tácticas, técnicas y procedimientos (TTP) para empoderar a las partes interesadas en la ciberseguridad.

- Comprender el proceso de toma de decisiones de un agente malicioso y ayudar a los equipos de seguridad a implementar respuestas a incidentes.

- Tomar decisiones sobre inversiones en ciberseguridad sacando a la luz información previamente desconocida.

- Informe a las partes interesadas de la empresa (por ejemplo, juntas ejecutivas, CISO, CIO y CTO) sobre el comportamiento de los actores maliciosos para realizar inversiones más inteligentes, mejorar la mitigación de riesgos y tomar decisiones más eficientes y rápidas.

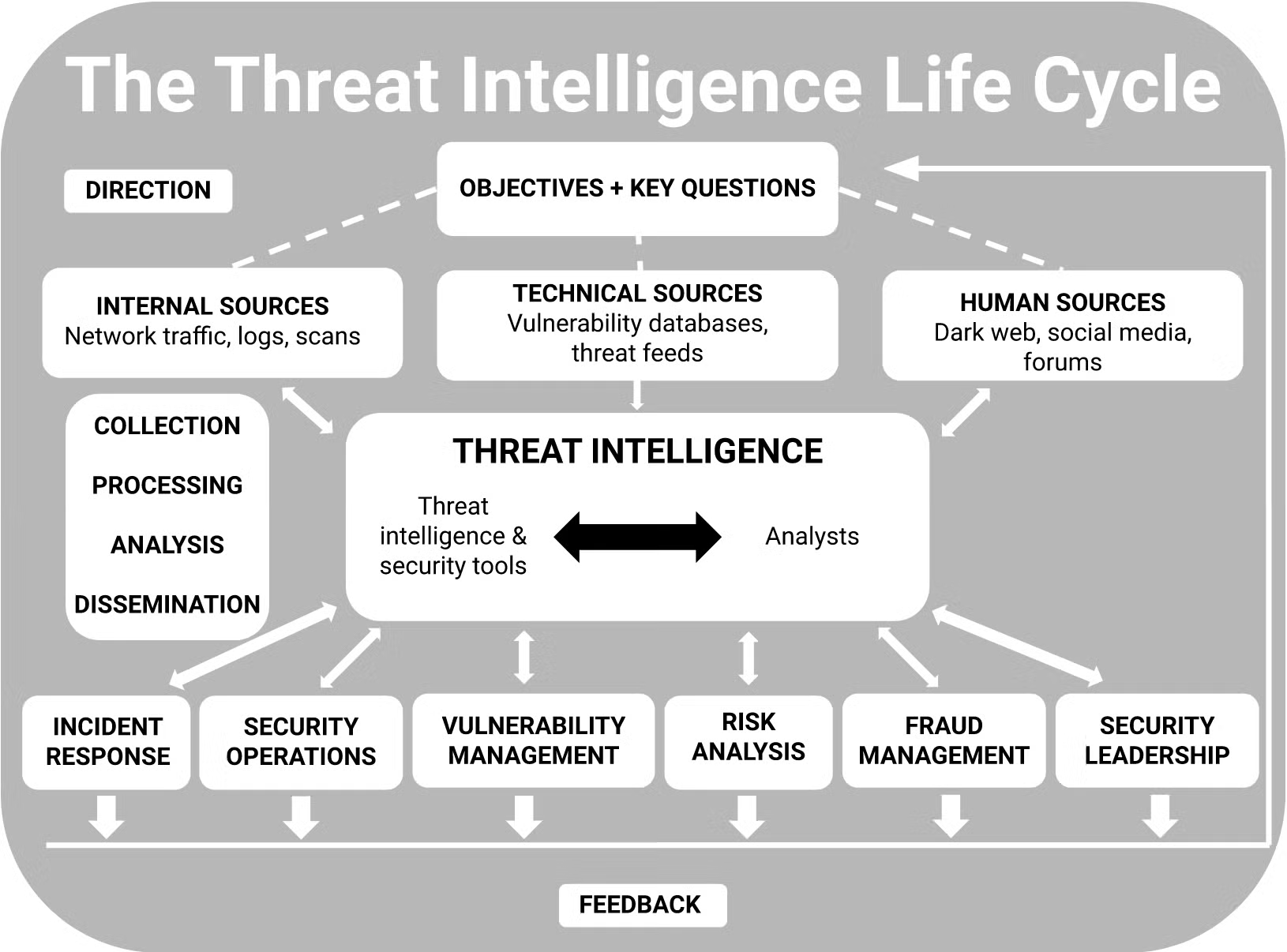

El ciclo de vida de la inteligencia sobre amenazas

Para la mayoría de las organizaciones, el ciclo de vida de la inteligencia sobre amenazas consta de seis etapas: dirección, recopilación, procesamiento, análisis, difusión y retroalimentación. Sin embargo, las actividades específicas que se llevan a cabo durante cada fase del ciclo de vida de la inteligencia sobre amenazas suelen variar ligeramente en función de la organización y suelen estar determinadas por una combinación de factores únicos, como los casos de uso, las prioridades y el riesgo.

Lo ideal es que las partes interesadas clave definan claramente las metas y los objetivos de la organización en materia de inteligencia sobre amenazas antes de que comience cualquier otra fase, a fin de garantizar el éxito de todo el ciclo de vida. Una vez establecidos los objetivos de inteligencia sobre amenazas, estos pueden estar sujetos a cambios en función de los datos recopilados y la retroalimentación recibida. Los datos se recopilan de una amplia variedad de fuentes, incluidos componentes internos, técnicos y humanos, y luego se utilizan para desarrollar una imagen más completa de las amenazas potenciales y reales.

En la mayoría de los casos, la información sobre amenazas se recopila en un feed de inteligencia sobre amenazas: un flujo continuo de datos que proporciona información sobre amenazas, incluidas listas de IoC, como URL o correos electrónicos maliciosos, hash de malware y direcciones IP sospechosas. Los datos que alimentan los feeds de inteligencia sobre amenazas suelen proceder de varias fuentes, entre las que se incluyen feeds de inteligencia de código abierto, registros de redes y aplicaciones, y feeds de terceros.

Una vez recopilados suficientes datos, se convierten en inteligencia procesable que es oportuna y clara para todos, incluidas las partes interesadas clave que utilizarán la información para mejorar los ciclos de vida futuros de la inteligencia sobre amenazas y perfeccionar sus procesos de toma de decisiones.

1. Dirección

En esta fase del ciclo de vida de la inteligencia sobre amenazas, las partes interesadas establecen los objetivos del programa general de inteligencia sobre amenazas. La dirección suele implicar comprender y articular:

- Los activos que hay que proteger

- Los tipos de inteligencia sobre amenazas necesarios para proteger los activos y responder a las amenazas.

- Las prioridades sobre qué proteger.

2. Recopilación

Esta fase del ciclo de vida de la inteligencia sobre amenazas consiste en recopilar información que responda a los requisitos de inteligencia más importantes. Los datos recopilados suelen ser una combinación de información procesada (por ejemplo, informes de inteligencia de expertos y proveedores) y datos sin procesar (por ejemplo, firmas de malware o credenciales filtradas).

La recopilación suele realizarse a través de diversas fuentes, entre las que se incluyen:

- Metadatos y registros de redes internas y dispositivos de seguridad

- Fuentes de datos sobre amenazas de organizaciones del sector y proveedores de ciberseguridad

- Conversaciones y entrevistas con fuentes bien informadas

- Noticias y blogs de código abierto

- Sitios web y formularios

- Fuentes cerradas, como foros de la web oscura

3. Procesamiento

Esta fase del ciclo de vida de la inteligencia sobre amenazas consiste en transformar los datos recopilados en un formato utilizable, con diferentes medios de procesamiento para los distintos métodos de recopilación. Por ejemplo, los datos sin procesar deben ser procesados por personas o máquinas para que se consideren utilizables, y todos los informes humanos deben correlacionarse y clasificarse, resolver sus contradicciones y verificarse.

4. Análisis

Esta fase del ciclo de vida de la inteligencia sobre amenazas consiste en convertir la información procesada en inteligencia que pueda servir de base para la toma de decisiones. Por ejemplo, esas decisiones podrían referirse a si se debe investigar una amenaza potencial, qué medidas debe tomar inmediatamente una organización para bloquear un ataque, cómo reforzar los controles de seguridad o cuánta inversión en recursos de seguridad adicionales es justificable.

La presentación de este análisis también es importante. Las organizaciones pueden recopilar y procesar cantidades infinitas de información y luego presentarla de una manera que los responsables de la toma de decisiones no puedan entender o utilizar.

Para comunicar el análisis a un público no técnico, tenga en cuenta las siguientes recomendaciones:

- Sea conciso

- Evite los términos excesivamente técnicos y la jerga confusa

- Exprese los problemas en términos empresariales

- Incluya un curso de acción recomendado

El formato utilizado para presentar dicha información dependerá de la propia inteligencia y del público al que se dirija. Los equipos de inteligencia suelen proporcionar análisis a través de diversos formatos, como vídeos en directo, presentaciones de diapositivas e informes formales.

5. Difusión

Esta fase del ciclo de vida de la inteligencia sobre amenazas consiste en distribuir los resultados finales de la inteligencia a los departamentos y equipos adecuados.

Para cada público destinatario, plantee las siguientes preguntas:

- ¿Qué inteligencia sobre amenazas necesita el equipo y cómo puede la información externa respaldar sus actividades?

- ¿Cómo se puede presentar la inteligencia para que sea fácil de entender y aplicable?

- ¿Con qué frecuencia deben los equipos de inteligencia proporcionar actualizaciones y otra información?

- ¿Qué medios deben utilizarse para difundir la inteligencia?

- ¿Cómo deben actuar los equipos si tienen alguna pregunta?

6. Comentarios

Los comentarios periódicos de diversas partes interesadas y equipos permiten a los analistas de inteligencia sobre amenazas cibernéticas ajustar el ciclo de vida de la inteligencia sobre amenazas para que se adapte a los requisitos de cada equipo, especialmente a medida que cambian los objetivos y las prioridades empresariales.

Esta fase aclara las prioridades generales y los requisitos de los equipos de seguridad que consumen la inteligencia. En última instancia, sus necesidades específicas guiarán todas las fases futuras del ciclo de vida de la inteligencia, incluyendo:

- Qué tipos de datos recopilar

- Cómo convertir esos datos en información útil

- Cómo presentar esa información como inteligencia procesable

- ¿Quién debe recibir qué tipo de inteligencia, con qué rapidez debe difundirse y con qué rapidez se debe responder a las preguntas de seguimiento?

Tipos de ciberataques

Un ciberataque se produce cuando un tercero, actuando como agente malicioso, accede de forma no autorizada a un sistema o red. Aunque a menudo se utilizan indistintamente diversos términos para describir los diferentes tipos de ciberataques, existen algunas diferencias importantes que conviene señalar.

1. Amenaza

Una amenaza es una persona o un evento con el potencial de afectar negativamente a activos valiosos. Aunque en un momento dado pueden existir diversas amenazas cibernéticas, las amenazas en sí mismas simbolizan la posibilidad de que se produzca un ataque, más que el ataque en sí.

Las amenazas pueden suponer un peligro inminente, pero no causan daño hasta que un agente malicioso las lleva a cabo. El término "amenaza" se utiliza a menudo para referirse a una amplia variedad de actividades maliciosas que buscan dañar, robar o impedir el acceso a los datos. Una vez que una amenaza se convierte en realidad, se conoce como ciberataque.

2. Vulnerabilidad

Una vulnerabilidad es un defecto inherente al diseño de una red, un software o un sistema que puede ser explotado por los autores de amenazas para dañar, robar o impedir el acceso a los activos. Los tipos más comunes de vulnerabilidades incluyen configuraciones erróneas del sistema, software desactualizado o sin parches, credenciales de autorización faltantes o débiles, cifrado de datos faltante o deficiente y vulnerabilidades de día cero (que se definen a continuación).

3. Explotación

Una explotación es un método que utilizan los actores maliciosos para aprovechar una vulnerabilidad. Puede incluir software, datos o comandos que manipulan la vulnerabilidad para que el actor malicioso pueda realizar acciones no deseadas o no autorizadas.

Los exploits se pueden utilizar para instalar software no deseado, obtener acceso no autorizado a datos confidenciales o tomar el control de un sistema informático. Se utilizan con frecuencia junto con otros métodos de ataque.

4. Ataque a aplicaciones web

Un ataque a aplicaciones web se produce cuando las vulnerabilidades de las aplicaciones web permiten a los actores maliciosos obtener acceso no autorizado a datos confidenciales que residen en un servidor de base de datos. Los tipos más comunes de ataques a aplicaciones web son:

- Las inyecciones SQL se producen cuando un agente malicioso añade código malicioso a un formulario de entrada que se envía a la base de datos y cambia, elimina o revela datos.

- Los ataques de secuencias de comandos entre sitios (XXS)consisten en que un agente malicioso carga código de secuencias de comandos malicioso en un sitio web que puede utilizarse para robar datos o realizar otras acciones no deseadas

- El recorrido de directorios/rutas se produce cuando un agente malicioso inyecta patrones en la jerarquía de un servidor web que le permiten obtener credenciales de usuario, bases de datos, archivos de configuración y otra información almacenada en discos duros

- La inclusión de archivos locales consiste en forzar a una aplicación web a ejecutar un archivo ubicado en otra parte del sistema

- >Los ataques distribuidos de denegación de servicio (DDoS) Los ataques se producen cuando un agente malicioso ataca sistemas, servidores o redes y los inunda de tráfico para agotar sus recursos y ancho de banda. Los servidores se ven desbordados al atender las solicitudes entrantes y el sitio web objetivo se cierra o se ralentiza, dejando sin respuesta las solicitudes de servicio legítimas

5. Amenaza persistente avanzada

Una amenaza persistente avanzada (APT) es un término amplio que describe una campaña de ataques en la que un agente malicioso establece una presencia a largo plazo en una red para realizar reconocimientos o recopilar datos altamente confidenciales. Los ataques APT suelen requerir más recursos que un ataque estándar a una aplicación web, y los objetivos suelen elegirse cuidadosamente y estar bien investigados.

Los tipos más comunes de vectores de ataque APT son:

- Phishing: Se trata de un tipo de ataque de ingeniería social en el que un agente malicioso se hace pasar por un contacto de confianza y envía correos electrónicos no deseados al objetivo. Cuando el objetivo abre el correo electrónico y hace clic en el enlace malicioso o abre el archivo adjunto malicioso, el agente malicioso puede obtener acceso a información confidencial e incluso a las credenciales de la cuenta. Algunos ataques de phishing también están diseñados para engañar a los usuarios para que instalen malware. también están diseñados para engañar a los usuarios y que instalen malware.

- Malware: Uno de los tipos más comunes de ciberataques en la actualidad, un ataque de malware se produce cuando un actor malicioso utiliza software malicioso para infiltrarse en un sistema o red. Los ataques de malware pueden incluir virus, gusanos, spyware, ransomware, adware y troyanos. Normalmente, el malware penetra en un sistema o red a través de una vulnerabilidad y, a menudo, se ejecuta mediante correos electrónicos de phishing. Cuando el usuario hace clic en un enlace, instala un software o utiliza un pendrive infectado, el malware se descarga en el dispositivo y puede propagarse.

- Man-in-the-Middle (MITM): También conocido como ataque de espionaje, se produce cuando un agente malicioso se coloca entre las comunicaciones entre partes de confianza (es decir, el atacante secuestra las comunicaciones entre clientes y hosts) al interrumpir la comunicación cliente-servidor y redirigirla a través del atacante. Los ataques MITM permiten en última instancia a los actores maliciosos robar y manipular datos sin el conocimiento del objetivo.

- Ataques de día cero o N días: Estos implican el uso de vulnerabilidades de seguridad no reveladas previamente o parcheadas recientemente. El término "día cero" se refiere a la idea de que el proveedor o desarrollador de software ha tenido "cero días" para implementar una solución desde que se conoció el fallo. Las vulnerabilidades N días son errores conocidos que han sido parcheados recientemente por un proveedor (hace N días) , pero que siguen estando muy extendidas porque los usuarios del software aún no han actualizado el software afectado. Los ataques de día cero se producen cuando los autores de las amenazas aprovechan con éxito una vulnerabilidad antes de que se publique un parche para solucionarla. A veces, los actores maliciosos identifican las vulnerabilidades de día cero antes que los desarrolladores y, en otros casos, el desarrollador puede alertar a los actores maliciosos de la existencia de la vulnerabilidad cuando anuncia el fallo a sus clientes.

Afortunadamente, el uso de la inteligencia sobre ciberamenazas puede ayudar a proteger a las organizaciones contra muchas de las ciberamenazas mencionadas anteriormente para prevenir los ciberataques.

Mejore su inteligencia sobre amenazas

Mejore su inteligencia sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónTipos de inteligencia sobre amenazas cibernéticas

La inteligencia sobre amenazas cibernéticas es un término amplio que se puede dividir en varias subcategorías.

1. Inteligencia táctica sobre amenazas cibernéticas

La inteligencia táctica sobre amenazas cibernéticas se centra en el futuro inmediato. De naturaleza técnica, la inteligencia táctica sobre amenazas cibernéticas detecta indicadores simples de compromiso (IOC) y ofrece un análisis detallado de las tácticas, técnicas y procedimientos de una amenaza. El uso de la información recopilada por la inteligencia táctica sobre amenazas puede ayudar a las organizaciones a desarrollar políticas de defensa diseñadas para prevenir ataques y mejorar los sistemas de seguridad.

La inteligencia táctica sobre amenazas cibernéticas es un tipo de inteligencia sobre amenazas más fácil de generar y casi siempre está automatizada. Sin embargo, dado que este tipo de inteligencia sobre amenazas se recopila a menudo a través de fuentes de datos abiertas y gratuitas, suele tener una vida útil muy corta : los IOC, incluidas las direcciones IP o los nombres de dominio maliciosos, pueden quedar obsoletos en cuestión de días o incluso horas.2. Inteligencia estratégica sobre amenazas cibernéticas

La inteligencia estratégica sobre amenazas implica analizar cuestiones no técnicas a largo plazo. Al crear una visión general del entorno de amenazas (es decir, las amenazas cibernéticas y los riesgos asociados a ellas), el uso de la inteligencia estratégica sobre amenazas cibernéticas puede ayudar a las organizaciones a tomar decisiones empresariales más informadas. Esta información permite a los responsables de la toma de decisiones invertir en herramientas y procesos que protegerán su negocio en consonancia con sus objetivos generales.

La inteligencia estratégica se considera una de las formas más complejas de inteligencia sobre amenazas cibernéticas, ya que a menudo implica la recopilación y el análisis de datos por parte de personas. Para que la inteligencia estratégica sobre amenazas tenga el mayor éxito posible, los analistas suelen tener un profundo conocimiento de la ciberseguridad y de la situación geopolítica mundial actual.

3. Inteligencia operativa sobre amenazas cibernéticas

La inteligencia operativa sobre amenazas es un enfoque más técnico, que se centra en la naturaleza, el momento, el motivo y la intención de un ataque. Mediante tácticas como el seguimiento y la elaboración de perfiles de los autores de las amenazas, las organizaciones pueden recopilar datos que les ayudan a detectar y comprender los ataques pasados y a predecir las amenazas futuras con mayor precisión, teniendo en cuenta las medidas de mitigación.

Este enfoque de la inteligencia sobre amenazas cibernéticas tiene como objetivo comprender los ciberataques: el "quién" (es decir, la atribución), el "por qué" (es decir, la intención) y el "cómo" (es decir, las tácticas, técnicas y procedimientos). Al igual que la inteligencia estratégica sobre amenazas, la inteligencia operativa sobre amenazas también incluye un componente de análisis humano y suele ser más útil para los expertos en ciberseguridad.

Este tipo de inteligencia sobre amenazas cibernéticas puede funcionar en combinación con otras disciplinas de ciberseguridad, como gestión de vulnerabilidades, respuesta a incidentes y supervisión de amenazas.

Empleos y cursos de inteligencia sobre amenazas cibernéticas

Los empleos relacionados con la inteligencia sobre amenazas cibernéticas pueden incluir:

- Analista de inteligencia sobre amenazas cibernéticas

- Detección de fraudes cibernéticos

- Arquitecto de soluciones de ciberseguridad

- Especialista en amenazas cibernéticas

- Inteligencia sobre amenazas cibernéticas

- Analista de seguridad informática

Para cualquiera que desee desarrollar una carrera en inteligencia sobre amenazas cibernéticas, SentinelOne ofrece el curso Zero to Hero, un curso de 12 partes sobre ingeniería inversa de malware e inteligencia sobre amenazas. Esta completa guía es uno de los mejores recursos para iniciar una carrera profesional en el campo de la inteligencia sobre amenazas cibernéticas.

El curso ofrece:

- Descripción técnica general de las técnicas de inyección y los mecanismos de persistencia

- Descubrimiento/reconocimiento de la escalada de privilegios en el malware

- Técnicas de los actores maliciosos para afianzarse en las redes

- Análisis en profundidad de las APT (amenazas persistentes avanzadas) y los delitos electrónicos

- Robo de información y kits de explotación drive-by observados en el mundo real

- Análisis del uso de código shell en el malware

- Análisis completo de las técnicas de malware: sigilo, persistencia, algoritmos, comunicación con un servidor C2 y capacidades avanzadas

Fuentes de inteligencia sobre amenazas cibernéticas

La CTI se puede obtener de diversas fuentes, cada una de las cuales proporciona información única sobre la amenaza. Es importante comprender estas fuentes para crear un programa de CTI.

Estas son las fuentes más comunes de CTI:

- Inteligencia de fuentes abiertas (OSINT): Implica recopilar información de fuentes disponibles públicamente, tales como

- Redes sociales: Supervisar las plataformas de redes sociales en busca de debates sobre ciberataques, malware y vulnerabilidades.

- Sitios web de noticias: Lectura de noticias sobre ciberataques, brechas de seguridad y tendencias del sector.

- Foros y blogs: Analizar los debates en foros y blogs sobre seguridad para identificar amenazas emergentes.

- Bases de datos públicas: Acceder a bases de datos de acceso público que contienen información sobre vulnerabilidades, malware y actores maliciosos.

- Inteligencia humana (HUMINT): Esto implica recopilar información de personas, incluyendo

- Expertos del sector: Consultar con investigadores, analistas y expertos en seguridad para obtener información sobre las amenazas actuales.

- Investigadores de amenazas: Colaboración con investigadores especializados en actores de amenazas o métodos de ataque específicos.

- Conferencias sobre seguridad: Asistencia a conferencias sobre seguridad para establecer contactos con expertos y conocer nuevas amenazas.

- Inteligencia de señales (SIGINT): Implica recopilar información a partir de señales electrónicas, como

- Análisis del tráfico de red: Supervisar el tráfico de red en busca de actividades sospechosas, como la comunicación de malware o la filtración de datos.

- Interceptación de comunicaciones: Análisis de comunicaciones cifradas para identificar posibles amenazas.

- Análisis de radiofrecuencia: Analizar señales de radiofrecuencia para detectar posibles ataques o actividades maliciosas.

- Análisis de malware: Implica la ingeniería inversa de software malicioso para comprender su funcionalidad, capacidades y métodos de ataque. Este proceso ayuda a los equipos de seguridad a identificar el origen de los ataques, comprender los objetivos del atacante y desarrollar contramedidas.

- Fuentes de datos sobre amenazas e informes: Estos servicios por suscripción proporcionan información sobre amenazas en tiempo real, incluyendo

- Indicadores de compromiso (IOC): Puntos de datos específicos que pueden identificar actividades maliciosas, como direcciones IP, nombres de dominio y hash de archivos.

- Informes de vulnerabilidades: Información sobre vulnerabilidades recién descubiertas y su posible impacto.

Perfiles de actores maliciosos: Información sobre actores maliciosos específicos, sus motivos y sus TTP.

Ventajas de utilizar la inteligencia sobre amenazas cibernéticas

La inteligencia sobre amenazas cibernéticas puede aportar una serie de ventajas adicionales a las organizaciones más allá del ámbito de la mitigación, entre las que se incluyen:

- Reducción del riesgo: Una mayor visibilidad del panorama de amenazas, tanto de las actuales como de los ciberataques emergentes, puede ayudar a las organizaciones a identificar y evaluar los riesgos con un enfoque proactivo de preparación.

- Mejora de la postura de seguridad: Comprender las TTP utilizadas en ataques anteriores puede ayudar a las organizaciones a implementar los controles de seguridad adecuados para prevenir o mitigar futuros ciberataques.

- Reducción de costes: La inteligencia sobre amenazas cibernéticas suele ser rentable y puede reducir la carga financiera general de los incidentes de seguridad, incluidas las violaciones de datos, que pueden ser costosas.

- Cumplimiento normativo: Las organizaciones que deben cumplir diversas normativas, como el RGPD, la SOX, HIPAA, etc., pueden utilizar la inteligencia sobre amenazas cibernéticas para ayudar a establecer y mantener el cumplimiento.

- Eficiencia del personal: La validación y correlación manuales de la inteligencia sobre amenazas pueden requerir mucho tiempo y recursos. Los equipos de seguridad suelen estar expuestos al agotamiento y la fatiga por este motivo, lo que puede dar lugar a errores humanos. Con el apoyo de las herramientas de inteligencia sobre amenazas cibernéticas, las organizaciones pueden equipar mejor a los equipos de seguridad para detectar y responder a las amenazas de manera más eficiente mediante el uso de la automatización para eliminar las tediosas tareas manuales.

Herramientas de inteligencia sobre amenazas cibernéticas

Las herramientas de inteligencia sobre amenazas cibernéticas ayudan a proteger las vulnerabilidades actuales y futuras mediante la recopilación y el análisis de información sobre amenazas procedente de varias fuentes externas.

A continuación se presentan cinco características que se deben examinar al considerar una herramienta de inteligencia sobre amenazas cibernéticas:

- Basada en datos: Cuando se inicia un ataque malicioso, se deja una "huella" o indicador de amenaza cibernética. Una herramienta de inteligencia sobre amenazas cibernéticas debe recopilar datos de los indicadores de amenazas cibernéticas para proteger de forma predictiva y proactiva.

- Flexible: La mayoría de las organizaciones quieren que las herramientas de inteligencia cibernética sean compatibles con cualquier infraestructura y entorno de TI que puedan tener.

- Centrada en el exterior: Las herramientas de inteligencia cibernética pueden integrarse con los sistemas internos para ayudar en la detección de amenazas, pero deben dar prioridad al análisis de fuentes externas, como fuentes de datos y repositorios, en busca de cualquier amenaza emergente.

- Completa: Las herramientas de inteligencia cibernética deben proporcionar una protección completa. Esto significa que deben ser capaces de escanear un gran número de fuentes externas de todo el mundo, incluida la web oscura.

- Extensible: Las herramientas de inteligencia sobre amenazas cibernéticas también deben ser lo suficientemente extensibles y fluidas como para conectarse a cualquier entorno de ciberseguridad. Deben poder coexistir con diferentes entornos, herramientas de cumplimiento normativo y variantes de hardware.

Prácticas recomendadas para implementar la inteligencia sobre amenazas cibernéticas

La implementación de un programa de CTI exitoso requiere un enfoque estratégico y un compromiso con las mejores prácticas. A continuación, se incluyen algunas recomendaciones clave que le servirán de guía:

1. Crear un equipo de CTI

Cree un equipo dedicado responsable de las operaciones de CTI. Este equipo debe estar formado por personas con experiencia en inteligencia sobre amenazas, seguridad y análisis de datos. El equipo debe ser responsable de:

- Recopilar inteligencia: recopilar inteligencia sobre amenazas de diversas fuentes.

- Analizar la inteligencia—Interpretar los datos sobre amenazas y generar información útil.

- Difusión de inteligencia—Compartir inteligencia con las partes interesadas de toda la organización.

- Mantenimiento de una biblioteca de CTI—Crear y mantener un repositorio de información sobre amenazas.

2. Integración con la respuesta a incidentes

Garantizar una integración sencilla entre la CTI y los procesos de respuesta a incidentes. Esto significa:

- Compartir inteligencia: proporcionar a los responsables de la respuesta a incidentes información relevante sobre amenazas durante las investigaciones.

- Uso de IOC: utilizar indicadores de compromiso (IOC) para detectar e identificar actividades maliciosas.

- Análisis de métodos de ataque: uso de CTI para comprender los métodos de ataque y desarrollar estrategias de respuesta eficaces.

3. Colaboración e intercambio de información

Fomente la colaboración dentro de la organización y con socios externos. Esto implica:

- Compartir inteligencia internamente: compartir inteligencia sobre amenazas entre equipos de seguridad, unidades de negocio y el personal pertinente.

- Colaborar con socios externos: compartir información con otras organizaciones, grupos industriales y organismos gubernamentales.

- Unirse a comunidades de intercambio de información: participar en foros del sector y grupos de intercambio de información para intercambiar conocimientos y mejores prácticas.

4. Mejora y adaptación continuas

Evaluar y perfeccionar continuamente las prácticas de CTI. Esto implica:

- Medir la eficacia de la CTI—Realizar un seguimiento de las métricas clave, como el número de amenazas detectadas, el impacto de la CTI en la respuesta a incidentes y la reducción de los incidentes de seguridad.

- Recopilación de comentarios—Recopilar comentarios de las partes interesadas sobre la utilidad y el impacto de la CTI.

- Adaptación a nuevas amenazas—Mantenerse informado sobre las amenazas emergentes y actualizar los procesos de CTI en consecuencia.

Siguiendo estas prácticas recomendadas, las organizaciones pueden crear un programa de CTI que les ayude a mitigar las amenazas, mejorar su seguridad y proteger sus valiosos activos.

Retos de la inteligencia sobre amenazas cibernéticas

Aunque la CTI ofrece diversas ventajas, la implementación y gestión de un programa eficaz también plantea retos. A continuación se indican algunos de los problemas a los que pueden enfrentarse las organizaciones:

1. Sobrecarga y gestión de datos

La gestión de grandes cantidades de datos procedentes de diversas fuentes puede resultar abrumadora. Los equipos de CTI deben ser capaces de:

- Filtrar y priorizar los datos: identificar y centrarse en la inteligencia más relevante y útil.

- Organizar y estructurar los datos: crear un sistema para organizar y almacenar grandes volúmenes de datos.

- Utilizar herramientas de análisis de datos: utilice herramientas de análisis de datos para automatizar el análisis y la interpretación de los datos.

2. Atribución de las amenazas cibernéticas

Determinar el origen de los ataques e identificar a los atacantes puede resultar complicado. Esto implica:

- Analizar los métodos de ataque: comprender las técnicas utilizadas en un ataque para determinar el posible atacante.

- Correlacionar puntos de datos: conectar diversas pruebas para identificar el origen de un ataque.

- Utilizar perfiles de actores maliciosos: utilice perfiles de actores maliciosos conocidos y TTP para atribuir los ataques.

3. Equilibrar velocidad y precisión

Es importante mantener un equilibrio entre la entrega de inteligencia y la precisión. Las organizaciones deben:

- Proporcionar información oportuna: suministrar inteligencia sobre amenazas a las partes interesadas a tiempo para permitir una respuesta rápida.

- Garantizar la precisión—Verificar la precisión de la información antes de compartirla para evitar falsos positivos e información engañosa.

- Utilizar herramientas automatizadas—Utilizar herramientas automatizadas para acelerar el análisis y la difusión de la información sobre amenazas.

4. Garantizar la privacidad y el cumplimiento de los datos

Es esencial cumplir con las normativas de privacidad de datos y proteger la información confidencial. Las organizaciones deben:

- Cumplir con las leyes de protección de datos—Cumplir con las normativas de privacidad de datos pertinentes, como el RGPD y la CCPA.

- Implementar medidas de seguridad de los datos—Almacenar y gestionar los datos de inteligencia sobre amenazas para evitar el acceso no autorizado.

- Establecer políticas de gobernanza de datos—Desarrollar políticas claras para la recopilación, el uso y la eliminación de datos.

Abordar estos retos es importante para crear un programa de CTI sostenible y eficaz.

Casos prácticos y aplicaciones en el mundo real

A continuación se presentan algunos ejemplos reales que muestran el poder de la CTI:

N.º 1. Asistencia sanitaria

Anthem, una de las mayores compañías de seguros médicos de EE. UU., implementó un sólido programa de CTI tras una grave filtración de datos en 2015. Ahora utilizan la inteligencia sobre amenazas para identificar y mitigar las posibles amenazas a su red y a los datos de sus clientes.

#2. Finanzas

JPMorgan Chase, una empresa líder mundial en servicios financieros, ha realizado importantes inversiones en ciberseguridad y CTI. Ha creado un Centro de Defensa Cibernética que utiliza inteligencia sobre amenazas para supervisar y responder a posibles amenazas cibernéticas en tiempo real.

#3. Gobierno

El Departamento de Seguridad Nacional de los Estados Unidos gestiona el programa Automated Indicator Sharing (AIS), que es una plataforma para compartir información sobre amenazas cibernéticas. Este sistema permite al departamento compartir indicadores de amenazas cibernéticas con agencias federales y socios del sector privado.

#4. Tecnología

Microsoft cuenta con una unidad dedicada Digital Crimes Unit que utiliza CTI para combatir los delitos cibernéticos. Utilizan la inteligencia sobre amenazas para desarticular botnets y otras amenazas cibernéticas que podrían afectar a sus productos y clientes.

#5. Comercio minorista

Target, tras sufrir una violación de datos en 2013, ha realizado desde entonces importantes inversiones en ciberseguridad y CTI. Ahora utilizan la inteligencia sobre amenazas para proteger mejor los datos de sus clientes y prevenir futuras violaciones.

Herramientas de inteligencia sobre amenazas cibernéticas de SentinelOne

SentinelOne protege a organizaciones de todos los tamaños con herramientas avanzadas de inteligencia cibernética que gestionan los procesos relacionados con todo el ciclo de vida de las amenazas, lo que permite a los usuarios detectar amenazas en múltiples vectores.

El aprendizaje basado en IA de SentinelOne utiliza herramientas de análisis del comportamiento que supervisan y buscan constantemente signos de violaciones de seguridad. Responde rápidamente a las amenazas con su módulo ActiveEDR y proporciona datos detallados que permiten comprender mejor la causa de un ataque y las medidas adoptadas para neutralizarlo.

Con innovadoras herramientas de detección de amenazas que se pueden integrar con aplicaciones de terceros, como Splunk, Okta, BigFix y otras, SentinelOne supervisa los sistemas de toda la red y de todas las plataformas para ofrecer una visibilidad y un análisis en profundidad de toda la empresa y en todas las etapas del ciclo de vida de la inteligencia sobre amenazas cibernéticas.

Descubra cómo SentinelOne ayuda a las organizaciones a proteger de forma proactiva y holística lo que más importa. Programe una demostración hoy mismo.

Conclusión

La inteligencia sobre amenazas cibernéticas ayuda a predecir futuros ataques al ayudar a las organizaciones a comprender, planificar y prepararse para posibles amenazas, y a reaccionar rápidamente cuando algo sale mal. Con la CTI, las empresas pueden ahorrar dinero, proteger su reputación y mantener sus sistemas más seguros. No se trata solo de defenderse de los ataques, se trata de estar preparados antes incluso de que se produzcan.

Si está buscando una buena plataforma de CTI, considere la posibilidad de utilizar SentinelOne. Utiliza inteligencia artificial para detectar amenazas cibernéticas y combatirlas automáticamente. Al utilizar SentinelOne, las empresas pueden defenderse identificando a los posibles atacantes y minimizando los riesgos. Pruebe hoy mismo SentinelOne!

"FAQs

El malware, el phishing, los ataques de denegación de servicio y las violaciones de datos son algunas de las amenazas más comunes.

Empiece por establecer objetivos claros, crear un equipo, elegir las herramientas adecuadas e integrar CTI en sus procesos de seguridad.

Estas plataformas ayudan a gestionar los datos, automatizar el análisis, mejorar la visibilidad de las amenazas y facilitar el intercambio de información.

Empiece por informarse sobre CTI, explore los recursos disponibles, comience poco a poco y considere un servicio CTI gestionado si necesita ayuda adicional.