Las botnets son redes de dispositivos comprometidos controlados por ciberdelincuentes. Esta guía explora cómo funcionan las botnets, sus usos en los ciberataques y los retos que plantean para la seguridad.

Conozca los métodos utilizados para crear y gestionar botnets, así como las estrategias para su detección y prevención. Comprender las botnets es fundamental para que las organizaciones protejan sus redes y mitiguen los riesgos.

¿Qué es una botnet en ciberseguridad?

Las botnets son redes de dispositivos secuestrados infectados por un tipo común de malware y utilizados por actores maliciosos para automatizar estafas generalizadas y ciberataques masivos. Cada dispositivo individual de una botnet se conoce como "bot" o "zombi", y al actor malicioso que está detrás de cada botnet se le denomina "bot-herder" (pastor de bots).

Los dispositivos infectados, o bots, pueden incluir ordenadores personales, servidores, dispositivos móviles y dispositivos del Internet de las cosas (IoT). Hoy en día, la mayoría de las redes de bots tienen millones de bots bajo el control de un único bot-herder, lo que les permite realizar ataques a gran escala desde un punto central.

Los actores maliciosos individuales o pequeños equipos de hackers pueden utilizar botnets para ejecutar ataques mucho más grandes de lo que era posible anteriormente. Con una inversión mínima en tiempo y dinero, las botnets son muy accesibles y más eficaces que los métodos de ataque tradicionales. Al ordenar a todos los ordenadores de su botnet que ejecuten simultáneamente las mismas instrucciones, un actor malicioso puede lanzar con éxito ataques diseñados para bloquear la red de un objetivo, inyectar malware, recopilar credenciales o ejecutar tareas que requieren un uso intensivo de la CPU.

Dado que las botnets están controladas por un atacante remoto, los propietarios suelen desconocer que su dispositivo forma parte de una botnet. La mayoría de las veces, las redes de bots son creadas por actores maliciosos que difunden software malicioso (malware) a tantos dispositivos conectados a Internet como sea posible. Cuando se combinan con propiedades de propagación, algunas botnets pueden incluso infectar otras máquinas de la misma red, lo que proporciona capacidades de crecimiento autónomo y oportunidades infinitas para los actores maliciosos.

A veces, después de crear una botnet, el bot-herder vende o alquila la capacidad de controlar su botnet a otros actores maliciosos en la dark web o en el mercado negro. En cualquier caso, las botnets se utilizan normalmente para lanzar ataques coordinados a través de Internet en forma de ataques DDoS, ataques masivos de spam por correo electrónico, intrusiones selectivas o violaciones financieras.

Cómo funcionan las botnets

En lugar de dirigirse a personas o empresas específicas, el malware de las botnets suele estar diseñado para infectar el mayor número posible de dispositivos: cuantos más dispositivos estén conectados a una botnet, mayor será la potencia de cálculo y la funcionalidad que esos dispositivos proporcionarán para ejecutar tareas automatizadas. Para evitar sospechas, las botnets suelen utilizar solo una pequeña parte de los recursos del dispositivo infectado y se ejecutan en segundo plano.

Los bot-herders pueden crear botnets enviando malware a destinatarios desconocidos a través del intercambio de archivos, el correo electrónico, los protocolos de aplicaciones de redes sociales o utilizando otros bots como intermediarios. Una vez abiertos, los archivos maliciosos infectan los dispositivos con código malicioso que ordena al ordenador informar al bot-herder. A su vez, el bot-herder dicta órdenes a los dispositivos infectados e incluso puede actualizar los bots para cambiar toda su funcionalidad en respuesta a las contramedidas implementadas por el sistema objetivo.p>

Los dispositivos también pueden infectarse a través de vulnerabilidades en el firmware, en sitios web y en aplicaciones. Algunas redes de bots utilizan código wormable para infectar todos los dispositivos de una red que sean vulnerables a un error de software específico. Los dispositivos IoT empresariales, que suelen ejecutar firmware antiguo y sin parches, son especialmente susceptibles a este tipo de vector de infección.

Cuando un bot-herder ha infectado con éxito un número suficiente de bots, el siguiente paso es la movilización. El bot-herder envía comandos o actualizaciones a los dispositivos infectados, y los bots ejecutan las órdenes.

Tipos de botnets

En términos generales, hay dos tipos de estructuras que los bot-herders utilizan para controlar sus botnets. El primero es un modelo centralizado con comunicación directa entre el bot-herder y cada dispositivo de la botnet. El segundo es un sistema descentralizado con múltiples enlaces entre los dispositivos de la botnet.

Modelos centralizados de cliente-servidor

Las botnets de primera generación suelen funcionar con un modelo cliente-servidor, lo que significa que se utiliza un servidor de comando y control (C&C) para operar toda la botnet. Sin embargo, los modelos centralizados son más susceptibles a un único punto de fallo debido a la simplicidad de su estructura.

Lo más habitual es que los canales de comunicación C&C adopten la forma de botnets de Internet Relay Chat (IRC) o HTTP.

- Botnets de Internet Relay Chat (IRC): Algunas de las primeras botnets utilizan servidores y canales IRC preconfigurados para controlar los bots de forma remota. Este tipo de ataque suele requerir un ancho de banda reducido y utiliza métodos de comunicación sencillos para ocultar la identidad y evitar la detección.

- Botnets HTTP: Las botnets basadas en la web permiten a los bot-herders utilizar el protocolo HTTP para enviar comandos a los bots y ocultar sus actividades como tráfico web normal. En este tipo de ataque, los bots visitan periódicamente el servidor para recibir nuevas actualizaciones y comandos.

Modelos descentralizados, peer-to-peer (P2P)

Las botnets de nueva generación utilizan predominantemente modelos peer-to-peer (P2P) que permiten a los bots compartir comandos e información entre sí sin necesidad de contactar directamente con los servidores C&C. Aunque son más difíciles de implementar en comparación con las botnets IRC o HTTP, las botnets P2P son más resistentes porque no dependen de un único servidor centralizado.

En un modelo P2P, cada bot comparte y actualiza información entre dispositivos funcionando tanto como cliente como servidor.

Tipos de ataques de botnets

Los botnets son utilizados por los bot-herders para ejecutar varios tipos de ataques de botnets. Aunque algunos ataques son más comunes o sofisticados que otros, todos los tipos de ataques de botnets suponen una grave amenaza para la ciberseguridad.

Ataques de phishing

A diferencia de otros tipos de ataques de ingeniería social, el phishing se centra en el volumen. Los atacantes suelen enviar correos electrónicos de phishing a tantos destinatarios como sea posible, con la esperanza de que al menos uno caiga en la trampa. Los ataques de phishing requieren poco esfuerzo o inversión inicial y pueden reportar enormes beneficios a los atacantes.

Con el poder de las redes de bots a sus espaldas, los ataques de phishing pueden llegar a un número aparentemente infinito de bandejas de entrada de correo electrónico. Y dado que las redes de bots están muy extendidas y automatizadas, detener una campaña de phishing es muy difícil.

Ataques de denegación de servicio distribuido (DDoS)

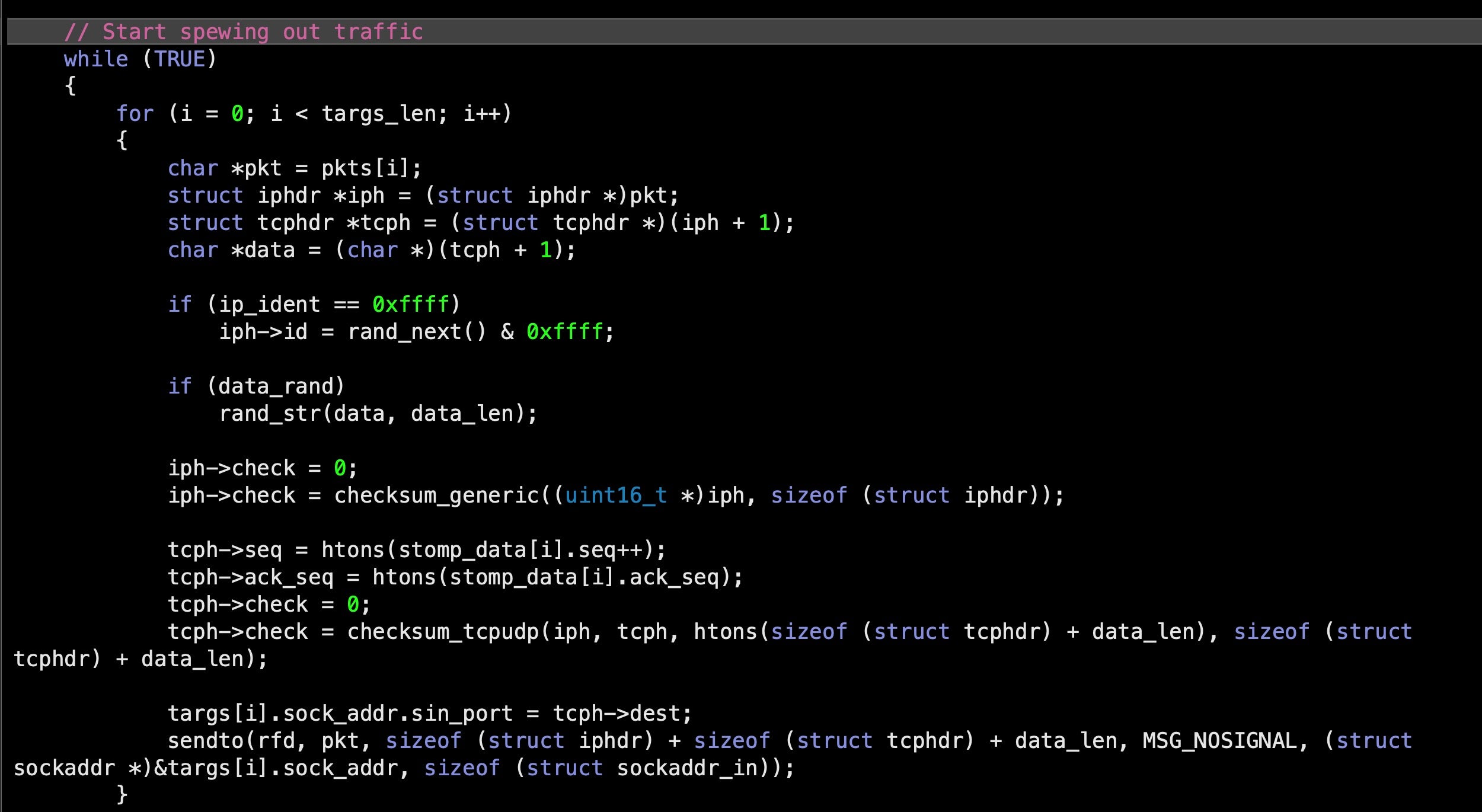

La denegación de servicio distribuido (DDoS) son uno de los tipos de ataques más comunes que ejecutan las redes de bots. En un ataque DDoS, la red de bots envía una cantidad abrumadora de solicitudes al servidor o la aplicación objetivo y provoca su bloqueo. Con miles o millones de dispositivos intentando conectarse a un solo servidor al mismo tiempo, este ya no es capaz de hacer frente a las solicitudes de paquetes entrantes y se desconecta, lo que lo hace inaccesible para los clientes genuinos.

Hay varios ejemplos muy conocidos de ataques DDoS ejecutados por botnets. Uno de los ejemplos más exitosos es el malware Mirai, cuyo autor, "Anna Senpai", publicó el código fuente del software malicioso en el sitio web Hackforums.

Una vez publicado, el código se utilizó para crear múltiples botnets imitadoras diseñadas para infectar dispositivos IoT Linux, como cámaras de seguridad, impresoras, routers y otros dispositivos conectados a Internet. Además, el malware también se utilizó para atacar al bloguero independiente especializado en seguridad Brian Krebs después de que este revelara a dos personas responsables de anteriores ataques DDoS contra Github y el proveedor de DNS Dyn.

Los ataques DDoS impulsados por botnets también suponen un grave problema para los usuarios más allá de los objetivos previstos. Dado que la mayoría de los sitios web están alojados en proveedores de servicios de Internet (ISP) externos o redes de distribución de contenidos como Akamai, Cloudflare y Fastly, los ataques DDoS pueden afectar a varios clientes a la vez.

En el caso del ataque a Brian Krebs, Akamai se vio obligada a cerrar su sitio web para proteger a sus otros clientes de una denegación de servicio.

Violaciones financieras

Las redes de bots también se pueden utilizar para robar fondos de empresas e información de tarjetas de crédito directamente. Las redes de bots recopilan información financiera utilizando diversos métodos, entre los que se incluyen el keylogging o la captura de pantallas, y envían la información recopilada al servidor remoto del administrador de la red de bots. En algunos casos, la información financiera puede venderse en el mercado negro a cambio de una suma considerable.

Una de las botnets más infames por violaciones financieras, GameOver Zeus, fue responsable del robo de millones de dólares directamente de múltiples empresas en cortos periodos de tiempo a través de correos electrónicos de phishing.

Botnets de puerta trasera

Las botnets de puerta trasera se basan en dispositivos infectados para infectar otros dispositivos, añadiéndolos a la botnet para que sean controlados por el bot-herder. Al igual que otros tipos de ataques de botnets, las botnets de puerta trasera suelen comenzar cuando un usuario instala malware sin saberlo.

Sin embargo, a diferencia de otros malwares de botnets, las botnets de puerta trasera entran en los sistemas a través de la "puerta trasera", que es más difícil de detectar. La botnet no necesita necesariamente que un usuario le permita entrar, ya que puede sortear automáticamente las medidas de seguridad implantadas.

Intrusiones dirigidas

Las intrusiones dirigidas suelen ser ejecutadas por botnets más pequeñas diseñadas para comprometer sistemas o redes específicos y de alto valor de las organizaciones. Una vez dentro, los atacantes pueden penetrar e introducirse aún más en los sistemas de una empresa y obtener acceso a sus activos más valiosos.

Este tipo de ataques pueden llevarse a cabo como parte de una campaña general o de una serie de intentos a lo largo del tiempo para obtener acceso a los sistemas y redes de una organización. Los bot-herders que están detrás de las intrusiones selectivas suelen tener conocimientos y recursos adicionales para llevar a cabo campañas durante un largo periodo de tiempo, adaptando, ajustando y mejorando sus métodos de ataque para contrarrestar las defensas de su objetivo.

Ataques al Protocolo de Escritorio Remoto (RDP)

Los servidores del Protocolo de Escritorio Remoto (RDP) permiten que los dispositivos se conecten a otros dispositivos o redes sin contacto directo. Cuando las redes de bots atacan los servidores RDP, pueden propagarse fácilmente por toda la organización, infectando todos y cada uno de los dispositivos que se conectan a la red u otros dispositivos.

Los ataques de redes de bots RDP se han vuelto cada vez más populares con el cambio al trabajo remoto, y a menudo se ejecutan mediante el relleno de credenciales, la fuerza bruta y el malware.

Relleno de credenciales

Los ataques de relleno de credenciales están diseñados para comprobar bases de datos o listas robadas de credenciales (como contraseñas y nombres de usuario) con múltiples cuentas en busca de una coincidencia. También conocido como "limpieza de listas" o "reproducción de brechas", el relleno de credenciales puede automatizarse mediante botnets para comprobar decenas de millones de cuentas a diario.

Los sitios web con una seguridad deficiente suelen ser víctimas de ataques de relleno de credenciales, que normalmente se pueden evitar con el uso de contraseñas seguras y únicas.

Cómo prevenir, detectar y detener las redes de bots

Las redes de bots son uno de los tipos de malware más sofisticados que existen en la actualidad y suponen un enorme problema de ciberseguridad para gobiernos, empresas y particulares por igual. Con tantas redes de bots en Internet, muchas de las cuales mutan continuamente en respuesta a nuevas vulnerabilidades y fallos de seguridad, es probable que cada red de bots sea significativamente diferente de todas las demás.

Por difícil que sea, existen algunas formas de detectar y prevenir los ataques de botnets antes de que causen daños irreversibles.

1. Prevención

Evitar que el malware de las redes de bots infecte los dispositivos es la forma más segura de protegerlos contra los ataques de redes de bots. Las organizaciones y los particulares pueden:

- Mantener el software actualizado

- Estar atentos a cualquier actividad inusual en la red

- Llevar un registro de los intentos fallidos de inicio de sesión

- Evite hacer clic en enlaces sospechosos

- Deje de abrir correos electrónicos de remitentes desconocidos o que parezcan sospechosos aunque sean de remitentes conocidos

- Cree contraseñas seguras (y cree otras nuevas cuando sea necesario)

- Utilice software avanzado de ciberseguridad

2. Detección

Si un malware botnet se cuela en un sistema informático, es importante detectarlo lo antes posible. Los usuarios pueden buscar:

- Carga anormalmente alta de la CPU del servidor web

- Uso excesivo de memoria

- Perfiles de tráfico no nativos

- Bloqueos de red causados por un exceso de tráfico de red

El control del cortafuegos también puede ser útil para detectar comunicaciones de botnets a través de la red. Pero el elemento disuasorio más eficaz contra la infección por botnets es una solución de seguridad de IA conductual robusta que pueda impedir que las cargas útiles de malware se ejecuten en el dispositivo.

3. Remediación

Desafortunadamente, una vez que una botnet logra entrar y comienza a causar estragos, es mucho más difícil lidiar con ella. En ese momento, lo más probable es que los usuarios tengan que apagar la red, cambiar todas las contraseñas e incluso reparar el sistema informático.

La buena noticia es que existen soluciones de software que hacen que la reparación sea mucho más manejable. Contar con protección EDR en endpoints y una visibilidad completa de todos los dispositivos de la red de una organización será la mejor manera de prevenir y detectar los ataques de botnets, de modo que puedan detenerse antes de que comiencen.

Mejore su inteligencia sobre amenazas

Mejore su inteligencia sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónDetenga las botnets con SentinelOne

Garantizar la protección XDR para los puntos finales con una visibilidad completa de todos los dispositivos de la red es la única forma segura de proteger a las personas, las organizaciones y las agencias gubernamentales contra las botnets.

La única plataforma de ciberseguridad que permite a las empresas modernas tomar medidas autónomas en tiempo real, la plataforma Singularity XDR de SentinelOne proporciona una mayor visibilidad de las superficies de ataque dinámicas y seguridad multiplataforma. Al centralizar la seguridad de los puntos finales, la nube, la identidad y los datos en una única plataforma, los usuarios obtienen resultados de resolución en tiempo real a la velocidad de la máquina, con análisis de datos multiplataforma a escala empresarial.

Obtenga más información sobre la evaluación récord de SentinelOne evaluación MITRE ATT&CK con una prevención del 100 %, y solicite una demostración hoy mismo para empezar a proteger su red contra las botnets.

¿Le gusta este artículo? Síganos en LinkedIn, Twitter, YouTube o Facebook para ver el contenido que publicamos.

Más información sobre ciberseguridad

- Equipo rojo de macOS: suplantación de ayudantes privilegiados (y otros) para obtener privilegios de root

- Profundizando | Guía para revertir el malware Smoke Loader

- Cree su propio ransomware (Proyecto Root) | Detrás de las líneas enemigas, parte 2

- El sector educativo y la creciente amenaza de la ciberdelincuencia

- YARA Hunting for Code Reuse: DoppelPaymer Ransomware & familias Dridex

- Escalada de privilegios | Malware para macOS y El camino hacia el root, parte 2

- La búsqueda de la visibilidad y La caza conlleva un coste de oportunidad invisible

- Lo bueno, lo malo y lo feo de la ciberseguridad

FAQs

Por sí mismas, las redes de bots son simplemente redes de ordenadores. No hay nada ilegal en ellas, siempre y cuando el administrador de la red tenga el consentimiento explícito de los propietarios de los dispositivos para controlarlos. Los investigadores, por ejemplo, pueden estar interesados en crear sus propios "laboratorios de botnets" con fines de investigación.

Sin embargo, las actividades para las que se suelen utilizar las botnets suelen ser ilegales. Por ejemplo, instalar malware en un ordenador que pertenece a otra persona se considera un delito. También es ilegal ordenar a los dispositivos que realicen otras actividades ilícitas, lo que significa que los bot-herders pueden enfrentarse a más de un cargo si son detenidos por las fuerzas del orden.

Las redes de bots suelen descargarse a través de malware abierto en enlaces enviados por correo electrónico. La mayoría de los bot-herders quieren permanecer ocultos y en el anonimato, por lo que pueden utilizar otros métodos de infección si los correos electrónicos de phishing no tienen éxito.

Bloquear las redes de bots puede resultar difícil. Los hackers y los bot-herders buscan constantemente nuevas formas de eludir las soluciones de seguridad tradicionales, y los usuarios finales son humanos, lo que significa que son propensos a cometer errores.

La mejor manera de bloquear una botnet es evitar que infecte los dispositivos en primer lugar, una capacidad que solo ofrecen las soluciones de ciberseguridad más avanzadas.