La caza de amenazas es un enfoque proactivo para identificar y mitigar las amenazas cibernéticas antes de que causen daños. Esta guía explora los principios de la caza de amenazas, sus beneficios y las técnicas utilizadas por los profesionales de la seguridad.

Descubra la importancia de la inteligencia sobre amenazas y la supervisión continua para una caza de amenazas eficaz. Comprender la caza de amenazas es esencial para las organizaciones que buscan mejorar su postura de ciberseguridad.

¿Qué es la caza de amenazas cibernéticas?

¿Qué es la caza de amenazas cibernéticas?

La caza de amenazas cibernéticas consiste en buscar de forma proactiva y sistemática indicios de posibles amenazas cibernéticas dentro de la red o los sistemas de una organización. Esto se puede hacer mediante técnicas manuales y automatizadas, como el análisis de datos de registro, la realización de análisis de red y el uso de fuentes de inteligencia sobre amenazas. La caza de amenazas cibernéticas tiene como objetivo identificar posibles amenazas que puedan haber eludido los controles de seguridad tradicionales, como los cortafuegos o los sistemas de detección de intrusiones. Al detectar y responder a estas amenazas de forma temprana, las organizaciones pueden reducir el riesgo de verse afectadas por un ciberataque y mantener la seguridad y la disponibilidad de sus sistemas y redes.

La búsqueda de amenazas puede definirse como una práctica diseñada para ayudarle a encontrar a los adversarios que se esconden en su red antes de que puedan ejecutar un ataque o cumplir sus objetivos. A diferencia de la mayoría de las estrategias de seguridad, la caza de amenazas es una técnica proactiva que combina los datos y las capacidades de una solución de seguridad avanzada con las sólidas habilidades analíticas y técnicas de un individuo o equipo de profesionales de la caza de amenazas.

La caza de amenazas es una actividad muy diferente tanto de la respuesta a incidentes como del análisis forense digital. El objetivo de las metodologías de DF/IR es determinar qué ha ocurrido después de que se haya detectado una violación de datos. Por el contrario, cuando un equipo de caza de amenazas se dedica a la caza de amenazas, el objetivo es buscar ataques que puedan haber escapado a sus capas defensivas.

La caza de amenazas también difiere de pruebas de penetración y la evaluación de vulnerabilidades. Estas últimas simulan un ataque desde el exterior, mientras que los cazadores de amenazas parten de la premisa de que el atacante ya se encuentra en la red y tratan de buscar indicadores de compromiso, movimientos laterales y otros artefactos reveladores que puedan proporcionar pruebas del comportamiento del ataque.

¿Qué se necesita para empezar a cazar amenazas?

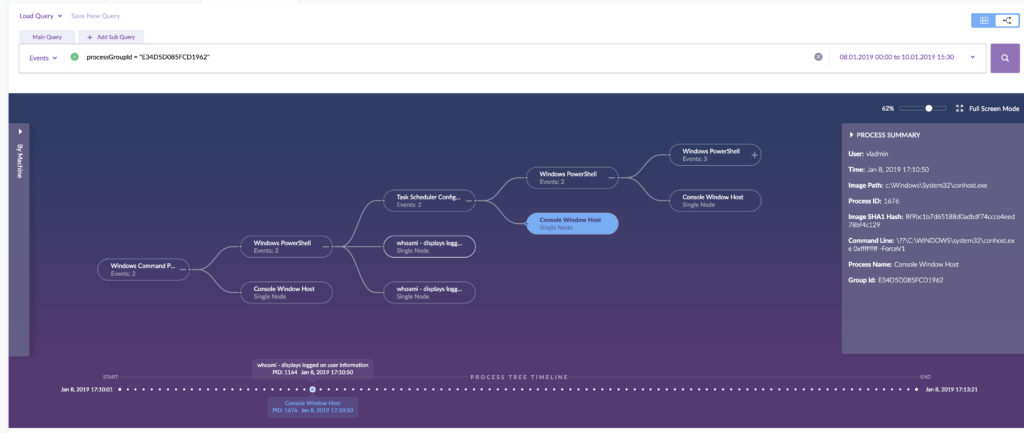

Como hemos visto, el proceso de caza de amenazas cibernéticas consiste en buscar de forma agresiva los IOC ocultos y el comportamiento encubierto, asumiendo que se ha producido una brecha y buscando luego actividades anómalas. Para ello, los analistas de seguridad deben separar lo inusual de lo habitual, filtrando el ruido del tráfico diario de la red en busca de actividades aún desconocidas.

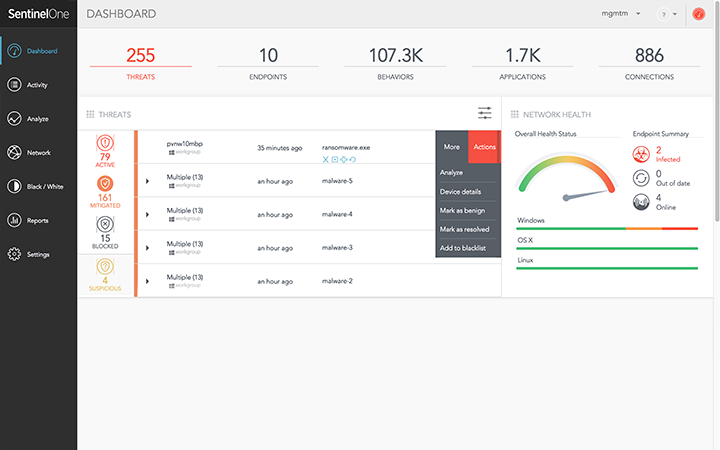

Para hacerlo de forma eficaz, lo primero es tener una visibilidad completa de la red y datos completos de los puntos finales. La telemetría de los dispositivos debe incluir elementos como el tráfico cifrado, hash de archivos, registros del sistema y de eventos, datos sobre el comportamiento de los usuarios, conexiones denegadas capturadas por controles de firewall y actividad de dispositivos periféricos. Lo ideal es se necesitan herramientas como SIEM (gestión de la información y los eventos de seguridad) que permitan obtener una visión general clara de todos estos datos con potentes capacidades de búsqueda que puedan contextualizar lo que se ve para minimizar la cantidad de trabajo manual de filtrado de los registros sin procesar.

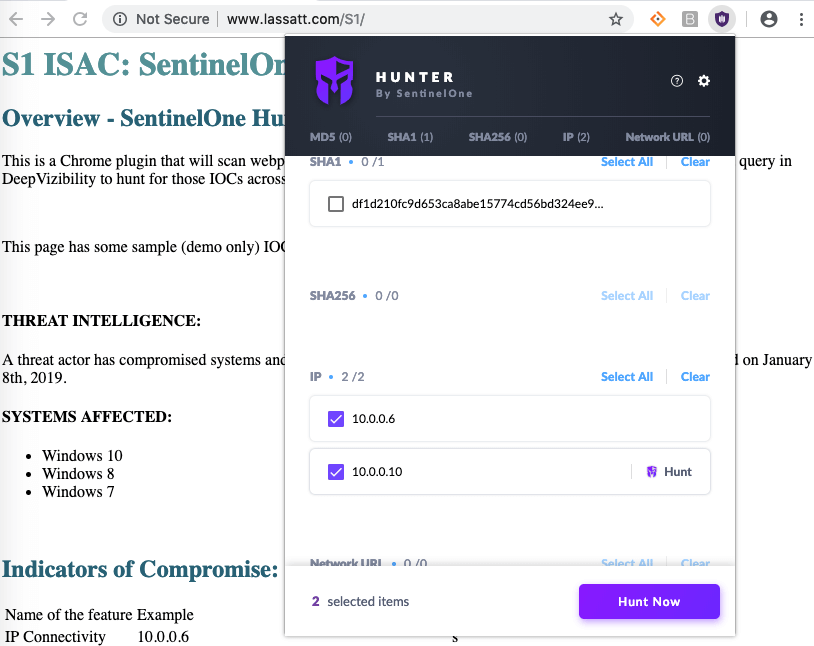

Funciones que pueden informar sobre terminales no gestionados, dispositivos IoT y móviles, y descubrir servicios en ejecución en su red son una gran ventaja, al igual que utilidades que puede incorporar a su navegador para acelerar la detección e investigación de amenazas.

Un programa de búsqueda de amenazas requiere herramientas de generación de informes adecuadas para proporcionar a los analistas datos de calidad, pero también presupone que estos confían plenamente en los soluciones de seguridad que protegen su red. La búsqueda de amenazas requiere mucho tiempo, y su SOC (Centro de Operaciones de Seguridad) no puede permitirse perder tiempo detectando manualmente amenazas que su solución EDR debería haber detectado de forma autónoma. Detectar amenazas avanzadas es el reto más difícil al que se enfrentan los equipos de seguridad, especialmente si la organización se ve limitada por la escasez de personal con conocimientos cibernéticos o se ve atrapada en una solución de seguridad de la información (Infosec) que la inunda con montones de alertas o un alto grado de falsos positivos.

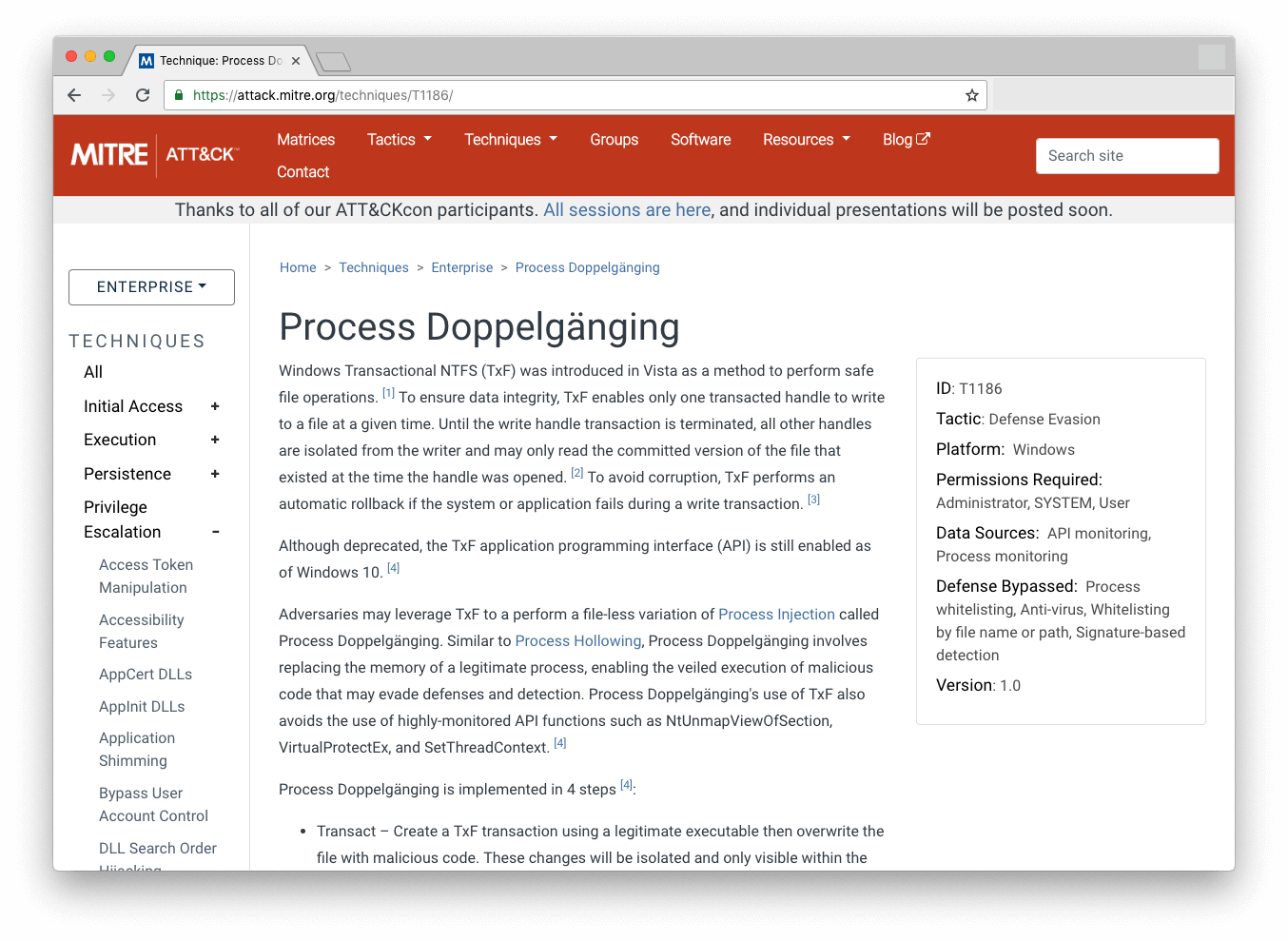

Otra herramienta de seguridad vital para los analistas es una buena inteligencia sobre amenazas. Existen varias fuentes públicas o OSINT (inteligencia de código abierto) donde los cazadores pueden mantenerse al día con los últimos IOC, como direcciones IP maliciosas, CVE recién anunciados y hash de muestra del malware más reciente. Por ejemplo, el instituto SANS mantiene una lista compilada de dominios sospechosos. El marco MITRE ATT&CK también es una potente herramienta que ayuda a los cazadores de amenazas cibernéticas a conocer las herramientas, tácticas y procedimientos (TTP) utilizados por los actores maliciosos. Por ejemplo, puede buscar en la base de datos MITRE ATT&CK grupos que se sabe que atacan su sector o industria y conocer las técnicas que han utilizado. Con esta información, puede empezar a buscar amenazas en su red para encontrar pruebas de las TTP de ese grupo. Para obtener más información sobre los pasos necesarios para la búsqueda de amenazas, lea nuestro informe técnico.

¿Cómo saber qué buscar?

El uso de OSINT y marcos como MITRE ATT&CK solo funciona de manera eficaz si sabes lo que estás buscando, lo que nos lleva a uno de los componentes esenciales de la búsqueda eficaz de amenazas: la formación y prueba de hipótesis.

Los cazadores de amenazas necesitan un conocimiento sólido del perfil de la organización, las actividades comerciales que podrían atraer a los actores maliciosos (como la contratación de nuevo personal o la adquisición de nuevos activos, empresas, etc.) y el uso básico.

Los atacantes suelen querer mezclarse con los usuarios normales e intentar adquirir credenciales de usuario, por ejemplo, mediante un phishing o campañas de spear phishing, por lo que comprender el es una base útil para investigar accesos a archivos o eventos de inicio de sesión anómalos. Si se combina esto con la comprensión de qué datos de la empresa son valiosos para los atacantes y dónde se encuentran, se pueden formular hipótesis como "¿Está un atacante intentando robar datos ubicados en xyz?". Esto, a su vez, podría dar lugar a la recopilación de datos que respondan a preguntas como:

¿Qué usuarios han accedido a la ubicación XYZ por primera vez en los últimos n días?

Las técnicas avanzadas de búsqueda de amenazas intentarán automatizar tantas tareas como sea posible mediante análisis estadísticos y aprendizaje automático. Por ejemplo, supervisar el comportamiento de los usuarios y compararlo consigo mismo para buscar anomalías es mucho más eficaz que ejecutar consultas individuales, aunque es probable que en la práctica se requieran ambas técnicas. Ambas resultan más fáciles si se dispone de herramientas como SentinelOne, que cuentan con un amplio conjunto de API nativas que permiten una integración completa en toda la pila de software de seguridad.

¿Con qué frecuencia se deben buscar amenazas?

Algunas empresas solo buscan nuevas amenazas de forma puntual. Esto puede ocurrir cuando se produce un evento determinado (por ejemplo, un intento de acceso a un servicio o una ubicación de archivos especialmente sensibles) o cuando el personal tiene tiempo libre de otras tareas. Aunque la búsqueda puntual permite a las organizaciones con personal y presupuestos limitados seguir contando con esta capa adicional de defensa, tiene el inconveniente de que solo permite realizar búsquedas mínimas de un conjunto limitado de comportamientos y es la forma menos eficaz de emplear la estrategia.

La búsqueda programada de amenazas, en la que se dedica tiempo para que el personal realice búsquedas a intervalos regulares, es una mejora y puede permitir a las organizaciones priorizar las búsquedas en diferentes momentos y mejorar la eficiencia. Sin embargo, la búsqueda programada de amenazas tiene el inconveniente de ofrecer un cierto tiempo de permanencia para que los ataques avanzados intenten operar entre esos intervalos, por lo que cuanto más corto sea el intervalo, mejor.

Lo ideal es que las organizaciones con personal y presupuesto suficientes se dediquen a la búsqueda continua y en tiempo real de amenazas, en la que la red y los puntos finales se involucran de forma proactiva para descubrir los ataques a la red como parte de un esfuerzo sostenido.

¿Quién debe llevar a cabo la búsqueda de amenazas?

Probablemente ya haya quedado claro que la búsqueda de amenazas es una tarea especializada. Requiere un analista de seguridad que sepa utilizar diversas herramientas, comprenda y analice los riesgos a los que se enfrenta su organización y conozca los métodos y herramientas utilizados por los atacantes avanzados.

Aunque contratar cazadores de amenazas internos puede ser una excelente opción, las organizaciones deben contar con el presupuesto necesario y tener acceso a personas con las habilidades pertinentes. Para muchas empresas, un enfoque más realista puede ser contratar servicios de caza de amenazas de MSSP (proveedores de servicios de seguridad gestionados) para parte o la totalidad de su trabajo de caza de amenazas.

Mejore su inteligencia sobre amenazas

Mejore su inteligencia sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónConclusión

La búsqueda de amenazas le permite adelantarse a las últimas amenazas mediante la búsqueda proactiva de actividades maliciosas. Las soluciones avanzadas, como la IA conductual, detendrán la mayoría de los ciberataques y son requisitos previos para proporcionar la visibilidad que requiere la búsqueda de amenazas, pero los actores maliciosos siempre están innovando y buscando formas de eludir la seguridad de las redes empresariales. Las organizaciones deben estar alerta para prevenir vectores como las amenazas internas y los ataques altamente dirigidos. Añadir la experiencia de analistas humanos puede proporcionar esa capa adicional de seguridad a su organización.

¿Le gusta este artículo? Síganos en LinkedIn, Twitter, YouTube o Facebook para ver el contenido que publicamos.

Más información sobre ciberseguridad

- Guía de supervivencia para el día cero | Todo lo que necesita saber antes del primer día

- 7 consejos para proteger a tu creciente plantilla remota

- Ataques Bluetooth | No descuide sus terminales

- ¿Qué es la seguridad de red en la era actual?

- Cómo utilizan los hackers las redes sociales para perfilar a sus objetivos

Preguntas frecuentes sobre la búsqueda de amenazas

La búsqueda de amenazas es la práctica de buscar activamente amenazas cibernéticas ocultas en su red. En lugar de esperar a que las alertas le avisen de que hay un problema, los cazadores de amenazas asumen que los atacantes ya están dentro y buscan signos de actividad maliciosa. Analizan en profundidad los datos de seguridad para encontrar amenazas que las herramientas automatizadas podrían haber pasado por alto.

Es como tener a un experto en seguridad patrullando constantemente su red, buscando cualquier cosa sospechosa o fuera de lugar.

Un cazador de amenazas podría detectar patrones inusuales en el tráfico de red que sugieran que se están robando datos. Podría investigar por qué una cuenta de usuario está accediendo a archivos a las 3 de la madrugada o por qué hay intentos de inicio de sesión sospechosos desde diferentes países. Otro ejemplo es buscar firmas de malware específicas basadas en nuevos informes de inteligencia sobre amenazas.

También podría buscar indicadores que coincidan con métodos de ataque conocidos, como comprobar si los sistemas muestran signos de movimiento lateral por parte de hackers.

La búsqueda de amenazas es importante porque los atacantes sofisticados pueden eludir sus herramientas de seguridad automatizadas y esconderse en su red durante meses. El tiempo medio para detectar una brecha es de 194 días, lo que da a los atacantes mucho tiempo para robar datos. La búsqueda de amenazas le ayuda a encontrar amenazas ocultas más rápidamente, reduciendo el daño que pueden causar.

Los cazadores de amenazas comienzan creando hipótesis sobre posibles amenazas basadas en la inteligencia sobre amenazas o en actividades inusuales. A continuación, buscan en los registros de la red, los datos de los puntos finales y las alertas de seguridad para encontrar pruebas que confirmen o refuten sus teorías.

Si encuentran algo sospechoso, investigan más a fondo para determinar si se trata de una amenaza real. El proceso es continuo e iterativo, y los cazadores perfeccionan constantemente sus técnicas basándose en lo que descubren.

Los cuatro tipos principales de amenazas a la ciberseguridad son el malware, que incluye virus y ransomware que pueden dañar sus sistemas. Los ataques de phishing engañan a las personas para que revelen sus contraseñas o hagan clic en enlaces maliciosos. Los ataques distribuidos de denegación de servicio sobrecargan los sistemas con tráfico para que no estén disponibles.

Las amenazas persistentes avanzadas son ataques sofisticados y a largo plazo en los que los piratas informáticos se ocultan en la red durante largos periodos de tiempo. Cada tipo requiere diferentes estrategias de detección y respuesta.

Las técnicas comunes de búsqueda de amenazas incluyen la agrupación, en la que se agrupan puntos de datos similares para detectar anomalías. El apilamiento consiste en organizar los datos en categorías y buscar valores atípicos que parezcan sospechosos. El establecimiento de bases de referencia consiste en comprender cómo es la actividad normal de la red y, a continuación, buscar desviaciones.

El análisis implica examinar los registros y los datos de seguridad para identificar patrones que puedan indicar amenazas. La agrupación combina múltiples indicadores para ver si aparecen juntos de forma sospechosa.

La búsqueda de amenazas es proactiva y continua, mientras que la respuesta a incidentes es reactiva y se activa mediante alertas. Los cazadores de amenazas buscan activamente las amenazas antes de que causen daños, pero los equipos de respuesta a incidentes reaccionan después de que se haya detectado un ataque.

La caza de amenazas es como una patrulla continua, mientras que la respuesta a incidentes es como los servicios de emergencia que responden a un incendio. El análisis forense se lleva a cabo después de un incidente para comprender lo que ha sucedido, pero la caza de amenazas intenta evitar que se produzcan incidentes.

El proceso de búsqueda de amenazas tiene tres pasos principales: activación, investigación y resolución.

- En la fase de activación, los cazadores identifican lo que quieren investigar basándose en la inteligencia sobre amenazas, las anomalías o hipótesis específicas.

- Durante la investigación, buscan en los datos pruebas que respalden o refuten su teoría.

- En la fase de resolución, documentan sus hallazgos y, o bien escalan las amenazas reales a los equipos de respuesta a incidentes, o bien actualizan sus conocimientos para futuras búsquedas.