El ransomware Ryuk es una sofisticada variedad de malware que ataca a organizaciones con fines lucrativos. Esta guía analiza cómo funciona Ryuk, sus métodos de distribución y el impacto potencial en las víctimas.

Descubra estrategias eficaces para la prevención y la recuperación. Comprender el ransomware Ryuk es esencial para que las organizaciones mejoren sus defensas de ciberseguridad contra los ataques de ransomware.

¿Qué es el ransomware Ryuk?

¿Qué es el ransomware Ryuk?

Ryuk es una de las primeras familias de ransomware con capacidad para identificar y cifrar unidades y recursos de red, así como para eliminar instantáneas en el terminal de la víctima.

Esto hace que sea increíblemente difícil recuperarse de un ataque si no existen copias de seguridad externas de los datos.

Los orígenes del ransomware Ryuk

El nombre "Ryuk" probablemente proviene del nombre de un personaje del popular manga y anime de misterio "Death Note", de principios de la década de 2000. En esta historia, "Ryuk" era un dios de la muerte que permitía asesinatos selectivos.

El ransomware Ryuk se detectó por primera vez en agosto de 2018, cuando comenzó a atacar a grandes organizaciones para obtener elevadas cantidades de rescate.

El responsable es la organización criminal rusa WIZARD SPIDER. Ryuk se estableció rápidamente como un "malware de caza mayor", lo que supuso un cambio para la organización criminal.Anteriormente, WIZARD SPIDER se había centrado en ataques de fraude electrónico utilizando su malware TrickBot. Más concretamente, se cree que Ryuk está operado por un subgrupo de la organización criminal conocido como "GRIM SPIDER".

El nombre del ransomware aparece en la nota de rescate que acompaña a los ataques. Están firmados con: "Ningún sistema está a salvo de Ryuk".

Víctimas de Ryuk hasta la fecha:

Víctimas de Ryuk hasta la fecha:

Ryuk ataca a organizaciones de alto perfil donde puede encontrar información crítica que paraliza las operaciones de la víctima.

Entre sus objetivos se incluyen periódicos, hospitales y organismos municipales, lo que ha dado lugar al pago de cientos de miles de dólares en rescates.

Dado que algunos de los ataques se produjeron en torno a las elecciones estadounidenses y se dirigieron a datos tan sensibles, algunos sospechan que hay motivos ocultos detrás de los ciberataques.

Ataques destacados del ransomware Ryuk:

Octubre de 2018: Ryuk atacó a la gran organización Onslow Water and Sewer Authority (OWASA) y paralizó su red.

Diciembre de 2018: Tribune Publishing Newspapers se convirtió en víctima, lo que afectó a usuarios como Los Angeles Times.

2019-2020: Ryuk atacó varios hospitales de California, Nueva York y Oregón. También atacó centros sanitarios británicos y alemanes , lo que provocó dificultades para acceder a los historiales de los pacientes e incluso afectó a los cuidados intensivos.

En total, más de una docena de hospitales sufrieron ataques de ransomware a finales de 2020. En junio de 2019, Lake City, en Florida, pagó 460 000 dólares en concepto de rescate porque un empleado abrió un correo electrónico infectado.

Cómo se distribuye el ransomware Ryuk

El ransomware Ryuk adopta un enfoque dinámico para su distribución: los incidentes suelen utilizar tácticas únicas que se adaptan específicamente a sus objetivos. Mientras que otros ataques de ransomware se lanzan a gran escala y se dirigen a un gran número de personas y organizaciones diferentes con la esperanza de que el ataque tenga éxito en uno o dos casos, las implementaciones del ransomware Ryuk se adaptan a la red que los atacantes intentan comprometer.

El ransomware Ryuk se distribuye con uno de los siguientes ataques iniciales:

- Accediendo directamente a un puerto RDP desprotegido

- Utilizando el phishing por correo electrónico para obtener acceso remoto

- Desplegando archivos adjuntos de correo electrónico y descargas para acceder a la red

El ransomware Ryuk se distribuye habitualmente a través del malware Emotet o TrickBot. Solo se cifran los archivos esenciales, lo que dificulta su detección. El Emotet bancario descargado puede añadir malware adicional al equipo, con spyware como carga útil principal. Esto permite a los atacantes recopilar credenciales de administrador.

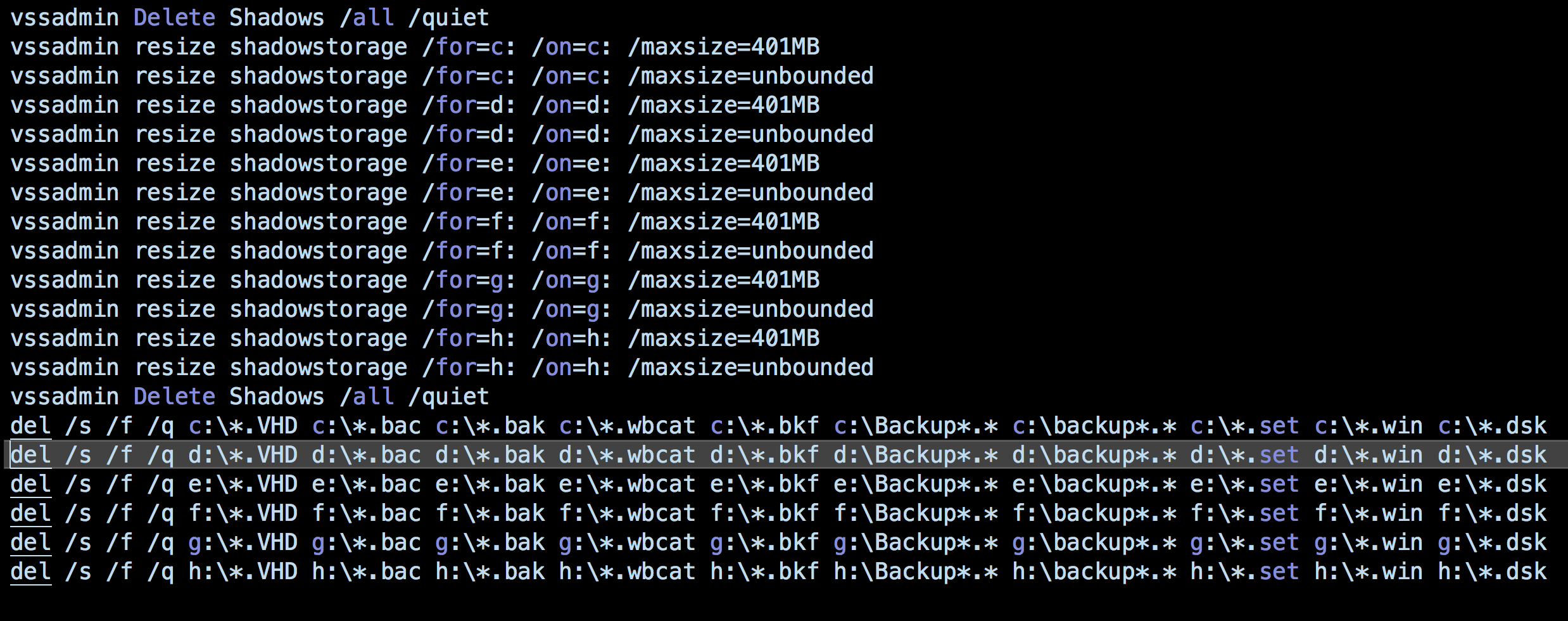

A su vez, esto les permite moverse por la red para acceder y mover activos críticos. Ryuk utiliza un archivo .BAT para impedir que el sistema infectado se restaure. Antes de comenzar su proceso de cifrado, Ryuk intenta eliminar las instantáneas de Windows VSS.

De forma predeterminada, Windows realiza hasta 64 copias de seguridad de instantáneas de volúmenes y archivos, lo que permite a los usuarios recuperar datos de instantáneas en diferentes momentos en caso de pérdida o sobrescritura de datos. Sin embargo, Ryuk comienza por eliminar las instantáneas y cambiar el tamaño del espacio de almacenamiento a cero para eliminar cualquier posibilidad de recuperación:

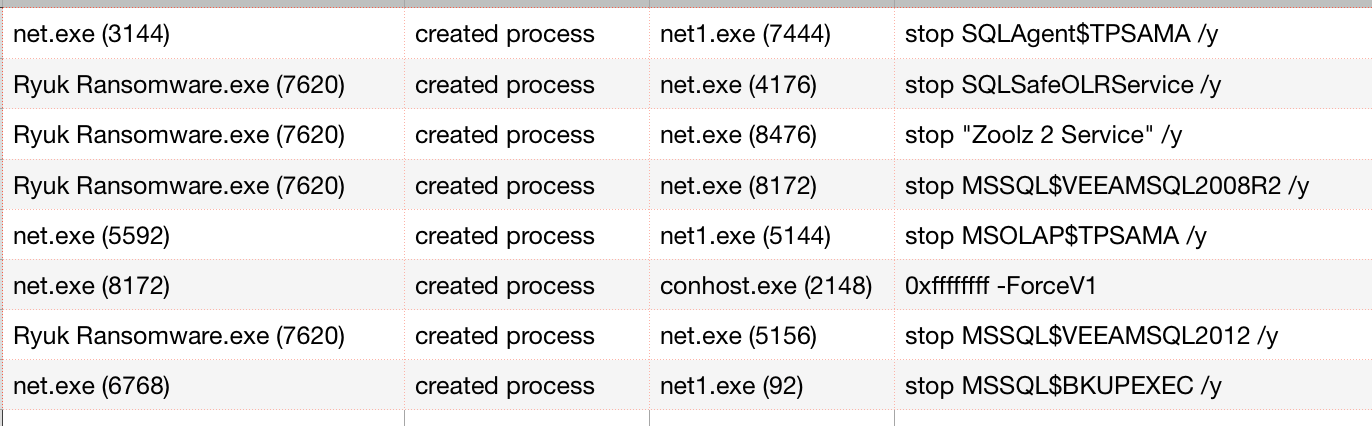

Además, Ryuk intentará desactivar servicios y procesos, incluyendo bases de datos, herramientas antivirus, copias de seguridad y más.

En la demostración de SentinelOne, por ejemplo, Ryuk se asegura de que las copias de seguridad integradas no estén disponibles y también desactiva varios servicios de copia de seguridad de terceros, incluidos Acronis, SQLSafe, VEEAM y Zoolz.

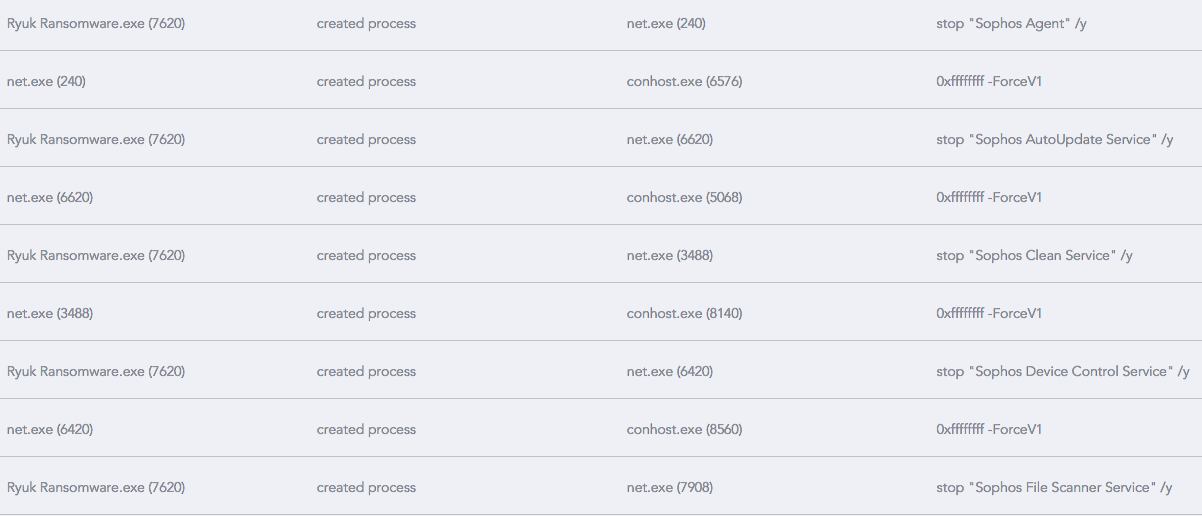

Ryuk también intenta detener procesos que pertenecen a algunos programas antivirus antiguos, entre ellos los procesos de Sophos y Symantec System Recovery. Sophos merece una atención especial, como muestra esta vista de la consola de administración de SentinelOne:

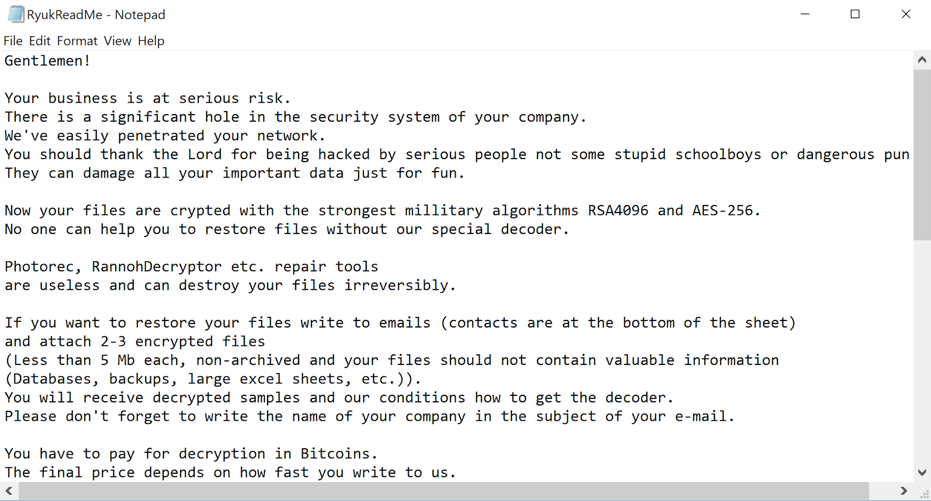

A continuación, Ryuk crea claves AES para los archivos de la víctima, que luego se vuelven a cifrar con una segunda clave RSA. Esto afecta a todas las unidades y recursos compartidos de red del sistema, antes de que el malware cree finalmente un archivo de texto titulado "RyukReadMe.txt" en todas las carpetas del sistema. Este contiene la nota de rescate.

Análisis técnico de la funcionalidad del ransomware Ryuk

Los archivos del ransomware Ryuk se identificarán por sus extensiones .ryk o .rcrypted. Un archivo cifrado seguiría el siguiente patrón filename.xls.ryk.

Ryuk utiliza un modelo de cifrado de confianza de tres niveles.

- Nivel 1: par de claves global en poder de los atacantes; esta clave privada se revela cuando se paga el rescate

- Nivel 2: par de claves específico de la víctima; se genera durante el proceso de cifrado del ransomware

- Nivel 3: clave AES estándar: se genera mediante la función CryptGenKey de Win32API y, posteriormente, se cifra en los pares de claves de los niveles 1 y 2.

Los atacantes de Ryuk utilizan servicios de correo electrónico cifrados para pasar desapercibidos, cambiando de dirección con cada ataque.

Cómo eliminar el ransomware Ryuk

Debido a la complejidad de Ryuk, solo los equipos de TI con experiencia deben eliminarlo.

Incluso si puede eliminar Ryuk de su red, sus archivos seguirán estando cifrados. Solo los actores maliciosos tienen la clave para restaurar los activos.

Es posible eliminar Ryuk en modo seguro o mediante la restauración del sistema, pero lo ideal es centrarse en prevenir un ataque antes de que se apodere de los activos críticos.

Todos los empleados deben estar muy atentos a los correos electrónicos de phishing. Evite hacer clic en cualquier contenido sospechoso de su bandeja de entrada. Lo más importante es que las organizaciones establezcan un protocolo, una estrategia y un programa de formación adecuados en materia de ciberseguridad.

Para mantener su empresa a salvo de los ataques, es pertinente contar con una plataforma de seguridad para puntos finales basada en inteligencia artificial que detecte y prevenga las amenazas. El software moderno de ciberseguridad puede clasificar y evaluar las amenazas basándose en un conocimiento profundo de su entorno y puede realizar una investigación exhaustiva para rediseñar el malware.

Mejore su inteligencia sobre amenazas

Mejore su inteligencia sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónCómo SentinelOne puede prevenir Ryuk

El ransomware Ryuk sigue siendo una amenaza para las organizaciones de alto perfil. Esto es especialmente cierto si encaja en el perfil de las víctimas existentes. Por ello, los hospitales y centros sanitarios deben actuar con precaución para no caer víctimas de esta amenaza. SentinelOne proporciona funciones de reparación y reversión que pueden mantener su empresa a salvo del ransomware Ryuk, así como de otras amenazas complejas.

Si ha sufrido una brecha de seguridad en el pasado, es esencial que actualice su ciberseguridad. SentinelOne puede ofrecerle consultas post mortem para identificar qué falló.

Nuestros servicios de software también ofrecen análisis e información. Esto resulta muy útil para comprender mejor cómo proteger mejor su red y detectar amenazas. Póngase en contacto con nosotros hoy mismo para obtener más información.

"Preguntas frecuentes sobre el ransomware Ryuk

Ryuk es una familia de ransomware dirigido que apareció por primera vez en agosto de 2018. Lo opera el grupo ciberdelincuente ruso WIZARD SPIDER y se centra en la "caza mayor", es decir, atacar a grandes organizaciones para obtener el máximo beneficio económico. A diferencia del ransomware típico, los ataques de Ryuk son operados por humanos y muy sofisticados. Los atacantes despliegan manualmente el ransomware tras un exhaustivo reconocimiento y una infiltración en la red.

Ryuk puede cifrar unidades de red, eliminar instantáneas y desactivar la restauración del sistema de Windows, lo que hace que la recuperación sea casi imposible sin copias de seguridad externas.

Los operadores de Ryuk suelen empezar con correos electrónicos de phishing que contienen enlaces o archivos adjuntos maliciosos. También aprovechan las conexiones expuestas del Protocolo de Escritorio Remoto (RDP) mediante ataques de fuerza bruta. Una vez dentro, despliegan el malware TrickBot o Emotet para establecer la persistencia y llevar a cabo el reconocimiento.

Después de mapear la red e identificar los activos valiosos, los atacantes utilizan herramientas como AdFind y Bloodhound para escalar privilegios. Por último, despliegan manualmente Ryuk en toda la red utilizando PowerShell, SMB y otras herramientas administrativas.

Las organizaciones pueden detectar Ryuk a través de múltiples indicadores. Busque actividades inusuales de escaneo de red dirigidas a los rangos de IP 10.0.0.0/8, 172.16.0.0/16 y 192.168.0.0/16. Supervise la ejecución sospechosa de PowerShell, las operaciones masivas con archivos y los intentos de eliminar instantáneas de volumen mediante vssadmin.exe.

Esté atento a la presencia de archivos con el nombre "RyukReadMe.txt" y procesos que intenten desactivar el software antivirus. Las plataformas de detección avanzadas como SentinelOne pueden identificar estos patrones de comportamiento antes de que comience el cifrado.

Ryuk suele añadir la extensión .RYK a los archivos cifrados. Algunas variantes también utilizan la extensión .rycrypted. Todos los archivos cifrados contienen la etiqueta "HERMES", un vestigio de su ransomware progenitor. El ransomware crea notas de rescate "RyukReadMe.txt" en cada carpeta que contiene archivos cifrados.

Estas notas no especifican el importe del rescate, pero proporcionan direcciones de correo electrónico para que las víctimas se pongan en contacto. Ryuk evita deliberadamente cifrar ciertos tipos de archivos, como .exe y .dll, para mantener los sistemas funcionales.

Ryuk se dirige principalmente a grandes organizaciones con altos ingresos anuales. El FBI informó de que las empresas de logística, las empresas tecnológicas y los pequeños municipios son los más frecuentemente atacados. Las organizaciones sanitarias se han visto especialmente afectadas, con más de 20 hospitales atacados a finales de 2020.

Otros objetivos son organismos gubernamentales, instituciones educativas, empresas manufactureras y organizaciones de medios de comunicación como Tribune Publishing. Los atacantes de Ryuk investigan específicamente la situación financiera de las víctimas potenciales para establecer las demandas de rescate adecuadas.

Utilice la autenticación multifactorial y desactive los puertos RDP innecesarios. Implemente la segmentación de la red para evitar el movimiento lateral y mantenga copias de seguridad seguras fuera de línea utilizando el método 3-2-1. También debe implementar soluciones de detección y respuesta de endpoints extendidos (EDR) como SentinelOne Singularity XDR. Imparta formación periódica a los empleados sobre el reconocimiento del phishing y mantenga planes de respuesta ante incidentes.

Mantenga todos los sistemas actualizados, especialmente los servicios conectados a la red, y supervise los indicadores de compromiso. Implemente listas blancas de aplicaciones y restrinja los privilegios administrativos solo al personal esencial.