El movimiento lateral se refiere a las técnicas utilizadas por los atacantes para navegar por una red tras una brecha inicial. Esta guía explora cómo funciona el movimiento lateral, sus implicaciones para la seguridad y las estrategias para su detección y prevención.

Descubra la importancia de la segmentación y la supervisión de la red para frustrar el movimiento lateral. Comprender el movimiento lateral es esencial para que las organizaciones mejoren sus defensas de ciberseguridad.

Los ataques de movimiento lateral son posibles porque los ciberataques rara vez se producen en el punto de entrada, que es solo el lugar por donde el hacker obtiene acceso. Los ciberdelincuentes suelen moverse lateralmente por un sistema para acceder a la información más sensible. Por desgracia, son demasiados los usuarios y las empresas que no saben cómo mejorar sus prácticas de ciberseguridad para detener estos ataques.

Los ataques de movimiento lateral son posibles porque los ciberataques rara vez se producen en el punto de entrada, que es solo el lugar por donde el hacker obtiene acceso. Los ciberdelincuentes suelen moverse lateralmente por un sistema para acceder a la información más sensible. Por desgracia, son demasiados los usuarios y las empresas que no saben cómo mejorar sus prácticas de ciberseguridad para detener estos ataques.

Un reciente informe de datos reciente muestra que muchas organizaciones tienen prácticas de ciberseguridad deficientes, lo que las hace vulnerables a la pérdida de datos, la infección por malware y otras amenazas de seguridad. Para mantenerse al día con el cambiante panorama de la ciberseguridad, es esencial comprender todas las facetas de un ciberataque, incluidos los ataques de movimiento lateral y otros ejemplos de este tipo.

En este artículo, aprenderá todo lo que necesita saber sobre los ataques de movimiento lateral, incluyendo cómo funcionan y cómo detectarlos y evitar que se infiltren en sus sistemas.

¿Qué es el movimiento lateral?

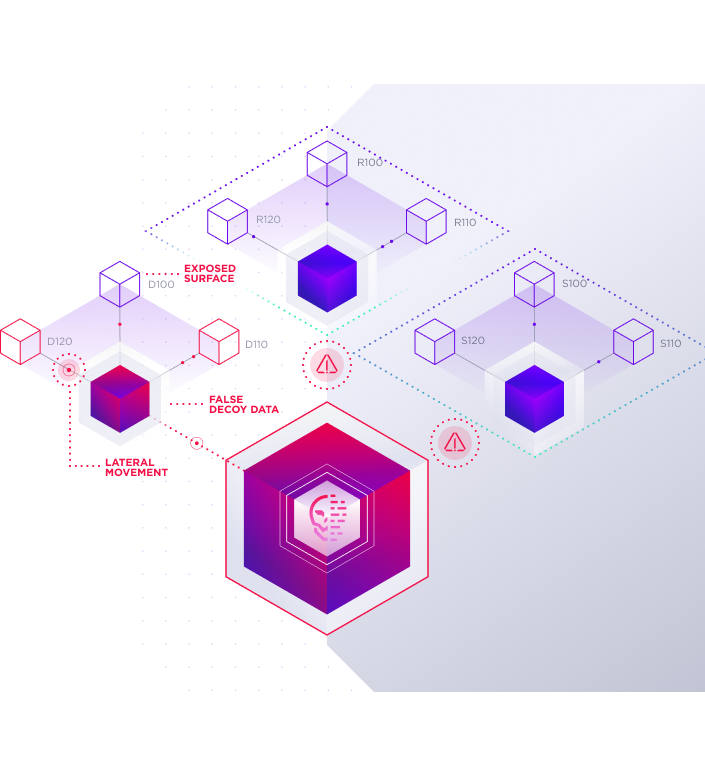

En ciberseguridad, el movimiento lateral se refiere al movimiento de un atacante dentro de la red de la víctima. El movimiento lateral se realiza normalmente para ampliar el alcance del ataque y encontrar nuevos sistemas o datos que puedan verse comprometidos. El movimiento lateral puede producirse en cualquier fase del ataque, pero es más habitual durante la fase posterior al compromiso.

Los ataques de movimiento lateral suelen seguir un patrón específico:

- El atacante obtiene acceso inicial a un sistema mediante algún tipo de explotación, como el phishing o el malware (incluido el malware sin archivos).

- A continuación, el atacante utiliza ese sistema para moverse lateralmente dentro de la red, normalmente aprovechando vulnerabilidades o utilizando credenciales robadas.

- A continuación, el atacante utiliza el sistema comprometido para acceder a datos o sistemas confidenciales.

Existen muchas técnicas diferentes de movimiento lateral que los atacantes pueden utilizar, pero las más comunes son:

- Pass-the-hash: En esta técnica, un atacante roba el hash de la contraseña de un sistema y luego utiliza ese hash para autenticarse en otros sistemas de la red.

- Pass-the-ticket: El atacante roba un ticket Kerberos de un sistema y luego lo utiliza para autenticarse en otros sistemas de la red, como directorios activos. Los ataques Pass-The-Ticket, como el ataque Golden Ticket o el ataque Silver Ticket, son técnicas poderosas que los adversarios emplean para realizar movimientos laterales tras la explotación y escalar privilegios. Mediante estas técnicas, los atacantes pueden obtener acceso ilimitado a cualquier punto final de la red o servicio, lo que puede tener consecuencias catastróficas.

- Aprovechamiento de vulnerabilidades: Un atacante explota las vulnerabilidades de los sistemas para obtener acceso y, a continuación, utiliza ese acceso para moverse lateralmente dentro de la red.

- Uso de credenciales robadas: El atacante roba credenciales válidas de un sistema y luego las utiliza para autenticarse en otros sistemas de la red.

Las técnicas de movimiento lateral se suelen utilizar en combinación entre sí para aumentar las posibilidades de éxito. Por ejemplo, un atacante podría utilizar pass-the-hash para obtener acceso inicial a un sistema y, a continuación, utilizar esas credenciales para autenticarse en otros sistemas de la red.

El Centro Nacional de Ciberseguridad del Reino Unido señala que, una vez que los ciberdelincuentes han conseguido un punto de apoyo inicial en una red, buscan expandir y consolidar ese punto de apoyo mientras adquieren un mayor control sobre información o sistemas valiosos, lo que hace que el movimiento lateral sea tan peligroso.

Cómo funciona el movimiento lateral: las etapas del ataque

Una cosa que hay que saber sobre los ciberataques es que siguen un proceso bien definido, conocido como "cadena de destrucción" o "kill chain".“cadena de destrucción.” Una cadena de destrucción cibernética es una metodología que utilizan los ciberdelincuentes para ejecutar ciberataques. Se trata de un modelo lineal que describe los pasos que sigue un atacante desde la identificación de un objetivo hasta la exfiltración exitosa de sus datos.

En lo que respecta a los ataques de movimiento lateral, hay varias etapas en la cadena de destrucción que utilizan los atacantes:

Reconocimiento

Esta es la primera etapa del ataque de movimiento lateral y también la más importante, ya que sienta las bases para el resto del ataque. Durante esta fase, los atacantes recopilan toda la información posible sobre su objetivo.

Esto incluye la recopilación de datos sobre la infraestructura de red, los usuarios y los sistemas. Utilizan herramientas como Google dorks, redes sociales y otras técnicas de inteligencia de código abierto (OSINT) (OSINT) para recopilar datos sobre su objetivo.

La fase de reconocimiento también incluye:

- Identificar posibles objetivos.

- Descubrir sus vulnerabilidades.

- Averiguar qué terceros están vinculados a ellos (y a qué información útil pueden acceder).

- Explorar los puntos de entrada existentes (y encontrar otros nuevos).

Además, el reconocimiento puede realizarse tanto en línea como fuera de línea.

Robo de credenciales

A menudo denominado "“volcado de credenciales", este paso se produce después de que el reconocimiento permita a los ciberdelincuentes descubrir toda la información esencial sobre los posibles objetivos. Aquí, el atacante consolida su presencia, mantiene amenazas persistentes, obtiene información de credenciales a través de medios fraudulentos y compromete hosts adicionales para escalar sus privilegios.

En última instancia, los atacantes obtienen el control de sus objetivos (como un controlador de dominio, un sistema importante o datos confidenciales). Roban credenciales que les dan lo que parece ser un acceso legítimo a más convenciones de nomenclatura de hosts y servidores. Una vez alcanzados estos objetivos, los datos pueden ser exfiltrados y los dispositivos saboteados.

Acceso al movimiento lateral

En esta fase, los atacantes utilizan las credenciales que han obtenido en la fase anterior para moverse lateralmente por los sistemas y ampliar su presencia en la red. Lo hacen accediendo a otros sistemas y dispositivos de la red mediante herramientas como Remote Desktop Protocol (RDP), Instrumental de administración de Windows (WMI) y Bloque de mensajes del servidor (SMB).

Estas herramientas permiten a los atacantes moverse lateralmente por los dispositivos y sistemas de la red sin necesidad de volver a autenticarse, lo que les proporciona acceso ilimitado a datos y sistemas confidenciales.

Detección e interceptación

Esta es la etapa final de la cadena de ataque lateral, y la más importante para proteger sus datos o los de sus clientes. Una vez que los ciberatacantes han accedido a sus sistemas, detectarlos y detenerlos puede ser casi imposible.

SentinelOne puede poner fin a todos los ataques de movimiento lateral protegiendo su red mediante IA y automatización en cada etapa del ciclo de vida de la amenaza. Como primer y único proveedor de XDR en participar y liderar la evaluación ATT&CK Deception, su plataforma Singularity XDR demuestra ser la plataforma XDR más potente y autónoma, reduciendo la superficie de ataque de la empresa attack surface en las superficies de ataque humanas, de dispositivos y en la nube.

Singularity XDR proporciona una combinación eficaz de capacidades de prevención, protección, detección y engaño para detener a los atacantes de forma temprana, ya sea que intenten establecer una cabeza de puente dentro de la red o comprometer los datos de identidad para moverse lateralmente, escalar privilegios y adquirir objetivos. Obtenga una demostración de SentinelOne.

Mejore su inteligencia sobre amenazas

Mejore su inteligencia sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más información¿Por qué los atacantes utilizan la técnica del movimiento lateral?

El movimiento lateral también puede atribuirse a dos causas principales: un atacante activo que atraviesa una red o un código malicioso con capacidad de propagación automática, como un gusano. Las técnicas para realizar movimientos laterales pueden incluir el uso de exploits como el exploit EternalBlue SMB, protocolos de escritorio remoto, credenciales recopiladas con herramientas/interfaces como Powershell y WMI, y la ejecución de código en una máquina remota.

Dado que la mayoría de las técnicas anteriores son métodos sin archivos, a la mayoría de los controles de seguridad tradicionales les resulta difícil identificar a un atacante o un fragmento de código que se mueve dentro de una red. La naturaleza sigilosa de estos ataques los hace muy eficaces y lucrativos para el atacante y permite infecciones masivas. Para prevenir los ataques de movimiento lateral, es esencial comprender por qué los atacantes utilizan la técnica de movimiento lateral.

Más fácil de evadir la detección

En promedio, un ataque de phishing tarda 213 días en detectarse y 80 días en contenerse. Doscientos trece días es toda una vida en los ataques de movimiento lateral, lo que proporciona al atacante tiempo suficiente para moverse lateralmente, establecer su persistencia, realizar reconocimientos y obtener credenciales.

Y como parece que un usuario legítimo se está moviendo lateralmente por la red o la nube, las herramientas de seguridad y supervisión de la red no detectarán el ataque.

Esto significa que, incluso si se determina que el dispositivo original está infectado, el atacante ya podría haberse desplazado por toda la red y permanecer invisible dentro del objetivo durante un periodo prolongado mientras busca la mejor oportunidad para intensificar el ataque. Esto nos lleva a:

Tiempo para aprender vulnerabilidades

El atacante puede conocer las vulnerabilidades de los diferentes sistemas moviéndose lateralmente y observando cómo funciona cada uno de ellos. Y puede hacerlo durante semanas o meses antes de llevar a cabo su ataque final.

Oportunidad para la escalada de privilegios

Otra razón por la que los atacantes utilizan la técnica del movimiento lateral es para obtener privilegios elevados en una red en lugar de intentar violar esa red desde el exterior. El uso de credenciales legítimas permitirá a los atacantes escalar rápidamente sus privilegios en una red y controlar datos y sistemas confidenciales.

Cómo detectar y prevenir las amenazas de seguridad que utilizan el movimiento lateral

Los ataques de movimiento lateral son difíciles de detectar y prevenir porque utilizan credenciales y herramientas legítimas que mantienen a los ciberdelincuentes ocultos durante mucho tiempo. Sin embargo, existen algunas buenas prácticas de ciberseguridad que puede seguir para reducir el riesgo de ataques de movimiento lateral. Entre ellas se incluyen:

Evaluar la superficie de ataque Concienciación

Lo primero es comprender qué sistemas y dispositivos hay en su red. Esto le ayudará a construir un muro alrededor de lo que necesita proteger. En este caso, su atención en materia de ciberseguridad debe pasar de la protección perimetral a la detección dentro de la red.

Para que esto funcione, debe conocer aspectos como las credenciales/información expuestas, las configuraciones incorrectas, las posibles vías de ataque y otras vulnerabilidades. Es importante utilizar detección y respuesta en los puntos finales (EDR) y detección y respuesta ampliadas (XDR) herramientas para proporcionar visibilidad de los ataques a los endpoints y ampliar esas capacidades.

Investigar permisos e identidades

La segunda práctica consiste en investigar y comprender los permisos y las identidades de su red. Esto le ayudará a determinar qué deben hacer los usuarios legítimos y qué no.

Medir anomalías y precisión de detección

En esta etapa, debe medir la precisión de detección de sus herramientas de seguridad y asegurarse de que funcionan según lo esperado. Por ejemplo, un usuario que normalmente accede a los archivos desde una ubicación ahora lo hace desde otra. Esto podría ser una señal de que las credenciales del usuario se han visto comprometidas y que alguien está intentando utilizarlas para moverse lateralmente por la red.

Puede utilizar tecnologías de detección con capacidades de IA/ML para ayudarle a detectar y prevenir los ataques de movimiento lateral. Estas tecnologías pueden utilizarse para supervisar el comportamiento de los usuarios e identificar anomalías que podrían indicar un movimiento lateral.

La mejor manera de identificar el movimiento lateral y otros problemas de ciberamenazas es adoptar un proceso de ciberseguridad fiable que beneficie a todos los miembros de la organización. El motor de detección de movimientos laterales de SentinelOne utiliza la supervisión de bajo nivel de la plataforma para obtener visibilidad de todas las operaciones de las máquinas, incluidos el lenguaje de script y los protocolos mencionados anteriormente.lt;/p>

Es capaz de detectar y mitigar los ataques de movimiento lateral en tiempo real mediante la creación de un contexto de ejecución en tiempo real y la aplicación de IA conductual para identificar las anomalías en el uso de estas diversas técnicas para moverse por la red, lo que evita la propagación de malware o de un atacante "itinerante". Puede ver cómo funciona aquí:

Utilice una automatización y una coordinación eficaces

Por último, debe automatizar y coordinar sus respuestas a los ataques de movimiento lateral. Esto le ayudará a acelerar su tiempo de respuesta y reducir las posibilidades de que el ataque tenga éxito.

Puede utilizar plataformas de coordinación, automatización y respuesta de seguridad (SOAR) para ayudarle en esta tarea. Estas plataformas de automatización acelerarán y simplificarán la respuesta ante incidentes abordando las amenazas detectadas y evitando que se propaguen por la red.

Lea aquí sobre el éxito de SentinelOne en la evaluación MITRE Engenuity ATT&CK®.

Protección contra movimientos laterales con SentinelOne

Los ataques de movimiento lateral siguen siendo un problema importante, ya que los ciberdelincuentes se han vuelto más sofisticados. Atrás quedaron los días de los exploits simples. Las grandes organizaciones ahora se preocupan por las amenazas persistentes avanzadas (APT), incluidos los ataques de movimiento lateral y muchos más.

El tipo de detección y visibilidad que ofrece SentinelOne Lateral Movement Detection es muy superior al de cualquier otra herramienta EDR y está integrado de forma holística para su funcionamiento automatizado en nuestra plataforma 2.0, sin necesidad de configuración.

SentinelOne es la plataforma de seguridad de endpoints de última generación líder en el mundo. Ha sido diseñada específicamente para detener las amenazas en todas las etapas del ciclo de vida de un ataque. La plataforma proporciona visibilidad, protección y capacidades de respuesta integrales en una arquitectura de agente/consola única. Protege de forma proactiva su empresa contra los ataques de movimiento lateral. Puede comprobarlo usted mismo programando una demostración hoy mismo.

"Preguntas frecuentes sobre el movimiento lateral

El movimiento lateral se produce cuando un atacante, tras obtener acceso inicial a una red, se desplaza por diferentes sistemas o cuentas para encontrar datos confidenciales o escalar privilegios. El objetivo es llegar a activos o objetivos valiosos sin ser detectado.

Los atacantes utilizarán credenciales robadas, explotarán relaciones de confianza y abusarán de herramientas internas para navegar por su red hasta que encuentren algo que valga la pena robar o dañar.

Un atacante obtiene la contraseña de un usuario a partir de un correo electrónico de phishing, inicia sesión y luego utiliza ese acceso para conectarse a servidores de archivos o sistemas de bases de datos. Desde allí, puede utilizar herramientas como PsExec o Escritorio remoto de Windows para saltar entre máquinas, buscando credenciales de administrador o archivos que pueda cifrar, filtrar o destruir.

El atacante comienza recopilando credenciales o tokens. A continuación, busca recursos compartidos abiertos, configuraciones incorrectas o dispositivos conectados a la red. Después, intenta acceder a esos sistemas utilizando lo que ha robado. Si tiene éxito, repite el proceso, buscando cuentas con privilegios más altos u objetivos más valiosos, y a menudo intenta evitar ser detectado utilizando herramientas de administración legítimas.

Busque intentos de autenticación anormales, usos nuevos o inusuales de herramientas de administración y accesos repentinos a recursos confidenciales. Supervise las cuentas que inician sesión desde ubicaciones inesperadas o en horarios extraños. Configure alertas para el tráfico SMB inusual, los inicios de sesión fallidos repetidos y el acceso a sistemas críticos fuera de las operaciones comerciales normales.

El movimiento lateral se produce cuando existen contraseñas débiles, una segmentación deficiente o permisos mal configurados en su entorno. Los atacantes aprovechan la confianza entre los sistemas, utilizan vulnerabilidades sin parchear o se benefician de la reutilización de credenciales por parte de los empleados. La falta de una supervisión adecuada y la incapacidad de restringir los privilegios de los usuarios dan a los atacantes más margen de maniobra tras el compromiso inicial.

Las técnicas más comunes incluyen Pass-the-Hash, Pass-the-Ticket, el abuso de RDP, SMB o WinRM, la explotación de cuentas de servicio débiles y el uso de herramientas como PsExec o Mimikatz. Los atacantes también pueden utilizar scripts maliciosos, puertas traseras o binarios que aprovechan los recursos locales (LOLBins) para pasar desapercibidos y saltar entre terminales o servidores.