La protección de terminales es una solución de seguridad que protege los dispositivos, también conocidos como terminales, conectados a una red, como ordenadores personales, portátiles, teléfonos inteligentes y servidores. Con el desarrollo del trabajo a distancia y el rápido aumento de las ciberamenazas, en particular el malware, estos terminales se han convertido en puntos de entrada susceptibles para los ciberdelincuentes que intentan violar la red de una organización, por lo que su protección es vital para la seguridad general.

La seguridad moderna de los puntos finales combina herramientas como antivirus, cortafuegos y detección avanzada de amenazas para prevenir ataques conocidos y mitigar riesgos futuros.

¿Qué es la protección contra malware para endpoints?

¿Qué es la protección contra malware para endpoints?

La protección contra malware para endpoints va un paso más allá y se centra específicamente en la defensa contra el software malicioso. Desde el ransomware que cifra datos valiosos hasta los troyanos que crean puertas traseras para los atacantes, el malware plantea retos que requieren una protección especializada. Esta protección incluye una serie de técnicas para prevenir, detectar y responder a las amenazas de malware, garantizando que los puntos finales permanezcan seguros frente a estos riesgos cibernéticos en constante evolución.

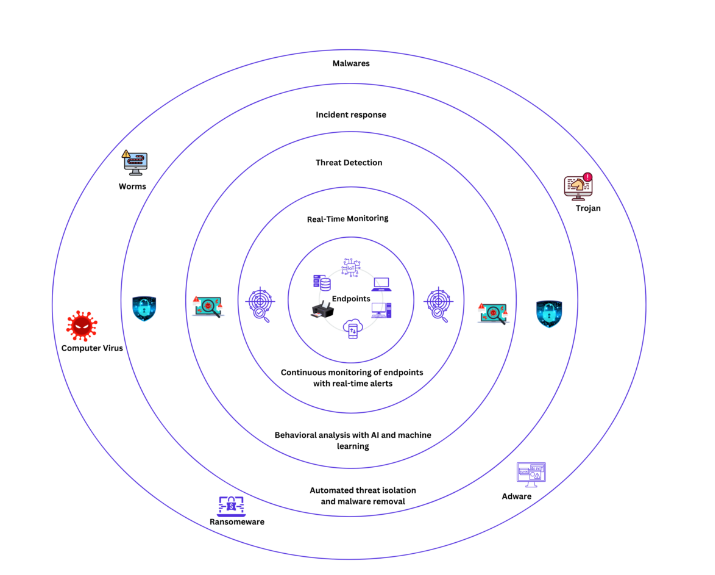

En esencia, la protección contra malware en los puntos finales garantiza que todos los dispositivos conectados a una red estén seguros frente a posibles amenazas, proporcionando capacidades de supervisión, prevención y respuesta a incidentes en tiempo real.

¿Por qué es esencial la protección contra malware para endpoints?

¿Por qué es esencial la protección contra malware para endpoints?

La protección contra malware para endpoints es crucial porque los endpoints, como los ordenadores y los dispositivos móviles, son los principales objetivos de los ciberataques. Estos dispositivos suelen contener datos confidenciales y sirven como puertas de acceso a redes más grandes. Sin la seguridad adecuada, el malware puede infiltrarse en estos puntos finales, lo que provoca violaciones de datos, pérdidas económicas y la interrupción de las operaciones.

Una protección eficaz ayuda a evitar que el malware se propague por las redes, defiende contra diversas amenazas y garantiza la integridad de los sistemas. Al proteger los puntos finales, las organizaciones pueden mantener la seguridad de los datos y minimizar los riesgos.

Comprender el malware

Para proteger eficazmente sus puntos finales contra el malware, es esencial comprender exactamente a qué se enfrenta y los diversos tipos de amenazas.

El malware o software malicioso es un programa o software diseñado para interrumpir, dañar u obtener acceso no autorizado a un sistema informático. Puede adoptar muchas formas y tener diversos fines, desde robar información confidencial hasta interrumpir operaciones.

Tipos de malware

- Virus: Un virus es un programa que se replica a sí mismo y se adhiere a otros archivos o programas, causando a menudo daños cuando se ejecuta. Permanece inactivo hasta que el usuario abre o ejecuta el archivo o programa infectado, momento en el que el virus se activa. Una vez activado, puede corromper archivos, robar información o desactivar sistemas.

- Gusano: Los gusanos también son malware autorreplicante que se propaga sin necesidad de interacción por parte del usuario ni de ser ejecutado. Los gusanos explotan automáticamente las vulnerabilidades de las redes o los sistemas. Una vez dentro de un sistema, los gusanos se replican en otros dispositivos.

- Trojan: Un troyan es un malware que se disfraza de software legítimo para engañar a los usuarios y que lo instalen. Requiere interacción humana para activarse y, cuando esto ocurre, concede a los atacantes acceso no autorizado al sistema, lo que a menudo crea una puerta trasera para futuros ataques.

- Ransomware: Un tipo de malware que cifra los archivos de la víctima o los bloquea por completo fuera de su sistema, exigiendo un rescate para restaurar el acceso. Una vez activado, el malware se propaga rápidamente a través de una red, a menudo cifrando sistemas completos o repositorios de datos.

- Spyware: Malware diseñado para supervisar la actividad del usuario y recopilar información confidencial. Spyware opera en segundo plano sin el conocimiento del usuario, y se centra en datos como contraseñas y hábitos de navegación.

- Adware: El adware es un software que envía automáticamente anuncios no deseados a los usuarios, normalmente en forma de ventanas emergentes o banners. Aunque no siempre es malicioso, el adware puede ralentizar los sistemas, recopilar datos de navegación y abrir la puerta a malware más dañino.

Vectores de ataque comunes

Algunas de las formas más comunes en que los usuarios introducen malware en sus sistemas sin querer son:

- Correos electrónicos de phishing con archivos adjuntos o enlaces maliciosos

- Descargas no solicitadas desde sitios web comprometidos o maliciosos

- Unidades USB o dispositivos de almacenamiento externos infectados

- Software malicioso incluido en aplicaciones legítimas

- Descarga de software, medios o archivos pirateados de fuentes poco fiables

¿Cómo funciona la protección contra malware para terminales?

La protección contra malware para terminales utiliza un enfoque multicapa para proteger los dispositivos conectados a una red. A continuación se detalla cómo funciona:

- Supervisión continua: El primer paso consiste en supervisar constantementeltodos los puntos finales. Este proceso comprueba si hay alguna actividad inusual o sospechosa en la red. Las herramientas de supervisión buscan continuamente signos de malware o comportamientos anormales, lo que garantiza que las amenazas se detecten lo antes posible.

- Detección de amenazas: Tras la supervisión, el sistema analiza cualquier anomalía detectada mediante análisis de comportamiento, inteligencia artificial y aprendizaje automático. Estas tecnologías buscan patrones o comportamientos que sugieran la presencia de malware. Esta capa es crucial para detectar amenazas conocidas y ataques más nuevos y sofisticados que los métodos tradicionales podrían pasar por alto.

- Respuesta a incidentes: La respuesta automatizada a incidentes se activa una vez que se detecta una amenaza.

- Respuesta a incidentes: La respuesta automatizada se activa una vez que se detecta una amenaza.

- <what-is-an-incident-response/" target="_blank" rel="noopener">respuesta a incidentes se activa una vez que se detecta una amenaza. El sistema de protección de endpoints aísla el dispositivo infectado para evitar la propagación del malware y utiliza herramientas automatizadas de eliminación de malware para neutralizar la amenaza. Esta respuesta rápida y eficaz minimiza el impacto del ataque.

- Reparación: Una vez resuelto el incidente, el último paso es devolver el sistema a su estado anterior al ataque. Las herramientas de reparación automatizadas ayudan a restaurar los archivos y sistemas afectados, garantizando que se repare cualquier daño causado por el malware y que el endpoint vuelva a estar seguro.

Características clave de una protección eficaz contra el malware para terminales

Un sistema eficaz de protección contra malware en los puntos finales no solo consiste en detectar y responder a las amenazas. Debe incorporar varias características clave que le permitan adelantarse al malware moderno.

- Supervisión en tiempo real: La supervisión en tiempo real consiste en observar continuamente las actividades del sistema, el tráfico de red y el comportamiento de los terminales a medida que se producen. Mantiene una vigilancia constante de las actividades sospechosas y alerta a los equipos de seguridad en el momento en que se detecta una posible amenaza.

- Detección basada en firmas: Una «firma» en ciberseguridad es un patrón o secuencia de código único que identifica un tipo específico de malware. La detección basada en firmas funciona escaneando archivos o programas y comparándolos con una base de datos de firmas de malware conocidas. Si el sistema encuentra una coincidencia, marca el archivo como malicioso y responde poniéndolo en cuarentena o eliminándolo.

- Análisis heurístico: El análisis heurístico examina la estructura o el código subyacente de un archivo o programa para detectar posibles amenazas. En lugar de basarse en firmas de malware conocidas, utiliza reglas y algoritmos predefinidos para marcar patrones o comandos sospechosos que a menudo indican una intención maliciosa.

- Análisis de comportamiento: El análisis de comportamiento se centra en cómo actúa un archivo o programa en tiempo real, observando su comportamiento mientras se ejecuta. En lugar de analizar el código en sí, busca acciones que indiquen intenciones maliciosas. Si un programa se comporta de una manera que se desvía de los patrones normales, se marca como potencialmente dañino. Detecta las amenazas basándose en sus acciones en lugar de en su código.

- Sandboxing: El sandboxing es como una zona de cuarentena para programas sospechosos. Cuando el software de seguridad no está seguro de si un programa es seguro, permite que el sistema ejecute programas maliciosos en un entorno aislado donde se puede observar su comportamiento. El sandbox está separado del resto del sistema, por lo que si el programa resulta ser malicioso, se marca sin suponer un riesgo para la red.

Soluciones de protección para puntos finales

- Software antivirus: El software antivirus es el método tradicional para detectar y eliminar firmas de malware conocidas. Funciona escaneando los archivos de un dispositivo y comparándolos con las firmas de virus conocidas de una base de datos. Aunque puede ser eficaz contra amenazas antiguas y bien documentadas, el software antivirus puede tener dificultades para contener el malware más nuevo y sofisticado.

- Detección y respuesta en los puntos finales (EDR): Las soluciones EDR proporcionan capacidades avanzadas de detección y respuesta. Ofrecen visibilidad de la actividad de los terminales, detectan amenazas y responden a incidentes mediante la supervisión continua de los terminales y la detección de actividades sospechosas en tiempo real. Las herramientas EDR detectan amenazas conocidas y analizan patrones de comportamiento para identificar amenazas previamente desconocidas. Una vez detectado un problema, EDR proporciona herramientas para responder a incidentes, como aislar los sistemas infectados e iniciar la reparación.

- Gestión unificada de terminales (UEM): UEM es una solución de seguridad que centraliza la gestión de todos los puntos finales (ordenadores, dispositivos móviles, dispositivos IoT) en una sola plataforma. La UEM permite a las organizaciones supervisar, gestionar y proteger todos los dispositivos mediante una única herramienta. Esta medida de seguridad es muy valiosa en entornos de trabajo remoto, en los que diversos tipos de dispositivos se conectan a la red corporativa desde diferentes ubicaciones.

- Antivirus de última generación (NGAV): NGAV es un enfoque avanzado de las soluciones de software antivirus que utiliza inteligencia artificial, aprendizaje automático y análisis de comportamiento para identificar y contener las amenazas rápidamente. Se trata de una protección que aborda las limitaciones del software antivirus tradicional. NGAV también es una buena solución de seguridad para detectar ataques desconocidos o «de día cero» que eluden las defensas tradicionales.

- Detección y respuesta gestionadas (MDR): MDR es un servicio de seguridad que combina tecnología e inteligencia humana para minimizar el impacto de las amenazas y las infracciones mediante una detección rápida. Estos servicios incluyen la supervisión continua de amenazas, la respuesta a incidentes y el análisis forense. Para las organizaciones con recursos de seguridad internos limitados, MDR proporciona recursos para utilizar herramientas avanzadas y analistas experimentados sin necesidad de crear un equipo interno completo ni contratar personal adicional.

Descubra una protección de puntos finales sin precedentes

Descubra cómo la seguridad para endpoints basada en IA de SentinelOne puede ayudarle a prevenir, detectar y responder a las ciberamenazas en tiempo real.

DemostraciónConclusión

El malware supone una amenaza importante para organizaciones de todos los tamaños. Dado que las amenazas cibernéticas son cada vez más sofisticadas, es esencial contar con soluciones de seguridad fiables. Las organizaciones deben invertir en una protección sólida de los puntos finales, ya que esto ayuda a proteger sus operaciones y su reputación.

Existe una amplia gama de soluciones de ciberseguridad que las organizaciones pueden utilizar para proteger sus puntos finales contra el malware, y SentinelOne ofrece protección para los puntos finales que combina la detección de amenazas basada en la inteligencia artificial, la supervisión en tiempo real y las capacidades de respuesta automatizada, lo que la convierte en una opción adecuada para las organizaciones que necesitan una seguridad completa para los puntos finales.

FAQs

La protección de terminales es una solución de seguridad más completa que incluye antivirus, cortafuegos, detección de amenazas y capacidades de respuesta, mientras que el antivirus se centra principalmente en detectar y eliminar el malware conocido.

Las organizaciones deben buscar soluciones que puedan gestionar una amplia gama de amenazas, ofrezcan supervisión en tiempo real, proporcionen una respuesta automatizada a los incidentes y se integren con otras herramientas de seguridad. La escalabilidad y la facilidad de gestión en múltiples dispositivos también son factores importantes.

La seguridad de los puntos finales protege los dispositivos conectados a una red, mientras que la seguridad de la red se centra en proteger la infraestructura general de la red, incluidos los cortafuegos, los sistemas de prevención de intrusiones y la comunicación segura entre dispositivos.