A finales de los años 80 y principios de los 90, la ciberseguridad era mucho más sencilla. No había tantos ataques dirigidos como hoy en día, y los programas antivirus tenían una única función: localizar y bloquear el código malicioso.

Hoy en día, el software antivirus es estándar en la mayoría de los dispositivos digitales empresariales. Sin embargo, en los últimos años se ha producido un aumento significativo de las violaciones y fugas de datos.

Según el Ponemon Institute, el 68 % de las organizaciones han sufrido al menos un ataque a sus terminales que ha comprometido sus datos o su infraestructura informática.

Muchas organizaciones han descubierto que estas violaciones suelen tener su origen en los dispositivos terminales. Los informes de Verizon indican que el 30 % de las violaciones de datos están relacionadas con malware instalado en dispositivos conectados a las redes de las empresas.

Esto pone de relieve la necesidad de medidas de protección más sólidas que la tecnología antivirus tradicional, concretamente, una plataforma de seguridad para terminales.

En nuestro análisis de la seguridad de los puntos finales frente a los antivirus, descubrimos que la diferencia clave radica en su alcance: el software antivirus se ocupa de amenazas individuales, mientras que la seguridad de los puntos finales protege toda la red, reconociendo que un solo dispositivo comprometido puede poner en peligro a toda una organización.

Esto puede causar un importante deterioro de la reputación, con una caída de al menos el 25 % en el valor de mercado de algunas empresas tras un ataque.

Stephen Nappo, director global de seguridad de la información de Société Générale International Banking, afirmó:

“Se necesitan 20 años para construir una reputación y unos minutos de ciberincidente para arruinarla".

Ahora es más importante que nunca dar prioridad a la seguridad de los puntos finales, ya que el coste medio de las violaciones de datos en 2024 se ha disparado un 10 % hasta alcanzar los 4,88 millones de dólares a nivel mundial.

En este artículo se explican las diferencias entre la seguridad de los puntos finales y el antivirus de los puntos finales.

¿Qué es la seguridad de los puntos finales?

¿Qué es la seguridad de los puntos finales?

La seguridad de los puntos finales (EPS) integra y automatiza a la perfección diversas medidas de protección, como antivirus, cortafuegos, detección de intrusiones, cifrado y análisis de supervisión del comportamiento, para proteger las estaciones de trabajo y los servidores de amenazas maliciosas.

Cada endpoint, ya sea un ordenador portátil, un smartphone, un dispositivo IoT o un servidor de centro de datos, es un punto de entrada potencial, un puente levadizo que hackers quieren cruzar.

Las soluciones de seguridad para terminales protegen estos puntos de entrada mediante una gestión centralizada, lo que permite a los administradores implementar políticas globales, realizar análisis de terminales y llevar a cabo diversas tareas administrativas.

Todo ello garantiza que el sistema en su conjunto permanezca protegido incluso si se ve comprometido un punto.

La comparación entre el mecanismo de funcionamiento del antivirus y el de la seguridad de terminales es que el primero suele funcionar según un modelo de acceso, es decir, se activa cuando el sistema operativo accede a un archivo o cuando se inicia un análisis manualmente.

Las plataformas de seguridad de terminales, sin embargo, proporcionan defensas antimalware más sofisticadas, ampliando la protección para incluir la detección de URL maliciosas, secuestro de caché DNS y supervisión de actividades de red sospechosas, como las comunicaciones de comando y control.

Características principales

Hasta un 90 % de los ciberataques exitosos son el resultado de puntos finales débiles. Esto ha llevado a las organizaciones a reevaluar la seguridad de los puntos finales, pasando de considerarla un simple "extra" a una línea de defensa estricta e innegociable, especialmente con la rápida aparición de nuevas amenazas.

Una solución de seguridad de terminales competente es la mejor defensa de su empresa contra las amenazas dirigidas a sus dispositivos de punto de acceso.

Las características que equipan a las soluciones de seguridad de los puntos finales contra las amenazas incluyen:

- Gestiona todos los puntos finales desde un solo lugar: Esto permite a los administradores controlar y supervisar todas las políticas de seguridad desde un único panel de control. Pueden supervisar de cerca los dispositivos y responder rápidamente a las amenazas desde un solo lugar.

- Mantiene los datos de los puntos finales seguros mediante el cifrado: Al cifrar los datos, protege activamente la información confidencial. Si un dispositivo se ve comprometido o es robado, los datos permanecen seguros e ilegibles sin la autorización adecuada.

- Detecta las amenazas de forma proactiva antes de que se produzcan: Utiliza análisis de comportamiento, IA y ML para identificar y responder a las amenazas emergentes de malware en tiempo real, más allá de la simple detección basada en firmas.

- Controla qué aplicaciones se pueden ejecutar: Esta funcionalidad evita que se ejecute software no autorizado o peligroso en su ordenador, lo que reduce las posibilidades de sufrir un ataque.

- Protege cada dispositivo con un cortafuegos personal: Añade una capa adicional de protección al controlar el tráfico en dispositivos individuales y bloquear conexiones sospechosas.

- Mantiene el software actualizado automáticamente: Con la gestión de parches, puede identificar y aplicar automáticamente las actualizaciones necesarias para corregir vulnerabilidades y proteger contra posibles exploits.

- Evita la fuga de datos confidenciales: Incluye herramientas de prevención de pérdida de datos (DLP) para garantizar que la información confidencial no salga de la organización, ya sea de forma intencionada o accidental.

- Contiene y elimina rápidamente la propagación de malware: Las herramientas de reparación aíslan rápidamente los dispositivos infectados, frenan la propagación del malware y garantizan que las amenazas se neutralicen antes de que puedan afectar a la red en general.

- Compatible con entornos híbridos: La integración en la nube garantiza que sus medidas de seguridad se extiendan tanto a los dispositivos locales como a los basados en la nube, manteniendo una protección constante.

¿Qué es el software antivirus?

El software antivirus es una herramienta creada para identificar, bloquear y eliminar el software malicioso de sus dispositivos.

Aunque las características varían según el producto, el antivirus funciona principalmente escaneando los archivos y la memoria del sistema con una base de datos de amenazas conocidas, buscando patrones que coincidan con las firmas de malware.

A menudo se le denomina software antimalware debido a su enfoque más amplio en diversos tipos de código dañino. Aunque sigue siendo eficaz, cada vez es más obsoleto frente a ataques sofisticados.

Características principales

Casi todos los días, el equipo del Instituto AV-TEST detecta más de 450 000 nuevas amenazas, entre las que se incluyen malware y aplicaciones potencialmente no deseadas (PUA).

Aunque las funciones tradicionales del software antivirus siguen siendo fundamentales, las soluciones contra las amenazas cibernéticas deben adaptarse más allá de la detección básica de malware.

El arsenal de defensa de AV incluye:

- Alertas/notificaciones: Envía activamente señales de advertencia a los usuarios sobre software o aplicaciones potencialmente peligrosos y les pide que tomen medidas. También puede clasificar estas alertas de peligro en función de prioridades de riesgo bajo, medio o alto.

- Protección de correo electrónico y web: Analiza los archivos adjuntos de los correos electrónicos entrantes y las descargas web para proteger su sistema contra phishing y descargas no deseadas que pueden comprometer sus dispositivos. Para ello, aísla las amenazas de correo electrónico mediante la identificación de enlaces sospechosos o información inusual del remitente.

- Cuarentena de archivos: Mueve los archivos sospechosos a un área de cuarentena segura, evitando que causen daños hasta que puedan eliminarse o restaurarse de forma segura. Los archivos aislados también incluyen informes detallados sobre los motivos de la cuarentena, lo que puede ayudar a evaluar los falsos positivos y ajustar la configuración de seguridad según corresponda.

- Escaneos programados: Puede configurar el software para que realice escaneos periódicos a intervalos determinados para una protección continua. Esta función también le permite ajustar la profundidad y el área del análisis para realizar análisis más ligeros o más exhaustivos en función de sus necesidades de seguridad.

- Análisis bajo demanda: Esto permite a los usuarios iniciar manualmente análisis de archivos específicos, carpetas o todo el sistema para buscar malware. A menudo incluye opciones de análisis con el botón derecho del ratón para archivos aislados, lo que permite realizar comprobaciones rápidas sin activar un análisis completo del sistema.

- Integración básica del cortafuegos: Muchos programas antivirus incluyen un cortafuegos básico para ayudar a controlar el tráfico de red entrante y saliente, lo que añade una capa adicional de defensa. Además de supervisar el tráfico de red, el cortafuegos a menudo puede adaptarse a sus patrones de uso para anticipar adecuadamente las nuevas amenazas en función de su comportamiento en la red.

Gartner MQ: Punto final

Vea por qué SentinelOne ha sido nombrado Líder cuatro años consecutivos en el Cuadrante Mágico™ de Gartner® para Plataformas de Protección de Endpoints.

Leer el informe

Diferencia entre la seguridad de los puntos finales y el antivirus

Para contextualizar a un nivel práctico avanzado y encontrar la diferencia entre la seguridad de los puntos finales y el antivirus, consideremos un escenario que implique la contenedorización.

Los contenedores son excelentes para aislar aplicaciones y reducir la superficie de ataque, pero no son a prueba de balas. Los hackers aún pueden colarse a través de aplicaciones maliciosas o ataques al núcleo.

Además, los contenedores pueden dejar la puerta abierta al movimiento lateral de los hackers a través del tráfico de red. Por lo tanto, no basta con confiar únicamente en la seguridad integrada de los contenedores. Añadir capas adicionales, como herramientas antikeylogging y otras defensas, crea un escudo más robusto y multicapa que puede detener las amenazas que los contenedores por sí solos no pueden manejar.

En esta situación, así es como la seguridad de los puntos finales se diferencia del antivirus:

#1. Seguridad de los puntos finales frente a antivirus: detección de amenazas

Los antivirus se basan principalmente en la detección basada en firmas, que tiene dificultades para detectar amenazas avanzadas como el malware sin archivos. A veces no detectan los ataques dirigidos al núcleo subyacente o los movimientos laterales entre contenedores, lo que deja importantes lagunas en la protección.

La seguridad para endpoints, en cambio, utiliza el análisis del comportamiento para detectar y prevenir amenazas conocidas y desconocidas. Funciona muy bien en entornos contenedorizados, ya que supervisa continuamente los procesos y analiza el comportamiento en busca de anomalías que los antivirus tradicionales podrían pasar por alto.

#2. Seguridad de los puntos finales frente a antivirus: tráfico de red

Las soluciones antivirus no suelen supervisar el tráfico entre contenedores, lo que deja la comunicación de red vulnerable a la explotación por parte de los piratas informáticos y permite que las amenazas se desplacen lateralmente entre los contenedores.

La seguridad de los puntos finales supervisa y gestiona activamente el tráfico entre contenedores para evitar el acceso no autorizado y detener el movimiento lateral. También funciona como una base de firewall que bloquea a cualquier agente malicioso que intente explotar las debilidades tanto dentro como entre los contenedores.

#3. Endpoint Security frente a antivirus: respuesta y mitigación

Los antivirus requieren una intervención manual una vez detectada una amenaza. En entornos contenedorizados de rápida escalabilidad, los retrasos debidos a la intervención manual pueden permitir que el malware se propague rápidamente. Endpoint Security resuelve este problema aislando y neutralizando automáticamente las amenazas en tiempo real. También pone en cuarentena los archivos sospechosos dentro de los contenedores, manteniéndolos aislados y evitando daños mayores hasta que se analizan por completo.

#4. Seguridad de los puntos finales frente a antivirus: pérdida e integridad de los datos

El antivirus se centra principalmente en detectar el malware, pero carece de las funciones avanzadas para prevenir la pérdida de datos. Esto deja los datos confidenciales dentro de los contenedores desprotegidos frente a la filtración.

La seguridad de los puntos finales incorpora herramientas de prevención de pérdida de datos (DLP) que supervisan los flujos de datos y cifran la información confidencial. En configuraciones contenedorizadas, garantiza que los datos confidenciales permanezcan seguros, incluso si un contenedor se ve comprometido.

#5. Seguridad de los puntos finales frente a antivirus: Gestión y generación de informes centralizadas

El antivirus le limita a una protección específica para cada dispositivo, lo que dificulta las cosas en entornos contenedorizados en los que se ejecutan varios endpoints al mismo tiempo

La seguridad de los puntos finales lo reúne todo en un solo lugar con un único panel de control para supervisar todos los contenedores. Simplifica las cosas con informes holísticos en tiempo real, para ofrecerle una visión mucho más clara de toda la red.

Seguridad de los puntos finales frente a antivirus: las diferencias

| Parámetros funcionales | Seguridad para Endpoint | Antivirus |

|---|---|---|

| Supervisión | Supervisión continua, en tiempo real y remota de todos los puntos finales. | Limitado a análisis en el momento del acceso, periódicos o programados. |

| Detección de amenazas | Utiliza análisis de comportamiento, aprendizaje automático y heurística para detectar amenazas desconocidas y sofisticadas. | Detección basada principalmente en firmas solo para amenazas conocidas. |

| Respuesta a amenazas | Capacidades de respuesta, aislamiento y reparación automatizadas al instante. | Reactiva y, a menudo, limitada a la cuarentena y eliminación manual por parte del usuario que toma medidas ante las alertas de virus. |

| Compatibilidad de integración | Integración perfecta con diversos entornos de TI y plataformas de protocolos de seguridad existentes. | Normalmente diseñado para dispositivos independientes y menos adaptable. |

| Prevención de pérdida de datos | Incluye funciones DLP para evitar transferencias de datos no autorizadas. | Por lo general, carece de capacidades DLP integradas. |

| Informes | Informes detallados y centralizados con información sobre múltiples dispositivos. | Informes básicos, a menudo específicos para cada dispositivo. |

| Investigación de incidentes | Proporciona herramientas forenses, registros detallados y flujos de trabajo para el análisis de incidentes. | Registros limitados y capacidades forenses mínimas. |

| Funciones empresariales | Admite funciones empresariales más amplias, como el cumplimiento normativo, la gobernanza y la gestión de riesgos. | Se centra exclusivamente en la protección básica contra malware para dispositivos individuales. |

¿Cuándo se debe elegir entre un antivirus y una solución de seguridad para endpoints?

Un punto débil común para los profesionales de la ciberseguridad y los responsables de la toma de decisiones de TI en las empresas es la falta de control y visibilidad sobre los endpoints que no gestionan ni poseen.

La postura de seguridad general de la organización se fragmenta cuando no se gestionan todos los endpoints.

Aunque el departamento de TI pueda contar con medidas de seguridad sólidas para los dispositivos propios, los endpoints no gestionados crean brechas en el marco de seguridad, lo que da lugar a una falsa sensación de seguridad.

El punto ciego creado por este problema significa que los comportamientos sospechosos, como el acceso no autorizado o las infecciones de malware, pueden pasar desapercibidos hasta que sea demasiado tarde.lt;/p>

En esta situación, no es aconsejable que las medianas y grandes empresas opten por confiar en el software antivirus (AV) tradicional en lugar de en soluciones de seguridad para terminales. He aquí el motivo:

1. Control inadecuado de las actualizaciones y los parches

Es posible que el software antivirus de los dispositivos no gestionados o que no son de su propiedad no se actualice con regularidad, lo que deja estos endpoints expuestos a ataques de exploits de día cero y amenazas persistentes avanzadas (APT). Las organizaciones no pueden aplicar políticas de seguridad ni garantizar la configuración adecuada del software antivirus en dichos dispositivos.

2. Postura de seguridad inconsistente

En entornos con dispositivos dispares, las configuraciones antivirus inconsistentes dan lugar a vulnerabilidades. Algunos puntos finales pueden utilizar motores antivirus obsoletos que carecen de protección contra las nuevas cepas de ransomware, como LockBit o Clop, que utilizan algoritmos de cifrado que las soluciones antivirus más antiguas no pueden descifrar.

Además, sin una gestión centralizada, es posible que se desactiven ajustes de seguridad críticos, como el análisis heurístico o la inspección profunda de paquetes, lo que crea brechas explotables en la red.

3. Visibilidad oscurecida y respuesta retrasada:

Las soluciones antivirus tradicionales en dispositivos no gestionados no suelen integrarse con sistemas de gestión de información y eventos de seguridad (SIEM) .

Esta falta de integración significa que los indicadores de compromiso (IOC), como un comportamiento inusual de los procesos o un tráfico de red anómalo indicativo de comunicaciones de comando y control (C2), pueden pasar desapercibidos.

Sin telemetría en tiempo real y fuentes automatizadas de inteligencia sobre amenazas, es posible que el malware sofisticado, como TrickBot o Cobalt Strike, solo se detecte después de que se haya producido un daño significativo.

Por otro lado, el uso de software antivirus puede ser adecuado para:

- Para las pequeñas empresas con presupuestos de TI ajustados, las soluciones antivirus independientes pueden ofrecer una protección suficiente contra las amenazas comunes (por ejemplo, adware como Fireball o ransomware como WannaCry).

- Las organizaciones con un número limitado de terminales pueden considerar que el software antivirus tradicional es adecuado para protegerse contra amenazas básicas (por ejemplo, troyanos Dridex, ataques de phishing).

- En empresas en las que los datos que se manejan no son críticos, como las pequeñas operaciones minoristas, las soluciones antivirus pueden proteger eficazmente contra amenazas de bajo riesgo (por ejemplo, PUP, virus heredados como Sality)

- Las organizaciones que operan dentro de una red cerrada o aislada, como pequeñas unidades de fabricación con sistemas SCADA u oficinas gubernamentales locales con entornos aislados, pueden considerar que la superficie de ataque reducida justifica el uso de software antivirus tradicional.

Cabe señalar que los air gaps no son infalibles.

Lectura recomendada: ¿Qué es un aislamiento físico? – mitos y conceptos erróneos sobre los air gaps.

Descubra una protección de puntos finales sin precedentes

Descubra cómo la seguridad para endpoints basada en IA de SentinelOne puede ayudarle a prevenir, detectar y responder a las ciberamenazas en tiempo real.

Demostración¿Cómo puede ayudar la solución de seguridad SentinelOne?

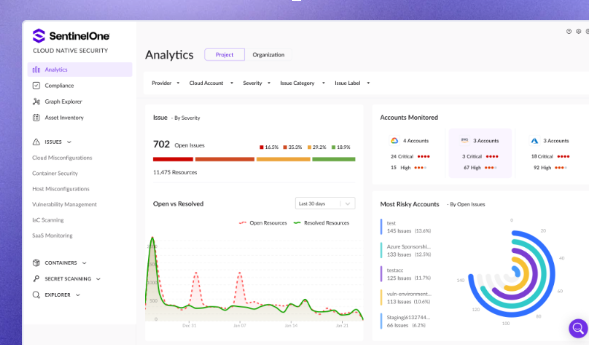

La plataforma Singularity™ Endpoint ofrece protección en tiempo real basada en inteligencia artificial que puede transformar el enfoque de su organización respecto a la seguridad en la nube. Al unificar la seguridad desde la fase de desarrollo hasta la de ejecución, garantiza la protección de todos los aspectos de su entorno en la nube, ya sea pública, privada o híbrida.

La IA autónoma de la plataforma desvía los ataques en tiempo real y permite la búsqueda proactiva de amenazas en todos sus activos, incluidos contenedores, máquinas virtuales y entornos sin servidor.

Esta cobertura integral permite a las empresas operar con confianza, sabiendo que todas las cargas de trabajo y los datos están seguros, lo que reduce el riesgo de infracciones y garantiza el cumplimiento continuo.

Los flujos de trabajo de automatización integrados y sin código mejoran aún más la eficiencia operativa, lo que permite a los equipos responder rápidamente a las amenazas y mantener un control total sobre su infraestructura en la nube.

Características principales

Los hackers lanzan un nuevo ataque aproximadamente cada dos segundos, mientras que los operadores de ransomware continúan perfeccionando su malware y sus tácticas de extorsión.

Sus estrategias en constante evolución hacen que los ataques sean más sofisticados y difíciles de defender. A continuación, se explica cómo SentinelOne facilita la gestión de estas amenazas.gt;Correlaciona automáticamente los eventos para reconstruir las amenazas, de principio a fin, con StorylineTM

Storyline™ proporciona una correlación en tiempo real de la telemetría de todos los endpoints conectados, ofreciendo un contexto completo y unificado para cada alerta.

Ya se trate de un movimiento lateral o de una escalada de privilegios, verá el panorama completo, desde el compromiso inicial hasta la carga útil final, sin necesidad de realizar una investigación manual. Esto ahorra tiempo a su equipo SOC y le proporciona una historia clara y procesable para una rápida reparación.

La inteligencia sobre amenazas también se integra automáticamente, lo que le proporciona una comprensión más clara sin necesidad de contar con conocimientos de experto.

Responda a los incidentes sin perder el ritmo con RemoteOps

La gestión de los endpoints en una empresa es compleja, pero RemoteOps de SentinelOne’s lo simplifica. Desde una única consola, puede investigar, responder y extraer datos de los puntos finales sin interrumpir la productividad de sus usuarios.

Si necesita aplicar parches o ejecutar un script en miles de dispositivos, todo es posible, a escala empresarial, en tiempo real y sin tiempo de inactividad. SentinelOne proporciona una visibilidad completa de las redes, los puntos finales y las nubes, y analiza todos los activos y dispositivos conectados mediante su función de análisis de vulnerabilidades sin agente.

Incluye más de 2000 comprobaciones de configuración de recursos integradas y puede analizar más de 750 tipos de secretos y claves de acceso en la nube. Los usuarios pueden ampliar el análisis sin agente desde servidores individuales hasta grandes centros de datos y no hay problemas de compatibilidad con el sistema operativo, ya que funciona en todas las plataformas.

Convierta sus operaciones de defensa en un ataque con Offensive Security Engine (OSE)

En lugar de ahogarse en alertas de amenazas, su sistema puede centrarse en lo que más importa con Offensive Security Engine (OSE) de SentinelOne. También destaca las vulnerabilidades, pero lo más importante es que piensa como un atacante.

El OSE de SentinelOne simula el comportamiento real de los atacantes y elimina el ruido para ofrecerle una visión clara de las debilidades que realmente se pueden explotar. Sabrá exactamente qué debe corregir y podrá hacerlo ahora, antes de que los atacantes encuentren la manera de entrar.

Estos informes respaldados por pruebas proporcionan a su equipo la información necesaria para priorizar los problemas de alto riesgo, transformando las vagas listas de vulnerabilidades en un plan de acción claro y específico. Verified Exploit Paths™ de SentinelOne va más allá de la simple representación gráfica de las rutas de ataque, encuentra problemas ocultos y proporciona conclusiones respaldadas por pruebas para mejorar la ciberseguridad.

Cierre todas las brechas a tiempo antes de que se produzca la infiltración de amenazas con Network Discovery

Básicamente, los endpoints no gestionados son puertas abiertas en su red. Network Discovery de SentinelOne’s los identifica tan pronto como aparecen y le ayuda a ponerlos en conformidad con solo unos pocos clics. De esta manera, puede eliminar el tiempo dedicado a adivinar dónde están las brechas de seguridad.

Elimine la fatiga de las alertas con la detección automatizada

Lo último que necesita su equipo SOC es ahogarse en falsos positivos. Al combinar detecciones estáticas y de comportamiento, SentinelOne ofrece alertas precisas y procesables, mientras que su motor de automatización se encarga de responder a los comportamientos sospechosos. ¿El resultado? Menos dolores de cabeza abrumadores y una mejor mitigación de las amenazas: una situación en la que todos ganan.

Protect Your Endpoint

See how AI-powered endpoint security from SentinelOne can help you prevent, detect, and respond to cyber threats in real time.

Get a DemoConclusión

Los antivirus tradicionales se diseñaron para épocas mucho más sencillas, en las que las amenazas eran más predecibles y las redes estaban confinadas dentro de perímetros físicos. Estas soluciones dependen en gran medida de detecciones obsoletas basadas en firmas, que funcionan bien para el malware conocido, pero tienen dificultades para detectar ataques sin archivos, como los ZTE y los APT, que operan sin dejar ninguna firma.

Como resultado, los antivirus apenas arañan la superficie frente a las amenazas avanzadas actuales, lo que facilita a los atacantes eludir sus defensas obsoletas y atacar sus terminales.

La seguridad de los terminales, por otro lado, está diseñada para afrontar los retos de un entorno digital distribuido y en rápida evolución.

A diferencia del software antivirus, la seguridad de los puntos finales va más allá de la detección pasiva de amenazas e incorpora análisis de comportamiento en tiempo real, respuestas automatizadas y capacidades forenses. Estas características ayudan a las plataformas de seguridad de los puntos finales a:

- Identificar y responder automáticamente a amenazas desconocidas antes de que causen daños.

- Evitar el movimiento lateral a través de las redes, especialmente en entornos dinámicos como las infraestructuras en la nube.

- Proporcionar información más detallada sobre cómo se produjo un ataque, la causa raíz, qué archivos o procesos se vieron afectados y el alcance de la brecha, para una reparación más rápida.

Estas soluciones cubren las lagunas críticas que dejan los antivirus tradicionales, lo que permite adoptar una postura de ciberseguridad proactiva y resistente.

Este enfoque moderno garantiza una protección completa, defendiendo activamente sus activos y manteniendo la integridad de sus operaciones. No deje la seguridad de su organizacióna la suerte. Elija SentinelOne para reforzar sus defensas con una postura de ciberseguridad resistente y preparada para el futuro.

"FAQs

Si tiene seguridad para endpoints, probablemente no necesite un antivirus. Las soluciones para terminales proporcionan una protección más completa al supervisar a los usuarios, los procesos y las actividades de la red para proteger contra amenazas conocidas y desconocidas.

Aunque el antivirus es más sencillo, las funciones avanzadas del terminal, como el análisis del comportamiento en tiempo real y las respuestas automatizadas a las amenazas, lo convierten en una mejor opción para la protección moderna.

La seguridad para endpoints protege todos los dispositivos conectados frente a una amplia gama de amenazas e incluye funciones avanzadas como la supervisión en tiempo real y la respuesta a amenazas. Por su parte, el antivirus se limita principalmente a detectar y eliminar virus y malware reconocidos.

Un endpoint es cualquier dispositivo que se conecta a una red y participa en la informática remota. Esto incluye ordenadores portátiles, teléfonos inteligentes, servidores e incluso dispositivos IoT. Básicamente, cualquier dispositivo que se comunique con una red central se considera un endpoint.