La gestión de terminales es esencial para mantener la seguridad y el rendimiento de los dispositivos dentro de una organización. Esta guía explora los principios de la gestión de terminales, incluyendo la supervisión de dispositivos, la aplicación de parches y las políticas de seguridad.

Descubra las herramientas y estrategias que facilitan una gestión eficaz de los terminales y la importancia de adoptar un enfoque proactivo. Comprender la gestión de terminales es fundamental para que las organizaciones protejan sus activos digitales.

Descubra las herramientas y estrategias que facilitan una gestión eficaz de los terminales y la importancia de adoptar un enfoque proactivo. Comprender la gestión de terminales es fundamental para que las organizaciones protejan sus activos digitales.

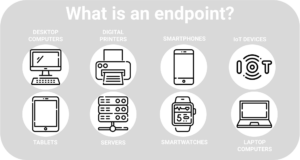

¿Qué es un terminal?

Los terminales son los dispositivos físicos conectados a una red: ordenadores portátiles, teléfonos inteligentes, dispositivos IoT, etc. Un endpoint es el lugar donde se produce cualquier comunicación facilitada por Internet, ya sea enviada o recibida.

Los dispositivos que se conectan con mayor frecuencia a las redes empresariales son los ordenadores de sobremesa y portátiles, que también suelen ser el objetivo principal de los sistemas de seguridad de terminales. En la mayoría de las organizaciones, existe al menos uno de los siguientes terminales:

- Dispositivos del Internet de las cosas (IoT)

- Ordenadores de sobremesa

- Servidores

- Relojes inteligentes

- Impresoras

- Tabletas

- Dispositivos médicos

- Sistemas de punto de venta (POS)

- Estaciones de trabajo

¿Por qué es necesario gestionar los puntos finales?

A pesar de las diferencias entre los puntos finales, todos tienen una característica importante en común: son vulnerables a los atacantes. Cada vez que se utiliza un punto final mientras está conectado a una red, crea e intercambia datos, lo que significa que también puede servir como vector de ataque para los ciberatacantes. Los puntos finales se encuentran entre los puntos de entrada más fáciles para los ciberdelincuentes y, según un estudio de IDC, los puntos finales causan casi el 70 % de las infracciones exitosas.

Una vez que un atacante logra entrar en una red o sistema a través de un punto final, tiene libertad para ejecutar código malicioso, explotar vulnerabilidades sin parchear o cifrar, filtrar y aprovechar activos de gran valor. Cuantos más dispositivos terminales estén conectados a una red, más vulnerable será esa red a los ciberataques. Cada terminal conectado a una red concreta contribuye a lo que a menudo se denomina "superficie de ataque", o la suma de todos los puntos posibles que un atacante podría explotar para obtener acceso.

Con el cambio al trabajo remoto y un número cada vez mayor de terminales que acceden a las redes desde casa, el trabajo y el extranjero, los terminales deben gestionarse de forma eficaz para obtener la máxima protección. Sin una protección adecuada de los dispositivos finales, las organizaciones corren el riesgo de facilitar a los ciberdelincuentes el acceso a sus redes y sistemas, así como la oportunidad de llevar a cabo actividades maliciosas.

Los ciberatacantes suelen atacar los terminales para:

- Acceder a activos de gran valor a través de la red de una organización

- Acceder a activos de gran valor almacenados en un punto final

- Tomar el control del punto final y utilizarlo en una botnet para un ataque DoS

Lo que los ciberdelincuentes hacen con los activos de alto valor una vez que obtienen acceso varía, desde vender información confidencial en la dark web hasta retener datos críticos a cambio de un rescate, o incluso filtrar documentos internos a la competencia. Para evitar que se produzcan estos y otros delitos cibernéticos, lo mejor que pueden hacer las organizaciones es empezar por la seguridad de los puntos finales.

¿Qué es la seguridad de los puntos finales?

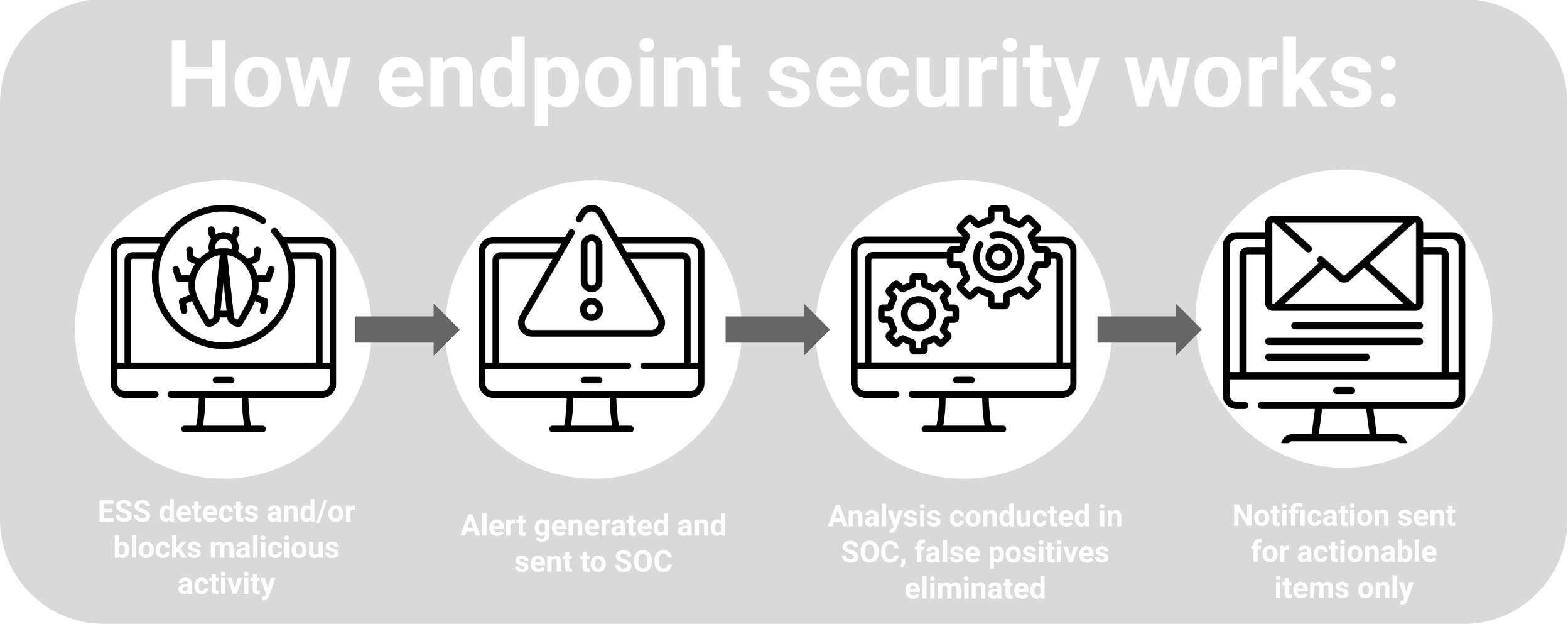

La seguridad de los puntos finales se refiere a las herramientas y servicios de ciberseguridad que se utilizan para implementar prácticas de gestión de puntos finales. La mayoría de las herramientas de seguridad de puntos finales utilizan análisis avanzados para recopilar y supervisar la actividad de la red en los puntos finales en busca de indicadores de compromiso, remediar ataques y amenazas remotas.

Los servicios de seguridad de los puntos finales suelen incluir software antivirus, filtrado de correo electrónico, filtrado web y servicios de cortafuegos, cualquiera de los cuales puede presentarse en forma de modelo cliente-servidor o software como servicio (Saas).

Independientemente del servicio, el objetivo de una solución de seguridad de terminales es detectar y mitigar el riesgo de ciberataques en los terminales.

¿Qué hace la seguridad de los puntos finales?

Para la mayoría de las empresas actuales, la seguridad de los puntos finales desempeña un papel importante en la protección de los sistemas críticos, la propiedad intelectual, los datos de los clientes, los empleados y los invitados frente a amenazas cibernéticas como el ransomware, el phishing, el malware y otras.

Durante décadas, la mayoría de las organizaciones han confiado en gran medida en los antivirus como método principal para proteger los puntos finales, pero muchas están descubriendo que las soluciones antivirus tradicionales no están a la altura de las sofisticadas amenazas modernas.

Las plataformas modernas de protección de terminales (EPP) emplean una variedad de capacidades de seguridad para identificar a los ciberatacantes que eluden las soluciones de seguridad tradicionales, incluido el software antivirus. A diferencia de otras formas de seguridad de terminales, las EPP proporcionan a las organizaciones defensas más holísticas contra una variedad de amenazas, incluidos los exploits ataques de día cero y ataques de malware sin archivos.

Hoy en día, la mayoría de los EPP son nativos de la nube, lo que les confiere la ventaja añadida de la agilidad con supervisión avanzada y corrección remota. La mayoría de las soluciones de seguridad para puntos finales también tienden a centrarse en el comportamiento y pueden incorporar una amplia gama de capacidades, como antivirus, protección contra exploits, detección y respuesta en puntos finales (EDR), análisis y control de dispositivos.

Sin embargo, incluso las mejores soluciones de seguridad para puntos finales solo son tan buenas como los métodos que utilizan las organizaciones para gestionarlas.

¿Qué es la gestión de terminales?

Al igual que la seguridad de terminales, la gestión de terminales es un componente fundamental de una estrategia integral de ciberseguridad. Juntas, la seguridad de terminales y la gestión de terminales trabajan en tándem para proteger a una organización y sus terminales de los ciberataques.

Mientras que la seguridad de los puntos finales comprende las herramientas, tecnologías, procesos, procedimientos y políticas establecidos para proteger los puntos finales, la gestión de puntos finales se refiere a la capacidad general de garantizar que solo los puntos finales autenticados y aprobados puedan conectarse a la red, y que puedan hacerlo solo en el nivel de acceso adecuado. La gestión de terminales también garantiza que las políticas y herramientas de seguridad de terminales de una organización se apliquen de forma coherente en todos los dispositivos.

En última instancia, la gestión de terminales garantiza la seguridad de la red mediante la selección, autenticación y supervisión formales de los terminales con una herramienta de gestión de terminales. Las herramientas de gestión de terminales se utilizan principalmente para gestionar dispositivos y proporcionar asistencia, lo que permite a los administradores supervisar las actividades de los terminales.

En la mayoría de los casos, las actividades de asistencia para la gestión de dispositivos se ejecutan a través de soluciones MDM (gestión de dispositivos móviles), EMM (gestión de la movilidad empresarial) o UEM (gestión unificada de terminales) e incluyen lo siguiente:

- Gestión de actualizaciones del sistema, el software y las aplicaciones

- Aplicación de parches para vulnerabilidades

- Envío de configuraciones, comandos y consultas a los terminales

- Definición de configuraciones de VPN y WiFi

- Gestión o cambio de contraseñas

- Control de dispositivos a través del acceso remoto

Todos los puntos finales deben gestionarse de forma eficaz para prevenir los ciberataques. Una plataforma avanzada de seguridad de terminales puede ser de gran ayuda. Sin embargo, hay algunas diferencias clave que hay que tener en cuenta.

Gestión de dispositivos móviles (MDM)

A medida que los dispositivos móviles se vuelven cada vez más omnipresentes en las empresas, es igualmente importante protegerlos, además de los dispositivos empresariales tradicionales. Los teléfonos inteligentes, las tabletas y los ordenadores portátiles son terminales únicos, ya que suelen moverse por las redes y se utilizan para realizar una amplia variedad de tareas.

Algunas empresas proporcionan dispositivos móviles a sus empleados y otras permiten que estos utilicen sus propios dispositivos personales para realizar su trabajo. En cualquier caso, la gestión de los dispositivos móviles es compleja y ha dado lugar a una categoría propia de gestión de terminales: la gestión de dispositivos móviles (MDM).

Dado que los dispositivos móviles utilizados para el trabajo suelen acceder a datos empresariales críticos, a menudo suponen una grave amenaza para la seguridad de la empresa, especialmente si un dispositivo móvil es pirateado, robado o perdido. Hoy en día, los equipos de seguridad suelen ser los responsables de proteger los dispositivos móviles, y muchos optan por hacerlo utilizando una plataforma MDM diseñada para mantener la seguridad de los dispositivos sin perder la flexibilidad y la productividad de los empleados.

Al igual que la gestión de terminales, la MDM combina el uso de software de seguridad con procesos y políticas de seguridad para proteger las aplicaciones, los datos y el contenido de los dispositivos móviles.

Gestión de la movilidad empresarial (EMM)

La gestión de los dispositivos móviles por sí sola ya no es suficiente para proteger a una organización de posibles ciberataques. Al igual que la MDM, la gestión de la movilidad empresarial (EMM) se centra en la gestión de una variedad de dispositivos móviles utilizados por los empleados, tanto dentro como fuera de la red de la empresa. Más concretamente, la EMM se refiere a la gestión de dispositivos móviles y componentes de infraestructura móvil, como redes inalámbricas, routers y dispositivos IoT.

La mayoría de las soluciones EMM varían mucho de una organización a otra, dependiendo de sus necesidades específicas. Mientras que algunas se centran en proteger aplicaciones específicas o limitar las aplicaciones que se pueden instalar en los dispositivos, otras se centran más en el cumplimiento normativo, garantizando que los usuarios utilicen una infraestructura segura antes de concederles acceso a información protegida o propiedad intelectual.

Como enfoque holístico, la EMM abarca la MDM, así como la gestión de contenidos móviles (MCM), la gestión de identidades móviles (MIM), la gestión de aplicaciones móviles (MAM) y la gestión de gastos móviles (MEM). Mientras que la MDM gestiona funciones específicas de los dispositivos, la EMM gestiona todo el dispositivo móvil.

Gestión unificada de terminales

La gestión unificada de terminales (UEM) se refiere al software y las herramientas que se utilizan para autenticar y controlar todos los terminales, normalmente con una consola centralizada para supervisar toda la actividad asociada. A diferencia de las soluciones MDM o EMM, las herramientas UEM permiten a los usuarios gestionar todos sus terminales en una única ubicación, lo que reduce el número de plataformas necesarias para gestionar una amplia variedad de terminales.

Normalmente, los paneles de control de UEM proporcionan una experiencia de panel único para los administradores, en lugar de gestionar varios tipos de terminales de forma aislada. Al incorporar la gestión de dispositivos móviles y remotos, las soluciones UEM pueden simplificar la implementación de parches de seguridad y las actualizaciones de software en múltiples terminales.

Políticas de gestión de terminales

Más allá de la gestión y el soporte de dispositivos, la gestión de terminales suele incorporar una serie de políticas que dictan la autenticación de dispositivos y los protocolos de acceso a la red. Las mejores políticas de gestión de terminales comienzan con el establecimiento de permisos para el acceso a los dispositivos e incluyen protocolos de autenticación de identidad. Las políticas de gestión también pueden incluir tokens de cifrado específicos para cada dispositivo con el fin de garantizar la autenticidad.

Algunas de las políticas de gestión de terminales más comunes son las siguientes:

Traiga su propio dispositivo (BYOD)

Las políticas BYOD suelen permitir a los empleados llevar sus dispositivos personales al trabajo o utilizar sus propios dispositivos para trabajar a distancia. Los modelos BYOD suelen incluir dispositivos móviles, ordenadores portátiles, tabletas y otros terminales portátiles.

Para obtener la máxima protección, las organizaciones deben asegurarse de que los dispositivos personales estén protegidos para que no supongan un riesgo. Sin embargo, dado que estos dispositivos pertenecen a los empleados, es más difícil protegerlos con medidas de seguridad o restricciones de gran alcance.

Los equipos de gestión de terminales son responsables de crear e implementar una política BYOD clara, en la que se describa cómo accederá la organización a los dispositivos personales utilizados para el trabajo y qué aplicaciones y datos estarán sujetos a supervisión y análisis. Los equipos de gestión de terminales también determinan cómo aplicarán las políticas BYOD.Gestión de acceso privilegiado (PAM)

Utilizando el Principio del privilegio mínimo para definir y controlar a los usuarios, las políticas de PAM tienen como objetivo minimizar los ataques de malware basados en la identidad y evitar el acceso no autorizado a la red u otros activos de alto nivel.

Aunque las políticas de PAM suelen ser eficaces, a menudo su aplicación resulta engorrosa. Gestionar el acceso a nivel individual puede ser una tarea tediosa y no siempre proporciona la mejor protección para las organizaciones. Por ejemplo, si un atacante obtuviera acceso a la cuenta de un administrador, tendría la capacidad de definir y controlar los privilegios de todas las demás cuentas de administrador.

Zero Trust

Zero Trust es un marco de seguridad que exige la autenticación de todos los usuarios, tanto dentro como fuera de la red de la organización. Autoriza y valida continuamente la configuración y la postura de seguridad antes de conceder acceso a las aplicaciones y los datos.

Aunque las políticas de Zero Trust pueden resultar frustrantes para los usuarios en ocasiones, en última instancia proporcionan la máxima seguridad a las organizaciones y sus redes.

Software de gestión de endpoints

La seguridad y la gestión de los endpoints no son posibles sin un software de gestión de endpoints. Pero invertir en cualquier solución de seguridad es una decisión crítica que requiere una cuidadosa consideración. Un producto inadecuado podría crear una falsa sensación de seguridad, lo que puede dar lugar a problemas adicionales en el futuro.

Lo ideal es que un sistema de gestión de terminales ofrezca acceso y funcionalidad locales y autónomos en múltiples sistemas operativos. También debe incorporar capacidades de supervisión, análisis y respuesta a amenazas en tiempo real para formar una defensa multicapa.

Una solución de gestión de terminales gestionada en la nube debe permitir la supervisión remota continua y las acciones de corrección. Los EPP avanzados utilizan IA y ML para prevenir ataques sofisticados mediante la supervisión del comportamiento de los usuarios para detectar patrones de comportamiento inusuales e identificar las fuentes de posibles atacantes.

Las mejores soluciones de gestión de terminales deben ser fáciles de gestionar: la simplicidad es clave.

Gartner MQ: Punto final

Vea por qué SentinelOne ha sido nombrado Líder cuatro años consecutivos en el Cuadrante Mágico™ de Gartner® para Plataformas de Protección de Endpoints.

Leer el informe

La mejor solución de gestión de endpoints

SentinelOne ofrece la única plataforma de seguridad con todas las herramientas necesarias para proteger los dispositivos, los datos y los activos de red con las técnicas de mitigación de amenazas más avanzadas del mundo de la ciberseguridad.

Con múltiples niveles de protección de terminales adaptados a las diversas necesidades de seguridad de las empresas, la plataforma Singularity de SentinelOne amplía la protección desde el punto final hasta más allá, todo ello en una plataforma unificada. Al incorporar datos de múltiples fuentes, las organizaciones obtienen una mayor visibilidad de las amenazas potenciales y los puntos finales desprotegidos en todo su sistema.

Descubra por qué SentinelOne ha sido nombrada líder por Gartner en el Cuadrante Mágico de 2021 para plataformas de protección de terminales y solicite una demostración hoy mismo.

"Preguntas frecuentes sobre Endpoint Management

La gestión de terminales es el proceso de supervisar y controlar todos los dispositivos que se conectan a una red: ordenadores portátiles, teléfonos inteligentes, tabletas, servidores y dispositivos IoT. Utiliza software centralizado para mantener un inventario actualizado, implementar parches y actualizaciones, aplicar políticas de seguridad y resolver problemas de forma remota.

Al proporcionar a los equipos de TI visibilidad y control en tiempo real sobre cada terminal, ayuda a mantener el rendimiento de los dispositivos y a reducir las brechas de seguridad.

Con el aumento del trabajo remoto y las prácticas de traiga su propio dispositivo, cada punto final es un punto de entrada potencial para los atacantes. Una gestión adecuada de los terminales garantiza que los dispositivos se autentiquen antes de unirse a una red, cuenten con los últimos parches y sigan las reglas de acceso.

Esto evita infracciones, mantiene los sistemas en buen estado y favorece el cumplimiento de las normativas. Sin ello, las organizaciones se enfrentan a un mayor riesgo de pérdida de datos, tiempo de inactividad e incidentes de seguridad costosos.

La gestión de terminales sienta las bases para la seguridad de los terminales. Las herramientas de gestión verifican la identidad de los dispositivos, aplican normas de configuración e implementan políticas de seguridad en todos los terminales. A continuación, las soluciones de seguridad de terminales supervisan la presencia de malware, bloquean las amenazas y responden a los ataques contra esos dispositivos gestionados.

Juntas, garantizan que solo los dispositivos aprobados se conecten, reciban actualizaciones de seguridad y cuenten con protecciones, lo que reduce la posibilidad de que se produzcan ataques exitosos.

Mantenga un inventario completo de los puntos finales e inscriba todos los dispositivos en su consola de administración. Automatice la implementación de parches y las actualizaciones de software para cerrar rápidamente las vulnerabilidades. Aplique controles de acceso y estándares de configuración estrictos en todos los tipos de dispositivos. Supervise continuamente el estado de los dispositivos y configure alertas para detectar anomalías.

Utilice herramientas de resolución de problemas remotas para solucionar incidencias sin necesidad de acceso físico. Revise periódicamente las políticas para adaptarlas a los nuevos dispositivos o amenazas.

La gestión unificada de terminales (UEM) combina la gestión de PC, móviles, tabletas y dispositivos IoT en una única consola. Esto aumenta la eficiencia al automatizar las tareas rutinarias (aplicación de parches, implementación de software e informes de cumplimiento), de modo que los equipos dedican menos tiempo a manejar múltiples herramientas.

También mejora la seguridad mediante la aplicación coherente de políticas, la detección más rápida de amenazas y la optimización de las auditorías. Como resultado, los equipos de seguridad pueden centrarse en las amenazas críticas en lugar de en el mantenimiento manual.

SentinelOne admite la gestión de la seguridad de los endpoints con sus soluciones EDR y XDR. Puede proteger dispositivos gestionados y no gestionados, usuarios, identidades y ecosistemas en la nube. La IA de SentinelOne puede bloquear ataques a velocidad de máquina y detectar ransomware con modelos de IA estáticos y basados en el comportamiento. Puede analizar comportamientos anómalos e identificar patrones maliciosos en tiempo real sin intervención humana. Los usuarios reciben alertas críticas sobre terminales e identidades con visibilidad en tiempo real, desde ataques a nivel del sistema hasta ataques basados en identidades.

La gestión de la seguridad de los terminales de SentinelOne puede correlacionar y priorizar las alertas entre estaciones de trabajo, identidades y exposiciones. También muestra una visión completa de los ataques y responde rápidamente con la tecnología Storyline®. SentinelOne también puede remediar las amenazas de seguridad de los puntos finales con acciones de respuesta/reversión automatizadas o con un solo clic.