Las amenazas cibernéticas no avisan antes de invadir, sino que atacan cuando nadie está en guardia. Se podría argumentar fácilmente que los ciberataques están reservados para las empresas de la lista Fortune 500, pero la verdad es que todas las empresas están en el punto de mira.

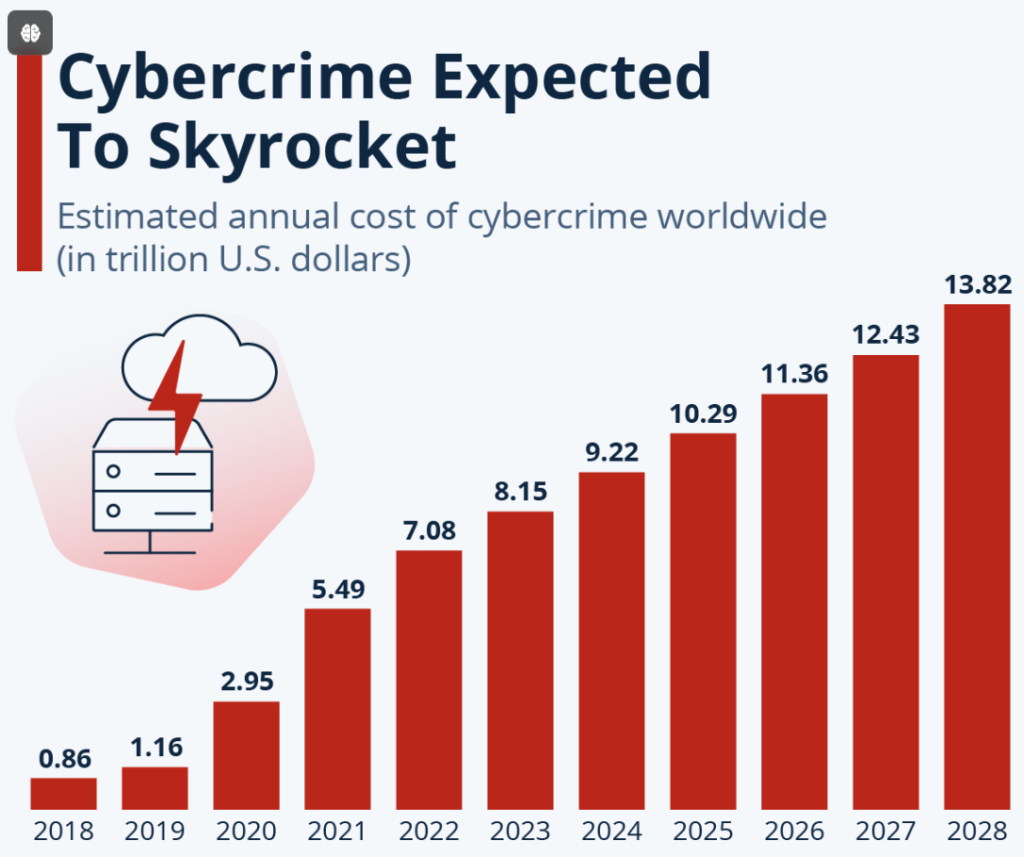

Actualmente, las previsiones para 2025 indican que el coste anual de los delitos cibernéticos ascendería a 10,5 billones de dólares. Son cifras asombrosas, por lo que los responsables de proteger los activos informáticos no pueden permitirse la complacencia, sino solo la mejora.

La filosofía central de un enfoque defensivo de la ciberseguridad es construir un sistema de defensa integrado que sea lo suficientemente robusto como para adaptarse a cualquier forma de ataque.

Desde la supervisión constante hasta la formación de los empleados sobre el phishing, esta estrategia prepara a su organización para lo peor antes incluso de que ocurra, amortiguando el efecto de un ataque, aumentando el tiempo de recuperación o previniendo la amenaza por completo.

Este artículo cubre de forma exhaustiva los principios de la ciberseguridad defensiva, por qué la necesitamos y los casos de uso de una configuración de ciberseguridad defensiva.

¿Qué es la ciberseguridad defensiva?

La ciberseguridad defensiva es un término general que implica la preparación para adoptar medidas y protocolos de seguridad proactivos con el fin de proteger los activos, sistemas, programas y redes de TI frente a posibles amenazas.

Se centra exclusivamente en prevenir y mantener barreras que protejan los activos del acceso no autorizado y los ataques. Todo ello mediante la supervisión activa, el reconocimiento de vulnerabilidades y el refuerzo de los puntos débiles.

La ciberseguridad defensiva es un ecosistema en capas. La creación de estas barreras defensivas comienza con una comprobación de riesgos, a la que se añaden capas como:

- Gestión de identidades y supervisión continua

- Los cortafuegos y los sistemas de detección de intrusiones (IDS) funcionan como barrera exterior, filtrando el tráfico y detectando actividades sospechosas

- El cifrado añade otra capa, codificando los datos para que los atacantes no puedan leerlos

- Herramientas como Detección y respuesta en los puntos finales (EDR) ayudan a vigilar todos los dispositivos conectados

- herramientas de gestión de información y eventos de seguridad (SIEM) recopilan y analizan datos para detectar y prevenir de forma proactiva posibles ataques

Independientemente de estos elementos de defensa, las personas suelen ser el eslabón más débil de un sistema potencialmente comprometido.

Este enfoque defensivo lo cubre con formación periódica, simulaciones y pruebas de phishing para que todas las partes interesadas sean conscientes de los trucos de ingeniería social.

¿Por qué necesitamos la ciberseguridad defensiva?

El reto ya no es si una organización será atacada, sino cuándo. Por lo tanto, la verdadera pregunta debería ser: "¿Cómo defendemos un mundo cada vez más digital en el que cada acción, transacción y conexión podría ser una amenaza potencial?".No solo protegemos los datos, sino que salvaguardamos la confianza y la integridad operativa ganadas con esfuerzo, que son la base misma de la economía actual.

Por lo tanto, el énfasis va más allá de la necesidad de defensas sólidas y se centra en lo robustas, adaptables y multicapa que deben ser esas defensas para hacer frente a amenazas que pueden surgir de cualquier parte.

Se prevé que el coste global de la ciberdelincuencia se dispare en los próximos años, pasando de 9,22 billones de dólares en 2024 a 13,82 billones de dólares en 2028. Esta suma incluye los costes de la lucha contra la ciberdelincuencia, las repercusiones y las consecuencias de los ataques no controlados y exitosos.

Los daños causados por un incidente de ciberseguridad pueden ser duraderos y de gran alcance, y a menudo superan los costes financieros directos, entre los que se incluyen:

Los daños causados por un incidente de ciberseguridad pueden ser duraderos y de gran alcance, y a menudo superan los costes financieros directos, entre los que se incluyen:

1. Seguridad de los empleados

Los ciberataques no solo comprometen los sistemas, sino que a veces se dirigen a los datos privados de los empleados, como la información sobre nóminas y los identificadores personales, lo que los deja vulnerables al robo de identidad y al fraude.

​Según el Informe sobre amenazas internas de 2022, las métricas de los delitos informáticos mostraron que el coste del robo de credenciales había aumentado un 65 %, pasando de 2,79 millones de dólares en 2020 a 4,6 millones en 2022. Las empresas también han informado de que las credenciales comerciales comprometidas causaron el 19 % de las violaciones de datos.

Este alarmante aumento hace necesario un sistema de defensa continuo y proactivo.

2. Denegar el acceso no autorizado

Piense en sus sistemas como una caja fuerte. ¿Lo dejaría entreabierto, asumiendo que nadie se daría cuenta? A los hackers les gusta aprovechar las configuraciones erróneas y los controles de acceso deficientes, colándose a través de grietas como las inyecciones SQL o el Cross-Site Scripting (XSS).

¿Sabía que muchas violaciones de seguridad comienzan con un simple ataque de escalada de privilegios? Una vez dentro, los atacantes pueden navegar por sus sistemas sin ser detectados.

Fíjese en Flagstar Bank: su violación de seguridad no se produjo mediante ataques de fuerza bruta, sino aprovechando una vulnerabilidad en su infraestructura en la nube, que expuso alrededor de 1,5 millones de registros individuales.

3. Aumentar la confianza de todas las partes interesadas

Se necesitan años para ganarse la confianza y solo unos segundos para perderla. La confianza no se gana con una insignia de seguridad o un certificado de cumplimiento, sino que se construye con prácticas de seguridad coherentes.

Las partes interesadas, ya sean accionistas, socios, clientes o incluso empleados, esperan una protección sólida.

El incidente ocurrido en grupo británico TalkTalk Telecom provocó el robo de datos de 157 000 personas y desencadenó una avalancha de mala publicidad. La empresa perdió 101 000 clientes (aproximadamente el 3 % de su base de suscriptores en ese momento) y sufrió daños por valor de más de 60 millones de libras esterlinas.

El Ponemon Institute, en colaboración con Centrify, realizó una encuesta sobre el impacto de las violaciones de datos en la reputación y el valor de las acciones. Aunque se publicó en 2017, la investigación sigue siendo definitiva sobre este tema.

Mostró que un grupo de 113 empresas británicas que cotizan en bolsa a nivel mundial sufrieron una caída del precio de sus acciones del 5 % tras la divulgación de un incidente cibernético.

La ciberseguridad defensiva se convierte así en una herramienta para reforzar la confianza y garantizar la continuidad del negocio.

4. Avance empresarial

Las ciberdefensas no solo deben proteger, sino también promover un crecimiento positivo y expansivo. Cuanto más innovas, más atractivo resultas para los atacantes.

Al proteger de forma constante y continua los activos digitales y la propiedad intelectual, las empresas pueden innovar libremente sin temor a robos o sabotajes.

Las empresas que invierten en ciberseguridad suelen obtener mejores resultados que las que no lo hacen. Tomemos como ejemplo a Home Depot, una empresa minorista en rápida expansión: un ataque contra la empresa les supuso un retroceso con daños que comprometieron a 56 millones de titulares de tarjetas y 10 000 millones de dólares en pérdidas.

Rápidamente revirtieron el desastre mediante la instalación de sistemas de defensa de cifrado. Informaron de un fuerte aumento en valor para los accionistas hasta el 25 % (más de 30 000 millones de dólares) en su informe de fin de año tras la crisis.

5. Protección de los datos de los clientes

Un descuido, una base de datos sin proteger, y no solono solo habrá perdido datos, sino también relaciones. Las violaciones de datos son habituales, y los clientes necesitan tener la seguridad de que su información está protegida.

No proteger los datos de los clientes puede acarrear sanciones graves y problemas legales para una organización, así como la pérdida de la fidelidad a la marca y del compromiso a largo plazo de los clientes.

Según el RGPD, las multas por infracciones graves pueden alcanzar los 20 millones de euros o el 4 % de los ingresos globales, lo que sea mayor, mientras que incluso las infracciones menores pueden acarrear sanciones de hasta 10 millones de euros.

Del mismo modo, la Cuando oímos "ofensiva", solemos pensar en hackers que irrumpen en los sistemas, pero la seguridad ofensiva y la defensiva van de la mano. La diferencia radica en cómo abordan las amenazas: la seguridad ofensiva investiga, encuentra y corrige activamente los puntos débiles antes de que nadie pueda aprovecharlos. Por el contrario, la seguridad defensiva se centra en bloquear y detectar las amenazas antes de que causen daños. Las diferencias clave entre ambas son las siguientes:Las diferencias entre la ciberseguridad ofensiva y defensiva

| Aspecto | Ciberseguridad ofensiva | Ciberseguridad defensiva |

|---|---|---|

| Mentalidad | Adopta una mentalidad de atacante, intentando eludir o explotar las defensas para comprobar su eficacia. | Se basa en una mentalidad orientada a la protección, manteniendo las posturas de seguridad y corrigiendo las vulnerabilidades tras un incidente. |

| Objetivo | Ayuda a identificar las debilidades explotables antes de que lo hagan los actores maliciosos. | Su objetivo es mantener una seguridad sólida, coherente y continua para frustrar a los atacantes y reducir la exposición del sistema. |

| Técnicas | Incluye pruebas de penetración avanzadas, equipos rojos y el aprovechamiento de configuraciones erróneas en la nube. | Utiliza cortafuegos, IDS/IPS (sistemas de detección/prevención de intrusiones), aprendizaje automático, análisis de comportamiento, gestión de la postura de seguridad en la nube (CSPM), SIEM (gestión de la información y los eventos de seguridad) y estrategias de gestión de vulnerabilidades. |

| Tipo de actividad | A menudo reactivo, simulando ataques del mundo real después de identificar las vulnerabilidades. | Proactivo, centrado en la creación de sistemas de seguridad para prevenir los ataques antes de que se produzcan. |

| Límites legales y éticos | Puede implicar zonas grises legales si se realiza sin consentimiento; depende en gran medida de los permisos. | Totalmente ético y legal, centrado en la prevención de actividades ilegales. |

| Sensibilidad al tiempo | Las acciones ofensivas suelen llevarse a cabo en periodos cortos y específicos con fines de prueba. | Las medidas defensivas son continuas y requieren una supervisión constante y una respuesta ante incidentes. |

Medidas defensivas de ciberseguridad

Solo en 2023, la ciberdelincuencia costó alrededor de 8 billones de dólares a nivel mundial, lo que refleja mucho más que el robo de datos. Incluye todo, desde la pérdida de dinero y productividad hasta las molestias de limpiar los sistemas pirateados, las investigaciones posteriores al ataque, la restauración del sistema y los resultados comerciales adversos.

Algunas medidas que su organización puede tomar para evitar pérdidas incluyen:

1. Integración de inteligencia sobre amenazas

Las plataformas de inteligencia sobre amenazas cibernéticas recopilan información de fuentes como la supervisión de la web oscura y los feeds de amenazas para ayudarle a adelantarse a los atacantes. Esta inteligencia se puede utilizar para actualizar de forma preventiva los cortafuegos, los sistemas IDS/IPS y los protocolos de gestión de parches.

2. Arquitectura de confianza cero

La arquitectura de confianza cero le ayudará a dividir la red en segmentos, verificar identidades en cada paso y aplicar reglas de acceso estrictas. Las tecnologías clave incluyen la autenticación multifactorial (MFA), la microsegmentación y sistemas de gestión de identidades y accesos (IAM) para limitar las amenazas internas y los movimientos no autorizados.

3. Tecnología de engaño

Mediante el uso de señuelos como honeypots o cuentas de usuario falsas, esta estrategia recopila información sobre cómo operan los atacantes sin poner en riesgo los activos reales. Ayuda a perfeccionar las medidas de seguridad imitando entornos de red reales y observando cómo se comportan los atacantes.

4. Herramientas de gestión de la postura de seguridad en la nube (CSPM)

Estas herramientas vigilan las configuraciones incorrectas, los controles de acceso inadecuados y las vulnerabilidades, como el almacenamiento no seguro o los permisos permisivos. Ayudan a garantizar que los sistemas en la nube sigan siendo seguros al detectar las brechas antes de que los atacantes puedan aprovecharlas.

5. Detección y respuesta en los puntos finales (EDR) y detección y respuesta gestionadas (MDR)

Las herramientas EDR realizan un seguimiento constante de la actividad en los endpoints, atentos a cualquier indicio de amenaza. Los servicios MDR ofrecen supervisión las 24 horas del día y búsqueda de amenazas a nivel experto, lo que proporciona a las empresas seguridad sin tener que mantener sus propios equipos internos.

Lectura recomendada: Creación de una postura de defensa | Los 5 mejores consejos de ciberseguridad para pequeñas y (pymes)

Principios básicos de la ciberseguridad defensiva

Los tres principios fundamentales de la ciberseguridad defensiva son:

- Confidencialidad

- Integridad

- Disponibilidad

| Principio | Descripción | Medidas clave |

|---|---|---|

| Confidencialidad | Garantiza que solo las personas autorizadas puedan acceder a los datos confidenciales, protegiéndolos así de su divulgación no autorizada. | – Se utiliza una autenticación sólida para verificar la identidad de los usuarios. – Cifra los datos tanto cuando se almacenan como durante su transmisión. – Enmascara o anonimiza los datos para evitar su visualización no autorizada. |

| Integridad | Garantiza que los datos sigan siendo precisos, coherentes y no se alteren durante el almacenamiento, la transmisión o el procesamiento. | – Utilice sumas de comprobación y funciones hash para verificar la integridad de los datos. – Aplique firmas digitales para garantizar la autenticidad de los datos. – Utilice el control de versiones para realizar un seguimiento de los cambios en los datos. – Emplee sistemas redundantes y copias de seguridad periódicas para garantizar la disponibilidad e integridad de los datos. |

| Disponibilidad | Garantiza que los usuarios autorizados puedan acceder a los datos y sistemas cuando sea necesario, manteniendo el buen funcionamiento de las operaciones incluso durante las interrupciones. | – Implemente sistemas de equilibrio de carga y conmutación por error para garantizar la continuidad del servicio. – Utilice soluciones en la nube para infraestructuras escalables y resilientes. – Proteger contra ataques DDoS con cortafuegos y herramientas de análisis de tráfico. – Crear un plan de recuperación ante desastres con estrategias de copia de seguridad y recuperación. |

Casos de uso y ejemplos de ciberseguridad defensiva

Los ciberataques son devastadores, pero enseñan duras lecciones para desarrollar la resiliencia frente a cualquier otro intento potencial.

A continuación se muestra cómo una organización reaccionó ante las amenazas y actuó de forma diferente:

Maersk y la recuperación de NotPetya

A.P. Møller-Maersk, una empresa naviera global, se vio gravemente afectada por un ataque. Un corte de electricidad en la capital de Nigeria salvó la infraestructura de red de Maersk durante el ataque NotPetya en 2017.

Andy Powell, director de seguridad de la información de Maersk, afirmó que el malware borró casi todas las copias de seguridad en línea del Active Directory de la empresa, salvo, afortunadamente, una que se encontraba en su oficina de Lagos, que estaba apagada.

La herramienta de explotación NotPetya destruyó casi 50 000 ordenadores portátiles de la empresa, bloqueó el acceso a 1200 aplicaciones y desactivó toda la red telefónica VoIP.

Adam Banks, director de tecnología de Maersk, dijo lo siguiente sobre el incidente:

“Cuando Maersk se vio afectada por NotPetya, la empresa no era “inusualmente débil”, y esto es realmente importante porque, con demasiada frecuencia, las organizaciones se sienten inmunes a los ciberataques porque no consideran que tengan fallos de seguridad evidentes.”

Tras el ataque, Maersk reestructuró sus protocolos de ciberseguridad y estableció un sistema de respaldo para restaurar rápidamente las operaciones.

Maersk Line aumentó su presupuesto de inversión para establecer mejores defensas contra los ciberataques, y su India M.D. Steve Felder dijo lo siguiente:

“Hemos revisado la arquitectura de nuestro sistema para reducir algunos de los riesgos. Si se produce un ataque en el futuro, podremos contenerlo a nivel local.”

SentinelOne protege Quantiphi con IA y aprendizaje automático

El director de seguridad de la información de Quantiphi, Amit Dhawan, habla sobre cómo la empresa mantiene la seguridad de sus datos utilizando SentinelOne.

Con herramientas como la gestión inteligente de políticas, el seguimiento de activos, las funciones forenses y la protección basada en IA, se aseguran de que tanto los datos de Quantiphi como los de sus clientes estén a salvo. La capacidad de revertir los sistemas en caso de que surja un problema añade una capa adicional de seguridad, lo que les da la confianza de que cualquier amenaza puede gestionarse rápidamente.

Singularity™ Cloud Security está diseñado para proporcionar seguridad en la nube en tiempo real que abarca entornos públicos, privados e híbridos. Su principal fortaleza radica en la capacidad de proteger las cargas de trabajo en todas las etapas (desde el momento de la creación hasta el tiempo de ejecución) utilizando una plataforma impulsada por IA que detecta, responde y remedia las amenazas de forma autónoma.

Singularity™ Cloud Security aborda varios problemas fundamentales de ciberseguridad a los que se enfrentan las organizaciones a la hora de defender los entornos en la nube.

Así es como los resuelve:

- Configuraciones incorrectas y vulnerabilidades

Las brechas en la nube suelen estar causadas por configuraciones incorrectas, que dejan los sistemas expuestos. Singularity™ Cloud Security gestiona esto mediante:

- Realizando comprobaciones en tiempo real para detectar y corregir las configuraciones incorrectas antes de que se conviertan en riesgos de seguridad.

- Utilizar la gestión de vulnerabilidades para escanear continuamente y corregir automáticamente los problemas en contenedores, Kubernetes y otros entornos, manteniendo todo seguro.lt;/li>

- Retos de cumplimiento normativo y gobernanza

Cumplir con la normativa en infraestructuras de nube complejas puede resultar abrumador. Singularity™ aborda este problema mediante:

- La ejecución de comprobaciones automáticas de cumplimiento para garantizar que se siguen las normativas adecuadas.

- Proporcionando información que le ayude a corregir rápidamente cualquier deficiencia en el cumplimiento, para que no tenga que hacerlo manualmente.

- Detección y respuesta ante amenazas

Responder rápidamente a las amenazas en la nube es fundamental para evitar infracciones graves. La plataforma:

- Utiliza IA autónoma para detectar y detener amenazas en tiempo real.

- Las amenazas se priorizan a través de Verified Exploit Paths™ para que los equipos de seguridad puedan centrarse primero en los problemas más críticos, evitando infracciones graves.

- Fuga de secretos y pérdida de datos

Mantener la confidencialidad de los datos, especialmente en la nube, donde cada vez se utilizan más aplicaciones en contenedores, se ha vuelto cada vez más difícil. Singularity ayuda de la siguiente manera:

- Examina los repositorios de código, los procesos de CI/CD y las aplicaciones en la nube para evitar la filtración de información confidencial mediante la búsqueda de patrones sospechosos.

- Proporciona medidas para proteger tanto la información que se envía como la que se almacena.

- Operar en entornos híbridos y multinube.

La mayoría de las organizaciones emplean una combinación de entornos locales y nubes privadas y/o públicas para su postura de seguridad. Singularity resuelve este desafío mediante:

- La aplicación de un conjunto único y coherente de políticas de seguridad en infraestructuras de nube pública, nube privada, híbridas y multinube.

- La incorporación de protección para diversos tipos de cargas de trabajo, como Kubernetes, contenedores y máquinas virtuales, de modo que toda la infraestructura pueda estar totalmente protegida.

Características principales

Singularity™ Cloud Security reúne múltiples herramientas de seguridad en la nube en una plataforma fácil de gestionar, que ofrece protección flexible y en tiempo real para los entornos en la nube actuales.

También puede acelerar la investigación y resolución de incidentes mediante Storyline. Realiza un seguimiento del contexto incluso a través de múltiples procesos y reinicios del sistema.

Storylines permite a las organizaciones realizar un seguimiento rápido y resolver las brechas de seguridad vinculando eventos relacionados, lo que ayuda a los equipos a probar sus teorías de manera eficiente y realizar un análisis rápido de la causa raíz (RCA).

| Características | Ventajas |

|---|---|

| Detección de amenazas con tecnología de IA | Detecta y responde automáticamente a las amenazas en la nube con IA, lo que reduce la necesidad de trabajo manual y los errores. |

| Sin dependencias del núcleo | Protege sus sistemas sin ralentizarlos ni requerir integraciones profundas. |

| Cobertura completa de la nube | Cubre todo, desde máquinas virtuales y contenedores hasta configuraciones sin servidor, para que nada quede desprotegido. |

| Hiperautomatización | Utiliza flujos de trabajo con poco o ningún código para una respuesta más rápida y una fácil automatización de la gestión de amenazas. |

| Telemetría forense | Proporciona información detallada sobre los incidentes en la nube, lo que garantiza un análisis posterior al incidente más rápido y completo. |

Conclusión

Mantenerse a la vanguardia de las amenazas significa establecer un sistema de defensa multicapa que anticipe, detecte y responda a las amenazas potenciales en tiempo real.

Desde la protección de datos confidenciales hasta la gestión de entornos complejos con múltiples nubes, las empresas deben adoptar un enfoque proactivo y establecer sistemas de defensa para garantizar la seguridad y la integridad de sus activos de TI.

Los siguientes pasos para cualquier organización consisten en evaluar su postura de seguridad actual e identificar las brechas en la protección, especialmente a medida que las infraestructuras en la nube siguen creciendo.

"FAQs

La ciberseguridad defensiva es exactamente lo que la frase connota: es una barrera establecida para mantener y proteger los sistemas de posibles amenazas y ataques. En concreto, crea tres líneas de defensa proactivas para combatir eficazmente los ciberataques:

- Primera línea de defensa – Se ocupa/es responsable de la propiedad y la gestión de los riesgos en todos los ámbitos.

- Segunda línea de defensa – Este nivel se centra en la supervisión de los riesgos y el cumplimiento de las normativas pertinentes.

- Tercera línea de defensa – Actúa como una función de garantía independiente que proporciona evaluaciones objetivas de la eficacia de los procesos y controles de gestión de riesgos.

Simplemente protege y mantiene los datos sensibles y confidenciales lejos de personas no autorizadas. "Seguridad de la red" es un término general muy utilizado que engloba estrategias, herramientas (hardware y software), protocolos y configuraciones integrales para proteger los sistemas en red contra amenazas.

Las organizaciones deben tratar de proteger los datos mediante una técnica multicapa que incluya medidas graduales como:

- Proteger los activos físicos (hardware/dispositivos finales)

- Restringir el acceso según las funciones definidas

- Formar a los empleados sobre cómo reconocer las amenazas a la seguridad

También debe existir un sistema de copia de seguridad de datos programado, al tiempo que se debe poder cifrar cierta información confidencial para evitar violaciones de seguridad.

Asimismo, es necesario utilizar o instalar mecanismos de supervisión de la red y garantizar la seguridad de los servicios en la nube para poder identificar y actuar contra cualquier amenaza en tiempo real.

Incluso el uso de nuevas herramientas como la IA y el aprendizaje automático puede mejorar la detección y la predicción de amenazas, lo que contribuye a fomentar la proactividad en materia de seguridad en lugar de la corrección reactiva a posteriori.

Esto puede posicionar a una organización para contrarrestar mejor las amenazas que plantean sus propios matices e incluso las que pueden ser externas.

Un plan de respuesta ante incidentes es importante en la ciberseguridad porque ayuda a detectar, contener y recuperarse rápidamente de los ataques. La creación del plan tiene en cuenta las respuestas técnicas, operativas y estratégicas al sistema comprometido de una organización, y cada una de ellas se centra en aspectos específicos como la contención, la recuperación del sistema o la prevención a largo plazo.

Un plan sólido no solo reduce los daños, sino que también mantiene el buen funcionamiento de la empresa, ayuda a cumplir con la normativa y reduce las posibilidades de que se produzca otro ataque.

Las tecnologías emergentes, como la inteligencia artificial, están cambiando la forma en que nos defendemos de las amenazas cibernéticas, ya que facilitan la detección y la reacción rápida ante los ataques.

Sin embargo, según el especialista en ciberseguridad Dr. Haji Amirudin Abdul Wahab del Ministerio de Comunicaciones y Multimedia de Malasia (KKMM):

"La IA presenta una oportunidad de doble filo: si bien puede mejorar la inteligencia sobre amenazas y automatizar la detección y la respuesta, también puede ser explotada por los atacantes".

Las previsiones para los próximos dos años del Informe sobre la ciberseguridad en 2024 del Foro Económico Mundial muestran que alrededor del 56 % de los beneficios de la IA favorecen actualmente a los atacantes.

La computación cuántica también se está explorando por su potencial para revolucionar los métodos de cifrado, ofreciendo nuevos códigos indescifrables que pueden proteger los datos confidenciales incluso de las amenazas más avanzadas.

Adelantarse al uso de primera mano de cómo funcionan estas tecnologías para proteger sus activos y cómo pueden ser objeto de ingeniería inversa como herramienta de los atacantes puede situar a su organización en una posición ventajosa tanto en el presente como en el futuro.