Stéphane Nappo, vicepresidente de CISO, dijo acertadamente en una ocasión: “La ciberseguridad es mucho más que un tema de TI". Sin embargo, la mayoría de las empresas lo tratan como si fuera solo eso hasta que ocurre un desastre. Si algo nos han enseñado nuestras experiencias con incidentes de ciberseguridad es que ignorar las brechas de seguridad en su infraestructura en la nube no solo le costará millones de dólares, sino también la confianza de sus clientes.

Según datos del Ponemon Institute, los costes reputacionales, como la pérdida de clientes y de buena voluntad, pueden alcanzar los 1,57 millones de dólares.

Cada vez que pospone la incorporación de las herramientas de supervisión de la nube de Amazon Web Services (AWS), el daño se agrava aún más.

La supervisión de la seguridad de la nube es importante para proteger sus sistemas basados en la nube. Supervisa y analiza continuamente su entorno en la nube para detectar y abordar las posibles amenazas antes de que puedan causar daños.

En una era en la que la confianza de los clientes impulsa el crecimiento, las empresas que aprovechan las herramientas de seguridad en la nube de AWS funcionan como facilitadoras, no solo como salvaguardas. Este artículo explica por qué las herramientas de supervisión de seguridad de AWS son fundamentales.

¿Qué es la supervisión de seguridad de AWS?

¿Qué es la supervisión de seguridad de AWS?

La supervisión de seguridad de AWS es muy similar a tener un sistema de vigilancia 24/7 para su configuración en la nube. Al igual que las cámaras rastrean los movimientos en un edificio, las herramientas de AWS vigilan todo lo que ocurre en su entorno (llamadas a la API, tráfico de red, configuración de recursos y comportamiento de los usuarios) para detectar de inmediato cualquier actividad inusual o no autorizada.

Además de detectar amenazas en tiempo real, la supervisión de seguridad de AWS también ayuda a las empresas a cumplir con las normas legales y reglamentarias.

Ya sea para cumplir con las políticas de datos o mantener registros de auditoría, estas herramientas le ayudan a evitar problemas de cumplimiento. Y dado que las necesidades empresariales cambian, AWS colabora con proveedores externos para ofrecer controles de seguridad flexibles que se adaptan fácilmente a medida que crece su negocio.p>

Necesidad de herramientas de supervisión de seguridad de AWS

La supervisión de seguridad de AWS no es solo una configuración de detección de malware o una herramienta de seguimiento de anomalías. Es un servicio de supervisión de la nube. Lo que significa que supervisa el estado de las infraestructuras de TI basadas en la nube.

Con herramientas de este tipo en su arsenal, su organización puede solucionar los problemas antes de que afecten al usuario final. Sin ellas, no solo pone a su empresa en riesgo de perder datos, sino que también dificulta sus operaciones, ya que podría haber interrupciones en la recuperación de datos en caso de un ataque informático./p>

Por ello, la mayoría de las organizaciones están migrando las cargas de trabajo críticas a la nube. Microsoft informa de que el 62 % de las empresas encuestadas ya cuentan con una estrategia de migración a la nube. Para las empresas que crecen rápidamente en la nube, es esencial utilizar herramientas avanzadas de supervisión de AWS. Estas garantizan la detección y la corrección proactivas, lo que reduce el tiempo de inactividad acumulado causado por los ciberataques.

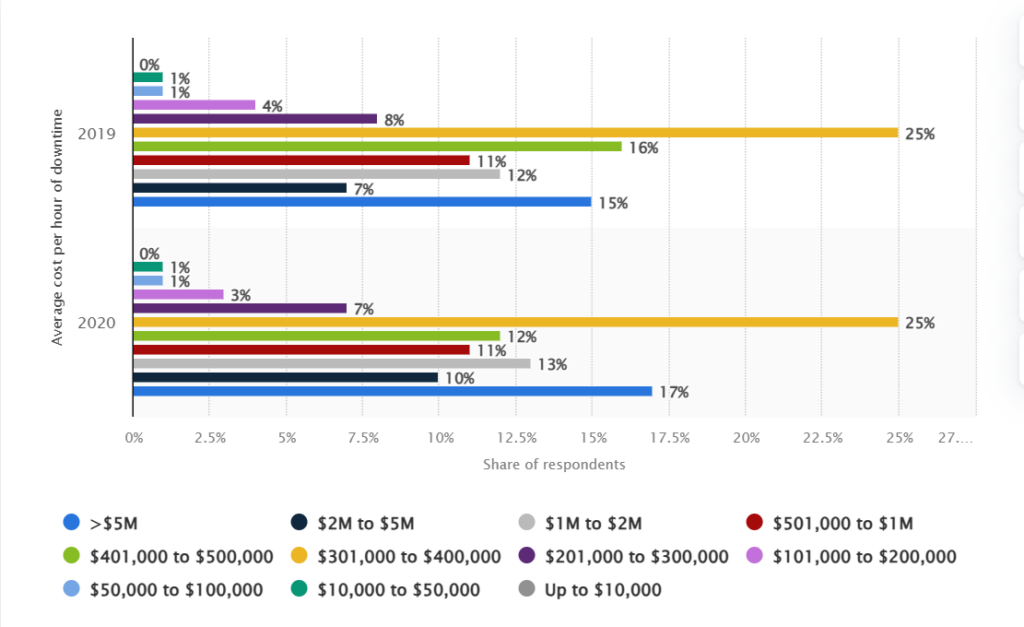

Acerca de El 25 % de las empresas de todo el mundo informan de que los costes del tiempo de inactividad de los servidores informáticos oscilan entre 301 000 y 400 000 dólares por hora. No detectar a tiempo las infracciones podría provocar pérdidas económicas masivas y dañar la reputación de la marca.

Las herramientas de seguridad en la nube de AWS también pueden proporcionar información en tiempo real sobre las vulnerabilidades de los sistemas informáticos. Pero lo que las hace indispensables es su capacidad para automatizar las respuestas a las amenazas, lo que reduce los errores humanos y el tiempo de respuesta.

Las herramientas de seguridad en la nube de AWS también pueden proporcionar información en tiempo real sobre las vulnerabilidades de los sistemas informáticos. Pero lo que las hace indispensables es su capacidad para automatizar las respuestas a las amenazas, lo que reduce los errores humanos y el tiempo de respuesta.

La integración de estos sistemas en las operaciones diarias garantiza que la seguridad no sea solo una cuestión secundaria. Es un motor esencial de la resiliencia operativa y el crecimiento a largo plazo. Muchos, como Stéphane Nappo, se han dado cuenta ahora de que la ciberseguridad y el proceso de transformación digital de una organización son requisitos empresariales conjuntos y no deben considerarse de forma aislada. Mantener un entorno AWS seguro y eficiente es ahora una estrategia empresarial imprescindible.

Guía de mercados de la CNAPP

Guía de mercados de la CNAPP

Obtenga información clave sobre el estado del mercado de CNAPP en esta guía de mercado de Gartner para plataformas de protección de aplicaciones nativas de la nube.

Guía de lecturaPanorama de las herramientas de supervisión de seguridad de AWS en 2025

Con el gran volumen de amenazas nativas de la nube que evolucionan a una velocidad vertiginosa, el enfoque estándar de la seguridad no essuficiente. Por eso hemos recopilado una lista detallada de algunas de las principales soluciones de seguridad de AWS. Las hemos evaluado mediante una exhaustiva investigación y los comentarios de los usuarios de fuentes fiables como G2, Gartner, Peerspot y Capterra.

Saber cuál elegir puede marcar la diferencia entre la seguridad y el peligro, y entre el éxito y el fracaso, para una empresa.

N.º 1 SentinelOne Singularity Cloud Security

SentinelOne ayuda a las empresas a reforzar su postura de seguridad ofreciendo una solución unificada y escalable para gestión de la postura de seguridad en la nube (CSPM) y protección de aplicaciones nativas en la nube (CNAPP). CSPM es el proceso de supervisión de los sistemas e infraestructuras basados en la nube para detectar riesgos y configuraciones incorrectas, y CNAPP es un producto que ofrece soporte y protección a las cargas de trabajo en la nube y a diversas aplicaciones. SentinelOne está diseñado para proporcionar detección, protección y respuesta en tiempo real en múltiples entornos, ya sean terminales, infraestructura en la nube o contenedores.

Los motores de IA estáticos y de comportamiento de la plataforma’sbehavioral AI engines buscan activamente actividades sospechosas, bloqueando amenazas como ransomware, ataques sin archivos y explotaciones de día cero. Estos motores permiten a sus sistemas contrarrestar y neutralizar automáticamente las amenazas en tiempo real.

Al abordar los problemas antes de que se agraven de esta manera, la plataforma reduce los tiempos medios de detección (MTTD) y respuesta (MTTR). Esto garantiza que su infraestructura de TI permanezca protegida con rapidez y precisión.

La integración de Endpoint Protection (EPP) con capacidades avanzadas de detección y respuesta en los puntos finales (EDR), SentinelOne combina su inteligencia artificial con una visibilidad completa de todos los entornos.

Su tecnología patentada Storyline™ patentada proporciona a los equipos de SOC información detallada y telemetría sin añadir complejidad.

El motor de seguridad ofensiva de SentinelOne también va más allá de la supervisión de posibles amenazas. Identifica rutas de explotación verificadas, lo que permite a los equipos buscar amenazas de forma proactiva. Con la automatización con un solo clic, la corrección se convierte en una tarea casi sin esfuerzo.

El cumplimiento de las normas industriales como ISO 27001, PCI y NIST garantiza la conformidad.

La plataforma SentinelOne de un vistazo

La seguridad nativa en la nube de SentinelOne está diseñada para optimizar la protección empresarial de los entornos AWS. Impulsada por la inteligencia artificial, la plataforma ofrece una solución de seguridad unificada "del código a la nube" que protege su nube, sus terminales y sus identidades.

Se integra perfectamente con los servicios de AWS para proporcionar detección, protección y respuesta ante amenazas en tiempo real, de modo que su nube permanezca segura. Con una visibilidad completa de su configuración de AWS, obtendrá información clara y soluciones automatizadas para encontrar y solucionar rápidamente cualquier problema.

Como socio de confianza de AWS con más de 20 integraciones, entre las que se incluyen Amazon Security Lake, AppFabric y Guard Duty, SentinelOne le ayuda a mejorar la seguridad y simplificar las operaciones. Funciona con servicios clave de AWS como EC2, EKS y S3, por lo que la implementación es fácil y la seguridad se mantiene sólida.

Características:

Los entornos de nube actuales exigen defensas proactivas en tiempo real que vayan mucho más allá de la simple supervisión superficial. La idea es pasar de un enfoque reactivo de extinción de incendios a uno de anticipación. Así es como SentinelOne lo consigue:

1. Detección y prevención en tiempo real de fugas de credenciales

SentinelOne analiza activamente los secretos en tiempo real, detectando más de 750 tipos en plataformas como BitBucket, GitHub y GitLab. Al detectar estas fugas antes de que se produzcan, evita que las credenciales de la nube se filtren en repositorios privados. Esto ayuda a reducir la posible exposición de datos.

Supongamos que existe un vector de amenaza común, como los mineros de criptomonedas. Cuando una amenaza obtiene acceso a las credenciales de un clúster de ordenadores EC2 y lanza un minero de criptomonedas como xmrig a través de un simple script de shell remoto, la plataforma de SentinelOne detecta rápidamente la actividad maliciosa.

En tales casos, varios motores, incluido el motor de control de aplicaciones, marcan la detección, consolidando así todo en una única alerta.

En la imagen anterior, se puede afirmar con seguridad que, si el agente se hubiera configurado en "Modo de protección", se habría activado una acción de respuesta automática. Sin embargo, con el "modo de detección" activado, el ingeniero de seguridad en la nube puede seguir solucionando el problema con un solo clic y notificarlo a DevOps. A continuación, DevOps puede realizar un análisis de la causa raíz, evitando que se comprometan las credenciales en el futuro.

2. Cambio-Left para la infraestructura como código (IaC)

Detecta configuraciones erróneas en las plantillas de infraestructura como código (IaC), como Terraform y CloudFormation, aplicando la seguridad Shift-Left para detectar vulnerabilidades en las primeras fases del desarrollo. Esto refuerza la infraestructura de la nube al abordar los problemas antes de la implementación.

3. Casi cero falsos positivos con un enfoque de seguridad ofensiva

Al adoptar un enfoque de seguridad ofensiva, SentinelOne minimiza los falsos positivos. De este modo, proporciona a los equipos SOC solo amenazas verificadas y sobre las que se puede actuar. En otras palabras, reduce la fatiga de las alertas y aumenta la eficiencia operativa.

4. Políticas de detección de amenazas integradas y personalizables

La plataforma permite a los usuarios acceder a los. Estos algoritmos han sido entrenados con los patrones de comportamiento de alrededor de mil millones de muestras de malware.

O bien, también puede escribir sus propias políticas personalizadas para la detección de amenazas y el análisis de eventos, lo que le permite consultar, buscar y aplicar nuevas reglas de seguridad adaptadas a los entornos específicos de su organización.

Aquí, el motor de IA de comportamiento de SentinelOne señala el malware sospechoso y captura detalles vitales como la ruta del proceso de origen (por ejemplo, Python), argumentos de línea de comandos que apuntan a un script codificado en base64 y el usuario del proceso. A continuación, la plataforma contiene automáticamente el origen de la amenaza.

5. Acelera la detección y mitigación de amenazas en la nube

SentinelOne permite a las empresas detectar amenazas en la nube en tiempo real, realizar investigaciones en profundidad y mitigar rápidamente los riesgos. Mejora la respuesta ante incidentes y garantiza tiempos de resolución más rápidos.

6. Informes de cumplimiento automatizados y supervisión de dominios

La plataforma genera informes de cumplimiento, exporta la lista de materiales de software (SBOM) desde el código y puede supervisar los nombres de dominio. De este modo, proporciona a las empresas las herramientas necesarias para mantener el cumplimiento y estar al tanto de los riesgos externos.

Problemas fundamentales que elimina SentinelOne

Las organizaciones se enfrentan a una gama cada vez mayor de amenazas de seguridad. Casi 68 % de las empresas sufrieron un ciberataque en 2022. Y a medida que proliferan los entornos en la nube, los equipos de TI luchan por mantener el ritmo.

Sin una visibilidad completa de los activos en la nube o la automatización necesaria para abordar las configuraciones erróneas, los problemas se agravan con el tiempo.

El coste de un solo paso en falso puede ser astronómico, pero muchas empresas siguen atrapadas en tecnologías heredadas que mantienen a sus departamentos de TI a ciegas y constantemente apagando incendios.

A continuación se ofrece un breve resumen de cómo SentinelOne aborda los problemas de seguridad más comunes en las empresas, cómo fallan las soluciones heredadas y cómo esta plataforma cubre de forma inteligente estas carencias:

| Problemas informáticos habituales en las organizaciones | Lagunas dejadas por los sistemas antivirus tradicionales y los sistemas de ciberseguridad obsoletos | Cómo lo resuelve SentinelOne |

|---|---|---|

| Complejidad de la nube y visibilidad fragmentada | Las soluciones más antiguas a menudo no logran supervisar los entornos de nube híbrida, lo que da lugar a lagunas en la supervisión. | SentinelOne ofrece una visibilidad completa en la nube y enlos activos locales, lo que simplifica la seguridad de los datos en la nube y garantiza que no se pase nada por alto, ya sea en AWS, Azure o en cualquier otro lugar. |

| Configuraciones erróneas no detectadas antes de la implementación | Los sistemas tradicionales se centran en el periodo posterior a la implementación, lo que permite que se cuelen riesgos durante la producción. | Con el análisis proactivo de plantillas IaC como Terraform, SentinelOne detecta las configuraciones erróneas de forma temprana y aborda las vulnerabilidades antes de que lleguen al entorno de la nube. |

| Respuesta manual y lenta a las amenazas emergentes | Muchos sistemas heredados dependen de la intervención manual, lo que retrasa los esfuerzos de contención y corrección. | SentinelOne automatiza la respuesta a las amenazas con políticas personalizables. Permite reacciones personalizadas e inmediatas ante incidentes, minimizando la ventana de exposición y el daño. |

| Malware que se propaga sin control a través del almacenamiento en la nube | Las soluciones obsoletas carecen de análisis proactivo en entornos de almacenamiento en la nube, lo que permite que las infecciones se propaguen. | El análisis automatizado dentro de los archivos y la cuarentena instantánea de SentinelOne evitan que el malware se propague, deteniendo la amenaza en su origen dentro de sistemas de almacenamiento como NetApp. |

| Falta de cobertura para implementaciones en la nube desconocidas y TI en la sombra | La mayoría de las soluciones heredadas pasan por alto los activos ocultos o no supervisados en la nube, lo que aumenta la exposición al riesgo. | SentinelOne descubre y protege activamente las implementaciones desconocidas en la nube, eliminando los puntos ciegos y mitigando los riesgos que la TI en la sombra supone para los ecosistemas en la nube. |

| Investigaciones lentas e ineficaces tras una brecha de seguridad | Las herramientas forenses fragmentadas hacen que el seguimiento de los vectores de ataque y la evaluación de los daños sea un proceso largo. | La tecnología Storyline™ de SentinelOne ofrece telemetría forense en tiempo real, trazando la ruta del ataque y permitiendo un análisis y una toma de decisiones rápidos por parte del equipo de seguridad. |

| Dificultad para cumplir con los requisitos de cumplimiento mediante informes manuales | El seguimiento y la presentación de informes de cumplimiento suelen ser tediosos y propensos a errores con sistemas obsoletos. | SentinelOne agiliza el cumplimiento con informes automatizados, análisis de canalizaciones CI/CD y generación de SBOM, lo que garantiza la alineación con las normativas PCI DSS e HIPAA. |

SentinelOne garantiza una rápida implementación para la protección de más de 3500 dispositivos finales para Canva

SentinelOne colaboró con Canva, una reconocida empresa líder en el desarrollo de diseños. He aquí el motivo:

- Reto:

Canva no tenía servidores ni redes locales, como sería el caso en la mayoría de las redes empresariales típicas. La mayor parte de su entorno se construyó en la nube, y su rápido crecimiento les obligó a proteger a su plantilla global con una solución en el menor tiempo posible.

Impacto de SentinelOne:

- Rápida puesta en marcha

SentinelOne permitió una implementación fluida en los más de 3500 terminales de Canva en solo unas semanas. En muy poco tiempo, ofreció una visibilidad de 360 grados para que la empresa supervisara el cumplimiento normativo y los casos de uso del software.

- Reducción de la complejidad de la gestión

La falta de integración del núcleo en Linux de la plataforma, junto con la paridad de funciones entre los sistemas operativos (Mac y Windows), eliminó la necesidad de un acceso profundo a nivel del sistema, lo que redujo la complejidad y mejoró la estabilidad.

- Coherencia entre plataformas

SentinelOne proporcionó una paridad de funciones casi total entre Linux, Mac y Windows. Los ingenieros de seguridad de Canva pudieron responder de manera coherente en todas las plataformas sin preocuparse por limitaciones específicas o lagunas de visibilidad.

- Mejora de los tiempos de respuesta

Gracias a una telemetría fiable y multiplataforma, Canva pudo identificar y responder rápidamente a las amenazas, lo que mejoró la eficiencia general de las operaciones de seguridad.

Echa un vistazo a las valoraciones y reseñas de Singularity Cloud Security en plataformas de revisión por pares como Gartner Peer Insights y PeerSpot.

Vea SentinelOne en acción

Descubra cómo la seguridad en la nube basada en IA puede proteger su organización en una demostración individual con un experto en productos SentinelOne.

Demostración#2 AWS Security Hub

AWS Security Hub es una herramienta CSPM. Comprueba continuamente los recursos de su herramienta de seguridad de AWS con respecto a las mejores prácticas de seguridad. Estas comprobaciones son automáticas y se basan en controles de seguridad predefinidos que mapean sus sistemas con marcos de cumplimiento como CIS y PCI DSS.

Características:

AWS Security Hub comprueba continuamente sus recursos de AWS con respecto a las prácticas recomendadas de seguridad. Centraliza los resultados de múltiples servicios de AWS y productos de socios en un solo formato, lo que facilita la gestión y la respuesta a las alertas de seguridad.

También hace lo siguiente:

- Automatiza las comprobaciones de cumplimiento utilizando estándares como CIS AWS Foundations

- Ofrecer gestión de la postura de seguridad con un panel personalizable

- Integrarse con AWS Lambda con fines de corrección

- Admitir auditorías de seguridad en entornos con varias cuentas

Echa un vistazo a TrustRadius y PeerSpot para ver lo que opinan los usuarios sobre AWS Security Hub

N.º 3 AWS CloudTrail

Amazonrsquo;s Cloudtrail es una herramienta de supervisión de la nube de AWS que registra las actividades de los usuarios y el uso de la API de todos los servicios de AWS para facilitar los procesos de auditoría y cumplimiento normativo. Registra eventos de la consola de administración de AWS, la CLI y los SDK. CloudTrail Lake, un lago de datos gestionado, almacena y analiza estos eventos y los convierte de formatos JSON a Apache ORC para su consulta y auditoría.

Características:

CloudTrail tiene una gran variedad de características excelentes, y muchos usuarios lo encuentran muy útil. He aquí por qué:

- Ayuda a habilitar la auditoría de riesgos y cumplimiento de sus cuentas de AWS

- Registra y supervisa automáticamente las llamadas a la API de AWS para su cuenta

- Envía los archivos de registro directamente a su bucket de Amazon S3 para un almacenamiento seguro y accesible

Evalúe estas reseñas y obtenga una opinión informada sobre las capacidades de AWS CloudTrail.

#4 Amazon GuardDuty

Amazon GuardDuty es una herramienta de supervisión de la seguridad que mantiene al día y protege sus cuentas de AWS. Para ello, ayuda a analizar los metadatos de CloudTrail, los registros de flujo de VPC y los registros de DNS. Utiliza el aprendizaje automático para detectar e identificar posibles riesgos de seguridad dentro de su entorno de AWS.

Características:

Amazon GuardDuty refuerza la seguridad en la nube con capacidades avanzadas de detección y supervisión. Entre sus capacidades se incluyen:

- Posibilidad de compartir los resultados con AWS Security Hub para centralizar el cumplimiento normativo y la supervisión de la seguridad.

- Audite los riesgos para los activos de S3 mediante el análisis de la gestión de AWS CloudTrail y los eventos de datos de S3.

- Detección de actividades maliciosas en clústeres de Amazon EKS mediante la protección de Kubernetes

#5 Prisma Cloud de Palo Alto Networks

Prisma Cloud gestiona la postura de seguridad y protege las cargas de trabajo como plataforma de seguridad en la nube. Ofrece visibilidad, supervisión y alertas fundamentales ante desviaciones en la normalidad operativa. Al permitir a los equipos automatizar los flujos de trabajo, mejora la comunicación entre los departamentos de SecOps y DevOps.

Características:

Algunas de las mejores características de Prisma Cloud se hacen evidentes una vez que se comprende cómo funciona para reforzar la seguridad de los entornos multinube. Lo hace mediante:

- Protegiendo las configuraciones, revisando los códigos e integrándose con otras herramientas

- Ofreciendo herramientas de seguridad en la nube para la seguridad de contenedores de nivel empresarial

- Implementar permisos y proteger las identidades de los usuarios en plataformas en la nube como Azure y GCP

- Aplicar la microsegmentación para mejorar la seguridad

Revisión PeerSpot y Gartner Peer Insights para conocer las opiniones de usuarios reales sobre Prisma Cloud.

#6 Check Point CloudGuard

La solución de Check Point CloudGuard ayuda a proporcionar configuraciones de automatización de la seguridad y el cumplimiento normativo tanto para entornos de nube pública como para entornos Kubernetes. Su sistema de gestión centralizado se basa en una arquitectura de seguridad multinivel que se sincroniza sistemáticamente con medidas avanzadas de prevención de amenazas en la nube, la red y los dispositivos móviles.

Características:

Esta solución automatiza la seguridad y ayuda a las organizaciones a realizar un seguimiento de las normativas de cumplimiento para gestionar la postura de sus entornos de nube. Además:

- Utiliza políticas de seguridad precisas para limitar el movimiento de las amenazas y proteger las diferentes cargas de trabajo en la nube.

- Cortafuegos de aplicaciones web preventivo basado en IA para detener las amenazas de día cero.

- Escala automáticamente la protección para satisfacer las necesidades de su entorno de nube.

- Supervisa y protege las claves API expuestas, los tokens, credenciales y configuraciones de riesgo.

Evalúe las experiencias de los clientes en PeerSpot y G2 para evaluar los puntos fuertes de Checkpoint.

#7 Amazon Macie

Amazon Macie es una herramienta de seguridad de AWS que utiliza el aprendizaje automático para encontrar, etiquetar y proteger datos confidenciales. Analiza su entorno AWS y le ayuda a mantener sus datos seguros. Actualmente, es compatible con Amazon S3, y hay planes para ampliarlo a más almacenes de datos de AWS. Macie puede identificar la información de identificación personal (PII) y la información médica protegida (PHI) en sus buckets de S3 y supervisar los buckets para garantizar la seguridad y el control de acceso.

Características:

- Esta solución mejora la seguridad de la protección de datos agrupando los hallazgos relacionados y centralizando los informes para gestionar mejor la seguridad en entornos grandes. Otras características incluyen:

- Crea y gestiona una "lista de permitidos" que define patrones de texto específicos que desea que Macie ignore al inspeccionar materiales S3 en busca de datos confidenciales

- Permite la revisión segura de datos confidenciales en objetos de Amazon S3 utilizando claves KMS gestionadas por el cliente

- Agrega los resultados del descubrimiento de datos confidenciales en la cuenta del administrador y los envía a Amazon EventBridge

Lea detenidamente reseñas para formarse una opinión fundamentada sobre las capacidades de Amazon Macie.

#8 Amazon KMS

AWS Key Management Service (KMS) gestiona las claves de cifrado dentro de los entornos de AWS. Genera y controla claves criptográficas para proteger activos como buckets de S3, bases de datos, claves API y registros.

Ayuda a organizar las claves en una jerarquía clara de alias, identificadores y versiones. Simplifica la gestión del cifrado y ofrece un control granular sobre quién puede acceder a qué.

Características:

Esta solución cifra los datos en servicios como S3, EBS y RDS. Sus características principales incluyen:

- AWS KMS le permite crear y utilizar claves KMS asimétricas y pares de claves de datos para fines de firma, cifrado o acuerdo de claves.

- AWS CloudTrail registra las solicitudes realizadas a AWS KMS, capturando detalles como el usuario, la hora, la fecha, la acción de la API y la clave utilizada, y almacena estos registros en un bucket de Amazon S3.

- AWS KMS garantiza que las claves de texto sin formato permanezcan seguras mediante el uso de módulos de seguridad de hardware (HSM) validados según los estándares NIST FIPS 140-2.

No hay valoraciones disponibles en Gartner y Peerspot

N.º 9 Amazon Inspector

AWS Inspector analiza instancias EC2, imágenes de contenedores y funciones Lambda para detectar fallos de seguridad. Descubre vulnerabilidades, denominadas vulnerabilidades y exposiciones comunes (CVE), que se comparten públicamente para mejorar la transparencia y aumentar la concienciación.

Características:

Amazon Inspector proporciona a los usuarios un modelo dinámico de gestión de vulnerabilidades que se adapta a su configuración en la nube. Entre sus características se incluyen:

- Ajuste de la puntuación base de la Base de datos nacional de vulnerabilidades (NVD) para proporcionar puntuaciones de gravedad adaptadas a su entorno específico.

- Se puede activar para toda su organización con un solo clic, y puede automatizar la activación para los futuros miembros cuando se unan.

- Ofrece una "Vista de resultados" que enumera todos los resultados y proporciona información detallada, lo que le permite agrupar los resultados por categoría o tipo de vulnerabilidad.

Explore PeerSpot para obtener opiniones de primera mano sobre la usabilidad de Amazon Inspector

N.º 10 AWS Config

AWS Config supervisa y registra los cambios, como las modificaciones en los grupos de seguridad, en tiempo real. También permite crear y aplicar conjuntos de reglas integrados o personalizados para evaluar estos cambios.

Por ejemplo, puede programar una función Lambda para realizar un seguimiento de los eventos recién creados o detectar infracciones de las reglas y activar una notificación SNS.

Características:

AWS Config registra configuraciones para tipos de recursos personalizados, como servidores locales y sistemas de control de versiones. Otras características incluyen:

- Recuperación de información detallada sobre la configuración de un recursoen cualquier momento del pasado mediante la consola de administración de AWS, la API o la CLI.

- Asignación y seguimiento automáticos de las relaciones entre recursos de AWS, como el registro de cambios cuando un grupo de seguridad de EC2 se asocia a una instancia de EC2.

- Admite la extensibilidad al permitirle publicar la configuración de recursos de terceros en AWS Config mediante operaciones de API públicas.

Eche un vistazo a los testimonios de los usuarios para obtener una visión completa de AWS Config.

Cómo elegir la herramienta de supervisión de seguridad de AWS adecuada

En 2021, el 71 % de los responsables de la toma de decisiones de TI identificaron la supervisión y la observabilidad como sus principales prioridades en la nube. Sin embargo, una encuesta realizada por LogDNA y Harris Poll muestra que el 74 % de las empresas no logran alcanzar una verdadera observabilidad. Esto demuestra que nunca se insistirá lo suficiente en la importancia de contar con las herramientas adecuadas.

A la hora de seleccionar las herramientas de supervisión de seguridad de AWS adecuadas, primero hay que pensar más allá de las amenazas actuales. La seguridad en la nube de su departamento de TI debe estar preparada para el futuro, lo cual debe ser una prioridad absoluta.

Esto significa simplemente que su empresa debe adoptar sistemas que no solo respondan a los riesgos actuales. También debe adaptarse y remediar losmutados" que surjan.

Las herramientas heredadas pueden detectar errores básicos de configuración, pero ¿qué ocurre cuando las amenazas evolucionan más rápido que sus capacidades de detección? Esto demuestra que la transición a sistemas inteligentes basados en IA (modelos de autoaprendizaje continuo) ya no es opcional, sino una necesidad.

Algunos factores clave a tener en cuenta al evaluar sus herramientas de supervisión de la seguridad de AWS son los siguientes.

1. Céntrese en lo que realmente necesita protección

En lugar de optar por un enfoque único para todos, no se olvide de los componentes más críticos que hacen funcionar su negocio. Por ejemplo, proteger una base de datos alojada en la nube con información de los clientes es más urgente que proteger una simple aplicación web. Las violaciones de datos afectan más al resultado final y tienen un grave impacto en los ingresos.

&Cada dólar gastado debe corresponderse con el riesgo, especialmente cuando el coste de las violaciones de datos en 2019 experimentó un aumento de hasta el 4 % en la pérdida de clientes, con un coste medio de 5,7 millones de dólares. Esto supone un 45 % por encima del coste total medio de las violaciones de datos.2. El cumplimiento normativo debe ser algo más que una simple casilla que marcar

No se trata solo de cumplir con el RGPD o la norma PCI DSS. Las herramientas adecuadas también agilizan las auditorías, proporcionan un seguimiento en tiempo real de las infracciones de cumplimiento y evitan multas regulatorias inesperadas. Dado que el 87 % de las organizaciones informan de malos resultados debido a una baja madurez en materia de cumplimiento o a medidas de cumplimiento reactivas, encontrar herramientas que simplifiquen el proceso puede suponer una ventaja real.

3. Asigne el presupuesto donde más importa

La seguridad en la nube puede disparar los costes, pero dar prioridad a los activos de alto riesgo y aprovechar las herramientas rentables le garantiza seguir estando protegido sin arruinarse. Céntrese en herramientas que ofrezcan escalabilidad sin sacrificar el rendimiento a medida que crece su nube, alineando los costes con los riesgos cambiantes.

4. La integración perfecta es imprescindible

No necesita más herramientas, sino una mejor integración. Una herramienta que no se adapta bien a su ecosistema AWS existente añade más complejidad que seguridad. En su lugar, elija herramientas que puedan funcionar sin problemas dentro de su infraestructura, minimizando las fricciones operativas y garantizando una cobertura completa.

5. Crecer sin tener que rehacer toda su pila de seguridad

El panorama de la seguridad cambia rápidamente. Por lo tanto, elija herramientas escalables que evolucionen con su entorno AWS. Con más del 50 % de las empresas acelerando la adopción de la nube para 2028, sus herramientas de seguridad deben adaptarse sin esfuerzo a medida que cambian sus cargas de trabajo. No debe sentirse obligado a rediseñar su enfoque.

6. La experiencia del usuario es más importante de lo que cree

Una herramienta mal diseñada que requiere semanas de formación para utilizarla de forma eficaz puede ralentizar los tiempos de respuesta de seguridad. Opte por sistemas intuitivos con interfaces claras y abundantes recursos de formación. Esto ayudará a su equipo a empezar a prevenir amenazas, en lugar de perder tiempo averiguando cómo funciona la herramienta.

Guía del comprador de la CNAPP

Guía del comprador de la CNAPP

Aprenda todo lo que necesita saber para encontrar la plataforma de protección de aplicaciones nativas de la nube adecuada para su organización.

Guía de lecturaConclusión

Las herramientas de supervisión de seguridad de AWS son principalmente funcionales para prevenir violaciones de datos y ataques. Sin embargo, también son factores clave para garantizar la resiliencia empresarial a largo plazo.

Las brechas de seguridad son inevitables, pero centrarse en los activos críticos y utilizar herramientas escalables y adaptables marca la diferencia. Herramientas como SentinelOne Singularity Cloud, con su avanzada detección de amenazas basada en inteligencia artificial y su perfecta integración con AWS, son cruciales para preparar su infraestructura para el futuro.

"FAQs

La supervisión de la seguridad de AWS es importante porque le ofrece una visibilidad constante de su configuración de AWS, lo que le ayuda a detectar y gestionar las amenazas de seguridad en tiempo real.

Dado que AWS utiliza una infraestructura muy compleja y se integra con herramientas de terceros, pueden surgir vulnerabilidades. Una buena supervisión ayuda a detectar inmediatamente problemas como configuraciones incorrectas, actividades inusuales o accesos no autorizados.

Además, le ayuda a mantener el cumplimiento normativo al realizar un seguimiento de quién accede a qué, cómo se utilizan las cosas y cuándo se cambian los ajustes, lo que le permite cumplir con los estándares del sector.

La herramienta de supervisión de seguridad de AWS es un conjunto de servicios nativos de AWS integrados que le permiten supervisar su entorno de AWS en tiempo real. Permite al usuario identificar riesgos de seguridad, controlar los cambios y mantener las medidas necesarias.

Herramientas como CloudWatch supervisan el rendimiento y detectan cualquier actividad inusual, mientras que CloudTrail registra todas las llamadas a la API y los cambios en los recursos. GuardDuty añade una capa adicional de protección mediante el uso del aprendizaje automático para detectar amenazas, de modo que pueda mantener el control de la seguridad sin tener que hacer conjeturas.

Las herramientas de supervisión de seguridad de AWS alertan de forma temprana sobre las amenazas de seguridad, lo que significa que se pueden abordar antes de que se conviertan en riesgos más graves. Igualmente importante es que son capaces de hacerlo sin necesidad de realizar comprobaciones manuales constantes, ya que emiten alertas y notificaciones preprogramadas en tiempo real.

Además, son adaptables, lo que le permite incorporar medidas de seguridad adicionales mediante la conexión con sistemas de seguridad de terceros. En cuanto al cumplimiento normativo, estas herramientas supervisan de forma automática y continua las plantillas del entorno de AWS para PCI-DSS, ISO 27001, etc.

Como resultado, se reduce el riesgo de sanciones o interrupciones en las operaciones debido a infracciones, lo que no solo garantiza la seguridad, sino que también protege la imagen de su empresa.

SentinelOne es una excelente opción para la supervisión de la seguridad de AWS porque su plataforma basada en inteligencia artificial proporciona protección, detección y respuesta en tiempo real en toda su configuración de AWS. Con funciones como Cloud Detection & Response (CDR) y Cloud Workload Security (CWS), obtienes visibilidad completa y soluciones automáticas para cualquier problema que surja.

Una gran ventaja es la facilidad con la que SentinelOne se integra con AWS Security Hub, obteniendo datos de amenazas de alta calidad de sus agentes, para que tu equipo de seguridad pueda priorizar y gestionar rápidamente las amenazas. También ofrece análisis de vulnerabilidades sin agentes y comprueba más de 750 tipos de secretos en nubes públicas y privadas, lo que mantiene su entorno seguro de principio a fin.

Como socio de AWS con más de 20 integraciones, SentinelOne trabaja en estrecha colaboración con los servicios de AWS, lo que facilita su implementación a través de AWS Marketplace y mantiene su nube segura con un mínimo esfuerzo.

Amazon CloudTrail es la herramienta de supervisión nativa de AWS. Se utiliza principalmente para realizar un seguimiento de las llamadas a la API y la actividad de los usuarios en toda su infraestructura. Proporciona visibilidad de las acciones realizadas por los usuarios, roles o servicios, lo que permite una mejor auditoría de la gobernanza, el cumplimiento y los riesgos operativos.