El compromiso del correo electrónico empresarial (BEC) es una sofisticada estafa dirigida a las empresas con el fin de robar dinero o información confidencial. Esta guía explora cómo se ejecutan los ataques BEC, su impacto en las organizaciones y las estrategias de prevención eficaces.

Descubra la importancia de la formación y la concienciación de los empleados para combatir las amenazas BEC. Comprender el BEC es fundamental para que las organizaciones protejan sus activos financieros y sus datos confidenciales.

¿Qué es el BEC (compromiso del correo electrónico empresarial)?

¿Qué es el BEC (compromiso del correo electrónico empresarial)?

En la mayoría de los casos, el Business Email Compromise comienza con una cuenta de correo electrónico comprometida o suplantada.

Bajo la apariencia de un proveedor de confianza o de un ejecutivo de la empresa, los estafadores suelen utilizar credenciales robadas o falsas para engañar a los empleados y que estos les faciliten autorizaciones financieras o permisos de información confidencial. Esto puede incluir la realización de transferencias bancarias a terceros ilegítimos. Creyendo erróneamente que las instrucciones de transferencia bancaria provienen de un miembro de alto rango de la dirección, los empleados cometen fraude sin saberlo al enviar fondos directamente al atacante.

Una vez que el dinero sale de las cuentas corporativas, se pierde para siempre. En muchos casos, los fondos terminan en cuentas bancarias en el extranjero, que son utilizadas por los delincuentes para recibir los fondos sin ser rastreados.

El BEC, una forma de ingeniería social, requiere que los atacantes convenzan a los empleados seleccionados de que su solicitud de fondos es legítima para llevar a cabo la transferencia bancaria. Los atacantes pueden dedicar tiempo a realizar reconocimientos antes de ejecutar un ataque BEC para asegurarse de que disponen de suficiente información sobre el proveedor o ejecutivo al que se hacen pasar, así como sobre el empleado al que dirigen la solicitud.

Las tácticas de ingeniería social también son populares en los casos en que los atacantes roban contraseñas y comprometen cuentas legítimas, en lugar de suplantarlas.

Ejemplo de compromiso del correo electrónico empresarial

La primera parte de un BEC suele consistir en un ataque de phishing dirigido (también conocido como spear phishing) o el robo de credenciales a través de keyloggers. Por ejemplo, un ejecutivo de alto nivel puede ser objeto de un ataque de phishing que instala un trojan de acceso remoto (RAT) para recopilar credenciales y otra información empresarial útil.

Después, la cuenta puede utilizarse para dar instrucciones a otros empleados para que completen una solicitud de transferencia bancaria de un proveedor falso. Es importante señalar que estos correos electrónicos suelen emplear un tono de extrema urgencia e instan al empleado destinatario a mantener la confidencialidad de la transacción. Una cuenta falsificada o pirateada de un ejecutivo de alto nivel puede utilizarse para enviar un correo electrónico interno con un texto similar al siguiente:

¿Cuánto cuestan los fraudes por correo electrónico empresarial?

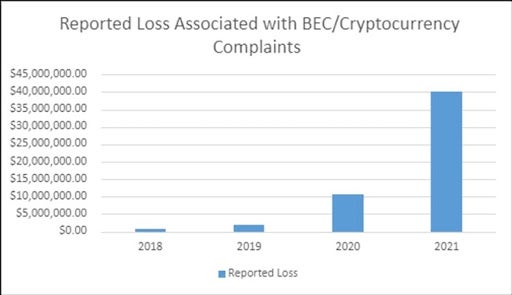

Las estadísticas recopiladas por el Centro de Denuncias de Delitos en Internet de la Oficina Federal de Investigaciones revelaron un total de 241 206 incidentes nacionales e internacionales de BEC entre 2013 y 2021. Esto supuso una pérdida total de más de 43 000 millones de dólares.

El PSA destacó que "Este aumento puede atribuirse en parte a las restricciones impuestas a las prácticas comerciales normales durante la pandemia de COVID-19, lo que provocó que más lugares de trabajo y personas realizaran sus actividades rutinarias de forma virtual". El FBI también observó un aumento en el número de denuncias de BEC relacionadas con criptomonedas.

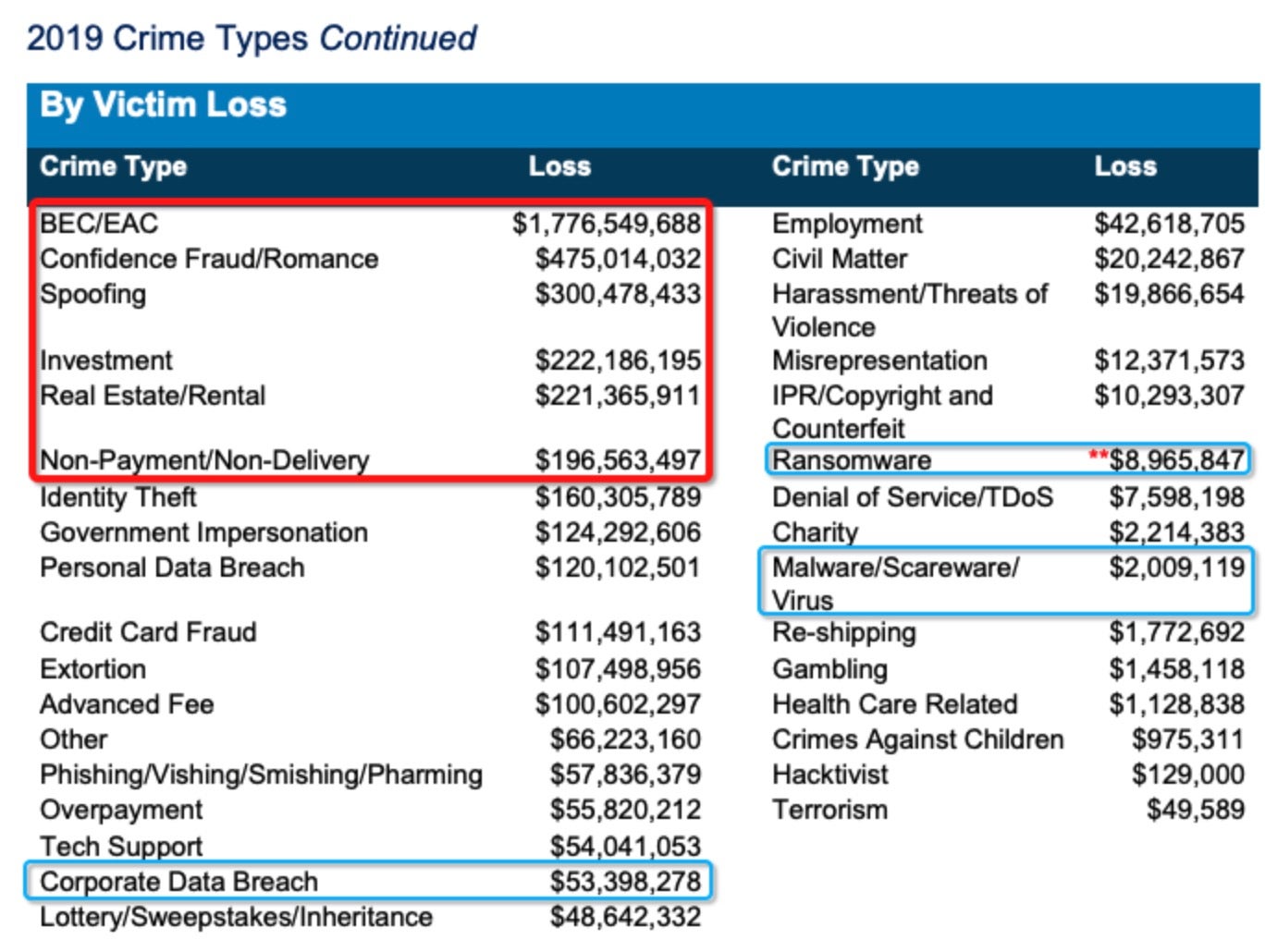

El BEC ya era un problema antes de 2020. Las estadísticas sugieren que las pérdidas debidas al ransomware ascendieron a una media de 4400 dólares por incidente y alcanzaron un total de casi 9 millones de dólares en Estados Unidos en 2019. En cambio, las pérdidas debidas al BEC fueron unas 17 veces superiores, con 75 000 dólares por incidente, y ascendieron a una pérdida financiera total de más de 1700 millones de dólares durante el mismo periodo.

De todas las pérdidas financieras debidas a delitos en Internet registradas por el FBI durante 2019, que suman alrededor de 3500 millones de dólares, el BEC representó alrededor del 50 % del total:

Cómo funcionan las estafas de suplantación de identidad en el correo electrónico empresarial

Cómo funcionan las estafas de suplantación de identidad en el correo electrónico empresarial

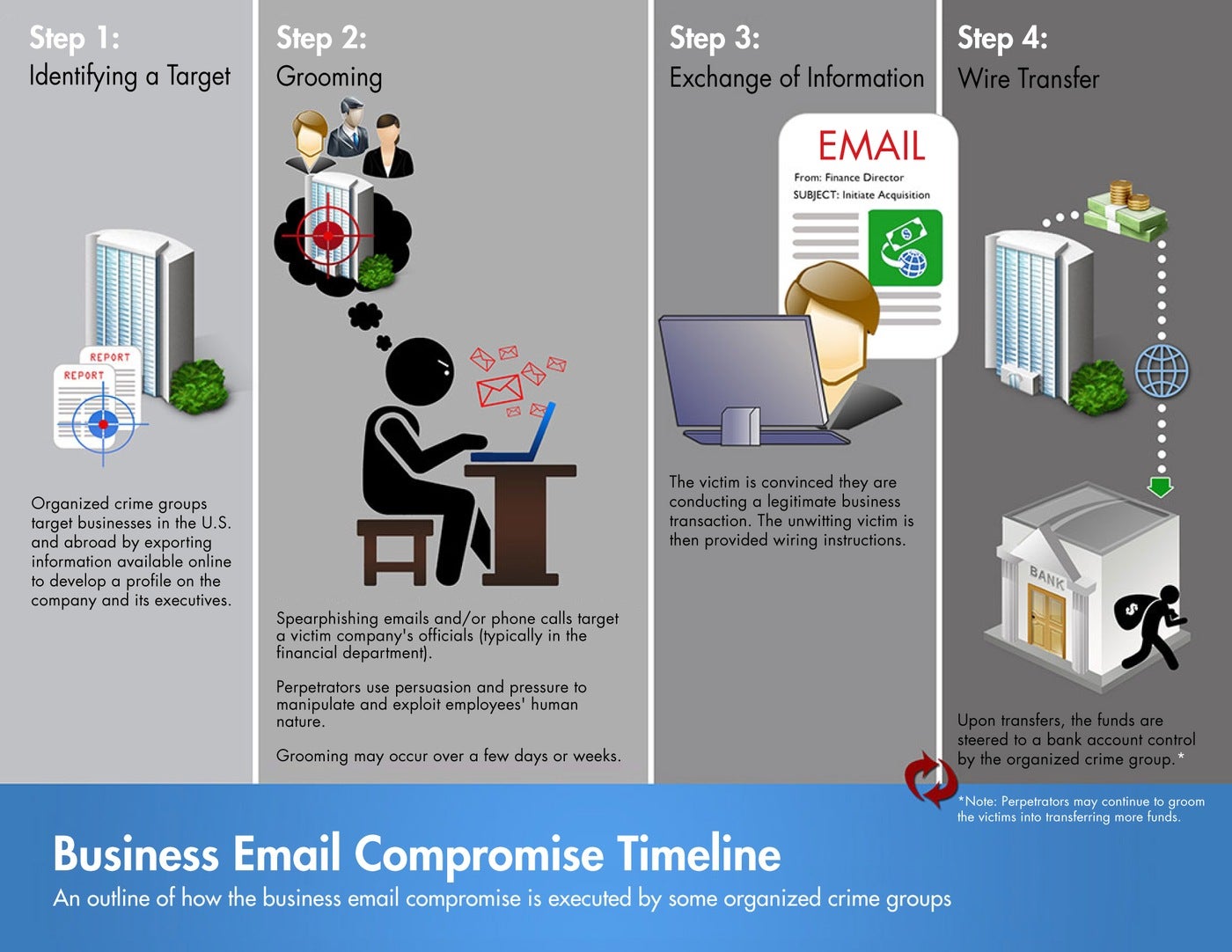

Una estafa típica de compromiso del correo electrónico empresarial sigue la secuencia que se indica a continuación:

1. Identificación del objetivo

El atacante encuentra un objetivo y recopila toda la información que puede encontrar sobre él. Esto se puede hacer exportando la información disponible en línea para crear un perfil de la empresa y sus ejecutivos.

2. Contacto

Los correos electrónicos o llamadas telefónicas de spear phishing se dirigen a la empresa de la víctima (normalmente a miembros del departamento financiero). El atacante intercambia una serie de correos electrónicos con el empleado objetivo con el fin de establecer una relación de confianza. A menudo se hacen pasar por proveedores o empleados de confianza que solicitan información sobre pagos o datos confidenciales.

3. Solicitud de fondos

Una vez establecida la confianza, el estafador solicita los fondos. Esto no despierta sospechas de inmediato en el empleado, ya que cree sinceramente que se trata de una transacción legítima. En algunos casos, el atacante puede incluso volver y solicitar otra transferencia.

Qué hacer después de un fraude por compromiso del correo electrónico empresarial

Tan pronto como un empleado sospeche que ha sido víctima de un ataque, hay una serie de medidas que debe tomar para proteger al resto de la empresa.

- Avisar al departamento de TI de la empresa del incidente para proteger la cuenta de correo electrónico que ha sido comprometida

- Restablezca o cambie las contraseñas de todas las cuentas comprometidas.

- Póngase en contacto con la institución financiera desde la que se enviaron los fondos y solicite su devolución o reversión

- Denuncie el delito al FBI centro de denuncias de delitos en Internet

- Forme continuamente a todos los empleados y directivos sobre cómo protegerse de cualquier otro intento de BEC.

Afortunadamente, existen formas sencillas y eficaces de adelantarse a los estafadores que aprovechan el compromiso del correo electrónico empresarial.

Cómo defenderse de los ataques BEC

El compromiso del correo electrónico empresarial gira en torno a tres factores interrelacionados: el correo electrónico, las personas y las transferencias bancarias. Para protegerse contra los ataques BEC, las organizaciones pueden priorizar la seguridad de cada uno de esos elementos como parte de un enfoque de defensa en profundidad por capas.

Confirmar las transferencias bancarias

Las empresas deben confirmar las solicitudes de transferencia bancaria por algún medio que no sea el correo electrónico. Pueden verificar la solicitud mediante una llamada telefónica a través de:

- Un número de teléfono conocido y legítimo de la empresa (no el que figura en el correo electrónico),

- Un canal de comunicación autorizado en el lugar de trabajo, o

- En persona o a través de un software de teleconferencia.

Es una buena práctica que las organizaciones también implementen una política de confirmación secundaria para las transferencias bancarias. Los empleados deben sospechar de las solicitudes que no se inicien a través de ningún medio que no sea el correo electrónico (lo que suelen sugerir los atacantes).

Habilitar la autenticación multifactorial (MFA)

Aunque no es inmune a los ataques, habilitar la identificación multifactorial (MFA) para las cuentas de correo electrónico puede ser de gran ayuda. La MFA, a veces denominada autenticación de dos factores (2FA), puede evitar la mayoría de los intentos de apropiación de cuentas simplemente exigiendo un método adicional para verificar la identidad del usuario.

La biometría o las llaves de seguridad de hardware como Yubikey son otra alternativa para implementar la MFA.

Detectar correos electrónicos maliciosos

El correo electrónico ha demostrado ser desde hace tiempo el mejor aliado de los actores maliciosos. Se estima que entre el 80 % y el 95 % de todos los ataques a empresas se propagan a través del correo electrónico, por lo que contar con una estrategia para proteger a los usuarios contra los correos electrónicos maliciosos es un pilar importante de la defensa.

Aparte del contenido textual real de un correo electrónico, existen dos riesgos técnicos principales asociados a los correos electrónicos en general: los archivos adjuntos y los enlaces maliciosos.

Gestionar archivos adjuntos maliciosos

En los ataques de compromiso del correo electrónico empresarial, los atacantes pueden utilizar archivos adjuntos para ejecutar código ejecutable que puede desplegar un RAT para instalar keyloggers, puertas traseras, etc. Los atacantes utilizan estas y otras herramientas de posexplotación para robar credenciales y datos útiles, como contactos y correspondencia anterior por correo electrónico.

Los estafadores de BEC suelen dedicar cierto tiempo a perfilar a sus víctimas con el fin de crear un contenido lo más convincente posible, lo que aumenta el éxito del aspecto de ingeniería social de la estafa. Por ese motivo, es importante considerar una serie de opciones para evitar que los archivos adjuntos ejecuten código. El filtrado de archivos adjuntos se puede utilizar de varias maneras para ayudar a mitigar la ejecución de código. Por ejemplo, se puede utilizar un software de análisis de correo electrónico para cambiar los formatos de los archivos adjuntos, de modo que no puedan ejecutar código oculto.

Aunque esto puede ser eficaz hasta cierto punto, también puede impedir que los usuarios realicen tareas comerciales habituales con documentos que deben editarse o devolverse a su formato original. Dado ese impacto, la resistencia de los usuarios podría ser alta.

Una solución mejor sería el desarme y reconstrucción de contenido (CDR), que descompone el archivo adjunto y elimina el contenido dañino. Esto es muy eficaz y encuentra poca resistencia por parte de los usuarios, ya que el proceso es transparente a nivel de usuario.

Prácticas recomendadas para macros, archivos y listas blancas

La protección contra el BEC también incluirá la implementación de defensas para macros, archivos y listas blancas. A continuación se indican algunas prácticas recomendadas que pueden seguir los usuarios:

- Desactive o restrinja las macros en la medida de lo posible: Muchos ataques utilizan el lenguaje de programación VBA de Microsoft Office para llamar a servidores C2 y descargar cargas maliciosas.

- Asegúrese de que el software de análisis de correo electrónico gestione correctamente los archivos comprimidos: los archivos comprimidos pueden eludir algunos motores de análisis poco sofisticados si estos no descomprimen los archivos por completo. Se sabe que los atacantes añaden archivos comprimidos a otros archivos, como imágenes, que algunos programas de seguridad pueden pasar por alto.

- Tenga cuidado al incluir archivos en la lista blanca por extensión: Los atacantes intentan eludir las reglas de la lista blanca renombrando los archivos ejecutables con extensiones de archivo no ejecutables. Si los usuarios incluyen archivos adjuntos en la lista blanca, se recomienda utilizar una política que incluya en la lista blanca por tipo de archivo, es decir, escanear el archivo para examinar su formato, a fin de evitar las elusiones más fáciles.

Gestión de enlaces y verificación del remitente

Para protegerse contra los correos electrónicos que contienen enlaces maliciosos, algunas organizaciones desactivan los hipervínculos de los correos electrónicos para que no se puedan pulsar. El usuario debe copiar y pegar el enlace en un navegador, un proceso consciente que le da la oportunidad de detenerse y pensar en lo que está haciendo.

El problema, una vez más, es que cuando la seguridad afecta a la productividad y la comodidad, puede provocar cierta resistencia por parte de los usuarios. Esta medida de seguridad tiene el doble inconveniente de ser incómoda y falible: el retraso puede resultar frustrante y, además, introducir el retraso no garantiza que el usuario no visite el enlace.

Otra estrategia a tener en cuenta es la verificación del remitente, mediante métodos de autenticación como DMARC y SPF/DKIM. Estos métodos pueden ayudar a señalar identidades de remitentes falsas, como cuentas suplantadas, pero pueden no ser útiles en los casos en que la cuenta pertenezca a un miembro legítimo de una organización que haya sido comprometida por un atacante.

Por último, es importante protegerse tanto contra los archivos adjuntos maliciosos como contra los enlaces maliciosos, equipando todos los puntos finales con una solución de seguridad basada en IA que pueda detectar y bloquear el código malicioso cuando intente ejecutarse, independientemente de su origen: archivo o sin archivo, enlace o macro.

Obtenga más información sobre amenazas

Obtenga más información sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónManténgase protegido con SentinelOne

Aunque es difícil impedir que un agente malicioso intente un ataque, es posible detectarlo antes de que se propague profundamente en una red.

Una solución de seguridad autónoma como SentinelOne no solo detectará los ataques BEC cuando se produzcan, sino que también garantizará que se detengan los intentos de instalar RAT, keyloggers y otro malware.

Aunque las estafas de compromiso del correo electrónico empresarial se dirigen al "eslabón más débil" (el personal ocupado que se esfuerza por ser productivo), cada medida que las organizaciones puedan tomar para prevenir y detectar estas amenazas a la ciberseguridad marcará la diferencia.

Si desea ver cómo la plataforma Singularity de SentinelOne puede proteger su empresa de los ataques de ciberseguridad basados en el correo electrónico, solicite una demostración gratuita hoy mismo. hoy mismo.

¿Le ha gustado este artículo? Síganos en LinkedIn, Twitter, YouTube o Facebook para ver el contenido que publicamos.

Más información sobre ciberseguridad

- La RSAC 2020 arranca con la plataforma Singularity de SentinelOne

- ¿Qué es el hacktivismo? ¿Y por qué debería importarle a las empresas?

- ¿Le preocupa que su Mac pueda infectarse con un virus? Hablemos Hechos

- Seguro cibernético y seguridad de la información | ¿Es justa la crítica de InfoSec al seguro cibernético?

- Derrotar al ransomware | Superar a los atacantes mediante la cooperación público-privada

- Del almacenamiento a la ciberseguridad SaaS: el porqué

- Mi hospital se infectó con un virus | Cómo la atención sanitaria está enferma con la cibernética

Preguntas frecuentes sobre el compromiso del correo electrónico empresarial

El compromiso del correo electrónico empresarial es un tipo de ciberataque en el que los delincuentes suplantan o piratean cuentas de correo electrónico empresariales para engañar a los empleados y que transfieran dinero o compartan datos confidenciales. A menudo se hacen pasar por ejecutivos, proveedores o socios, utilizando correos electrónicos cuidadosamente elaborados para crear urgencia y eludir los controles de seguridad normales.

Los autores de los ataques BEC suelen centrarse en organizaciones con departamentos financieros, ejecutivos o equipos de recursos humanos. Tanto las pequeñas como las grandes empresas pueden ser víctimas. Los atacantes se dirigen a los empleados autorizados para aprobar pagos, información confidencial o proveedores para manipular transacciones válidas con fines fraudulentos.

Los atacantes suplantan o obtienen acceso a una cuenta de correo electrónico de confianza y, a continuación, envían facturas falsas, solicitudes de transferencia de fondos o consultas de información confidencial. Crean una situación de urgencia o secreto para presionar al destinatario a actuar rápidamente, a menudo sin pasar por el proceso de verificación. Estos correos electrónicos parecen legítimos, lo que aumenta las posibilidades de éxito.

Solicitudes inusuales de transferencias bancarias o datos confidenciales, especialmente fuera del horario laboral habitual. Correos electrónicos que instan al secreto o a actuar con rapidez. Pequeños cambios en las direcciones de correo electrónico o los dominios, nombres mal escritos o instrucciones de transferencia desconocidas. Las solicitudes que no se ajustan a los procedimientos establecidos son señales de alarma.

La MFA ayuda a bloquear el acceso no autorizado a las cuentas, pero no es un escudo completo. Muchas estafas BEC se basan en la suplantación de identidad o la ingeniería social, que no requieren credenciales comprometidas. Combine la MFA con la formación de los usuarios, el filtrado de correos electrónicos y la verificación de transacciones para reducir el riesgo de forma eficaz.

Los tipos más comunes son el fraude del director ejecutivo (suplantación de identidad de ejecutivos), el fraude de facturas (facturas falsas de proveedores), el compromiso de cuentas (cuentas de correo electrónico pirateadas) y la suplantación de identidad de abogados. Todos ellos utilizan tácticas de ingeniería social para engañar a los empleados y que realicen acciones no autorizadas, lo que a menudo conlleva pérdidas económicas.

Exija la autenticación multifactorial y contraseñas seguras para las cuentas de correo electrónico. Forme a los empleados para que detecten el phishing y la ingeniería social. Implemente procesos estrictos de verificación de pagos, como las devoluciones de llamada. Utilice tecnologías avanzadas de filtrado de correo electrónico y antisuplantación, como DMARC. Audite periódicamente el correo electrónico y los flujos de trabajo financieros en busca de anomalías.

Cambie inmediatamente las contraseñas de las cuentas afectadas y revoque los tokens de sesión. Verifique si se ha enviado algún pago y, si es posible, revoque o bloquee las transacciones. Notifique al equipo financiero y a las autoridades pertinentes, como las fuerzas del orden. Lleve a cabo una investigación completa, actualice los controles de seguridad y reajuste la formación para evitar que se repita.