Kerberoasting ist eine Angriffsmethode, die auf Dienstkonten in Active Directory abzielt. In diesem Leitfaden werden die Funktionsweise von Kerberoasting, seine potenziellen Auswirkungen und wirksame Präventionsstrategien erläutert.

Erfahren Sie mehr über die Bedeutung der Überwachung von Dienstkonten und der Implementierung strenger Passwortrichtlinien. Das Verständnis von Kerberoasting ist für Unternehmen unerlässlich, um ihre Active Directory-Umgebungen zu schützen.

Was ist ein Kerberoasting-Angriff?

Kerberoasting ist ein Cyberangriff, der auf das Kerberos-Authentifizierungsprotokoll abzielt, das häufig in Windows-Netzwerken zur sicheren Authentifizierung von Benutzern und Geräten verwendet wird. Bei einem Kerberoasting-Angriff verwendet ein Angreifer spezielle Tools, um verschlüsselte Kerberos-Tickets aus einem Netzwerk zu extrahieren, und versucht dann, die Verschlüsselung zu knacken, um Zugriff auf sensible Informationen oder Netzwerkressourcen zu erhalten.

Bevor wir uns näher mit Kerberoasting-Angriffen und ihrer Funktionsweise befassen, sollten wir uns zunächst mit der Architektur von Dienstkonten vertraut machen.

- Dienstkontopasswörter haben alle die gleiche Länge und laufen nicht ab.

- Die meisten Dienstkonten verfügen über erweiterte Berechtigungen und sind oft Mitglieder von Gruppen mit hohen Privilegien, wie z. B. Domänenadministratoren, die über vollständige Administratorrechte für AD verfügen.

- Durch das Knacken der Passwörter von Dienstkonten können Angreifer den Kerberos-Mechanismus ausnutzen und die gesamte AD-Domäne kompromittieren.

Was ist das Kerberos-Authentifizierungsprotokoll?

Kerberos ist ein Authentifizierungsprotokoll, das häufig in Windows-Netzwerken verwendet wird, um Benutzer und Geräte sicher zu authentifizieren. Das Kerberos-Protokoll verwendet Tickets, um Benutzer und Geräte sicher zu authentifizieren, ohne Klartext-Passwörter über das Netzwerk zu übertragen. Diese Tickets werden mit einem geheimen Schlüssel verschlüsselt, der zwischen dem Benutzer und dem Authentifizierungsserver geteilt wird. Bei einem Kerberoasting-Angriff kann der Angreifer diese verschlüsselten Tickets aus dem Netzwerk extrahieren und dann mit Brute-Force- oder Wörterbuch-basierten Angriffen versuchen, die Verschlüsselung zu knacken und Zugriff auf die sensiblen Informationen oder Ressourcen zu erhalten, zu denen das Ticket Zugang gewährt.

Kerberoasting beinhaltet die Ausnutzung von Service-Tickets, um Anmeldedaten zu stehlen. Erfahren Sie mehr über die Erkennung komplexer Bedrohungen mit Singularity XDR.

Warum sind Kerberoasting-Angriffe so verbreitet?

Kerberoasting-Angriffe sind weit verbreitet, da sie schwer zu erkennen und zu verhindern sind. Das Kerberos-Protokoll ist auf Sicherheit und Effizienz ausgelegt, basiert jedoch auf der Geheimhaltung der geheimen Schlüssel, die zur Ver- und Entschlüsselung der Tickets im Authentifizierungsprozess verwendet werden. Wenn ein Angreifer diese geheimen Schlüssel in seinen Besitz bringen kann, kann er sie zum Extrahieren und Entschlüsseln der Tickets verwenden, um sich so Zugang zu sensiblen Informationen oder Netzwerkressourcen zu verschaffen.

Darüber hinaus wird das Kerberos-Protokoll häufig in Unternehmensnetzwerken verwendet. Dies macht Windows-Netzwerke zu einem besonders attraktiven Ziel für Angreifer, da ein erfolgreicher Kerberoasting-Angriff auf ein Unternehmensnetzwerk dem Angreifer potenziell Zugriff auf eine große Anzahl sensibler Ressourcen und Informationen verschaffen kann.

Darüber hinaus kann der Angriff aus der Ferne durchgeführt werden, ohne dass der Angreifer direkt mit dem Authentifizierungsserver oder den angestrebten Netzwerkressourcen interagieren muss. Dies macht es für Verteidiger schwierig, den Angriff zu erkennen und zu stoppen, bevor er erfolgreich ist. Insgesamt führt die Kombination dieser Faktoren dazu, dass Kerberoasting-Angriffe weit verbreitet sind und Organisationen, die sich für eine sichere Authentifizierung auf das Kerberos-Protokoll verlassen, potenziell Schaden zufügen können.

Wie Kerberoasting-Angriffe funktionieren

1. Kontoauthentifizierung

Bei einem Kerberoasting-Angriff verschafft sich der Angreifer zunächst die erforderlichen Berechtigungen, um Service-Tickets vom Kerberos-Authentifizierungsdienst anzufordern. Dies kann durch die Kompromittierung des Kontos eines legitimen Benutzers mit den entsprechenden Berechtigungen erfolgen. Ist der Angreifer erfolgreich, erhält er Zugriff auf die Netzwerkressource, zu der das Ticket Zugang gewährt, ohne das tatsächliche Passwort des Benutzers oder Geräts kennen zu müssen, zu dem das Ticket gehört.

Die Kerberoasting-Technik ist eine effektive Methode, um als normaler Benutzer Dienstkonto-Anmeldedaten aus AD zu extrahieren, ohne Pakete an das Zielsystem zu senden.

2. Kerberos-Dienstticket

Bei einem Kerberoasting-Angriff erhält ein Angreifer eine große Anzahl von Diensttickets vom Kerberos-Authentifizierungsdienst und versucht dann, mit diesen Tickets die Passwörter der mit diesen Tickets verbundenen Konten zu knacken. Bei dieser Technik kann ein Angreifer ein gültiges Kerberos-Ticket-Granting-Ticket (TGT) missbrauchen oder den Netzwerkverkehr abhören, um ein Ticket-Granting-Service-Ticket (TGS) zu erhalten, das für Brute-Force-Angriffe anfällig sein kann.

3. Passwort-Cracking

Der Angreifer kann die Diensttickets erhalten, indem er sie unter Verwendung der Konten legitimer Benutzer mit den entsprechenden Berechtigungen vom Kerberos-Authentifizierungsdienst anfordert. Sobald der Angreifer die Diensttickets erhalten hat, kann er mit speziellen Tools versuchen, die mit diesen Tickets verbundenen Passwörter zu knacken. Angreifer verwenden den folgenden Prozess, um ein anfälliges Dienstkontopasswort offline zu knacken.

4. Eskalation des Angriffs

Bei einem erfolgreichen Angriff kann der Angreifer Zugriff auf die mit den Diensttickets verbundenen Konten erhalten, wodurch er unbefugten Zugriff auf sensible Informationen erhält oder andere böswillige Aktivitäten ausführen kann. Dies kann eine ernsthafte Sicherheitsbedrohung für Organisationen darstellen, die das Kerberos-Authentifizierungsprotokoll verwenden. Der erste Schritt besteht darin, Service Principal Names (SPNs) zu ermitteln. Angreifer können mit dem Active Directory PowerShell-Modul leicht alle SPNs bestimmter Typen finden. Der nützlichste SPN-Typ, nach dem ein Angreifer suchen kann, ist "SQL". Das unten gezeigte Cmdlet "Get-ADObject" ermittelt beispielsweise alle in Active Directory registrierten SQL-Server.

""

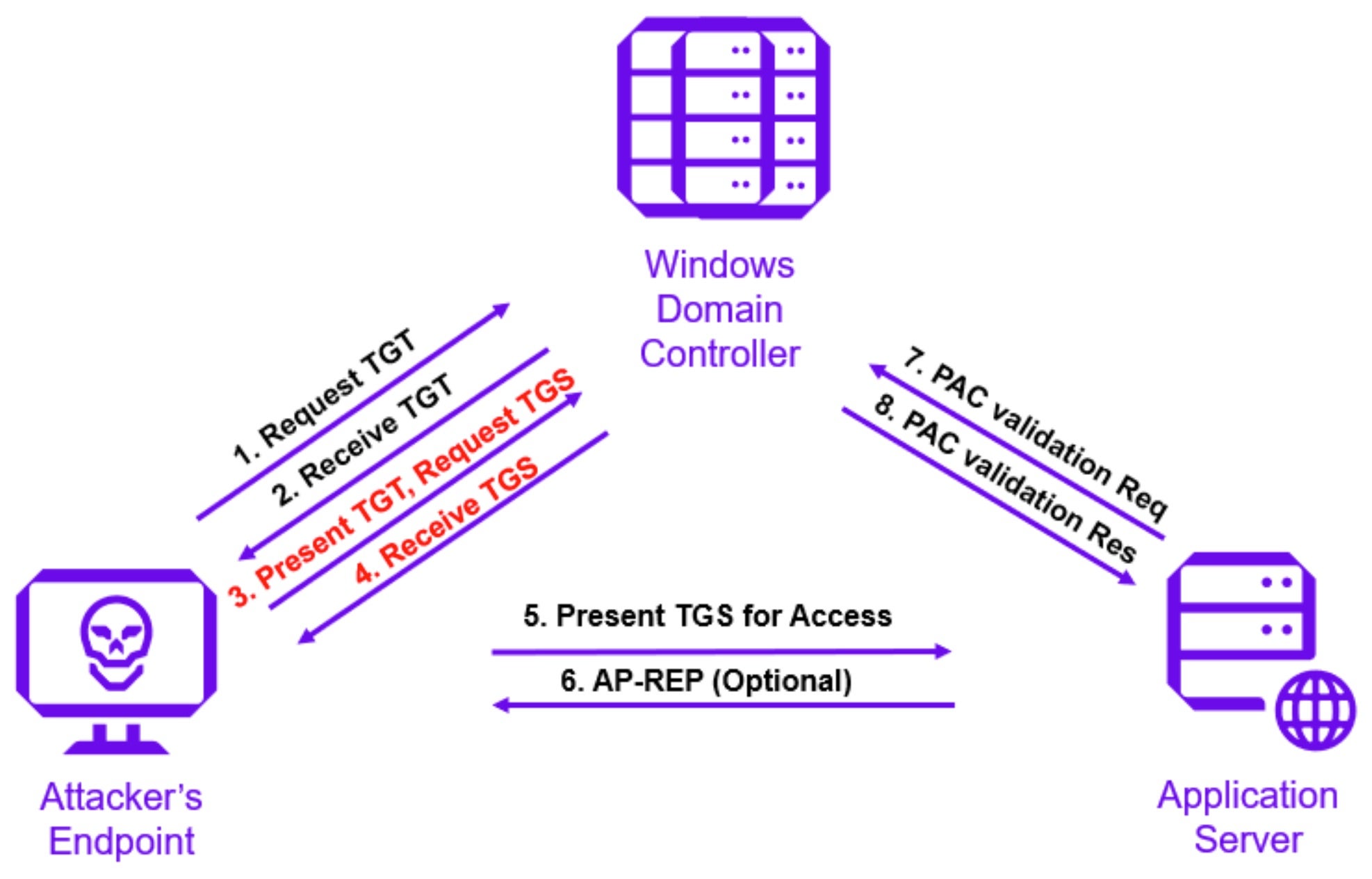

Wie in der Abbildung unten gezeigt, legt ein Angreifer ein gültiges Authentifizierungsticket (TGT) eines Domänenbenutzers vor, um ein oder mehrere Kerberos-Ticket-Granting-Service-Tickets (TGS) für einen beliebigen Service Principal Name (SPN) von einem Domänencontroller (DC). Angreifer nutzen die veraltete Unterstützung von Microsoft für die Kerberos-RC4-Verschlüsselung (RC4_HMAC_MD5) aus, da der NTLM-Passwort-Hash bei diesem Verschlüsselungstyp häufig verwendet wird. Bei der Anforderung von TGS-Tickets können Angreifer die Verwendung der RC4-Verschlüsselung erzwingen.

Nachdem der Angreifer den Zielserver identifiziert hat, erhält er die Liste der mit Dienstkonten verbundenen SPNs. Er kann diese Dienstkonten verwenden, um Kerberos-TGS-Diensttickets von einem Domänencontroller (DC) anzufordern.

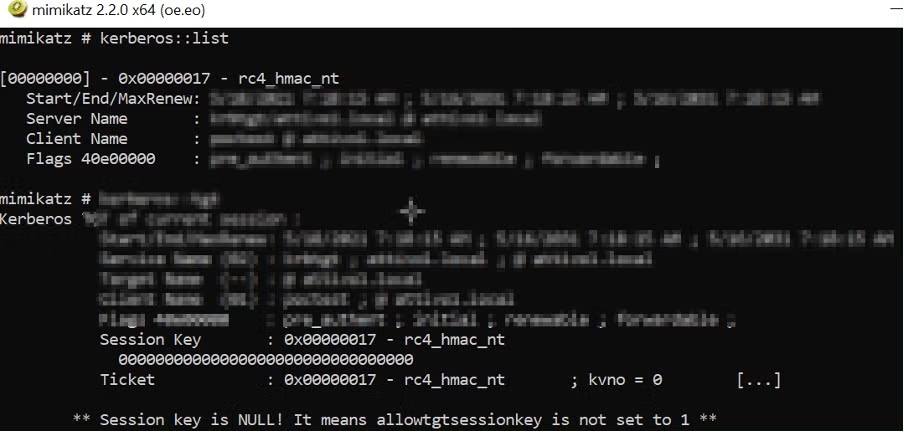

Hinweis: Das mit dem Open-Source-Tool angeforderte Serviceticket Mimikatz hat den Verschlüsselungstyp RC4.

Sobald der Client das Ticket erhalten hat, kann ein Angreifer alle Kerberos-Diensttickets aus dem Speicher des Benutzers ohne erweiterte Rechte in eine Datei exportieren.

Insgesamt sind dies die Schritte, die üblicherweise bei Kerberoasting-Angriffen verwendet werden:

- Der Angreifer verschafft sich die erforderlichen Berechtigungen, um Diensttickets vom Kerberos-Authentifizierungsdienst anzufordern. Dies kann durch die Kompromittierung eines legitimen Benutzerkontosmit den entsprechenden Berechtigungen kompromittiert werden.

- Der Angreifer nutzt das kompromittierte Konto, um eine große Anzahl von Service-Tickets vom Kerberos-Authentifizierungsdienst anzufordern.

- Der Kerberos-Authentifizierungsdienst stellt dem Angreifer die angeforderten Service-Tickets aus.

- Der Angreifer verwendet spezielle Tools, um die mit den Diensttickets verbundenen Passwörter zu knacken.

- Sobald die Passwörter geknackt sind, erhält der Angreifer Zugriff auf die mit den Diensttickets verbundenen Konten.

- Der Angreifer kann nun die kompromittierten Konten nutzen, um sich unbefugten Zugriff auf sensible Informationen zu verschaffen oder andere böswillige Aktivitäten durchzuführen.

- Der Angreifer wiederholt diesen Vorgang, um weitere Service-Tickets zu erhalten und die damit verbundenen Passwörter zu knacken, um Zugriff auf weitere Konten zu erhalten.

- Der Angreifer kann die kompromittierten Konten nutzen, um sich weiteren Netzwerkzugriff zu verschaffen und komplexere Angriffe durchzuführen, z. B. sich lateral innerhalb des Netzwerks zu bewegen oder Malware zu verbreiten.

Beispiel für einen Kerberoasting-Angriff

- Während der Operation Wocao verwendeten die Angreifer das Invoke-Kerberoast-Modul von PowerSploit, um verschlüsselte Service-Tickets anzufordern und die Passwörter von Windows-Dienstkonten offline mit Brute-Force-Angriffen zu knacken. Diese Diensttickets können dann verwendet werden, um sich als die zugehörigen Dienstkonten auf anderen Systemen innerhalb des Netzwerks zu authentifizieren. Anschließend versuchten die Angreifer mit einer Brute-Force-Attacke, die Passwörter dieser Dienstkonten zu erraten, die oft schwach sind oder von mehreren Konten gemeinsam genutzt werden. Durch das Knacken des Passworts eines Dienstkontos konnten die Angreifer Zugriff auf sensible Systeme und Daten innerhalb des Netzwerks erlangen.

- Im Rahmen des Solorigate-Backdoor-Vorfalls erlangten die Angreifer von APT29 Ticket Granting Service (TGS)-Tickets für Active Directory Service Principal Names (SPNs) für Active Directory Service Principal Names (SPNs), um diese offline zu knacken.

Der Solorigate-Backdoor-Vorfall war ein Cyberangriff, der sich gegen verschiedene Organisationen richtete, darunter Regierungsbehörden und Technologieunternehmen. Die Angreifer, bei denen es sich vermutlich um die APT29-Gruppe handelte, nutzten eine ausgeklügelte Backdoor namens "Solorigate", um auf die Netzwerke der Opfer zuzugreifen. Eine der von den Angreifern verwendeten Taktiken war Kerberoasting. Durch das Knacken des Passworts eines Dienstkontos können die Angreifer Zugriff auf sensible Systeme und Daten innerhalb des Netzwerks erhalten.

- In einem anderen Vorfall nutzte die FIN7-Bedrohungsgruppe Kerberoasting für den Zugriff auf Anmeldedaten und führte laterale Bewegungen durch das Netzwerk durch.

Strategien zur Erkennung und Prävention von Kerberoasting-Angriffen

Identitätssicherheit

Identitätssicherheit ist eine neue Funktion, die Angriffe auf Identitätsinfrastrukturen wie Active Directory erkennt. Diese Lösungen können Identitätseinstellungen innerhalb von Active Directory erkennen, die es anfällig für Angriffe machen, und potenzielle Kerberoasting-Angriffe nahezu in Echtzeit erkennen.

Eine weitere Möglichkeit, einen Kerberoasting-Angriff zu verhindern, besteht darin, starke und eindeutige Passwörter für alle Konten zu verwenden. Dies erschwert es Angreifern, die Passwörter zu knacken, die mit den von ihnen erlangten Service-Tickets verbunden sind.

Verwenden Sie darüber hinaus Sicherheitsmaßnahmen wie Multi-Faktor-Authentifizierung, bei der Benutzer bei der Anmeldung in ihren Konten ein zusätzliches Verifizierungsformular ausfüllen müssen. Dies kann dazu beitragen, Angreifer daran zu hindern, auf Konten zuzugreifen, selbst wenn es ihnen gelingt, die Service-Tickets zu erhalten und die Passwörter zu knacken.

Darüber hinaus können Unternehmen Tools und Technologien einsetzen, um Kerberoasting-Angriffe zu erkennen und zu verhindern. Beispielsweise können sie Netzwerküberwachungstools verwenden, um ungewöhnliche Aktivitäten im Zusammenhang mit dem Kerberos-Authentifizierungsprotokoll zu erkennen, und Intrusion-Detection-Systeme einsetzen, um sie vor potenziellen Angriffen zu warnen.

Insgesamt kann eine Kombination aus starken Passwörtern, Zwei-Faktor-Authentifizierung und Sicherheitstechnologien dazu beitragen, einen Kerberoasting-Angriff zu verhindern und vor unbefugtem Zugriff auf sensible Informationen zu schützen.

Threat Hunting

Im Zusammenhang mit einem Kerberoasting-Angriff kann Threat Hunting eingesetzt werden, um die anfängliche Kompromittierung eines Benutzerkontos zu identifizieren und zu verhindern, das zur Anforderung von Service-Tickets vom Kerberos-Authentifizierungsdienst verwendet wird. Dies kann dazu beitragen, den Angreifer daran zu hindern, die Service-Tickets zu erhalten und den Angriff zu starten.

Darüber hinaus kann Threat Hunting ungewöhnliche Aktivitäten im Zusammenhang mit dem Kerberos-Authentifizierungsprotokoll erkennen, wie z. B. eine große Anzahl angeforderter Service-Tickets oder Versuche, die mit diesen Tickets verbundenen Passwörter zu knacken. Dies kann dazu beitragen, einen laufenden Kerberoasting-Angriff zu identifizieren und geeignete Maßnahmen zu seiner Abwehr zu ergreifen.

Threat-Hunting-Teams können die von der Singularity™ Identity Security Posture Management-Lösung gesammelten Informationen nutzen und Bewertungen potenzieller Schwachstellen im Unternehmen melden. Die Singularity Identity Security-Lösung erkennt Angreifer, die versuchen, Kerberos-Tickets aufzulisten, und löst Ereignisse bei potenziellen Kerberoasting-Angriffen aus.

Täuschungstechnologie

Täuschungstechnologie kann potenziell zur Abwehr von Kerberoasting-Angriffen eingesetzt werden. Die Täuschungstechnologie, zu der Köder, Lockmittel und Lockvögel gehören, wurde entwickelt, um Angreifer anzulocken und Angriffsversuche zu erkennen und abzuwehren.

Im Zusammenhang mit einem Kerberoasting-Angriff kann die Täuschungstechnologie dazu verwendet werden, gefälschte Konten zu erstellen, mit denen Service-Tickets vom Kerberos-Authentifizierungsdienst angefordert werden können. Anschließend kann sie die mit diesen gefälschten Konten verbundenen Aktivitäten überwachen und alle Versuche erkennen, die mit den Service-Tickets verbundenen Passwörter zu knacken.

Angenommen, ein Angreifer versucht, einen Kerberoasting-Angriff auf einen Köder durchzuführen. In diesem Fall kann er das Sicherheitsteam alarmieren und ihm Informationen über den Angriff liefern, wie z. B. die IP-Adresse des Angreifers und die von ihm verwendeten Tools und Techniken. Dies kann dem Sicherheitsteam helfen, sich gegen den Angriff zu verteidigen und Schäden zu verhindern.

Obwohl Täuschungstechnologien in einigen Fällen wirksam sein können, sind sie keine vollständige Lösung für das Problem von Kerberoasting-Angriffen. Unternehmen müssen eine Kombination aus Sicherheitsmaßnahmen einsetzen, um sich vor diesen Angriffen zu schützen. Kerberoasting kann zum Diebstahl von Anmeldedaten und weiteren Kompromittierungen führen. Sorgen Sie mit Singularity XDR für eine robuste Sicherheit, um solche Risiken frühzeitig zu erkennen.

Verbessern Sie Ihre Threat Intelligence

Verbessern Sie Ihre Threat Intelligence

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenSo schützen Sie sich vor Kerberoasting-Angriffen und mindern deren Auswirkungen

Unternehmen können die folgenden bewährten Verfahren als Schutzstrategie implementieren, um zu verhindern, dass die gesamte Domäne kompromittiert wird.

- Stellen Sie sicher, dass alle Dienstkonten lange, komplexe Passwörter (mehr als 25 Zeichen) haben.

- Ändern Sie die Passwörter für Dienstkonten regelmäßig (mindestens einmal pro Jahr).

- Verwenden Sie gruppenverwaltete Dienstkonten (gMSAs), die eine Passwortverwaltung bieten und es dem Administrator ersparen, die Anmeldedaten jedes Dienstkontos manuell zu verwalten.

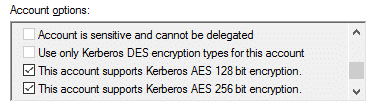

- MITRE ATT&CK empfiehlt außerdem, anstelle von RC4 die AES-Kerberos-Verschlüsselung (oder einen anderen stärkeren Verschlüsselungsalgorithmus) zu aktivieren, um Angreifern das Knacken von Hashes offline zu erschweren. Aktivieren Sie den Verschlüsselungstyp AES 128/256-Bit über die Kontrollkästchen auf der Registerkarte "Konto".

Kerberos-Sicherheitsrichtlinieneinstellungen und Empfehlungen

Unternehmen sollten besonders auf die Kerberos-Richtlinie, um das Risiko zu verringern, dass Angreifer Anmeldeinformationen stehlen. Diese Richtlinieneinstellungen befinden sich unter ComputerkonfigurationWindows-EinstellungenSicherheitseinstellungenKontorichtlinienKerberos-Richtlinie.

Ein Angreifer kann anfällige Richtlinieneinstellungen ausfindig machen, um sie auszunutzen. Im Folgenden finden Sie die Kerberos-Sicherheitsrichtlinieneinstellungen und empfohlene Optionen.

- Benutzeranmeldebeschränkungen erzwingen – Wenn diese Richtlinieneinstellung deaktiviert ist, erhalten Benutzer möglicherweise Sitzungstickets für Dienste, für deren Nutzung sie keine Berechtigung haben. Es wird empfohlen, diese Richtlinie auf "Aktiviert" zu setzen.

- Maximale Lebensdauer für Diensttickets – Diese Richtlinie legt die maximale Anzahl von Minuten fest, in denen ein gewährtes Sitzungsticket für den Zugriff auf einen bestimmten Dienst verwendet werden kann.

Es wird empfohlen, diese Richtlinie auf 600 Minuten festzulegen. Wenn Sie einen zu hohen Wert für die "Maximale Lebensdauer für Servicetickets" konfigurieren, können Benutzer möglicherweise außerhalb ihrer Anmeldezeiten auf Netzwerkressourcen zugreifen. Außerdem können deaktivierte Benutzerkonten weiterhin mit gültigen Servicetickets, die vor der Deaktivierung ihrer Konten ausgestellt wurden, auf Netzwerkdienste zugreifen.

- Maximale Lebensdauer für Benutzertickets – Diese Richtlinie legt die maximale Zeit (in Stunden) fest, für die ein Ticket-Gewährungsticket eines Benutzers verwendet werden kann. Wenn das Ticket-Gewährungsticket eines Benutzers abläuft, muss das System ein neues anfordern oder das vorhandene erneuern. Es wird empfohlen, diese Richtlinie auf 10 Stunden festzulegen. Wenn Sie einen zu hohen Wert konfigurieren, können Benutzer möglicherweise außerhalb ihrer Anmeldezeiten auf Netzwerkressourcen zugreifen. Außerdem können deaktivierte Benutzerkonten weiterhin Zugriff auf Netzwerkdienste haben, wenn sie vor der Deaktivierung ihrer Konten gültige Benutzertickets erhalten haben. Die Konfiguration eines zu niedrigen Werts kann die Leistung des Key Distribution Center (KDC) bei der Anforderung von Tickets beeinträchtigen und zu einem DoS-Angriff führen.

- Maximale Lebensdauer für die Erneuerung von Benutzertickets – Diese Richtlinieneinstellung legt den Zeitraum (in Tagen) fest, in dem das Ticket eines Benutzers erneuert werden kann. Es wird empfohlen, diese Richtlinie auf 7 Tage festzulegen. Bei einer zu hohen Einstellung können Benutzer möglicherweise sehr alte Benutzertickets erneuern.

- Maximale Toleranz für die Synchronisierung der Computeruhr – Diese Richtlinieneinstellung legt die maximale Zeitdifferenz (in Minuten) fest, die Kerberos V5 zwischen der Zeit auf der Client-Uhr und der Zeit auf dem Domänencontroller, der die Kerberos-Authentifizierung bereitstellt, toleriert. Es wird empfohlen, diese Richtlinie auf einen Wert von 5 Minuten festzulegen.

Wie SentinelOne Singularity Identity vor Kerberoasting-Angriffen schützt

SentinelOne Singularity Identity überwacht Active Directory kontinuierlich auf Angriffe wie Kerberoasting. Die Ranger AD-Lösung erkennt Kerberos-Ticket-Enumeration und löst Ereignisse bei potenziellen Kerberoasting-Angriffen aus. Singularity Identity setzt außerdem irreführende Anmeldedaten ein, darunter Hashes, Authentifizierungstoken und Kerberos-Tickets. Auf diese Weise können Angreifer, die irreführende Tickets verwenden, erkannt und zur Abwehr auf Lockvogelsysteme umgeleitet werden.

Tiefer gehende Bedrohungsdaten erhalten

Tiefer gehende Bedrohungsdaten erhalten

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenMehr über Kerberoasting

Kerberoasting und Mimikatz

Mimikatz ist ein Tool, das zur Durchführung eines Kerberoasting-Angriffs verwendet werden kann. Mimikatz ist ein Dienstprogramm, das entwickelt wurde, um sensible Informationen aus einem Computersystem zu extrahieren, darunter Passwörter und andere Authentifizierungsdaten.

Im Rahmen eines Kerberoasting-Angriffs kann Mimikatz Service-Tickets vom Kerberos-Authentifizierungsdienst abrufen und anschließend die zugehörigen Passwörter knacken. Auf diese Weise erhält ein Angreifer unbefugten Zugriff auf die mit den Service-Tickets verbundenen Konten.

Mimikatz ist ein leistungsstarkes Tool, das sowohl für legitime als auch für böswillige Zwecke eingesetzt werden kann. Während es für Sicherheitsexperten nützlich sein kann, um die Sicherheit ihrer Systeme zu testen, kann es auch von Angreifern für Cyberangriffe genutzt werden. Daher müssen Unternehmen sich vor seiner Verwendung in einem Kerberoasting-Angriff schützen.

Kerberoasting und Golden Tickets

Kerberoasting und Golden Tickets sind beides Techniken, die zur Durchführung von Cyberangriffen auf das Kerberos-Authentifizierungsprotokoll verwendet werden können.

Beim Kerberoasting werden eine große Anzahl von Service-Tickets vom Kerberos-Authentifizierungsdienst abgerufen und anschließend mit speziellen Tools die mit diesen Tickets verbundenen Passwörter geknackt. Auf diese Weise kann sich ein Angreifer unbefugten Zugriff auf die mit den Service-Tickets verbundenen Konten verschaffen.

Ein Golden Ticket hingegen ist ein gefälschtes Kerberos-Ticket, mit dem sich jeder Benutzer in einem Netzwerk authentifizieren kann. Auf diese Weise kann ein Angreifer, der ein Golden Ticket erworben hat, unbefugten Zugriff auf das Netzwerk erlangen und andere böswillige Aktivitäten durchführen.

Beide Techniken können zwar zum Angriff auf das Kerberos-Authentifizierungsprotokoll verwendet werden, sie haben jedoch unterschiedliche Mechanismen und können für unterschiedliche Zwecke eingesetzt werden. Für Unternehmen ist es wichtig, die Unterschiede zwischen diesen Techniken zu verstehen und sich vor ihnen zu schützen, um die Sicherheit ihrer Systeme zu gewährleisten.

Der Golden-Ticket-Angriff ähnelt einem Kerberoasting-Angriff, bei dem ein Angreifer vorhandene Tickets extrahiert und entschlüsselt, um Zugriff auf Netzwerkressourcen zu erhalten. Bei einem Golden-Ticket-Angriff erstellt der Angreifer jedoch ein völlig neues und gefälschtes Ticket, mit dem er alle vorhandenen Zugriffskontrollen oder Authentifizierungsprotokolle umgehen kann.

Kerberoasting und Silver Tickets

Ein Silver Ticket ist ein gefälschtes Kerberos-Ticket, mit dem ein Angreifer sich als legitimer Dienst in einem Netzwerk ausgeben kann. Dadurch kann der Angreifer auf Netzwerkressourcen zugreifen und andere böswillige Aktivitäten ausführen.

Beide Techniken können zwar zum Angriff auf das Kerberos-Authentifizierungsprotokoll verwendet werden, sie haben jedoch unterschiedliche Mechanismen und können für unterschiedliche Zwecke eingesetzt werden. Für Unternehmen ist es wichtig, die Unterschiede zwischen diesen Techniken zu verstehen und sich vor ihnen zu schützen, um die Sicherheit ihrer Systeme zu gewährleisten.

Viele Unternehmen richten Dienstkonten mit zu vielen Berechtigungen und oft schwachen Passwörtern ein, wodurch es für Angreifer ein Leichtes ist, sich vom Domänenbenutzer zum Domänenadministrator hochzuarbeiten. Durch die Implementierung einer kontinuierlichen Bewertung und Validierung von Kerberos-Konfigurationen kann die Anfälligkeit für Privilegieneskalationen und laterale Bewegungen vermieden werden.

Häufig gestellte Fragen zu Kerberoasting-Angriffen

Kerberoasting ist eine Post-Exploitation-Technik, bei der Angreifer auf Dienstkonten in Active Directory-Umgebungen abzielen. Der Angriff funktioniert, indem verschlüsselte Diensttickets vom Kerberos-Authentifizierungsprotokoll angefordert und diese Tickets dann offline genommen werden, um die Passwort-Hashes zu knacken. Angreifer zielen speziell auf Konten mit Service Principal Names (SPNs) ab, da jeder authentifizierte Domänenbenutzer Tickets für diese Dienste anfordern kann.

Sobald sie den Passwort-Hash mit Tools wie Hashcat oder John the Ripper geknackt haben, können sie sich als das Dienstkonto ausgeben und auf alle Systeme zugreifen, für die dieses Konto Berechtigungen hat.

Kerberoasting-Angriffe zielen in erster Linie auf Benutzerkonten ab, denen Service Principal Names (SPNs) zugeordnet sind, und nicht auf Maschinenkonten. Angreifer konzentrieren sich auf Benutzerkonten, da Maschinenpasswörter automatisch von der Domäne verwaltet, regelmäßig geändert und standardmäßig komplex sind. Benutzerkonten mit SPNs sind anfälliger, da die von der Domäne erzwungenen Passwortrichtlinien nicht immer für sie gelten und die Passwortstärke somit dem Benutzer überlassen bleibt.

Dienstkonten, auf denen Anwendungen wie SQL Server, IIS oder andere Unternehmensdienste ausgeführt werden, sind häufige Ziele. Diese Konten verfügen oft über erweiterte Berechtigungen und Zugriff auf sensible Daten, was sie für die Ausweitung von Berechtigungen und laterale Bewegungen wertvoll macht.

Unternehmen können sich gegen Kerberoasting schützen, indem sie strenge Passwortrichtlinien für Dienstkonten mit Passwörtern von mindestens 25 Zeichen implementieren. Sie sollten gruppenverwaltete Dienstkonten (gMSAs) einsetzen, die Passwörter automatisch rotieren und die manuelle Passwortverwaltung überflüssig machen. Überwachen Sie Ihr Netzwerk auf ungewöhnliche TGS-Ticket-Anfragen und die Verwendung von RC4-Verschlüsselung, da dies häufige Anzeichen für Kerberoasting-Versuche sind. Wenden Sie das Prinzip der geringsten Privilegien für Dienstkonten an und stellen Sie sicher, dass diese nur über die minimal erforderlichen Berechtigungen verfügen.

Durch regelmäßige Sicherheitsaudits sollten unnötige SPNs identifiziert und entfernt werden, und Sie sollten veraltete Dienstkonten, die nicht mehr benötigt werden, deaktivieren oder entfernen. Lösungen wie SentinelOne Singularity™ Identity können ebenfalls vor Kerberoasting-Angriffen schützen.

Zu den gängigen Kerberoasting-Tools gehört Rubeus, mit dem sich der gesamte Prozess von der SPN-Enumeration bis zur Ticket-Extraktion automatisieren lässt. Angreifer verwenden für Linux-basierte Angriffe auch das Skript GetUserSPNs.py von Impacket, für das gültige Domänenanmeldedaten erforderlich sind. Mimikatz ist ein weiteres beliebtes Tool, mit dem Kerberos-Tickets aus dem Speicher extrahiert werden können.

Zum Knacken von Passwörtern verwenden Angreifer in der Regel Hashcat mit Modus 13100 oder John the Ripper, um die extrahierten Ticket-Hashes offline zu knacken. PowerShell-Skripte wie Invoke-Kerberoast können ebenfalls verwendet werden, um den Angriff direkt von kompromittierten Windows-Systemen aus durchzuführen.

MFA kann Kerberoasting-Angriffe nicht direkt verhindern, da der Angriff das Design des Kerberos-Protokolls und nicht den anfänglichen Authentifizierungsprozess ausnutzt. MFA bietet jedoch einen wichtigen Schutz, indem es Angreifern erschwert, die für die Anforderung von Servicetickets erforderlichen Anmeldedaten des ursprünglichen Domänenbenutzers zu erhalten.