Ryuk Ransomware ist eine hochentwickelte Malware, die es auf Unternehmen abgesehen hat, um finanziellen Gewinn zu erzielen. Dieser Leitfaden untersucht, wie Ryuk funktioniert, wie es verbreitet wird und welche Auswirkungen es auf die Opfer haben kann.

Erfahren Sie mehr über wirksame Strategien zur Prävention und Wiederherstellung. Das Verständnis von Ryuk Ransomware ist für Unternehmen unerlässlich, um ihre Cybersicherheitsmaßnahmen gegen Ransomware-Angriffe zu verbessern.

Was ist Ryuk Ransomware?

Was ist Ryuk Ransomware?

Ryuk ist eine der ersten Ransomware-Familien, die in der Lage ist, Netzlaufwerke und -ressourcen zu identifizieren und zu verschlüsseln sowie Schattenkopien auf dem Endgerät des Opfers zu löschen.

Dies macht es unglaublich schwierig, sich von einem Angriff zu erholen, wenn keine externen Backups der Daten vorhanden sind.

Die Ursprünge der Ryuk-Ransomware

Der Name "Ryuk" stammt wahrscheinlich von einer Figur aus dem beliebten Mystery-Manga und Anime "Death Note" aus den frühen 2000er Jahren. In dieser Geschichte war "Ryuk" ein Todesgott, der gezielte Tötungen ermöglichte.

Ryuk Ransomware wurde erstmals im August 2018 entdeckt, als sie begann, große Organisationen für hohe Lösegeldsummen ins Visier zu nehmen.

Verantwortlich dafür ist die russische kriminelle Organisation WIZARD SPIDER. Ryuk etablierte sich schnell als "Big Game Hunting"-Malware, was eine Veränderung für die kriminelle Organisation darstellte.

Zuvor hatte sich WIZARD SPIDER auf Betrugsangriffe mit ihrer Malware TrickBot konzentriert. Genauer gesagt wird angenommen, dass Ryuk von einer Untergruppe der kriminellen Organisation namens "GRIM SPIDER" betrieben wird.

Der Name der Ransomware wird in der Lösegeldforderung angegeben, die den Angriffen beigefügt ist. Sie sind signiert mit: Kein System ist vor Ryuk sicher.

Ryuks Opfer bis heute:

Ryuks Opfer bis heute:

Ryuk zielt auf namhafte Organisationen ab, bei denen sie wichtige Informationen finden können, die den Betrieb der Opfer lahmlegen.

Zu ihren Zielen gehörten Zeitungen, Krankenhäuser und städtische Organisationen, was zu Lösegeldzahlungen in Höhe von Hunderttausenden führte.

Da einige der Angriffe rund um die US-Wahlen stattfanden und auf solche sensiblen Daten abzielten, vermuten einige, dass hinter den Cyberangriffen versteckte Motive stecken.

Bekannte Ryuk-Ransomware-Angriffe:

Oktober 2018: Ryuk griff das große Unternehmen Onslow Water and Sewer Authority (OWASA) an und legte dessen Netzwerk lahm.

Dezember 2018: Tribune Publishing Newspapers wurde zum Opfer, was sich auf Nutzer wie die Los Angeles Times auswirkte.

2019–2020: Ryuk griff eine Reihe von Krankenhäusern in Kalifornien, New York und Oregon an. Außerdem wurden britische und deutsche Gesundheitseinrichtungen angegriffen, was zu Schwierigkeiten beim Zugriff auf Patientenakten führte und sogar die Intensivpflege beeinträchtigte.

Insgesamt wurden Ende 2020 mehr als ein Dutzend Krankenhäuser Opfer von Ransomware-Angriffen. Im Juni 2019 zahlte Lake City in Florida 460.000 US-Dollar Lösegeld, weil ein Mitarbeiter eine infizierte E-Mail geöffnet hatte.

Wie Ryuk-Ransomware verbreitet wird

Ryuk Ransomware verfolgt einen dynamischen Ansatz bei der Verbreitung – bei Vorfällen kommen oft einzigartige Taktiken zum Einsatz, die speziell auf die jeweiligen Ziele zugeschnitten sind. Während andere Ransomware-Angriffe ein breites Netz auswerfen und eine große Anzahl verschiedener Personen und Organisationen ins Visier nehmen, in der Hoffnung, dass der Angriff bei einem oder zwei von ihnen erfolgreich ist, sind Ryuk-Ransomware-Angriffe speziell auf das Netzwerk zugeschnitten, das die Angreifer kompromittieren wollen.

Ryuk-Ransomware wird mit einer der folgenden ersten Angriffsmethoden verbreitet:

- Durch direkten Zugriff auf einen ungeschützten RDP-Port

- Durch E-Mail-Phishing, um Fernzugriff zu erlangen

- Durch den Einsatz von E-Mail-Anhängen und Downloads, um Zugriff auf das Netzwerk zu erlangen

Die Ransomware Ryuk wird häufig über die Malware Emotet oder TrickBot-Malware verbreitet. Es werden nur wichtige Dateien verschlüsselt, was die Erkennung erschwert. Die heruntergeladene Banking-Malware Emotet kann zusätzliche Malware auf den Computer laden, wobei Spyware die primäre Nutzlast darstellt. Auf diese Weise können die Angreifer Administratoranmeldedaten sammeln.

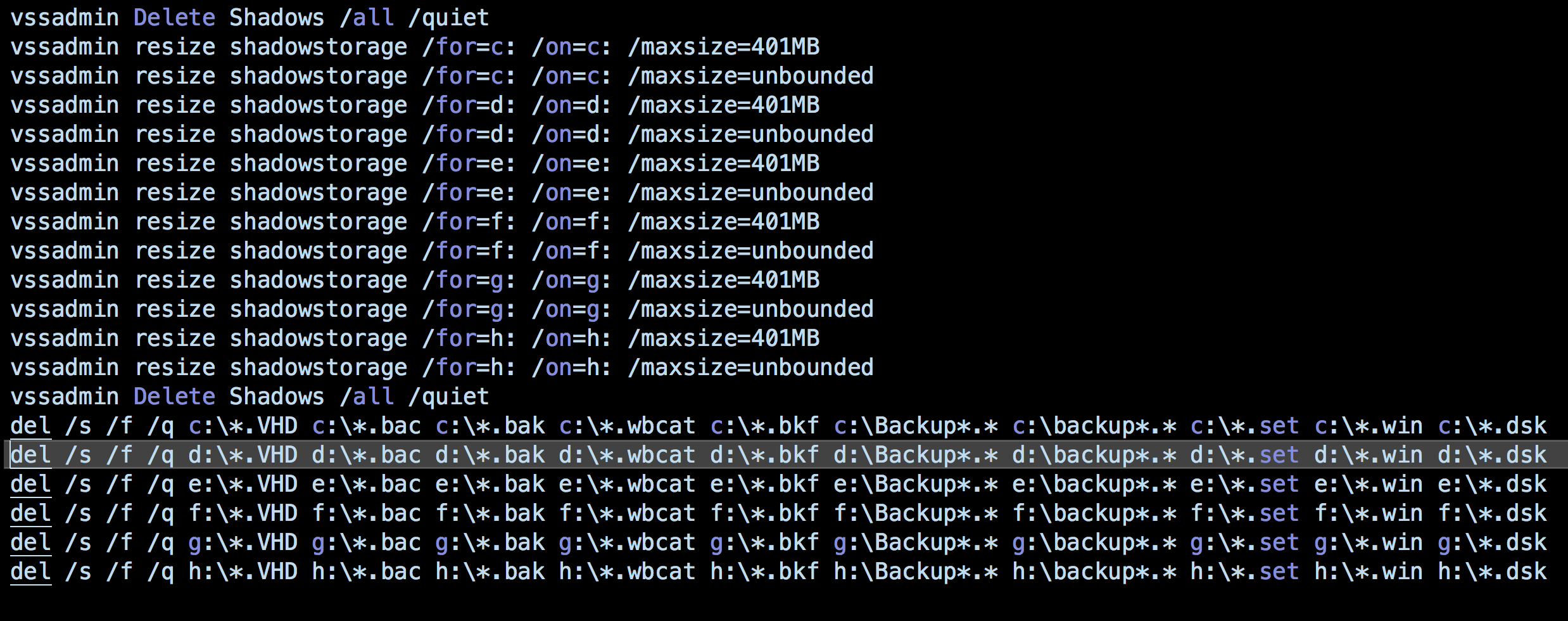

Diese wiederum ermöglichen es ihnen, sich im Netzwerk zu bewegen, um auf wichtige Ressourcen zuzugreifen und diese zu verschieben. Ryuk verwendet eine .BAT-Datei, um die Wiederherstellung des infizierten Systems zu verhindern. Bevor Ryuk mit dem Verschlüsselungsprozess beginnt, versucht es, Windows VSS-Schattenkopien zu löschen.

Standardmäßig erstellt Windows bis zu 64 Schattenkopien von Volumes und Dateien, sodass Benutzer im Falle eines Datenverlusts oder einer Überschreibung Daten aus Snapshots zu verschiedenen Zeitpunkten wiederherstellen können. Ryuk beginnt jedoch damit, die Snapshots zu löschen und den Speicherplatz zu verkleinern, um jede Möglichkeit einer Wiederherstellung auszuschließen:

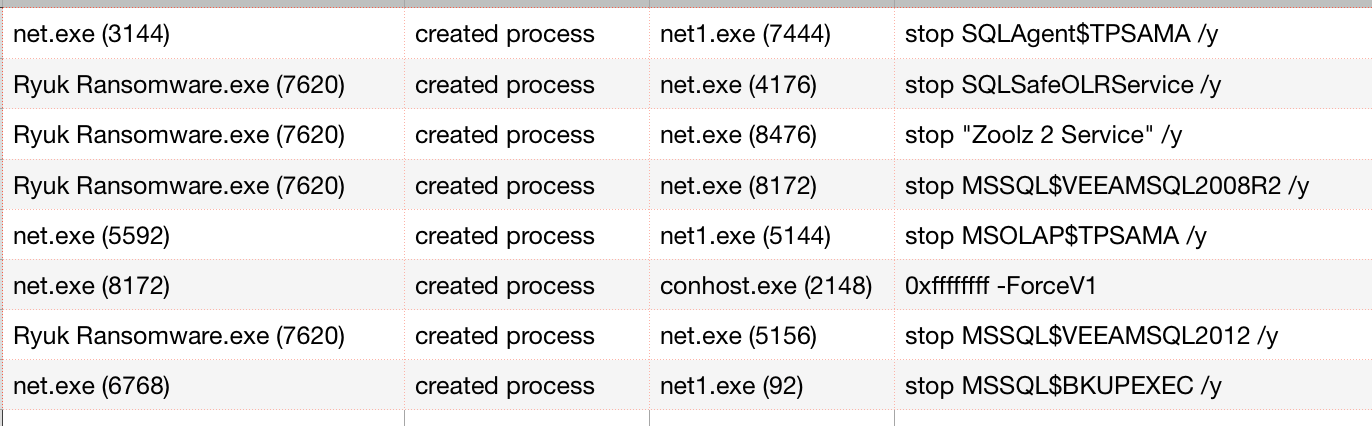

Darüber hinaus versucht Ryuk, Dienste und Prozesse zu deaktivieren, darunter Datenbanken, Antiviren-Tools, Backups und mehr.

In der Demonstration von SentinelOne wird beispielsweise stellt Ryuk sicher, dass integrierte Backups nicht verfügbar sind, und deaktiviert außerdem mehrere Backup-Dienste von Drittanbietern, darunter Acronis, SQLSafe, VEEAM und Zoolz.

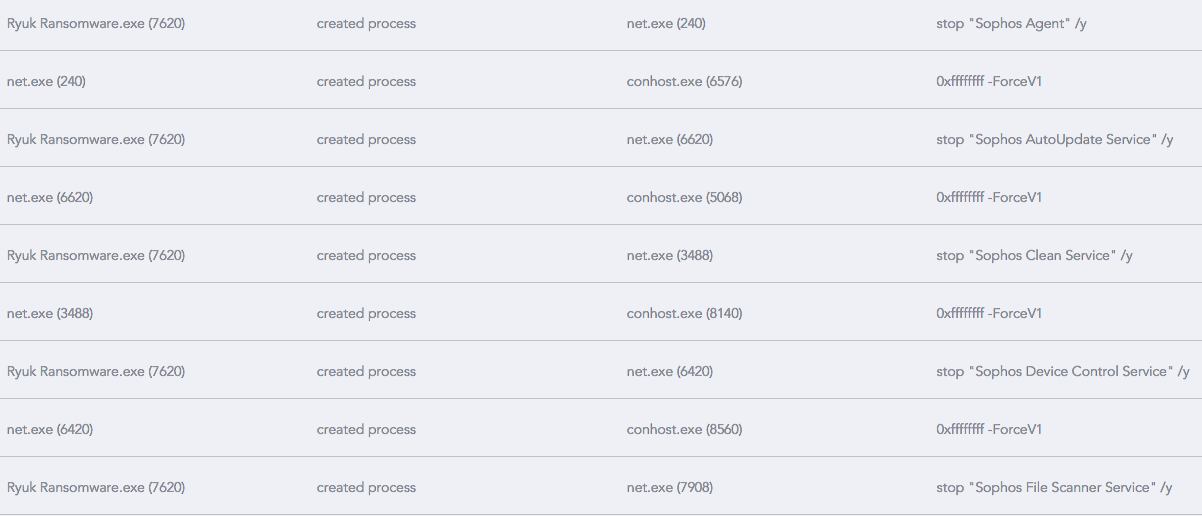

Ryuk versucht auch, Prozesse zu stoppen, die zu einigen älteren Antivirenprogrammen gehören, darunter Sophos und Symantec System Recovery. Sophos verdient besondere Aufmerksamkeit, wie diese Ansicht aus der SentinelOne Management Console zeigt:

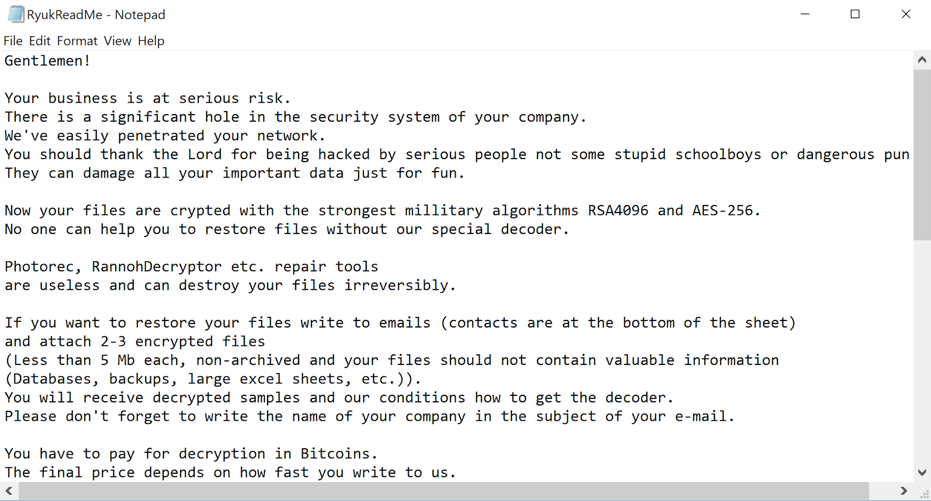

Als Nächstes erstellt Ryuk AES-Schlüssel für die Dateien des Opfers, die dann mit einem zweiten RSA-Schlüssel erneut verschlüsselt werden. Dies betrifft jedes Laufwerk und jede Netzwerkfreigabe auf dem System, bevor die Malware schließlich in jedem Ordner auf dem System eine Textdatei mit dem Namen "RyukReadMe.txt" erstellt. Diese enthält die Lösegeldforderung.

Technische Analyse der Funktionalität der Ryuk-Ransomware

Ryuk-Ransomware-Dateien sind an ihren Dateiendungen .ryk oder .rcrypted. Eine verschlüsselte Datei würde dem folgenden Muster folgen: Dateiname.xls.ryk.

Ryuk verwendet ein dreistufiges Vertrauensverschlüsselungsmodell.

- Stufe 1: Globales Schlüsselpaar im Besitz der Angreifer – dieser private Schlüssel wird nach Zahlung des Lösegelds offengelegt

- Stufe 2: Opferspezifisches Schlüsselpaar – dieses wird während des Verschlüsselungsprozesses der Ransomware generiert

- Stufe 3: Standard-AES-Schlüssel – dieser wird durch die Win32API-Funktion CryptGenKey generiert und anschließend in die Schlüsselpaare der Stufen 1 und 2 verschlüsselt

Ryuk-Angreifer nutzen verschlüsselte E-Mail-Dienste, um unter dem Radar zu bleiben, und ändern bei jedem Angriff ihre Adressen.

So entfernen Sie die Ryuk-Ransomware

Aufgrund der Komplexität von Ryuk sollte die Entfernung nur von erfahrenen IT-Teams durchgeführt werden.

Selbst wenn Sie Ryuk aus Ihrem Netzwerk entfernen können, bleiben Ihre Dateien weiterhin verschlüsselt. Nur die Angreifer verfügen über den Schlüssel zur Wiederherstellung der Daten.

Es ist möglich, Ryuk im abgesicherten Modus oder über die Systemwiederherstellung zu entfernen, aber idealerweise sollte der Schwerpunkt darauf liegen, einen Angriff zu verhindern, bevor kritische Daten in die Hände von Angreifern gelangen.

Jeder Mitarbeiter sollte sorgfältig auf Phishing-E-Mails achten. Klicken Sie nicht auf verdächtige Inhalte in Ihrem Posteingang. Am wichtigsten ist, dass Unternehmen ein geeignetes Cybersicherheitsprotokoll, eine Strategie und ein Schulungsprogramm einrichten.

Um Ihr Unternehmen vor Angriffen zu schützen, ist eine KI-gestützte Endpoint-Sicherheitsplattform , die Bedrohungen erkennt und verhindert. Moderne Cybersicherheitssoftware kann Bedrohungen auf der Grundlage fundierter Kenntnisse Ihrer Umgebung einstufen und priorisieren und eine gründliche Untersuchung durchführen, um Malware neu zu entwickeln.

Verbessern Sie Ihre Threat Intelligence

Verbessern Sie Ihre Threat Intelligence

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenWie SentinelOne Ryuk verhindern kann

Ryuk Ransomware ist nach wie vor eine Bedrohung für namhafte Unternehmen. Dies gilt insbesondere, wenn Sie dem bestehenden Opferprofil entsprechen. Daher sollten Krankenhäuser und Gesundheitseinrichtungen Vorsicht walten lassen, um nicht Opfer dieser Bedrohung zu werden. SentinelOne bietet Abhilfemaßnahmen und Rollback-Funktionen, mit denen Sie Ihr Unternehmen vor Ryuk Ransomware und anderen komplexen Bedrohungen schützen können.

Wenn Sie in der Vergangenheit bereits Opfer eines Angriffs geworden sind, ist es unerlässlich, Ihre Cybersicherheit zu aktualisieren. SentinelOne bietet Ihnen Nachbesprechungen an, um zu ermitteln, was schiefgelaufen ist.

Unsere Software-Services bieten auch Analysen und Einblicke. Dies ist hilfreich, um besser zu verstehen, wie Sie Ihr Netzwerk am besten schützen und Bedrohungen erkennen können. Kontaktieren Sie uns noch heute für weitere Informationen.

"Häufig gestellte Fragen zu Ryuk Ransomware

Ryuk ist eine gezielte Ransomware-Familie, die erstmals im August 2018 aufgetaucht ist. Sie wird von der russischen Cyberkriminellen-Gruppe WIZARD SPIDER betrieben und konzentriert sich auf "Big Game Hunting" – Angriffe auf große Organisationen, um maximalen finanziellen Gewinn zu erzielen. Im Gegensatz zu typischer Ransomware sind Ryuk-Angriffe manuell durchgeführt und hochentwickelt. Die Angreifer setzen die Ransomware nach umfangreichen Erkundungen und Netzwerk-Infiltrationen manuell ein.

Ryuk kann Netzlaufwerke verschlüsseln, Schattenkopien löschen und die Windows-Systemwiederherstellung deaktivieren, wodurch eine Wiederherstellung ohne externe Backups nahezu unmöglich wird.

Ryuk-Betreiber beginnen in der Regel mit Phishing-E-Mails, die bösartige Links oder Anhänge enthalten. Außerdem nutzen sie exponierte RDP-Verbindungen (Remote Desktop Protocol) durch Brute-Force-Angriffe aus. Sobald sie sich Zugang verschafft haben, setzen sie TrickBot- oder Emotet-Malware ein, um sich dauerhaft zu etablieren und Erkundungen durchzuführen.

Nachdem sie das Netzwerk kartiert und wertvolle Ressourcen identifiziert haben, verwenden die Angreifer Tools wie AdFind und Bloodhound, um ihre Berechtigungen zu erweitern. Schließlich setzen sie Ryuk manuell mit PowerShell, SMB und anderen Verwaltungstools im gesamten Netzwerk ein.

Unternehmen können Ryuk anhand mehrerer Indikatoren erkennen. Achten Sie auf ungewöhnliche Netzwerkscan-Aktivitäten, die auf die IP-Bereiche 10.0.0.0/8, 172.16.0.0/16 und 192.168.0.0/16 abzielen. Überwachen Sie verdächtige PowerShell-Ausführungen, Massen-Dateioperationen und Versuche, Volumenschattenkopien mit vssadmin.exe zu löschen.

Achten Sie auf das Vorhandensein von Dateien mit dem Namen "RyukReadMe.txt" und auf Prozesse, die versuchen, Antivirensoftware zu deaktivieren. Fortschrittliche Erkennungsplattformen wie SentinelOne können diese Verhaltensmuster identifizieren, bevor die Verschlüsselung beginnt.

Ryuk hängt in der Regel die Erweiterung .RYK an verschlüsselte Dateien an. Einige Varianten verwenden auch die Erweiterung .rycrypted. Alle verschlüsselten Dateien enthalten das Tag "HERMES", ein Überbleibsel seiner Mutter-Ransomware. Die Ransomware erstellt in jedem Ordner, der verschlüsselte Dateien enthält, eine Lösegeldforderung mit dem Namen "RyukReadMe.txt".

Diese Notizen enthalten keine Angaben zur Höhe des Lösegeldes, sondern E-Mail-Adressen, über die die Opfer Kontakt aufnehmen können. Ryuk vermeidet bewusst die Verschlüsselung bestimmter Dateitypen wie .exe und .dll, um die Funktionsfähigkeit der Systeme zu gewährleisten.

Ryuk zielt in erster Linie auf große Organisationen mit hohen Jahresumsätzen ab. Das FBI berichtet, dass Logistikunternehmen, Technologieunternehmen und kleine Gemeinden am häufigsten angegriffen werden. Besonders stark betroffen sind Organisationen im Gesundheitswesen, von denen Ende 2020 über 20 Krankenhäuser angegriffen wurden.

Weitere Ziele sind Regierungsbehörden, Bildungseinrichtungen, Produktionsunternehmen und Medienorganisationen wie Tribune Publishing. Die Angreifer von Ryuk recherchieren gezielt die finanzielle Situation potenzieller Opfer, um angemessene Lösegeldforderungen zu stellen.

Verwenden Sie Multi-Faktor-Authentifizierung und deaktivieren Sie unnötige RDP-Ports. Implementieren Sie Netzwerksegmentierung, um laterale Bewegungen zu verhindern, und sorgen Sie mit der 3-2-1-Methode für sichere Offline-Backups. Sie sollten außerdem erweiterte EDR-Lösungen (Extended Endpoint Detection and Response) wie SentinelOne Singularity XDR einsetzen. Führen Sie regelmäßige Mitarbeiterschulungen zum Erkennen von Phishing durch und halten Sie Pläne für die Reaktion auf Vorfälle bereit.

Halten Sie alle Systeme auf dem neuesten Stand, insbesondere netzwerkbezogene Dienste, und überwachen Sie sie auf Anzeichen für Kompromittierungen. Implementieren Sie eine Whitelist für Anwendungen und beschränken Sie Administratorrechte auf unbedingt erforderliche Mitarbeiter.