Phishing ist nach wie vor ein großes Problem für Unternehmen, und viele Menschen wissen nicht, wie es funktioniert. Zu wissen, wie man Phishing vermeidet, ist genauso wichtig wie sich über die neuesten Betrugsmaschen zu informieren. Da Angreifer in ihrer Kommunikation immer raffinierter vorgehen, müssen sich Nutzer weiterbilden und klüger werden.

In diesem Leitfaden wird erklärt, wie Phishing-Angriffe funktionieren. Sie erfahren, wie Sie eine Phishing-E-Mail melden, solche Betrugsmaschen erkennen und was Sie dagegen tun können. Lassen Sie uns beginnen.

Was ist Phishing?

Phishing ist das Erstellen einer E-Mail, die legitim aussieht und den Leser davon überzeugt, dass sie von einer offiziellen oder verifizierten Quelle stammt. Solche E-Mail-Nachrichten zielen darauf ab, das Opfer zu dringenden Handlungen oder zur Durchführung autorisierter Aktionen zu bewegen. Stellen Sie sich beispielsweise vor, Sie sind der Hacker, geben sich aber als CEO eines Unternehmens aus.

Sie fordern einen Mitarbeiter auf, Ihnen seine Kontodaten zu senden, und wollen ihn für seine gute Arbeit belohnen. Vielleicht sogar als "Mitarbeiter des Monats" auszeichnen. Der Mitarbeiter, der nicht weiß, dass Sie ein Betrüger sind, weil er neu ist, wird leichtgläubig und gibt als Antwort auf Ihre E-Mail seine Kontodaten weiter. Dann kapern Sie, der Hacker, sein Konto, indem Sie diese Anmeldedaten mit anderen sensiblen Informationen kombinieren, die Sie durch die Neukonfiguration der Organisation vor dem Angriff gesammelt haben.

Dies war Spear-Phishing in Aktion, aber Phishing-E-Mails werden in der Regel in großen Mengen versendet. Sie können mehrere Mitarbeiter per E-Mail anschreiben und ihre vertraulichen Informationen als Voraussetzung für eine Umfrage oder eine bevorstehende Kampagne anfordern.

Warum sind Phishing-Angriffe so effektiv?

Phishing-Angriffe sind effektiv, weil sie personalisiert, zum Nachdenken anregend und überzeugend sind. Sie sind nicht auf E-Mails beschränkt; Angreifer geben ihrer Strategie eine neue Wendung. Die Idee hinter Phishing ist, dass es einen Köder oder einen Haken verwendet. Sie, das Opfer, das phishiert wird (stellen Sie sich vor, Sie wären der Fisch), werden herausgezogen und gezwungen, sensible Informationen preiszugeben, die später gegen Sie verwendet werden.

Was bedeutet Phishing? Ein weiteres Beispiel für einen Phishing-Angriff ist eine geklonte Website. Der Angreifer könnte die Plattform Ihres Unternehmens duplizieren, indem er KI verwendet, um die gefälschte Website zu programmieren. Er kann jedes Detail kopieren, sogar Logos, und nur den Domainnamen ändern. Wenn Ihr Unternehmen beispielsweise aramca.com heißt, würde die Website des Angreifers etwa aramca.co lauten. So würde jeglicher Traffic, der auf die offizielle Website geleitet wird, auf Ihre Website umgeleitet werden. Wenn jemand auf Links klickt oder Informationen über Formulare auf der gefälschten Website übermittelt, hat der Angreifer direkten Zugriff auf alle diese Daten im Internet.

Wie funktionieren Phishing-Betrügereien?

Phishing-Betrug funktioniert, indem er Ihnen vorgaukelt, dass etwas nicht stimmt, und Sie dazu veranlasst, Maßnahmen zur Behebung des Problems zu ergreifen. In anderen Fällen enthalten sie Angebote, die zu gut sind, um wahr zu sein, und die einfach zu verlockend sind, um sie zu ignorieren. Hinter diesen Betrugsmaschen steckt keine Formel oder Strategie, was sie so beängstigend macht. Außerdem können sie sehr unvorhersehbar sein.

In der Regel fallen Phishing-Betrügereien durch verdächtige Anmeldeversuche auf. Dabei werden Sie möglicherweise aufgefordert, persönliche Daten preiszugeben oder eine Online-Zahlung zu tätigen. Es können auch kostenlose Gutscheine zum Einlösen oder gefälschte Bestellbestätigungen ausgestellt werden. Die meisten Phishing-Betrügereien sind generisch, stellen jedoch eine Social-Engineering-Bedrohung dar.

Häufige Arten von Phishing-Angriffen

Einer der jüngsten Berichte der Anti-Phishing Working Group (APWG) hat gezeigt, dass Phishing-Kampagnen, die auf Marken abzielen, stetig zunehmen. Der Bericht stellt fest, dass Phishing-Betrug zunehmend auf HTTPS-Websites gehostet wird, wobei fast die Hälfte aller Phishing-Websites mittlerweile das sichere Protokoll verwenden. Diese lösen keine Warnungen von Mechanismen wie dem nicht sicher-Registerkarte von Chrome ausgelöst, und ihr Inhalt ist für ältere Antivirenlösungen, die verschlüsselten Datenverkehr nicht lesen können, nicht sichtbar.

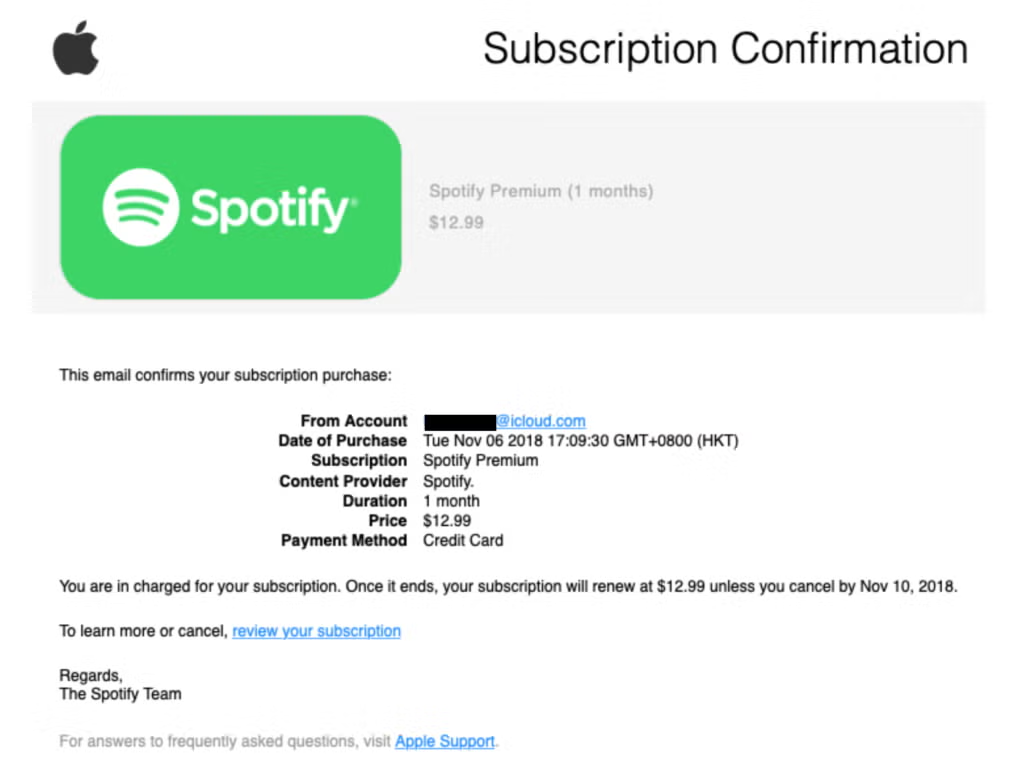

Viele Phishing-Betrüger versuchen, sich als ein Anbieter auszugeben, den das Opfer kennt, wie beispielsweise diese gefälschte Spotify-Abonnementnachricht:

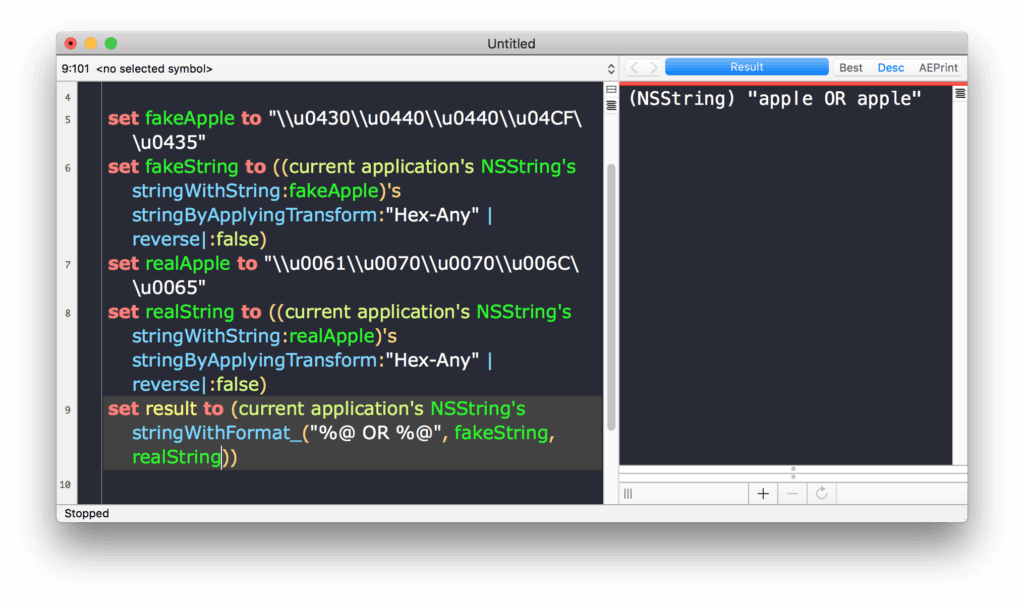

Dann gibt es noch homographische Angriffe, bei denen Betrüger Websites mit Unicode-Zeichen registrieren, die optisch den ASCII-Zeichen ähneln, die im Namen einer echten Website verwendet werden. Vergleichen Sie diese beiden Unicode-Zeichenfolgen:

u0430u0440u0440u04CFu0435

u0061u0070u0070u006Cu0065

Und ihre visuelle "gedruckte" Form, die rechts im Bild unten zu sehen ist:

Diese beiden Kodierungen mögen für das menschliche Auge ähnlich aussehen, aber der Computer liest sie unterschiedlich. Würde die erste bei der Registrierung eines Domainnamens verwendet, würde sie auf eine völlig andere Website verweisen als die zweite. Glücklicherweise können die meisten modernen Browser diese Art von Angriff erkennen, aber noch im letzten Jahr gab es Schwachstellen in Chrome, Firefox und Opera, durch die die homomorphen Schutzfilter dieser Browser umgangen werden konnten.

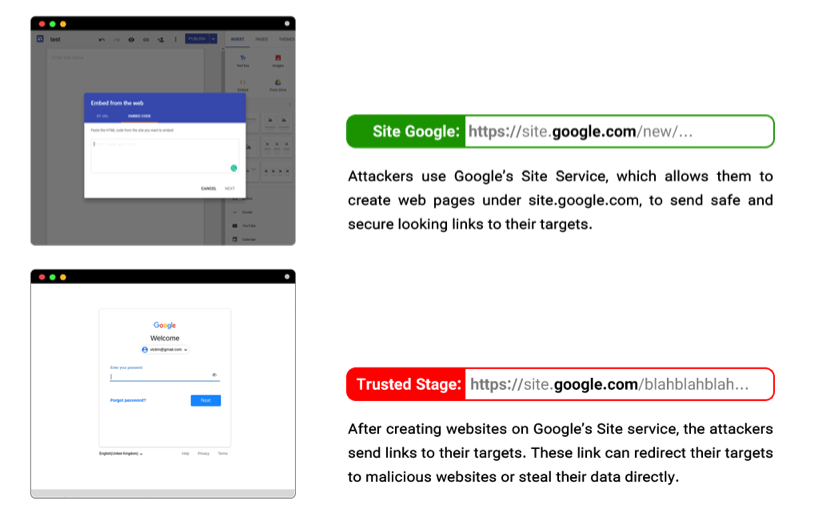

Bei einem jüngeren Angriff verwendeten Betrüger eine echte Subdomain von Google.com, sites.google.com, um Webseiten zu hosten, die die Opfer dann auf bösartige Websites umleiteten.

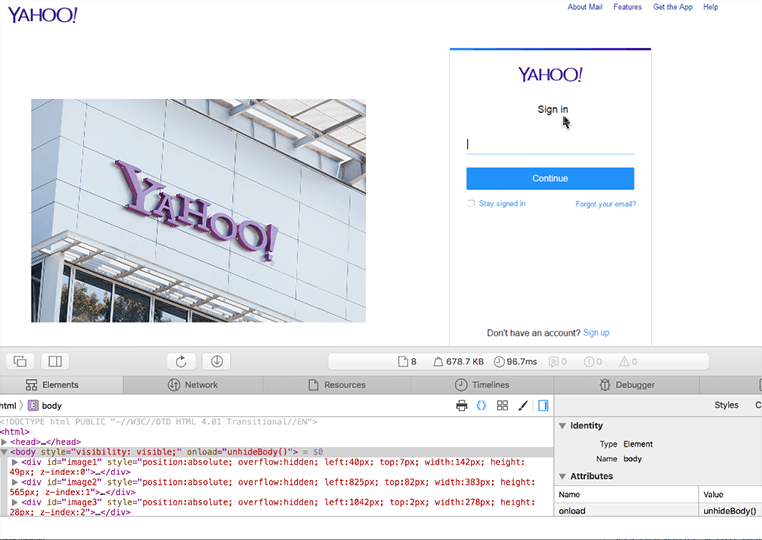

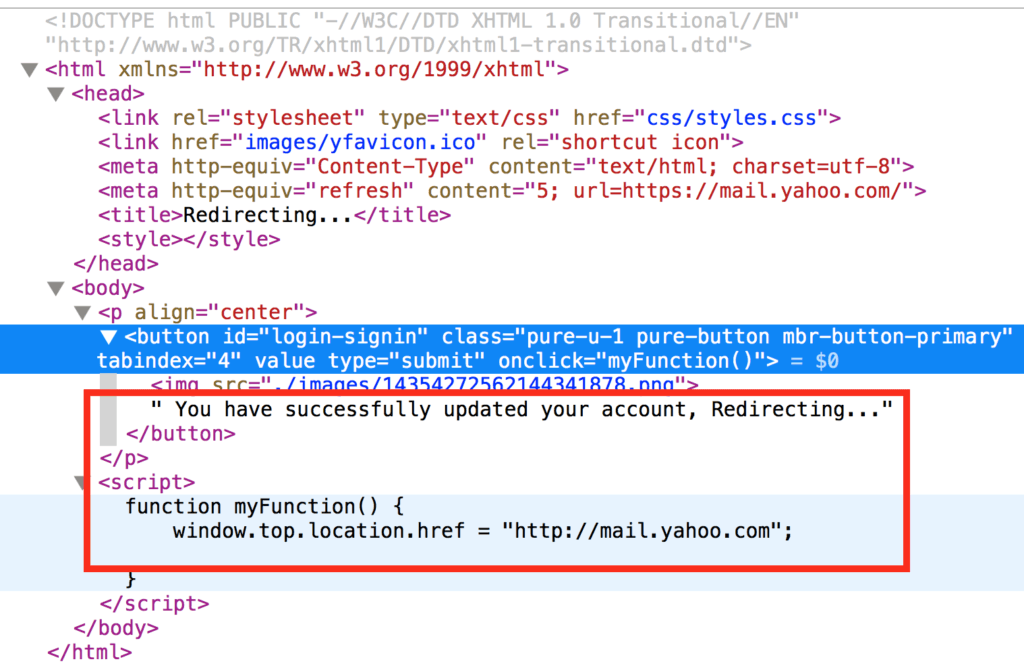

Sobald das Opfer angebissen hat, kann der Betrug eine Vielzahl von Tricks beinhalten, von betrügerischen Tech-Support-Betrügereien bis hin zu gefälschten E-Mail-Anmeldeseiten. Eine gängige Taktik besteht darin, dem Opfer mitzuteilen, dass es sein E-Mail-Konto aktualisieren muss, und ihm dann eine recht überzeugende gefälschte Website anzuzeigen:

Eine Untersuchung des Codes hinter der Website zeigt jedoch, worum es sich tatsächlich handelt: um einen Versuch, die Anmeldedaten des Benutzers zu stehlen. Nachdem der Benutzer seine Anmeldedaten auf der gefälschten Website eingegeben hat, leitet der Code ihn auf die echte Website weiter.

Spear-Phishing-Kampagnen, die auf Unternehmen abzielen, können darauf ausgerichtet sein, geistiges Eigentum für industrielle oder staatliche Spionage zu erlangen. So wurde beispielsweise ein britisches Ingenieurbüro kürzlich Ziel , um Geheimnisse über seine maritime Technologie zu stehlen, möglicherweise für eine von China unterstützte APT-Gruppe. Dies sind einige der häufigsten Arten von Phishing-Angriffen.

Verbessern Sie Ihre Threat Intelligence

Verbessern Sie Ihre Threat Intelligence

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenAnzeichen dafür, dass Sie Ziel eines Phishing-Angriffs sind

Wie können Sie also erkennen, dass Sie Ziel eines Phishing-Angriffs sind? Hier sind einige Anzeichen:

- Jemand Unbekanntes in der Organisation fordert Sie auf, vertrauliche Informationen weiterzugeben.

- Mitarbeiter stellen außerhalb ihrer üblichen Arbeitszeiten oder ihres Arbeitsplans zu ungewöhnlichen Tageszeiten Sonderwünsche. Sie werden aufgefordert, Tätigkeiten auszuführen, die über Ihren Arbeitsbereich hinausgehen, oder "zusätzliche Arbeit" zu erledigen.

- Lesen Sie die E-Mail, die Sie erhalten, nicht. Schauen Sie sich die Absenderadresse an. Sie scheint von einer anderen oder unbekannten Domain zu stammen.

- Ein Angreifer fordert Sie auf, Ihr Konto erneut zu verifizieren, obwohl Sie dies bereits im Rahmen Ihres Onboarding-Prozesses getan haben. Hinter dem Verifizierungsknopf in der E-Mail oder Nachricht können sich bösartige Links verbergen.

- Die E-Mail enthält viele offensichtliche Rechtschreib- oder Grammatikfehler (in diesem Fall ist der Angreifer ein Ausländer).

- Der Angreifer fordert Sie möglicherweise auf, eine Umfrage auszufüllen oder Ihre Meinung zu äußern, indem Sie eine andere Website besuchen und einen Link teilen. Er kann Sie auch bitten, eine Nummer anzurufen, um persönlich mit ihm zu sprechen.

Wie lassen sich Phishing-Versuche frühzeitig erkennen?

Eines der eindeutigen Anzeichen für einen Phishing-Versuch ist die Verwendung emotionaler Auslöser oder übermäßig sensibler Sprache.

Hier sind einige Fragen, die Sie sich stellen sollten, um zu erkennen, ob es sich um einen Phishing-Angriff handelt und wie Sie ihn frühzeitig erkennen können:

- Versendet der Absender eine Nachricht in einem Format, das Ihnen unbekannt ist oder außerhalb der Norm der Organisation liegt?

- Wirst du in der E-Mail aufgefordert, schädliche Dateien herunterzuladen? Wenn du mit der Maus über Links fährst, sehen diese dann anders aus als im Text angezeigt?

- Enthält die E-Mail Tippfehler oder Verweise auf Personen, die Sie nicht kennen?

- Stammt die E-Mail aus einer öffentlichen Domain (wie Gmail), aber der Angreifer behauptet, es handele sich um eine offizielle Unternehmens-E-Mail?

- Ist die E-Mail voller Drohungen oder Konsequenzen oder fordert sie Sie auf, sofort zu handeln, bevor sich die Situation möglicherweise zuspitzt?

Wenn Sie eine dieser Fragen mit "Ja" beantwortet haben, lautet die Antwort: frühzeitig erkennen. Bei der Erkennung dieser Bedrohungen sind Ihre Intuition und Ihr persönliches Urteilsvermögen Ihre besten Freunde.

Wie kann man Phishing-Angriffe und Betrugsversuche verhindern?

So können Sie sie verhindern:

- Blockieren Sie Phishing mit einer ausgeklügelten E-Mail-Filter-Software, die böswillige Absender blockiert und Links in Echtzeit scannt.

- Aktivieren Sie die Protokolle SPF, DKIM und DMARC, um E-Mails zu authentifizieren und Spoofing zu begrenzen.

- Installieren Sie Endpunktschutzplattformen wie SentinelOne’s Singularity XDR, um bösartige Prozesse zu identifizieren, bevor sie ausgeführt werden.

- Schulen Sie Ihre Mitarbeiter darin, Rechtschreibfehler, nicht übereinstimmende Absenderdomänen und unerwünschte Anhänge zu erkennen. Durch die Installation einer Anwendung kann eine Liste erstellt werden, um die Ausführung nicht autorisierter Software zu verhindern.

- Verwalten Sie regelmäßig Benutzerrechte, um den Zugriff auf sensible Systeme zu blockieren.

- Die Multi-Faktor-Authentifizierung (MFA) bietet einen wichtigen Schutz für alle Konten, insbesondere für Administratorkonten.

- Überwachen Sie den Netzwerkverkehr auf ungewöhnliche Aktivitäten wie unerwartete ausgehende Verbindungen, die auf Versuche der Datenexfiltration hindeuten könnten.

Wie lassen sich die Auswirkungen eines Phishing-Angriffs mindern?

Wenn ein Phishing-Angriff erfolgreich war, entfernen Sie sofort die infizierten Geräte, um eine weitere Verbreitung der Malware zu verhindern. Verwenden Sie vorkonfigurierte Vorgehensweisen für die Reaktion auf Vorfälle, um die betroffenen Konten zu sperren und Zugriffstoken zu entfernen.

Führen Sie eine forensische Analyse durch, um Angriffsvektoren aufzudecken, geplante Aufgaben zu erfassen und andere Änderungen an der Registrierung zu identifizieren. Sie sollten außerdem die betroffenen Benutzer auffordern, ihre Passwörter zurückzusetzen und MFA im gesamten Unternehmen zu aktivieren. Melden Sie den Vorfall an Organisationen wie CISA oder das IC3 des FBI, um die Ermittlungen zu unterstützen. Aktualisieren Sie Ihre Sicherheitsrichtlinien, um Lücken zu schließen, z. B. durch strengere Richtlinien für E-Mail-Anhänge und die standardmäßige Deaktivierung der Makroausführung.

Herausforderungen bei der Abwehr von Phishing-Angriffen

Phishing ist schwer abzuwehren, da Angreifer ihre Taktiken ständig ändern. Sie wissen nicht, wie viel Recherche der Angreifer über Sie oder Ihr Team betrieben hat, bevor er persönliche Nachrichten verfasst und versendet, um Sie aktiv anzusprechen. Polymorphe Malware umgeht die signaturbasierte Erkennung, und KI-generierte Inhalte können dabei helfen, den Tonfall des Unternehmens nachzuahmen. Begrenzte IT-Ressourcen führen zu Verzögerungen bei der Installation von Patches und zu unvorhergesehenen Schwachstellen. Angreifer können falsche Informationen verbreiten und die Kommunikation stören, indem sie andere irreführen oder in die Irre führen. Phishing-Kampagnen folgen keinen vorhersehbaren Mustern.

Bewährte Verfahren zum Schutz vor Phishing

Hier sind die bewährten Verfahren zur Abwehr von Phishing:

- Verwenden Sie E-Mail-Phishing-Filter und installieren Sie die beste Antiviren- und Antispam-Software. Popup-Blocker können ebenfalls hilfreich sein. Dies sind grundlegende Sicherheitsmaßnahmen, die beibehalten werden sollten.

- Errichten Sie eine Zero-Trust-Sicherheitsarchitektur und authentifizieren Sie alle Zugriffsanfragen, unabhängig von ihrer Quelle. Partitionieren Sie Netzwerke, um seitliche Bewegungen einzuschränken. Wenn Angreifer in ein Segment eindringen, können sie nicht auf hochwertige Ressourcen zugreifen.

- Integrieren Sie Täuschungstechnologien wie Honeytokens, um Benachrichtigungen zu erhalten, wenn Angreifer mit gefälschten Anmeldedaten interagieren.

- Verwenden Sie Threat-Intelligence-Feeds, um bekannte schädliche IPs und Domains im Voraus zu blockieren.

- Automatisieren Sie Schwachstellenscans, um nicht gepatchte Anwendungen und falsch konfigurierte Dienste zu identifizieren.

- Verschlüsseln Sie sensible Daten im Ruhezustand und während der Übertragung, um gestohlene Daten unbrauchbar zu machen.

- Nutzen Sie die Managed Detection and Response (MDR)-Services von SentinelOne’s für eine Überwachung rund um die Uhr und eine schnelle Eindämmung.

Phishing-Sensibilisierungstraining für Mitarbeiter

Eine der besten Möglichkeiten, das Wissen Ihres Teams zu testen, ist das Versenden gefälschter Rechnungen. Sehen Sie, wer den Unterschied erkennt. Belohnen Sie diejenigen, die Phishing-Rechnungen und gefälschte Zahlungsaufforderungen erfolgreich identifizieren können. Führen Sie regelmäßig simulierte Phishing-Kampagnen mit SentinelOne-Lösungen durch, um das Bewusstsein Ihrer Mitarbeiter zu messen. Aktualisieren Sie die Szenarien von Zeit zu Zeit, um aktuellen Bedrohungen Rechnung zu tragen. Beziehen Sie Ihre Mitarbeiter ein, indem Sie gefälschte IT-Support-E-Mails oder gefälschte Rechnungen versenden.

Integrieren Sie Schulungen in Ihr SIEM, um Phishing mit Anomalien bei der Anmeldung zu korrelieren – markieren Sie beispielsweise Anmeldungen aus neuen Quellen nach dem Öffnen einer Phishing-E-Mail. Schulen Sie Ihre Mitarbeiter darin, Anfragen über alternative Quellen zu überprüfen, z. B. durch einen Anruf bei einer bestätigten Nummer vor einer Überweisung. Ändern Sie die Schulungsmodule vierteljährlich, um neue Taktiken abzudecken, z. B. QR-Code-Phishing (Quishing) oder Voice-Deepfakes. Führen Sie regelmäßig simulierte Phishing-Kampagnen mit SentinelOne-Lösungen durch, um das Bewusstsein der Mitarbeiter zu messen.

Beispiele für Phishing-Betrug aus der Praxis

In den neuesten Nachrichten verwendeten Cyberkriminelle digitale Zwillinge, um Krypto-Nutzer zu betrügen. Sie infiltrierten Online-Communities und gaben sich als mehrere Nutzer aus, indem sie synthetische Identitäten erstellten. Anschließend manipulierten sie digitale Systeme und Nutzer im Internet, um sich finanziell zu bereichern.

Indiana steht auf Platz 2 der Liste der Länder mit den meisten Phishing-Opfern. Phisher locken ihre Opfer an und betrügen sie, indem sie ihnen Benachrichtigungen über gefälschte Verpackungsprobleme und Lieferverzögerungen schicken. Sie gaben sich als Mitarbeiter von UPS und dem US-Postdienst aus. Auch in Japan kam es zu einer explosionsartigen Zunahme von Phishing-Betrügereien, wodurch Handelsverluste in Höhe von 700 Millionen US-Dollar entstanden. Rakuten Securities Inc. meldete Ende März 2025 mehrere betrügerische Transaktionen.

Wie kann SentinelOne helfen?

Die Endpunkt-Agenten von SentinelOne8217;s Endpunkt-Agenten verwenden Anwendungs-Allowlists, um die Ausführung nicht autorisierter Payloads zu verhindern. Echtzeit-Forensik liefert IR-Teams Zeitachsen von Angriffen, und automatisierte Skripte isolieren Endpunkte und stellen Tokens wieder her. Um eine mehrschichtige Verteidigung zu bieten, können Sie eine Integration mit E-Mail-Management-Gateways wie Mimecast vornehmen, um Phishing-E-Mails mit bösartigen Links zu isolieren.

Die Verhaltens-Engine von SentinelOne verfolgt alle Systemaktivitäten in allen Umgebungen, erkennt Techniken und Taktiken, die auf böswilliges Verhalten hindeuten, und korreliert automatisch verwandte Aktivitäten zu einheitlichen Warnmeldungen. Mit SentinelOne DeepVisibilitykönnen Sie sehen, wie Benutzer betroffen sind, und sogar verschlüsselten Datenverkehr scannen. So kann Ihr Team Sicherheitsvorfälle besser verstehen, Phishing-Versuche gegen Ihre Benutzer überwachen, Datenlecks identifizieren und einen umfassenden Schutz gewährleisten. Dank dieser einfachen Schnittstellen können Sie sie automatisieren und mit anderen Produkten in Ihrem Portfolio verbinden.

Buchen Sie jetzt eine kostenlose Live-Demo.

Fazit

Sie wissen, was ein Phishing-Angriff ist. Sie haben auch gelernt, wie Sie Phishing-Angriffe verhindern können, sodass Sie nun besser auf die Herausforderungen von morgen vorbereitet sind. Denken Sie daran, dass die Bekämpfung von Phishing-Betrug bedeutet, proaktiv an die Sicherheit Ihrer E-Mails und Websites heranzugehen. Angreifer können Sie über Apps, Social-Media-Kanäle und jede andere Online-Plattform oder Gelegenheit, die sie identifizieren und ausnutzen können, phishen. Denken Sie über den Tellerrand hinaus, erweitern Sie Ihren Sicherheitsumfang und schützen Sie sich mit SentinelOne. Kontaktieren Sie uns für weitere Unterstützung.

"FAQs

Ein Phishing-Betrug ist eine Art von Cyberangriff, bei dem Kriminelle betrügerische E-Mails oder Textnachrichten versenden oder gefälschte Websites einrichten, die echt aussehen. Sie versuchen, Sie dazu zu verleiten, sensible Informationen wie Passwörter oder Kreditkartennummern preiszugeben oder Malware zu installieren. Bei diesen Angriffen wird Social Engineering eingesetzt, um Sie zu schädlichen Handlungen zu manipulieren. Wenn Sie unerwartete Anfragen nach persönlichen Daten erhalten, sollten Sie sofort misstrauisch werden. Phishing ist derzeit die häufigste Art von Cyberkriminalität, die dem FBI gemeldet wird.

Phishing ist eine Social-Engineering-Attacke, bei der Menschen dazu verleitet werden, sensible Informationen preiszugeben oder Malware herunterzuladen. Die Angreifer geben sich als vertrauenswürdige Quellen wie Banken, Unternehmen oder Kollegen aus. Sie senden Ihnen Nachrichten mit dringenden Anfragen, gefälschten Angeboten oder alarmierenden Benachrichtigungen, um Sie dazu zu bringen, schnell und ohne nachzudenken zu handeln. Sie können Phishing erkennen, indem Sie die Absenderangaben und verdächtige Links überprüfen. Phishing erhielt seinen Namen im Jahr 1995 und ist mittlerweile die führende Methode von Cyberkriminellen, um Informationen zu stehlen.

Jeder kann Ziel von Phishing-Angriffen werden. Cyberkriminelle haben es auf Einzelpersonen, Unternehmen und Organisationen jeder Größe abgesehen. Sie zielen insbesondere auf Mitarbeiter mit Zugriff auf sensible Daten, Führungskräfte (Whale Phishing) und Systemadministratoren ab. Sie könnten aufgrund Ihres Arbeitsplatzes oder Ihrer Zugriffsrechte zum Ziel werden. Phisher starten auch groß angelegte Kampagnen gegen Kunden beliebter Dienste wie Amazon, insbesondere während Verkaufsaktionen wie dem Prime Day.

Sie können Phishing-E-Mails an folgenden Anzeichen erkennen: Sie fragen nach sensiblen Informationen wie Passwörtern oder Kreditkartendaten. Die E-Mail-Domain des Absenders stimmt nicht mit dem Unternehmen überein, von dem er angeblich stammt. Links in der E-Mail führen zu verdächtigen Websites – fahren Sie mit der Maus darüber, um dies zu überprüfen. Sie enthalten unaufgeforderte Anhänge. Die Nachricht ist nicht personalisiert und weist grammatikalische Fehler auf. Sie erzeugen eine vorgetäuschte Dringlichkeit, um Sie zur Panik zu veranlassen.

Es gibt verschiedene Arten von Phishing-Angriffen, auf die Sie achten müssen. Beim E-Mail-Phishing werden gefälschte E-Mails verwendet, um große Gruppen von Menschen zu täuschen, während Spear-Phishing mit personalisierten Nachrichten auf bestimmte Personen abzielt. Whaling konzentriert sich auf Führungskräfte und hochwertige Ziele. Business Email Compromise (BEC) verleitet Mitarbeiter dazu, Geld oder Daten zu übertragen. Smishing nutzt SMS-Textnachrichten, und Vishing erfolgt über Telefonanrufe.

Unternehmen können Phishing verhindern, indem sie eine Multi-Faktor-Authentifizierung mit Apps wie Microsoft Authenticator oder physischen Tokens implementieren. Außerdem sollten sie alle Systeme regelmäßig aktualisieren und patchen, um Schwachstellen zu beheben, ihre Mitarbeiter darin schulen, verdächtige E-Mails zu erkennen und zu melden, und regelmäßige Sicherheitsaudits durchführen, um Schwachstellen im Netzwerk aufzudecken. Sie müssen Notfallpläne erstellen und testen und Daten an sicheren externen Standorten speichern. Durch regelmäßige Überwachung des Netzwerkverkehrs können sie ungewöhnliche Aktivitäten erkennen.

Antivirensoftware allein kann nicht alle Phishing-Angriffe verhindern. Die Wirksamkeit von Antivirensoftware gegen moderne Bedrohungen wie dateilose Angriffe hat abgenommen. Wenn Sie sich nur auf Antivirensoftware verlassen, übersehen Sie die Hälfte aller Bedrohungen. Viele Angreifer ändern häufig die Signaturen ihrer Malware oder nutzen Zero-Day-Exploits, um herkömmliche Sicherheitstools zu umgehen.

Ja, Phishing-Angriffe nehmen deutlich zu. Während der COVID-19-Pandemie stieg die Zahl der Phishing-Vorfälle und seitdem ist sie im Vergleich zum Vorjahr weiter gestiegen. Kriminelle passen ihre Taktiken an aktuelle Ereignisse und Trends an. Sie verwenden zunehmend Verschlüsselung auf Phishing-Websites, wobei die Mehrheit gültige HTTPS-Zertifikate verwendet, um legitim zu wirken und Ihr Vertrauen zu gewinnen.

Wenn Sie auf einen Phishing-Link geklickt haben, geben Sie keine Informationen ein, wenn Sie dazu aufgefordert werden. Trennen Sie Ihr Gerät sofort vom Internet, um die Verbreitung von Malware oder die Übertragung von Daten zu verhindern. Führen Sie einen vollständigen Systemscan mit Ihrer Sicherheitssoftware durch. Ändern Sie die Passwörter für alle Konten, insbesondere wenn Sie Anmeldedaten eingegeben haben. Melden Sie den Phishing-Versuch Ihrer IT-Abteilung, wenn Sie sich am Arbeitsplatz befinden. Überwachen Sie Ihre Konten auf ungewöhnliche Aktivitäten und erwägen Sie, Ihre Kreditkarte sperren zu lassen, wenn Finanzdaten kompromittiert wurden.

Sie können Phishing vermeiden, indem Sie die Absenderadressen von E-Mails sorgfältig überprüfen, bevor Sie auf Links klicken. Geben Sie niemals persönliche Daten per E-Mail oder in unerwarteten Pop-ups weiter. Wenn Sie eine dringende Nachricht erhalten, überprüfen Sie diese, indem Sie das Unternehmen direkt unter seiner offiziellen Telefonnummer anrufen. Sie sollten Ihre Geräte mit Sicherheitspatches auf dem neuesten Stand halten. Verwenden Sie für alle wichtigen Konten eine Multi-Faktor-Authentifizierung. Bevor Sie auf einen Link klicken, bewegen Sie den Mauszeiger darüber, um das tatsächliche Ziel zu sehen. Überprüfen Sie, ob die Website-Adresse mit HTTPS beginnt, und achten Sie auf Rechtschreibfehler auf Websites.