Laterale Bewegung bezieht sich auf die Techniken, mit denen Angreifer nach einem ersten Einbruch durch ein Netzwerk navigieren. Dieser Leitfaden untersucht, wie laterale Bewegung funktioniert, welche Auswirkungen sie auf die Sicherheit hat und welche Strategien zu ihrer Erkennung und Verhinderung es gibt.

Erfahren Sie mehr über die Bedeutung der Netzwerksegmentierung und -überwachung für die Verhinderung lateraler Bewegung. Das Verständnis lateraler Bewegung ist für Unternehmen unerlässlich, um ihre Cybersicherheitsmaßnahmen zu verbessern.

Lateral Movement-Angriffe sind möglich, weil Cyberangriffe selten am Einstiegspunkt stattfinden; dies ist lediglich der Ort, an dem sich ein Hacker Zugang verschafft. Cyberkriminelle arbeiten sich oft lateral durch ein System, um an die sensibelsten Informationen zu gelangen. Leider wissen zu viele Nutzer und Unternehmen nicht, wie sie ihre Cybersicherheitsmaßnahmen verbessern können, um diese Angriffe zu stoppen.

Lateral Movement-Angriffe sind möglich, weil Cyberangriffe selten am Einstiegspunkt stattfinden; dies ist lediglich der Ort, an dem sich ein Hacker Zugang verschafft. Cyberkriminelle arbeiten sich oft lateral durch ein System, um an die sensibelsten Informationen zu gelangen. Leider wissen zu viele Nutzer und Unternehmen nicht, wie sie ihre Cybersicherheitsmaßnahmen verbessern können, um diese Angriffe zu stoppen.

Eine aktuelle Datenbericht zeigt, dass viele Unternehmen unzureichende Cybersicherheitsmaßnahmen ergreifen und somit anfällig für Datenverlust, Malware-Infektionen und andere Sicherheitsbedrohungen sind. Um mit den Veränderungen im Bereich der Cybersicherheit Schritt zu halten, ist es unerlässlich, alle Facetten eines Cyberangriffs zu verstehen, einschließlich lateraler Bewegungsangriffe und anderer Beispiele dieser Art.

In diesem Artikel erfahren Sie alles, was Sie über Lateral-Movement-Angriffe wissen müssen, einschließlich ihrer Funktionsweise und wie Sie sie erkennen und verhindern können, dass sie in Ihre Systeme eindringen.

Was ist Lateral Movement?

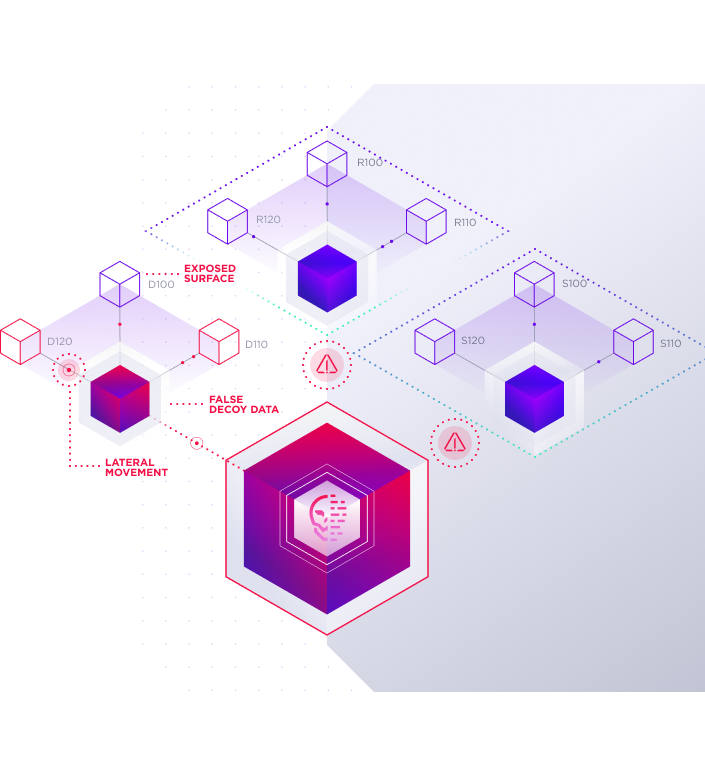

In der Cybersicherheit bezieht sich laterale Bewegung auf die Bewegung eines Angreifers innerhalb des Netzwerks eines Opfers. Laterale Bewegung wird in der Regel durchgeführt, um die Reichweite des Angriffs zu vergrößern und neue Systeme oder Daten zu finden, die kompromittiert werden können. Eine laterale Bewegung kann in jeder Phase eines Angriffs auftreten, wird jedoch am häufigsten in der Phase nach der Kompromittierung beobachtet.

Angriffe mit lateraler Bewegung folgen in der Regel einem bestimmten Muster:

- Der Angreifer verschafft sich zunächst über eine Art von Exploit, wie Phishing oder Malware (einschließlich dateiloser Malware), Zugang zu einem System.

- Anschließend nutzt der Angreifer dieses System, um sich innerhalb des Netzwerks seitlich zu bewegen, in der Regel durch Ausnutzen von Schwachstellen oder Verwendung gestohlener Anmeldedaten.

- Der Angreifer nutzt dann das kompromittierte System, um auf sensible Daten oder Systeme zuzugreifen.

Es gibt viele verschiedene Techniken für laterale Bewegungen, die Angreifer nutzen können, aber zu den gängigen gehören:

- Pass-the-Hash: Bei dieser Technik stiehlt ein Angreifer den Passwort-Hash aus einem System und verwendet diesen Hash dann, um sich bei anderen Systemen im Netzwerk zu authentifizieren.

- Pass-the-ticket: Der Angreifer stiehlt ein Kerberos-Ticket aus einem System und verwendet dieses Ticket dann, um sich bei anderen Systemen im Netzwerk zu authentifizieren, wie z. B. Active Directories. Pass-The-Ticket-Angriffe, wie beispielsweise Golden-Ticket- oder Silver-Ticket-Angriffe, sind leistungsstarke Techniken, die Angreifer für laterale Bewegungen nach der Exploitation und die Eskalation von Berechtigungen einsetzen. Mit diesen Techniken können Angreifer unbegrenzten Zugriff auf jeden Endpunkt im Netzwerk oder Dienst erhalten, was katastrophale Folgen haben kann.

- Ausnutzen von Schwachstellen: Ein Angreifer nutzt Schwachstellen in Systemen aus, um sich Zugang zu verschaffen, und nutzt diesen Zugang dann, um sich lateral innerhalb des Netzwerks zu bewegen.

- Verwendung gestohlener Anmeldedaten: Der Angreifer stiehlt gültige Anmeldedaten aus einem System und verwendet diese dann, um sich bei anderen Systemen im Netzwerk zu authentifizieren.

Techniken zur seitlichen Bewegung werden oft in Kombination miteinander eingesetzt, um die Erfolgschancen zu erhöhen. Ein Angreifer könnte beispielsweise pass-the-hash verwenden, um sich zunächst Zugang zu einem System zu verschaffen, und diese Anmeldedaten dann verwenden, um sich bei anderen Systemen im Netzwerk zu authentifizieren.

Das britische National Cyber Security Centre stellt fest, dass Cyberkriminelle, nachdem sie sich einen ersten Zugang zu einem Netzwerk verschafft haben, versuchen, diesen Zugang zu erweitern und zu festigen, während sie sich weitere Kontrolle über wertvolle Informationen oder Systeme verschaffen – was die laterale Bewegung so gefährlich macht.

Wie laterale Bewegung funktioniert: Die Phasen des Angriffs

Bei Cyberangriffen ist zu beachten, dass sie einem klar definierten Prozess folgen, der als "Kill Chain" bekannt ist.“Kill Chain bezeichnet wird. Eine Cyber-Kill-Chain ist eine Methodik, die Cyberkriminelle zur Durchführung von Cyberangriffen verwenden. Es handelt sich um ein lineares Modell, das die Schritte eines Angreifers von der Identifizierung eines Ziels bis zur erfolgreichen Exfiltration seiner Daten beschreibt.

Bei lateralen Bewegungsangriffen gibt es mehrere Phasen in der Kill Chain, die Angreifer nutzen:

Aufklärung Dies ist die erste Stufe des lateralen Bewegungsangriffs und gleichzeitig die wichtigste, da sie die Grundlage für den Rest des Angriffs bildet. In dieser Phase sammeln Angreifer so viele Informationen wie möglich über ihr Ziel.

Dazu gehört das Sammeln von Daten über die Netzwerkinfrastruktur, die Benutzer und die Systeme. Sie verwenden Tools wie Google Dorks, soziale Medien und andere Open-Source-Intelligence-Techniken (OSINT) Techniken, um Daten über ihr Ziel zu sammeln.

Eine Erkundungsphase umfasst außerdem:

- Identifizierung potenzieller Ziele.

- Aufdeckung ihrer Schwachstellen.

- Ermittlung, welche Dritten mit ihnen in Verbindung stehen (und auf welche nützlichen Informationen sie zugreifen können).

- Erkundung bestehender Einstiegspunkte (und Suche nach neuen).

Außerdem kann die Aufklärung online und offline erfolgen.

Diebstahl von Anmeldedaten

Oft als “Credential Dumping bezeichnet, erfolgt dieser Schritt nach der Aufklärung ermöglicht es den Cyberkriminellen, alle wesentlichen Informationen über potenzielle Ziele zu entdecken. Hier festigt der Angreifer seine Präsenz, hält persistente Bedrohungen aufrecht, beschafft sich auf betrügerische Weise Anmeldedaten und kompromittiert weitere Hosts, um seine Privilegien zu erweitern.

Letztendlich erlangen die Angreifer die Kontrolle über ihre Ziele (z. B. einen Domänencontroller, ein wichtiges System oder sensible Daten). Sie stehlen Anmeldedaten, die ihnen scheinbar legitimen Zugriff auf weitere Host-Namenskonventionen und Server verschaffen. Nachdem diese Ziele erreicht sind, können die Daten exfiltriert werden und Geräte sabotiert.

Lateraler Bewegungszugriff

In dieser Phase nutzen Angreifer die in der vorherigen Phase erworbenen Anmeldedaten, um sich lateral über Systeme hinweg zu bewegen und ihre Präsenz im Netzwerk auszubauen. Dazu greifen sie mit Tools wie Remote Desktop Protocol (RDP), Windows Management Instrumentation (WMI) und Server Message Block (SMB).

Mit diesen Tools können Angreifer sich ohne erneute Authentifizierung lateral über Geräte und Systeme im Netzwerk bewegen und erhalten uneingeschränkten Zugriff auf sensible Daten und Systeme.

Erkennung und Abfangen

Dies ist die letzte Stufe der Kill Chain für laterale Bewegungen – und die wichtigste, um Ihre Daten oder die Ihrer Kunden zu schützen. Sobald Cyberangreifer Zugriff auf Ihre Systeme erlangt haben, ist es fast unmöglich, sie zu erkennen und zu stoppen.

SentinelOne kann alle lateralen Bewegungsangriffe beenden, indem es Ihr Netzwerk durch KI und Automatisierung in jeder Phase des Lebenszyklus der Bedrohung schützt. Als erster und einziger XDR-Anbieter, der an der die ATT&CK Deception Evaluation leitet, ist die Singularity XDR-Plattform die leistungsstärkste, autonome XDR-Plattform und reduziert die Angriffsfläche von Unternehmen über Menschen, Geräte und Cloud-Angriffsflächen hinweg.

Singularity XDR bietet eine effektive Kombination aus Präventions-, Schutz-, Erkennungs- und Täuschungsfunktionen, um Angreifer frühzeitig zu stoppen, unabhängig davon, ob sie versuchen, sich im Netzwerk einzunisten oder Identitätsdaten zu kompromittieren, um sich lateral zu bewegen, Berechtigungen zu erweitern und Ziele zu erlangen. Fordern Sie eine Demo von SentinelOne an.

Verbessern Sie Ihre Threat Intelligence

Verbessern Sie Ihre Threat Intelligence

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenWarum verwenden Angreifer die Technik der lateralen Bewegung?

Die laterale Bewegung kann auch auf zwei Hauptursachen zurückgeführt werden: einen aktiven Angreifer, der sich durch ein Netzwerk bewegt, oder bösartigen Code mit automatischen Verbreitungsfähigkeiten, wie beispielsweise einen Wurm. Zu den Techniken für laterale Bewegungen gehören die Nutzung von Exploits wie dem EternalBlue SMB-Exploit, Remote-Desktop-Protokollen, gesammelten Anmeldedaten mit Tools/Schnittstellen wie Powershell und WMI sowie die Ausführung von Code auf einem Remote-Rechner.

Da es sich bei den meisten der oben genannten Techniken um dateilose Methoden handelt, ist es für die meisten herkömmlichen Sicherheitskontrollen schwierig, einen Angreifer oder einen Code zu identifizieren, der sich innerhalb eines Netzwerks bewegt. Die heimliche Natur dieser Angriffe macht sie für den Angreifer äußerst effizient und lukrativ und ermöglicht Masseninfektionen. Um laterale Bewegungsangriffe zu verhindern, ist es wichtig zu verstehen, warum Angreifer die Technik der lateralen Bewegung einsetzen.

Leichter zu erkennen

Im Durchschnitt dauert ein Phishing-Angriff 213 Tage und 80 Tage, um ihn einzudämmen. 213 Tage sind bei lateralen Bewegungsangriffen eine Ewigkeit und geben dem Angreifer ausreichend Zeit, sich lateral zu bewegen, sich dauerhaft zu etablieren, Erkundungen durchzuführen und Zugangsdaten zu erlangen.

Und da es so aussieht, als würde sich ein legitimer Benutzer lateral durch das Netzwerk oder die Cloud bewegen, können die Sicherheits- und Netzwerküberwachungstools einen Angriff nicht erkennen.

Das bedeutet, dass selbst wenn festgestellt wurde, dass das ursprüngliche Gerät infiziert ist, der Angreifer sich bereits im gesamten Netzwerk bewegt haben könnte und über einen längeren Zeitraum unsichtbar im Zielsystem verbleibt, während er nach der besten Gelegenheit sucht, den Angriff zu eskalieren. Das bringt uns zu:

Zeit zum Erlernen von Schwachstellen

Der Angreifer kann sich über die Schwachstellen verschiedener Systeme informieren, indem er sich lateral bewegt und beobachtet, wie jedes System funktioniert. Und das kann er wochen- oder monatelang tun, bevor er seinen endgültigen Angriff durchführt.

Gelegenheit zur Ausweitung von Berechtigungen

Ein weiterer Grund, warum Angreifer die Technik der lateralen Bewegung einsetzen, ist, dass sie sich so erweiterte Berechtigungen für ein Netzwerk verschaffen können, anstatt zu versuchen, von außen in dieses Netzwerk einzudringen. Durch die Verwendung legitimer Anmeldedaten können Angreifer ihre Privilegien in einem Netzwerk schnell erweitern und sensible Daten und Systeme kontrollieren.

So erkennen und verhindern Sie Sicherheitsbedrohungen, die laterale Bewegungen nutzen

Angriffe mit lateraler Bewegung sind schwer zu erkennen und zu verhindern, da sie legitime Anmeldedaten und Tools verwenden, die Cyberkriminelle lange Zeit unentdeckt bleiben lassen. Es gibt jedoch einige bewährte Cybersicherheitsmaßnahmen, mit denen Sie das Risiko von Angriffen durch seitliche Bewegung verringern können. Dazu gehören:

Bewertung der Angriffsfläche

Zunächst müssen Sie wissen, welche Systeme und Geräte sich in Ihrem Netzwerk befinden. Dies hilft Ihnen dabei, eine Schutzmauer um das zu schützende System zu errichten. Dabei sollten Sie Ihren Fokus im Bereich Cybersicherheit von der Perimeterschutz auf die Erkennung innerhalb des Netzwerks verlagern.

Damit dies funktioniert, müssen Sie über Dinge wie offengelegte Anmeldedaten/Informationen, Fehlkonfigurationen, potenzielle Angriffswege und andere Schwachstellen Bescheid wissen. Es ist wichtig, Endpoint Detection and Response (EDR) und Extended Detection and Response (XDR) Tools zu verwenden, um Einblick in Angriffe auf Endpunkte zu erhalten und diese Fähigkeiten zu erweitern.

Die Singularity™-Plattform von SentinelOne hilft Sicherheitsexperten dabei, moderne Bedrohungen proaktiv und mit maschineller Geschwindigkeit zu bekämpfen. Singularity macht die Zukunftsvision einer autonomen, KI-gesteuerten Cybersicherheit zur heutigen Realität, indem es Ihrem SOC hilft, Risiken über Benutzerendpunkte, Hybrid-Cloud-Workloads, IoT und mehr.

Untersuchen Sie Berechtigungen und Identitäten

Der zweite Schritt besteht darin, die Berechtigungen und Identitäten in Ihrem Netzwerk zu untersuchen und zu verstehen. Dadurch können Sie besser bestimmen, was legitime Benutzer tun sollten – und was nicht.

Anomalien und Erkennungsgenauigkeiten messen

In dieser Phase müssen Sie die Erkennungsgenauigkeit Ihrer Sicherheits-Tools messen und sicherstellen, dass sie wie erwartet funktionieren. Ein Beispiel: Ein Benutzer, der normalerweise von einem Standort aus auf Dateien zugreift, greift nun von einem anderen Standort aus darauf zu. Dies könnte ein Zeichen dafür sein, dass die Anmeldedaten des Benutzers kompromittiert wurden und jemand versucht, sie zu nutzen, um sich lateral im Netzwerk zu bewegen.

Sie können Erkennungstechnologien mit KI-/ML-Funktionen einsetzen, um laterale Bewegungsangriffe zu erkennen und zu verhindern. Diese Technologien können verwendet werden, um das Benutzerverhalten zu überwachen und Anomalien zu identifizieren, die auf laterale Bewegungen hindeuten könnten.

Der beste Weg, um laterale Bewegungen und andere Cyber-Bedrohungen zu identifizieren, ist die Einführung eines vertrauenswürdigen Cybersicherheitsprozesses, von dem alle Mitglieder der Organisation profitieren. Die Lateral Movement Detection Engine von SentinelOne nutzt die Low-Level-Überwachung der Plattform, um Einblick in alle Maschinenoperationen zu erhalten, einschließlich der oben genannten Skriptsprache und Protokolle.

Sie ist in der Lage, laterale Bewegungsangriffe in Echtzeit zu erkennen und abzuwehren, indem sie in Echtzeit einen Ausführungskontext aufbaut und Verhaltens-KI einsetzt, um Anomalien bei der Verwendung dieser verschiedenen Techniken zur Bewegung im Netzwerk zu identifizieren und so die Verbreitung von Malware oder "roamende" Angreifer zu verhindern. Wie das funktioniert, können Sie hier sehen:

Nutzen Sie effektive Automatisierung und Orchestrierung

Zuletzt müssen Sie Ihre Reaktionen auf laterale Bewegungsangriffe automatisieren und orchestrieren. Dies trägt dazu bei, Ihre Reaktionszeit zu verkürzen und die Wahrscheinlichkeit eines erfolgreichen Angriffs zu verringern.

Sie können dazu SOAR-Plattformen (Security Orchestration, Automation and Response) verwenden. Diese Automatisierungsplattformen beschleunigen und vereinfachen die Reaktion auf Vorfälle, indem sie erkannte Bedrohungen bekämpfen und deren Ausbreitung im Netzwerk verhindern.

Lesen Sie hier mehr über den Erfolg von SentinelOne bei der MITRE Engenuity ATT&CK®-Bewertung.

Schutz vor lateralen Bewegungen mit SentinelOne

Angriffe durch laterale Bewegungen sind nach wie vor ein großes Problem, da Cyberkriminelle immer raffinierter vorgehen. Die Zeiten einfacher Exploits sind vorbei. Große Unternehmen sorgen sich nun um sorgfältig geplante Advanced Persistent Threats (APT)-Angriffen – darunter Angriffe mit seitlicher Bewegung und viele mehr.

Die Art der Erkennung und Transparenz, die SentinelOne Lateral Movement Detection bietet, ist allen anderen EDR-Tools weit überlegen und für den automatisierten Betrieb ganzheitlich in unsere 2.0-Plattform integriert – ohne dass eine Konfiguration erforderlich ist.

SentinelOne ist die weltweit führende Endpoint-Sicherheitsplattform der nächsten Generation. Sie wurde speziell entwickelt, um Bedrohungen in jeder Phase eines Angriffszyklus zu stoppen. Die Plattform bietet umfassende Sichtbarkeit, Schutz und Reaktionsmöglichkeiten in einer einzigen Agent-/Konsolenarchitektur. Sie schützt Ihr Unternehmen proaktiv vor lateralen Bewegungsangriffen. Überzeugen Sie sich selbst und vereinbaren Sie noch heute einen Termin für eine Demo.

"Häufig gestellte Fragen zu lateralen Bewegungen

Eine laterale Bewegung liegt vor, wenn ein Angreifer, nachdem er sich zunächst Zugang zu einem Netzwerk verschafft hat, sich durch verschiedene Systeme oder Konten bewegt, um sensible Daten zu finden oder seine Berechtigungen zu erweitern. Das Ziel ist es, unbemerkt an wertvolle Ressourcen oder Ziele zu gelangen.

Angreifer nutzen gestohlene Anmeldedaten, nutzen Vertrauensbeziehungen aus und missbrauchen interne Tools, um sich in Ihrem Netzwerk zu bewegen, bis sie auf etwas stoßen, das es wert ist, gestohlen oder beschädigt zu werden.

Ein Angreifer erhält das Passwort eines Benutzers aus einer Phishing-E-Mail, meldet sich an und nutzt diesen Zugang, um sich mit Dateiservern oder Datenbanksystemen zu verbinden. Von dort aus kann er Tools wie PsExec oder Windows Remote Desktop verwenden, um zwischen Rechnern zu wechseln und nach Administratoranmeldedaten oder Dateien zu suchen, die er verschlüsseln, exfiltrieren oder zerstören kann.

Der Angreifer beginnt damit, Anmeldedaten oder Tokens zu sammeln. Als Nächstes suchen sie nach offenen Freigaben, Fehlkonfigurationen oder vernetzten Geräten. Dann versuchen sie, mit den gestohlenen Daten auf diese Systeme zuzugreifen. Ist dies erfolgreich, wiederholen sie den Vorgang, suchen nach Konten mit höheren Berechtigungen oder wertvolleren Zielen und versuchen oft, durch die Verwendung legitimer Admin-Tools nicht entdeckt zu werden.

Achten Sie auf ungewöhnliche Authentifizierungsversuche, neue oder ungewöhnliche Verwendung von Admin-Tools und plötzlichen Zugriff auf sensible Ressourcen. Überwachen Sie Konten, die sich von unerwarteten Standorten oder zu ungewöhnlichen Zeiten anmelden. Richten Sie Warnmeldungen für ungewöhnlichen SMB-Datenverkehr, wiederholte fehlgeschlagene Anmeldungen und Zugriff auf kritische Systeme außerhalb des normalen Geschäftsbetriebs ein.

Laterale Bewegungen treten auf, wenn in Ihrer Umgebung schwache Passwörter, eine unzureichende Segmentierung oder falsch konfigurierte Berechtigungen vorhanden sind. Angreifer nutzen das Vertrauen zwischen Systemen aus, nutzen nicht gepatchte Schwachstellen oder machen sich die Wiederverwendung von Anmeldedaten durch Mitarbeiter zunutze. Mangelnde Überwachung und fehlende Einschränkungen der Benutzerrechte geben Angreifern nach der ersten Kompromittierung mehr Spielraum.

Zu den gängigen Techniken gehören Pass-the-Hash, Pass-the-Ticket, der Missbrauch von RDP, SMB oder WinRM, die Ausnutzung schwacher Dienstkonten und die Verwendung von Tools wie PsExec oder Mimikatz. Angreifer können auch bösartige Skripte, Backdoors oder Living-off-the-Land-Binärdateien (LOLBins) verwenden, um unentdeckt zu bleiben und zwischen Endpunkten oder Servern zu wechseln.