Bedrohungsakteure sind Einzelpersonen oder Gruppen, die Cyberangriffe durchführen. Dieser Leitfaden befasst sich mit den verschiedenen Arten von Bedrohungsakteuren, ihren Motiven und Taktiken.

Erfahren Sie, wie wichtig es ist, Bedrohungsakteure zu verstehen, um wirksame Cybersicherheitsstrategien zu entwickeln. Das Verständnis von Bedrohungsakteuren ist für Unternehmen von entscheidender Bedeutung, um Risiken vorherzusehen und zu mindern.

In diesem Artikel werden wir uns damit befassen, was Bedrohungsakteure sind, welche Ziele sie verfolgen, welche Arten von Bedrohungsakteuren es gibt und wie man ihre Angriffe verhindern kann.

Was ist ein Bedrohungsakteur?

Ein Cyber-Bedrohungsakteur ist jede Person oder Gruppe, die eine Bedrohung für die Cybersicherheit darstellt. Bedrohungsakteure sind die Urheber von Cyberangriffen und werden häufig anhand verschiedener Faktoren kategorisiert, darunter Motiv, Art des Angriffs und Zielsektor.

Heute ist die Cyber-Bedrohungslage wohl dynamischer denn je und die Bedrohungsakteure werden immer raffinierter.

Das Verständnis der Bedrohungsakteure und ihrer Motive kann Unternehmen dabei helfen, sich besser vor den Schäden zu schützen, die diese Akteure verursachen, indem sie Schwachstellen ausnutzen, Benutzeridentitäten mit erhöhten Berechtigungen kompromittieren, Sicherheitskontrollen umgehen, Daten beschädigen oder löschen oder sensible Informationen manipulieren.

Ziele von Angreifern

Angreifer haben es in erster Linie auf große Unternehmen abgesehen, um finanzielle Gewinne, Daten und sensible Informationen zu erlangen oder um Dienstunterbrechungen und Reputationsschäden zu verursachen. Allerdings sind auch kleine und mittlere Unternehmen (KMU) zu häufige Ziele für Bedrohungsakteure geworden, da ihre relativ geringen Ressourcen dazu führen können, dass ihre Sicherheitssysteme schwächer sind als die großer Unternehmen.

In der heutigen Bedrohungslandschaft sind die meisten Unternehmen unabhängig von ihrer Größe oder Branche wahrscheinlich das Ziel von Angreifern. Tatsächlich sahen sich Unternehmen im Jahr 2021 mit 50 % mehr Cyberangriffen pro Woche konfrontiert als 2020. Heute können und werden Angreifer einen direkten Weg zu den Kronjuwelen finden, wenn dieser Weg ungeschützt ist.

Arten und Eigenschaften von Angreifern

"Angreifer" ist ein weit gefasster Begriff, der eine Vielzahl von Personen und Gruppen umfasst, die anhand ihrer Fähigkeiten, Ressourcen oder Motive für Angriffe kategorisiert werden.

Hier sind einige der häufigsten Arten von Angreifern und die typischen Motive für ihre Handlungen:

1. Cyberkriminelle

Cyberkriminelle sind Einzelpersonen oder Gruppen, die digitale Technologien für illegale Aktivitäten nutzen. Oft sind sie durch finanzielle Gewinne motiviert.

Diese Art von Bedrohungsakteuren setzt in der Regel Social Engineering Taktiken wie Phishing-E-Mails ein, um Opfer dazu zu verleiten, auf einen bösartigen Link zu klicken oder bösartige Software (Malware) herunterzuladen. Weitere Beispiele für Cyberkriminalität sind Datendiebstahl, das Verleiten von Opfern zur Überweisung von Geld, der Diebstahl von Anmeldedaten und Lösegeldforderungen.

2. Nationalstaaten

Nationalstaaten können Gruppen von Bedrohungsakteuren finanzieren, um eine Vielzahl von böswilligen Aktivitäten in den Netzwerken anderer Regierungsstellen durchzuführen, darunter Spionage oder Cyberkrieg. Da von Nationalstaaten finanzierte Bedrohungsakteure in der Regel über umfangreiche Ressourcen verfügen, ist ihr Verhalten oft hartnäckig und schwieriger zu erkennen.

Staatlich finanzierte Bedrohungsakteure greifen heimlich die Netzwerke ihrer Gegner an und versuchen in der Regel, sensible Daten und Vermögenswerte zu stehlen oder zu beschädigen, kritische Infrastrukturen zu stören oder vertrauliche Informationen zu sammeln.

3. Terroristische Gruppen

Wie bei physischen Terrorakten ist es auch das Ziel von Cyberterroristen in der Regel, Schaden und Zerstörung anzurichten, um ihre Ziele voranzutreiben. Diese Art von Bedrohungsakteuren zielt auf Unternehmen, staatliche Einrichtungen und kritische Infrastrukturen oder Dienste ab, die den größten Schaden oder die größten Störungen verursachen.

4. Nervenkitzel-Suchende

Nervenkitzel-Suchende sind Bedrohungsakteure, die Computersysteme oder Netzwerke aus persönlichem Vergnügen angreifen. Ob sie nun sehen wollen, wie viele Daten und sensible Informationen sie stehlen können, oder ob sie daran interessiert sind, wie bestimmte Netzwerke und Computersysteme funktionieren – Nervenkitzel-Suchende haben nicht unbedingt die Absicht, ihren Zielen großen Schaden zuzufügen. Sie können jedoch Computersysteme und Netzwerke stören oder Schwachstellen für komplexere Cyberangriffe in der Zukunft ausnutzen.

5. Insider-Bedrohungen

Insider-Bedrohungen nehmen zu. Diese Bedrohungen lassen sich in folgende Kategorien einteilen:

- Böswillige Insider: Böswillige Insider sind Personen, die Zugang zur Unternehmensumgebung haben und sich gegen ihren Arbeitgeber wenden, indem sie Bedrohungsakteuren helfen, in der Regel aus finanziellen Gründen.

- Unvorsichtige Insider: Unvorsichtige Insider sind Mitarbeiter, die möglicherweise keine böswilligen Absichten haben, aber aufgrund ihrer Nachlässigkeit letztendlich eine Datenverletzung verursachen. Sie klicken möglicherweise auf eine Phishing-E-Mail, installieren nicht genehmigte Software oder verlieren ihre Unternehmensgeräte.

6. Hacker

Obwohl der Begriff "Bedrohungsakteur" oft synonym mit "Hacker" verwendet wird, sind Hacker und Bedrohungsakteure nicht dasselbe. Ein Hacker ist jemand, der seine Computerkenntnisse nutzt, um eine Herausforderung oder ein Problem zu bewältigen, im Guten wie im Schlechten, während Bedrohungsakteure fast immer böswillige Absichten haben.

Hollywood hat den Begriff populär gemacht, um Bilder von ruchlosen Personen mit böswilligen Absichten zu evozieren, wie z. B. Störungen zu verursachen oder gegen das Gesetz zu verstoßen. Es gibt jedoch viele Arten von Hackern mit unterschiedlichen Fähigkeiten.

Hier sind einige Beispiele für verschiedene Arten von Hackern und was sie tun können:

Black-Hat-Hacker

Black-Hat-Hacker arbeiten gegen Organisationen oder Regierungsbehörden, um mit böswilligen Absichten in Computernetzwerke oder -systeme einzudringen. Black-Hat-Hacker arbeiten oft allein oder mit organisierten kriminellen Gruppen zusammen und wenden eine Reihe von Techniken an, um ihre Ziele zu hacken, darunter Social Engineering, das Knacken von Passwörtern, das Infizieren von Geräten mit Malware, das Protokollieren von Tastenanschlägen oder das Erstellen von Botnets, um einen Distributed-Denial-of-Services (DDoS)-Angriff auszuführen.

White-Hat-Hacker

White-Hat-Hacker, auch ethische Hacker genannt, arbeiten mit Organisationen oder Regierungsbehörden zusammen, um Schwachstellen zu identifizieren und Cybersysteme vor böswilligen Hackern zu schützen. Im Gegensatz zu anderen Arten von Hackern haben White-Hat-Hacker immer die Erlaubnis der Organisation oder Behörde, mit der sie zusammenarbeiten, um sich in Computernetzwerke oder -systeme zu hacken.

Grey-Hat-Hacker

Grey-Hat-Hacker liegen irgendwo zwischen White-Hat-Hackern und Black-Hat-Hackern. Grey-Hat-Hacker hacken sich in Computernetzwerke oder -systeme, um die Aufmerksamkeit des Ziels auf Schwachstellen oder potenzielle Angriffswege zu lenken, und verlangen dann eine Gebühr für die Behebung der von ihnen entdeckten Probleme. Meistens nutzt diese Art von Hackern Sicherheitslücken ohne böswillige Absicht aus, jedoch ohne Erlaubnis und oft mit illegalen Methoden.

Green-Hat-Hacker

Green-Hat-Hacker sind Anfänger und suchen oft Informationen von erfahreneren Mitgliedern der Hacker-Community. Obwohl Green-Hat-Hacker nicht immer über die erforderlichen Fähigkeiten oder Kenntnisse verfügen, um einen koordinierten Angriff zu starten, können sie dennoch ernsthaften Schaden anrichten, wenn sie kein klares Verständnis dafür haben, was sie getan haben oder wie sie es beheben können.

Blue Hat Hacker

Blue Hat Hacker ähneln am ehesten White Hat Hackern: Sie sind Sicherheitsexperten, die bei Beratungsfirmen arbeiten und speziell dafür engagiert werden, ein System vor seiner Einführung zu testen. Manchmal greifen Blue-Hat-Hacker auch Einzelpersonen oder Unternehmen an, um sich für ein Fehlverhalten zu rächen, ohne sich groß Gedanken über die Folgen ihrer Handlungen zu machen.

Red-Hat-Hacker

Red-Hat-Hacker werden oft als die "Dark Horses" der Hackerwelt angesehen, die allein oder in privaten Gruppen arbeiten, um Black-Hat-Hacker zu entwaffnen. Im Gegensatz zu White-Hat-Hackern, die Black-Hat-Hacker den Behörden melden, konzentrieren sich Red-Hat-Hacker oft darauf, Ressourcen zu zerstören und Schaden anzurichten.

Script Kiddies

Im Gegensatz zu anderen Arten von Hackern sind Script Kiddies oft aus Langeweile motiviert und schreiben keine eigenen Computerskripte oder Codes. Stattdessen fügen sie vorhandene Skripte oder Codes in Viren oder Anwendungen ein, um Computersysteme anderer zu hacken. In der Hackerwelt sind Script Kiddies dafür bekannt, dass sie im Vergleich zu anderen Arten von Hackern relativ ungeschickt und unreif sind.

Hacktivisten

Hacktivisten werden oft als Black-Hat-Hacker betrachtet, aber ihre Motive für das Hacken sind politischer Natur. Ob es ihnen nun um die Wahrung der Meinungsfreiheit oder die Aufdeckung von Menschenrechtsverletzungen geht, Hacktivisten nehmen Einzelpersonen, Organisationen oder Regierungsbehörden ins Visier.

Meistens glauben Hacktivisten, dass sie versuchen, eine positive Veränderung in der Welt zu bewirken. Die Hackergruppe Anonymous beispielsweise ist bekannt für ihre zahlreichen Cyberangriffe auf mehrere Regierungen und wird von ihren Anhängern als "Freiheitskämpfer" bezeichnet.

Von den verschiedenen Arten von Hackern trifft der Begriff "Bedrohungsakteur" am ehesten auf Black-Hat-Hacker, Blue-Hat-Hacker, Script-Kiddies und Hacktivisten zu. Ob Cyberkriminelle oder Insider – Singularitys Threat Intelligence hilft dabei, alle Arten von Threat Actors aufzuspüren und abzuwehren.

Wichtige Cybersicherheitskonzepte

Neben dem Verständnis der wesentlichen Komponenten von Bedrohungsakteuren und ihren Eigenschaften ist es hilfreich, sich mit den folgenden Cybersicherheitskonzepten vertraut zu machen:

Malware

Malware ist eine art von bösartiger software, die entwickelt wurde, um computer zu beschädigen oder außer betrieb setzen. malware kann verwendet werden, daten stehlen, kontrolle über systeme übernehmen angriffe auf andere starten.

Es gibt viele verschiedene Arten von Malware, darunter Viren, Würmer, Trojaner und Ransomware. Malware kann über E-Mail-Anhänge, infizierte Websites oder kompromittierte Software verbreitet werden.

Phishing

Phishing ist eine Art von Cyberangriff, bei dem E-Mails oder Websites verwendet werden, die scheinbar von legitimen Quellen stammen, um Benutzer dazu zu verleiten, sensible Informationen preiszugeben oder auf bösartige Links zu klicken.

Phishing-Angriffe können sehr schwer zu erkennen sein, da sie oft gefälschte E-Mail-Adressen und Websites verwenden, die denen legitimer Quellen ähneln. Angreifer zielen auch auf bestimmte Personen oder Organisationen ab, um ihre Erfolgschancen zu erhöhen.

Denial-of-Service-Angriff

Eine Denial-of-Service-Attacke (DoS-Attacke) ist eine Art von Cyberangriff, bei dem versucht wird, ein System oder Netzwerk für Benutzer unzugänglich zu machen. DoS-Attacken zielen auf Websites oder Online-Dienste ab und können dazu verwendet werden, ganze Systeme lahmzulegen.

DoS-Attacken werden in der Regel durchgeführt, indem das Ziel mit Datenverkehr oder Anfragen überflutet wird, bis es die Last nicht mehr bewältigen kann und nicht mehr verfügbar ist. Sie können auch dazu verwendet werden, Systeme oder Netzwerke durch Beschädigung von Daten, Ausnutzung von Schwachstellen oder Überlastung von Ressourcen außer Gefecht zu setzen.

Ransomware

Ransomware ist eine Art von Malware, die Dateien verschlüsselt oder Systeme sperrt, sodass Benutzer nicht mehr darauf zugreifen können. Sie kann über E-Mail-Anhänge, infizierte Websites oder kompromittierte Software verbreitet werden. Diese Art von Malware blockiert den Zugriff oder verschlüsselt Daten und zwingt den Benutzer oft dazu, ein Lösegeld zu zahlen, um wieder Zugriff auf sein Gerät, seine Dateien oder sein System zu erhalten.

Ransomware als einfache Verschlüsselung zufällig gestohlener Daten zu betrachten, wird der Vielzahl der heutigen Strategien zur Datenerpressung nicht mehr gerecht. Ransomware-Akteure haben sich in letzter Zeit statt auf zeitaufwändige Verschlüsselung auf Datendiebstahl verlegt. Trends deuten darauf hin, dass die vollständige Verschlüsselung der Daten der Opfer für viele Bedrohungsakteure oft zu mühsam und langsam ist und das Risiko einer Entdeckung erhöht.

Es hat sich eine Bandbreite von Angreifern herausgebildet, die sich von der traditionellen, zeitaufwändigen Verschlüsselung abgewandt haben und sich darauf konzentrieren, alle gestohlenen Daten zu zerstören. Nun scheinen die Angreifer schnellere Angriffe zu bevorzugen, entweder durch Datenerpressung, bei der die Daten mehr oder weniger erhalten bleiben, oder durch nur teilweise Beschädigung, wodurch sie schnell handeln und immer höhere Lösegeldforderungen stellen können.

Drive-by-Download

Ein Drive-by-Download ist eine Art von Cyberangriff, bei dem ein System ohne Wissen oder Zustimmung des Benutzers mit Malware infiziert wird. Drive-by-Downloads finden in der Regel statt, wenn ein Benutzer eine infizierte Website besucht oder auf einen bösartigen Link klickt.

Diese Form des Angriffs kann zur Installation aller Arten von Malware verwendet werden, darunter Viren, Trojaner und Ransomware.

Beispiele für Bedrohungsakteure

Einige Bedrohungsakteure können Einzelgänger sein, während andere Teil einer größeren, organisierten kriminellen Vereinigung oder Cyber-Bedrohungsorganisation sind.

Die Betrachtung einiger aktueller Beispiele für Cyberangriffe kann Unternehmen dabei helfen, besser einzuschätzen, welche Art von Bedrohungsakteuren es auf ihre Netzwerke oder Systeme abgesehen haben könnte, und sich auf ähnliche Vorfälle in der Zukunft vorzubereiten.

MeteorExpress

Im Juli 2021 legte ein Wiper-Angriff – ein Angriff mit Malware, die darauf abzielt, die Festplatte des infizierten Computers zu löschen – das iranische Eisenbahnnetz lahm. Nach dem erfolgreichen Hack wurden die Fahrgäste über die Anzeigetafeln aufgefordert, Beschwerden an die Telefonnummer des Büros des iranischen Obersten Führers Khamenei zu richten.

Die als "MeteorExpress" bezeichnete zeigt diese Kampagne, wie ein Angreifer seine technischen Fähigkeiten einsetzen kann, um sich Zugang zu einem Informationssystem zu verschaffen und es für politische Zwecke zu missbrauchen. Bis heute ist der Urheber dieses Angriffs unbekannt.

8220 Gang

Eine als 8220 Gang hat es auf Cloud-Infrastrukturdienste wie AWS, Microsoft Azure, Google Cloud, Aliyun und Qcloud abgesehen, um auf Kosten ihrer Opfer illegale Kryptowährungs-Miner einzusetzen. Obwohl die Gruppe bereits seit Jahren aktiv ist, hat sie bis Mitte 2021 durch neue Kampagnen, bei denen langlebige Infrastrukturen zum Einsatz kamen, die Zahl der Botnets von etwa 2.000 infizierten Hosts auf heute rund 30.000 erhöht.

Bedrohungsakteure wie die "8220 Gang" entwickeln ihre Kampagnen oft über Jahre hinweg langsam weiter, bis sie zu groß werden, um noch zerschlagen werden zu können.

REvil-Ransomware

REvil Ransomware wurde erfolgreich über einen Zero-Day-Angriff auf Kaseya VSA-Server, die häufig von Managed Security Service Providern (MSSPs) und IT-Management-Unternehmen verwendet werden. Dieser Angriff scheint einer der bislang größten Ransomware-Vorfälle zu sein, bei dem die Angreifer ein universelles Entschlüsselungstool für alle Opfer gegen eine Pauschalsumme von 50 Millionen US-Dollar (ursprünglich 70 Millionen US-Dollar) anbieten.

Obwohl ursprünglich als Supply-Chain-Angriff angesehen wurde, zeigt diese gut orchestrierte, groß angelegte Ransomware-Kampagne, wie lukrativ Cyberangriffe für Angreifer sein können und wie wichtig ein modernes Endpoint Detection and Response-Tool (EDR) für Unternehmen ist.

Aoqin Dragon

Benannt und verfolgt als "Aoqin Dragon" bezeichneten und verfolgten, ist für eine Reihe böswilliger Aktivitäten verantwortlich, die bis ins Jahr 2013 zurückreichen und sich gegen Regierungs-, Bildungs- und Telekommunikationsorganisationen in Südostasien und Australien richten. Obwohl die genauen Motive unbekannt sind, ist es wahrscheinlich, dass der Schwerpunkt dieser mit China verbundenen Gruppe von fortgeschrittenen persistenten Bedrohungen (APT) auf Spionage liegt.

Dieses Beispiel veranschaulicht, wie Bedrohungsakteure unbemerkt lang andauernde Kampagnen durchführen können, um unter dem Radar zu bleiben, während sie Spionageoperationen durchführen und ihre Kompromisse weiter vorantreiben.

Moshen Dragon

Dieser als "Moshen Dragon" bezeichnete, mit China verbundene Bedrohungsakteur wird für die Entführung älterer Sicherheitsprodukte wie Symantec, TrendMicro, McAfee, BitDefender und Kaspersky, um Angriffe durchzuführen. Zusätzlich zu den fünf verschiedenen Malware-Triaden, die Moshen Dragon einsetzte, verwendeten sie auch eine Vielzahl anderer Tools, darunter ein LSA-Benachrichtigungspaket und eine passive Backdoor namens GUNTERS.

Bedrohungsakteure verwenden häufig mehrere Taktiken, Techniken und Tools, um in Computersysteme und Netzwerke einzudringen. Sobald sie sich Zugang verschafft haben, fahren sie häufig mit einer seitlichen Bewegung innerhalb des Netzwerks fort, platzieren eine passive Hintertür in der Umgebung, sammeln so viele Anmeldedaten wie möglich und konzentrieren sich dann auf die Datenexfiltration.

So verhindern und stoppen Sie Cyberangriffe von Angreifern

Der beste Rat für Verteidiger ist, immer davon auszugehen, dass sich bereits Angreifer in ihren Netzwerken befinden. Der beste Weg, um Angreifer zu verhindern, ist eine umfassende Sicherheitslösung. Die ideale Sicherheitslösung sollte die folgenden Funktionen umfassen:

1. Endpoint Protection, Detection und Response (EDR)

Um Unternehmen vor Bedrohungsakteuren zu schützen, verwenden Sicherheitsteams umfassende Endpoint-Sicherheitslösungen wie Singularity™ Endpoint mit Erkennungs- und Reaktionsfunktionen.

"Endpunktschutz" bezieht sich auf die Technologien und Prozesse, die zum Schutz von Netzwerkendpunkten wie Laptops, Servern und Mobilgeräten vor Malware und anderen Bedrohungen eingesetzt werden. EDR-Tools unterscheiden sich von anderen Sicherheitslösungen dadurch, dass sie sich nicht nur auf die Identifizierung und Isolierung bestimmter Malware oder offiziell gemeldeter Vorfälle konzentrieren. Stattdessen suchen EDR-Tools nach anomalen Aktivitäten und geben Warnmeldungen an Sicherheitsteams zur weiteren Untersuchung weiter.

Laut Gartner bieten EDR-Lösungen:

Verhalten auf Endpunkt-Systemebene aufzeichnen und speichern, verschiedene Datenanalysetechniken einsetzen, um verdächtiges Systemverhalten zu erkennen, Kontextinformationen bereitstellen, böswillige Aktivitäten blockieren und Vorschläge zur Behebung der Probleme unterbreiten, um betroffene Lösungen wiederherzustellen.

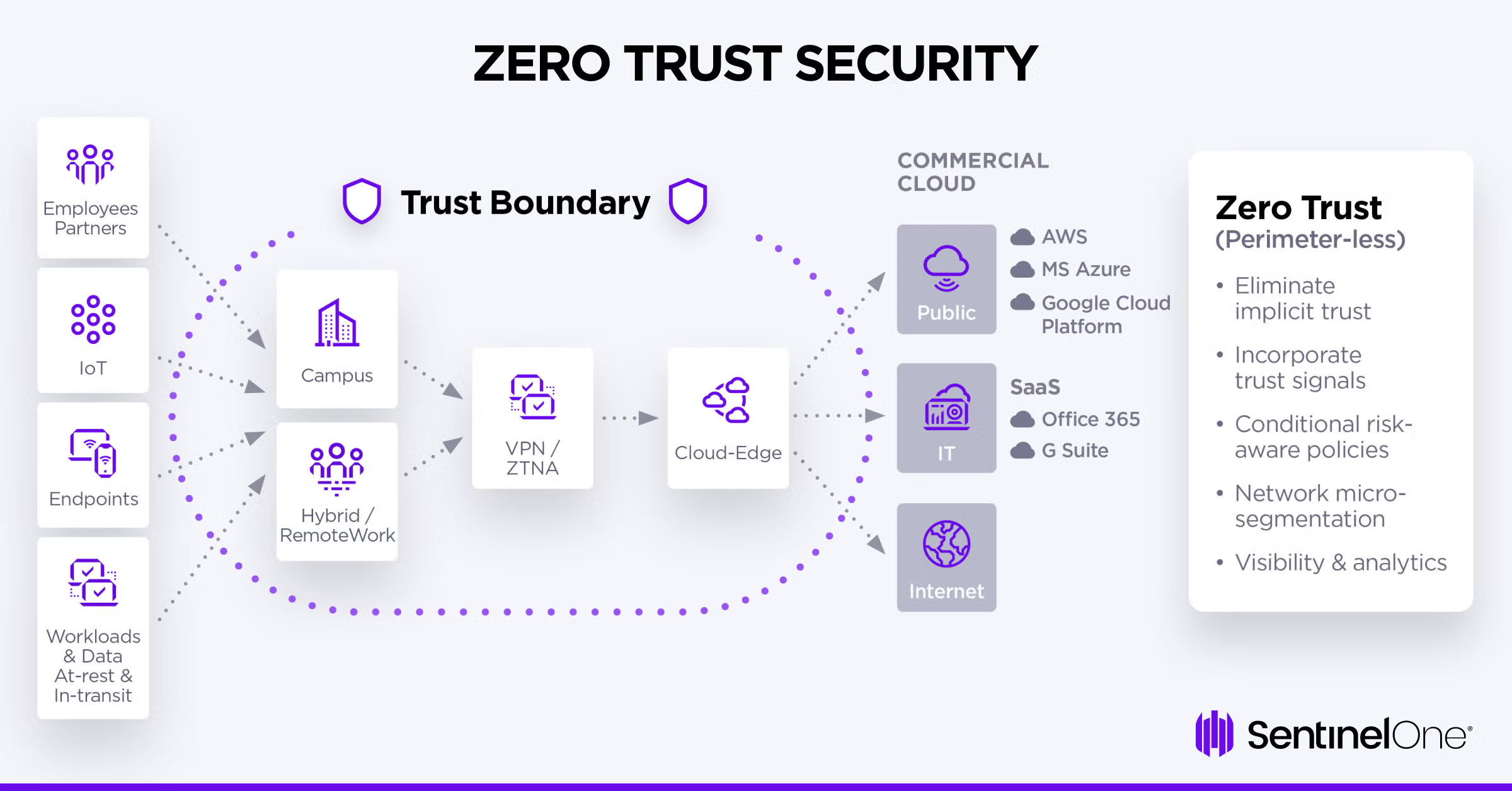

2. Zero-Trust-Sicherheit

Ein Zero-Trust-Sicherheitsmodell ist ein Ansatz für Cybersicherheit, der sich nicht auf vordefinierte Vertrauensstufen stützt. Stattdessen werden alle Benutzer, Geräte und Netzwerke als nicht vertrauenswürdig behandelt, bis sie durch kontinuierliche Authentifizierungs- und Autorisierungsprüfungen verifiziert wurden.

Zero-Trust-Architektur kann dazu beitragen, dass Angreifer keinen Zugriff auf Computersysteme oder Netzwerke erhalten, da sie keinen automatischen Zugriff auf sensible Daten gewährt. Jeder einzelne Benutzer, einschließlich Mitarbeiter und Auftragnehmer, muss jedes Mal, wenn er auf etwas zugreifen möchte, den Verifizierungsprozess durchlaufen.

3. Multi-Faktor-Authentifizierung

Multi-Faktor-Authentifizierung (MFA) bietet zusätzliche Sicherheit, indem Benutzer zwei oder mehr Nachweise oder Faktoren angeben müssen, bevor sie auf sensible Daten zugreifen können. Beispielsweise muss ein Benutzer möglicherweise sein Passwort eingeben und anschließend seine Identität mit einem Fingerabdruck oder einem an sein Mobiltelefon gesendeten Code bestätigen.

MFA ist wirksam gegen Bedrohungsakteure, da es unbefugten Benutzern den Zugriff auf sensible Daten erschwert. Selbst wenn sie über ein gültiges Passwort verfügen, benötigen sie zusätzlich einen weiteren Faktor, wie beispielsweise einen physischen Token oder ein Smartphone, um Zugriff auf Systeme oder Netzwerke zu erhalten.

4. Abwehr von Advanced Persistent Threats (APTs)

Eine Advanced Persistent Threat ist ein Cyberangriff, bei dem Kriminelle zusammenarbeiten, um Daten zu stehlen oder in Systeme einzudringen, die oft über einen längeren Zeitraum unentdeckt bleiben. In den meisten Fällen werden diese Angriffe von Nationalstaaten durchgeführt, die eine andere Regierung untergraben wollen.

Während andere Cyberangriffe wie Malware und Phishing-Betrug innerhalb weniger Tage durchgeführt werden, kann ein APT über Monate oder sogar Jahre hinweg stattfinden.

Zu den gängigsten Methoden von APTs gehören:

- Spear-Phishing: Versenden gezielter E-Mails, die scheinbar von legitimen Absendern stammen, um Benutzer dazu zu verleiten, auf bösartige Links zu klicken oder infizierte Anhänge zu öffnen.

- Social Engineering: Benutzer werden durch Täuschungsmanöver wie gefälschte Websites oder Telefonanrufe dazu verleitet, sensible Informationen preiszugeben oder ihre Systeme zu kompromittieren.

- Watering-Hole-Angriffe: Infizieren von Websites, die häufig von Mitarbeitern einer Zielorganisation besucht werden, um deren Systeme zu infizieren, wenn sie die Website besuchen.

APTs sind schwieriger abzuwehren, da sie in der Regel von finanzstarken und hochentwickelten Organisationen durchgeführt werden. Mit den richtigen Vorbereitungen und Sicherheitsmaßnahmen kann es jedoch für sie viel schwieriger werden, erfolgreich zu sein. Eine wirksame Abwehr von Bedrohungsakteuren erfordert eine integrierte Lösung wie Singularity XDR, die Echtzeit-Erkennung und -Reaktion bietet.

Verbessern Sie Ihre Threat Intelligence

Verbessern Sie Ihre Threat Intelligence

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenStoppen Sie Bedrohungsakteure mit SentinelOne

Bedrohungsakteure ändern ständig ihre Taktiken, weshalb eine Sicherheitslösung unerlässlich ist, die sich ebenso schnell anpasst wie sie. Die weltweit führende Endpoint-Sicherheitsplattform der nächsten Generation, SentinelOne, wurde speziell entwickelt, um Bedrohungen in jeder Phase eines Angriffszyklus zu stoppen.

SentinelOne bekämpft Bedrohungen proaktiv in Echtzeit und nutzt KI-gestützte Modelle, um Malware und Ransomware-Binärdateien zu identifizieren, bevor sie angreifen können. Außerdem erstellt es wichtige Kontextinformationen für die proaktive Erkennung und Reaktion in Echtzeit, um Systeme vor fortgeschrittenen, hartnäckigen Bedrohungen zu schützen.

ActiveEDR, eine revolutionäre Technologie von SentinelOne, identifiziert böswillige Handlungen in Echtzeit, automatisiert die erforderlichen Reaktionen und ermöglicht eine einfache Threat Hunting. Durch die Nutzung der Leistungsfähigkeit von maschinellem Lernen und künstlicher Intelligenz entlastet es die SOC-Teams und ist in der Lage, Ereignisse auf dem Endpunkt autonom zu entschärfen, ohne auf Cloud-Ressourcen angewiesen zu sein.

ActiveEDR ermöglicht es Sicherheitsteams und IT-Administratoren, sich auf die wichtigen Warnmeldungen zu konzentrieren, und reduziert den Zeit- und Kostenaufwand für die Kontextualisierung der komplizierten und überwältigenden Datenmengen, die mit anderen passiven EDR-Lösungen. Stattdessen bietet es umfassende Transparenz, Schutz und Reaktionsmöglichkeiten in einer einzigen Agent-/Konsolenarchitektur.

Entdecken Sie, wie SentinelOne Unternehmen proaktiv vor Bedrohungen schützt, und vereinbaren Sie noch heute einen Termin für eine Demo.

Häufig gestellte Fragen zu Bedrohungsakteuren

Ein Bedrohungsakteur ist jede Person oder Gruppe, die absichtlich Schaden in der Welt der Cybersicherheit verursacht. Sie nutzen Schwachstellen in Computern, Netzwerken und Systemen aus, um Angriffe auf Einzelpersonen oder Organisationen durchzuführen. Bedrohungsakteure können einzelne Hacker, organisierte kriminelle Gruppen, staatliche Akteure oder sogar böswillige Insider innerhalb Ihres eigenen Unternehmens sein.

Sie nutzen verschiedene Methoden wie Malware, Phishing, Ransomware und Social Engineering, um ihre Ziele zu erreichen. Ihre Motive reichen von finanziellem Gewinn und politischem Aktivismus bis hin zu Spionage und einfacher Störung.

Die fünf Haupttypen sind Cyberkriminelle, staatliche Akteure, Hacktivisten, Insider-Bedrohungen und Script Kiddies. Cyberkriminelle streben nach finanziellem Gewinn durch Ransomware, Betrug und Datendiebstahl. Staatliche Akteure arbeiten für Regierungen, um Spionage und Cyberkrieg zu betreiben. Hacktivisten nutzen Angriffe, um politische oder soziale Ziele zu fördern.

Insider-Bedrohungen gehen von aktuellen oder ehemaligen Mitarbeitern aus, die ihren Zugang missbrauchen. Script Kiddies sind unerfahrene Angreifer, die vorhandene Tools ohne tiefgreifende technische Kenntnisse einsetzen.

Nicht wirklich. "Hacker" ist ein weiter gefasster Begriff, der sowohl ethische als auch böswillige Akteure umfasst. Hacker können in White-Hat-Hacker (ethisch), Black-Hat-Hacker (böswillig) oder Gray-Hat-Hacker (irgendwo dazwischen) unterteilt werden. Alle Bedrohungsakteure sind Hacker, aber nicht alle Hacker sind Bedrohungsakteure. White-Hat-Hacker arbeiten daran, die Sicherheit durch legitime Penetrationstests und Schwachstellenforschung zu verbessern.

Bedrohungsakteure beziehen sich speziell auf böswillige Hacker, die Schaden anrichten wollen. Der wesentliche Unterschied liegt in der Absicht – Bedrohungsakteure verfolgen immer böswillige Zwecke, während Hacker möglicherweise versuchen, die Sicherheit zu verbessern oder einfach nur Systeme ohne schädliche Absichten zu erkunden.

Bedrohungsakteure beginnen mit einer Erkundung, um Informationen über ihre Ziele zu sammeln. Dann verschaffen sie sich über Methoden wie Phishing-E-Mails, Ausnutzen von Schwachstellen oder Social Engineering einen ersten Zugang. Sobald sie drinnen sind, erweitern sie ihre Berechtigungen, um einen höheren Zugriff zu erhalten. Als Nächstes führen sie eine Erkundung durch, um das Netzwerk zu kartieren und wertvolle Ziele zu identifizieren.

Sie bewegen sich lateral über Systeme hinweg, um ihre Position auszubauen. Danach führen sie ihr Hauptziel aus – sei es das Stehlen von Daten, das Einsetzen von Ransomware oder die Etablierung einer langfristigen Persistenz.

Ja, das können sie. Insider-Bedrohungen gehören zu den gefährlichsten Bedrohungsakteuren, da sie bereits autorisierten Zugriff auf Ihre Systeme und Daten haben. Dabei kann es sich um böswillige Insider handeln, die absichtlich Informationen stehlen oder Systeme sabotieren, um fahrlässige Insider, die versehentlich Schwachstellen schaffen, oder um kompromittierte Insider, deren Konten von externen Angreifern gekapert wurden. Böswillige Insider verfügen oft über fundierte Kenntnisse der Sicherheitsverfahren und können viele Kontrollen umgehen.

Die Verteidigung erfordert mehrere Ebenen von Sicherheitskontrollen. Beginnen Sie mit Mitarbeiterschulungen zu Phishing- und Social-Engineering-Taktiken. Implementieren Sie Multi-Faktor-Authentifizierung und strenge Zugriffskontrollen. Setzen Sie Tools zur Erkennung und Reaktion auf Endpunkten ein, um böswillige Aktivitäten zu erkennen. Überwachen Sie den Netzwerkverkehr auf verdächtige Muster und Anzeichen für Kompromittierungen. Halten Sie Ihre Systeme regelmäßig auf dem neuesten Stand und aktualisieren Sie sie regelmäßig.

Nutzen Sie Bedrohungsinformationen, um über aktuelle Angriffsmethoden auf dem Laufenden zu bleiben. Führen Sie regelmäßige Sicherheitsbewertungen und Penetrationstests durch. Entwickeln Sie Pläne für die Reaktion auf Vorfälle und üben Sie diese. Der Schlüssel liegt darin, von einer Sicherheitsverletzung auszugehen – Sie benötigen nicht nur Präventionsmaßnahmen, sondern auch Erkennungs- und Reaktionsfähigkeiten.

Threat Intelligence wandelt Rohdaten über Bedrohungen in verwertbare Informationen um, die Sie zum Schutz Ihres Unternehmens nutzen können. Sie hilft Ihnen zu verstehen, welche Bedrohungsakteure wahrscheinlich Ihre Branche ins Visier nehmen, welche Taktiken und Techniken sie bevorzugen und welche Angriffskampagnen derzeit laufen. So können Sie Ihre Abwehrmaßnahmen gegen die relevantesten Bedrohungen priorisieren. Sie können Kompromittierungsindikatoren verwenden, um laufende Angriffe zu erkennen, und Profile von Bedrohungsakteuren, um zukünftige Angriffe vorherzusagen.

Sie helfen auch Incident-Response-Teams zu verstehen, womit sie es zu tun haben und wie sie effektiv reagieren können. Das Ziel ist es, von reaktiver zu proaktiver Sicherheit überzugehen.