DNS-Hijacking ist ein Cyberangriff, bei dem Benutzer von legitimen Websites auf bösartige Websites umgeleitet werden. In diesem Leitfaden werden die Funktionsweise von DNS-Hijacking, seine potenziellen Auswirkungen und Strategien zu seiner Prävention erläutert.

Erfahren Sie mehr über die Bedeutung sicherer DNS-Konfigurationen und -Überwachung. Das Verständnis von DNS-Hijacking ist unerlässlich, um Online-Ressourcen zu schützen und Benutzer vor Phishing-Angriffen zu bewahren.

Auffrischung: Was ist DNS noch mal?

Auffrischung: Was ist DNS noch mal?

Die Welt der Cybersicherheit ist komplex, daher hier eine kurze Erinnerung an die Begriffe, mit denen wir uns beschäftigen. DNS oder Domain Name System ist das Mittel, mit dem ein für Menschen lesbarer Domainname wie beispielsweise www.yourcompany.com in das numerische IPv4- oder IPv6-Nummernsystem umgewandelt wird, das tatsächlich von Browsern, Routern und Servern verwendet wird, um Web- und E-Mail-Inhalte bereitzustellen.

Die älteren IPv4-Adressen sind die bekannten 32-Bit-Adressen, die Sie wahrscheinlich schon einmal gesehen haben und die aus vier durch Punkte getrennten Segmenten bestehen. Beispiel:

168.192.1.1

Die neueren IPv6-Adressen sind 128-Bit-Adressen, die in Hexadezimalzahlen geschrieben sind, in 8 Segmente unterteilt und durch Doppelpunkte getrennt sind. Sie können beispielsweise wie folgt aussehen:

a8:c0:00:00:00:00:01:01

Aber auch nicht unbedingt! In IPv6-Adressen kann ein doppelter Doppelpunkt verwendet werden, um aufeinanderfolgende Nullen wegzulassen, und Nullen am Anfang eines Segments können ebenfalls entfernt werden, sodass IPv6-Adressen mit sehr unterschiedlichen Längen vorkommen können. Die oben genannte Adresse würde tatsächlich wie folgt dargestellt werden:

a8:c0::1:1

Wie funktioniert diese Magie? Wie werden Domainnamen zu IPv4- und IPv6-Numerischen Adressen? Wenn Ihr Browser oder ein anderes Netzwerkgerät einen Domainnamen erhält, findet ein DNS-Lookup-Prozess statt, der mit lokalen Caches beginnt und über eine Reihe von Lookup-Servern: rekursive Resolver, Root-Nameserver, Top-Level-Domain-Server und autoritative Nameserver. Am Ende dieses Prozesses wird dem Client eine IP-Adresse für die angegebene Domain übermittelt.

Was ist DNS-Hijacking?

An jedem dieser Punkte und tatsächlich an jedem der Caches auf dem Weg kann ein Angreifer den DNS-Server kapern oder den Cache auf eine Weise vergiften, die für den Client, der die Anfrage stellt, unsichtbar ist.

Wenn Sie Ihr DNS nicht selbst verwalten, ist es durchaus möglich, dass die Drittpartei, die dies für Sie übernimmt (und wer ist das noch einmal?), ohne Ihr Wissen gehackt worden ist. Wenn ein Angreifer Ihr DNS kapert, kann er Ihren gesamten Webdatenverkehr und Ihre E-Mail-Kommunikation abfangen.

"Die Hälfte der 20 größten Banken, gemessen an der Bilanzsumme,verwaltet ihr DNS nicht selbst, sondern überlässt es einem potenziell hackbaren Dritten." (Quelle)

Es gibt mehrere Möglichkeiten, wie dies geschehen kann. Angenommen, Sie haben Ihre Website bei einem Internet-Registrar registriert, ich verwende einen fiktiven, nennen wir ihn GoMummy.com. Der Registrar GoMummy verkauft Ihnen einen Domainnamen, yourcompany.com, und registriert diesen Namen unter eindeutigen IPv4- und IPv6-Adressen. Ihr Domainname hat die Top-Level-Domain (TLD) .com, und es gibt einen autoritativen Nameserver, der einen A-Eintrag mit Ihrer eindeutigen IP-Adresse enthält.

In diesem Szenario könnte ein Angreifer Ihr DNS an mehreren Stellen kapern. Wenn er den autoritativen Nameserver kompromittiert, könnte er Ihre IP-Adresse in eine andere Adresse ändern, sodass die DNS-Abfrage für yourcompany.com auf seine eigenen Server verweist. Dann würde jeder, der yourcompany.com in einen Browser eingibt, auf die Website des Angreifers und nicht auf Ihre gelangen. Dort könnten Ihre Besucher eine Website vorfinden, die ein exakter Klon Ihrer Website ist, außer dass sie von den Angreifern kontrolliert wird und dazu verwendet werden könnte, Anmeldedaten zu stehlen, Malware zu verbreiten oder falsche und schädliche Informationen über Ihr Unternehmen zu verbreiten. In einem solchen Fall haben Sie etwa 4 Stunden Zeit – die Time-to-Live für eine DNS-Abfrage beträgt in der Regel 14400 Sekunden –, um die Entführung zu erkennen und zu korrigieren, bevor sie sich im Internet verbreitet.

Reale Fälle von DNS-Hijacking

Zu den realen Fällen von DNS-Hijacking gehören:

- Der Ransomware-Angriff SamSam im Jahr 2018: Bei diesem Angriff nahmen Hacker mehrere US-Gesundheitsorganisationen ins Visier und nutzten DNS-Hijacking, um den Datenverkehr von legitimen Websites auf bösartige Domains umzuleiten, die Ransomware-Payloads lieferten.

- Das Cloudflare-DNS-Hijacking 2019: Bei diesem Vorfall nutzten Hacker eine Schwachstelle in der DNS-Infrastruktur von Cloudflare, um den Datenverkehr von mehreren Websites, darunter coinbase.com, auf eine bösartige Domain umzuleiten, die eine Payload zum Schürfen von Kryptowährungen lieferte.

- Der Exim-Sicherheitslücken-Exploit 2017: Bei diesem Vorfall nutzten Hacker eine Schwachstelle in der Exim-Mailserver-Software aus, um die Kontrolle über die DNS-Einträge mehrerer Hosting-Anbieter zu erlangen, wodurch sie den Datenverkehr von legitimen Websites auf bösartige Domains umleiten konnten.

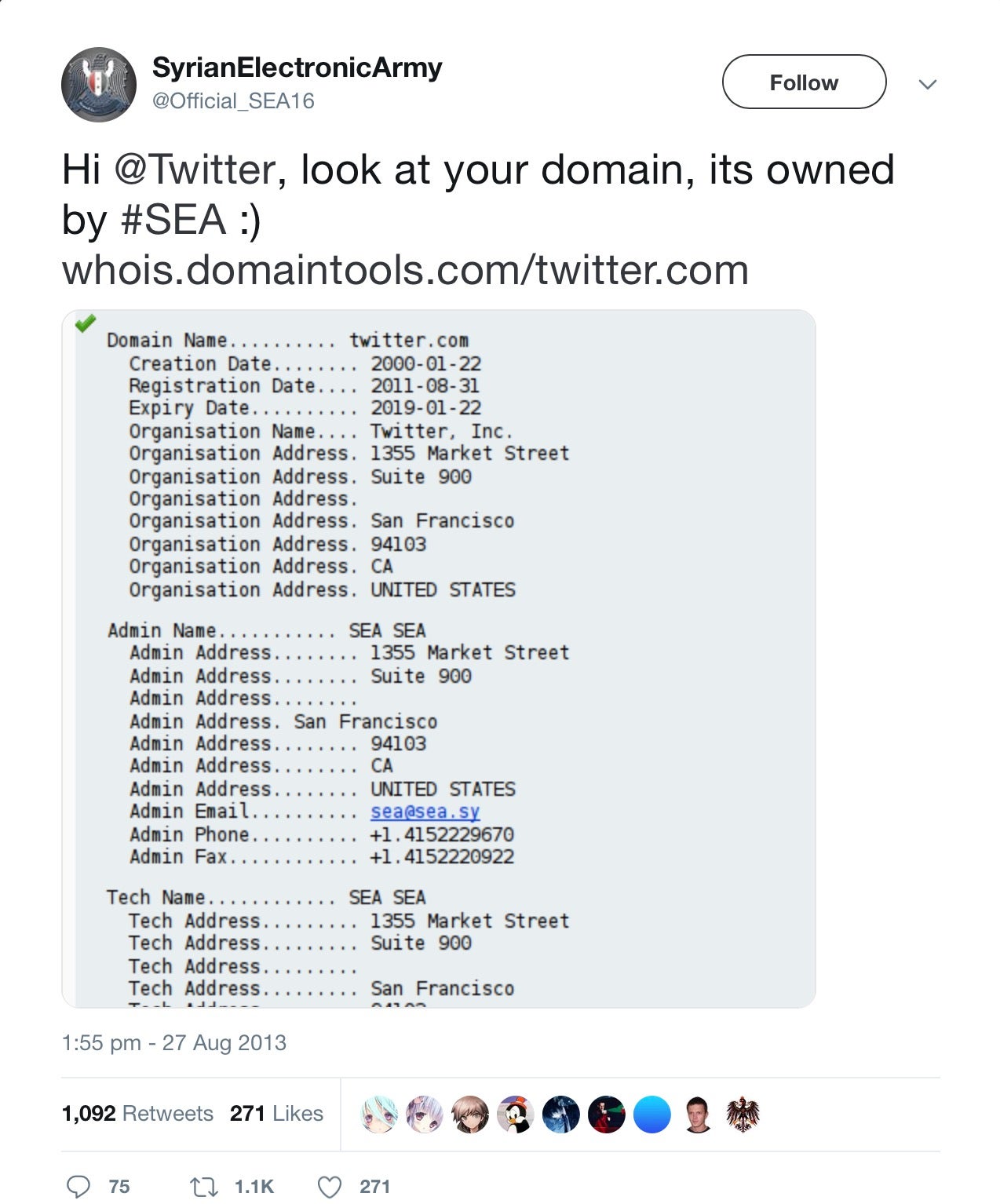

Hijacking A-Einträgen scheint das zu sein, was bei einem Angriff passiert ist, von dem Twitter, die New York Times und die Huffington Post betroffen waren. Was diese Websites gemeinsam hatten, war derselbe Registrar: Melbourne IT. Die Hackergruppe S.E.A. drang über eine Spear-Phishing-Kampagne in das System ihres US-amerikanischen Vertriebspartners ein und verschaffte sich so Zugang zu den Servern des Registrars. Von dort aus konnten die Hacker die A-Records mehrerer Websites ändern.

In diesem speziellen Fall beschränkte sich der Schaden auf Vandalismus, aber ein Angriff auf die DNS-Registrierung einer brasilianischen Bank war weitaus schwerwiegender. Die Angreifer erstellten bösartige Klone der Websites der Bank, komplett mit gültigen https Zertifikate, und hatten etwa fünf Stunden lang die Kontrolle. Während dieser Zeit wurden alle Besucher der URLs der Bank auf die gefälschten Websites umgeleitet, die auch Banking-Trojaner-Malware bereitstellten.

In jüngerer Zeit scheint die Sea Turtle-Kampagne eine staatlich unterstützte DNS-Hijacking-Kampagne, die sich über 13 Länder erstreckt und mindestens 40 öffentliche und private Einrichtungen ins Visier genommen hat. Die hinter Sea Turtle stehenden Angreifer nutzten geänderte A-Einträge, um die Opfer auf gefälschte Websites umzuleiten, wo sie dann deren Anmeldedaten stahlen.

DNS-Cache-Poisoning-Angriffe

In einem anderen Szenario kann ein Angreifer möglicherweise nicht den A-Eintrag Ihres DNS-Registrars kompromittierenA-Eintrag kompromittieren, sondern stattdessen Ihr DNS durch einen Cache-Poisoning-Angriff kapern. Ein betrügerischer oder kompromittierter DNS-Server zwischen dem Computer des Benutzers und der Website, die der Benutzer besuchen möchte, könnte eine alternative Adresse zu der tatsächlichen Adresse im A-Eintrag bereitstellen.

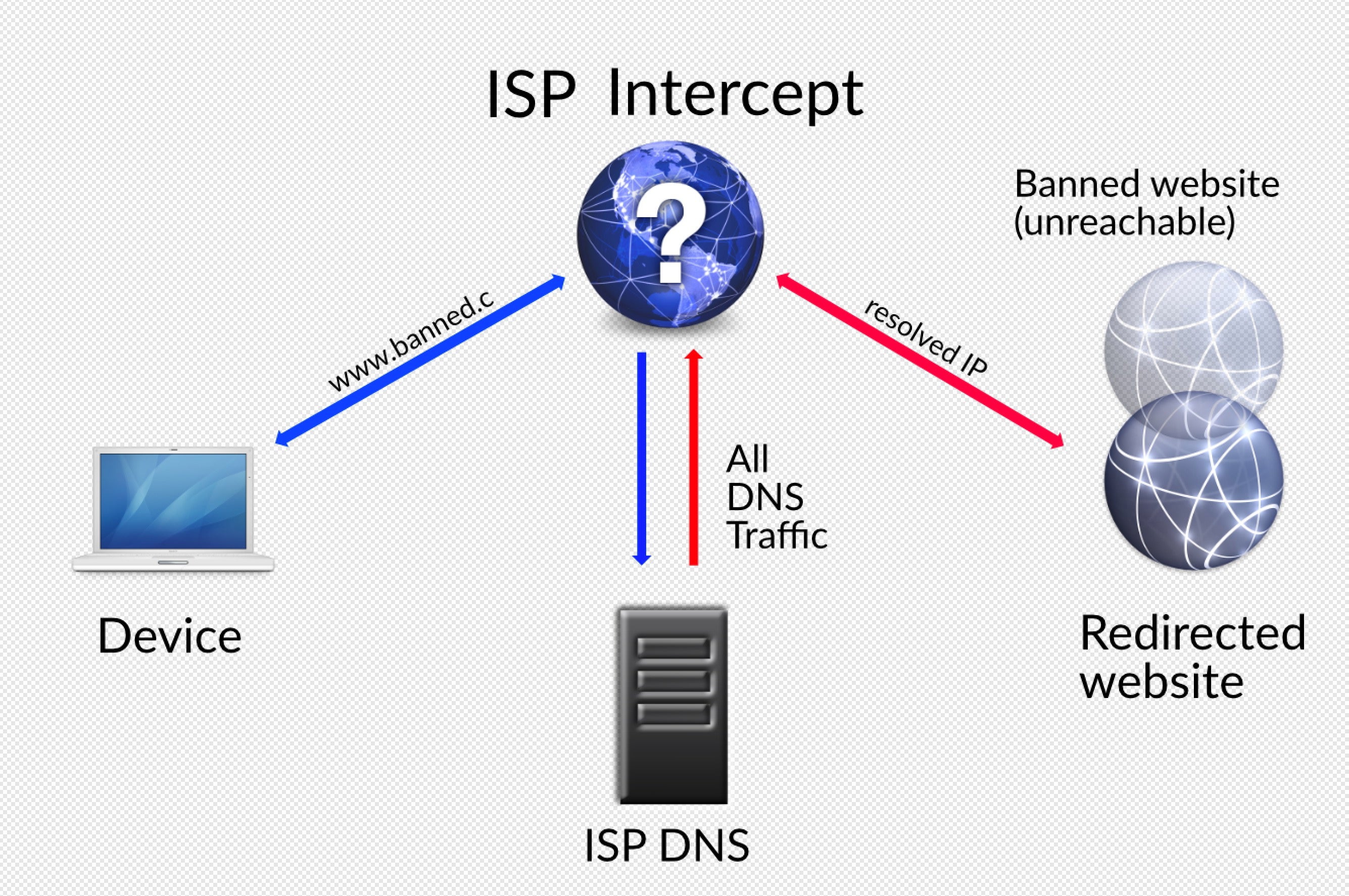

Dies ist im Grunde genau dieselbe Technik, die auch von Zensoren wie der "Great Firewall of China" und anderen staatlichen Anti-Privatsphäre- ; es ist auch eine regelmäßig von einigen Internetdienstanbietern eingesetzte Taktik, um geografische Beschränkungen aufzuerlegen, Werbung zu schalten, Daten zu sammeln oder auf andere Weise das Surfen der Nutzer im Internet zu kontrollieren.

In der Praxis können alle DNS-Caches oder Lookup-Server zwischen dem Gerät und der gewünschten Website den Benutzer auf eine andere Adresse umleiten. Dies kann beim Router im lokalen Netzwerk beginnen – eine der vielen Gefahren bei der Nutzung öffentlicher WLAN-Dienste – und bis zum Root-Nameserver (auch "DNS-Root-Server" genannt) reichen.

Router und Malware DNS-Hijacking

In den obigen Beispielen haben wir Angriffe außerhalb eines von Ihnen kontrollierten Netzwerks behandelt, aber DNS-Hijacking kann auch innerhalb Ihres Netzwerks auftreten. Malware auf einem lokalen Computer kann den vom Client verwendeten DNS-Server so verändern, dass die Domänennamen eines bestimmten Rechners fälschlicherweise auf eine vom Angreifer gewählte IP-Adresse aufgelöst werden. Ähnlich verhält es sich, wenn Angreifer den Router in Ihrem Netzwerk kompromittieren und dort die Adressen der Lookup-Server ändern können: Sie können dann mit einem einzigen Angriff denselben Effekt für jeden Client in diesem Netzwerk erzielen.

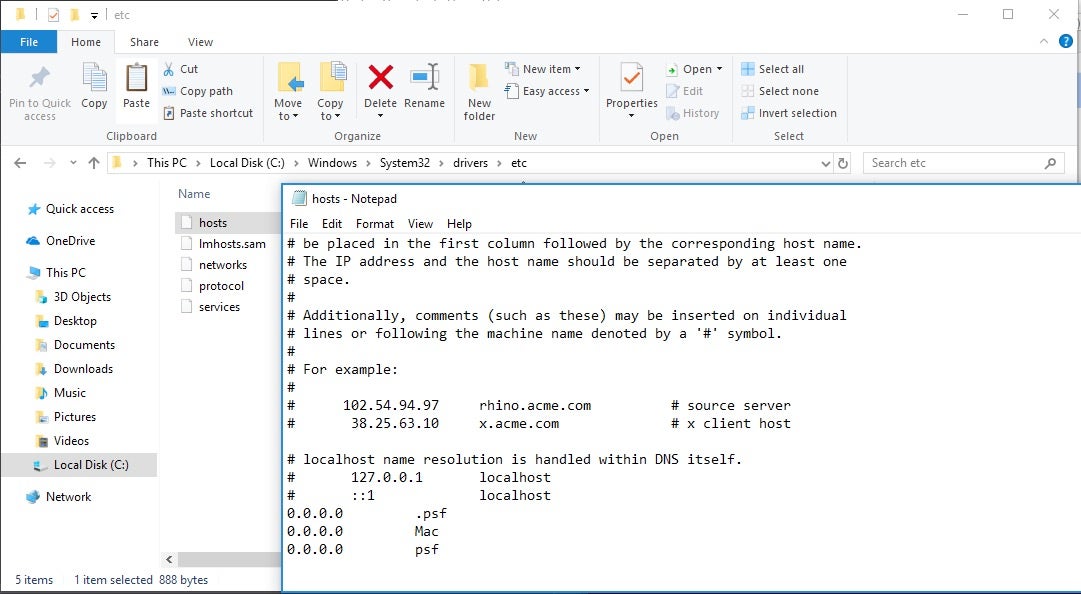

Eine der einfachsten Möglichkeiten für Malware, die DNS-Lookups eines Geräts zu manipulieren, ist die Änderung der Hosts-Datei des Computers. Die Hosts-Datei hat unter anderem legitime Verwendungszwecke für die Webentwicklung, das Blockieren von Inhalten und VM-Software, aber sie ermöglicht es Angreifern auch, benutzerdefinierte IP-Adressen für jede Domain anzugeben.

Wie können Sie feststellen, ob Ihr DNS gekapert wurde?

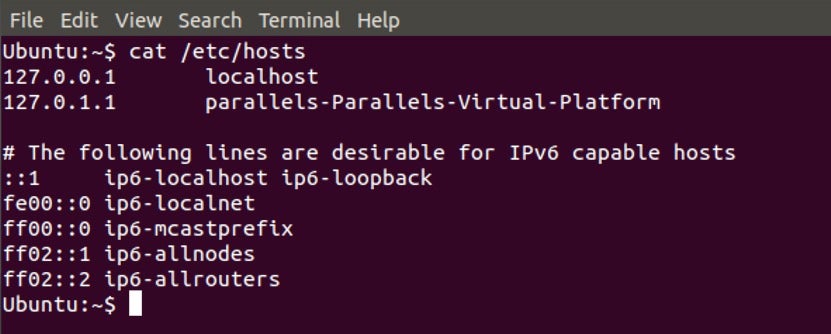

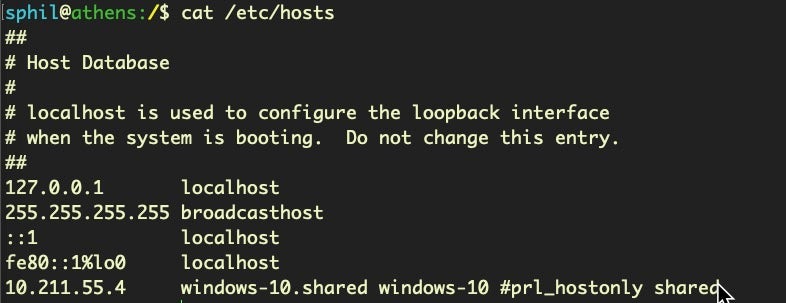

Sie können und sollten den Inhalt Ihrer Hosts-Datei regelmäßig überprüfen. Unter Windows können Sie die Hosts-Datei mit notepad überprüfen, indem Sie zu der Datei unter C:windowssystem32driversetchosts navigieren.

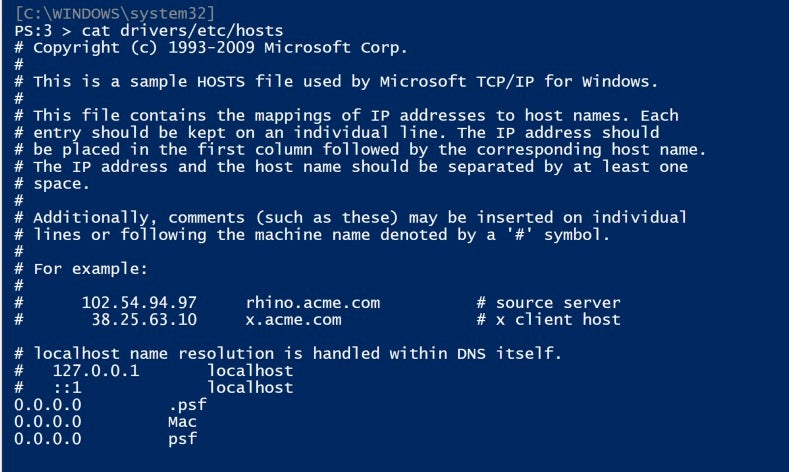

Wenn Sie mit PowerShell vertraut sind, führen Sie einfach den Befehl cat im selben Dateipfad aus:

cat C:windowssystem32driversetchosts

Der Befehl

cat /etc/hosts

Dies sollte sowohl unter Linux als auch unter Windows ausreichen

Und macOS:

Die obigen Bilder zeigen Standard-Hosts-Dateien mit installierter VM-Software. Ein Angreifer würde die Hosts-Dateien ändern, indem er eine Zeile wie die folgende hinzufügt:

<IP-Adresse des Angreifers> google.com

Eine solche Zeile würde alle Anfragen an google.com auf dem Gerät sofort an die angegebene IP-Adresse weiterleiten, ohne weitere DNS-Lookups oder -Prüfungen durchzuführen.

Lokale Hacks können auch aufgedeckt werden, wenn Sie Verlangsamungen, Browser-Weiterleitungen, Nichtverfügbarkeiten von Websites, Pop-ups oder andere ungewöhnliche Verhaltensweisen bei der Verwendung Ihres Browsers bemerken. Versuchen Sie, die lokalen DNS-Einstellungen auf Ihrem Computer auf 8.8.8.8 und 8.8.4.4 (Googles öffentliches DNS) oder 1.1.1.1 und 1.0.0.1 (öffentliches DNS von CloudFare) zu ändern, um zu sehen, ob das hilft. Verwenden Sie gleichzeitig eine gute Sicherheitslösung verwenden, die Malware mit DNS-änderndem Verhalten erkennen kann.

Zur Überprüfung von DNS-Lookups außerhalb Ihres lokalen Netzwerks gibt es einige Tools, die Endbenutzer verwenden können. Die Website whoismydns.com bietet einen kostenlosen Dienst, der Ihnen mitteilt, welcher Server DNS-Anfragen in Ihrem Namen stellt, wenn Sie sich mit der Website whoismydns.com verbinden. Das ist zwar eine nette Idee, aber wir raten zur Vorsicht bei der Nutzung.

Zum einen scheint es keine https-Version der Website zu geben, sodass Sie nicht wirklich überprüfen können, ob Ihre Verbindung zur Website unterwegs manipuliert wurde. Zum anderen wenn ein Angreifer die Kontrolle über Ihren DNS-Verkehr hat, ist es möglich, dass Sie auf eine gefälschte Version der Website whoismydns.com selbst umgeleitet werden!

Fast die gleichen Vorsichtsmaßnahmen gelten für dieser Website, die Ihnen mitteilen möchte, ob Ihr Computer einer von Tausenden ist, die noch immer mit der DNSChanger-Malware infiziert ist.

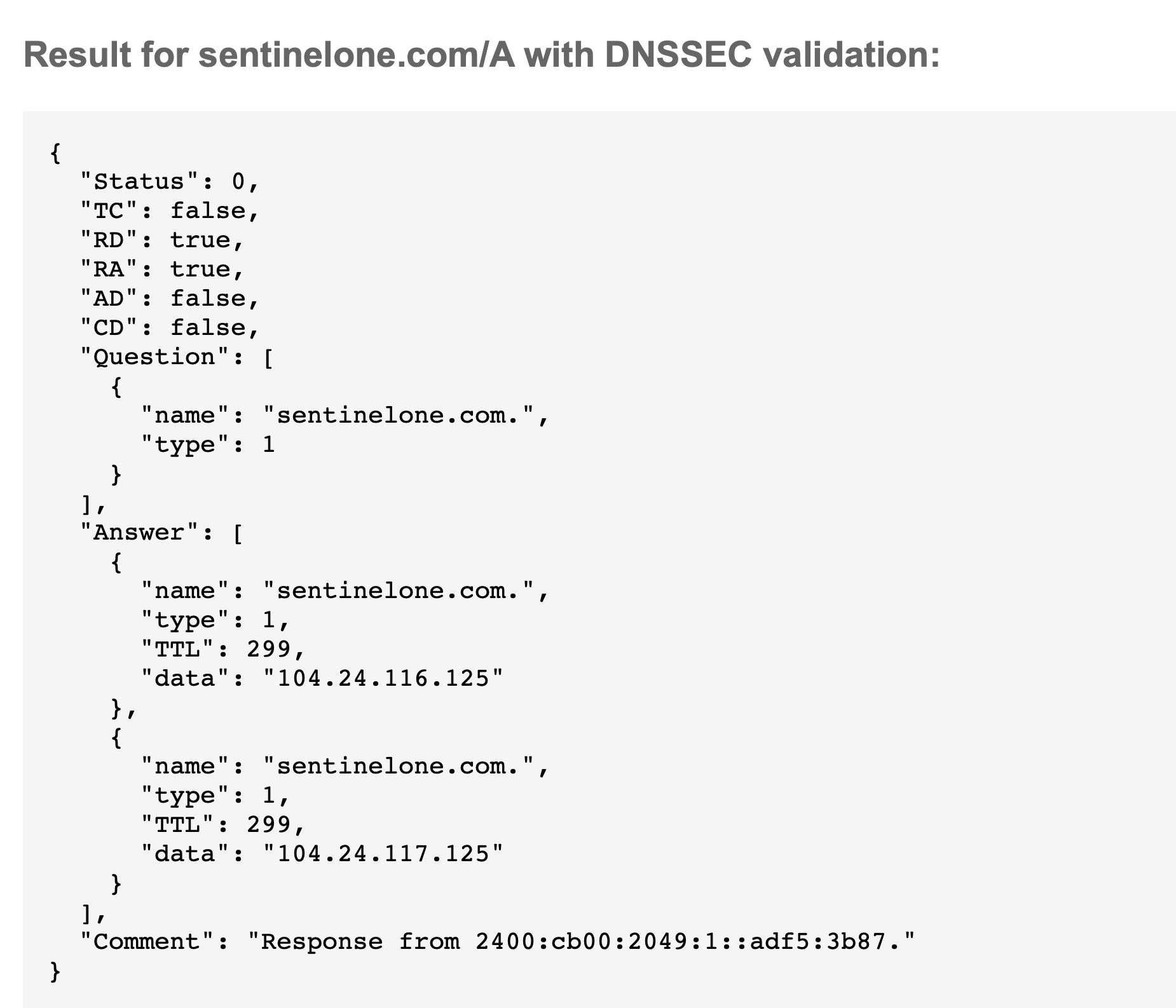

Unternehmen und Domaininhaber können von einem bekanntermaßen sauberen Gerät aus mit dem DNS-Lookup-Dienst von Google überprüfen, ob ihr A-Eintrag korrekt ist. Zum Beispiel: Würde sich das echte SentinelOne bitte melden?

Was können Sie gegen DNS-Hijacking tun?

Angreifer haben festgestellt, dass Router eine Art Schwachstelle in der Sicherheitskette, nicht zuletzt, weil sie über relativ schlechte interne Schutzmaßnahmen verfügen, in der Regel mit Standard-Administratorpasswörtern ausgeliefert werden, die leider von einer großen Anzahl von Benutzern nie geändert werden, und nur selten (wenn überhaupt) Firmware-Upgrades erhalten. Eine großartige Checkliste mit Tipps zur Router-Sicherheit finden Sie hier, aber im Wesentlichen geht es darum, die DNS-Einstellungen Ihres Routers zu überprüfen und das Router-Passwort regelmäßig zu aktualisieren.

Bei der Verwaltung der Domainnamen Ihres Unternehmens ist der wichtigste Schritt zur Verhinderung von DNS-Hijacking die Verwendung einer Registry Lock zu verwenden, um unbefugte Änderungen zu verhindern. Aktivieren Sie außerdem die Zwei-Faktor-Authentifizierung für den Zugriff auf Ihr Konto.

Wenn Ihr Hosting-Dienst keine Registrierungssperren oder 2FA anbietet, sollten Sie ernsthaft in Betracht ziehen, so bald wie möglich zu einem Anbieter zu wechseln, der dies tut. Darüber hinaus sollten Sie DNSSEC (Domain Name System Security Extensions) in der Systemsteuerung Ihrer Website aktivieren. Dies hilft, DNS-Umleitungen, Cache-Poisoning, Pharming und Man-in-the-Middle-Angriffe zu verhindern, indem die Auflösung von IP-Adressen mit einer kryptografischen Signatur authentifiziert wird.

Um das Problem der DNS-Lookups zwischen Ihren verteilten Endpunkten und dem Netzwerk Ihres Unternehmens zu beseitigen, sollten Unternehmen einen seriösen VPN Dienst verwenden. Achten Sie außerdem darauf, Ihre Endpunkte und Ihr Netzwerk mit einer autonomen Sicherheitslösung der nächsten Generation zu schützen.

Verbessern Sie Ihre Threat Intelligence

Verbessern Sie Ihre Threat Intelligence

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenFazit

Die Auflösung von Domainnamen in numerische IP-Adressen, vom Endpunkt bis zum DNS-Root-Server, birgt für normale Benutzer und Unternehmen zahlreiche Schwachstellen und bietet Angreifern gleichzeitig große Chancen. Die Cybersecurity and Infrastructure Security Agency (CISA) des US-Heimatschutzministeriums kürzlich gewarnt, dass derzeit eine globale DNS-Hijacking-Kampagne aktiv ist. Bei einem erfolgreichen Hijacking kann ein Angreifer den Webdatenverkehr Ihres Unternehmens auf eine vom Angreifer kontrollierte Infrastruktur mit gültigen Verschlüsselungszertifikaten umleiten und Man-in-the-Middle-Angriffe durchführen. DNS-Angriffe auf das Gerät lassen sich leicht durch Ändern der lokalen DNS-Einstellungen oder durch Verfälschen der lokalen Hosts-Datei durchführen.

Um geschützt zu bleiben, befolgen Sie die Ratschläge, die wir im vorherigen Abschnitt dargelegt haben. Wenn Ihre Endpunkte noch nicht durch eine robuste Sicherheitslösung wie SentinelOne geschützt sind, zeigt Ihnen diese kostenlose Demo, wie unsere autonome Endpunktlösung Ihre Geräte und Ihr Netzwerk schützen kann.

Gefällt Ihnen dieser Artikel? Folgen Sie uns auf LinkedIn, Twitter, YouTube oder Facebook, um die von uns geposteten Inhalte zu sehen.

Erfahren Sie mehr über Cybersicherheit

- Der Feind im Inneren – Die 7 beunruhigendsten Datenverstöße 2018

- 5 Möglichkeiten, wie ein CISO den Mangel an Cybersicherheitsexperten jetzt bekämpfen kann

- Wie Malware die Sicherheit von Apples macOS leicht überwinden kann

- Was ist Windows PowerShell (und könnte es bösartig sein)?

Häufig gestellte Fragen zu DNS-Hijacking

DNS-Hijacking ist eine Cyberattacke, bei der Hacker DNS-Anfragen manipulieren, um Nutzer von legitimen Websites auf bösartige Websites umzuleiten. Angreifer können Malware auf Ihrem Computer installieren, die Kontrolle über Router übernehmen oder DNS-Verbindungen hacken, um den Angriff durchzuführen.

Wenn Sie eine Website-Adresse eingeben, werden Sie nicht zur echten Website weitergeleitet, sondern zu einer gefälschten Website, die vom Angreifer kontrolliert wird. Dies kann zu Phishing-Betrug, Malware-Infektionen und Datendiebstahl führen.

Ein bemerkenswertes Beispiel ereignete sich 2019 im Rahmen der Sea Turtle-Kampagne, bei der Angreifer DNS-Einträge von Telekommunikations- und Medienunternehmen kapern, um sensible Daten zu sammeln. Ein weiteres Beispiel ereignete sich 2013 bei der New York Times, wo Angreifer Nutzer auf eine gefälschte Website umleiteten, um Anmeldedaten zu stehlen. Im Jahr 2022 kapern Hacker das DNS von Curve Finance und leiten Nutzer auf eine bösartige Kryptowährungsplattform um, die ihre Gelder stiehlt.

Es gibt verschiedene Arten von DNS-Hijacking. Beim lokalen DNS-Hijacking ändert Malware die DNS-Einstellungen auf Ihrem Gerät. Beim Router-DNS-Hijacking werden Heimrouter angegriffen, indem schwache Passwörter oder Schwachstellen in der Firmware ausgenutzt werden. Man-in-the-Middle-Angriffe fangen DNS-Anfragen zwischen Ihrem Gerät und dem DNS-Server ab.

Rogue-DNS-Server-Hijacking tritt auf, wenn Angreifer legitime DNS-Server selbst kompromittieren. Es gibt auch Registrar-Hijacking, bei dem Angreifer Zugriff auf Domain-Registrar-Konten erhalten.

DNS-Hijacking funktioniert durch das Abfangen des normalen DNS-Auflösungsprozesses. Wenn Sie eine Website-Adresse eingeben, sendet Ihr Gerät eine DNS-Abfrage, um die IP-Adresse zu finden. Angreifer können DNS-Server kompromittieren, Ihr Gerät mit Malware infizieren oder DNS-Anfragen während der Übertragung abfangen.

Sobald sie die DNS-Auflösung kontrollieren, leiten sie Sie auf bösartige Websites um, während die ursprüngliche URL sichtbar bleibt. Dies macht es schwierig zu erkennen, da in Ihrem Browser alles normal erscheint.

Sie können DNS-Hijacking erkennen, indem Sie auf mehrere Warnzeichen achten. Webseiten werden langsam geladen und Sie sehen häufig Pop-up-Anzeigen auf Websites, auf denen diese nicht vorhanden sein sollten. Möglicherweise werden Sie auf unerwartete Websites umgeleitet oder erhalten Sicherheitszertifikatswarnungen. Wenn Ihr Internet langsamer als gewöhnlich läuft oder Ihnen unbekannte Websites auffallen, könnte dies Anzeichen für DNS-Hijacking sein. Sie können auch Online-Tools verwenden, um zu überprüfen, ob Ihr DNS kompromittiert wurde.

Beim DNS-Spoofing werden falsche DNS-Einträge in Caches eingefügt, um den Datenverkehr vorübergehend umzuleiten. DNS-Hijacking ist umfassender und beinhaltet die direkte Übernahme der Kontrolle über die DNS-Infrastruktur oder -Einstellungen. Spoofing betrifft in der Regel lokale Netzwerke oder einzelne Benutzer, während Hijacking ganze Domains weltweit betreffen kann.

DNS-Spoofing beschädigt DNS-Cache-Einträge, während DNS-Hijacking tatsächlich die DNS-Einstellungen selbst ändert. Hijacking ist hartnäckiger und schwieriger zu erkennen als Spoofing.

Sie können DNS-Hijacking verhindern, indem Sie starke, eindeutige Passwörter für Ihre Domain-Registrar- und DNS-Anbieter-Konten verwenden. Aktivieren Sie nach Möglichkeit die Zwei-Faktor-Authentifizierung. Verwenden Sie Registrar-Sperren, um unbefugte Domain-Transfers zu verhindern. Erwägen Sie die Implementierung von DNSSEC, um Ihre DNS-Daten mit kryptografischen Signaturen zu versehen.

Verwenden Sie verschlüsselte DNS-Protokolle wie DNS-over-HTTPS oder DNS-over-TLS. Halten Sie die Firmware Ihres Routers auf dem neuesten Stand und ändern Sie die Standardpasswörter. Überwachen Sie Ihre DNS-Einstellungen regelmäßig auf unbefugte Änderungen.

Sie erkennen, dass Ihr DNS gekapert wurde, wenn Sie nicht mehr auf Ihre üblichen Websites zugreifen können oder auf unbekannte Seiten weitergeleitet werden. Möglicherweise funktionieren die Anmeldedaten für Ihr Domain-Registrar-Konto nicht mehr oder Sie stellen fest, dass sich die DNS-Einstellungen ohne Ihr Wissen geändert haben. Benutzer melden möglicherweise, dass sie seltsame E-Mails von Ihrer Domain erhalten haben.

Möglicherweise gibt es ungewöhnlichen Netzwerkverkehr oder unerwartete IP-Adressen, die für Ihre Domain aufgelöst werden. Möglicherweise erhalten Sie auch Sicherheitswarnungen, wenn Sie versuchen, auf legitime Websites zuzugreifen.

Ja, VPNs können DNS-Hijacking verhindern, indem sie Ihren Internetverkehr verschlüsseln und DNS-Anfragen über sichere Server weiterleiten. Ein VPN erschwert es Angreifern, Ihre DNS-Anfragen abzufangen. VPNs sind jedoch keine vollständige Lösung, da sie nicht vor allen Arten von DNS-Hijacking schützen, insbesondere nicht vor solchen, die auf Domain-Registrare oder DNS-Anbieter abzielen.

Sie sollten ein VPN zusammen mit anderen Sicherheitsmaßnahmen wie starken Passwörtern und Zwei-Faktor-Authentifizierung verwenden, um einen besseren Schutz zu erzielen.