Ihr Unternehmen führt Cloud-native Architekturen ein, und die Herausforderungen waren noch nie so groß wie heute: Bis 2029 werden 60 % der Unternehmen ohne eine einheitliche Cloud-native Anwendungsschutzplattform (CNAPP) mit der Cloud-Transparenz zu kämpfen haben. Dies unterstreicht eine wichtige Tatsache: Ohne robuste Sicherheitsmaßnahmen ist Ihr Unternehmen dem Risiko komplexer Cyber-Bedrohungen ausgesetzt.

Im Jahr 2024 ist eine Cloud-native Sicherheitsplattform unverzichtbar: Durch die Implementierung einer CNAPP lassen sich Sicherheitsvorfälle durch verbesserte Automatisierung und integrierte Transparenz um bis zu 50 % reduzieren. Zu den Vorteilen gehören:

- Echtzeit-Einblicke für proaktive Erkennung von Bedrohungen

- Automatisierte Compliance für mühelose Einhaltung von Vorschriften

- Skalierbare Sicherheit, die mit Ihrem Unternehmen mitwächst

Damit Sie sich sicher auf den Weg zu Cloud-nativer Sicherheit machen und Ihre Daten vor Verstößen und Schwachstellen schützen können, werden in diesem Artikel die 10 besten Cloud-nativen Sicherheitsplattformen vorgestellt, mit denen Sie Ihre Abwehrmaßnahmen stärken und Ihr Unternehmen zum Erfolg führen können.

Was ist Cloud-native Sicherheit?

Was ist Cloud-native Sicherheit?

Cloud-native Sicherheit konzentriert sich darauf, Sicherheit in jede Phase des Cloud-Lebenszyklus zu integrieren und so sicherzustellen, dass der Schutz von der Entwicklung bis zur Bereitstellung integriert ist. Cloud-native Sicherheit ist darauf ausgelegt, mit allen Veränderungen Schritt zu halten und einen soliden Schutz für alle Ihre Cloud-Plattformen zu bieten, unabhängig davon, wie diese sich verändern und wachsen.

Ohne eine Cloud-native Sicherheitsplattform sehen sich Unternehmen mit eingeschränkter Transparenz ihrer Cloud-Umgebungen, inkonsistenten Sicherheitsrichtlinien und einem höheren Risiko von Sicherheitsverletzungen konfrontiert. Herkömmliche Sicherheitsmaßnahmen übersehen oft Bedrohungen, was die Erkennung und Reaktion erschwert. Die Verwaltung der Sicherheit über verschiedene Cloud-Anbieter hinweg ist aufgrund ihrer einzigartigen Tools und Richtlinien eine Herausforderung, was zu Sicherheitslücken und Schwachstellen führt.

Mit einer CNSP erhalten Sie jedoch:

- Bessere Transparenz und Kontrolle bedeuten, dass Sie alles sehen können, was in Ihrer Cloud-Umgebung geschieht.

- Automatisierte Reaktionen auf Bedrohungen, d. h. Sie können Bedrohungen schnell und ohne manuelles Eingreifen bekämpfen.

- Einheitliche Sicherheit, um die gleichen Sicherheitsmaßnahmen auf allen Ihren Cloud-Plattformen zu implementieren.

- Verbesserte Compliance vereinfacht die Einhaltung gesetzlicher Standards.

Auf diese Weise stärken Sie nicht nur Ihre Sicherheitslage, sondern gewinnen auch die Gewissheit, dass Sie in der Cloud expandieren und innovativ sein können, ohne potenzielle Bedrohungen befürchten zu müssen.

Empfohlene Lektüre: Was ist Cloud Native Security?

Notwendigkeit von Cloud Native Security-Plattformen

Derzeit hat mehr als ein Drittel der Unternehmen (44 %) allein im Jahr 2023 eine Datenpanne erlebt, und diese Zahl steigt weiter an. Trotz der stetig zunehmenden Cyberangriffe verschlüsseln überraschende 17 % der Unternehmen immer noch nicht einmal die Hälfte ihrer in der Cloud gespeicherten sensiblen Daten.

Dies ist besorgniserregend, da die Datenanfälligkeit nicht nur weiterhin besteht, sondern durch die rasche Umstellung auf Multi-Cloud-Konfigurationen und das Fehlen einer konsistenten Verschlüsselung noch verschlimmert wird.

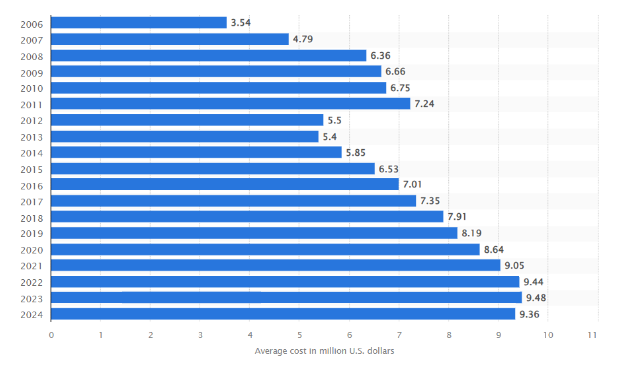

Aus geschäftlicher Sicht können diese Probleme weit über den reinen Datenverlust hinaus verheerende Folgen haben. Im Jahr 2024 kostet eine durchschnittliche Datenpanne Unternehmen weltweit 4,88 Millionen US-Dollar, in den USA sogar 9,36 Millionen US-Dollar.

Aber es geht um mehr als nur um Zahlen. Kann ein Unternehmen wirklich skalieren und innovativ sein, wenn seine Cloud-Umgebung eine potenzielle Schwachstelle darstellt? Und können Unternehmen angesichts immer komplexer werdender Cloud-Umgebungen ihre Investitionen überhaupt verteidigen, wenn wichtige Ressourcen falsch konfiguriert oder ungeschützt sind? Und welche Kompromisse werden eingegangen, die sich angesichts steigender Compliance-Anforderungen als Bumerang erweisen könnten?

Diese Fragen verlangen nach Antworten, und CNSPs liefern diese Antworten und auch umsetzbare Lösungen.

Dies sind die wichtigsten Gründe, warum Cloud-Native Security Platforms (CNSPs) in modernen Unternehmen unverzichtbar sind:

- Einheitliche Compliance-Verfolgung: CNSPs sorgen für eine standardisierte Berichterstattung über alle Cloud-Anbieter hinweg und reduzieren so Compliance-Probleme bei zunehmenden Vorschriften.

- Flexible Skalierung der Sicherheit: Wenn die Cloud-Ressourcen wachsen, passen sich CNSPs an, sodass neue Ressourcen keine neuen Risiken mit sich bringen.

- Unterstützung der Datenhoheit: CNSPs helfen bei der Verwaltung lokaler Datenschutzanforderungen, was für grenzüberschreitend tätige Unternehmen von entscheidender Bedeutung ist.

- Bessere Einblicke nach Vorfällen: Sie erleichtern die Analyse von Vorfällen und ermöglichen schnellere und klarere Lösungen.

- Effizienz durch Automatisierung: Mit automatisierten Tools reduzieren CNSPs menschliche Fehler und entlasten IT-Teams, sodass diese sich auf Aufgaben mit hoher Priorität konzentrieren können.

Cloud-native Sicherheitsplattformen im Jahr 2025

Cloud-native Sicherheitsplattformen bieten verschiedene Funktionen, die alle Aspekte Ihrer Cybersicherheit abdecken. Von IaC-Scans über die Erkennung von Geheimnissen bis hin zum Management von Angriffsflächen und mehr Hier finden Sie eine Liste der besten Anbieter. Wir haben sie anhand der aktuellsten Bewertungen und Rezensionen zusammengestellt. Sehen wir uns das im Folgenden genauer an:

#1 SentinelOne Singularity Cloud

SentinelOne Singularity Cloud ist eine führende Cloud Native Application Protection Platform (CNAPP), die die Sicherheit und den Schutz von Cloud-Umgebungen während des gesamten Prozesses von der Erstellung bis zur Ausführung gewährleistet. Sie bietet eine einzige Lösung mit vollständiger Kontrolle, sofortiger Reaktion, Automatisierung und fortschrittlicher Bedrohungserkennung.

Sie fragen sich, ob sie verschiedene Arten von Workloads bewältigen kann? Ob virtuelle Maschinen, Docker-Container, Kubernetes-Server, serverlose Funktionen oder Datenbanken – SentinelOne Singularity Cloud macht all dies möglich, da seine Funktionen sich über öffentliche, private, lokale und hybride Umgebungen erstrecken.

Die SentinelOne-Plattform auf einen Blick

SentinelOne Singularity Cloud Native Security bietet Teams klare und sofortige Einblicke in ihre Cloud-Umgebungen ohne zusätzlichen Aufwand. Sie optimiert die Sicherheit durch über 2000 integrierte Systeme zur Überprüfung von Fehlkonfigurationen und verfügt über Systeme für verschiedene Compliance-Stufen, die dabei helfen, Probleme zu identifizieren und zu beheben, bevor sie eskalieren.

Die Offensive Security Engine (OSE) der Plattform reduziert irrelevante Warnmeldungen, sodass Ihr Team sich nur mit echten Bedrohungen befassen muss und keine Zeit mit Fehlalarmen verschwendet. Mit einfachem Zugriff auf alles, von der Verhinderung geheimer Datenlecks bis hin zur proaktiven Erkennung von Bedrohungen, hilft Singularity Teams dabei, Angreifern einen Schritt voraus zu sein und die Sicherheit auf beliebten Cloud-Plattformen wie AWS, Azure und Google Cloud besser zu verwalten.

Ein einziges Dashboard bietet einen vollständigen Überblick über Compliance, Bedrohungsmanagement und Cloud-Integrität und sorgt so auf einfache und effiziente Weise für die Sicherheit Ihrer Cloud-Umgebung.

Funktionen:

- Die KI-gestützte Bedrohungserkennung nutzt autonome KI-Engines, um Bedrohungen in Echtzeit schnell zu identifizieren und darauf zu reagieren.

- Total Security stellt sicher, dass jeder Aspekt der Cloud-Infrastruktur ohne Einschränkungen geschützt ist.

- Cloud Security Posture Management (CSPM) bewertet und verbessert kontinuierlich die Sicherheitslage auf einer Vielzahl von Cloud-Plattformen.

- Cloud Detection & Response (CDR) bietet proaktive Funktionen zur Erkennung und Behebung von Bedrohungen.

- Secret Scanning identifiziert und verhindert die Weitergabe sensibler Informationen über Cloud-Ressourcen hinweg.

- Verified Exploit Paths™ priorisiert Risiken auf der Grundlage einer Bewertung möglicher Wege zur Ausnutzung von Schwachstellen in der Cloud-Infrastruktur.

Kernprobleme, die SentinelOne beseitigt

- Erkennung unbekannter Bereitstellungen erkennt automatisch Cloud-Ressourcen, die verborgen oder ungesichert sind.&

- Bewertung der Vereinfachung der Compliance vereinfacht die Bewertung der Einhaltung verschiedener Frameworks.

- Erkennung von Fehlkonfigurationen identifiziert und behebt Fehlkonfigurationen schnell und in Echtzeit.

- Reaktion auf Bedrohungen und Behebung reagiert schnell auf Vorfälle mit umsetzbaren Erkenntnissen und forensischer Telemetrie.

- Verhindern Sie die Verletzung privater Daten Schützen Sie sensible Daten vor unbefugtem Zugriff.

Was Nutzer über SentinelOne Singularity Cloud denken

Hier finden Sie einige Erfahrungsberichte von zufriedenen Kunden, die die Vorteile von SentinelOne Singularity Cloud kennengelernt haben:

“Die Singularity-Plattform maximiert unsere Fähigkeit, Bedrohungen proaktiv zu erkennen und Reaktionszeiten zu minimieren, sodass wir uns auf kritische Probleme konzentrieren können, während wir uns auf SentinelOne für effektiven Identitätsschutz und kontinuierliche Innovation verlassen.” – Mihirr Thaker, CISO, Allcargo Logistics.

Sammeln Sie Erkenntnisse aus Kundenbewertungen auf PeerSpot und Gartner für Singularity Cloud Security.

SentinelOne in Aktion sehen

Entdecken Sie in einer persönlichen Demo mit einem SentinelOne-Produktexperten, wie KI-gestützte Cloud-Sicherheit Ihr Unternehmen schützen kann.

Demo anfordern#2 Prisma Cloud von Palo Alto Networks

Prisma Cloud von Palo Alto Networks zeichnet sich durch den Schutz von Cloud-Umgebungen aus. Sicherheit ist in jede Phase des Lebenszyklus integriert, von der Erstellung bis zum Betrieb von Anwendungen. Darüber hinaus vereinfachen umfangreiche Überwachungs- und Compliance-Funktionen die Aufgabe der Sicherheitsüberwachung über mehrere Cloud-Dienste hinweg.

Funktionen:

- Umfassende Transparenz verfolgt jede Cloud-Ressource und jeden Cloud-Dienst.

- Überwachung der Compliance durch automatisierte Bewertungen anhand von Branchennormen.

- Laufzeitschutz sichert Anwendungen während ihres Betriebs.

- Das Schwachstellenmanagement hilft dabei, Schwachstellen in Code und Konfigurationen zu identifizieren.

Bewerten Sie die Glaubwürdigkeit von Prisma Cloud anhand der Anzahl der Bewertungen und Rezensionen auf PeerSpot und Gartner Peer Insights.

#3 Wiz

Das agentenlose Design von Wiz findet als umfassende Cloud-Sicherheitslösung, die die Sicherung von Cloud-Umgebungen vereinfacht und umfassende Transparenz bietet, zunehmend Beachtung. Sie fragen sich, wie es ohne lästige Agenten helfen kann? Wiz bietet vollständige Transparenz über Ihre Cloud-Ressourcen und vereinfacht so die Compliance.

Funktionen:

- Agentenloses Scannen bietet vollständige Transparenz ohne Agenten.

- Erkennung von Bedrohungen durch kontinuierliche Überwachung potenziell verdächtigen Verhaltens.

- Das Schwachstellenmanagement entdeckt Schwachstellen in Workloads.

- Die Compliance-Automatisierung vereinfacht die Einhaltung von Vorschriften.

Entdecken Sie die Bewertungen und Rezensionen auf G2 und PeerSpot, um weitere Einblicke in die Funktionen von Wiz zu erhalten.

#4 Lacework

Lacework ist eine Cloud-Sicherheitsplattform, die maschinelles Lernen nutzt, um Bedrohungen in mehreren Cloud-Umgebungen schnell zu erkennen. Sie erleichtert das Sicherheitsmanagement durch eine benutzerfreundliche Oberfläche und leistungsstarke Automatisierungsfunktionen und verschafft Ihrem Team vollständige Transparenz über Risiken.

Funktionen:

- KI wird in der automatisierten Bedrohungserkennung eingesetzt, um Anomalien zu identifizieren.

- Die Berichterstattung zur Compliance vereinfacht die Einhaltung von Vorschriften.

- Der Schutz von Cloud-Workloads sichert Workloads in verschiedenen Umgebungen.

- Die Integration mit CI/CD-Tools verbessert DevSecOps-Workflows.

Schauen Sie sich G2 und PeerSpot Bewertungen und Rezensionen an, um zu erfahren, was Nutzer über Lacework sagen.

#5 Trend Micro Cloud One

Trend Micro Cloud One wurde zum Schutz von Cloud-Umgebungen entwickelt und bietet eine breite Palette von Diensten für AWS und mehr. Es bietet starke Sicherheit für verschiedene Ebenen der Cloud-Infrastruktur und Anwendungen. Für Server, Container, serverlose Funktionen und andere Elemente wird eine maßgeschneiderte Sicherheit bereitgestellt, um einen vollständigen Schutz Ihrer Cloud-Konfiguration zu gewährleisten.

Funktionen:

- Workload Security schützt Server, Container und serverlose Funktionen.

- Die Containersicherheit erkennt Schwachstellen in Images vor der Bereitstellung.

- Die Dateispeichersicherheit überwacht die in der Cloud gespeicherten Daten.

- Netzwerksicherheitskontrollen schützen vor Netzwerkbedrohungen.

Erfahren Sie, wie effektiv TrendMicro Trend Vision One als Cloud-native Sicherheitsplattform ist, indem Sie die Bewertungen unter Gartner Peer Insights und TrustRadius Bewertungen und Bewertungen.

#6 Check Point CloudGuard

Check Point CloudGuard bietet gezielte Sicherheit für Cloud-Umgebungen und lässt sich nahtlos in bestehende Verfahren integrieren, um den Schutz zu verbessern, ohne die Effizienz zu beeinträchtigen. Es arbeitet mit DevOps und garantiert so Sicherheit in jeder Phase der Entwicklung, wodurch die Compliance für schnelle Bereitstellungen vereinfacht wird.

Funktionen:

- Advanced Threat Prevention schützt vor bekannten und unbekannten Risiken.

- Cloud Compliance garantiert die Einhaltung von Branchenvorschriften.

- Security Posture Management bewertet Konfigurationen kontinuierlich.

- Die Zusammenarbeit mit DevOps-Tools erleichtert agile Entwicklungsmethoden.

Bewerten Sie diese PeerSpot und G2 Bewertungen, um sich eine fundierte Meinung über die Cloud-nativen Sicherheitsfunktionen von Check Point CloudGuard zu bilden.

#7 Orca Security

Die Cloud-Native Application Protection Platform (CNAPP) von Orca Security macht die Sicherung Ihrer Cloud-Umgebungen einfach und effektiv. Sie nutzt eine einzigartige SideScanning-Technologie, die keine Agenten benötigt und Ihnen vollständige Transparenz und Risikomanagement für alle Ihre Cloud-Ressourcen bietet. Dies vereinfacht die Identifizierung und Priorisierung von Schwachstellen und stellt sicher, dass Sie keine Kompromisse bei der Sicherheit eingehen und gleichzeitig den Prozess optimieren.

Funktionen:

- Agentless Coverage liefert Einblicke in Fehlkonfigurationen und Schwachstellen in der Cloud, ohne dass Agenten installiert werden müssen.

- Compliance Dashboard bietet über 60 vorgefertigte Compliance-Frameworks.

- Vulnerability Management identifiziert Risiken mit umsetzbaren Informationen.

- SideScanning ermöglicht schnellen Zugriff auf Ergebnisse ohne Leistungseinbußen.

Erfahren Sie, wie gut Orca Security Ihre Anforderungen an Cloud-native Sicherheit erfüllt, indem Sie G2 und PeerSpot Bewertungen und Rezensionen.

#8 Sysdig

Sysdig ist eine führende Cloud-native Sicherheitsplattform, die für die Sicherung von Containern und Kubernetes-Umgebungen entwickelt wurde. Sie bietet Funktionen, die die Transparenz und Compliance in Ihrer gesamten Cloud-Infrastruktur verbessern. Durch die tiefe Integration in Kubernetes bietet Sysdig Echtzeitüberwachung und Bedrohungserkennung für containerisierte Anwendungen.

Funktionen:

- Runtime Security überwacht Anwendungen in Echtzeit auf Bedrohungen.

- Compliance Monitoring gewährleistet die Einhaltung von Branchenstandards.

- Vulnerability Scanning identifiziert Schwachstellen in Images vor der Bereitstellung.

- Service-Level Monitoring bietet Einblicke in die Serviceleistung und -sicherheit.

Sehen Sie sich die Bewertungen und Rezensionen zu Sysdig auf PeerSpot und G2.

#9 Microsoft Defender für Cloud

Microsoft Defender für Cloud ist eine leistungsstarke Sicherheitslösung für Azure- und Multi-Cloud-Umgebungen. Sie bietet Schutz vor Bedrohungen und Compliance-Management über verschiedene Plattformen hinweg. Durch die Integration mit Azure-Diensten werden Überwachung und Erkennung von Bedrohungen vereinfacht, was ideal für Unternehmen ist, die Microsoft-Produkte verwenden.

Funktionen:

- Der Schutz vor Bedrohungen erkennt Echtzeit-Bedrohungen in Cloud-Ressourcen.

- Das Compliance-Management bietet integrierte Compliance-Bewertungen.

- Das Security Posture Management überwacht kontinuierlich Einstellungen und Schwachstellen.

- Die Integration von Azure-Diensten verbessert die Sicherheit durch die Nutzung bestehender Tools von Microsoft.

Weitere Informationen finden Sie unter G2 und die Bewertungen von Peerspot Bewertungen, um zu sehen, was Nutzer über Microsoft Defender for Cloud zu sagen haben.

#10 Aqua Security

Aqua Security schützt Ihre containerisierten Anwendungen von Anfang bis Ende. Es wurde für moderne Cloud-Setups entwickelt und gewährleistet Sicherheit in jeder Phase, von der Entwicklung bis zur Bereitstellung.

Funktionen:

- Container Security scannt Images vor der Bereitstellung auf Schwachstellen.

- Runtime Protection überwacht laufende Container auf Bedrohungen.

- Compliance Automation gewährleistet die Einhaltung von Branchenstandards.

- Serverless Security schützt serverlose Funktionen vor Schwachstellen.

Erfahren Sie mehr über die Leistung von Aqua Security im Bereich Cloud-native Sicherheit, indem Sie die Bewertungen auf PeerSpot und die Bewertungen und Rezensionen von Gartner Peer Insights Bewertungen und Rezensionen.

So wählen Sie die richtige Cloud-native Sicherheitsplattform aus

Die Entscheidung für die richtige Cloud-native Sicherheitsplattform kann angesichts der Vielzahl an Optionen schwierig sein. Sie müssen Ihre Anforderungen klar definieren und dann bewerten, welche Tools diese erfüllen. So geht's:

- Kennen Sie Ihre Sicherheitsanforderungen. Was benötigen Sie? Bedrohungserkennung, Compliance, Containersicherheit? Listen Sie sie auf.

- Überprüfen Sie die Integration. Funktioniert das Tool gut mit Ihrer bereits vorhandenen Infrastruktur? Eine nahtlose Integration spart Zeit und Aufwand.

- Berücksichtigen Sie Ihr Budget. Finden Sie Tools, die Ihnen die besten Funktionen bieten, ohne Ihr Budget zu sprengen.

- Denken Sie über Skalierbarkeit nach. Wählen Sie ein Tool, das mit Ihrem Unternehmen mitwachsen kann. Es sollte mit zunehmender Expansion mehr Arbeit bewältigen können.

- Achten Sie auf guten Support. Stellen Sie sicher, dass das Tool über einen starken Support und eine klare Dokumentation verfügt, die Ihnen bei Bedarf weiterhilft.

Wenn Sie sich für die falsche Cloud-native Sicherheitsplattform entscheiden, können folgende Probleme auftreten:

- Sicherheitslücken können Ihre Anwendungen anfällig machen,

- höhere Kosten können Ihr Budget belasten und

- komplizierte Arbeitsabläufe können Ihren Betrieb stören.

Um diese Probleme zu vermeiden, sollten Sie sich wichtige Fragen zu Ihren Anforderungen, der Integration, dem Budget, der Skalierbarkeit und dem Support stellen. Wenn Sie sich auf diese Bereiche konzentrieren, finden Sie ein Tool, das Ihren aktuellen Anforderungen entspricht und sich an zukünftige Anforderungen anpassen lässt. Die richtige Cloud-native Sicherheitsplattform vereinfacht die Entwicklung, steigert die Leistung und sorgt für die Sicherheit Ihrer Cloud-nativen Anwendungen, sodass diese reibungslos und kostengünstig ausgeführt werden können.

CNAPP-Einkaufsführer

CNAPP-Einkaufsführer

Erfahren Sie alles, was Sie wissen müssen, um die richtige Cloud-Native Application Protection Platform für Ihr Unternehmen zu finden.

Leitfaden lesenFazit

Mit der technologischen Entwicklung verändert sich auch die Interaktion der Benutzer. Diese Entwicklung bringt immer raffiniertere Cyber-Bedrohungen und häufig aktualisierte Compliance-Anforderungen mit sich, die eine kontinuierliche Anpassung der Sicherheitspraktiken erforderlich machen. Warum ist dies so wichtig, selbst wenn Ihr Unternehmen bereits über ein System verfügt? Weil es eine cloudnative Sicherheitsplattform erfordert, die Echtzeitschutz, umfassende Abdeckung und verbesserte Transparenz bietet.

Ohne eine solche Plattform ist Ihr Unternehmen anfällig für Probleme wie Datenverletzungen, Fehlkonfigurationen und unsichere APIs. Dies sind keine geringfügigen Probleme, sondern können zu schweren finanziellen Schäden und Rufschädigungen führen, wenn sie nicht behoben werden. Sind Sie überzeugt, ein Tool hinzuzufügen, das Ihnen hilft? Der Markt ist voll von Tools, aber wie wählen Sie das richtige aus? Ihr Unternehmen benötigt schnelle Reaktionen auf Bedrohungen, Compliance-Management und automatisierte Abhilfemaßnahmen.

Hier zeichnet sich die Plattform SentinelOne Singularity aus. Mit fortschrittlicher KI schützt sie Ihre Cloud-Ressourcen von der Erstellungsphase bis zur Laufzeit. Sie bietet einzigartige Funktionen wie verifizierte Exploit-Pfade, agentenloses Onboarding und umfassende Bedrohungsinformationen. SentinelOne zeichnet sich durch seine Echtzeit-Bedrohungserkennung und automatisierten Reaktionen aus. Möchten Sie sicherstellen, dass Ihre Infrastruktur sicher und konform bleibt?

Nehmen Sie noch heute Kontakt mit uns auf und verbessern Sie die Sicherheit Ihres Unternehmens mit SentinelOne Singularity Cloud Security, wo modernste Technologie auf starken Schutz trifft!

"FAQs

Cloud-native Sicherheit ist wichtig, da sie speziell für die schnelle und dynamische Natur der Cloud entwickelt wurde. Anstatt sich ausschließlich auf das Netzwerk zu konzentrieren, legt sie den Schwerpunkt auf die Sicherheit der Anwendung selbst. Dazu gehören die Überwachung von App-Berechtigungen, der Schutz unterschiedlicher App-Umgebungen und die kontinuierliche Überwachung auf Bedrohungen. Das Ziel ist es, Sicherheit von Anfang an in die Anwendung zu integrieren und nicht erst später hinzuzufügen.

Cloud-native Sicherheit ist ein Sicherheitsansatz, bei dem der Schutz direkt in jede Ebene der Cloud-Konfiguration eingebettet ist, sodass Bedrohungen bei der Skalierung und Verlagerung von Diensten verwaltet werden.

Dieser Ansatz funktioniert in Echtzeit, skaliert automatisch, um alles von Anwendungen bis hin zur Infrastruktur über mehrere Cloud-Umgebungen hinweg abzudecken, und passt sich an, um sich entwickelnden Bedrohungen und Compliance-Anforderungen gerecht zu werden, ohne irgendetwas zu verlangsamen. Es handelt sich um eine Sicherheit, die so dynamisch ist wie die Cloud-Systeme, die sie schützt.

Die 4 Cs von CNS sind:

- Code: Schreiben Sie sicheren Code, um Schwachstellen von vornherein zu vermeiden.

- Container: Sichern Sie die Container, um die Ausbreitung von Problemen zu verhindern.

- Cluster: Schützen Sie die Orchestrierungsebene (wie Kubernetes), um den gesamten Cluster zu sichern.

- Cloud: Sichern Sie die Cloud-Infrastruktur, um sich vor Bedrohungen zu schützen und Vorschriften einzuhalten.

Die Wahl des besten Tools hängt von Ihren Anforderungen ab, aber hier sind einige der besten Optionen:

- SentinelOne: Nutzt KI, um Bedrohungen in Echtzeit zu erkennen, automatisch darauf zu reagieren und Container und Kubernetes-Umgebungen durch umfassende Sicherheitsmaßnahmen zu schützen.

- Aqua Security: Ideal, um Container vor Schwachstellen zu schützen.

- Palo Alto Networks Prisma Cloud: Bietet eine Vielzahl von Funktionen zur Sicherung Ihrer Cloud-Umgebung.

- Sysdig: Bietet Ihnen tiefe Einblicke in Ihre Containerumgebungen und hilft Ihnen dabei, diese zu überwachen und zu sichern.

- Twistlock: Konzentriert sich auf den Schutz von Containern und Cloud-nativen Anwendungen.

Tools, die für die Erstellung, Bereitstellung und Verwaltung von Anwendungen in der Cloud entwickelt wurden, sind Teil von Cloud-nativen Tools. Diese Tools maximieren die Skalierbarkeit und Flexibilität der Cloud.

Einige Cloud-native Tools, die die Entwicklung rationalisieren, die Leistung steigern und die Sicherheit verbessern können:

- Kubernetes ist für die Verwaltung von Containern zuständig.

- Docker generiert Container-Instanzen.

- Prometheus hilft bei der Überwachung und Benachrichtigung.

- Istio steuert die Kommunikation zwischen Diensten

SentinelOne Singularity Cloud Native Security wurde entwickelt, um den Schutz Ihrer Cloud einfach und effektiv zu gestalten. Es bietet Ihnen sofortige Transparenz über Ihre gesamte Cloud-Umgebung, ohne dass Sie zusätzliche Agenten installieren müssen. Mit seiner Offensive Security Engine™ geht es noch einen Schritt weiter und simuliert sichere Angriffe, um echte Schwachstellen zu finden, sodass Sie nur Warnmeldungen erhalten, die tatsächlich wichtig sind.

Darüber hinaus verfügt es über eine integrierte Geheimnissuche, um zu verhindern, dass sensible Informationen durch die Maschen fallen, sowie über ein Dashboard, das die Einhaltung von mehr als 2.000 Prüfungen bei allen großen Cloud-Anbietern vereinfacht.