Business Email Compromise (BEC) ist eine raffinierte Betrugsmasche, die sich gegen Unternehmen richtet, um Geld oder sensible Informationen zu stehlen. Dieser Leitfaden untersucht, wie BEC-Angriffe ausgeführt werden, welche Auswirkungen sie auf Unternehmen haben und welche Strategien zu ihrer wirksamen Prävention es gibt.

Erfahren Sie mehr über die Bedeutung von Mitarbeiterschulungen und Sensibilisierung im Kampf gegen BEC-Bedrohungen. Das Verständnis von BEC ist für Unternehmen von entscheidender Bedeutung, um ihre finanziellen Vermögenswerte und sensiblen Daten zu schützen.

Was ist BEC (Business Email Compromise)?

Was ist BEC (Business Email Compromise)?

In den meisten Fällen beginnt Business Email Compromise mit einem kompromittierten oder gefälschten E-Mail-Konto.

Unter dem Deckmantel eines vertrauenswürdigen Lieferanten oder einer Führungskraft des Unternehmens verwenden Betrüger in der Regel gestohlene oder gefälschte Anmeldedaten, um Mitarbeiter dazu zu verleiten, finanzielle Berechtigungen oder Zugriff auf vertrauliche Informationen preiszugeben. Dazu kann auch die Überweisung von Geldbeträgen an einen illegitimen Dritten gehören. In der irrigen Annahme, dass die Überweisungsanweisungen von einem hochrangigen Mitglied der Unternehmensleitung stammen, begehen die Mitarbeiter unwissentlich Betrug, indem sie Geldbeträge direkt an den Angreifer überweisen.

Sobald das Geld die Unternehmenskonten verlässt, ist es für immer verloren. In vielen Fällen landen die Gelder auf ausländischen Bankkonten, die von den Kriminellen genutzt werden, um die Gelder zu empfangen, ohne zurückverfolgt zu werden.

Als eine Form des Social Engineering müssen Angreifer bei BEC die betroffenen Mitarbeiter davon überzeugen, dass ihre Geldanforderung legitim ist, um die Überweisung durchzuführen. Angreifer verbringen möglicherweise Zeit mit der Erkundung, bevor sie einen BEC-Angriff ausführen, um sicherzustellen, dass sie über genügend Informationen über den Lieferanten oder die Führungskraft, deren Identität sie annehmen, sowie über den Mitarbeiter, an den sie die Anfrage richten, verfügen.

Social-Engineering-Taktiken sind auch in Fällen beliebt, in denen Angreifer Passwörter stehlen und legitime Konten kompromittieren, anstatt sie zu spoofen.

Beispiel für Business Email Compromise

Der erste Teil eines BEC umfasst in der Regel entweder einen gezielten Phishing-Angriff (auch bekannt als Spear-Phishing) oder dem Diebstahl von Anmeldedaten durch Keylogger. Beispielsweise kann ein leitender Angestellter mit einer Phishing-Attacke angegriffen werden, bei der ein Remote Access Trojan (RAT) installiert, um Anmeldedaten und andere nützliche Geschäftsinformationen zu sammeln.

Anschließend kann das Konto dazu verwendet werden, andere Mitarbeiter anzuweisen, eine Überweisungsanforderung eines gefälschten Lieferanten auszuführen. Es ist wichtig zu beachten, dass diese E-Mails oft einen Tonfall extremer Dringlichkeit verwenden und den betroffenen Mitarbeiter dazu drängen, die Transaktion vertraulich zu behandeln. Ein gefälschtes oder gehacktes Konto eines leitenden Angestellten kann verwendet werden, um eine interne E-Mail zu versenden, die in etwa wie folgt lautet:

Wie viel kosten Business Email Compromises?

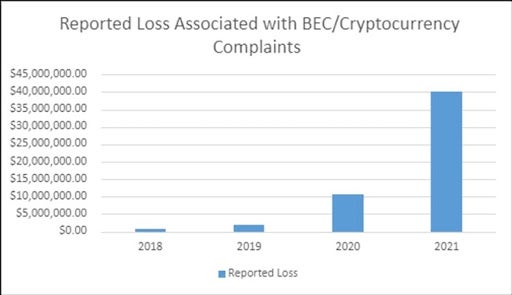

Statistiken des Internet Crime Complaint Center des Federal Bureau of Investigation zeigen, dass es zwischen 2013 und 2021 insgesamt 241.206 nationale und internationale Vorfälle von BEC gab. Dies führte zu einem Schaden von insgesamt über 43 Milliarden US-Dollar.

Die PSA hob hervor, dass "Dieser Anstieg ist teilweise auf die Einschränkungen zurückzuführen, die während der COVID-19-Pandemie für normale Geschäftspraktiken galten und dazu führten, dass mehr Unternehmen und Einzelpersonen ihre Routineaufgaben virtuell erledigten." Das FBI stellte außerdem eine Zunahme der BEC-Beschwerden im Zusammenhang mit Kryptowährungen fest.

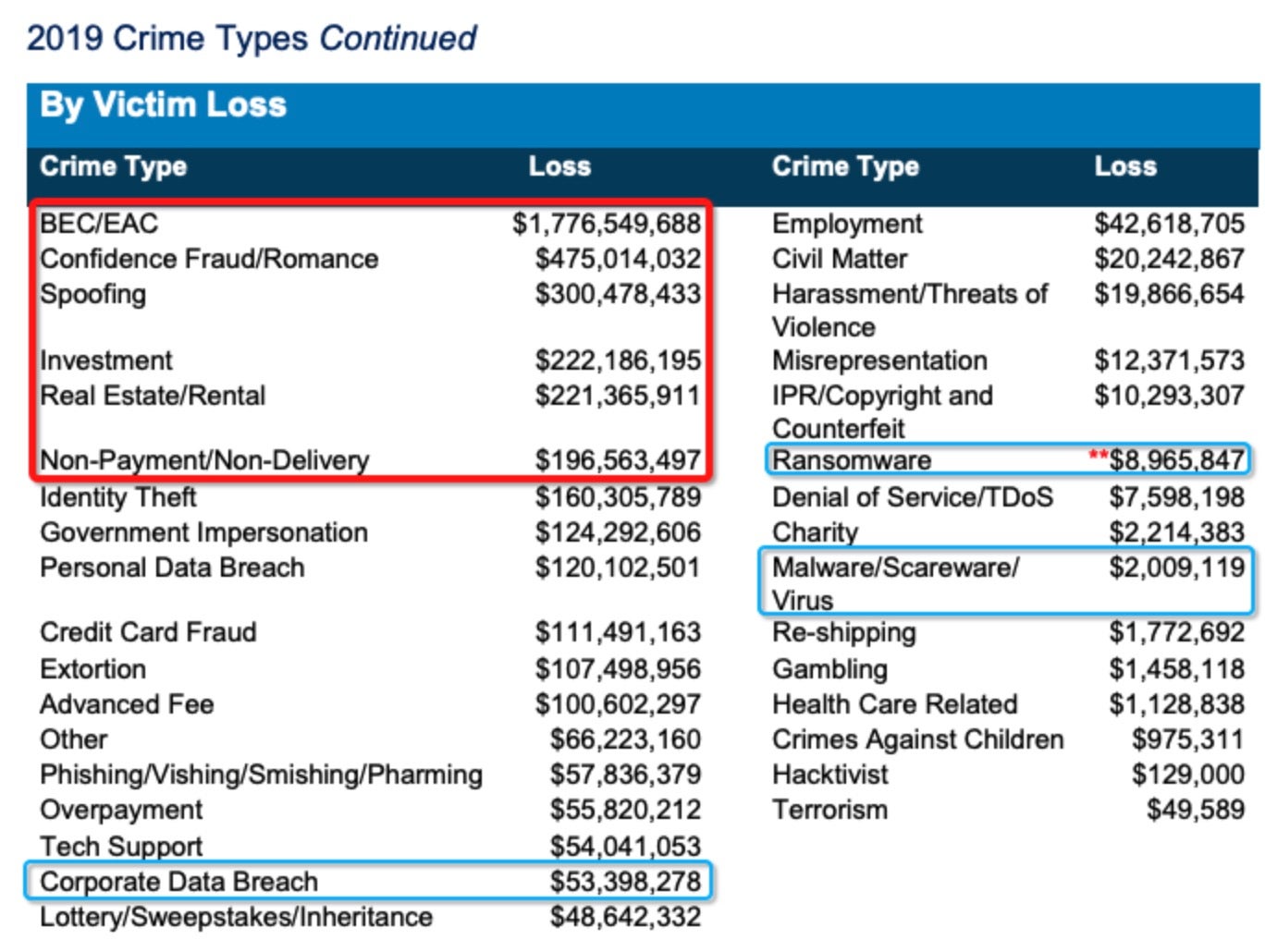

BEC war bereits vor 2020 ein Problem. Statistiken deuten darauf hin, dass die Verluste durch Ransomware im Jahr 2019 in den USA durchschnittlich bei etwa 4.400 US-Dollar pro Vorfall lagen und sich insgesamt auf knapp 9 Millionen US-Dollar beliefen. Im Gegensatz dazu waren die Verluste durch BEC mit 75.000 US-Dollar pro Vorfall etwa 17-mal höher und beliefen sich im gleichen Zeitraum auf einen finanziellen Gesamtverlust von über 1,7 Milliarden US-Dollar.

Von allen finanziellen Verlusten aufgrund von Internetkriminalität, die vom FBI im Jahr 2019 erfasst wurden – insgesamt rund 3,5 Milliarden US-Dollar – entfielen rund 50 % auf BEC:

Wie Betrugsversuche mit gefälschten Geschäfts-E-Mails funktionieren

Wie Betrugsversuche mit gefälschten Geschäfts-E-Mails funktionieren

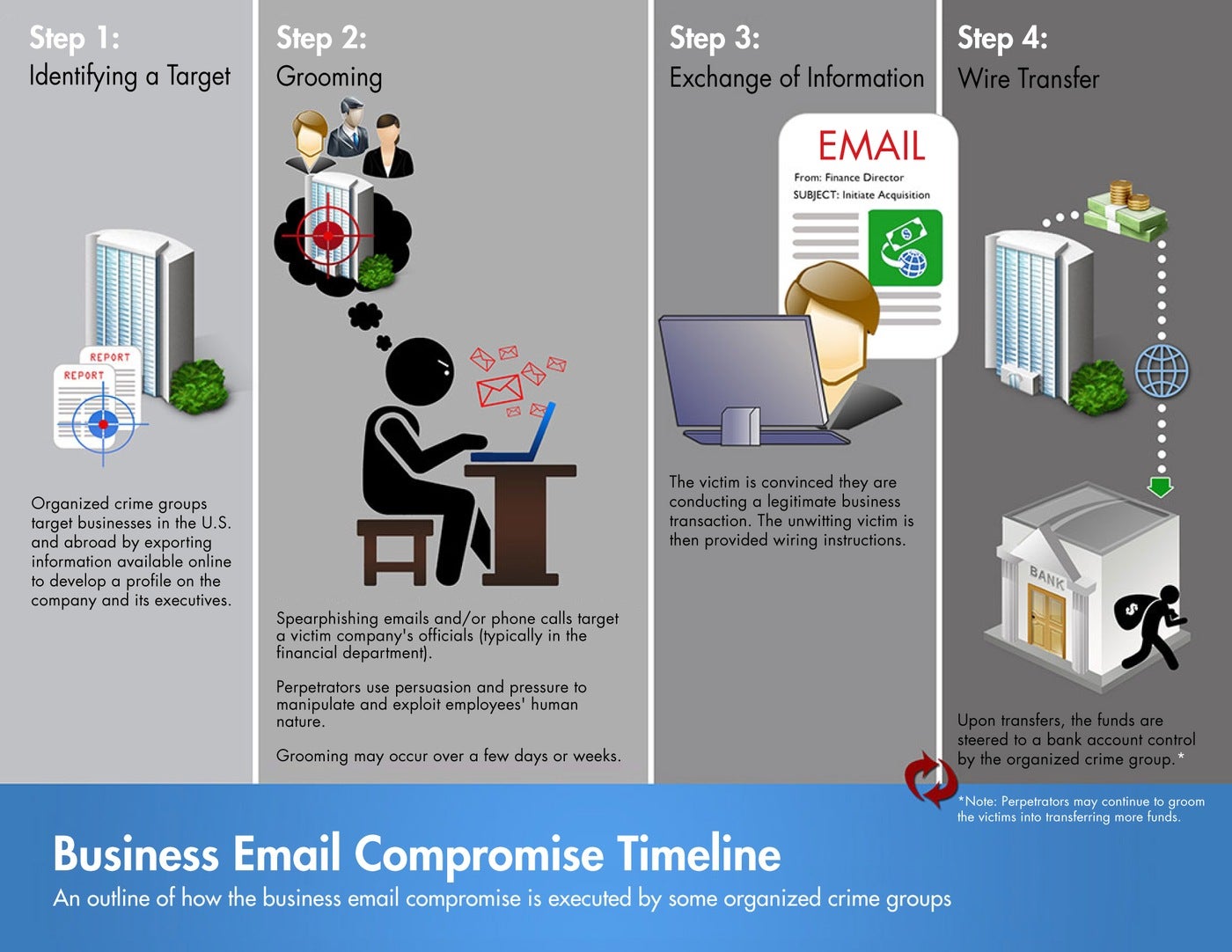

Ein typischer Betrugsversuch mit gefälschten Geschäfts-E-Mails verläuft nach dem folgenden Schema:

1. Identifizierung des Ziels

Der Angreifer sucht sich ein Ziel und sammelt so viele Informationen wie möglich darüber. Dazu kann er online verfügbare Informationen exportieren, um ein Profil des Unternehmens und seiner Führungskräfte zu erstellen.

2. Kontakt

Spear-Phishing-E-Mails oder Telefonanrufe richten sich an das Unternehmen des Opfers (in der Regel an Mitarbeiter der Finanzabteilung). Der Angreifer tauscht eine Reihe von E-Mails mit dem betroffenen Mitarbeiter aus, um eine Vertrauensbeziehung aufzubauen. Oft geben sie sich als vertrauenswürdige Lieferanten oder Mitarbeiter aus, die sich nach Zahlungen oder sensiblen Daten erkundigen.

3. Geldanforderung

Sobald das Vertrauen aufgebaut ist, stellt der Betrüger die Geldanforderung. Dies weckt beim Mitarbeiter zunächst keinen Verdacht, da er fest davon überzeugt ist, dass es sich um eine legitime Transaktion handelt. In einigen Fällen kann es sogar vorkommen, dass der Angreifer zurückkommt und eine weitere Überweisung anfordert.

Was nach einem Business-E-Mail-Compromise-Betrug zu tun ist

Sobald ein Mitarbeiter den Verdacht hat, dass er Opfer eines Betrugs geworden ist, sollten einige Maßnahmen ergriffen werden, um den Rest des Unternehmens zu schützen.

- Benachrichtigen Sie die IT-Abteilung des Unternehmens über den Vorfall, um das kompromittierte E-Mail-Konto zu sichern.

- Setzen Sie die Passwörter für alle kompromittierten Konten zurück oder ändern Sie sie.

- Wenden Sie sich an das Finanzinstitut, von dem das Geld überwiesen wurde, und beantragen Sie eine Rückforderung oder Rückbuchung.&

- Melden Sie die Straftat dem FBI Internet Crime Complaint Center

- Schulen Sie alle Mitarbeiter und Führungskräfte kontinuierlich darin, wie sie sich vor weiteren BEC-Angriffen schützen können.

Glücklicherweise gibt es einfache und wirksame Möglichkeiten, Betrügern, die Business Email Compromise nutzen, einen Schritt voraus zu sein.

So wehren Sie sich gegen BEC-Angriffe

Business Email Compromise dreht sich um drei miteinander verbundene Faktoren: E-Mails, Menschen und Überweisungen. Um sich vor BEC-Angriffen zu schützen, können Unternehmen die Sicherheit für jedes dieser Elemente als Teil eines mehrschichtigen, tiefgreifenden Verteidigungsansatzes priorisieren.

Überweisungen bestätigen

Unternehmen sollten Überweisungsaufträge über ein anderes Medium als E-Mail bestätigen. Sie können den Auftrag beispielsweise per Telefon überprüfen:

- eine bekannte legitime Unternehmensnummer (nicht die in der E-Mail angegebene),

- einen autorisierten Kommunikationskanal am Arbeitsplatz oder

- persönlich oder über eine Telekonferenzsoftware.

Es empfiehlt sich, dass Unternehmen zusätzlich eine Richtlinie zur sekundären Bestätigung für Überweisungen implementieren. Mitarbeiter sollten misstrauisch sein, wenn Anfragen nicht über ein anderes Medium als E-Mail gestellt werden (was Angreifer häufig vorschlagen).

Multi-Faktor-Authentifizierung (MFA) aktivieren

Obwohl sie nicht immun gegen Angriffe sind, kann die Aktivierung der Multi-Faktor-Identifizierung (MFA) für E-Mail-Konten sehr hilfreich sein. MFA, manchmal auch als Zwei-Faktor-Authentifizierung (2FA) bezeichnet wird, kann die meisten Versuche einer Kontoübernahme verhindern, indem einfach eine zusätzliche Methode zur Überprüfung der Identität eines Benutzers erforderlich ist.

Biometrische Daten oder Hardware-Sicherheitsschlüssel wie Yubikey sind eine weitere Alternative zur Implementierung von MFA.

Erkennen Sie bösartige E-Mails

E-Mails haben sich seit langem als bester Freund böswilliger Akteure erwiesen. Schätzungen zufolge verbreiten sich zwischen 80 % und 95 % aller Angriffe auf Unternehmen über E-Mails. Daher ist eine Strategie zum Schutz der Benutzer vor bösartigen E-Mails ein wichtiger Pfeiler der Verteidigung.

Abgesehen vom eigentlichen Textinhalt einer E-Mail gibt es zwei wesentliche technische Risiken, die mit E-Mails im Allgemeinen verbunden sind: bösartige Anhänge und Links.

Bösartige Anhänge verwalten

Bei Business Email Compromises können Angreifer Anhänge verwenden, um ausführbaren Code auszuführen, der ein RAT bereitstellen kann, um Keylogger, Backdoors, usw. Diese und andere Post-Exploitation-Tools werden von Angreifern verwendet, um Anmeldedaten und nützliche Daten wie Kontakte und frühere E-Mail-Korrespondenz zu stehlen.

BEC-Betrüger verbringen in der Regel einige Zeit damit, ihre Opfer zu profilieren, um möglichst überzeugende Inhalte zu erstellen und so den Erfolg des Social-Engineering-Aspekts des Betrugs zu erhöhen. Aus diesem Grund ist es wichtig, eine Reihe von Optionen zu prüfen, um die Ausführung von Code in Anhängen zu verhindern. Die Filterung von Anhängen kann auf verschiedene Weise eingesetzt werden, um die Ausführung von Code zu verhindern. Beispielsweise könnte eine E-Mail-Scan-Software verwendet werden, um die Dateiformate von Anhängen so zu ändern, dass sie keinen versteckten Code ausführen können.

Dies mag zwar bis zu einem gewissen Grad wirksam sein, kann aber auch verhindern, dass Benutzer normale Geschäftsaufgaben mit Dokumenten ausführen, die bearbeitet oder in ihr ursprüngliches Format zurückgebracht werden müssen. Angesichts dieser Auswirkungen könnte der Widerstand der Benutzer groß sein.

Eine bessere Lösung wäre Content Disarm and Reconstruction (CDR), bei dem der Anhang zerlegt und schädliche Inhalte entfernt werden. Dies ist sowohl hochwirksam als auch für den Benutzer wenig störend, da der Prozess auf Benutzerebene transparent ist.

Bewährte Verfahren für Makros, Archive und Whitelists

Zum Schutz vor BEC gehört auch die Einrichtung von Abwehrmaßnahmen für Makros, Archive und Whitelists. Hier sind einige bewährte Verfahren, die Benutzer befolgen können:

- Deaktivieren oder beschränken Sie Makros so weit wie möglich: Viele Angriffe nutzen die Skriptsprache VBA Skriptsprache von Microsoft Office, um C2-Server aufzurufen und schädliche Payloads herunterzuladen.

- Stellen Sie sicher, dass E-Mail-Scan-Software Archive ordnungsgemäß verarbeitet: Komprimierte Dateien können einige weniger ausgefeilte Scan-Engines umgehen, wenn diese Dateien nicht vollständig dekomprimieren. Es ist bekannt, dass Angreifer Archivdateien an andere Dateien wie Bilder anhängen, die von einigen Sicherheitsprogrammen möglicherweise übersehen werden.

- Seien Sie vorsichtig beim Whitelisting von Dateien nach Dateiendung: Angreifer versuchen, Whitelisting-Regeln zu umgehen, indem sie ausführbare Dateien mit nicht ausführbaren Dateiendungen umbenennen. Wenn Benutzer Anhänge auf die Whitelist setzen, wird empfohlen, eine Richtlinie zu verwenden, die Dateitypen auf die Whitelist setzt – wobei die Datei gescannt wird, um ihr Format zu überprüfen –, um die einfachsten Umgehungen zu vermeiden.

Verwalten von Links und Absenderüberprüfung

Um sich vor E-Mails mit bösartigen Links zu schützen, deaktivieren einige Unternehmen Hyperlinks in E-Mails, sodass sie nicht angeklickt werden können. Der Benutzer muss den Link stattdessen kopieren und in einen Browser einfügen – ein bewusster Vorgang, der den Benutzern die Möglichkeit gibt, innezuhalten und zu überlegen, was sie tun.

Das Problem ist wiederum, dass immer dann, wenn Sicherheit die Produktivität und den Komfort beeinträchtigt, dies zu Widerstand seitens der Benutzer führen kann. Diese Sicherheitsmaßnahme hat zwei Nachteile: Sie ist sowohl unbequem als auch fehlbar: Die Verzögerung kann frustrierend sein, und die Einführung der Verzögerung garantiert dennoch nicht, dass der Benutzer den Link nicht aufruft.

Eine weitere Strategie, die in Betracht gezogen werden sollte, ist die Überprüfung des Absenders durch Authentifizierungsmethoden wie DMARC und SPF/DKIM. Diese Methoden können dabei helfen, gefälschte Absenderidentitäten wie gefälschte Konten zu kennzeichnen, sind jedoch möglicherweise nicht hilfreich, wenn das Konto einem legitimen Mitglied einer Organisation gehört, das von einem Angreifer kompromittiert wurde.

Schließlich ist es wichtig, sich sowohl vor bösartigen Anhängen als auch vor bösartigen Links zu schützen, indem alle Endpunkte mit einer KI-gesteuerten Sicherheitslösung ausgestattet werden, die bösartigen Code unabhängig von seiner Herkunft (Datei oder dateilos, Link oder Makro) erkennen und blockieren kann, sobald er ausgeführt werden soll.

Tiefer gehende Bedrohungsdaten erhalten

Tiefer gehende Bedrohungsdaten erhalten

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenBleiben Sie mit SentinelOne geschützt

Es ist zwar schwierig, einen Angreifer daran zu hindern, einen Angriff zu versuchen, aber es ist möglich, einen Angriff zu erkennen, bevor er sich tief im Netzwerk ausbreiten kann.

Eine autonome Sicherheitslösung wie SentinelOne erkennt nicht nur BEC-Angriffe, sobald sie stattfinden, sondern sorgt auch dafür, dass Versuche, RATs, Keylogger und andere Malware zu installieren, sofort gestoppt werden.

Während Business-E-Mail-Compromise-Betrügereien auf das "schwächste Glied" abzielen – vielbeschäftigte Mitarbeiter, die ihr Bestes geben, um produktiv zu sein –, kann jede Maßnahme, die Unternehmen zur Prävention und Erkennung dieser Cybersicherheitsbedrohungen ergreifen, einen Unterschied machen.

Wenn Sie sehen möchten, wie die Singularity-Plattform von SentinelOne Ihr Unternehmen vor E-Mail-basierten Cybersicherheitsangriffen schützen kann, fordern Sie noch heute eine kostenlose Demo an.

Gefällt Ihnen dieser Artikel? Folgen Sie uns auf LinkedIn, Twitter, YouTube oder Facebook, um die von uns geposteten Inhalte zu sehen.

Weitere Informationen zur Cybersicherheit

- Die RSAC 2020 beginnt mit der Singularity-Plattform von SentinelOne’s Singularity Platform

- Was ist Hacktivismus? Und warum sollte sich Unternehmen dafür interessieren?

- Sind Sie besorgt, dass Ihr Mac einen Virus bekommen könnte? Lassen Sie uns über die Fakten sprechen

- Cyberversicherung und Informationssicherheit | Ist die Kritik von InfoSec an Cyberversicherungen gerechtfertigt?

- Ransomware bekämpfen | Angreifer durch öffentlich-private Zusammenarbeit überlisten

- Von der Speicherung zur SaaS-Cybersicherheit: Das Warum

- Mein Krankenhaus wurde von einem Virus befallen | Wie das Gesundheitswesen unter Cyberangriffen leidet

Häufig gestellte Fragen zu Business Email Compromise

Business Email Compromise ist eine Art von Cyberangriff, bei dem Kriminelle sich in geschäftliche E-Mail-Konten einhacken oder diese fälschen, um Mitarbeiter dazu zu verleiten, Geld zu überweisen oder sensible Daten weiterzugeben. Oft geben sie sich als Führungskräfte, Lieferanten oder Partner aus und verwenden sorgfältig formulierte E-Mails, um Dringlichkeit zu erzeugen und normale Sicherheitskontrollen zu umgehen.

BEC-Angreifer konzentrieren sich in der Regel auf Unternehmen mit Finanzabteilungen, Führungskräften oder Personalabteilungen. Sowohl kleine als auch große Unternehmen können Opfer werden. Die Angreifer nehmen Mitarbeiter ins Visier, die zur Genehmigung von Zahlungen, vertraulichen Informationen oder Lieferanten berechtigt sind, um gültige Transaktionen zu manipulieren und Betrug zu begehen.

Angreifer fälschen entweder ein vertrauenswürdiges E-Mail-Konto oder verschaffen sich Zugriff darauf und versenden dann gefälschte Rechnungen, Überweisungsaufträge oder Anfragen zu sensiblen Informationen. Sie erzeugen Dringlichkeit oder Geheimhaltung, um den Empfänger zu einer schnellen Handlung zu drängen, wobei sie häufig die Überprüfung umgehen. Diese E-Mails sehen legitim aus, was die Erfolgschancen erhöht.

Ungewöhnliche Anfragen nach Überweisungen oder sensiblen Daten, insbesondere außerhalb der normalen Geschäftszeiten. E-Mails, die zu Geheimhaltung oder schnellem Handeln auffordern. Geringfügige Änderungen an E-Mail-Adressen oder Domains, falsch geschriebene Namen oder unbekannte Überweisungsanweisungen. Anfragen, die nicht mit den festgelegten Verfahren übereinstimmen, sind Warnsignale.

MFA hilft, indem es unbefugten Zugriff auf Konten blockiert, ist jedoch kein vollständiger Schutz. Viele BEC-Betrugsversuche basieren auf Spoofing oder Social Engineering, für die keine kompromittierten Anmeldedaten erforderlich sind. Kombinieren Sie MFA mit Benutzerschulungen, E-Mail-Filtern und Transaktionsüberprüfungen, um das Risiko effektiv zu reduzieren.

Zu den gängigen Arten gehören CEO-Betrug (Ausgeben als Führungskraft), Rechnungsbetrug (gefälschte Lieferantenrechnungen), Kontoübernahme (gehackte E-Mail-Konten) und das Ausgeben als Anwalt. Bei allen wird Social Engineering eingesetzt, um Mitarbeiter zu unbefugten Handlungen zu verleiten, die oft mit finanziellen Verlusten verbunden sind.

Verlangen Sie eine Multi-Faktor-Authentifizierung und sichere Passwörter für E-Mail-Konten. Schulen Sie Ihre Mitarbeiter darin, Phishing und Social Engineering zu erkennen. Führen Sie strenge Zahlungsüberprüfungsprozesse wie Rückrufe ein. Verwenden Sie fortschrittliche E-Mail-Filter- und Anti-Spoofing-Technologien wie DMARC. Überprüfen Sie regelmäßig E-Mail- und Finanzabläufe auf Anomalien.

Ändern Sie sofort die Passwörter der betroffenen Konten und widerrufen Sie Sitzungstoken. Überprüfen Sie, ob Zahlungen getätigt wurden, und rufen Sie diese, wenn möglich, zurück oder blockieren Sie sie. Benachrichtigen Sie das Finanzteam und die zuständigen Behörden wie die Strafverfolgungsbehörden. Führen Sie eine umfassende Untersuchung durch, aktualisieren Sie die Sicherheitskontrollen und passen Sie die Schulungen an, um Wiederholungen zu verhindern.