Botnets sind Netzwerke kompromittierter Geräte, die von Cyberkriminellen kontrolliert werden. Dieser Leitfaden untersucht, wie Botnets funktionieren, wie sie bei Cyberangriffen eingesetzt werden und welche Herausforderungen sie für die Sicherheit darstellen.

Erfahren Sie mehr über die Methoden zur Erstellung und Verwaltung von Botnets sowie über Strategien zu deren Erkennung und Prävention. Das Verständnis von Botnets ist für Unternehmen von entscheidender Bedeutung, um ihre Netzwerke zu schützen und Risiken zu minimieren.

Was ist ein Botnetz in der Cybersicherheit?

Botnets sind Netzwerke aus gekaperten Geräten, die mit einer bestimmten Art von Malware infiziert sind und von böswilligen Akteuren genutzt werden, um groß angelegte Betrugsmaschen und massive Cyberangriffe zu automatisieren. Jedes einzelne Gerät in einem Botnet wird als "Bot" oder "Zombie" bezeichnet, und der böswillige Akteur hinter jedem Botnet wird als "Bot-Herder" bezeichnet.

Zu den infizierten Geräten oder Bots können PCs, Server, mobile Geräte und IoT-Geräte (Internet of Things) gehören. Heute verfügen die meisten Botnets über Millionen von Bots, die von einem einzigen Bot-Herder kontrolliert werden, sodass sie von einem zentralen Punkt aus groß angelegte Angriffe durchführen können.

Einzelne Bedrohungsakteure oder kleine Hackerteams können Botnets nutzen, um viel größere Angriffe durchzuführen, als dies zuvor möglich war. Mit geringen Kosten und Zeitaufwand sind Botnets sowohl weit verbreitet als auch effizienter als herkömmliche Angriffsmethoden. Indem ein böswilliger Akteur jeden Computer in seinem Botnet anweist, gleichzeitig dieselben Befehle auszuführen, kann er erfolgreich Angriffe starten, um das Netzwerk eines Ziels zum Absturz zu bringen, Malware einzuschleusen, Anmeldedaten zu sammeln oder CPU-intensive Aufgaben auszuführen.

Da Botnets von einem Angreifer aus der Ferne gesteuert werden, wissen die Besitzer in der Regel nicht, dass ihr Gerät Teil eines Botnets ist. In den meisten Fällen werden Botnets von böswilligen Akteuren gebildet, die schädliche Software (Malware) auf so vielen mit dem Internet verbundenen Geräten wie möglich verbreiten. In Kombination mit wormbaren Eigenschaften können einige Botnets sogar andere Rechner im selben Netzwerk infizieren, was ihnen autonome Wachstumsmöglichkeiten und endlose Chancen für Angreifer bietet.

Manchmal verkauft oder vermietet der Bot-Herder nach dem Aufbau eines Botnetzes die Kontrolle über sein Botnetz an andere böswillige Akteure im Dark Web oder auf dem Schwarzmarkt. In beiden Fällen werden Botnets in der Regel dazu verwendet, koordinierte Angriffe über das Internet in Form von DDoS-Angriffen, massiven E-Mail-Spam-Angriffen, gezielten Eindringungen oder finanziellen Verstößen zu starten.

Wie Botnets funktionieren

Anstatt bestimmte Personen oder Unternehmen anzugreifen, sind Botnet-Malware-Programme in der Regel darauf ausgelegt, so viele Geräte wie möglich zu infizieren – je mehr Geräte mit einem Botnet verbunden sind, desto größer ist die Rechenleistung und Funktionalität, die diese Geräte für die Ausführung automatisierter Aufgaben bereitstellen. Um keinen Verdacht zu erregen, nutzen Botnets in der Regel nur einen kleinen Teil der Ressourcen der infizierten Geräte und laufen im Hintergrund.

Bot-Herder können Botnets erstellen, indem sie Malware über Filesharing, E-Mail, Social-Media-Anwendungsprotokolle oder mithilfe anderer Bots als Vermittler an ahnungslose Empfänger senden. Sobald die infizieren die schädlichen Dateien die Geräte mit bösartigem Code, der den Computer anweist, dem Bot-Herder Bericht zu erstatten. Im Gegenzug erteilt der Bot-Herder den infizierten Geräten Befehle und kann sogar Bots aktualisieren, um ihre gesamte Funktionalität als Reaktion auf Gegenmaßnahmen des Zielsystems zu ändern.

Geräte können auch über Schwachstellen in der Firmware, in Websites und in Anwendungen infiziert werden. Einige Botnets verwenden wormable Code, um jedes Gerät in einem Netzwerk zu infizieren, das für einen bestimmten Softwarefehler anfällig ist. IoT-Geräte in Unternehmen, auf denen häufig alte und nicht gepatchte Firmware läuft, sind besonders anfällig für diese Art von Infektionsvektor.

Wenn ein Bot-Herder erfolgreich eine ausreichende Anzahl von Bots infiziert hat, ist der nächste Schritt die Mobilisierung. Der Bot-Herder sendet Befehle oder Updates an die infizierten Geräte, und die Bots führen die Befehle aus.

Arten von Botnets

Im Allgemeinen gibt es zwei Arten von Strukturen, die Bot-Herder zur Steuerung ihrer Botnets verwenden. Die erste ist ein zentralisiertes Modell mit direkter Kommunikation zwischen dem Bot-Herder und jedem Gerät im Botnet. Die zweite ist ein dezentralisiertes System mit mehreren Verbindungen zwischen den Botnet-Geräten.

Zentralisierte Client-Server-Modelle

Botnetze der ersten Generation arbeiten in der Regel nach einem Client-Server-Modell, d. h., ein Command-and-Control-Server (C&C) wird für den Betrieb des gesamten Botnetzes verwendet. Zentralisierte Modelle sind jedoch aufgrund ihrer einfachen Struktur anfälliger für Single Points of Failure.

Am häufigsten nehmen C&C-Kommunikationskanäle die Form von Internet Relay Chat (IRC) oder HTTP-Botnets an.

- Internet Relay Chat (IRC)-Botnets: Einige der frühesten Botnets verwenden vorkonfigurierte IRC-Server und -Kanäle, um Bots aus der Ferne zu steuern. Diese Art von Angriff erfordert in der Regel eine geringe Bandbreite und verwendet einfache Kommunikationsmethoden, um die Identität zu verschleiern und eine Erkennung zu vermeiden.

- HTTP-Botnets: Webbasierte Botnets ermöglichen es Bot-Herdern, das HTTP-Protokoll zu verwenden, um Befehle an Bots zu senden und deren Aktivitäten als normalen Webverkehr zu tarnen. Bei dieser Art von Angriff besuchen Bots regelmäßig den Server, um neue Updates und Befehle zu erhalten.

Dezentrale Peer-to-Peer-Modelle (P2P)

Botnets der neuen Generation verwenden überwiegend Peer-to-Peer-Modelle (P2P), die es Bots ermöglichen, Befehle und Informationen untereinander auszutauschen, ohne direkten Kontakt zu C&C-Servern zu haben. Obwohl sie im Vergleich zu IRC- oder HTTP-Botnets schwieriger zu implementieren sind, sind P2P-Botnets widerstandsfähiger, da sie nicht von einem einzigen, zentralisierten Server abhängig sind.

In einem P2P-Modell tauscht und aktualisiert jeder Bot Informationen zwischen Geräten, indem er sowohl als Client als auch als Server fungiert.

Arten von Botnet-Angriffen

Botnets werden von Bot-Herdern verwendet, um verschiedene Arten von Botnet-Angriffen auszuführen. Während einige Angriffe häufiger oder ausgefeilter sind als andere, stellen alle Arten von Botnet-Angriffen eine ernsthafte Bedrohung für die Cybersicherheit dar.

Phishing-Angriffe

Im Gegensatz zu anderen Arten von Social-Engineering-Angriffen konzentriert sich Phishing auf das reine Volumen. Angreifer versenden in der Regel Phishing-E-Mails an so viele Empfänger wie möglich, in der Hoffnung, dass zumindest einer auf den Betrug hereinfällt. Phishing-Angriffe erfordern nur geringen Vorabaufwand oder Investitionen und können für die Angreifer enorme Gewinne einbringen.

Mit der Macht von Botnets im Rücken können Phishing-Angriffe scheinbar endlose E-Mail-Postfächer erreichen. Und da Botnets sowohl weit verbreitet als auch automatisiert sind, ist es sehr schwierig, eine Phishing-Kampagne zu stoppen.

Distributed-Denial-of-Service-Angriffe (DDoS)

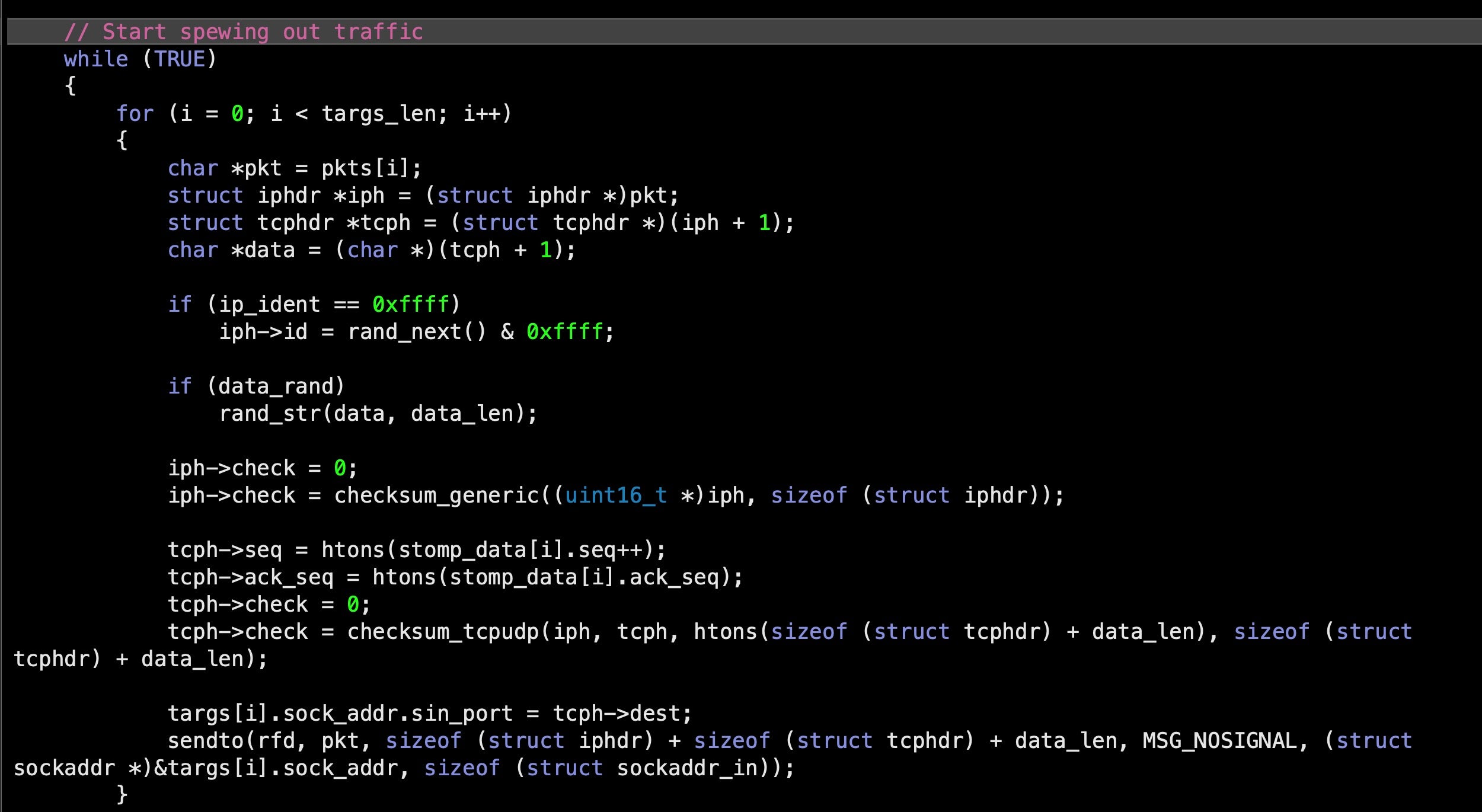

Distributed Denial of Service (DDoS)-Angriffe gehören zu den häufigsten Angriffsarten von Botnets. Bei einem DDoS-Angriff sendet das Botnet eine überwältigende Anzahl von Anfragen an den Zielserver oder die Zielanwendung und verursacht so einen Absturz. Da Tausende oder Millionen von Geräten gleichzeitig versuchen, sich mit einem einzigen Server zu verbinden, ist dieser nicht mehr in der Lage, die eingehenden Paket-Anfragen zu bewältigen, und wird offline genommen, sodass er für echte Kunden nicht mehr verfügbar ist.

Es gibt mehrere bekannte Beispiele für DDoS-Angriffe, die von Botnets ausgeführt wurden. Eines der erfolgreichsten Beispiele ist die Mirai-Malware, deren Autor "Anna Senpai" den Quellcode für die Schadsoftware auf der Website Hackforums veröffentlichte.

Nach der Veröffentlichung wurde der Code verwendet, um mehrere Nachahmer-Botnets zu erstellen, die darauf ausgelegt waren, Linux-IoT-Geräte wie Sicherheitskameras, Drucker, Router und andere mit dem Internet verbundene Geräte zu infizieren. Darüber hinaus wurde die Malware auch gegen den unabhängigen Sicherheitsblogger Brian Krebs eingesetzt, nachdem er aufgedeckt zwei Personen hinter früheren DDoS-Angriffen auf Github und den DNS-Anbieter Dyn.

Botnet-gestützte DDoS-Angriffe stellen auch für Nutzer außerhalb der eigentlichen Zielgruppe ein ernstes Problem dar. Da die meisten Websites von externen Internetdienstanbietern (ISPs) oder Content Delivery Networks wie Akamai, Cloudflare und Fastly gehostet werden, können DDoS-Angriffe mehrere Kunden gleichzeitig betreffen.

Im Fall des Angriffs auf Brian Krebs war Akamai gezwungen, seine Website vom Netz zu nehmen, um seine anderen Kunden vor einem Denial-of-Service-Angriff zu schützen.

Finanzielle Verstöße

Botnets können auch dazu verwendet werden, um Unternehmen Geld und Kreditkartendaten direkt zu stehlen. Botnets sammeln Finanzdaten mit verschiedenen Methoden, darunter Keylogging oder Screenshot-Erfassung, und senden die gesammelten Informationen an den Remote-Server des Bot-Herders zurück. In einigen Fällen werden Finanzinformationen auf dem Schwarzmarkt gegen eine hohe Gebühr verkauft.

Eines der berüchtigtsten Botnets für Finanzverstöße, GameOver Zeus Malware, war dafür verantwortlich, innerhalb kurzer Zeit Millionen von Dollar direkt von mehreren Unternehmen über Phishing-E-Mails zu stehlen.

Backdoor-Botnets

Backdoor-Botnets nutzen infizierte Geräte, um andere Geräte zu infizieren und sie dem Botnet hinzuzufügen, das vom Bot-Herder kontrolliert wird. Wie andere Arten von Botnet-Angriffen beginnen auch Backdoor-Botnets in der Regel damit, dass ein Benutzer unwissentlich Malware installiert.

Im Gegensatz zu anderer Botnet-Malware gelangen Backdoor-Botnets jedoch über die "Hintertür" in Systeme, was schwieriger zu erkennen ist. Das Botnet benötigt nicht unbedingt einen Benutzer, um sich Zugang zu verschaffen, da es automatisch einen Weg durch die vorhandenen Sicherheitsmaßnahmen finden kann.

Gezielte Angriffe

Gezielte Angriffe werden in der Regel von kleineren Botnets ausgeführt, die darauf ausgelegt sind, bestimmte, besonders wertvolle Systeme oder Netzwerke von Unternehmen zu kompromittieren. Sobald sie sich Zugang verschafft haben, können Angreifer noch tiefer in die Systeme eines Unternehmens eindringen und sich Zugang zu dessen wertvollsten Ressourcen verschaffen.

Diese Art von Angriffen kann als Teil einer Gesamtkampagne oder einer Reihe von Versuchen über einen längeren Zeitraum durchgeführt werden, um Zugang zu den Systemen und Netzwerken eines Unternehmens zu erhalten. Die Bot-Herders hinter gezielten Eindringungen verfügen in der Regel über zusätzliches Fachwissen und Ressourcen, um Kampagnen über einen langen Zeitraum durchzuführen und ihre Angriffsmethoden anzupassen, zu optimieren und zu verbessern, um den Abwehrmaßnahmen ihres Ziels entgegenzuwirken.

Remote Desktop Protocol (RDP)-Angriffe

Remote Desktop Protocol (RDP)-Server ermöglichen es Geräten, sich ohne direkten Kontakt mit anderen Geräten oder Netzwerken zu verbinden. Wenn Botnets RDP-Server angreifen, können sie sich leicht in Unternehmen verbreiten und jedes einzelne Gerät infizieren, das mit dem Netzwerk oder anderen Geräten in Verbindung steht.

RDP-Botnet-Angriffe sind mit der Verlagerung hin zur Remote-Arbeit immer beliebter geworden und werden häufig über Credential Stuffing, Brute Force und Malware ausgeführt.

Credential Stuffing

Credential-Stuffing-Angriffe dienen dazu, Datenbanken oder gestohlene Listen mit Anmeldedaten (wie Passwörtern und Benutzernamen) mit mehreren Konten abzugleichen, um Übereinstimmungen zu finden. Credential Stuffing, auch als "List Cleaning" oder "Breach Replay" bekannt, kann durch Botnets automatisiert werden, um täglich Millionen von Konten zu testen.

Websites mit schlechter Sicherheit fallen häufig Credential-Stuffing-Angriffen zum Opfer, die in der Regel durch die Verwendung starker, einzigartiger Passwörter vermieden werden können.

So verhindern, Botnets erkennen und stoppen

Botnets gehören zu den raffiniertesten Arten von Malware, die es derzeit gibt, und stellen eine massive Bedrohung für die Cybersicherheit von Regierungen, Unternehmen und Privatpersonen dar. Bei der Vielzahl von Botnets im Internet, von denen viele aufgrund neuer Sicherheitslücken und Schwachstellen ständig mutieren, unterscheidet sich jedes Botnet wahrscheinlich erheblich von allen anderen.

So schwierig es auch sein mag, es gibt einige Möglichkeiten, Botnet-Angriffe zu erkennen und zu verhindern, bevor sie irreversiblen Schaden anrichten.

1. Prävention

Der sicherste Weg, Geräte vor Botnet-Angriffen zu schützen, besteht darin, zu verhindern, dass sie mit Botnet-Malware infiziert werden. Unternehmen und Privatpersonen können dazu Folgendes tun:

- Software auf dem neuesten Stand halten

- Achten Sie auf ungewöhnliche Aktivitäten im Netzwerk

- Behalten Sie fehlgeschlagene Anmeldeversuche im Auge

- Klicken Sie nicht auf verdächtige Links

- Öffnen Sie keine E-Mails von unbekannten Absendern oder von bekannten Absendern, die verdächtig erscheinen.

- Erstellen Sie sichere Passwörter (und ändern Sie diese bei Bedarf).

- Verwenden Sie fortschrittliche Cybersicherheitssoftware.

2. Erkennung

Wenn eine Botnet-Malware in ein Computersystem eindringt, ist es wichtig, sie so schnell wie möglich zu erkennen. Benutzer können auf Folgendes achten:

- Ungewöhnlich hohe CPU-Auslastung des Webservers

- Übermäßige Speichernutzung

- Nicht-native Datenverkehrsprofile

- Netzwerkblockaden aufgrund übermäßigen Netzwerkverkehrs

Firewall-Kontrollen können ebenfalls hilfreich sein, um Botnet-Kommunikation im Netzwerk zu erkennen. Die wirksamste Abschreckung gegen Botnet-Infektionen ist jedoch eine robuste KI-basierte Sicherheitslösung, die die Ausführung von Malware-Payloads auf dem Gerät verhindert.

3. Behebung

Leider ist es viel schwieriger, gegen ein Botnetz vorzugehen, sobald es sich Zugang verschafft hat und Schaden anrichtet. In diesem Fall müssen Benutzer höchstwahrscheinlich das Netzwerk herunterfahren, alle Passwörter ändern und sogar das Computersystem reparieren.

Die gute Nachricht ist, dass es Softwarelösungen gibt, die die Behebung wesentlich einfacher machen. Mit EDR Schutz auf Endgeräten und vollständige Transparenz über jedes Gerät im Netzwerk eines Unternehmens sind der beste Weg, um Botnet-Angriffe sowohl zu verhindern als auch zu erkennen – damit sie gestoppt werden können, bevor sie beginnen.

Verbessern Sie Ihre Threat Intelligence

Verbessern Sie Ihre Threat Intelligence

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenBotnets mit SentinelOne stoppen

Die Gewährleistung von XDR-Schutz für Endpunkte mit vollständiger Transparenz für jedes Gerät im Netzwerk ist der einzige sichere Weg, um Einzelpersonen, Organisationen und Behörden vor Botnets zu schützen.

Die einzige Cybersicherheitsplattform, die moderne Unternehmen in die Lage versetzt, autonome Echtzeitmaßnahmen ergreifen können, bietet die Singularity XDR-Plattform von SentinelOne mehr Transparenz in Bezug auf dynamische Angriffsflächen und plattformübergreifende Sicherheit Analysen. Durch die Zentralisierung von Endpunkt-, Cloud-, Identitäts- und Datensicherheit auf einer einzigen Plattform erhalten Benutzer Echtzeit-Lösungsergebnisse in Maschinengeschwindigkeit mit plattformübergreifenden Datenanalysen im Unternehmensmaßstab.

Erfahren Sie mehr über die rekordverdächtige MITRE ATT&CK-Bewertung mit 100 % Prävention und fordern Sie noch heute eine Demo an, um den Weg zu einem umfassenden Botnet-Schutz zu beschreiten.

Gefällt Ihnen dieser Artikel? Folgen Sie uns auf LinkedIn, Twitter, YouTube oder Facebook, um die von uns geposteten Inhalte zu sehen.

Weitere Informationen zum Thema Cybersicherheit

- macOS Red Team: Spoofing privilegierter Helfer (und anderer), um Root-Rechte zu erlangen

- Going Deep | Ein Leitfaden zum Reversing von Smoke Loader-Malware

- Erstellen Sie Ihre eigene Ransomware (Projekt Root) | Hinter den feindlichen Linien Teil 2

- Der Bildungssektor und die zunehmende Bedrohung durch Cyberkriminalität

- YARA auf der Suche nach wiederverwendetem Code: DoppelPaymer-Ransomware und Dridex-Familien

- Privilegienerweiterung | macOS-Malware und der Weg zum Root-Zugriff Teil 2

- Das Streben nach Sichtbarkeit und die Jagd bringen unsichtbare Opportunitätskosten mit sich

- Das Gute, das Schlechte und das Hässliche in der Cybersicherheit

FAQs

Botnets sind an sich einfach Netzwerke von Computern. Sie sind nicht illegal, solange der Bot-Herder die ausdrückliche Zustimmung der Gerätebesitzer hat, diese zu kontrollieren. Forscher könnten beispielsweise daran interessiert sein, zu Forschungszwecken ihre eigenen "Botnet-Labore" einzurichten.

Die Aktivitäten, für die Botnets in der Regel eingesetzt werden, sind jedoch oft illegal. So gilt beispielsweise die Installation von Malware auf einem fremden Computer als Straftat. Es ist auch illegal, Geräte zu anderen illegalen Aktivitäten anzustiften, was bedeutet, dass Bot-Herder mit mehreren Anklagen rechnen müssen, wenn sie von Strafverfolgungsbehörden gefasst werden.

Botnets werden in der Regel über Malware heruntergeladen, die in per E-Mail versendeten Links geöffnet wird. Die meisten Bot-Herders möchten unentdeckt und anonym bleiben, daher verwenden sie möglicherweise andere Infektionsmethoden, wenn Phishing-E-Mails erfolglos bleiben.

Das Blockieren von Botnets kann schwierig sein. Hacker und Bot-Herders suchen ständig nach neuen Wegen, um herkömmliche Sicherheitslösungen zu umgehen, und Endbenutzer sind nur Menschen, was bedeutet, dass sie anfällig für Fehler sind.

Der beste Weg, ein Botnetz zu blockieren, besteht darin, zu verhindern, dass es überhaupt Geräte infiziert – eine Fähigkeit, die nur die fortschrittlichsten Cybersicherheitslösungen bieten.