Advanced Persistent Threats (APTs) sind ausgeklügelte, gezielte Angriffe, die über einen längeren Zeitraum hinweg durchgeführt werden. Dieser Leitfaden befasst sich mit den Merkmalen von APTs, ihren Taktiken und der Art und Weise, wie sie in Unternehmen eindringen.

Erfahren Sie mehr über die Phasen eines APT-Angriffs und die Bedeutung von Bedrohungsinformationen für die Erkennung und Prävention. Das Verständnis von APTs ist für Unternehmen von entscheidender Bedeutung, um ihre Cybersicherheitsmaßnahmen zu verbessern und effektiv auf diese versteckten Bedrohungen zu reagieren.

Definition von Advanced Persistent Threat (APT)

Eine Advanced Persistent Threat ist ein Cyberangriff, bei dem Kriminelle zusammenarbeiten, um Daten zu stehlen oder in Systeme einzudringen, die oft über einen längeren Zeitraum unentdeckt bleiben. Die meisten dieser Angriffe werden von Nationalstaaten durchgeführt, die eine andere Regierung untergraben wollen.

Im Gegensatz zu anderen Cyberangriffen, wie z. B. Malware und Phishing-Angriffen innerhalb weniger Tage wirken, kann eine APT über Monate oder sogar Jahre hinweg stattfinden.

APT-Gruppen werden gebildet, um schwierigere Herausforderungen zu bewältigen, aber sie sind nicht so teuer, wie man sich das vorstellen könnte. Die Kosten von APT-Angriffen beliefen sich 2019 Berichten zufolge auf nur 15.000 US-Dollar. Der teuerste Aspekt dieser Angriffe sind kommerzielle Penetrationstest-Tools, mit deren Hilfe sie Schwachstellen in Systemen und Netzwerken aufspüren können.

Die Motive hinter einem APT-Angriff können wie bei anderen Arten von Cyberangriffen finanzielle Gewinne sein, aber sie werden auch für politische Spionage genutzt. Wie zu erwarten, verfügen Regierungen in der Regel über die sichersten Systeme, die einen ausgedehnten und ausgeklügelten Angriff erfordern.

Was ist der Unterschied zwischen ATA und APT?

Ein Advanced Targeted Attack (ATA) ist eine Methode, die in der Regel, aber nicht ausschließlich, von bestimmten etablierten Gruppen von Akteuren eingesetzt wird. Diese Gruppen erhalten oft Spitznamen wie "Fancy Bear" oder "Lazarus" bezeichnet und in Sicherheitskreisen als "Advanced Persistent Threat"-Gruppe (fortgeschrittene, hartnäckige Bedrohung) bezeichnet und mit einer numerischen Kennung wie APT1, APT2 usw. versehen.

Was eine Gruppe von einer anderen unterscheidet, können ihre Taktiken, ihre Infrastruktur, die Wiederverwendung von Code und/oder ihre allgemeinen Ziele sein. Beispielsweise kann eine APT-Gruppe bestimmte Code-Routinen oder Social-Engineering-Taktiken wiederverwenden, während eine andere sich auf bestimmte Schwachstellen oder Zero Days stützt. Unabhängig davon, ob ein Unternehmen von einer bekannten APT, einer kriminellen Bande, einem einzelnen Hacker oder einem böswilligen Insider angegriffen wird, bleiben die Merkmale gezielter Angriffe dieselben.

Beispiele für Advanced Persistent Threats

Nicht jede APT verfolgt dieselbe Methodik oder hat dieselben Motive. Die bekanntesten Gruppen verfolgen in der Regel politische Ziele, aber sie alle bedienen sich krimineller Methoden, um ihre Ziele zu erreichen.

Stuxnet

Eines der ersten und historisch bedeutendsten Beispiele für eine APT ist Stuxnet, das entwickelt wurde, um das iranische Atomprogramm anzugreifen das iranische Atomprogramm abzielen sollte. Obwohl es erst 2010 entdeckt wurde, wird angenommen, dass es bereits seit 2005 in der Entwicklung war.

Zum Zeitpunkt seiner Entdeckung war Stuxnet ein 500 Kilobyte großer Computerwurm, der die Software von über 14 Industriestandorten im Iran infizierte. Er zielte auf Microsoft Windows-Rechner ab und verbreitete sich von selbst. Das Ergebnis war, dass der Iran fast ein Fünftel seiner Kernzentrifugen verlor.

Wicked Panda

Ein aktuelles Beispiel für eine APT-Cyberbedrohung ist Wicked Panda, einer der produktivsten Gegner mit Sitz in China in den letzten zehn Jahren. Sie arbeiten im Interesse des chinesischen Staates und führen gewinnorientierte Angriffe durch.

Wie ein APT-Angriff funktioniert

Auf den ersten Blick beginnt ein APT-Angriff mit einer Infiltration. Hacker infiltrieren in der Regel über Web-Assets, Netzwerkressourcen, Phishing-E-Mails, autorisierte menschliche Benutzer usw. Sobald sie drinnen sind, installiert der Hacker eine Backdoor-Shell, die es ihnen ermöglicht, jederzeit auf das System des Opfers zuzugreifen.

Als Nächstes versucht ein APT-Angriff, seine Präsenz auszuweiten und Mitarbeiter mit Zugriff auf wertvolle Daten zu kompromittieren. Sobald sie genügend Informationen gesammelt haben, tarnen Hacker ihre Datenextraktion mit einem DDoS-Angriff oder einer anderen Form der Ablenkung.

Gezielte Angriffe weisen bestimmte Merkmale auf, die sich in verschiedene Phasen unterteilen lassen.

- Informationsbeschaffung

- Einstiegspunkte und Infiltration

- Kommunikation – Befehl und Kontrolle

- Seitliche Bewegung & Aufspüren von Ressourcen

- Exfiltration – Diebstahl der Kronjuwelen

1. Informationsbeschaffung

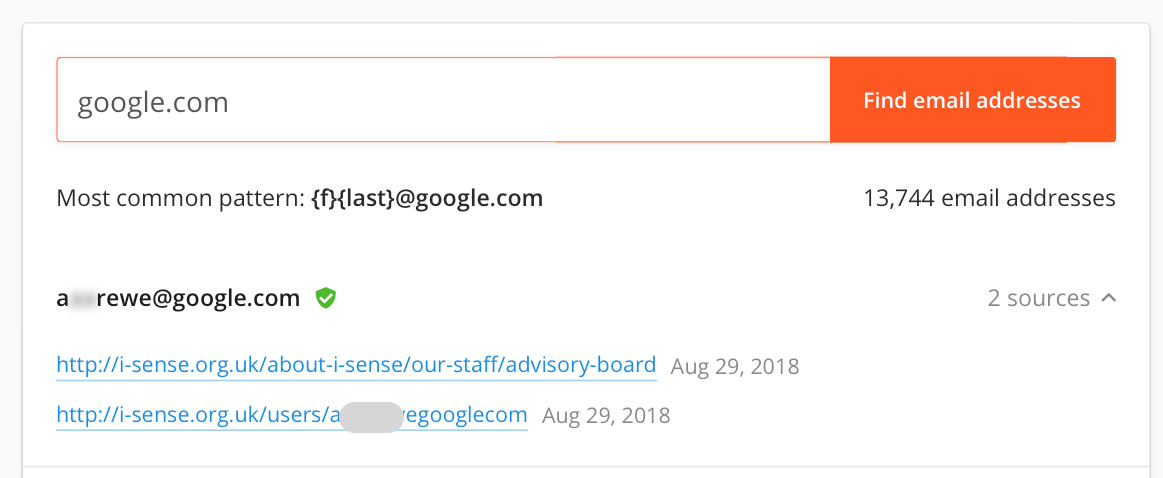

Die erste Phase eines gezielten Angriffs besteht darin, so viele Informationen wie möglich über das Opfer zu sammeln. Aus Sicht des Verteidigers handelt es sich hierbei um eine passive Operation, die fast keine Möglichkeit zur Erkennung bietet. In dieser Phase sammelt der Angreifer öffentliche Informationen über das Unternehmen, die Mitarbeiter und die Abläufe des Ziels. E-Mail-Adressen und Website-URLs werden über öffentlichen Quellen gesammelt und zusammengestellt, von denen es viele gibt, wie beispielsweise diese eine.

Alle öffentlichen Informationen können für Angreifer nützlich sein. Stellenanzeigen können beispielsweise Aufschluss über die innerhalb des Unternehmens verwendete Hardware und Software geben. Und natürlich können viele Google Dorks Angreifern dabei helfen, Ihre Websites nach Schwachstellen und bestimmten Ressourcen zu durchsuchen.

2. Einstiegspunkte und Infiltration

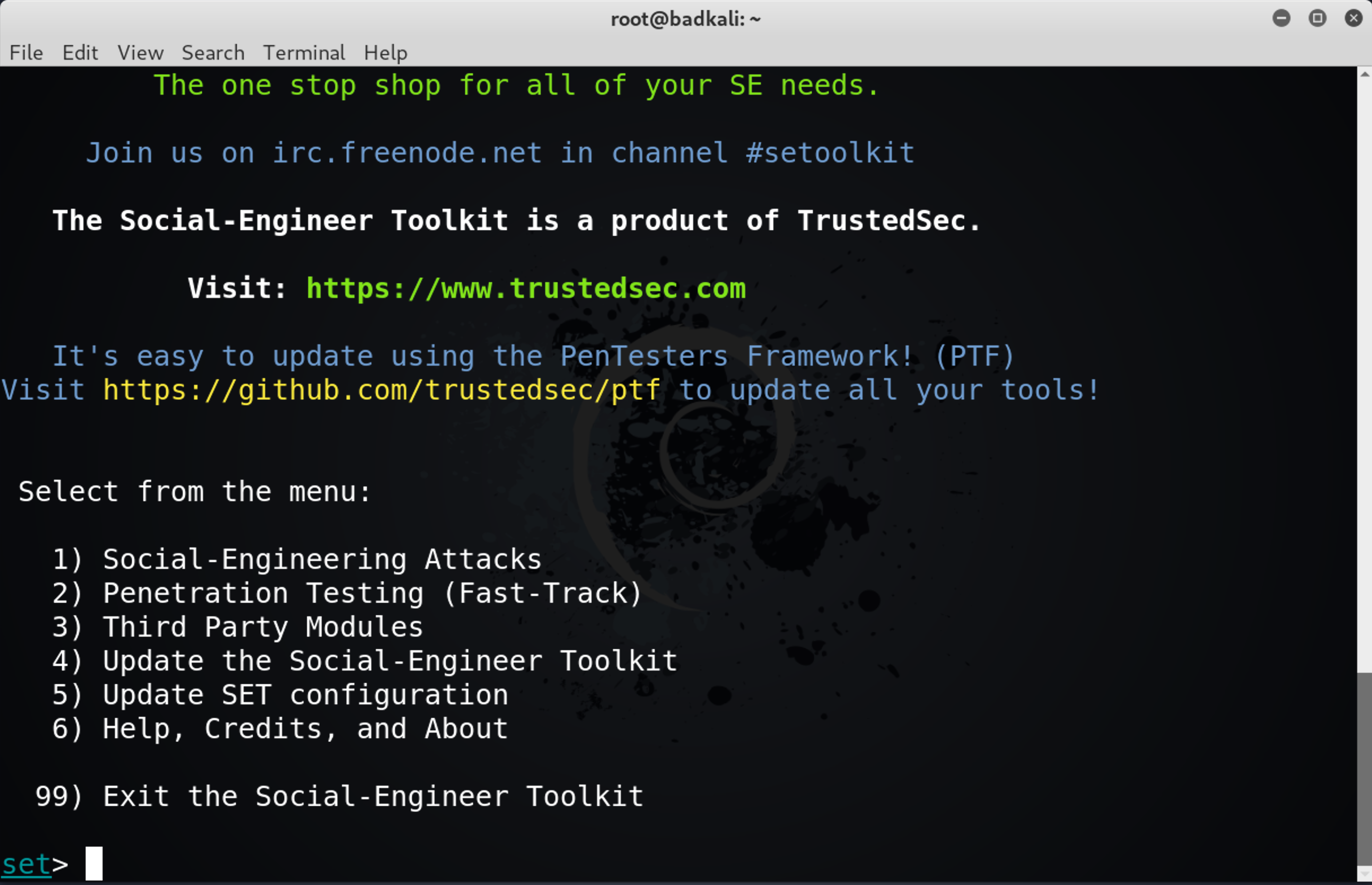

Die größte Herausforderung für einen Eindringling besteht darin, sich Zugang zu verschaffen, was letztendlich bedeutet, dass er in der Lage sein muss, Code innerhalb des Zielnetzwerks auszuführen. Obwohl es technische Möglichkeiten gibt, wie z. B. die Ausnutzung von Software- oder Hardware-Schwachstellen, schwachen Anmeldedaten, Zero-Days und nicht gepatchter Software, ist die bei weitem häufigste Methode des Eindringens eine Social-Engineering-Technik, typischerweise Spear-Phishing. Benutzer dazu zu verleiten, nicht autorisierten Code auszuführen, ist eine Kunst für sich, aber es ist eine Herausforderung, die insbesondere im organisatorischen Kontext eine relativ niedrige Hürde darstellt.

Hier gibt es zumindest eine Möglichkeit zur Prävention und Erkennung. Schulungen zur Sensibilisierung für Social-Engineering-Techniken sind zwar eine gute Idee, aber selbst geschulte Benutzer können auf eine clevere oder einfach nur hartnäckige Phishing-Kampagne hereinfallen. Die beste Verteidigung für Ihr Unternehmen ist eine automatisierte Verhaltenssoftware, die verdächtige Aktivitäten in Ihrem Netzwerk markieren und verschlüsselten Datenverkehr überprüfen kann.

Eine weitere Möglichkeit, die bei gezielten Angriffen zu beachten ist, ist die Bedrohung durch Insider. Sowohl Mitarbeiter als auch Auftragnehmer stellen ein Risiko für das Unternehmen dar. Wenn ein Angriff auf proprietären Informationen basiert, die außerhalb des Unternehmens nicht allgemein bekannt sind, ist die Wahrscheinlichkeit einer Beteiligung von Insidern noch größer. Beachten Sie, dass gezielte Angriffe auch mit der Ausrichtung auf "Wetware" – also Ihre Mitarbeiter – beginnen können und nicht nur auf Ihre Hardware- und Software-Ressourcen.

3. Kommunikation – Befehl und Kontrolle

Bei einem gezielten Angriff besteht die erste Aufgabe eines Hackers oder einer Hackergruppe darin, eine funktionierende Kommunikation zwischen sich selbst und dem in Ihrem Netzwerk platzierten Schadcode aufzubauen und aufrechtzuerhalten; mit anderen Worten, sie wollen eine dauerhafte Hintertür einrichten. Dies ist für einen ATA von entscheidender Bedeutung, um Befehle zu erteilen und spätere Phasen des Angriffs einzuleiten, wie z. B. die Erkennung von Vermögenswerten, die Exfiltration und die forensische Bereinigung.

Auf der Seite der Angreifer gibt es eine Fülle von öffentlich zugänglichen Post-Exploitation-Frameworks wie Empire, Pupy, Metasploit und viele andere.

Hacker können verschiedene Befehls- und Kontrollkanäle nutzen, von einfachen HTTP- oder HTTPS-Anfragen an den Server eines Angreifers bis hin zu fortschrittlichen, dezentralen Peer-to-Peer-Technologien. Soziale Medien wie Twitter, Facebook und Google Docs wurden bereits für bösartige C&C-Protokolle missbraucht.

Für Verteidiger ist wiederum eine solide Sicherheitslösung der nächsten Generation AV, die generischen Code erkennen und Endpunkt-Firewall-Kontrolle bietet, ist ein absolutes Minimum.

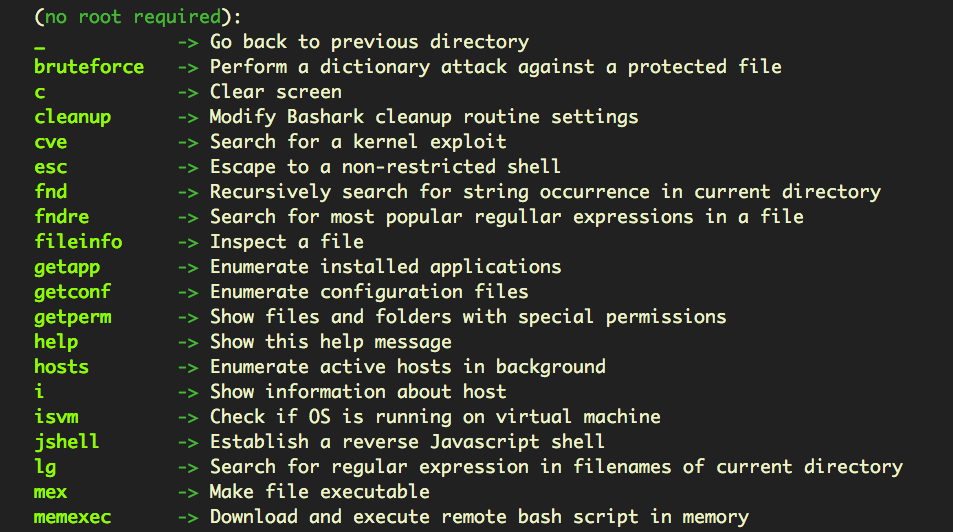

4. Laterale Bewegung und Erkennung von Ressourcen

Wenn ein gezielter Angriff einen Endpunkt kompromittiert und Zugriff auf Ihr Netzwerk erhält, bleibt es selten dabei. Ein weiteres Ziel ist es, auf andere verbundene Systeme zuzugreifen und an deren sensible Daten zu gelangen. Wenn der Angreifer Zugriff als Domänenadministrator erhält, hat er im Grunde genommen die Schlüssel zum Königreich in der Hand, und genau das ist in den meisten Fällen das Ziel des Angreifers.

Verteidiger müssen sich bewusst sein, dass selbst ohne Domänenadministratorzugriff, wenn Benutzer im Netzwerk dasselbe Passwort für verschiedene Netzwerkdienste wiederverwenden, der Angriffscode möglicherweise in der Lage ist, mehrere Systeme von einem einzigen Kompromiss aus zu durchlaufen.

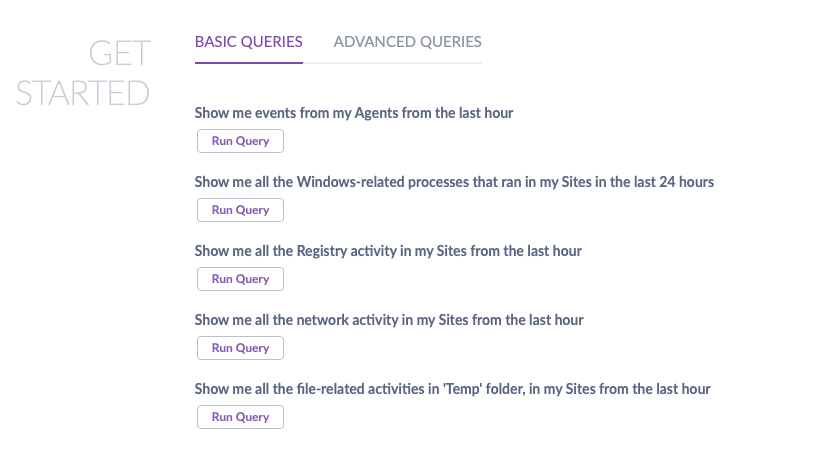

In dieser Phase beginnt der Angreifer wahrscheinlich damit, Verzeichnisse aufzulisten, Dateilisten zu erstellen und wertvolle Daten zu katalogisieren. In dieser Phase muss die zuvor eingerichtete C&C genutzt werden, um Informationen zur Analyse an die Angreifer zurückzusenden. Daher besteht in dieser Phase die Möglichkeit, dass Verteidiger ungewöhnlichen Datenverkehr erkennen, wenn sie vollständige Transparenz über die Netzwerkkommunikation haben und Watchlists Alarme auf der Grundlage von Netzwerk- und Dateiaktivitäten erstellen können. Hilfreich ist auch, wenn Sie über Sicherheitssoftware verfügen, mit der Sie über eine benutzerfreundliche Oberfläche grundlegende und erweiterte Abfragen für alle Ihre Endpunkte durchführen können, wie beispielsweise SentinelOne:

5. Exfiltration – Die Kronjuwelen stehlen

Nachdem der Angreifer interessante Objekte identifiziert hat, wird er irgendwann damit beginnen, Unternehmensdaten aus dem Unternehmen zu transferieren. Dies kann ein einmaliges Ereignis oder ein kontinuierlicher Prozess sein, je nachdem, welche Art von Daten die Hacker identifiziert haben und an denen sie interessiert sind.

Aus Sicht der Angreifer müssen sie sich bewusst sein, dass diese Aktivität "Lärm" verursachen und Administratoren auf ihre Anwesenheit aufmerksam machen kann. Daher muss die Exfiltration mit Sorgfalt und einem gründlichen Verständnis der Abwehrmaßnahmen des Unternehmens durchgeführt werden, das in der vorherigen Erkundungsphase gewonnen wurde.

Exfiltrationstechniken können so einfach sein wie die Übertragung von Klartext in einer E-Mail oder in angehängten Dateien oder verdeckter, wie die Weitergabe von Benutzeranmeldedaten in einer URL oder heimliche Uploads auf einen von den Angreifern kontrollierten Server.

Während die Exfiltration in der Regel über das Internet erfolgt, müssen sich Verteidiger auch vor Insidern in Acht nehmen, die versuchen könnten, firmeneigenes geistiges Eigentum durch Kopieren auf einen USB-Stick oder ein anderes lokales Laufwerk zu exfiltrieren. Daher ist es wichtig, eine Gerätekontrolle wichtig, um diese Art des Datendiebstahls zu erkennen und zu blockieren.

Verbessern Sie Ihre Threat Intelligence

Verbessern Sie Ihre Threat Intelligence

Erfahren Sie, wie der SentinelOne-Service WatchTower zur Bedrohungssuche mehr Erkenntnisse liefert und Ihnen hilft, Angriffe abzuwehren.

Mehr erfahrenWichtige Merkmale von Advanced Persistent Threats

APT-Gruppen verwenden andere Techniken als die Hacker, gegen die Ihre Systeme geschützt sind. Hier sind einige Merkmale fortgeschrittener, hartnäckiger Bedrohungen, auf die Sie achten sollten.

Seltsame Anmeldungen nach Feierabend

Ein erstes Anzeichen für eine fortgeschrittene, hartnäckige Bedrohung kann eine Zunahme von Anmeldungen zu später Stunde sein. APTs können innerhalb weniger Stunden eine gesamte Umgebung kompromittieren, indem sie Konten mit höheren Zugriffsrechten und Berechtigungen nutzen.

Da diese Hacker Konten mit mehr Berechtigungen verwenden, können Sie auch bei Ihren verschiedenen Abteilungen nachfragen, um zu überwachen, wann deren Führungskräfte auf das Netzwerk zugreifen. Es sollte einfach sein, zu erkennen, wenn ein externer Benutzer auf Ihre Informationen zugreift.

Wiederkehrende Bedrohungsakteure

Bedrohungsakteure installieren außerdem Trojaner-Programme, um sicherzustellen, dass sie wieder in Ihr System gelangen können, wenn einer ihrer Zugangspunkte kompromittiert wird.

Wenn Sie über einen längeren Zeitraum mehrere Angriffe ähnlicher Art festgestellt haben, handelt es sich höchstwahrscheinlich um einen APT-Cyberangriff.

Abgefangene E-Mails

APT-Bedrohungen verursachen auch unerwartete Informationsflüsse, beispielsweise wenn eine E-Mail von einem anderen Computer abgefangen wird. Einige Cloud-E-Mail-Systeme verfolgen, wo auf Nachrichten zugegriffen wird, aber nicht alle.

Möglicherweise bemerken Sie auch Spear-Phishing-E-Mails, die an Führungskräfte gesendet werden, die einem Hacker versehentlich Zugriff gewähren könnten.

Andere ungewöhnliche Aktivitäten

Jedes Mal, wenn Sie etwas Ungewöhnliches bemerken, könnte es sich um eine APT handeln. Dazu können beispielsweise ein plötzlicher Anstieg des Datenverbrauchs oder eine Verlangsamung Ihres Servers gehören.

Bedrohungen verfolgen und ungewöhnliches Systemverhalten sind für die Stärkung Ihrer Cybersicherheit unerlässlich. Erstellen Sie eine Basislinie für normales Verhalten, damit Sie Abweichungen schnell erkennen können.

Begrenzung des Schadens durch Advanced Persistent Threats

Wenn man über den Schaden nachdenkt, den APTs einem Unternehmen zufügen können, gibt es mehrere Dinge zu beachten.

Das Ziel der Angreifer könnte Geld, Daten oder beides gewesen sein, oder sie waren vielleicht eher daran interessiert, den Ruf des Unternehmens zu schädigen, oder wiederum an all dem. Einige der Schäden können unmittelbar eintreten, andere sind eher langfristiger Natur.

Unmittelbare Schäden können in Form von finanziellen Verlusten, Netzwerkausfällen oder Datendiebstahl auftreten. Bei APTs geht es in der Regel um Heimlichkeit, aber im Bereich der Ransomware gibt es einen zunehmenden Trend, bestimmte Organisationen ins Visier zu nehmen und sie dann mit Ransomware anzugreifen. Dies ist für Unternehmen besonders brutal, da die Angreifer in der Phase der Asset-Erkennung herausfinden können, was am wertvollsten ist, und sicherstellen können, dass sie Wiederherstellungsoptionen und alle "Exploit-Präventionstechnologien" deaktiviert haben.

Langfristige Kosten sind schwieriger zu bewerten, können sich jedoch um den Verlust von geistigem Eigentum drehen, das einem Wettbewerber zugute kommt, oder um den Verlust des Vertrauens von Investoren oder Kunden.

Um die unmittelbaren und langfristigen Auswirkungen eines erfolgreichen APT zu begrenzen, muss Ihre Sicherheitslösung eine Strategie für die Zeit nach der Sicherheitsverletzung enthalten. Das bedeutet zumindest die Fähigkeit, alle Schwachstellen zu identifizieren und zu schließen, die bei der Sicherheitsverletzung ausgenutzt wurden, sowie die Fähigkeit, verwertbare Daten zu sammeln. Daten, die Ihnen helfen, zu verstehen, was passiert ist, die verantwortlichen Personen aufzuspüren und letztendlich dazu beitragen, die Kosten nach einem Angriff zu mindern.

Wie SentinelOne helfen kann

Geeignete Erkennungs- und Sicherheitsmaßnahmen sind der beste Weg, um mit APT-Cyberbedrohungen umzugehen. Dieser Ansatz umfasst Netzwerkadministratoren, Sicherheitsanbieter und eine proaktive Sicherheitslösung.

SentinelOne beseitigt Bedrohungen proaktiv in Echtzeit. Unsere KI-gestützten Modelle identifizieren Malware- und Ransomware-Binärdateien, bevor sie Sie befallen können. Wir können auch wichtige Kontexte für die proaktive Erkennung und Reaktion in Echtzeit erstellen, die Ihre Systeme vor fortgeschrittenen, hartnäckigen Bedrohungen schützen.

WatchTower, unser Threat Intelligence Service, erweitert Ihre Sichtbarkeit und Handlungsfähigkeit gegenüber neuen Angriffstechniken. Erhalten Sie relevante und zeitnahe Einblicke, sobald sie verfügbar sind, und seien Sie den Angreifern immer einen Schritt voraus.

Erweitern Sie Ihre Sicherheitsmaßnahmen

Cyberbedrohungen werden jeden Tag ausgefeilter und verbessern sich ständig. Der Unterschied zwischen APT-Bedrohungen und anderen Bedrohungen besteht darin, dass sie ihre Taktiken verbessern, während sie in Ihr System eindringen. Wenn Sie sie zu lange warten lassen, wird Ihr gesamtes System kompromittiert.

Die Lösung besteht darin, eine fortgeschrittene, hartnäckige Bedrohung zu verfolgen und sie zu fangen, bevor sie Zugang zu sichereren Teilen Ihrer Datenbank erhält. SentinelOne bietet intelligenzgestützte Jagd, tägliche MDR-SOC-Erweiterung und Incident Response

Kontaktieren Sie uns noch heute, um mehr darüber zu erfahren, wie wir Ihnen beim Schutz Ihrer Systeme helfen können.

"Häufig gestellte Fragen zu Advanced Persistent Threats

Advanced Persistent Threats sind ausgeklügelte, langfristige Cyberangriffe, bei denen erfahrene Hacker in Netzwerke eindringen und dort monatelang oder jahrelang unentdeckt bleiben. Sie werden in der Regel von Nationalstaaten oder finanzstarken kriminellen Gruppen durchgeführt, die es auf hochkarätige Organisationen abgesehen haben. APTs werden für Cyberspionage eingesetzt, um geistiges Eigentum, Staatsgeheimnisse oder sensible Daten zu stehlen.

Sie können auch für finanzielle Gewinne, Hacktivismus oder zur Störung kritischer Infrastrukturen eingesetzt werden. Im Gegensatz zu schnellen Hit-and-Run-Angriffen konzentrieren sich APTs darauf, einen dauerhaften Zugriff aufrechtzuerhalten.

Ein bekanntes Beispiel für eine APT ist Stuxnet, die auf das iranische Atomprogramm abzielte und physische Schäden an Zentrifugen verursachte. Ein weiteres Beispiel ist APT1, eine chinesische Gruppe, die über 140 Organisationen infiltrierte, um geistiges Eigentum und Geschäftsgeheimnisse zu stehlen. APT28, das mit dem russischen Militärgeheimdienst in Verbindung steht, hat Regierungs- und Verteidigungsorganisationen weltweit ins Visier genommen.

Diese Angriffe beginnen in der Regel mit Spear-Phishing-E-Mails, die Mitarbeiter dazu verleiten, auf bösartige Links zu klicken, woraufhin sich die Angreifer lateral durch das Netzwerk bewegen.

APTs funktionieren in mehreren Stufen, beginnend mit dem Erlangen des ersten Zugriffs durch Methoden wie Spear-Phishing oder das Ausnutzen von Schwachstellen. Sobald sie sich Zugang verschafft haben, etablieren die Angreifer eine Basis, indem sie Malware installieren und Hintertüren für den zukünftigen Zugriff schaffen. Anschließend erweitern sie ihre Berechtigungen und bewegen sich lateral durch das Netzwerk, um auf weitere Systeme zuzugreifen.

Schließlich sammeln und exfiltrieren sie wertvolle Daten, während sie ihre Präsenz aufrechterhalten. Während dieses gesamten Prozesses verwenden sie ausgefeilte Techniken, um einer Entdeckung zu entgehen und sich an Sicherheitsmaßnahmen anzupassen.

APTs werden durch die Suche nach ungewöhnlichen Netzwerkaktivitäten wie seltsamen Anmeldemustern oder unerwarteten Datenübertragungen identifiziert. Sicherheitsteams überwachen Indikatoren für Kompromittierungen wie verdächtige Dateiänderungen oder unbefugte Zugriffsversuche. Fortschrittliche Erkennungstools nutzen maschinelles Lernen und Verhaltensanalysen, um abnormale Muster zu erkennen, die auf APT-Aktivitäten hindeuten könnten.

Unternehmen nutzen außerdem Bedrohungsinformationen, um bekannte APT-Taktiken und -Signaturen zu identifizieren. Da APTs darauf ausgelegt sind, unentdeckt zu bleiben, sind kontinuierliche Überwachung und Analyse von entscheidender Bedeutung.

APTs können massive finanzielle Verluste verursachen. Laut IBM kostet ein Datenverstoß im Durchschnitt 4,88 Millionen US-Dollar. Sie können geistiges Eigentum, Kundendaten und Staatsgeheimnisse stehlen und Angreifern so erhebliche Wettbewerbs- oder politische Vorteile verschaffen. APTs können kritische Infrastrukturen stören, den Ruf von Unternehmen schädigen und die nationale Sicherheit gefährden.

Aufgrund der langen Erkennungszeit können Angreifer umfangreiche Schäden anrichten, bevor sie entdeckt werden. Unternehmen müssen unter Umständen mit rechtlichen Konsequenzen, Bußgeldern und dem Verlust des Kundenvertrauens rechnen.

Unternehmen benötigen mehrschichtige Sicherheitsstrategien, darunter fortschrittliche Erkennungstools, Netzwerksegmentierung und kontinuierliche Überwachung. Die Schulung der Mitarbeiter ist von entscheidender Bedeutung, da APTs häufig mit Social-Engineering-Angriffen wie Phishing beginnen. Regelmäßige Sicherheitsbewertungen und das Patchen von Schwachstellen helfen dabei, potenzielle Einstiegspunkte zu schließen.

Die Implementierung einer Multi-Faktor-Authentifizierung und eines privilegierten Zugriffsmanagements verhindert, dass kompromittierte Konten ausgenutzt werden. Ein solider Plan für die Reaktion auf Vorfälle und ein Programm zur Bedrohungserkennung helfen dabei, APT-Aktivitäten schneller zu erkennen und darauf zu reagieren.

Threat Intelligence liefert wichtige Informationen über APT-Taktiken, -Techniken und -Indikatoren, die Sicherheitsteams dabei helfen, zu wissen, worauf sie achten müssen. Threat Hunting sucht mithilfe dieser Informationen aktiv nach APT-Aktivitäten, um Hypothesen über potenzielle Bedrohungen aufzustellen. Zusammen helfen sie dabei, APT-Angriffe zu identifizieren, bevor sie ihr Ziel erreichen.

Threat Hunter nutzen Intelligence-Feeds, um zu verstehen, wie bestimmte APT-Gruppen vorgehen, und suchen dann in ihrer Umgebung nach diesen Verhaltensweisen.