Active Directory (AD) is een primair doelwit geworden voor aanvallers die identiteitsgerichte aanvallen uitvoeren. Gelukkig zijn er verschillende tools beschikbaar om beveiligingsteams van bedrijven te helpen een duidelijker beeld te krijgen van hun Active Directory-instanties en eventuele kwetsbaarheden aan te pakken.

Een populaire tool die door analisten wordt gebruikt, zijn Attack Path-grafieken, die kunnen worden gebruikt om de mogelijke paden te tonen die een aanvaller kan volgen om van een standaardgebruiker op te klimmen naar een account met hoge privileges, zoals een gewilde domeinbeheerder.

Hoewel dit soort visualisatie nuttig kan zijn, is het geen vervanging voor een Active Directory-beoordelingstool die niet alleen kwetsbaarheden dicht, maar ook best practices aanmoedigt. Om het verschil te illustreren, vergelijken we in dit bericht beide benaderingen aan de hand van twee voorbeeldscenario's die veelvoorkomende situaties in de onderneming weergeven.

Casestudy: basisprivilege-escalatie

In het eerste scenario bekijken we een eenvoudig aanvalspad en vergelijken we dit met de resultaten van een AD-beveiligingsbeoordeling voor hetzelfde probleem.

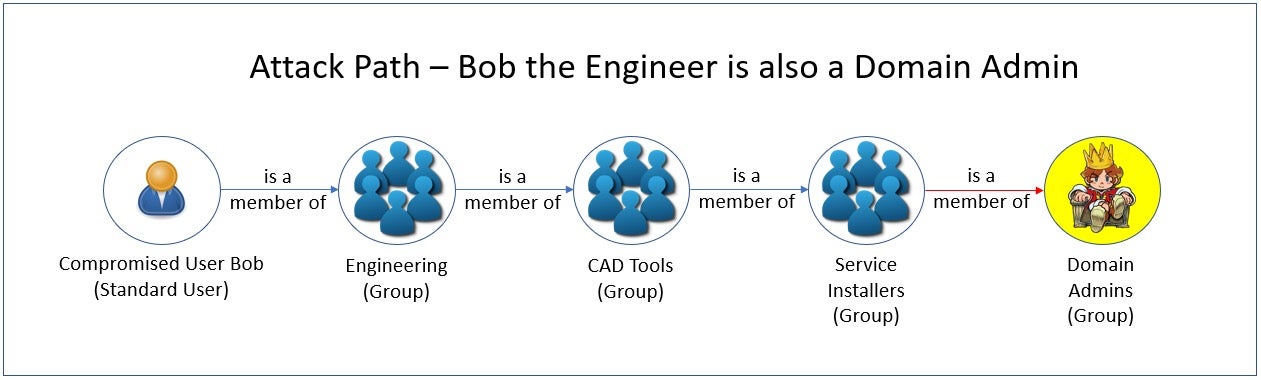

In ons eerste voorbeeld is een gecompromitteerde standaardgebruiker 'Bob' toevallig lid van een grotere engineeringgroep, die een subset is van een CAD Tools-groep. Door een slechte configuratie en scheiding van privileges is deze groep ook lid van een Service Installers-groep, die zelf weer lid is van de Domain Admins-groep.

Het is duidelijk dat, hoewel Bob alleen standaardgebruikersrechten zou moeten hebben, deze geneste reeks relaties een aanvaller die Bobs account compromitteert, in staat stelt domeinbeheerdersrechten te verkrijgen.

Laten we nu eens kijken naar de context die een AD-beveiligingsbeoordelingstool in een situatie als deze kan bieden, en hoe beheerders deze informatie kunnen gebruiken om dit probleem te verhelpen en te voorkomen dat het zich opnieuw voordoet.

Een AD-beveiligingsbeoordelingstool biedt:

- Een lijst van alle gebruikers met geprivilegieerde toegang. Dit omvat alle leden van de geneste groepen van alle bevoorrechte groepen.

- Een lijst met groepen die zijn genest binnen de te verwijderen bevoorrechte groep. Dit is de snelkoppeling die de beheerder nodig heeft om het probleem op te lossen.

- De best practice om groepen niet te nesten in bevoorrechte groepen. Dit elimineert knelpunten, zodat het moeilijker wordt om leden onbedoeld bevoorrechte toegang te verlenen. Dit is de richtlijn die de beheerder nodig heeft om het probleem te voorkomen.

Het tweede en derde punt zijn het meest cruciaal. Als we simpelweg de groep Service Installers uit de groep Domain Admins verwijderen (samen met alle andere groepen die mogelijk ook genest zijn), zou het gecompromitteerde standaardgebruikersaccount niet langer een Domain Admin zijn. Door de kwetsbaarheid aan te pakken en best practices te volgen, hoeven beheerders niet langer grafieken te bestuderen en te bepalen waar ze groepslidmaatschappen moeten snoeien, waardoor de grafiek in wezen irrelevant wordt.

Casestudy: inloggegevens kraken

Laten we eens kijken naar een ander eenvoudig aanvalspad.

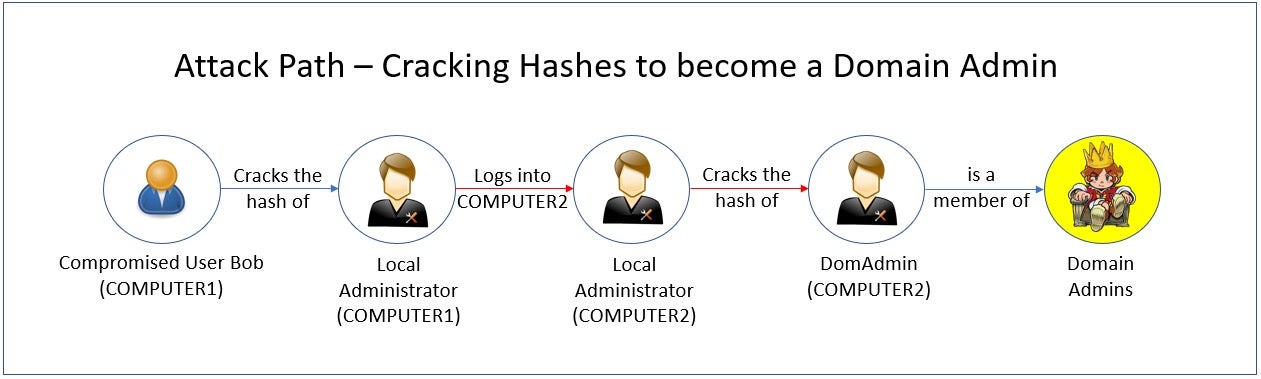

In het bovenstaande aanvalspad is de computer van een gebruiker (COMPUTER 1) gecompromitteerd. Van daaruit kraakt een aanvaller met succes de inloggegevens van het lokale beheerdersaccount van de computer. De aanvaller gebruikt vervolgens het wachtwoord van dat lokale beheerdersaccount om in te loggen op een andere computer (COMPUTER 2), die voor het gemak van het beheer (verkeerd) was geconfigureerd met dezelfde inloggegevens. Op COMPUTER2 kraakt de aanvaller de hash van het domeinbeheerdersaccount, waardoor hij zijn toegangsrechten met succes uitbreidt.

Een Active Directory-beveiligingsbeoordelingstool kan dit risico snel beperken door de volgende informatie door te geven aan een analist:

- LAPS (Local Administrator Password Solution) is niet gedetecteerd als geconfigureerd in Active Directory. Als dat wel het geval was geweest, had dit voorkomen dat de aanvaller met hetzelfde lokale beheerderswachtwoord van COMPUTER1 naar COMPUTER2 kon gaan. Het is een best practice om ervoor te zorgen dat elk lokaal beheerdersaccount een ander, roterend wachtwoord heeft. LAPS zou aan deze behoefte voldoen.

- Een domeinbeheerdersaccount had zich in het verleden aangemeld bij een werkstation, waardoor een hash achterbleef die de aanvaller kon gebruiken. De hier aanbevolen best practice is om domeinbeheerdersaccounts alleen te gebruiken om aan te melden bij domeincontrollers en alle hashes op werkstations en lidservers te wissen.

Door de mitigatiestappen en aanbevolen best practices van een AD-beveiligingsbeoordelingstool te volgen, kan een beheerder het potentiële aanvalspad van een aanvaller elimineren en voorkomen dat deze misconfiguraties en kwetsbaarheden misbruikt.

Active Directory-risico's die aanvalspaden missen

Aanvalspaden zijn ontworpen om bekende aanvallen te tonen, terwijl het dichten van kwetsbaarheden zowel deze als vaak ook onbekende vectoren elimineert. Daarom is het belangrijker om kwetsbaarheden uit te bannen en best practices te volgen. De beelden die aanvalspaden schetsen, geven een onvolledig beeld van de werkelijke beveiligingssituatie van Active Directory. Grafieken die laten zien hoe de organisatie kwetsbaar zou kunnen zijn, zijn niet zo effectief als tools die ervoor kunnen zorgen dat de AD-infrastructuur niet wordt blootgesteld en dat ook in de toekomst niet zal worden.

Hieronder volgen enkele voorbeelden van aanvallen die niet geschikt zijn voor uitgebreide grafieken van aanvalsroutes, maar die wel van cruciaal belang zijn voor een AD-beveiligingsbeoordeling om ze allemaal op te sporen.

- Brute force-wachtwoordaanvallen – Een beoordeling moet inloggegevens detecteren die veelgebruikte wachtwoorden of woorden uit het woordenboek gebruiken, of pogingen om elke mogelijke tekencombinatie in te voeren totdat een wachtwoord is 'geraden'.

- Blootstelling door onbeperkte delegatie – Wanneer een AD-gebruiker of computerobject is gedelegeerd aan een service die gebruikmaakt van Kerberos. Als dit wordt misbruikt, kan de aanvaller zich voordoen als het geauthenticeerde account bij elke service.

- Uw Active Directory beschermen tegen AdminSDHolder-aanvallen – Gebruikers of groepen toevoegen aan de AdminSDHolder-sjabloon in Active Directory die wordt 'gestempeld' op de ACL van elke bevoorrechte gebruiker en groep, waardoor ze rechten krijgen over die accounts.

Singularity™ Identity Posture Management scant de Active Directory-omgeving op kwetsbaarheden zoals deze en nog veel meer, begeleidt beheerders bij het verhelpen ervan en zorgt voor best practices om ze in de toekomst te voorkomen.

Identiteitsrisico's in uw hele organisatie verminderen

Detecteer en reageer in realtime op aanvallen met holistische oplossingen voor Active Directory en Entra ID.

Vraag een demo aanConclusion

Hoewel aanvalsroutes interessante grafieken zijn die beheerders inzicht kunnen geven in hoe potentiële aanvallen op het netwerk kunnen plaatsvinden, zijn ze geen vervanging voor een proactieve aanpak die bekende kwetsbaarheden elimineert en best practices afdwingt. Singularity Identity Posture Management vindt kwetsbaarheden en begeleidt beheerders om deze te dichten en gesloten te houden.

"Veelgestelde vragen over Active Directory-beveiligingsbeoordeling

Een AD-beveiligingsbeoordeling is een gedetailleerde beoordeling van de configuratie, machtigingen, groepsbeleidsregels en accountinstellingen van uw domein om zwakke plekken op te sporen. Hierbij wordt gekeken naar de structuur van gebruikers, computers en groepen, wordt gecontroleerd op onjuiste rechten of verouderde objecten en worden aanvalsscenario's gesimuleerd. U kunt de bevindingen gebruiken om AD te versterken voordat aanvallers misbruik maken van de zwakke plekken.

Een AD-beveiligingsbeoordeling heeft tot doel verkeerde configuraties en risicovolle rechten bloot te leggen die aanvallers in staat zouden kunnen stellen zich lateraal te verplaatsen, privileges te escaleren of inloggegevens te verzamelen. Door vertrouwensrelaties in kaart te brengen, ACL's te evalueren en aanvalspaden te testen, kunt u prioriteiten stellen voor oplossingen en het aanvalsoppervlak van uw organisatie verkleinen voordat er daadwerkelijke bedreigingen ontstaan.

Aanvalspadgrafieken visualiseren mogelijke routes die een aanvaller zou kunnen nemen via AD op basis van de huidige machtigingen. Een AD-beveiligingsbeoordeling gaat verder dan dat: deze controleert configuratie-instellingen, controleert de naleving van beveiligingsbaselines en test die paden in de praktijk. Het combineert statische analyse met praktische tests om te valideren welke aanvalspaden daadwerkelijk kunnen worden misbruikt.

Alleen het bekijken van mogelijke aanvalspaden vertelt u niet of controles zoals "deny" ACE's of monitoringwaarschuwingen deze blokkeren. Een AD-beoordeling test configuraties in uw live-omgeving, markeert verouderde instellingen en controleert welke paden echt werken.

Dat praktische bewijs helpt u zich te concentreren op de veranderingen die echte exploits zullen stoppen, in plaats van elk theoretisch risico na te jagen.

In één geval bracht een beoordeling een vergeten serviceaccount aan het licht met domeinbeheerdersrechten die gekoppeld waren aan een verouderde ACL. Door die koppeling te verwijderen, werd een aanvaller verhinderd om door te dringen. In een ander geval ontdekte een audit dat er geneste groepen waren die uitgebreide rechten aan aannemers verleenden. Door die lidmaatschappen te verwijderen, werden de paden voor privilege-escalatie afgesloten die een tegenstander van plan was te misbruiken.

AD-beoordelingen vinden te permissieve ACL's, onbeperkte delegatie, verouderde accounts of accounts met hoge privileges, blootgestelde servicetickets, zwakke Kerberos-instellingen en hiaten in de beveiliging van het groepsbeleid. Ze signaleren ook ontbrekend patchbeheer op domeincontrollers, zwakke LDAPS/TLS-configuraties en onbewaakte replicatiekoppelingen die aanvallers vaak gebruiken voor heimelijke toegang.

Beoordelingstools kunnen gehashte inloggegevens uit LSASS halen, Kerberoasting simuleren om servicetickets aan te vragen en zwakke Kerberos-sleutels testen. Ze laten zien welke accounts omkeerbare versleuteling gebruiken of geen versterkte serviceprincipals hebben. Door die doelen te identificeren, kunt u wachtwoorden resetten, sterkere versleuteling vereisen en ticketverzoeken blokkeren die offline kraken mogelijk maken.

AD staat centraal in het vertrouwensmodel van uw netwerk. Als dit wordt gecompromitteerd, krijgen aanvallers brede toegang. Inzicht in elke ACL, delegatie-instelling en domeincontrollerconfiguratie laat u zien waar privilege-escalatie of laterale bewegingen kunnen plaatsvinden. Zonder dat duidelijke beeld blijft u gissen naar risico's en loopt u het risico verborgen aanvalsroutes over het hoofd te zien, totdat het te laat is.

U moet ten minste elk kwartaal of na grote veranderingen, zoals migraties, upgrades van domeincontrollers of fusies, volledige AD-beveiligingsbeoordelingen uitvoeren. Controleer tussendoor maandelijks belangrijke gebieden, zoals bevoorrechte groepslidmaatschappen, GPO-wijzigingen en auditlogboeken. Door regelmatig controles uit te voeren, kunt u nieuwe verkeerde configuraties opsporen voordat aanvallers ze ontdekken.

Werk uw kwetsbaarheidsgegevens regelmatig bij en gebruik geavanceerde tools voor beveiligingsautomatisering. Schakel continue bedreigingsmonitoring, grafische monitoring en identiteitsmonitoring in en geef prioriteit aan uw meest kritieke activa. Gebruik frameworks voor bedreigingsinformatie en verbeter de zichtbaarheid in multi-cloudomgevingen met behulp van de AI-aangedreven beveiligingsoplossingen van SentinelOne.