Tegen 2025 zal 85% van de organisaties prioriteit geven aan cloud computing voor IT-diensten. Met deze groeiende acceptatie van cloudinfrastructuur komen Cloud Infrastructure Entitlement Management (CIEM) en Security Information and Event Management (SIEM) naar voren als cruciale tools. CIEM helpt organisaties bij het beheren en beveiligen van de toegang tot cloudresources, terwijl SIEM realtime analyses biedt van cloudbeveiligingswaarschuwingen die worden gegenereerd door applicaties en netwerkhardware.

In dit artikel worden de verschillen tussen CIEM en SIEM onderzocht, hoe ze werken en waarom ze essentieel zijn voor organisaties.

Wat is CIEM?

Wat is CIEM?

Cloud Infrastructure Entitlement Management (CIEM) (uitgesproken als ‘Kim’), ook bekend als Cloud Identity Governance (CIG), is een geautomatiseerde cloudbeveiligingsoplossing die IT-teams en beveiligingsprofessionals helpt bij het beheren en verminderen van toegangsrisico's in cloudomgevingen. Het identificeert en analyseert machtigingen in de hele cloudinfrastructuur, zowel in hybride als in multi-cloudopstellingen, en zorgt ervoor dat alleen de juiste entiteiten toegang hebben tot bronnen.

Gartner bedacht de term CIEM in 2020 in zijn Hype Cycle for Cloud Security rapport. Het rapport biedt diepgaande inzichten in de zich ontwikkelende cloud computing-scene. Het belicht ook nieuwe beveiligingsuitdagingen en biedt organisaties advies over het versterken van hun verdediging wanneer ze naar de cloud migreren.

Om CIEM beter te begrijpen, moeten we eerst weten wat rechten zijn.

Wat zijn rechten?

Een recht specificeert de taken die een cloudidentiteit mag uitvoeren en de bronnen waartoe deze toegang heeft binnen de cloudinfrastructuur van een organisatie.

Deze rechten definiëren de machtigingen van een cloudidentiteit, zoals:

- Een menselijke gebruiker die interactie heeft met specifieke cloudapplicaties of -gegevens

- Een aangesloten apparaat, zoals IoT-sensoren of servers, met beperkte toegang om zijn functies uit te voeren

- Een AI-systeem dat namens een gebruiker handelt, taken uitvoert of gegevens analyseert binnen het cloudnetwerk

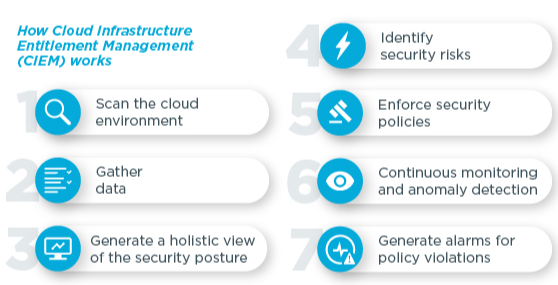

Wat doen CIEM's eigenlijk?

Vóór de komst van CIEM-oplossingen hadden organisaties moeite met het verkrijgen van inzicht in en controle over cloudidentiteiten en de bijbehorende machtigingen. Naarmate cloudomgevingen zich uitbreidden, werd het beheer van toegangsrechten steeds complexer. Beveiligingsprofessionals werden geconfronteerd met problemen rond identiteiten met te veel machtigingen en beveiligingsrisico's. Het gebrek aan gedetailleerde controle om beveiligingsbeleid af te dwingen en ongeoorloofde toegang te voorkomen, maakte cloudinfrastructuren kwetsbaar.

CIEM beheert en beveiligt toegangsrechten en machtigingen effectief door het principe van Principle of Least Privilege (PoLP) op cloudrechten af te dwingen. CIEM zorgt ervoor dat identiteiten— menselijke gebruikers, aangesloten apparaten of AI-systemen—alleen de toegang hebben die nodig is om hun specifieke taken uit te voeren. Aangezien zelfs één enkele kwaadwillende actor met buitensporige accountrechten kan leiden tot een verwoestende inbreuk (zoals in het geval van deze Amerikaanse zorgverlener), vermindert de invoering van CIEM het aanvalsoppervlak aanzienlijk en beperkt het mogelijk misbruik van machtigingen.

Nadat rechten de machtigingen van een cloudidentiteit hebben gedefinieerd, zorgt het systeem ervoor dat elke identiteit – of het nu een gebruiker of AI is – alleen toegang heeft tot de specifieke bronnen die nodig zijn voor zijn rol. Dit betekent dat de cloudinfrastructuur voortdurend controleert wie toegang heeft tot wat en wat niet.

Als een gebruiker bijvoorbeeld alleen toegang nodig heeft tot een bepaalde cloudapplicatie, krijgt hij geen toestemming voor gevoelige databases of bronnen die hij niet nodig heeft. Dit minimaliseert het risico op onopzettelijk of opzettelijk misbruik van toegang.

Vanuit het perspectief van de gebruiker verbetert deze structuur de beveiliging en vereenvoudigt het de interactie van gebruikers interactie met het systeem. Gebruikers zien en hebben alleen toegang tot de tools en gegevens die nodig zijn voor hun werk, waardoor verwarring wordt verminderd en schendingen van het beleid worden voorkomen.

Voor de organisatie leidt dit tot een meer gestroomlijnde, veilige omgeving waarin rollen en toegangsniveaus duidelijk zijn gedefinieerd. Dit maakt het gemakkelijker om machtigingen te beheren wanneer rollen veranderen of gebruikers worden toegevoegd aan of verwijderd uit het systeem.

CIEM biedt vier essentiële mogelijkheden:

- Inzicht in rechten

- Het op maat maken van cloudrechten

- Geavanceerde analyses

- Automatisering van compliance

Als onderdeel van een uitgebreide moderne cloudbeveiligingsstrategie werkt CIEM samen met andere gespecialiseerde oplossingen, zoals Cloud Security Posture Management (CSPM) en Cloud Access Security Brokers (CASBs), om gelaagde bescherming te bieden in cloudomgevingen.

Wat zijn de belangrijkste componenten van CIEM?

De zes belangrijkste componenten van CIEM zijn:

1. Cloud Identity Governance (CIG)

CIEM werkt volgens de kernprincipes van Identity and Access Management (IAM), maar tilt traditionele IAM naar een hoger niveau door toegangsrechten voor gebruikers en applicaties in cloudomgevingen te definiëren. Het specificeert welke cloudbronnen toegankelijk zijn en welke acties kunnen worden uitgevoerd, zoals het lezen, schrijven of verwijderen van gegevens.

Een cloudgebaseerd AI-systeem dat wordt gebruikt voor gegevensanalyse kan bijvoorbeeld alleen-leestoegang krijgen tot specifieke datasets die nodig zijn voor verwerking, maar het kan de gegevens niet wijzigen of verwijderen.

2. Zichtbaarheid van rechten

CIEM biedt een gecentraliseerd platform om alle gebruikersrechten en bevoegdheden in verschillende cloudomgevingen te bekijken. Deze zichtbaarheid is essentieel voor beveiligingsteams, IT-beheerders en compliance officers.

- Beveiligingsteams vertrouwen erop om potentiële risico's van ongeoorloofde toegang op te sporen en te verhelpen.

- IT-beheerders gebruiken het om gebruikersrechten in meerdere cloudomgevingen efficiënt te beheren en te stroomlijnen, waardoor de operationele consistentie wordt gewaarborgd

- Compliance officers profiteren van deze zichtbaarheid door ervoor te zorgen dat de organisatie voldoet aan de wettelijke vereisten en de toegangscontroles up-to-date houdt.

Dergelijke zichtbaarheid is essentieel om bij te houden en te begrijpen wie toegang heeft tot wat. Hierdoor kunnen organisaties snel buitensporige of verouderde machtigingen identificeren en aanpakken die tot beveiligingsrisico's kunnen leiden.

Een organisatie gebruikt bijvoorbeeld CIEM om machtigingen te controleren op haar cloudplatforms, zoals AWS, Azure en Google Cloud. Via het gecentraliseerde dashboard kan de IT-beheerder de actieve toegangsrechten van een voormalige werknemer beheren. Dankzij deze zichtbaarheid kan het beveiligingsteam de verouderde rechten onmiddellijk intrekken, waardoor mogelijke ongeoorloofde toegang wordt voorkomen.

3. Handhaving van het principe van minimale rechten

CIEM past het principe van minimale rechten strikt toe door voortdurend de gebruikersrechten en toegangsrechten te controleren en aan te passen. Systemen en applicaties zijn zo geconfigureerd dat ze minimale initiële toegang verlenen, waarbij aanvullende rechten alleen worden verleend na grondige beoordeling en autorisatie.

IT-beheerders en cloudbeveiligingsteams zijn in de eerste plaats verantwoordelijk voor het configureren van de handhaving van minimale rechten binnen CIEM. Zij stellen systemen en applicaties zo in dat gebruikers minimale initiële toegang krijgen, zodat alleen de essentiële rechten worden verleend. Dit gebeurt door specifieke op rollen gebaseerde toegangscontroles (RBAC) of op beleid gebaseerde toegangsbeheersregels voor elke gebruiker of systeementiteit.

Zodra deze configuraties zijn ingesteld, controleert het CIEM-systeem continu de activiteiten en toegangsverzoeken van gebruikers. Wanneer een gebruiker aanvullende rechten nodig heeft, wordt het verzoek grondig beoordeeld door het beveiligingsteam of een geautomatiseerd beleidssysteem, om ervoor te zorgen dat de toegang noodzakelijk is voordat deze wordt goedgekeurd.

Dit voortdurende monitoring- en beoordelingsproces helpt om strenge controle over toegangsrechten te handhaven en vermindert het risico op overmatige machtigingen.

De belangrijkste mechanismen zijn:

- Op rollen gebaseerde toegangstoewijzing: CIEM hanteert strikte, op rollen gebaseerde toegangscontroles en wijst rechten toe op basis van de taken van een gebruiker. Bijvoorbeeld in een zorgomgeving krijgt een verpleegkundige toegang tot medische dossiers van patiënten, terwijl een facturatiemedewerker alleen toegang heeft tot financiële gegevens.

- Tijdelijke verhoging van privileges: Via Just-In-Time (JIT)-controles verhoogt CIEM tijdelijk de privileges van een gebruiker voor specifieke taken en zet deze weer terug zodra de taak is voltooid. Bijvoorbeeld kan een ontwikkelaar tijdelijk toegang krijgen tot de productieomgeving om een probleem op te lossen. Zodra dit is gebeurd, herstellen de JIT-controles van CIEM de privileges automatisch naar het standaardniveau.

- Fijnmazige toegangscontroles: CIEM verdeelt cloudresources in kleinere segmenten, waardoor nauwkeurige machtigingsinstellingen mogelijk zijn. Bijvoorbeeld CIEM segmenteert resources zodat HR-medewerkers alleen toegang hebben tot HR-gegevens, terwijl Finance beperkt blijft tot financiële gegevens, waardoor alleen noodzakelijke en nauwkeurige machtigingen worden verleend.

4. Geavanceerde analyses

CIEM-oplossingen voorzien cyberbeveiligingsteams van geavanceerde analyses, zoals machine learning en User Entity Behavior Analytics (UEBA), om rechten te evalueren en ongebruikelijke of verdachte toegangspatronen te detecteren. CIEM gebruikt bijvoorbeeld machine learning en UEBA om ongebruikelijk gedrag te signaleren, zoals een verkoopmedewerker die toegang probeert te krijgen tot financiële gegevens, en waarschuwt beveiligingsteams om mogelijke bedreigingen te onderzoeken.

5. Implementatie van toegangsbeleid

Wanneer CIEM wordt geïntegreerd met Identity Governance and Administration (IGA)-systemen, maakt het een gedetailleerde definitie en handhaving mogelijk van toegangsbeleid dat is afgestemd op de specifieke vereisten van een organisatie. Een aannemer heeft bijvoorbeeld slechts gedurende een beperkte tijd toegang tot projectspecifieke bronnen. Zodra het project is beëindigd, trekt het systeem automatisch de toegang in op basis van vooraf gedefinieerd beleid.

Dit beleid kan worden ontworpen op basis van verschillende criteria, zoals:

- Rolgebonden machtigingen: machtigingen zijn gekoppeld aan specifieke functies. Dit zorgt ervoor dat gebruikers toegangsrechten krijgen die aansluiten bij hun verantwoordelijkheden.

- Locatiegebaseerde toegangscontroles: CIEM kan de toegang beperken op basis van de geografische locatie van de gebruiker, wat helpt bij het naleven van regionale regelgeving op het gebied van gegevensbescherming.

- Tijdgebonden toegangscontroles: Machtigingen kunnen worden beperkt tijdens niet-werkuren of gevoelige periodes.

- Toegang per apparaat: Toegang kan worden beperkt tot geautoriseerde apparaten, waardoor de risico's van mogelijk gecompromitteerde hardware worden verminderd.

6. Monitoring en controle van geprivilegieerde accounts

CIEM werkt samen met Privileged Access Management (PAM) en Just-In-Time (JIT)-systemen om accounts met verhoogde toegangsniveaus te beveiligen. Door inzicht te bieden in cloudrechten helpt CIEM deze systemen om afwijkend gedrag te detecteren en mogelijke inbreuken te beperken.

Wat is SIEM?

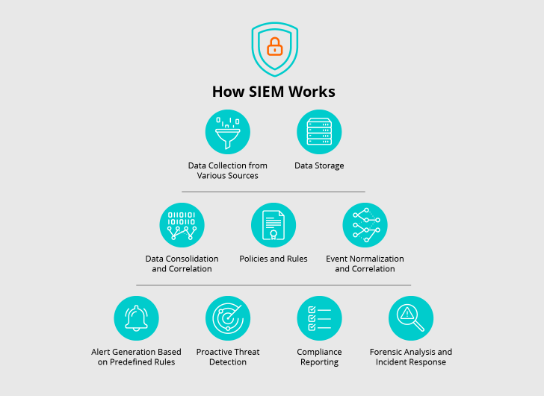

Security Information and Event Management (SIEM) (uitgesproken als 'Sim') is een technologie die Security Information Management (SIM) en Security Event Management (SEM) combineert om realtime beveiligingsrisico's te monitoren en gegevens te analyseren binnen netwerken, servers en applicaties.

Het helpt bij het identificeren van abnormale activiteiten, zoals ongeoorloofde toegangspogingen of ongebruikelijk netwerkverkeer. Daarnaast biedt SIEM tools voor het beheren van incidenten en het uitvoeren van analyses na aanvallen, waardoor bedrijven hun algehele beveiligingsstatus kunnen handhaven.

De term SIEM werd in 2005 geïntroduceerd door Gartner en betekent de formele erkenning van een technologie die Security Information Management (SIM) en Security Event Management (SEM) samenvoegt tot een uniforme oplossing voor uitgebreid beveiligingsbeheer.

SIEM bewaakt en analyseert op effectieve wijze beveiligingsgebeurtenissen in de IT-infrastructuur van een organisatie door loggegevens uit verschillende bronnen te verzamelen en te correleren. Deze bronnen kunnen zijn:

- Gebruikersactiviteitenlogboeken

- Netwerkapparaten

- Toepassingen

- Beveiligingshardware

SIEM-systemen verzamelen en analyseren logbestanden uit diverse bronnen, waaronder:

- Beveiligingstools voor eindpunten

- Systemen voor inbraakdetectie (IDS) en inbraakpreventie (IPS)

- Firewalls en Unified Threat Management (UTM)-systemen

- Oplossingen voor webfiltering

- Applicatieservers

- Draadloze toegangspunten

- Routers

- Databases

- Switches

- Cloudserviceproviders

- Honeypots

- Identiteits- en toegangsbeheersystemen (IAM)

Wat zijn de belangrijkste componenten van SIEM?

Aangezien SIEM-oplossingen zijn voortgekomen uit de samensmelting van SIM- en SEM-technologieën, omvatten ze mogelijkheden zoals:

- Gegevensaggregatie en -normalisatie

- Gebeurteniscorrelatie

- Realtime monitoring en waarschuwingen

- Incidentrespons en -beheer

Laten we dit in detail bespreken.

1. Logboekbeheer

Logboekbeheer is een hoeksteen van SIEM. Het omvat het verzamelen, opslaan en analyseren van logboekgegevens uit verschillende bronnen binnen het netwerk van een organisatie.

Deze gegevens omvatten:

- Gebruikersactiviteiten

- Systeemactiviteiten

- Foutmeldingen, waarmee een gedetailleerde tijdlijn van gebeurtenissen wordt gecreëerd

Effectief logboekbeheer standaardiseert en organiseert diverse logboekgegevens in een consistent formaat, wat nauwkeurige analyse en detectie van bedreigingen vergemakkelijkt.

Met behulp van de logboekbeheermogelijkheden van SIEM kan een netwerkbeheerder bijvoorbeeld de inloglogboeken van gebruikers controleren om ongebruikelijke activiteiten te detecteren, zoals meerdere mislukte inlogpogingen vanaf één IP-adres.

2. Real-time Security Event Monitoring (SEM)

SEM consolideert en correleert loggegevens om verdachte verkeerspatronen en afwijkingen in realtime te detecteren. Bijvoorbeeld: SEM detecteert een piek in uitgaand verkeer vanaf een server en activeert een waarschuwing die het beveiligingsteam ertoe aanzet om een mogelijke poging tot gegevensdiefstal te onderzoeken en te stoppen.

SEM-tools genereren waarschuwingen op basis van vooraf gedefinieerde criteria, zoals– mislukte inlogpogingen, ongebruikelijke pieken in netwerkverkeer, ongeoorloofde toegang tot gevoelige bestanden of poortscanactiviteiten. Hierdoor kunnen beveiligingsteams snel reageren op dergelijke bedreigingen.

3. Beveiligingsinformatiebeheer (SIM)

SIM richt zich op de langetermijnopslag, analyse en rapportage van beveiligingsgerelateerde gegevens. Het biedt historische context voor beveiligingsgebeurtenissen, waardoor organisaties forensisch onderzoek kunnen uitvoeren en kunnen voldoen aan nalevingsvereisten.

Voor gebruikers ligt het voordeel van SIM in het waarborgen van de veiligheid van hun gegevens, aangezien historische analyse helpt bij het identificeren en aanpakken van langetermijnbedreigingen en tegelijkertijd de naleving van regelgeving waarborgt. Voor beveiligingsteams en IT-managers biedt SIM waardevolle inzichten in beveiligingsgebeurtenissen uit het verleden, waardoor forensisch onderzoek mogelijk wordt om aanvalspatronen aan het licht te brengen.

Een voorbeeld van SIM als oplossing is– hoe een beveiligingsanalist SIM gebruikt om logboeken van zes maanden geleden te bekijken om de bron van een datalek te traceren, waardoor cruciale informatie voor forensische analyse wordt verstrekt.

4. Gebeurteniscorrelatie

Gebeurteniscorrelatie koppelt gerelateerde logboekvermeldingen aan elkaar om patronen te identificeren die wijzen op beveiligingsincidenten.

SIEM correleert bijvoorbeeld gerelateerde logboekvermeldingen, zoals meerdere mislukte inlogpogingen vanaf verschillende IP-adressen en een onverwachte bestandsdownload uit een gevoelige database, waardoor een gecoördineerde aanval gericht op het binnendringen van het systeem aan het licht komt. Beveiligingsteams koppelen deze gebeurtenissen aan elkaar met behulp van SIEM en detecteren en reageren vroegtijdig op bedreigingen.

Door gegevens uit meerdere bronnen te analyseren, kunnen SIEM-systemen gebeurtenissen met elkaar in verband brengen om complexe aanvalsvectoren aan het licht te brengen en bruikbare inzichten te bieden voor incidentrespons. Deze mogelijkheid helpt beveiligingsmanagers bij het detecteren van bedreigingen door verbanden bloot te leggen tussen gebeurtenissen die op het eerste gezicht niets met elkaar te maken hebben.

5. Waarschuwingen en meldingen

SIEM-systemen bevatten waarschuwingsmechanismen die beveiligingsteams informeren over gedetecteerde incidenten op basis van gecorreleerde gebeurtenissen. Bijvoorbeeld genereert SIEM een waarschuwing met hoge prioriteit voor het beveiligingsteam wanneer het verdachte activiteiten detecteert, zoals een ongeautoriseerde gebruiker die toegang krijgt tot gevoelige gegevens. Deze waarschuwingen worden geprioriteerd op basis van ernst, zodat teams zich kunnen concentreren op de meest kritieke bedreigingen. Geautomatiseerde meldingen zorgen voor een snelle reactie, waardoor de kans voor aanvallers wordt geminimaliseerd.

6. Incidentrespons en -beheer

Dit onderdeel omvat de processen en workflows voor het afhandelen van beveiligingsincidenten. Bijvoorbeeld: na ontvangst van een waarschuwing opent het SIEM-systeem een incidentticket en wijst dit toe aan het beveiligingsteam, waarbij het onderzoek automatisch wordt gevolgd en alle responsstappen worden gedocumenteerd.

SIEM-systemen stroomlijnen:

- Incidenttracking

- Ticketing

- Coördinatie tussen beveiligingsteams

Het automatiseren van routinetaken en het documenteren van reacties verbetert de efficiëntie van incidentbeheer en bevordert de samenwerking, waardoor een samenhangende aanpak van bedreigingen wordt gegarandeerd.

7. Integratie van dreigingsinformatie

SIEM-oplossingen kunnen dreigingsinformatie feeds integreren om de detectiemogelijkheden te verbeteren. Zo integreert het bijvoorbeeld een feed die melding maakt van een nieuwe phishingcampagne, waardoor het systeem soortgelijke aanvallen op de e-mailservers van de organisatie kan detecteren en blokkeren.

Door externe gegevens over bekende bedreigingen, kwetsbaarheden en aanvalspatronen te integreren, verbeteren SIEM-systemen hun vermogen om opkomende risico's te identificeren en erop te reageren. Deze integratie biedt een rijkere context voor beveiligingsgebeurtenissen, wat leidt tot beter geïnformeerde analyses en besluitvorming.

De toonaangevende AI SIEM in de sector

Richt je in realtime op bedreigingen en stroomlijn de dagelijkse werkzaamheden met 's werelds meest geavanceerde AI SIEM van SentinelOne.

Vraag een demo aanCIEM versus SIEM: wat is het verschil?

Hieronder vindt u een vergelijkende tabel met de verschillen tussen SIEM en CIEM.

| Functies | CIEM | SIEM |

|---|---|---|

| Primaire focus | Beheer en beveiliging van cloudrechten en -bevoegdheden | Monitoring, analyse en reactie op beveiligingsgebeurtenissen en incidenten in IT-omgevingen |

| Reikwijdte | Voornamelijk gericht op cloudomgevingen, met name multi-cloud- en hybride opstellingen. | Brede reikwijdte die on-premise, cloud- en hybride IT-infrastructuren omvat. |

| Kernfunctionaliteit | Het principe van minimale rechten waarborgen door de toegangsrechten van gebruikers en applicaties te beheren. | Correlatie en analyse van beveiligingsgebeurtenissen uit verschillende bronnen om potentiële bedreigingen te detecteren. |

| Gegevensbeheer | Beheert toegangscontroles, gebruikersrechten en machtigingen voor alle clouddiensten. | Verzamelt, normaliseert en analyseert loggegevens van applicaties, netwerken, servers, enz. |

| Bedreigingsdetectie | Richt zich op het identificeren van verkeerde configuraties, buitensporige privileges en ongeoorloofde toegang in de cloud. | Detecteert en waarschuwt voor een breed scala aan beveiligingsrisico's, waaronder netwerkinbraken, malware en bedreigingen van binnenuit. |

| Incidentrespons | Past rechten en machtigingen aan om potentiële beveiligingsrisico's in cloudomgevingen te beperken. | Genereert waarschuwingen en ondersteunt workflows voor incidentrespons, inclusief geautomatiseerde reacties. |

| Integratie | Integreert met identiteitsbeheer, PAM en cloudbeveiligingstools. | Integreert met feeds voor dreigingsinformatie, AI en verschillende beveiligingsmaatregelen voor verbeterde dreigingsdetectie. |

| Compliance en rapportage | Ondersteunt compliance door te zorgen voor de juiste toegangscontroles en rapporten over cloudrechten te genereren. | Biedt uitgebreide mogelijkheden voor compliance-rapportage, in overeenstemming met wettelijke vereisten zoals GDPR, HIPAA, enz. |

| Doelgroep | Cloudbeveiligingsteams, specialisten op het gebied van identiteits- en toegangsbeheer. | Beveiligingscentra (SOC's), cyberbeveiligingsanalisten en IT-beveiligingsteams. |

Simpel gezegd is CIEM als die administratief medewerker die uw activiteiten ondersteunt en u de sleutels geeft van de kamers waar u mag komen. U hebt geen toegang tot de ruimtes waar u niet mag komen.

Aan de andere kant SIEM is als een bewaker die alle kantoorruimtes in de gaten houdt via bewakingscamera's. Als ze verdachte activiteiten opmerken, slaan ze alarm en ondernemen ze actie.

Wat zijn de belangrijkste voordelen van CIEM ten opzichte van SIEM?

De belangrijkste voordelen van CIEM ten opzichte van SIEM zijn als volgt.

Voordelen van CIEM

- Geoptimaliseerde cloudbeveiliging: Beveiligt cloudomgevingen door toegangsrechten te beheren en af te stemmen; biedt voordelen voor de gebruiker door een veilige cloudomgeving te bieden, waarbij alleen toegang wordt verleend tot de benodigde bronnen.

- Risicobeperking: Vermindert het risico op ongeoorloofde toegang en datalekken, met name in complexe, multi-cloudinfrastructuren.

- Ondersteuning bij naleving: Biedt gedetailleerd overzicht van cloudrechten en toegangscontroles, wat helpt bij het naleven van cloudspecifieke regelgeving zoals GDPR, HIPAA en CCPA.

- Operationele efficiëntie: Het automatiseren van toegangsrechtenbeheer verhoogt de efficiëntie door de administratieve belasting van IT-teams te verlichten en het risico op menselijke fouten te verminderen. IT-teams worden bevrijd van routinetaken en kunnen hun inspanningen richten op het verbeteren van beveiligingsmaatregelen en het optimaliseren van systeemprestaties.

Voordelen van SIEM

- Uitgebreid beveiligingskader: Beveiligt cloud-, on-premise en hybride omgevingen door beveiligingsincidenten te identificeren en te koppelen, waardoor consistente bescherming wordt gegarandeerd op alle platforms waar gebruikersgegevens worden opgeslagen.

- Realtime detectie van bedreigingen: Detecteert en reageert snel op bedreigingen, waardoor het risico op schade door cyberaanvallen wordt verminderd door snellere monitoring en analyse.

- Compliance-rapportage: Biedt logboekregistratie en auditing om te voldoen aan regelgeving zoals GDPR, HIPAA en PCI DSS, waardoor gebruikersgegevens worden beschermd door naleving van belangrijke wetgeving.

- Gecentraliseerde beveiligingsactiviteiten: Stroomlijnt het beveiligingsbeheer door incidentmonitoring en -respons te verenigen, downtime te minimaliseren en de gebruikerservaring te verbeteren.

Wat zijn de beperkingen van SIEM versus CIEM?

Inzicht in de beperkingen van SIEM versus CIEM is cruciaal voor bedrijven om weloverwogen beslissingen te nemen over hun cloudbeveiligingsstrategie. Hoewel beide tools essentiële beveiligingsfuncties bieden, kan kennis van de tekortkomingen van beide tools organisaties helpen om hiaten aan te pakken en de juiste oplossingen te kiezen om hun gegevens te beschermen.

Dit zijn de beperkingen van SIEM in vergelijking met CIEM:

Beperkingen van SIEM

- Groot aantal waarschuwingen: SIEM-tools genereren vaak veel waarschuwingen, waaronder valse positieven. Dit kan beveiligingsteams overweldigen en leiden tot waarschuwingsmoeheid, waardoor echte bedreigingen over het hoofd kunnen worden gezien.

- Beperkte cloudspecifieke mogelijkheden: Hoewel SIEM een brede beveiligingsdekking biedt, biedt het mogelijk niet hetzelfde niveau van granulariteit bij het beheer van cloudspecifieke rechten en toegangscontroles als CIEM.

- Log-in dreigingsdetectie: SIEM-systemen kunnen soms moeite hebben met realtime dreigingsdetectie, vooral als ze niet goed zijn geoptimaliseerd of als het netwerk van de organisatie een grote hoeveelheid gegevens genereert.

- Afhankelijkheid van correlatieregels: SIEM is sterk afhankelijk van vooraf gedefinieerde correlatieregels, die regelmatig moeten worden bijgewerkt om gelijke tred te houden met de steeds veranderende bedreigingen. Als deze regels verouderd of onjuist geconfigureerd zijn, kan het systeem nieuwe of geavanceerde aanvallen missen.

Beperkingen van CIEM

- Beperkte focus: CIEM is expliciet ontworpen voor het beheer van toegang en rechten in cloudomgevingen. Dat betekent dat het geen uitgebreide beveiliging biedt voor on-premise of hybride IT-infrastructuren.

- Beperkte detectie van bedreigingen: In tegenstelling tot SIEM richt CIEM zich niet op het monitoren en correleren van beveiligingsgebeurtenissen in het hele IT-landschap. Hierdoor is het minder effectief in het detecteren van bredere beveiligingsbedreigingen of incidenten.

- Afhankelijkheid van cloudomgevingen: CIEM is sterk afhankelijk van cloudinfrastructuur, waardoor de effectiviteit ervan afneemt in omgevingen waar on-premise systemen of hybride oplossingen de overhand hebben.

- Integratieproblemen: CIEM kan te maken krijgen met integratieproblemen bij het samenwerken met andere beveiligingstools en -systemen, vooral in diverse IT-omgevingen met meerdere cloudserviceproviders.

- Minder uitgebreide rapportage: Hoewel CIEM krachtige ondersteuning biedt voor compliance binnen cloudomgevingen, biedt het mogelijk niet hetzelfde niveau van gedetailleerde, omgevingsoverschrijdende rapportage en forensische mogelijkheden als SIEM-systemen.

Wanneer kiezen tussen CIEM en SIEM

Dit is hoe het zit: Kies voor CIEM als u een cloud-first-strategie volgt en op zoek bent naar gespecialiseerde oplossingen voor het beheer van cloudidentiteiten en -rechten. Kies voor SIEM als u in een hybride omgeving werkt, aangezien SIEM een uitgebreide oplossing biedt voor het verzamelen en analyseren van beveiligingsgegevens in zowel on-premise als cloudresources.

Maar er is meer.

Hier volgt een gedetailleerde analyse van enkele use cases:

- Cloudgerichte behoeften: CIEM is speciaal ontwikkeld voor het omgaan met de nuances van cloudomgevingen. Het pakt uitdagingen aan zoals dynamisch rechtenbeheer, gedistribueerde workloads en multi-cloud compliance door tools aan te bieden voor het beheren van cloudidentiteiten en -rechten.

SIEM is weliswaar uitgebreid, maar mist de specialisatie die nodig is om cloudspecifieke machtigingen en toegangscontrole efficiënt te beheren.

Welke moet u kiezen?

Als uw infrastructuur cloud-first is, biedt CIEM de nodige granulariteit om cloudidentiteiten en -beveiliging te beheren, in overeenstemming met het dynamische karakter van cloud-native architecturen.

- Hybride infrastructuur: SIEM gedijt goed in hybride omgevingen en consolideert gegevens van zowel on-premise als cloudbronnen in één enkel overzicht. Hiermee kunt u beveiligingsgebeurtenissen in uw hele infrastructuur monitoren en krijgt u inzichten die een brug slaan tussen traditionele en cloudsystemen.

CIEM richt zich uitsluitend op cloudbronnen, waardoor het nut ervan beperkt is in omgevingen met een aanzienlijke on-premise infrastructuur.

Welke moet u kiezen?

In een hybride opstelling is SIEM de effectievere oplossing, omdat het de beveiligingsmonitoring in alle omgevingen verenigt en ervoor zorgt dat er geen hiaten in de zichtbaarheid zijn.

- Vaardigheid in het detecteren van bedreigingen: SIEM maakt gebruik van geavanceerde analyses, gedragsanalyses en machine learning om potentiële bedreigingen te detecteren, waaronder afwijkingen en verdachte activiteiten in uiteenlopende omgevingen. De detectiemogelijkheden strekken zich uit tot cloudassets.

CIEMis daarentegen ontworpen om verkeerde configuraties en te ruim toegekende machtigingen te identificeren, met name binnen cloudomgevingen, maar mist het bredere bereik van dreigingsdetectie.

Welke moet u kiezen?

Voor uitgebreide dreigingsdetectie, waaronder het opsporen van afwijkingen in meerdere omgevingen, sluiten de mogelijkheden van SIEM beter aan bij de behoeften van een grondige beveiligingsoperatie.

- Incidentresponsmogelijkheden: SIEM biedt uitgebreide functionaliteiten voor incidentrespons, waaronder integratie met beveiligingstools, geautomatiseerde workflows en casemanagementsystemen. Deze functies zijn van cruciaal belang voor het snel identificeren en oplossen van beveiligingsincidenten.

CIEM helpt bij het stroomlijnen van cloudspecifiek incidentbeheer, met name rond cloudmachtigingen, maar biedt niet het bredere incidentresponskader dat SIEM biedt.

Welke moet u kiezen?

SIEM is de beste keuze wanneer de snelheid en efficiëntie van incidentrespons cruciaal zijn, met name in omgevingen die zowel cloud- als on-premise-bronnen omvatten.

- Volwassenheid van cloudbeveiligingsprogramma's: SIEM fungeert als de fundamentele beveiligingslaag voor organisaties die net aan hun cloudtraject beginnen en biedt brede zichtbaarheid in zowel cloud- als traditionele omgevingen. Naarmate de cloudadoptie vordert, verbetert de integratie van CIEM uw cloudbeveiliging door cloudspecifieke risico's op het gebied van identiteit en rechten aan te pakken.

CIEM is weliswaar gespecialiseerd, maar kan in de beginfase van cloudadoptie, waarin nog steeds bredere zichtbaarheid nodig is, overbodig zijn.

Welke moet u kiezen?

SIEM is ideaal voor cloudomgevingen in een vroeg stadium vanwege de uitgebreide monitoring, terwijl CIEM steeds waardevoller wordt naarmate uw cloudinfrastructuur volwassener wordt en meer gericht cloudbeveiligingsbeheer vereist.

Samenvatting: CIEM en SIEM integreren voor robuuste beveiliging

Zowel CIEM als SIEM zijn essentieel voor het beveiligen van verschillende aspecten van de infrastructuur van een organisatie. Terwijl CIEM zich richt op het beheer van cloudidentiteiten en -machtigingen, richt SIEM zich op realtime detectie van bedreigingen in alle systemen. In cloudgebaseerde omgevingen, waar identiteiten, machtigingen en beveiligingsgebeurtenissen meer fluïde en verspreid zijn, biedt de integratie van deze tools een uitgebreide aanpak.

Samen controleert CIEM cloudspecifieke toegangsrisico's, terwijl SIEM continu het hele netwerk controleert op beveiligingsbedreigingen, waardoor een sterkere verdediging tegen moderne cloud- en hybride infrastructuurbedreigingen wordt gecreëerd.

Door deze tools te combineren met SentinelOne kunnen organisaties hun beveiligingsstatus proactief beheren en ervoor zorgen dat zowel cloudspecifieke uitdagingen als bredere IT-beveiligingsbehoeften effectief worden aangepakt.

Met SentinelOne kunnen organisaties:

- SentinelOne Singularity AI SIEM en Singularity Cloud Native Security, dat CIEM-mogelijkheden heeft, integreren om een uniforme beveiligingshouding te bereiken die geavanceerde dreigingsdetectie combineert met uitgebreid toegangsbeheer

- Ervaar ongeëvenaarde zichtbaarheid en controle over uw servers, netwerken en cloudomgeving

- Maak realtime detectie van bedreigingen en proactieve incidentrespons mogelijk, zodat uw organisatie nieuwe bedreigingen voor blijft.

Bekijk vandaag nog een demo van SentinelOne en ervaar de naadloze integratie van CIEM en SIEM bij het beveiligen van de digitale omgeving van uw organisatie.

Conclusie

​CIEM en SIEM zijn beide essentieel voor het bereiken van holistische cloudbeveiliging. De ene beheert rechten, terwijl de andere logboeken verwerkt voor analyse. CIEM-controles pakken cloudspecifieke risico's aan en kunnen de cloudbeveiliging proactief beheren. CIEM is ideaal voor de eerste fasen van cloudadoptie, terwijl SIEM uitstekend geschikt is voor het vergroten van de zichtbaarheid. Voor het beste resultaat raden we aan beide te gebruiken.

FAQs

Een CIEM-tool beheert en optimaliseert cloudspecifieke machtigingen en rechten. Dit zorgt ervoor dat gebruikers en applicaties alleen de toegang hebben die ze nodig hebben in cloudomgevingen.

IAM beheert identiteiten en toegang in alle omgevingen, terwijl CIEM de machtigingen binnen cloudomgevingen controleert en optimaliseert.

CIEM is een beveiligingsmethode die cloudmachtigingen en -rechten beheert en beveiligt. Het helpt het risico op ongeoorloofde toegang in cloudomgevingen te verminderen.

IAM controleert de toegang en identiteiten van gebruikers. SIEM daarentegen bewaakt, analyseert en reageert op beveiligingsincidenten in de IT-infrastructuur van een organisatie.