Ryukランサムウェアは、金銭的利益を目的として組織を標的とする高度なマルウェアの一種です。本ガイドでは、Ryukの動作方法、拡散手法、被害者への潜在的な影響について解説します。

効果的な予防策と復旧戦略について学びましょう。Ryukランサムウェアを理解することは、組織がランサムウェア攻撃に対するサイバーセキュリティ防御を強化するために不可欠です。

Ryukランサムウェアとは?

Ryukランサムウェアとは?

Ryukは、ネットワークドライブやリソースを識別して暗号化し、被害者端末上のシャドウコピーを削除する能力を持つ、最初のランサムウェアファミリーの1つです。

これにより、データの外部バックアップが存在しない場合、攻撃からの復旧が極めて困難になります。

Ryukランサムウェアの起源

「Ryuk」という名称は、2000年代初頭に人気を博した推理漫画・アニメ『デスノート』に登場するキャラクター名に由来すると考えられています。物語において「Ryuk」は死神であり、標的を絞った殺害を可能にします。

リュックランサムウェアは2018年8月、大規模組織を標的として高額な身代金を要求し始めたことで初めて確認された。

その背後にいるのはロシアの犯罪組織「WIZARD SPIDER」である。リュックは瞬く間に「ビッグゲームハンティング」型マルウェアとしての地位を確立した。マルウェアとしての地位を確立し、同組織にとって新たな方向性を示した。

従来、WIZARD SPIDERはマルウェア「TrickBot」を用いた電信詐欺攻撃に注力していた。より具体的には、Ryuk は「GRIM SPIDER」として知られる犯罪組織のサブグループによって運営されていると考えられています。

このランサムウェアの名前は、攻撃に付随する身代金要求書で明記されています。署名にはこう記されている:Ryukから安全なシステムはない。

これまでのRyukの被害者:

これまでのRyukの被害者:

Ryukは、被害者の業務を麻痺させる重要な情報が入手可能な著名な組織を標的とする。

新聞社、病院、自治体組織機能などが標的となり、数十万ドルの身代金支払いが発生している。

攻撃の一部が米国大統領選挙時期に発生し、機密性の高いデータを標的としたことから、サイバー攻撃の背景に隠された動機があるとの見方もある。

注目すべきRyukランサムウェア攻撃事例:

2018年10月: Ryukは大手組織であるオンズロー上下水道局(OWASA)を標的とし、同局のネットワークを混乱させた。

2018年12月:トリビューン・パブリッシング傘下の新聞社が被害を受け、ロサンゼルス・タイムズなどのユーザーに影響が及んだ。

2019-2020年:Ryukはカリフォルニア州、ニューヨーク州、オレゴン州の複数の病院を標的とした。また英国とドイツの医療機関も標的とし、患者記録へのアクセス困難を引き起こし、集中治療にも影響を及ぼした。&

全体として、2020年末には十数以上の病院がランサムウェア攻撃を受けた。2019年6月には、フロリダ州レイクシティ病院が従業員が感染メールを開封したため、46万ドルの身代金を支払った。

Ryukランサムウェアの拡散手法

Ryukランサムウェアは動的な拡散手法を採用しており、標的に応じて独自の手法を用いるケースが多い。他のランサムウェア攻撃広範な網を張り、多数の異なる個人や組織を標的とし、1~2件の攻撃が成功することを期待するのに対し、Ryukランサムウェアの展開は、攻撃者が侵害を試みるネットワークに特化して設計されています。

Ryukランサムウェアは、以下の初期攻撃のいずれかによって拡散されます:

- 保護されていないRDPポートへの直接アクセス

- メールフィッシングによるリモートアクセス取得

- メール添付ファイルやダウンロードを利用したネットワークアクセス

Ryukランサムウェアは、一般的にEmotetまたはTrickBotマルウェアを通じて配布されます。 必要なファイルのみが暗号化されるため、検出がより困難になります。ダウンロードされた銀行用エモテットは、スパイウェア を主なペイロードとして、マシンに追加のマルウェアを追加することがあります。これにより、攻撃者は管理者認証情報を収集することができます。

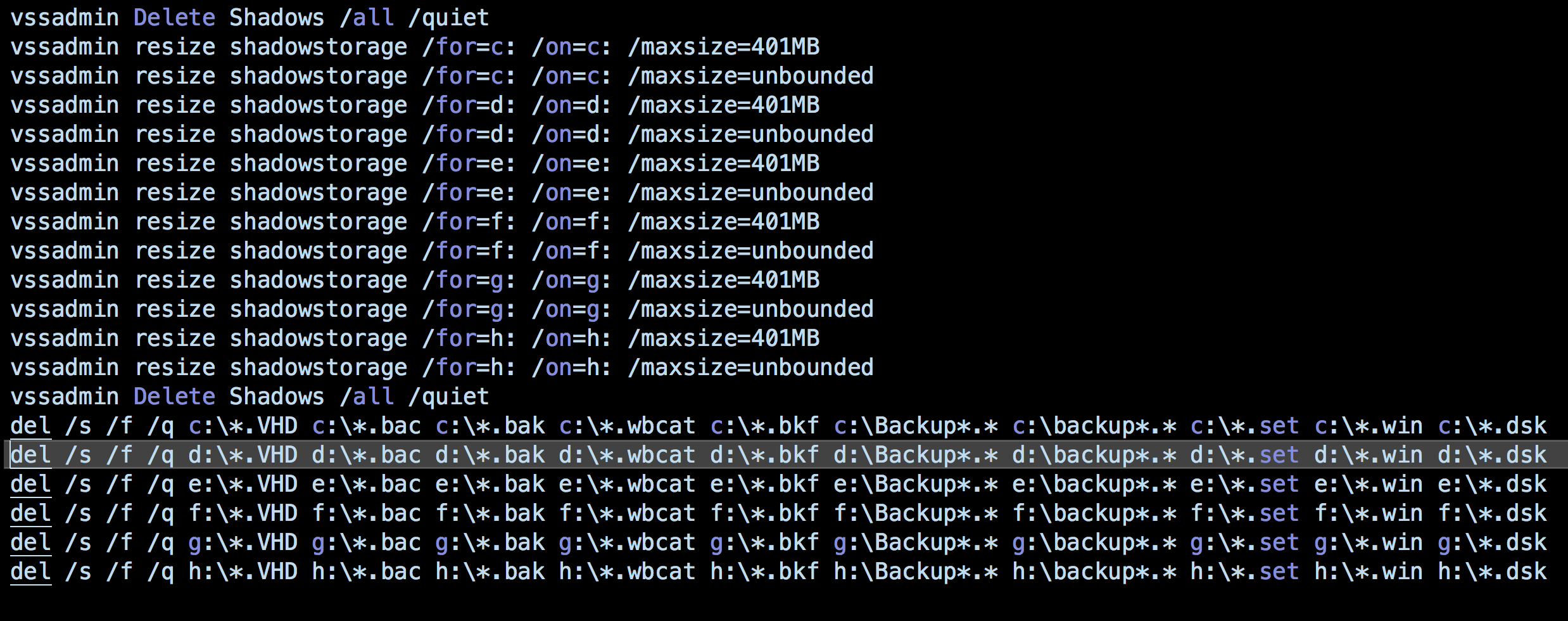

そして、この認証情報を使ってネットワーク内を移動し、重要な資産にアクセスして移動することができます。Ryuk は、感染したシステムが復元できないようにするために .BAT ファイルを使用します。Ryuk は暗号化プロセスを開始する前に、Windows VSS シャドウコピーの削除を試みます。

デフォルトでは、Windows はボリュームとファイルのシャドウコピーバックアップを最大 64 個作成し、データ損失や上書きが発生した場合に、異なる時点のスナップショットからデータを復元できるようにしています。しかしRyukはまずスナップショットを削除し、ストレージ領域を再サイズして復元の可能性を完全に排除します:

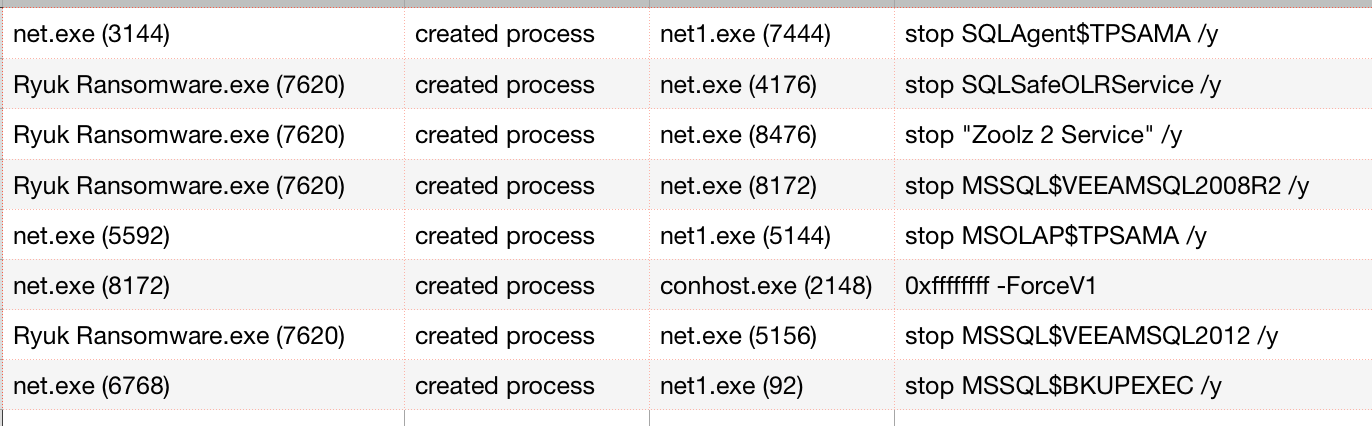

さらに、Ryukはデータベース、アンチウイルスツール、バックアップなどを含むサービスやプロセスを無効化しようと試みます。

例えば、SentinelOneのデモでは、Ryukは組み込みバックアップを無効化し、さらにAcronis、SQLSafe、VEEAM、Zoolzを含む複数のサードパーティ製バックアップサービスも停止させます。

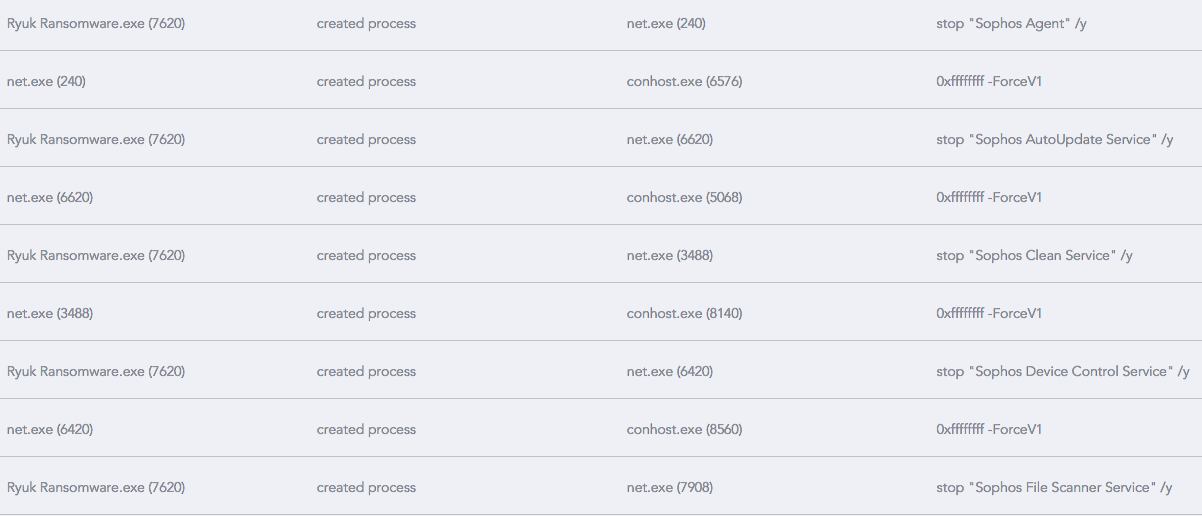

Ryukはまた、SophosやSymantec System Recoveryプロセスなど、一部のレガシーAV保護ソフトウェアに属するプロセスの停止を試みます。 Sophosは特に注目されており、SentinelOne管理コンソールのこのビューが示す通りです:

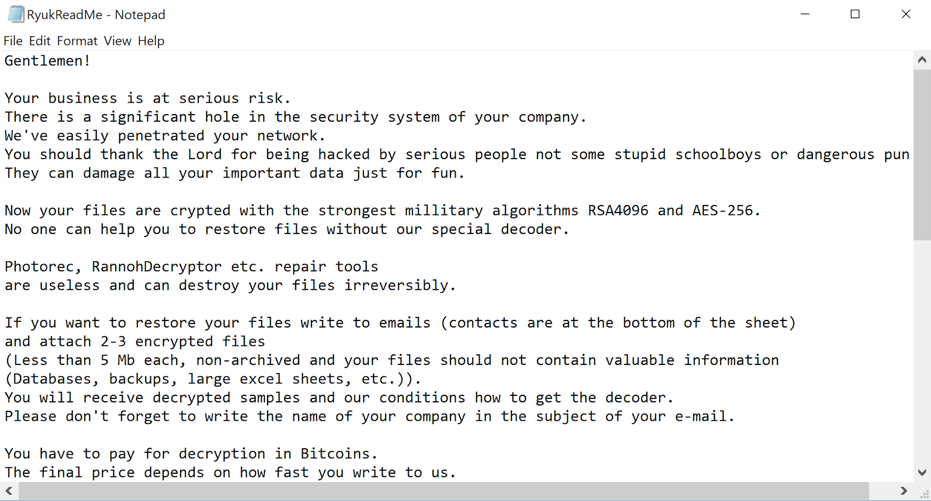

次に、Ryukは被害者のファイル用のAES鍵を作成し、それを2つ目のRSA鍵で再度暗号化します。これはシステム上の各ドライブとネットワーク共有に影響を与え、その後マルウェアは最終的にシステム上のすべてのフォルダに「RyukReadMe.txt」というテキストファイルを作成します。このファイルには身代金要求書が含まれています。

Ryukランサムウェア機能の技術的分析

Ryukランサムウェアのファイルは、.ryk または .rcrypted ファイル拡張子 で識別されます。暗号化されたファイルは以下のような形式になります filename.xls.ryk。

Ryukは3段階の信頼暗号化モデルを採用しています。

- 第1段階: 攻撃者が保持するグローバル鍵ペア – この秘密鍵は身代金が支払われた際に開示されます

- 第2層: 被害者固有の鍵ペア – ランサムウェアの暗号化プロセス中に生成される

- レベル3: 標準AESキー – Win32API関数CryptGenKeyで生成され、その後レベル1および2の鍵ペアに暗号化される

Ryuk攻撃者は暗号化されたメールサービスを利用し、攻撃ごとにアドレスを変更することで監視の目を逃れています。

Ryukランサムウェアの除去方法

Ryukの複雑さのため、その除去は経験豊富なITチームのみが行うべきです。

たとえネットワークからRyukを除去できたとしても、ファイルは暗号化されたままです。資産を復元する鍵を握っているのは、脅威アクターのみです。

セーフモードやシステムの復元によってRyukを削除することは可能ですが、理想的には、重要な資産を掌握される前に攻撃を防ぐことに重点を置くべきです。

従業員全員が、フィッシングメールに細心の注意を払う必要があります。受信トレイ内の不審なコンテンツはクリックしないでください。 最も重要なのは、組織が適切なサイバーセキュリティプロトコル、戦略、およびトレーニングプログラムを確立することです。

企業を攻撃から守るには、脅威を検知・防止する AI 搭載の エンドポイントセキュリティプラットフォーム が有効です。最新のサイバーセキュリティソフトウェアは、環境に関する深い知見に基づき脅威をランク付け・トリアージし、マルウェアの再設計に向けた徹底的な調査を実行できます。

SentinelOneがRyukを防止する方法

Ryukランサムウェアは、依然として著名な組織にとって脅威です。既存の被害者プロファイルに該当する場合、その危険性は特に高まります。したがって、病院や医療施設は、この脅威の被害に遭わないよう注意を払う必要があります。SentinelOneは、Ryukランサムウェアやその他の複雑な脅威から企業を保護する修復およびロールバック機能を提供します。

過去に侵害被害を受けた場合は、サイバーセキュリティ対策の更新が不可欠です。SentinelOneは事後検証コンサルティングを提供し、問題点を特定します。

当社のソフトウェアサービスは分析と知見も提供します。ネットワーク保護と脅威検知の最適化を理解する上で有用です。詳細はこちら。本日お問い合わせください。

"Ryukランサムウェアに関するよくある質問

Ryukは2018年8月に初めて確認された標的型ランサムウェアファミリーです。ロシアのサイバー犯罪グループWIZARD SPIDERによって運用され、「ビッグゲームハンティング」——最大の金銭的利益を得るために大規模組織を攻撃することに焦点を当てています。一般的なランサムウェアとは異なり、Ryukの攻撃は人間が操作する高度に洗練されたものです。攻撃者は徹底的な偵察とネットワーク侵入の後、手動でランサムウェアを展開する。

Ryukはネットワークドライブを暗号化し、シャドウコピーを削除し、Windowsシステムの復元を無効化するため、外部バックアップなしでの復旧はほぼ不可能となる。

"Ryukのオペレーターは通常、悪意のあるリンクや添付ファイルを含むフィッシングメールから攻撃を開始します。また、ブルートフォース攻撃を通じて露出しているリモートデスクトッププロトコル(RDP)接続を悪用します。侵入後、TrickBotやEmotetマルウェアを展開して永続性を確立し、偵察活動を行います。

ネットワークのマッピングと価値ある資産の特定後、攻撃者はAdFindやBloodhoundなどのツールを使用して権限昇格を行います。最後に、PowerShell、SMB、その他の管理ツールを使用して、ネットワーク全体に手動でRyukを展開します。

"組織は複数の指標を通じてRyukを検知できます。IP範囲10.0.0.0/8、172.16.0.0/16、192.168.0.0/16を標的とした異常なネットワークスキャン活動を監視してください。不審なPowerShellの実行、大量のファイル操作、vssadmin.exeを使用したボリュームシャドウコピーの削除試行を監視してください。

"RyukReadMe.txt" という名前のファイルの存在や、アンチウイルスソフトウェアを無効化しようとするプロセスに注意してください。SentinelOneなどの高度な検知プラットフォームは、暗号化開始前にこれらの行動パターンを特定できます。

Ryukは通常、暗号化ファイルに.RYK拡張子を付加します。一部の亜種では.rycrypted拡張子を使用する場合もあります。全ての暗号化ファイルには"HERMES"タグが含まれており、これは親ランサムウェアの名残です。ランサムウェアは、暗号化されたファイルを含むすべてのフォルダに "RyukReadMe.txt" という身代金要求メッセージを作成します。

Ryukは主に年間収益の高い大規模組織を標的としています。FBIの報告によると、物流会社、テクノロジー企業、小規模自治体が最も頻繁に攻撃を受けています。特に医療組織は深刻な被害を受けており、2020年末には20以上の病院が攻撃されました。

その他の標的には政府機関、教育機関、製造会社、トリビューン・パブリッシングのようなメディア組織が含まれます。Ryuk攻撃者は、適切な身代金要求額を設定するため、潜在的な被害者の財務状況を特に調査します。

"多要素認証を採用し、不要なRDPポートを無効化してください。ネットワークセグメンテーションを実施して横方向の移動を防止し、3-2-1方式を用いた安全なオフラインバックアップを維持してください。SentinelOne Singularity XDRのような拡張エンドポイント検知・対応(EDR)ソリューションの導入も推奨します。フィッシング認識に関する定期的な従業員トレーニングを実施し、インシデント対応計画を維持してください。

すべてのシステム(特にネットワークに公開されているサービス)を最新のパッチ状態に保ち、侵害の兆候を監視してください。アプリケーションホワイトリストを導入し、管理者権限を必要な要員のみに制限してください。

"