フィッシングは組織を悩ませ続けており、その仕組みを知らない人も多くいます。最新の詐欺手法を把握することと同様に、フィッシングを回避する方法を知ることも不可欠です。攻撃者が巧妙な手口で連絡してくるため、ユーザーは自ら学び、賢くなる必要があります。

このガイドでは、フィッシング攻撃の仕組みを解説します。フィッシングメールの報告方法、手口の検知方法、そして対策としてできることを学べます。それでは始めましょう。

フィッシングとは?

フィッシングとは、公式または認証済みソースからのものだと読者に信じ込ませる、正当に見えるメールを作成することです。このようなメールは、被害者に緊急の行動や権限のある操作を実行させることを目的としています。例えば、あなたがハッカーでありながら企業のCEOを装うケースを考えてみましょう。

従業員に対し、アカウント情報を送信するよう要求し、良い仕事をしたことへの報酬として、あるいは「今月の優秀社員」として表彰すると伝えます。新入社員である従業員は、あなたが詐欺師だと知らず、騙されやすく、メールに応答してアカウント情報を共有してしまいます。その後、ハッカーであるあなたは、標的にする前に組織を調査して収集したその他の機密情報と組み合わせることで、その従業員のアカウントを乗っ取ります。

これがスピアフィッシングの実例ですが、フィッシングメールは通常、大量送信されます。複数の従業員にメールを送り、調査や今後のキャンペーンの要件として機密情報の提供を要求する場合もあります。

なぜフィッシング攻撃は効果的なのか?

フィッシング攻撃が効果的なのは、個別対応型で思考を促し、説得力があるためです。手法はメールに限定されず、攻撃者は戦略に新たな工夫を加えています。フィッシングの根底にある考え方は、餌や釣り針を使うことです。フィッシングの被害者であるあなた(自分を魚だと思ってください)は、釣り上げられて機密情報を明かすよう強制され、その情報は後であなたに対して悪用されます。

フィッシングとは何を意味するのか?フィッシング攻撃の別の例として、クローンサイトが挙げられます。攻撃者はAIを用いて偽サイトをコーディングし、組織のプラットフォームを複製します。ロゴデザインに至るまで細部までコピーしますが、ドメイン名のみを変更します。例えば、御社の公式サイトがaramca.comの場合、攻撃者のサイトはaramca.coのような形式になります。

これにより、公式サイトへのトラフィックは偽サイトへ誘導されます。偽サイトのリンクをクリックしたり、フォームから情報を送信したりすると、攻撃者はオンライン上でそれらの詳細情報に直接アクセスできるようになります。

フィッシング詐欺の手口とは?

フィッシング詐欺は、何か問題が発生したと信じ込ませ、その解決策として行動を起こさせることで成立します。あるいは、現実離れした魅力的なオファーを提示し、無視できない状況を作り出す場合もあります。特定のパターンや戦略が存在しない点が、この詐欺を恐ろしいものにしているのです。そして、その手口は非常に予測不可能です。

通常、フィッシング詐欺は不審なログイン試行によって気づかれます。個人情報の共有やオンラインでの支払い要求が行われることもあります。また、無料クーポンや偽の注文確認書を発行する場合もあります。大半のフィッシング詐欺は汎用的な手法ですが、これらはソーシャルエンジニアリングの脅威です。

フィッシング攻撃の主な種類

アンチフィッシングワーキンググループ(APWG)の最新レポートによると、ブランドを標的としたフィッシングキャンペーンは着実に増加していることが明らかになりました。報告書は、フィッシング詐欺がHTTPSウェブサイト上でホストされるケースが増加しており、現在では全フィッシングサイトのほぼ半数がこのセキュアプロトコルを使用していると指摘している。これらはChromeの安全でないタブによる警告を表示せず、暗号化された通信を読み取れない従来のアンチウイルスソリューションにはその内容が検知されません。

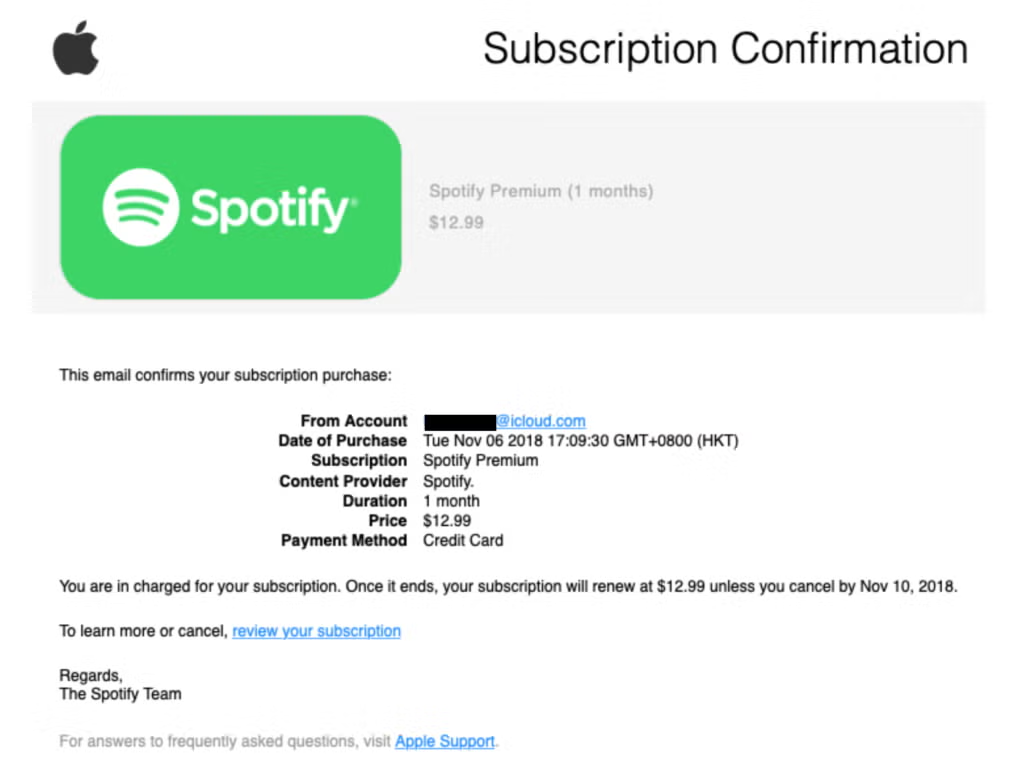

多くのフィッシング詐欺は、被害者がよく知っているベンダーを装おうとします。例えば、この偽の Spotify サブスクリプションメッセージのように:

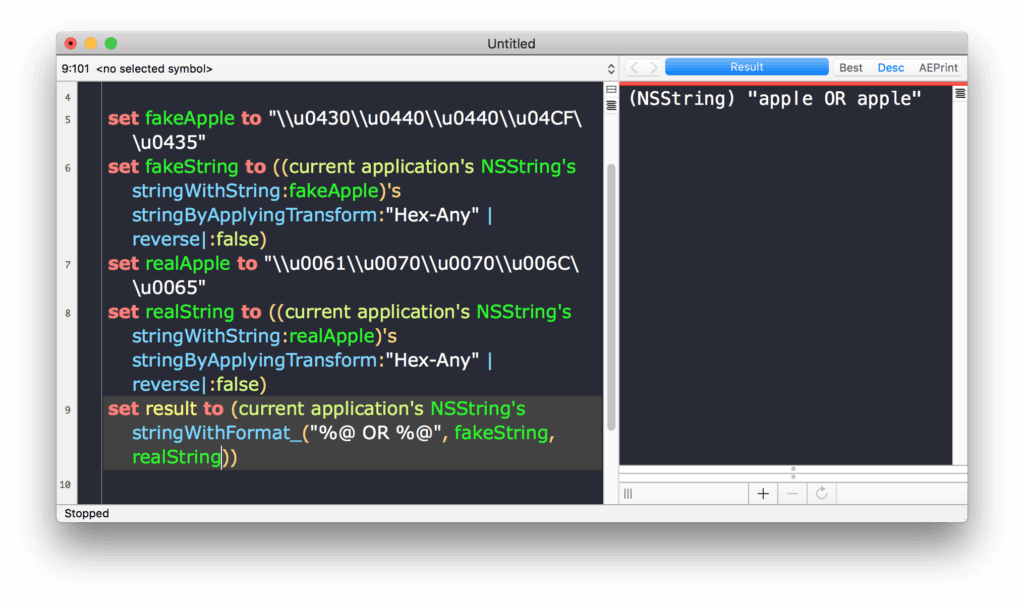

さらに、同形異義語攻撃では、詐欺師が正規サイトの名称に使われるASCII文字と視覚的に類似したUnicode文字でサイトを登録します。次の2つのUnicode文字列を比較してください:

u0430u0440u0440u04CFu0435

u0061u0070u0070u006Cu0065

そして、それらの視覚的な「印刷」形式は、下の画像の右側に示されています:

この2つのエンコーディングは人間の目には似ているように見えるかもしれませんが、コンピューターはそれらを別々に読み取ります。もし最初のエンコーディングがドメイン名登録に使用された場合、2番目とは全く異なるサイトを指すことになります。幸い、最近のほとんどのブラウザはこの種の攻撃を認識できますが、昨年までChrome、Firefox、Operaには脆弱性があり、それらのブラウザの同型保護フィルターを迂回することが可能でした。

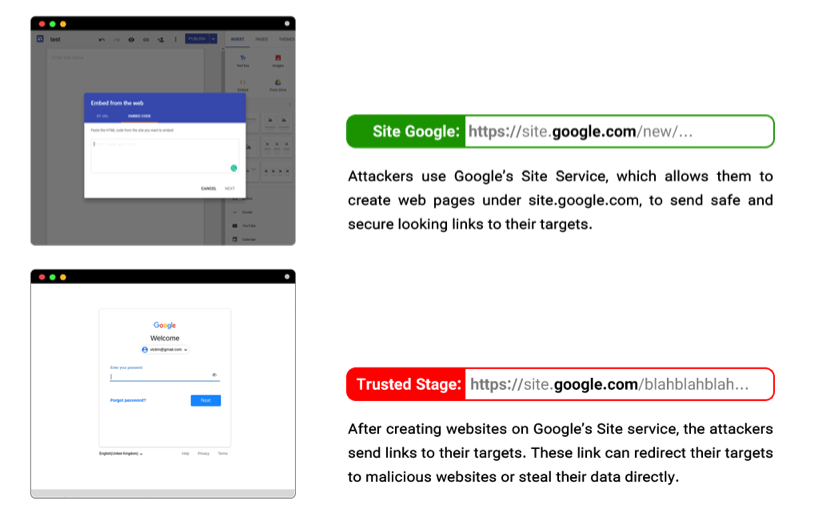

より最近の攻撃では、詐欺師はGoogle.comの正規サブドメインであるsites.google.comを利用し、被害者を悪意のあるサイトへリダイレクトするウェブページをホストしていました。

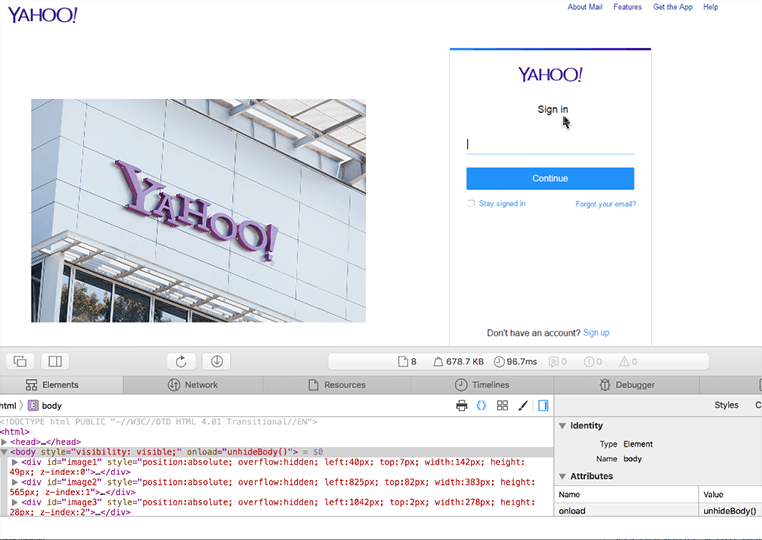

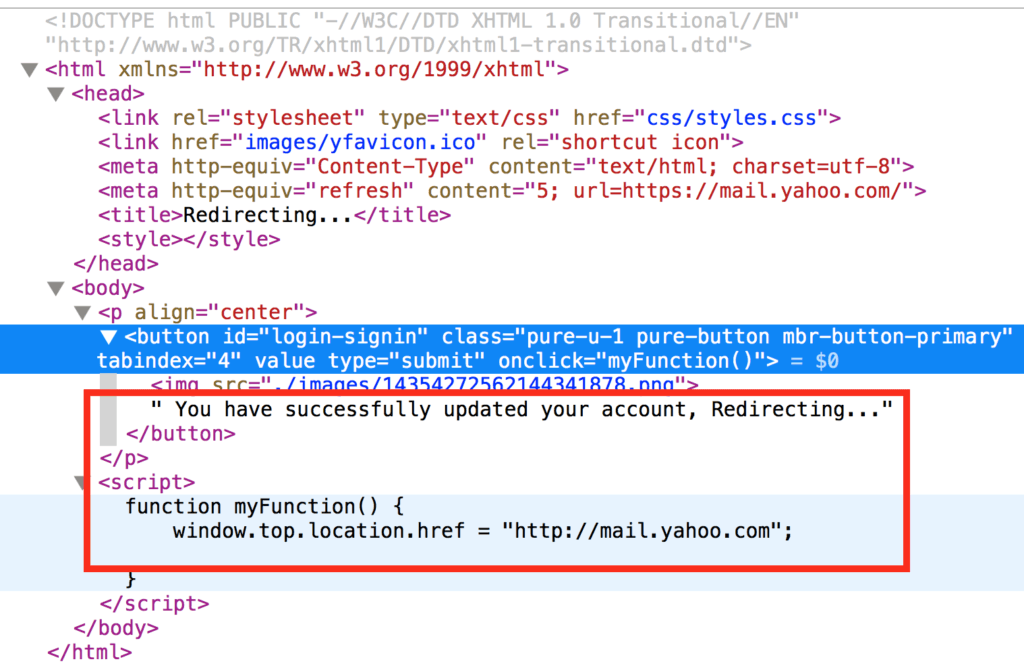

被害者が引っかかった後、詐欺師は、不正なテクニカルサポート詐欺から偽のメールログインページまで、あらゆる手口を使う可能性があります。よくある手口は、被害者にメールアカウントの更新が必要だと告げ、その後、かなり説得力のある偽サイトを提供することです:

しかし、サイトの背後にあるコードを調べると、その正体が明らかになります。それはユーザーのログイン認証情報を盗む試みです。ユーザーが偽サイトに認証情報を入力すると、コードはユーザーを本物のサイトへリダイレクトします。

企業を標的としたスピアフィッシング攻撃は、産業スパイ活動や国家レベルの諜報活動のために知的財産を狙う場合があります。例えば、英国のエンジニアリング企業は、海洋技術に関する機密情報を盗むことを目的としたスピアフィッシングキャンペーンで標的とされました。これは中国系APTグループによる可能性が高いものです。これらはフィッシング攻撃で最も一般的な手法の一部です。

。この攻撃は、同社の海洋技術に関する機密情報を盗むことを目的としており、おそらく中国が支援するAPTグループによるものと考えられます。これらは最も一般的なフィッシング攻撃の種類の一部です。

フィッシング攻撃の標的になっている兆候

では、フィッシング攻撃が自分を標的にしているとどうすればわかるのでしょうか?その見分け方は次のとおりです。

- 組織内の見知らぬ人物が、機密情報の共有を要求してきた。

- 従業員が、通常の勤務時間外や一日の奇妙な時間帯に、特別な要求をしてきた。自分の業務範囲を超えた活動や「追加作業」を行うよう依頼される。

- 受信したメールは読まないでください。送信者アドレスを確認してください。異なる、または見慣れないドメインからの送信のように見えます。

- 攻撃者は、オンボーディングプロセスの一環として既に確認済みのアカウントを再度確認するよう要求します。メールやメッセージ内の確認ボタンに悪意のあるリンクを隠している可能性があります。

- メールに明らかなスペルミスや文法ミスが多数含まれている(この場合、攻撃者は外国人である可能性が高い)。

- 攻撃者は別のウェブサイトにアクセスしてリンクを共有し、アンケートへの回答や意見の共有を求める場合があります。また、記録に残らない形で直接やり取りするため、特定の番号への電話を要求することもあります。

フィッシング攻撃を早期に検知する方法とは?

フィッシング攻撃の明らかな兆候の一つは、感情的なトリガーや過度にセンシティブな言葉遣いの使用です。

フィッシング攻撃の可能性があるかどうか、また早期に検知する方法を知るために、自問すべき質問を以下に示します:

これらの質問のいずれかに「はい」と答えた場合、早期に検知することが対策となります。こうした脅威を検知する際、最も頼りになるのは直感と個人の判断力です。

フィッシング攻撃や詐欺を防ぐ方法とは?

防止策は以下の通りです:

- 悪意のある送信者をブロックし、リンクをリアルタイムスキャンする高度なメールフィルタリングソフトウェアでフィッシングを遮断する。

- SPF、DKIM、DMARCプロトコルを有効化し、メールの認証となりすましの制限を実施する。

- SentinelOneのエンドポイント保護プラットフォーム(例:SentinelOneのSingularity XDR)を導入し、悪意のあるプロセスが実行される前に検知します。&

- 従業員に対し、スペルミス、送信者ドメインの不一致、不要な添付ファイルを認識するよう教育する。アプリケーションのインストールを許可リスト管理することで、不正なソフトウェアの実行を防止する。

- ユーザー権限を定期的に管理し、機密システムへのアクセスをブロックする。

- 多要素認証(MFA)すべてのアカウント、特に管理者アカウントに重要な保護層を提供します。

- ネットワークトラフィックを監視し、予期しないアウトバウンド接続など、データ流出の試みを示す可能性のある異常な活動を検知します。

フィッシング攻撃の影響を軽減する方法とは?

フィッシング攻撃が成功した場合、マルウェア拡散を防ぐため直ちに感染デバイスを隔離してください。事前設定済みのインシデント対応プレイブックを使用し、影響を受けたアカウントをロックダウンしアクセストークンを削除します。

フォレンジック分析を実施し、攻撃ベクトルを特定し、スケジュールされたタスクやその他のレジストリ変更をマッピングします。影響を受けたユーザーにパスワードのリセットを促し、組織全体で多要素認証(MFA)を有効化させる必要があります。調査支援のため、CISAやFBIのIC3などの機関にインシデントを報告してください。セキュリティポリシーを更新し、メール添付ファイルポリシーの厳格化やマクロ実行のデフォルト無効化など、対策の不足点を補います。&

フィッシング攻撃防御の課題

攻撃者が絶えず戦術を変えるため、フィッシング対策は困難です。攻撃者があなたやチームについてどれほどの調査を行い、積極的な関与を促す個人向けメッセージを作成・送信しているかは予測できません。ポリモーフィックマルウェアはシグネチャベースの検知を回避し、AI生成コンテンツは企業トーンの模倣を可能にします。ITリソースの制約により、パッチ適用が遅延し予期せぬ脆弱性が生じます。攻撃者は虚偽情報を拡散し、他者を欺いたり誤った方向に誘導することで通信を妨害します。フィッシング攻撃には予測可能なパターンが存在しません。フィッシング対策のベストプラクティス

フィッシング対策のベストプラクティスは以下の通りです:

- メールフィッシングフィルターを使用し、最良のアンチウイルス・アンチスパムソフトウェアを導入してください。ポップアップブロッカーも有効です。これらは常に維持すべき基本的なセキュリティ対策です。

- ゼロトラストセキュリティアーキテクチャを構築し、アクセス要求の発生源に関わらず全てを認証してください。ネットワークを分割し横方向の移動を制限する。攻撃者が1つのセグメントに侵入しても、高価値資産へ展開できないようにする。

- ハニートークンなどの欺瞞技術を組み込み、攻撃者が偽の認証情報とやり取りした際に通知する。

- 脅威インテリジェンスフィードを活用し、既知の悪質IPやドメインを事前にブロックする。

- 脆弱性スキャンを自動化し、パッチ未適用のアプリケーションや設定ミスのあるサービスを特定する。

- 保存時および転送中の機密データを暗号化し、盗難データの悪用を不可能にする。

- SentinelOneのマネージド検知・対応(MDR)サービスを活用し、24時間365日の監視と迅速な封じ込めを実現します。

従業員向けフィッシング対策トレーニング

チームの知識をテストする最良の方法の一つは、偽の請求書を送信することです。違いに気づける人を確認しましょう。フィッシング請求書や偽の支払い要求を正しく識別できた従業員には報酬を与えましょう。SentinelOneソリューションを用いた定期的な模擬フィッシングキャンペーンを実施し、従業員の意識レベルを測定してください。シナリオは最新の脅威を反映するよう随時更新しましょう。偽のITサポートメールや請求書なりすましを試すことで従業員の関与を促します。

トレーニングをSIEMと連携させ、フィッシングとログイン異常を相関分析しましょう。例:フィッシングメール開封後の新規ソースからのログインをフラグ付けする。資金移動前に確認済み番号へ電話するなど、代替手段による依頼確認を従業員に訓練させる。QRコードフィッシング(クウィッシング)や音声ディープフェイクなど新手法に対応すべく、トレーニングモジュールを四半期ごとに更新する。SentinelOneソリューションを用いた定期的な模擬フィッシングキャンペーンを実施し、従業員の警戒度を測定する。

フィッシング詐欺の実例

最新ニュースによれば、サイバー犯罪者がデジタルツイン技術を用いて暗号資産ユーザーを騙した事例が発生。オンラインコミュニティに潜入し、合成IDを作成して複数ユーザーを偽装。その後、金銭的利益を得るためにオンライン上のデジタルシステムとユーザーを操作した。

インディアナ州はフィッシング被害の最多発生州として第2位にランクインした。フィッシャーは偽の配送問題や遅延通知を送信し、被害者を誘い出して詐欺を行う。彼らはUPSや米国郵政公社の職員を装っていた。日本でもフィッシング詐欺が急増し、7億ドル相当の取引損失が発生した。楽天証券株式会社は2025年3月下旬時点で複数の不正取引を報告した。

SentinelOneの解決策とは?

SentinelOneのエンドポイントエージェントはアプリケーション許可リスト方式を採用し、不正なペイロードの実行を防止します。リアルタイムフォレンジック機能によりIRチームに攻撃のタイムラインを提供し、自動化されたスクリプトがエンドポイントを隔離しトークンを復元します。多層防御を実現するため、Mimecastなどのメール管理ゲートウェイと連携し、悪意のあるリンクを含むフィッシングメールを隔離できます。

SentinelOneの行動分析エンジンは、環境を横断した全システム活動を追跡し、悪意ある行動を示す手法や戦術を検知。関連する活動を自動的に相関分析し、統合アラートとして通知します。SentinelOne DeepVisibilityを使用すれば、ユーザーへの影響を確認し、暗号化されたトラフィックをスキャンすることも可能です。これにより、セキュリティインシデントの理解を深め、ユーザーに対するフィッシング攻撃の監視、データ漏洩の特定、クロスプロテクションの確保が可能になります。これらのシンプルなインターフェースにより、自動化やポートフォリオ内の他製品との連携が可能になります。

結論

フィッシング攻撃とは何かを理解し、その防止策も学んだことで、今後はより効果的に脅威に対処できるでしょう。フィッシング詐欺対策には、メールとサイトのセキュリティを積極的に強化することが不可欠です。攻撃者はアプリ、ソーシャルメディア、その他あらゆるオンラインプラットフォームや機会を特定・悪用してフィッシング攻撃を仕掛けてきます。固定観念を捨て、セキュリティ対策の範囲を広げ、SentinelOneで保護を維持しましょう。詳細なサポートが必要な場合はお問い合わせください。

"FAQs

フィッシング詐欺とは、犯罪者が偽のメールやテキストメッセージを送信したり、本物そっくりの偽サイトを作成したりするサイバー攻撃の一種です。パスワードやクレジットカード番号などの機密情報を共有させたり、マルウェアをインストールさせたりしようとします。これらの攻撃はソーシャルエンジニアリングを用いて、被害者に有害な行動を取らせるよう仕向けます。予期せぬ個人情報の要求を受けた場合は、直ちに疑うべきです。フィッシングは現在、FBIに報告されるサイバー犯罪の中で最も一般的な手口です。

"フィッシングとは、ソーシャルエンジニアリング攻撃の一種で、人々を騙して機密情報を開示させたりマルウェアをダウンロードさせたりする手口です。攻撃者は銀行、企業、同僚など信頼できる情報源を装います。緊急の依頼、偽の取引、警告通知などを装ったメッセージを送り、考えずに素早く行動させるように仕向けます。送信元の詳細や不審なリンクを確認することでフィッシングを見抜けます。フィッシングという名称は1995年に生まれ、現在ではサイバー犯罪者が情報を盗む主要な手法となっています。

"誰でもフィッシング攻撃の標的になり得ます。サイバー犯罪者は個人、企業、あらゆる規模の組織を標的にします。特に機密データへのアクセス権を持つ従業員、経営幹部(クジラフィッシング)、システム管理者を狙います。勤務先やアクセス権限に基づいて標的とされる可能性があります。フィッシャーはまた、Amazonのような人気サービスの顧客を対象に大規模なキャンペーンを展開します。特にプライムデーのようなセールイベント時には顕著です。

"フィッシングメールは次の特徴で判別できます:パスワードやクレジットカード情報などの機密情報を要求する。送信元のメールドメインが名乗る企業と一致しない。メール内のリンクが怪しいサイトへ誘導する(リンクにカーソルを合わせて確認)。不要な添付ファイルが含まれている。メッセージが個人向けではなく、文法が不自然。偽の緊急性を装い、焦らせて行動を促す。

"注意すべきフィッシング攻撃にはいくつかの種類があります。メールフィッシングは偽のメールで多数の人を騙す一方、スピアフィッシングは個人を標的にしたカスタマイズされたメッセージを使用します。ホエールフィッシングは経営幹部や高価値ターゲットを標的にします。ビジネスメール詐欺(BEC)は従業員を騙して金銭やデータを転送させます。スミッシングはSMSテキストメッセージを使用し、ボイスフィッシングは電話で行われます。

"組織は、Microsoft Authenticatorなどのアプリや物理トークンを用いた多要素認証を導入することでフィッシングを防止できます。また、脆弱性を修正するため全システムの定期的な更新とパッチ適用、不審なメールの識別と報告に関する従業員教育、ネットワークの弱点を発見するための定期的なセキュリティ監査の実施が必要です。バックアップ計画の作成とテスト、安全なオフサイト拠点でのデータ保管も必須です。ネットワークトラフィックの定期的な監視により、異常な活動を検知できます。

"アンチウイルスソフトウェアだけでは、すべてのフィッシング攻撃を阻止できません。ファイルレス攻撃などの現代的な脅威に対するアンチウイルスの有効性は低下しています。アンチウイルスだけに依存すると、脅威の半分を見逃すことになります。多くの攻撃者はマルウェアのシグネチャを頻繁に変更したり、ゼロデイ攻撃を利用したりして、従来のセキュリティツールを回避します。

"はい、フィッシング攻撃は著しく増加しています。COVID-19パンデミック期間中にフィッシング被害は急増し、その後も年々増加を続けています。犯罪者は時事問題やトレンドに合わせて手口を変化させています。フィッシングサイトでは暗号化の使用が増加しており、大半が有効なHTTPS証明書を使用して正当性を装い、ユーザーを騙して信頼させようとしています。

"フィッシングリンクをクリックした場合、情報を入力するよう求められても一切提供しないでください。マルウェアの拡散やデータ送信を防ぐため、直ちに端末をインターネットから切断してください。セキュリティソフトでシステム全体のスキャンを実行してください。特に認証情報を入力した場合は、すべてのアカウントのパスワードを変更してください。職場ではフィッシングの試みをIT部門に報告してください。アカウントの異常な活動を監視し、金融情報が漏洩した場合は信用情報の凍結を検討する必要があります。

"リンクをクリックする前にメール送信元アドレスを注意深く確認することでフィッシングを回避できます。メールや予期せぬポップアップを通じて個人情報を絶対に提供しないでください。緊急の連絡を受けた場合は、公式の電話番号で直接企業に確認してください。デバイスはセキュリティパッチで常に最新の状態に保ちましょう。重要なアカウントにはすべて多要素認証を設定してください。リンクをクリックする前に、マウスを乗せて実際のリンク先を確認しましょう。ウェブサイトのアドレスにHTTPSが含まれているか、スペルミスがないか注意深く確認してください。

"