DNSハイジャックとは、ユーザーを正規のウェブサイトから悪意のあるサイトへリダイレクトするサイバー攻撃です。本ガイドでは、DNSハイジャックの仕組み、潜在的な影響、および防止策について解説します。

安全なDNS設定と監視の重要性について学びましょう。DNSハイジャックを理解することは、オンライン資産を保護し、ユーザーをフィッシング攻撃から守るために不可欠です。

復習:DNSとは何だったっけ?

復習:DNSとは何だったっけ?

サイバーセキュリティの世界は複雑です。そこで、扱う用語を簡単に復習しましょう。DNS(ドメインネームシステム)とは、例えばwww.yourcompany.comのような人間が読み取れるドメイン名を、ブラウザやルーター、サーバーが実際に使用する数値のIPv4またはIPv6アドレスに変換する仕組みです。

従来のIPv4アドレスは、おなじみの32ビットアドレスで、ピリオドで区切られた4つのセグメントで構成されています。例:

168.192.1.1

新しいIPv6アドレスは128ビットのアドレスで、16進数で表記され、8つのセグメントに分割されコロンで区切られます。例えば以下のような形式です:

a8:c0:00:00:00:00:01:01

ただし必ずしもそうとは限りません!IPv6アドレスでは、連続するゼロを省略するために二重コロン(::)を使用でき、セグメント先頭のゼロも省略可能です。そのため、長さがかなり変動するIPv6アドレスを見かけることがあります。上記のアドレスは実際には以下のように表現されます:&

a8:c0::1:1

では、この魔法のような仕組みはどう機能するのでしょうか?ドメイン名はどのようにIPv4およびIPv6の数値アドレスに変換されるのか? ブラウザやその他のネットワーク機器がドメイン名を受け取ると、DNSルックアップのプロセスが開始されます。ローカルキャッシュから始まり、

DNSハイジャックとは?

これらのいずれかのポイント、あるいは経路上のキャッシュのいずれかで、攻撃者はDNSサーバーを乗っ取ったり、リクエストを送信するクライアントには見えない形でキャッシュを汚染したりすることが可能です。

自社でDNSを管理していない場合、それを代行する第三者機関(改めて確認しますが、それは誰ですか?)が、あなたの知らないうちにハッキングされている可能性は十分にあります。攻撃者がDNSを乗っ取ると、あなたのウェブトラフィックやメール通信の全てを傍受できるようになります。

「総資産で上位20行の銀行のうち半数は、自社でDNSを管理しておらず、代わりにハッキングされる可能性のある第三者に委ねている。」 (出典)

これが起こる可能性はいくつかあります。例えば、インターネット登録業者にサイトを登録した場合、架空の業者としてGoMummy.comを例に挙げましょう。GoMummyレジストラはドメイン名yourcompany.comを販売し、その名前を一意のIPv4およびIPv6アドレスに関連付けて登録します。あなたのドメイン名はトップレベルドメイン(TLD)として.comを持ち、権威あるネームサーバーがAレコードを保持しています。

このシナリオでは、攻撃者は複数のポイントでDNSを乗っ取る可能性があります。権威ネームサーバーを侵害した場合、攻撃者はあなたのIPアドレスを別のアドレスに変更し、yourcompany.comのDNSルックアップを自身のサーバーへ誘導できます。すると、ブラウザに yourcompany.com と入力したすべてのユーザーが、あなたのサイトではなく攻撃者のウェブサイトに誘導されます。そこでは、訪問者はあなたのサイトの完全な複製サイトに遭遇する可能性があります。ただし、このサイトは攻撃者が制御しており、ログイン認証情報の窃取、マルウェアの配布、またはあなたの会社に関する虚偽の有害情報の拡散に悪用される恐れがあります。このような場合、約4時間の猶予があります。DNSルックアップのDNSルックアップのタイム・トゥ・ライブ(TTL)は通常14400秒です。ハイジャックがインターネット全体に拡散し始める前に、これを発見し修正する時間です。

DNSハイジャックの実例

DNSハイジャックの実例には以下のようなものがあります:

- 2018年のSamSamランサムウェア攻撃: この攻撃では、ハッカーは、DNSハイジャックを利用して正当なウェブサイトからのトラフィックを悪意のあるドメインへリダイレクトし、ランサムウェアペイロードを配信する悪意のあるドメインへリダイレクトしました。

- 2019年クラウドフレアDNSハイジャック事件: この事件では、ハッカーがクラウドフレアのDNSインフラの脆弱性を悪用し、coinbase.comを含む複数のウェブサイトからのトラフィックを、暗号通貨マイニングペイロードを配信する悪意のあるドメインへリダイレクトしました。

- 2017年Exim脆弱性悪用事件:この事件では、ハッカーがEximメールサーバーソフトウェアの脆弱性を悪用し、複数のホスティングプロバイダーのDNSレコードを掌握。これにより正規ウェブサイトのトラフィックを悪意のあるドメインへ転送可能となった。

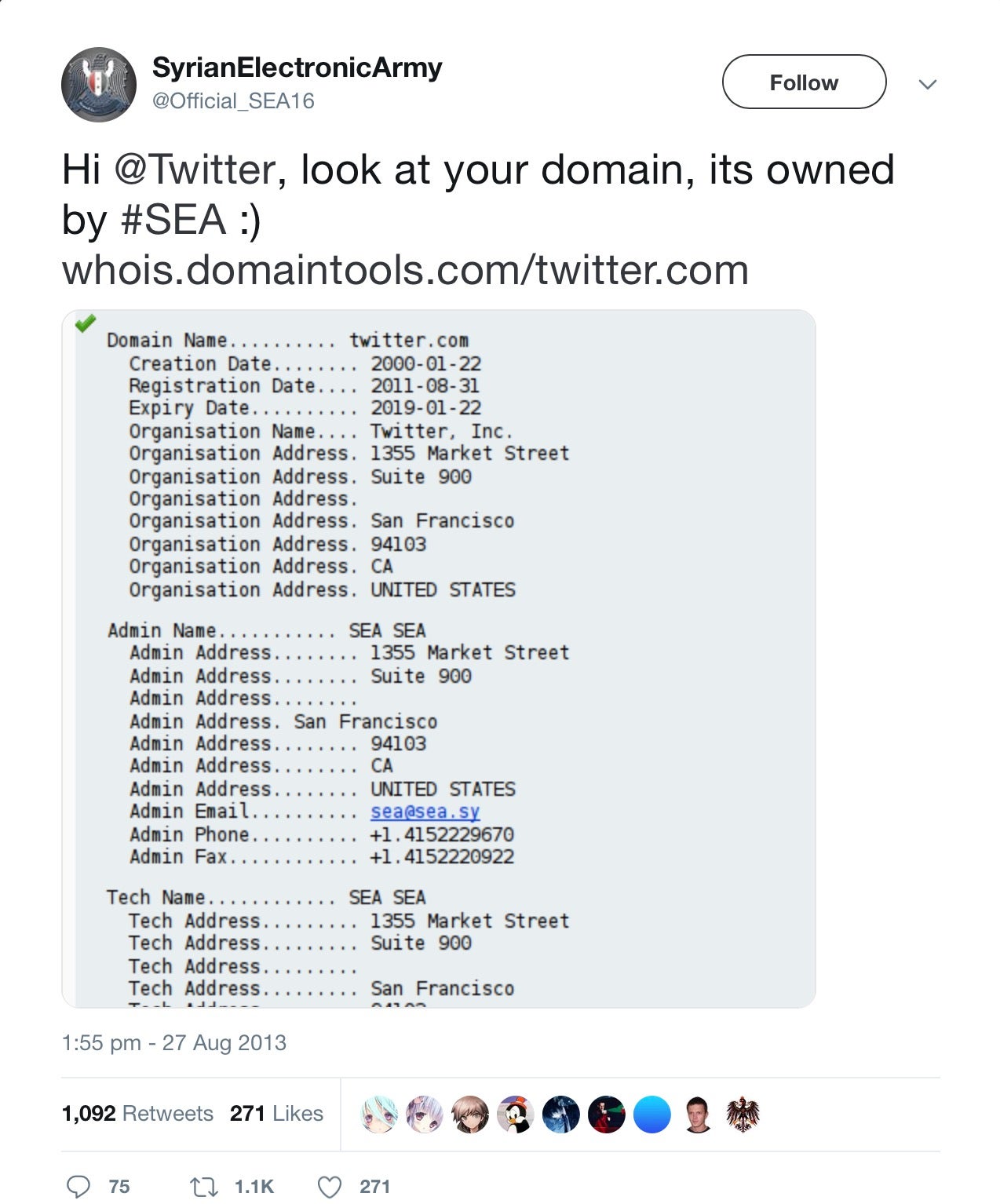

Twitter、ニューヨーク・タイムズ、ハフィントンポストを標的とした攻撃では、Aレコードの乗っ取りが行われた模様です。これらのサイトに共通していたのは、同じレジストラ「Melbourne IT」を利用していた点です。ハッカー集団S.E.A.は、米国拠点の販売パートナーを標的型フィッシング攻撃で侵害し、レジストラのサーバーへのアクセス権を獲得しました。そこから、ハッカーたちは複数のサイトの A レコードを変更することができました。

この特定のケースでは、被害は破壊行為程度に留まりましたが、ブラジルの銀行の DNS 登録に対する攻撃は、はるかに深刻なものでした。攻撃者は、有効な https 証明書を備えた、銀行のサイトの悪意のあるクローンを作成し、約 5 時間にわたって制御権を握りました。その間、銀行の URL にアクセスしたすべての訪問者は、偽のサイトにリダイレクトされました。この偽のサイトは、バンキング型トロイの木馬マルウェアも配信していた。

最近では、Sea Turtleキャンペーンが国家が支援するDNSハイジャックキャンペーンとして、13カ国にまたがり少なくとも40の公的・民間組織を標的としている。SeaTurtle’s’の脅威アクターは、変更されたAレコードを利用して被害者を偽装サイトへ誘導し、そこでログイン認証情報を窃取する手法を用いている。

DNSキャッシュポイズニング攻撃

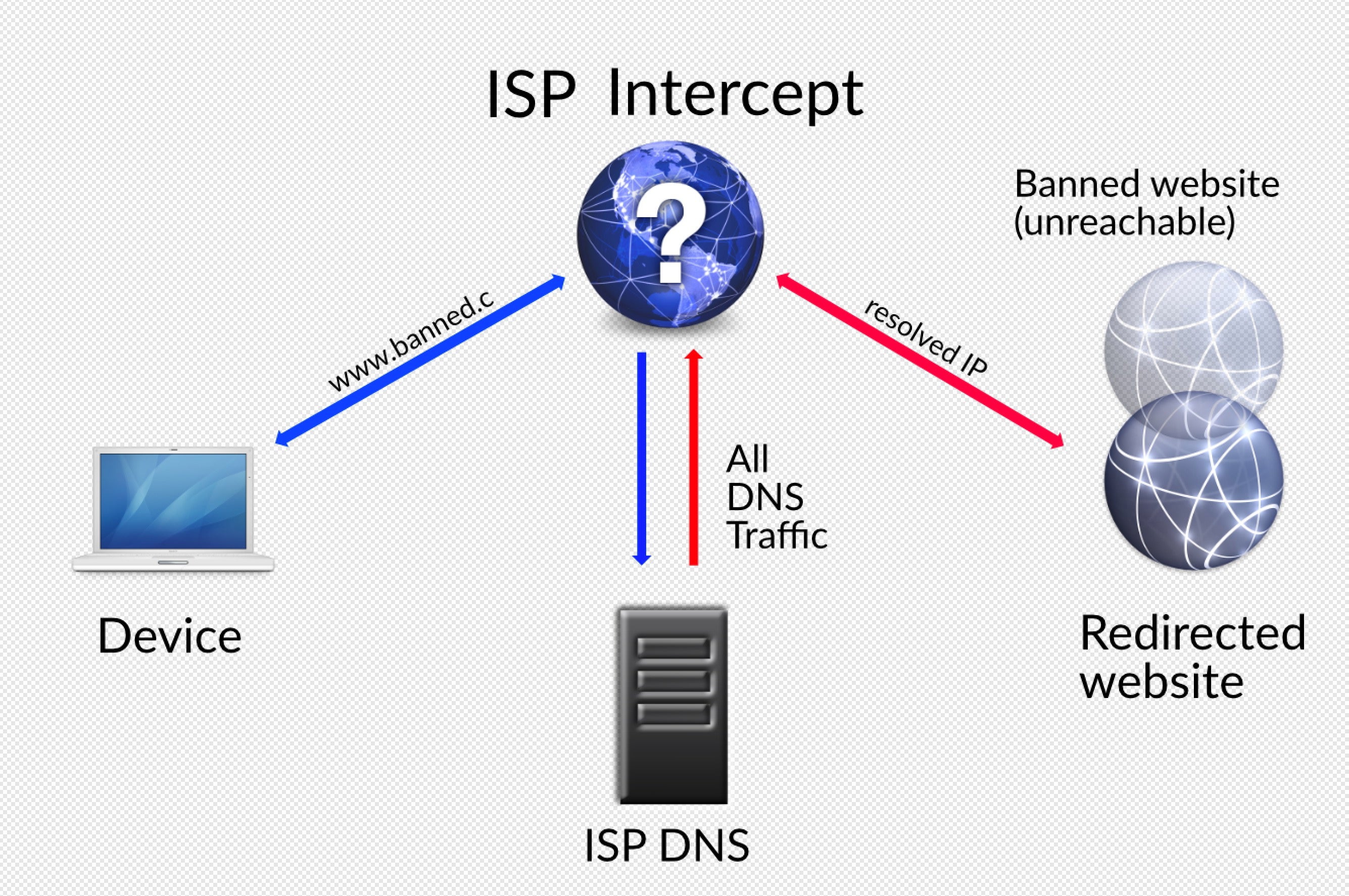

別のシナリオでは、攻撃者がDNSレジストラのAレコードを侵害できなくても、キャッシュポイズニング攻撃を通じてDNSを乗っ取る可能性があります。ユーザーがアクセスしようとしているサイトとユーザーのコンピュータの間に存在する不正なDNSサーバーや侵害されたDNSサーバーが、Aレコードに保持されている実際のアドレスとは異なる代替アドレスを提供することがあります。

これは実質的に、「グレート・ファイアウォール・オブ・チャイナ」やその他の政府系プライバシー侵害 策であるだけでなく、一部のISPが地理的制限を課し、広告を配信し、データを収集し、あるいはユーザーのインターネット閲覧を制御するために定期的に用いる策略でもある。

実際には、デバイスと目的のサイトの間にあるDNSキャッシュやルックアップサーバーは、ユーザーを別のアドレスにリダイレクトする可能性があります。これはローカルネットワーク上のルーターから始まる場合があります——公衆Wi-Fiサービス利用時の数ある危険性のひとつ——から始まり、ルートネームサーバー(別名「DNSルートサーバー」)にまで及ぶ可能性があります。

ルーターとマルウェアによるDNSハイジャック

上記の例では、管理外のネットワークからの攻撃について説明しましたが、DNSハイジャックは内部ネットワークでも発生します。ローカルコンピュータ上のマルウェアは、クライアントが使用するDNSサーバーを変更し、特定のマシンのドメイン名を攻撃者が選択したIPアドレスに誤って解決させることが可能です。同様に、脅威アクターがネットワーク上のルーターを侵害し、そこでルックアップサーバーのアドレスを変更できれば、単一の侵害からそのネットワーク上の全クライアントに対して同様の効果を達成できます。同様に、脅威アクターがネットワーク上のルーターを侵害し、そこでルックアップサーバーのアドレスを変更できれば、単一の侵害からそのネットワーク上のすべてのクライアントに対して同様の効果を達成できます。

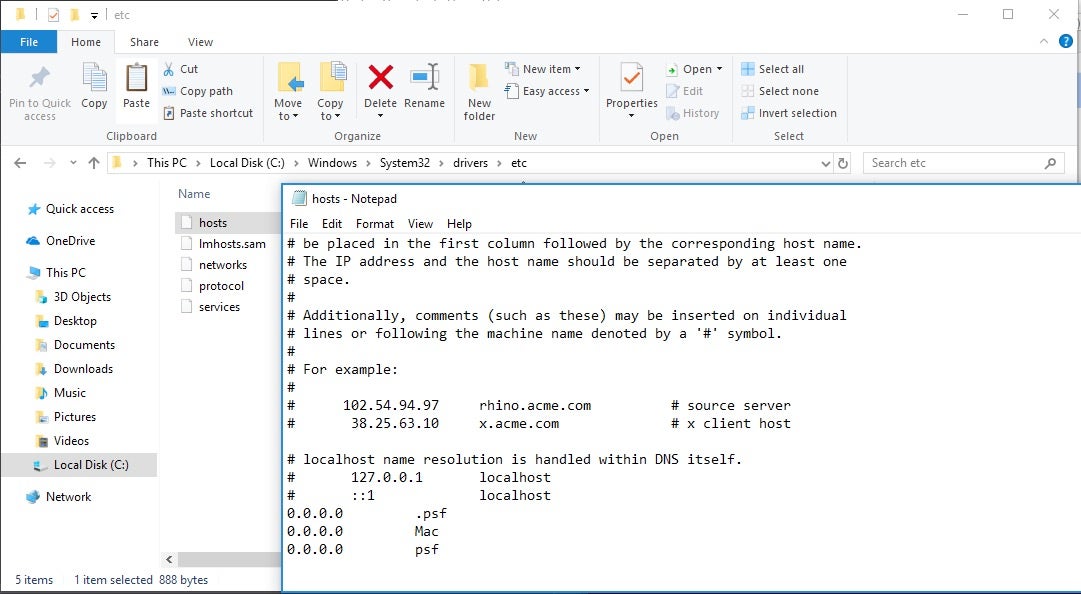

マルウェアがデバイスのDNSルックアップを汚染する最も簡単な方法の一つは、マシンのhostsファイルを改変することです。hostsファイルは、ウェブ開発、コンテンツブロック、VMソフトウェアなど正当な用途がありますが、攻撃者が任意のドメインに対してカスタムIPアドレスを指定することも可能にします。

DNSハイジャックの検知方法

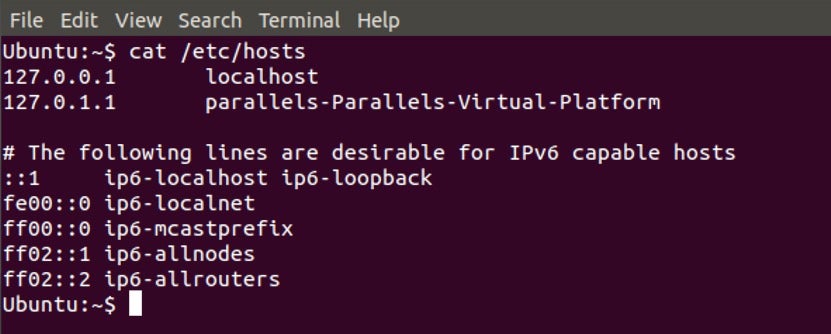

ホストファイルの内容は定期的に確認すべきです。Windowsでは、notepadでファイルを開き、C:windowssystem32driversetchostsのパスからアクセスできます。

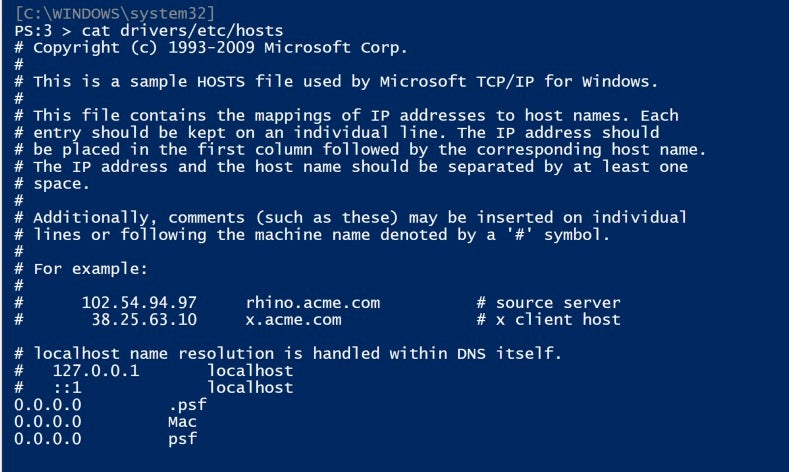

PowerShellに慣れている方は、同じファイルパスでcatコマンドを実行するだけで済みます:&

cat C:windowssystem32driversetchosts

コマンド

cat /etc/hosts&

Linuxでも同様に有効であるべきです

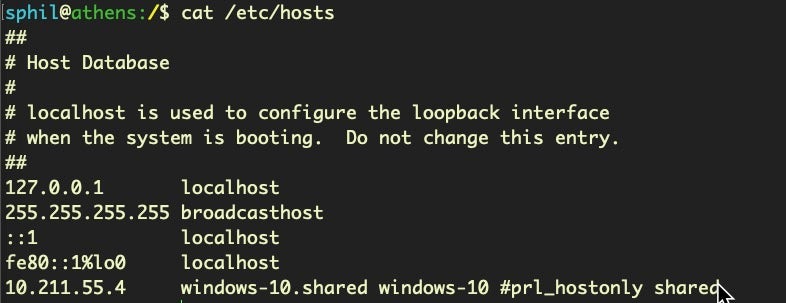

そしてmacOS:

上記の画像は、VM ソフトウェアがインストールされたデフォルトのホストファイルです。攻撃者は、次のような行を追加してホストファイルを変更します。

<攻撃者のIPアドレス> google.com

このような行は、すべてのリクエストを google.comを指定されたIPアドレスに即時解決し、追加のDNSルックアップや検証を一切行いません。

ローカルハックは、ブラウザ使用時に動作の遅延、ブラウザのリダイレクト、サイトの利用不可、ポップアップ、その他の異常な動作に気付いた場合にも明らかになる可能性があります。お使いのコンピュータのローカルDNS設定を、8.8.8.8 および 8.8.4.4(GoogleのパブリックDNS)または1.1.1.1と1.0.0.1(CloudFareのパブリックDNS)に変更してみてください。同時に、DNS変更動作を行うマルウェアを検知できる優れたセキュリティソリューションの使用を必ず確認してください。

ローカルネットワーク外でのDNSルックアップを確認するには、エンドユーザーが利用できるツールがいくつかあります。whoismydns.comサイトは、whoismydns.comサイトに接続した際に、どのサーバーがユーザーに代わってDNSリクエストを行っているかを通知しようとする無料サービスを提供しています。これは良いアイデアですが、使用には注意が必要です。

まず第一に、このサイトにはhttps版が存在しないため、接続経路で改ざんされていないことを確実に検証する手段がありません。次に、攻撃者がDNSトラフィックを制御している場合、whoismydns.comサイト自体を偽装したサイトへリダイレクトされる可能性があります!

ほぼ同様の注意点が こちらのサイトにも適用されます。このサイトは、お使いのコンピュータが DNSChangerマルウェアに感染したままの何千台ものコンピュータの一つかどうかを通知しようとするものです。

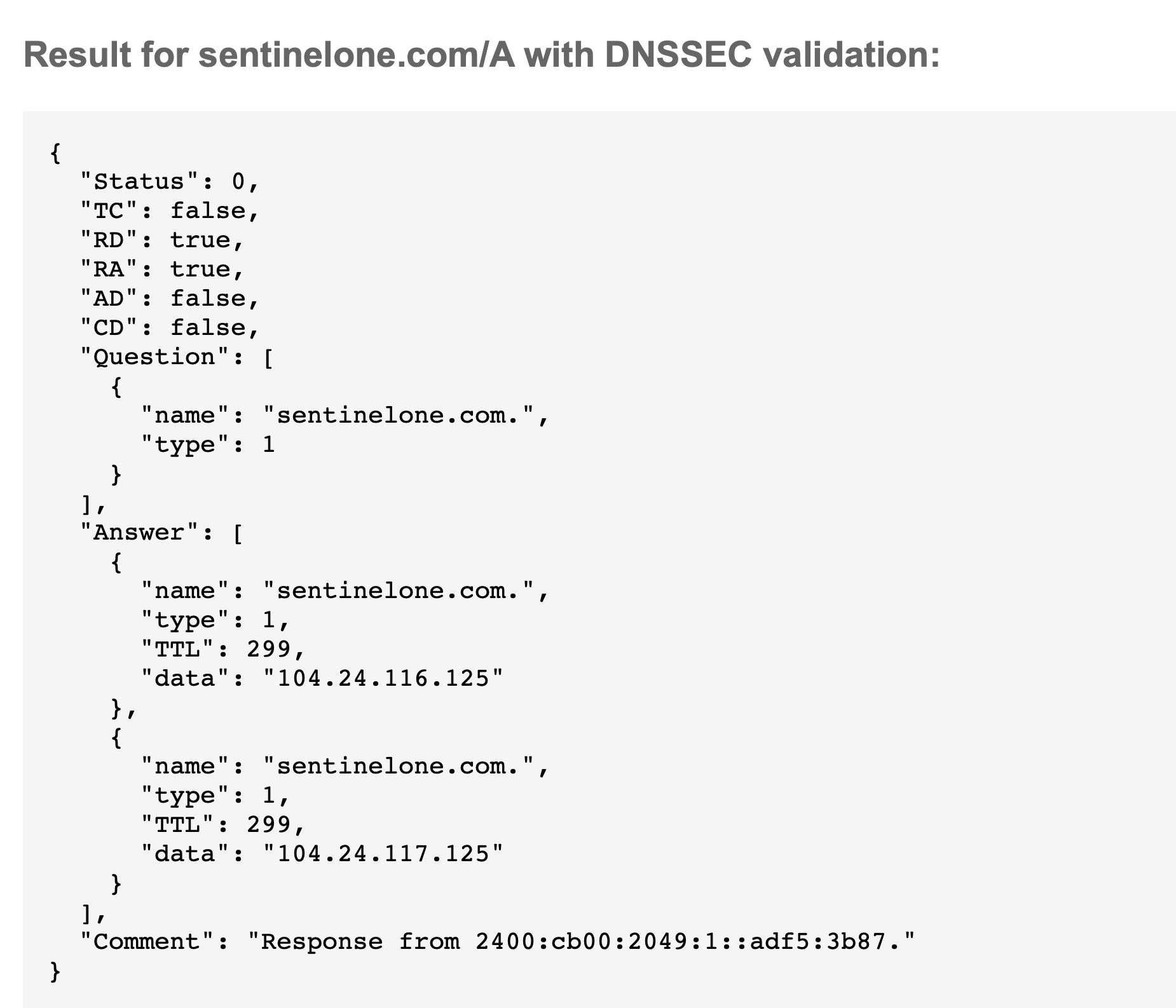

DNS検索サービスでAレコードが正しいか確認できます。例:本物のSentinelOneは立ち上がってください:

DNS ハイジャックに対して何ができるか?

攻撃者は、ルーターがセキュリティチェーンにおける弱点と言える。その理由は、内部保護が比較的脆弱であること、デフォルトの管理者パスワードが設定された状態で出荷されることが多く(残念ながら多くのユーザーがこれを変更しない)、ファームウェアの更新が(もしあるとしても)非常に稀であることなどが挙げられる。ルーターのセキュリティ対策に関する優れたチェックリストは こちらで確認できますが、要点はルーターのDNS設定の確認と定期的なパスワード更新に集約されます。

組織のドメイン名管理において、企業がDNSハイジャックを防ぐ最も重要な対策は、不正変更を防止するレジストリロックを活用し、不正な変更を防止することです。さらに、アカウントアクセスには必ず二要素認証を有効化してください。

ホスティングサービスがレジストリロックや2FAを提供していない場合、可能な限り早期に提供しているサービスへの変更を真剣に検討すべきです。それ以上に、DNSSEC(ドメインネームシステムセキュリティ拡張)を有効にしてください。これにより、DNSリダイレクト、キャッシュポイズニング、ファーミングおよび 中間者攻撃 を防止します。これは、暗号署名によるIPアドレス解決の認証によって実現されます。

分散型エンドポイントと組織ネットワーク間のDNSルックアップ問題を根絶するには、企業は信頼できるVPN サービスを利用すべきです。また、エンドポイントとネットワークを 自律型次世代 セキュリティソリューションで保護することを確実に行ってください。

結論

エンドポイントからDNSルートサーバーに至るドメイン名から数値IPアドレスへの解決プロセスは、一般ユーザーや企業にとって脆弱性に満ちている一方、攻撃者にとっては絶好の機会を提供しています。米国国土安全保障省サイバーセキュリティ・インフラストラクチャ保障庁(CISA)は、最近警告した グローバルなDNSハイジャック攻撃キャンペーンが現在進行中であると警告した。ハイジャックに成功した場合、攻撃者は組織のウェブトラフィックを攻撃者が制御するインフラ(有効な暗号化証明書付き)へリダイレクトし、中間者攻撃(MITM攻撃)を実行できます。デバイスへのDNS攻撃は、ローカルDNS設定の変更やローカルホストファイルへのポイズニングによって容易に達成されます。

無料デモで、自律型エンドポイントソリューションがデバイスとネットワークを安全に保つ仕組みをご確認ください。

この記事が気に入りましたか? LinkedIn、Twitter, YouTube または Facebook で当社が投稿するコンテンツをご覧いただけます。

サイバーセキュリティについてさらに詳しく

- 内部の敵 ― 2018年に発生した最も衝撃的なデータ侵害トップ7

- CISOが今すぐ取り組むべきサイバーセキュリティ人材不足対策5選

- マルウェアがAppleのmacOSセキュリティを容易に突破する方法

- Windows PowerShellとは(そして悪意のあるものになり得るのか)?

DNSハイジャックに関するよくある質問

DNSハイジャックとは、ハッカーがDNSクエリを操作し、ユーザーを正規のウェブサイトから悪意のあるサイトへ誘導するサイバー攻撃です。攻撃者はマルウェアをインストールしたり、ルーターを乗っ取ったり、DNS接続をハッキングして攻撃を実行します。

ウェブサイトアドレスを入力すると、実際のサイトではなく攻撃者が制御する偽サイトにリダイレクトされます。これによりフィッシング詐欺、マルウェア感染、データ窃取が発生する可能性があります。

2019年に発生した「Sea Turtle」キャンペーンが著名な事例です。攻撃者は通信会社やメディア企業のDNSレコードを乗っ取り、機密データを収集しました。別の事例として、2013年にニューヨーク・タイムズ紙で発生した攻撃では、ユーザーを偽のウェブサイトにリダイレクトし、ログイン認証情報を盗み出しました。2022年には、ハッカーがCurve FinanceのDNSをハイジャックし、ユーザーを悪意のある仮想通貨プラットフォームに誘導して資金を窃取しました。

DNSハイジャックにはいくつかの種類があります。ローカルDNSハイジャックは、マルウェアがデバイス上のDNS設定を変更するものです。ルーターDNSハイジャックは、脆弱なパスワードやファームウェアの脆弱性を悪用して家庭用ルーターを標的とします。中間者攻撃では、デバイスとDNSサーバー間のDNSリクエストが傍受されます。

不正DNSサーバーハイジャックは、攻撃者が正規のDNSサーバー自体を侵害するケースです。また、攻撃者がドメイン登録機関のアカウントにアクセスするレジストラハイジャックもあります。

DNSハイジャックは、通常のDNS解決プロセスを傍受することで機能します。ウェブサイトアドレスを入力すると、デバイスはIPアドレスを見つけるためにDNSクエリを送信します。攻撃者はDNSサーバーを侵害したり、デバイスにマルウェアを感染させたり、DNSリクエストの送信中に傍受したりできます。

DNS解決を制御すると、元のURLを表示したまま悪意のあるウェブサイトへリダイレクトします。これにより、ブラウザ上では全て正常に見えるため検知が困難になります。

DNSハイジャックはいくつかの警告サインで検知できます。ウェブページの読み込みが遅くなったり、本来表示されないはずのサイトで頻繁にポップアップ広告が表示されたりします。予期しないウェブサイトにリダイレクトされたり、セキュリティ証明書の警告が表示されたりする場合もあります。インターネットの速度が通常より遅い、または見慣れないウェブサイトが表示される場合は、DNSハイジャックの兆候である可能性があります。オンラインツールを使用して、DNSが侵害されていないか確認することもできます。

DNSスプーフィングは、キャッシュに偽のDNSレコードを注入して一時的にトラフィックをリダイレクトする行為です。一方、DNSハイジャックはより包括的で、DNSインフラストラクチャや設定を直接制御します。スプーフィングは通常、ローカルネットワークや個々のユーザーに影響しますが、ハイジャックはグローバルにドメイン全体に影響を及ぼす可能性があります。

DNSスプーフィングはDNSキャッシュエントリを改ざんしますが、DNSハイジャックは実際にDNS設定自体を変更します。ハイジャックはスプーフィングよりも持続性が高く、検出が困難です。

ドメイン登録業者およびDNSプロバイダーのアカウントには、強力で固有のパスワードを使用することでDNSハイジャックを防止できます。可能な限り二要素認証を有効にしてください。不正なドメイン移管を防ぐため、レジストラロックを利用してください。DNSデータに暗号署名を追加するDNSSECの導入を検討してください。

DNS-over-HTTPSやDNS-over-TLSなどの暗号化DNSプロトコルを使用してください。ルーターのファームウェアを最新の状態に保ち、デフォルトパスワードを変更してください。不正な変更がないか、DNS設定を定期的に監視してください。

普段アクセスしているウェブサイトに接続できない、または見知らぬページにリダイレクトされる場合、DNSハイジャックの可能性があります。ドメイン登録アカウントの認証情報が機能しなくなる、または知らないうちにDNS設定が変更されていることに気づく場合があります。ユーザーから、あなたのドメインから不審なメールが届いたという報告があるかもしれません。

ドメインに対して異常なネットワークトラフィックが発生したり、予期しないIPアドレスが解決される可能性があります。また、正当なウェブサイトにアクセスしようとした際にセキュリティ警告が表示されることもあります。

はい、VPNはインターネット通信を暗号化し、DNSリクエストを安全なサーバー経由でルーティングすることでDNSハイジャックの防止に役立ちます。VPNは攻撃者がDNSリクエストを傍受するのを困難にします。ただし、VPNは完全な解決策ではありません。特にドメイン登録業者やDNSプロバイダーを標的としたものなど、すべての種類のDNSハイジャックから保護するわけではないためです。

より強力な保護のためには、強固なパスワードや二要素認証などの他のセキュリティ対策と併せてVPNを利用すべきです。