MITRE ATT&CKフレームワークは、攻撃者の戦術と手法に関する知識ベースです。このガイドでは、脅威の検知と対応を改善するためにこのフレームワークをどのように活用できるかを考察します。

フレームワークの構造とサイバーセキュリティにおけるその応用について学びましょう。組織がセキュリティ戦略を強化するには、MITRE ATT&CKフレームワークを理解することが不可欠です。

MITREとは?

MITREとは?

1958年にMITリンカーン研究所のスピンオフとして設立されたMITREは、マサチューセッツ州ベッドフォードとバージニア州マクリーンに本部を置く政府支援の非営利組織です。MITREは連邦政府資金による研究センターを運営し、航空、防衛、医療、国土安全保障、サイバーセキュリティ分野における米国政府の研究開発・システムエンジニアリングを支援しています。&

サイバーセキュリティコミュニティへの顕著な貢献としては、公開脆弱性情報を公開するCommon Vulnerability and Exposures (CVE) databaseや、脅威インテリジェンス情報の共有を支援する構造化脅威情報交換(STIX)言語の開発が含まれます。

MITRE Engenuityは2019年、「民間セクターと連携し、サイバー防衛における業界全体の課題解決に取り組む」ことを目的とした専門財団として発足しました。。MITRE EngenuityはMITRE Engenuity ATT&CKフレームワークの開発元であり、MITRE Engenuity ATT&CK評価を実施しています。

MITRE ATT&CKの目的とは?

MITRE Engenuityは非営利研究機関であり、その目的は以下の通りです:

- エンドユーザーに対し、特定の商用セキュリティ製品を用いて既知の攻撃者行動を検知する方法に関する客観的な知見を提供する。

- セキュリティ製品・サービスが既知の攻撃者行動を検知する真の能力に関する透明性を提供する。

- セキュリティベンダーコミュニティに対し、既知の攻撃者行動を検知する能力の強化を促す。

ATT&CKフレームワークは共通の用語体系を提供し、関係者、サイバー防御担当者、ベンダーが脅威の正確な性質と、それを撃退できるサイバー防御計画の客観的評価について明確に意思疎通することを可能にします。

このフレームワークには以下の3つの利点があります:

- 戦術と技術の組み合わせという観点から、敵対者の作戦計画に関する洞察が得られる。

- 脅威の正確な性質を明確に伝達し、より深い洞察をもって迅速に対応できる。

- 典型的な敵対者が誰であり、どのように攻撃してくるかを理解することで、その攻撃を鈍らせる防御策を事前に設計できます。

ATT&CKとは何の略称ですか?

ATT&CKは、敵対的戦術・技術・共通知識(Adversarial Tactics, Techniques, and Common Knowledge)の略称です。MITRE Engenuity ATT&CKは、実世界の観察に基づく攻撃者の戦術と手法に関する、世界中からアクセス可能なナレッジベースです。

ATT&CK戦術とは何ですか?

ATT&CK戦術とは、攻撃者の最上位目標を指します。戦術は、活動の可能性のある意図に関する情報をアナリストに提供します。つまり、攻撃者がその行動を実行する「理由」に答えるものです。戦術は、個々の技術に対する高レベルの文脈的カテゴリーを表します。例えば、初期アクセス、実行、持続性などです。

ATT&CKのテクニックとは?

ATT&CKのテクニックとは、攻撃者が目標を達成する方法であり、同時に攻撃者が行動によって得ようとするもの敵対者が行動を通じて獲得しようとするものを表します。例えば、敵対者はデータ漏洩戦術を実行しようとする際に、データを暗号化または圧縮する技術を用いる場合があります。

戦術と手法の関係は、ATT&CK マトリックスで視覚化されています。たとえば、持続性という戦術には、新しいサービスや新しいスケジュールされたタスクの作成など、一連の関連手法があります。

MITRE ATT&CK は、サイバーキルチェーンとどう違うのか?&

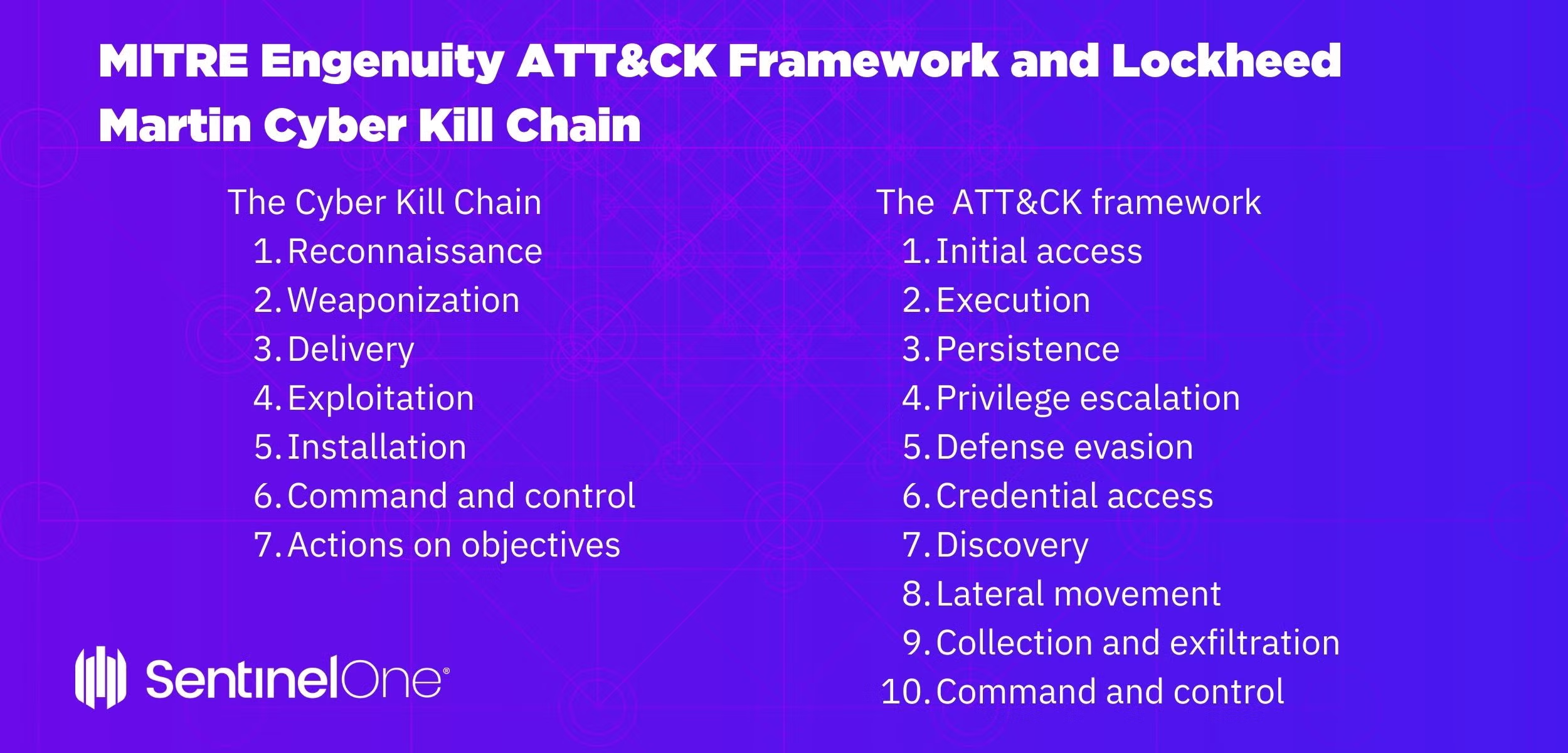

一見すると、MITRE Engenuity ATT&CK フレームワークは、ロッキード・マーティンのサイバーキルチェーンとよく似ています。どちらのフレームワークも、脅威の行動と目的について異なるモデルを提供しています。

サイバーキルチェーン は 7 つのステップに分かれています。

- 偵察

- 兵器化

- 配信

- 悪用

- インストール

- コマンド&コントロール

- 目標に対するアクション

MITRE Engenuity ATT&CKフレームワークは10のステップで構成されます:

- 初期アクセス

- 実行

- 持続

- 権限昇格

- 防御回避

- 認証情報へのアクセス

- 発見

- 横方向移動

- 収集と流出

- コマンド&コントロール

ATT&CK フレームワークには複数の戦術と手法があり、攻撃者の行動を説明する際に、より詳細かつ具体的な情報を提供します。ATT&CK は、攻撃の段階を説明するだけでなく、特定の攻撃者の行動や動機をモデル化しています。

さらに、サイバーキルチェーンは、偵察から始まり、目標に対する行動で終わる、順番に読み進めるものです。ATT&CK フレームワークは時系列ではなく、攻撃者は攻撃の過程で戦術や手法を変更する可能性があることを前提としています。

MITRE は、これは「中程度の敵対者モデル」であり、つまり、あまり一般化も特定もされていないことを指摘しています。ロッキード・マーティンのサイバーキルチェーンのような高レベルのモデルは、敵対者の目標を説明していますが、その目標がどのように達成されるかについては具体的に述べていません。

一方、エクスプロイトやマルウェアのデータベースは、巨大なパズルにおける IoC の「ジグソーパズルのピース」を具体的に定義していますが、悪意のある人物がそれらをどのように使用しているかは必ずしも関連付けられておらず、また、通常、悪意のある人物が誰であるかを特定することもありません。MITRE Engenuity の TTP モデルは、戦術が段階的な中間目標であり、手法が各戦術の達成方法を表す、その中間の理想的なモデルです。

MITRE ATT&CKフレームワークの活用方法

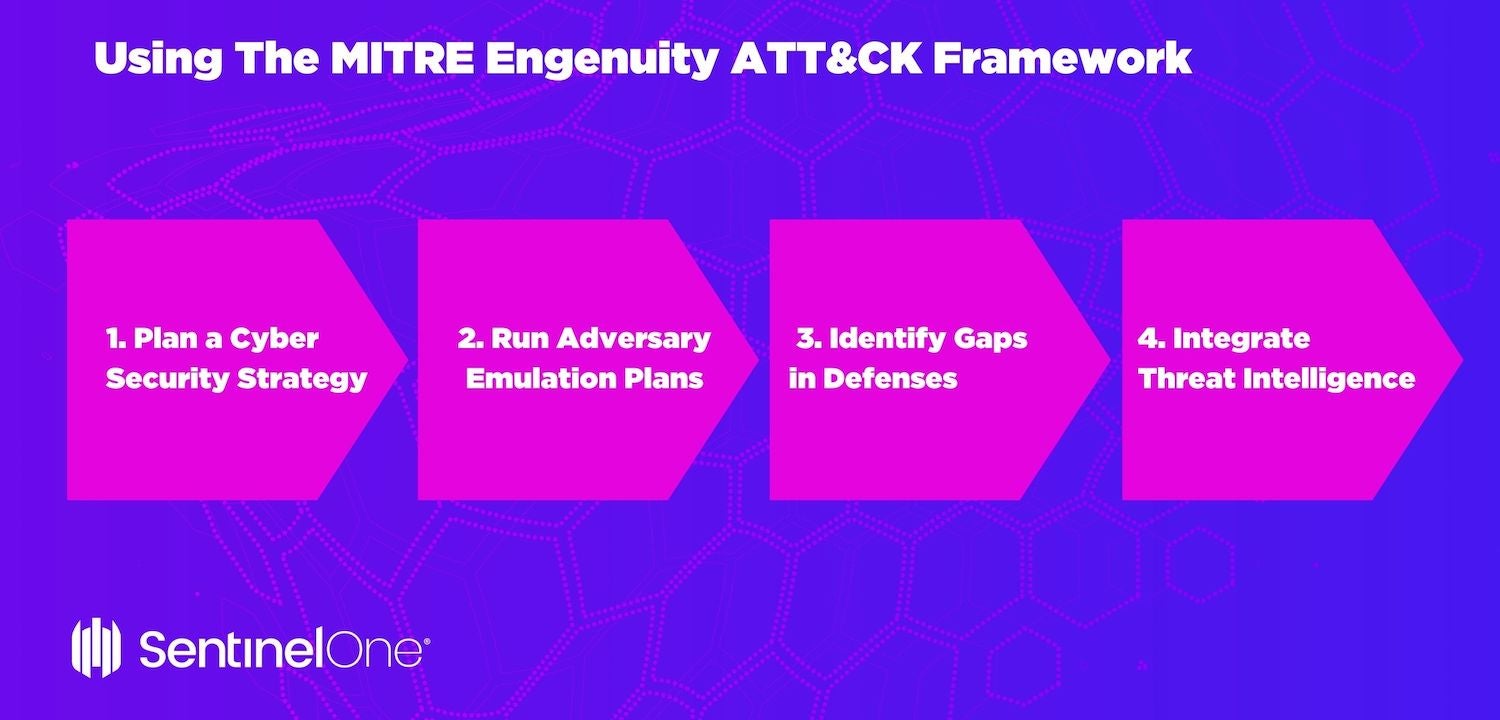

CISOやセキュリティチームは、以下のATT&CKフレームワークのベストプラクティスを活用し、セキュリティ態勢を強化できます:

1. サイバーセキュリティ戦略の策定

ATT&CKを活用してサイバーセキュリティ戦略を策定します。自組織のタイプに対して使用されることが知られている攻撃手法に対抗する防御体制を構築し、ネットワーク内でATT&CK手法の痕跡を検知するためのセキュリティ監視機能を整備します。

2.敵対者エミュレーション計画の実行

敵対者エミュレーション計画にATT&CKを活用し、レッドチームのパフォーマンスを向上させます。 レッドチーム は、特定の脅威に対する戦術と手法を定義するための一貫性のある高度に組織化されたアプローチを開発・展開し、環境を論理的に評価して防御が期待通りに機能するかを確認できます。

3. 防御のギャップを特定する

ATT&CKマトリックスは、ブルーチームが潜在的または進行中のサイバー攻撃の構成要素をより深く理解し、防御のギャップを特定してその解決策を実装するのに役立ちます。ATT&CKは、自組織がより脆弱な手法に対して推奨される是正措置と代償的統制を文書化します。

4. 脅威インテリジェンスの統合

ATT&CKは、脅威インテリジェンスをサイバー防御運用に統合できます。脅威を特定の攻撃者手法にマッピングすることで、脆弱性の有無を把握し、リスクを評価し、それらに対処するための実施計画を策定できます。

MITRE ATT&CKはセキュリティ製品をどのように評価するのか?

MITRE Engenuity ATT&CK 評価のエミュレーションは、攻撃者の既知のTTP(戦術・技術・手順)を模倣するように構築され、参加ベンダー各社の製品の有効性を判断するため、管理された実験室環境で実施されます。MITRE Engenuityによれば:

「(ATT&CK)評価では、特定の攻撃者の『スタイルに沿った』テスト手法である攻撃者エミュレーションを採用しています。これにより、テスト対象として関連性の高いATT&CK技術のサブセットを選択できます。エミュレーション計画の策定には、公開されている脅威インテリジェンスレポートを活用し、それをATT&CKにマッピングした後、その挙動を再現する方法を決定します。」

目的は、初期侵害から持続的侵入、横方向移動、データ窃取など、包括的で成功する攻撃の全段階を経る完全かつ論理的な攻撃を構築することです。&

MITRE Engenuityは評価過程でベンダーと協力するため、実質的にレッドチーム(攻撃側)の役割を担います。一方、MITRE Engenuityに対して検知・対応を提供するベンダーはブルーチームとなります。これにより「パープルチーム」が形成され、実環境で観測された既知のTTP(戦術・技術・手順)に基づき、侵入者が実際の攻撃で用いる可能性の高い手法を模倣することで、セキュリティ制御をリアルタイムで検証することが可能となります。

MITRE ATT&CK評価の重要性とは?

セキュリティソリューションのテストは長年問題を抱えており、実世界の能力を判断するには不適切でした。初期のEICARテストから、近年存在する専門的な第三者テストラボに至るまで、人工的なテストと実世界での有効性との間には常に大きな乖離がありました。ベンダー自身も、顧客が製品に対する安心感とトレーニングの両方を必要としていることを長年認識しており、当然ながら自社の強みを最大限に活かせる状況でソリューションをアピールしようと試みてきた。

MITREが提供するものは他に類を見ない。第一に、この評価は独立した中立的かつ公開されたテスト基準と結果を提供する。重要なのは、ベンダー製品同士を比較評価したり順位付けしたりしない点だ。目的は、製品が攻撃の特定段階にどう対応するかを示すことにある。これにより、企業ユーザーは自社が採用済み、あるいは採用を検討中の製品が実環境でどのように動作するかを理解しやすくなります。

第二に、後述する注意点はあるものの、現在利用可能な手法の中で最も実環境に近い体験を提供します。観測された実環境で確認されたTTP(戦術・技術・手順)を段階的に適用し、攻撃ライフサイクル全体の挙動を模倣することで、既知・未知マルウェアサンプルの集積に対するテストよりも、製品の実戦性能に関するはるかに深い洞察を得られます。

MITRE ATT&CKエンタープライズ評価の歴史とは?

MITRE Engenuity ATT&CK評価は2018年に開始されました。MITRE Engenuityは既知の高度脅威グループに関するナレッジベースを維持し、毎年評価テスト用に模倣する敵対グループ(複数可)を選定します。現在および過去の評価の詳細な結果は、MITRE Engenuity ATT&CK評価参加者比較ツールに掲載されています。

APT 3 (2018)

APT3は中国を拠点とする脅威グループで、2010年に活動を始め、中国国家安全部(中国情報機関)と関連があるとされる。APT3はゴシックパンダ、Pirpi、UPSチーム、バックアイなど様々な名称で知られ、航空宇宙、防衛、ハイテク、通信、運輸産業における攻撃に関与しています。

APT3の動機は、民間組織や政府から重要情報を窃取し、中国の政治的・経済的・軍事的目標を達成することにある。当初は米国企業を標的としていたが、現在は香港の政治的反対派グループに焦点を移している。

APT3のテストプロセスは2つのシナリオに分かれています。最初のシナリオではCobaltStrike、2つ目はPowerShell Empireを使用しました。攻撃シナリオは以下の運用フローで構成されました:

- コマンド&コントロール設定

- ツール準備

- 初期侵害

- 初期情報収集

- アクセス権限の拡大

- 永続化確立

- 知的財産窃取

APT29 (2019)

APT29 は、2008 年頃に活動を始めたロシアを拠点とする脅威グループであり、ロシアの対外情報局(SVR)に帰属するとされる。APT29はCozy Bear、The Dukes、StellarParticle、Dark Haloなど様々な名称で知られ、欧州諸国やNATO加盟国、シンクタンクに対する攻撃に関与したとされる。

Cozy Bear は、2015 年の民主党全国委員会へのハッキング、およびその後のソーシャルメディアを介した選挙干渉 ボットネット で最もよく知られています。APT29の動機は、対立する政治的・経済的・軍事的立場を持つ主権国家や政府に対する攻撃にある。APT29は高度な技術と豊富な資金力を有し、ステルス性とカスタムマルウェアで知られるグループである。

APT29のテストプロセスは2つのシナリオに分かれていた——最初のシナリオでは広範な「強奪型」手法(同グループの大型スピアフィッシングキャンペーンを模倣)、2つ目は標的型「低速・低頻度」手法を用いた。攻撃シナリオは、以下の操作フローで構成されていました。

- コマンド&コントロールの設定

- ツール準備

- 標的型初期侵害または広範な初期侵害(強奪型攻撃)

- ステルスツールキットの展開

- ステルス情報収集

- 運用上のクリーンアップ

CarbanakとFIN7 (2020)

CarbanakとFIN7はロシア関連の攻撃者であり、いずれもCarbanakマルウェアを使用するが、別個の脅威グループとして追跡されている。Carbanakは2014年に初めて発見され、主に米国、ドイツ、中国、ウクライナの銀行ネットワークや金融機関を標的としている。

Carbanakは銀行および数千の個人顧客から9億ドル以上を窃取したと主張している。 FIN7は2015年半ばに初めて確認され、米国の小売業、飲食店、ホスピタリティ業界を標的としている。FIN7は被害者から10億ドル以上を盗んだと主張している。

Carbanak/FIN7のテストプロセスは2つのシナリオに分かれていた——1つ目は金融機関を標的とし、2つ目はホテル経営者を標的とした。攻撃シナリオは以下の運用フローで構成されていた:

- コマンド&コントロール環境の構築

- ツールの準備

- 標的への初期侵入

- アクセス権限の拡大

- 持続性の確立

- 不正な資金移動またはホテル決済情報の窃取

MITRE ATT&CK 2021 評価の新要素とは?

2021年4月に公表された結果は、金融脅威グループであるCarbanakとFIN7のエミュレーションに焦点を当てています。

CarbanakとFIN7はいずれも、広範な影響を及ぼした実績が十分に記録されています。Carbanakは銀行および1,000人以上の個人顧客から累計9億ドルを窃取したとされています。FIN7は、世界中の被害者から1,500万件以上の顧客クレジットカード情報を窃取したとされるグループです。

その悪意ある活動の主な目的は、デビットカード情報などの金融資産を企業から盗むこと、あるいは財務部門従業員のコンピューターを通じて金融データにアクセスし、オフショア口座への電信送金を行うことです。&

2021年のATT&CK評価では、2つの重要な進化が導入されました:Linux環境でのテストと、保護テストの追加です。MITRE Engenuityはまた、特定のATT&CK評価における相対的なベンダーパフォーマンスを比較・理解するためのツールであるATT&CK Navigatorを公開しました。これは特定のATT&CK評価におけるベンダーの相対的なパフォーマンスを比較・理解するためのツールです。

MITRE ATT&CKツールとリソース

MITRE Engenuityは評価の生のデータ結果のみを公開しています。データの解釈と結論の導出は読者の責任です。SentinelOneチームは結果の理解を支援するため、ホワイトペーパーMITRE ATT&CK 評価 – Carbanak と Fin7 を公開しています。

さらに詳しく学びませんか?SentinelOne は脅威ライフサイクルのあらゆる段階で、お客様のビジネスを積極的に保護します。

Mitre Attack Framework FAQs

MITRE ATT&CKフレームワークは、現実世界の攻撃者の戦術、技術、手順に関する公開ナレッジベースです。セキュリティチームはこれを利用して、敵対者の動作を理解し、弱点を特定し、防御を強化します。このフレームワークは、初期アクセスからデータ窃取に至る攻撃の全段階を網羅しています。

MITRE ATT&CKのテクニックは、攻撃者がアクセスを取得する方法、横方向に移動する方法、特権を昇格させる方法、検出を回避する方法、データを収集する方法などを網羅しています。例としては、フィッシング、認証情報ダンプ、コマンド&コントロール、持続性確保手法などが挙げられます。各手法には、その使用方法や攻撃者が好んで使用するツールに関する詳細が記載されています。

NISTはセキュリティ制御、リスク管理、コンプライアンスに関する標準とガイドラインを提供します。

MITRE ATT&CKは、実際の攻撃者が実環境でどのように行動するかに焦点を当てた戦術マトリクスです。NISTがルールを設定するのに対し、MITRE ATT&CKは攻撃者が実際に何を行い、それらをどのように発見するかを示します。

主な目的は、組織が攻撃者の行動を理解し予測する手助けをすることです。このフレームワークは現実世界の攻撃手順の青写真を提供し、脅威が重要なシステムに到達する前に検知・阻止することを容易にします。セキュリティチームはこれを用いて検知、対応、防御戦略を改善します。

MITRE ATT&CKを使用することで、現実世界の脅威に対する現在の防御体制をテストできます。これにより、防御の隙間を特定し、検知範囲を可視化し、改善の優先順位付けが可能になります。セキュリティチームは、攻撃者の手口や、それらに対処するために修正または追加が必要な制御策を明確に把握できます。

このフレームワークは、防御策が捕捉できる攻撃手法と捕捉できない攻撃手法を可視化します。アラートをATT&CKにマッピングすることで、セキュリティホールを塞ぎ、投資の優先順位付けを行い、インシデントへの対応を迅速化できます。セキュリティ態勢を評価・強化するための体系的な手法を提供します。

まず、セキュリティアラートやインシデントをATT&CKの手法にマッピングすることから始めます。ギャップ評価を実行し、監視を改善するために活用してください。シミュレーションを実行し、特定の戦術を探し出し、防御を調整できます。

攻撃者の行動についてスタッフを訓練し、進化する脅威を追跡するためにフレームワークを活用してください。特に、脅威が変異する前や変異した際に監視を続けることが重要です。

MITRE ATT&CK 評価は、セキュリティ製品を現実世界の攻撃者の行動に対してテストします。ベンダーは既知の手法に対する検知・対応能力で評価されます。組織はこれらの結果を活用し、実際の脅威に対処できるセキュリティツールを選択し、効果的な検知における潜在的な弱点を把握します。