ハッシュは暗号技術と情報セキュリティにおける基礎概念です。本ガイドではハッシュの原理を探求し、暗号ハッシュ関数の仕組みと機密データ保護における重要性を解説します。

さまざまなハッシュ関数の種類、その特性、パスワード保存、データ整合性検証、デジタル署名などの一般的な用途について学びましょう。特定のユースケースに適したハッシュ関数の選択方法と、組織内で安全なハッシュ処理を実装する方法を発見してください。

ハッシュアルゴリズムとは?

ハッシュは、MD5(Message Digest 5)やSHA(Secure Hash Algorithm)などのハッシュアルゴリズムの出力です。これらのアルゴリズムは基本的に、任意のデータまたは「メッセージ」に対して、一意で固定長の文字列——ハッシュ値、または「メッセージダイジェスト」——を生成することを目的としています。コンピュータ上のあらゆるファイルは、最終的には二進形式で表現可能なデータに過ぎないため、ハッシュアルゴリズムはそのデータを受け取り、複雑な計算を実行し、計算結果として固定長の文字列を出力します。この結果がファイルのハッシュ値、すなわちメッセージダイジェストとなります。

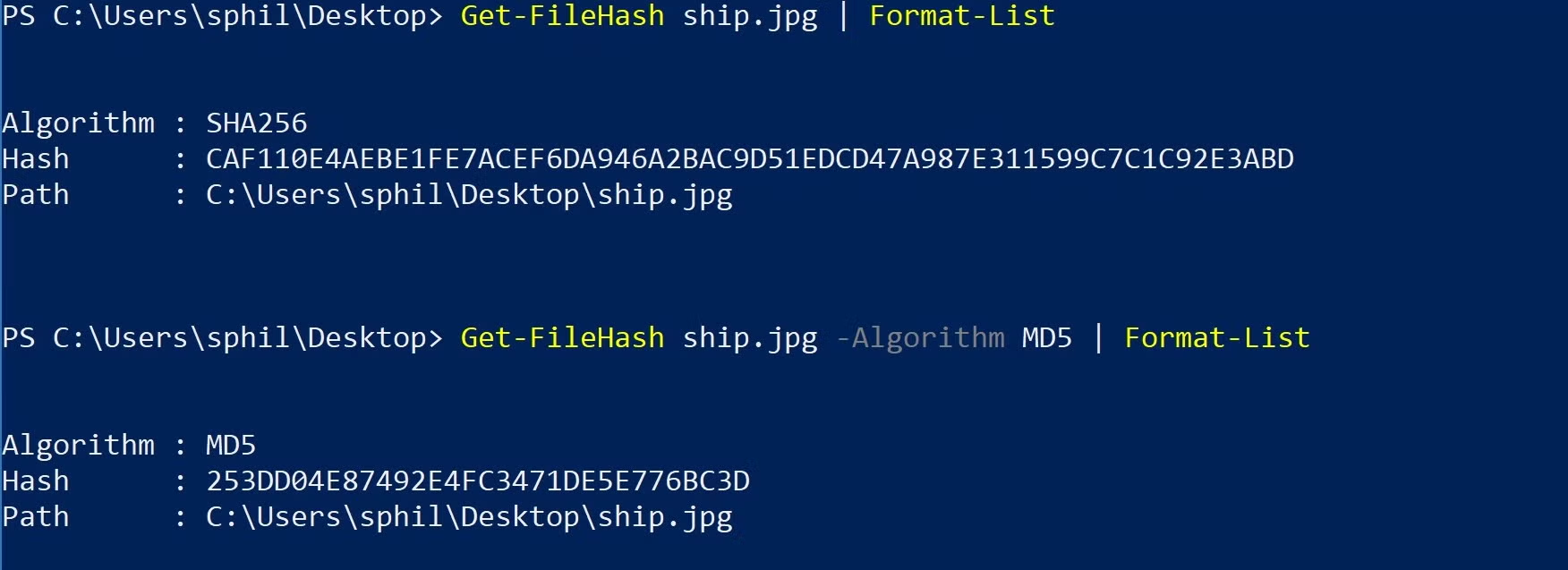

Windows 10 でファイルのハッシュ値を計算するには、PowerShell の組み込み Get-FileHash コマンドレットを使用し、ハッシュ値を取得したいファイルのパスを指定します。デフォルトでは SHA-2 256 アルゴリズムが使用されます。

ファイルパスの後に -Algorithm スイッチを指定することで、別のアルゴリズムに変更できます。結果を Format-List に渡すと、より読みやすい出力が得られます:

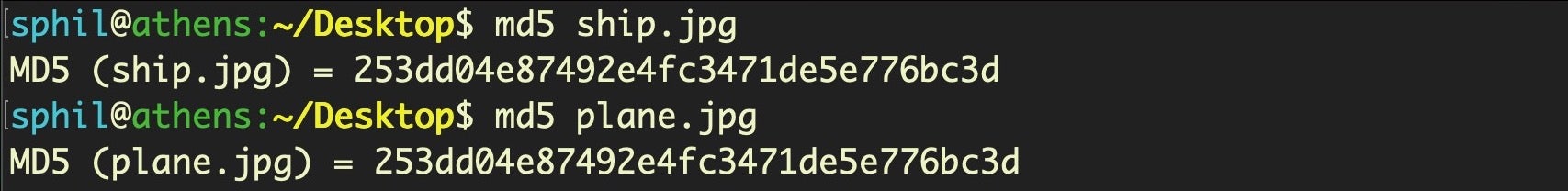

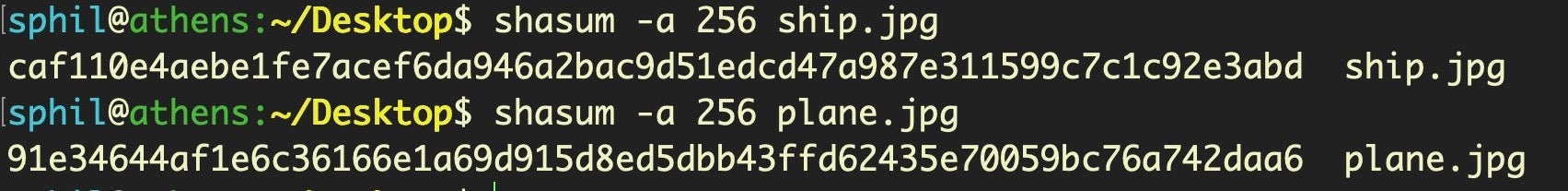

MacおよびLinuxユーザー向けには、コマンドラインツールshasumおよびmd5 が同様の目的を果たします。後ほど見るように、Windows、Mac、Linuxのいずれを使用しているかに関わらず、特定のファイルとハッシュアルゴリズムに対してはハッシュ値は同一になります。

ハッシュによる同一性の確立方法

ハッシュは逆算できないため、ハッシュアルゴリズムによるファイルのハッシュ結果を知っただけでは、ファイルの内容を再構築することはできません。しかし、内容に関する情報を一切知らなくても、2つのファイルが同一かどうかを判断することは可能です。

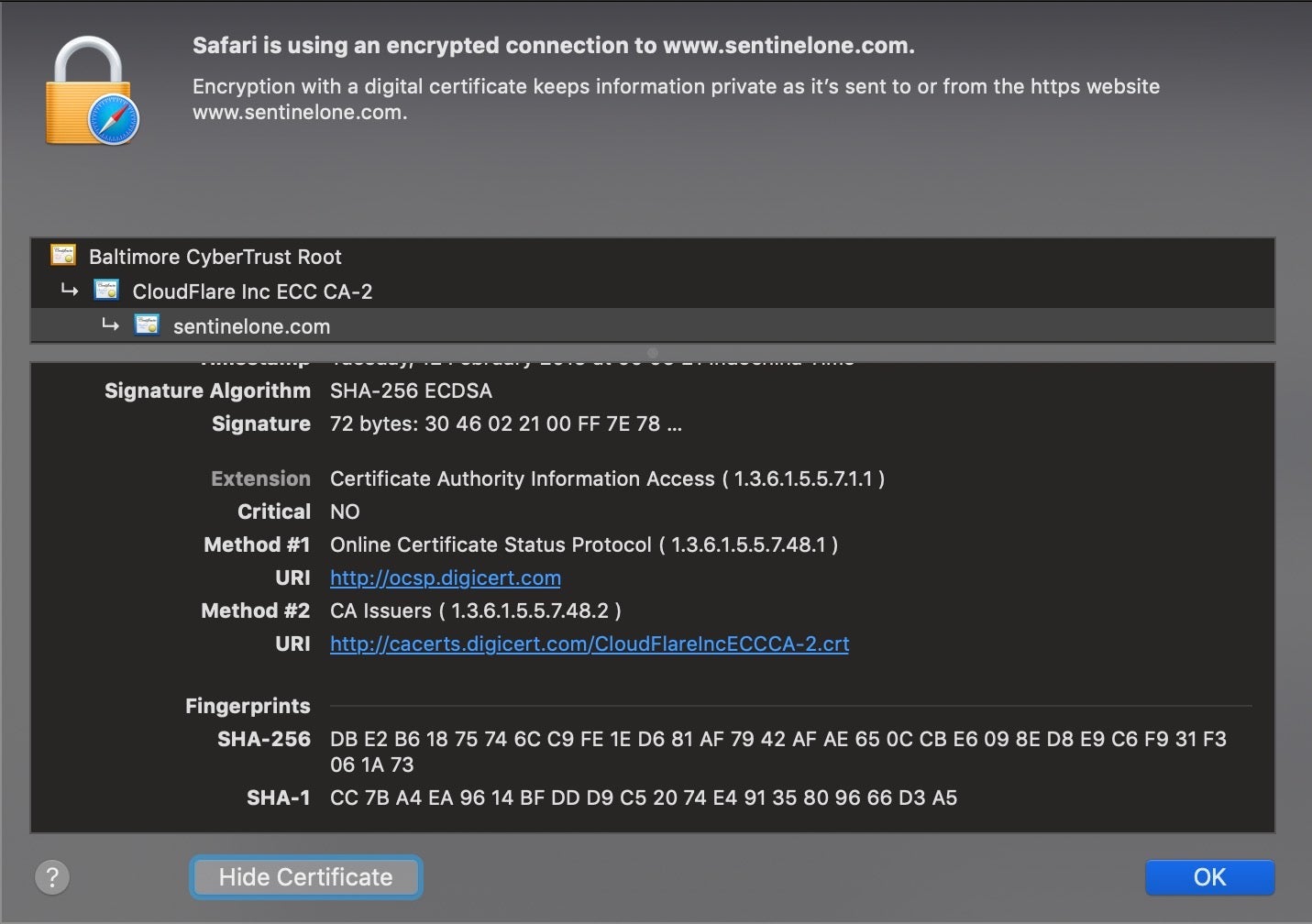

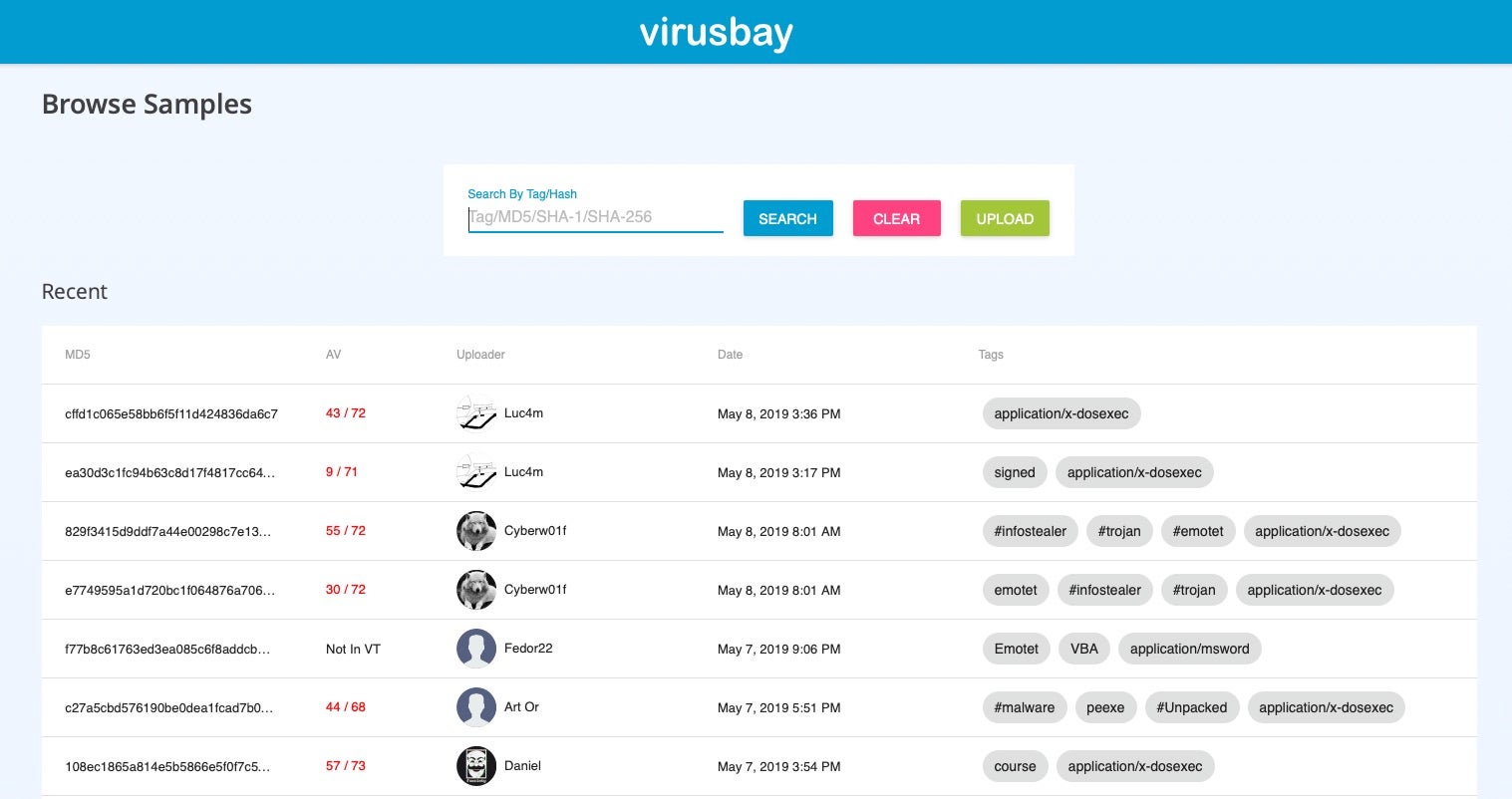

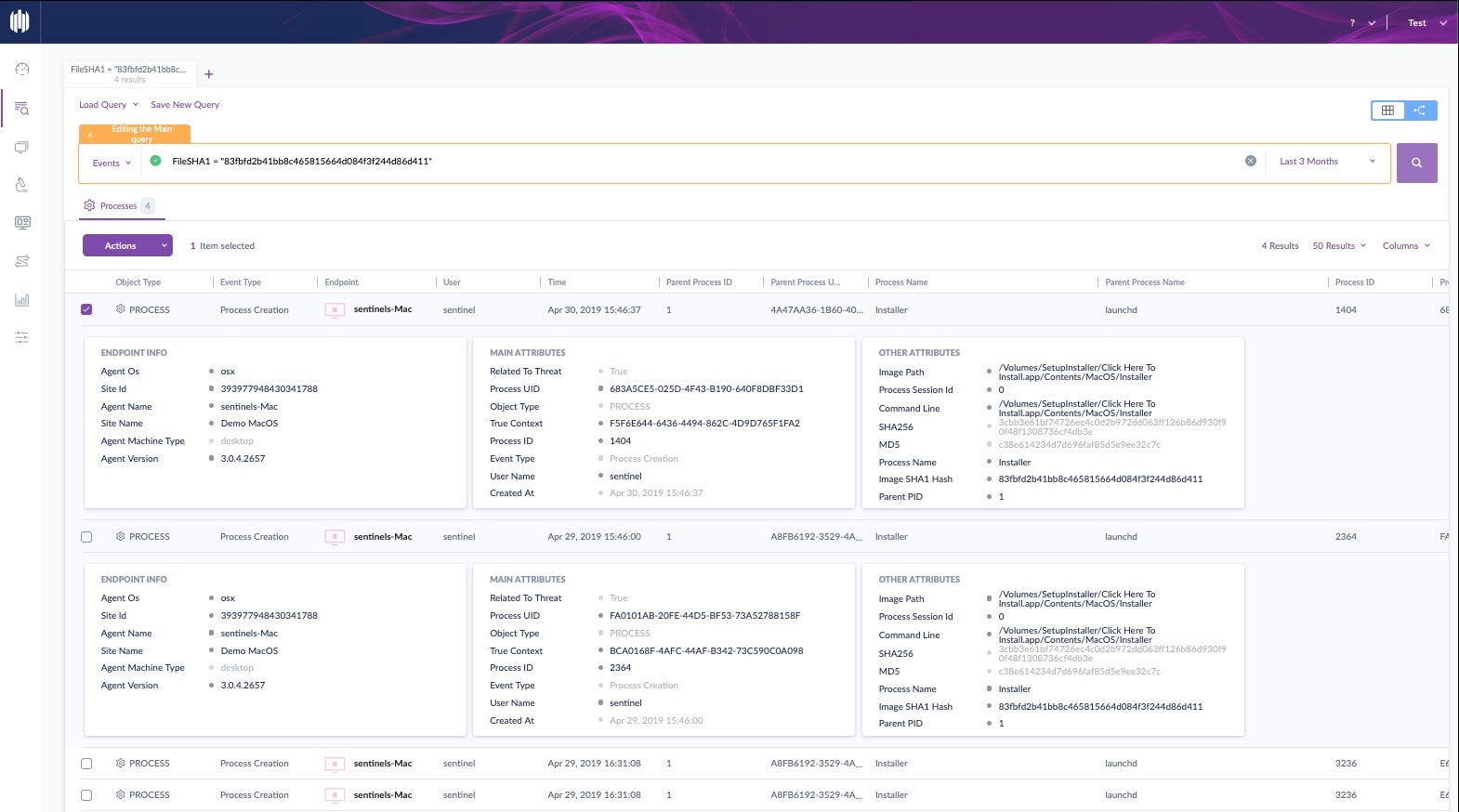

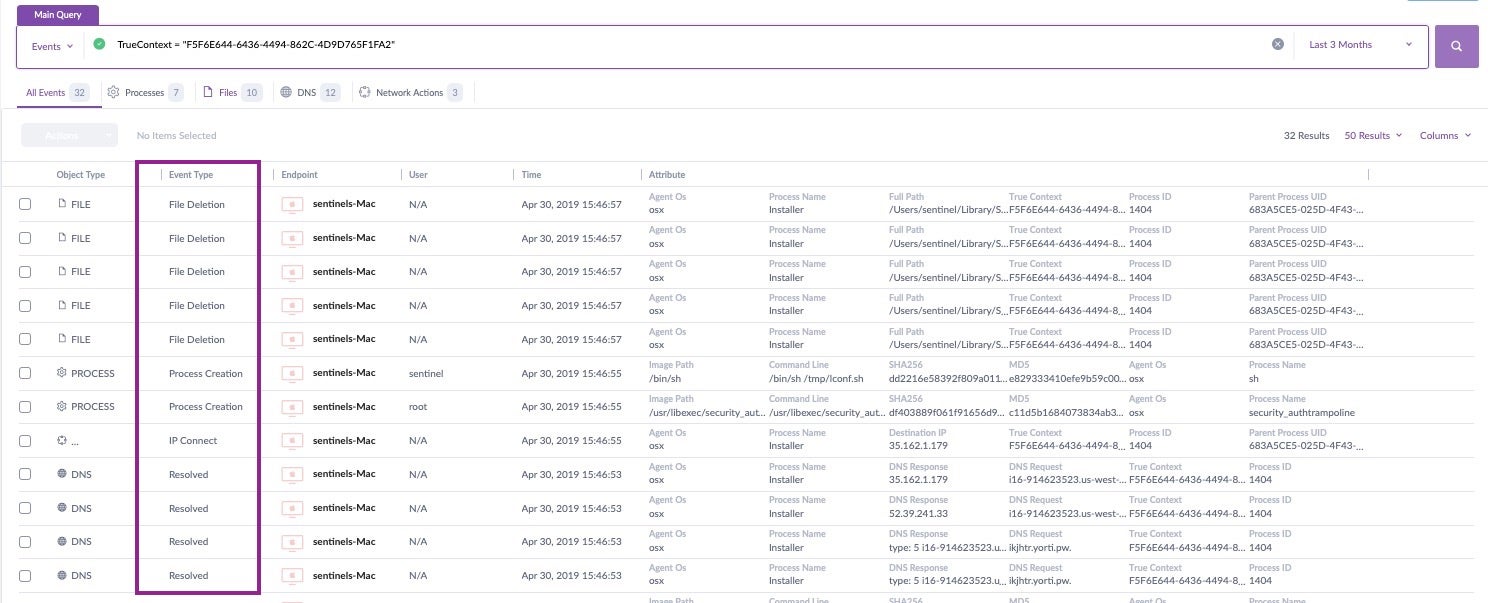

このため、結果が一意であるという考え方はハッシュの概念全体において根本的です。もし異なる2つのファイルが同じダイジェストを生成できるなら、それは「衝突」となり、そのファイルの信頼できる識別子としてハッシュを使用できなくなります。 衝突が発生する可能性は小さいものの、全くないわけではなく、これがSHA-1やMD5に代わってSHA-2のようなより安全なアルゴリズムが採用された理由です。例えば、以下の2つのファイルの内容、 ship.jpg と plane.jpg は、単純な目視検査で明らかなように明らかに異なるため、異なるメッセージダイジェストを生成するはずです。 しかし、MD5で値を計算すると衝突が発生し、ファイルが同一であると誤って示してしまいます。ここではmacOSのターミナル.appを使用したコマンドラインからの出力ですが、 SHA-2 256でハッシュ値を計算してみましょう。これで、ファイルが予想通り確かに異なることを示す、より正確な結果が得られます:& ファイルの固有識別子があれば、この情報を様々な方法で活用できます。一部のレガシーなアンチウイルスソリューションは、ファイルの内容や動作を検査せずに、ハッシュ値のみに基づいてファイルが悪意のあるものかどうかを判断しています。これらは、既知のマルウェアに属するハッシュ値の内部データベースを保持することで実現します。システムをスキャンする際、AVエンジンはユーザーのマシン上の各実行可能ファイルのハッシュ値を計算し、マシン上の各実行可能ファイルのハッシュ値を計算し、データベースとの一致を確認します。 これは、初期段階では 洗練された解決策に見えたかもしれませんが、後知恵で考えるとハッシュ値に依存することの欠陥は明らかです。 まず、マルウェアサンプル数が爆発的に増加したため、シグネチャデータベースの維持は単純にスケールしない課題となった。1日あたり50万以上のユニークなマルウェアサンプルが出現していると推定されている。これは、ハッシュ値に依存するアンチウイルスエンジンを欺き、サンプルを容易に認識させないようにできるとマルウェア作成者が気づいたことが主な要因と考えられます。攻撃者がファイル末尾に1バイトを追加するだけで、異なるハッシュ値が生成されるのです。 これは非常に単純なプロセスであるため、マルウェア作成者は プロセスを自動化できるため、同じURLが数秒ごとに異なるハッシュ値を持つ同じマルウェアを被害者に配信する仕組みです。 第二に、従来のアンチウイルスソフトの欠陥は、脅威を検知するには事前知識が必要である点に常にありました。そのため、既知のハッシュ値データベースに依存するアンチマルウェアソリューションは、設計上、次の攻撃に対して常に一歩遅れることになります。 もちろん、その解決策は 行動ベースのAI を活用しを採用し、多層防御アプローチを取るセキュリティソリューションです。 しかし、ハッシュ値に価値がないわけではありません!むしろ、ファイルを一意に識別できることは依然として重要な利点があります。コード署名やSSLなど、多くの場面でデジタル署名や証明書にハッシュ値が提供され、ファイルやウェブサイト、ダウンロードの真正性を確認するのに役立っています。 ハッシュ値は、セキュリティ研究者、SOCチーム、マルウェアハンター、リバースエンジニアにとっても非常に有用です。SentinelOne やその他の多くの 技術レポートやSentinelOne、その他の場所でよく見かけるのは、侵害の兆候(Indicators of Compromise)を共有することです。ハッシュ値を使用することで、研究者はマルウェアサンプルを参照し、VirusTotalやVirusBay、Malpediaおよび MalShare。 脅威ハンティングもハッシュ値のおかげで容易になります。SentinelOne管理コンソールでハッシュ値を使用してIT管理者が自社の全デバイスにわたって脅威を検索する例を見てみましょう。 特定のマシンで脅威を検知し、そのファイルがネットワーク全体に存在するか確認したい場合、ハッシュは非常に有用です。SentinelOne管理コンソールの「可視性」アイコンをクリックし、新しいクエリを開始します。この例では、ファイルの SHA1 ハッシュを使用し、過去 3 か月間にそのファイルが存在したかどうかを調べます。 素晴らしい、いくつかの事例が確認できました。しかし、魔法はここで終わりません。ハッシュ検索は私たちをTrueContext IDにたどり着きました。ここからさらに掘り下げ、このファイルが具体的に何を行ったのか——作成したプロセス、どのファイルを変更したか、どのURLにアクセスしたかなどを確認できます。要するに、ファイルのハッシュからわずか数クリックで攻撃の全ストーリーを構築できるのです。 ハッシュはコンピュータセキュリティの基礎的なツールであり、衝突を回避する安全なハッシュアルゴリズムを使用すれば、2つのファイルが同一であるかどうかを確実に判断できます。とはいえ、前述のように、2つのファイルは同じ動作と機能を持ちながら必ずしも同じハッシュを持つとは限らないため、アンチウイルス検出においてハッシュの同一性に依存するアプローチには欠陥があります。 それにもかかわらず、セキュリティアナリストにとってハッシュはIOCの共有や脅威ハンティングなどに依然有用であり、コンピュータ・ネットワークセキュリティ分野で働くなら日常的に遭遇することでしょう。 この記事が気に入りましたか? LinkedIn、Twitter、YouTube または Facebook でご覧いただけます。

ship.jpgのハッシュ値が、先ほどのPowerShellで取得した値と同じであることが確認できます:

ハッシュは何に使われるのか?

脅威ハンティングにおけるハッシュの利点

結論

サイバーセキュリティについて詳しく読む

ハッシュに関するよくある質問

ハッシュ化は、データを固定長の文字列に変換する一方通行の暗号化技術です。このプロセスを逆にして元のデータを取り戻すことはできません。デジタル指紋のように機能します——同じ入力は常に同じハッシュを生成しますが、異なる入力は全く異なる出力を生成します。ハッシュ化はパスワードを保護し、ファイルの完全性を検証し、データが改ざんされていないことを保証します。ブロックチェーン技術やデジタル署名には不可欠です。

一般的な例として、単語「hello」をSHA-256ハッシュ処理すると「2cf24dba4f21d4288094c30e2ede82c380cac19544bb5c4ab02f5b2db38500d3”となります。たった1文字を「Hello」に変更するだけで、全く異なるハッシュ値が生成されます。パスワードシステムはハッシュ化を利用します——パスワードを作成すると、ハッシュ化されて保存されます。ログイン時には、入力したパスワードがハッシュ化され、保存されたハッシュと比較されます。ファイル整合性チェックも、変更を検出するためにハッシュ化を使用します。

ハッシュ処理は不正な変更を検知することでデータの完全性を保証します。データベースが侵害されてもパスワードを読み取れないように保護します。ファイルのダウンロードが破損したりマルウェアに感染したりしていないことを確認できます。ハッシュ処理はデジタル署名や安全な通信プロトコルを可能にします。ブロックチェーン技術や暗号通貨のセキュリティの基盤です。ハッシュ処理がなければ、データが送信中や保存中に変更されていないことを信頼できません。

主なハッシュファミリはMD(メッセージダイジェスト)、SHA(セキュアハッシュアルゴリズム)、RIPEMDです。MD5は128ビットのハッシュを生成しますが、現在では安全でないと考えられています。SHA-256は現在最も広く使用されており、256ビットのハッシュを生成します。SHA-3は最新の標準であり、古いアルゴリズムに取って代わるように設計されています。各タイプは、セキュリティ強度、ハッシュ長、計算要件が異なります。現代のシステムでは、セキュリティが重要なアプリケーションにはSHA-256またはSHA-3が好まれます。

ハッシュ化は一方向で不可逆的であるのに対し、暗号化は双方向で可逆的です。ハッシュ化は入力サイズに関わらず常に固定長の出力を生成します。暗号化の出力長は入力データによって異なります。ハッシュはデータの完全性を検証し、暗号化はデータの機密性を保護します。暗号化されたデータは正しい鍵で復号できますが、ハッシュ化されたデータを元に戻すことはできません。両者は異なるセキュリティ目的を果たし、しばしば連携して機能します。

ハッシュ処理は、元の情報を逆算することを不可能にすることでデータを保護します。攻撃者がハッシュ化されたパスワードを盗んだ場合でも、実際のパスワードを容易に特定することはできません。元のデータに少しでも変更を加えると、全く異なるハッシュが生成されるため、改ざんが検出可能です。ハッシュ化には暗号鍵を必要としないため、鍵が漏洩するリスクがありません。実際のコンテンツを公開せずにデータの完全性を検証できるため、パスワードの保存やファイルの検証に最適です。

ハッシュ処理は高速なデータ検索と検証を実現します。元のコンテンツを公開せずにデータの完全性を保証します。適切なハッシュ技術を使用すると、パスワードのセキュリティが大幅に向上します。ファイルの完全性チェックが簡単かつ信頼性の高いものになります。ハッシュ処理はブロックチェーン技術と安全な取引を可能にします。計算効率が高く、鍵管理を必要としません。デジタル署名と認証システムは、セキュリティのためにハッシュ処理に依存しています。データの重複排除と効率的なストレージ管理も、ハッシュ処理の恩恵を受けます。