ネットワークセキュリティは、現代のあらゆる企業にとって最優先事項です。多くの組織が分散型労働力を有し、複数のOSプラットフォームをサポートし、IoTデバイスの活用が増える中、組織のネットワークと、そのネットワークが運ぶ重要なデータのセキュリティを管理することは複雑な作業になり得ます。ネットワークと、そのネットワークが扱う重要なデータのセキュリティ管理は複雑な課題となり得ます。

ネットワークのセキュリティ確保を支援するツール、アプリケーション、ユーティリティは数多く提供されていますが、どこから始めればよいのか、また導入した対策が確実に保護していると言えるのでしょうか?この記事では、現代のネットワークセキュリティの基本を解説し、その第一歩を踏み出すお手伝いをします。

ネットワークセキュリティとは?

ネットワークセキュリティとは?サイバーセキュリティの世界では多くの用語が飛び交っているため、「ネットワークセキュリティ」という広範な用語の範囲を明確に把握するのは難しいかもしれません。まずは「ネットワークセキュリティ」とと「エンドポイントセキュリティ」を対比してみましょう。エンドポイントセキュリティがはデバイスを侵入や不正使用から保護することを指すのに対し、ネットワークセキュリティは組織内の相互接続されたデバイス全体(デバイス自体と、転送中および保存中のデバイス間通信データを含む)に適用される同様の保護対策です。

この定義は、エンドポイントセキュリティがネットワークセキュリティの重要な要素であることを意味します。侵害されたデバイスは、ネットワーク上の他のデバイスへの侵入の足掛かりとなる可能性があります。しかし、それだけでは終わりません。ネットワーク内のユーザーとデバイスの両方をどのように制御し、異常な行動をどのように検知して対応するかという問題もあります。

ネットワークセキュリティには、パスワード管理、二要素認証、さらには指紋認証や顔・網膜スキャンといった三要素認証など、資産を保護するために導入する方針や手順も含まれます。

ネットワークセキュリティの重要性

かつて、組織はファイアウォールを設置し、その侵入不可能な壁の内側ですべての活動を行っていました。しかし、組織の業務形態が変化し、攻撃者のツール・戦術・手順も進化する中で、ファイアウォールへの依存だけでは不十分になってきています。

多くの組織がクラウドやハイブリッドクラウド技術、モバイルデバイス、リモートワーカー、そしてタイムゾーンを超えたコミュニケーションを利用または移行している現在、すべてのユーザーが企業ネットワーク上で隣り合って快適に作業していることを期待するのは現実的ではありません。

さらに重要なのは、ファイアウォールのみに依存することは単一障害点となることです。境界に対する サービス拒否 攻撃はさておき、現代のネットワークは、サプライチェーン攻撃、DNSハイジャック、フィッシング、スピアフィッシングキャンペーン、ファイルレスマルウェアなど、その例を挙げればきりがありません。現代の脅威環境は、セキュリティを端に集中させた「鉄の箱」数台に依存するのではなく、エンドポイント全体に分散させる必要があることを本質的に意味します。そうしなければ、その薄い外層が突破された時点でネットワーク全体が完全に脆弱化します。

ネットワークセキュリティは外部脅威だけでなく、内部脅威によるデータや企業資産の不正利用・悪用も対象とする。例えば、全医療業界のデータ侵害事件の約3分の1は、不正行為または人的ミスによる内部関係者によるものとされています。金融セクターでは、60%のサイバー攻撃は、特権ユーザー、サードパーティパートナー、または悪意のある従業員に起因するとされています。

現代のネットワークセキュリティはどのように機能するのか?

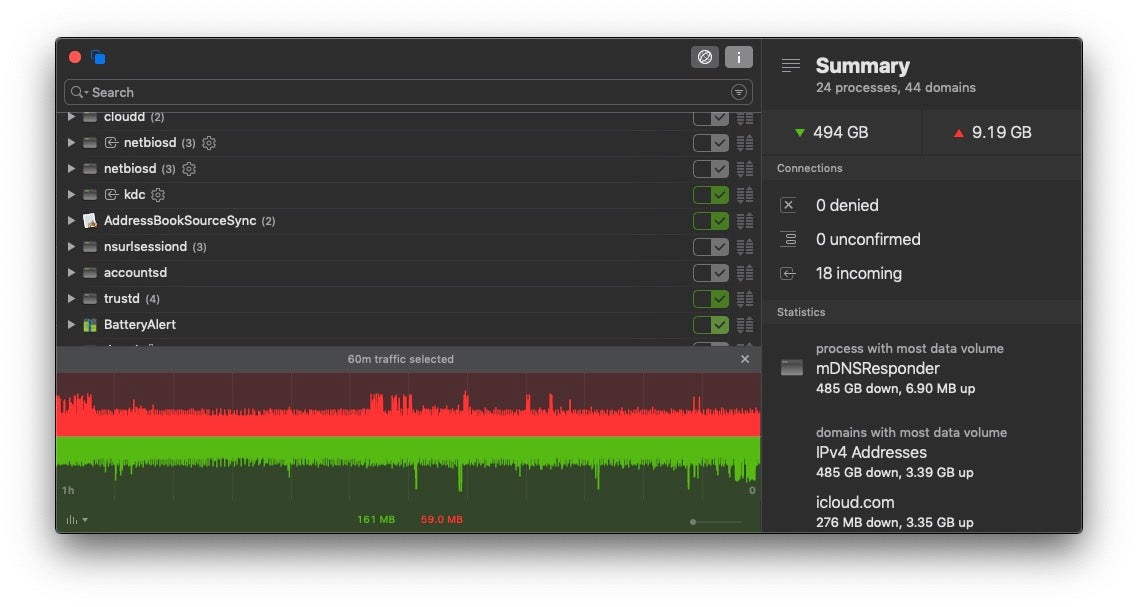

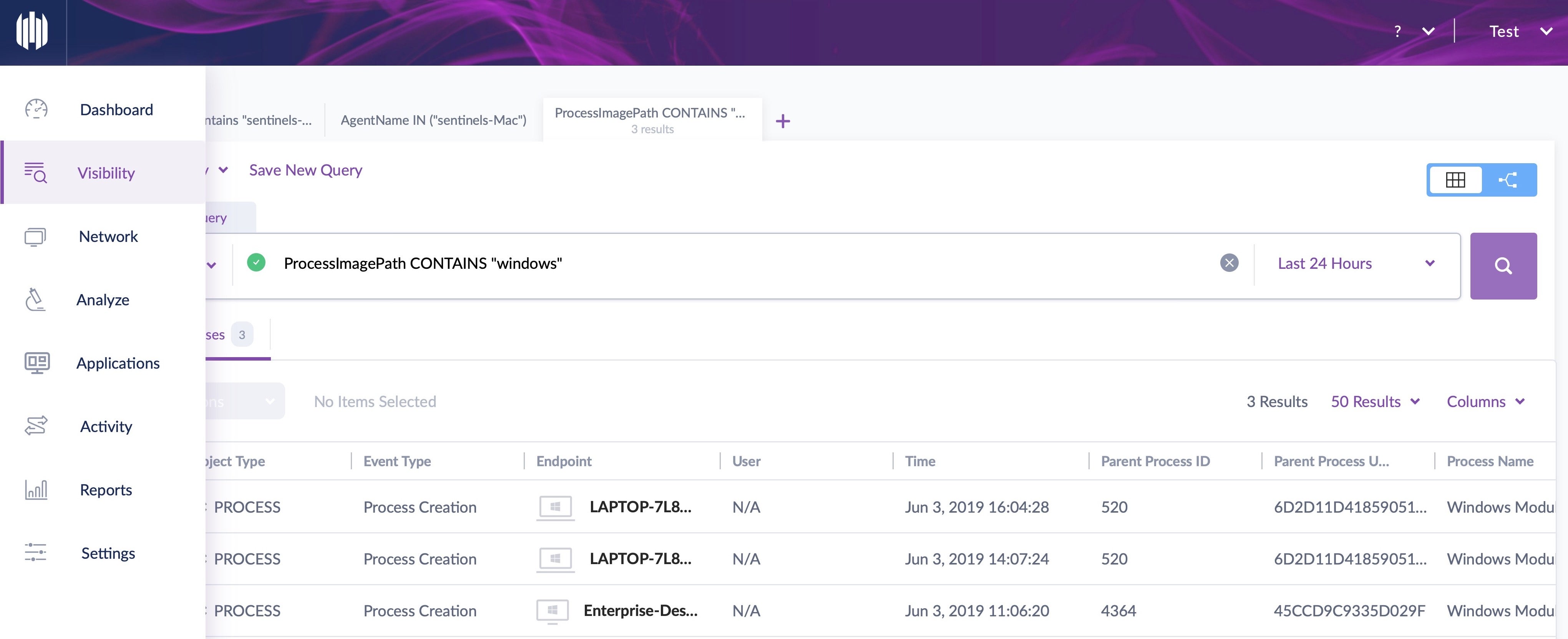

境界線以上の保護が必要であるため、現代のネットワークセキュリティは多層防御アプローチを採用しています。可視性がすべてのはじまりです。見えない脅威から守ることはできないからです。したがって、現代のネットワークセキュリティでは、すべてのエンドポイントに保護機能を実装し、管理者がトラフィック(暗号化トラフィックを含む)を可視化できることが求められます。多くの脅威アクターがすでに SSL証明書やhttps接続を利用しているからです。

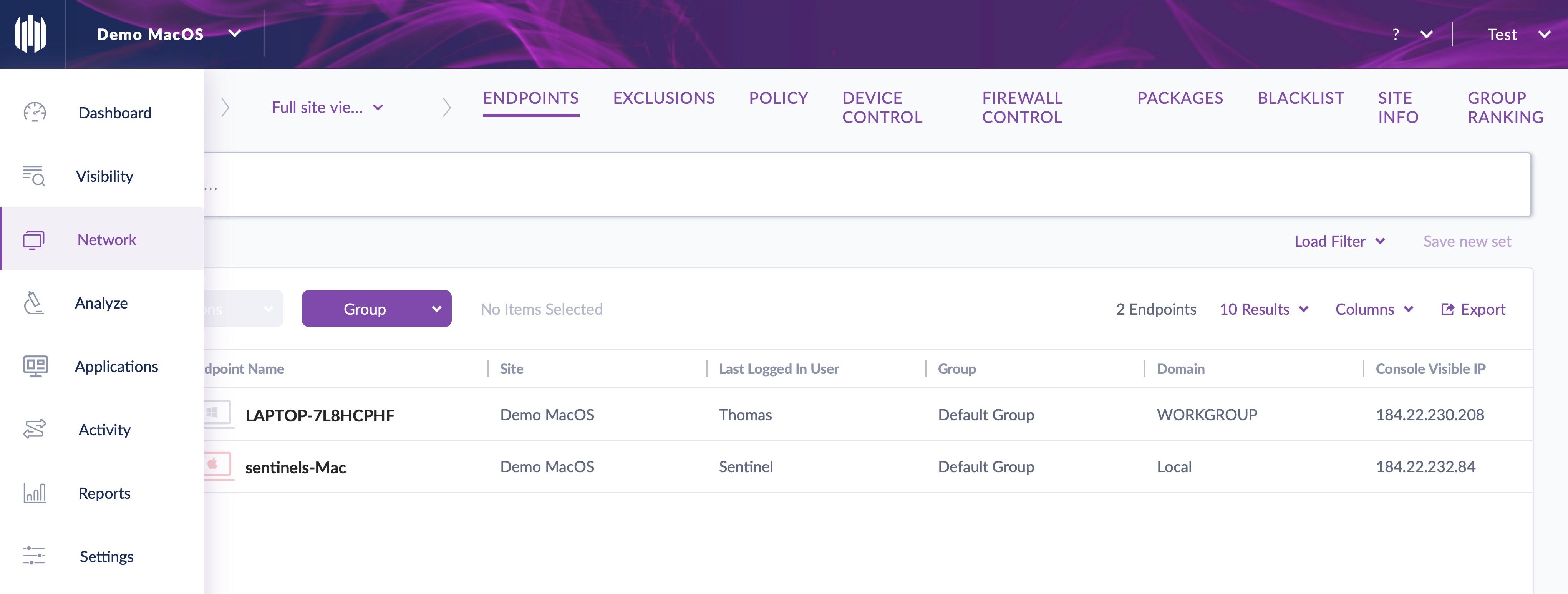

可視性が確保できたら、まず予防策を検討することで多層防御を適用できます。不正使用をブロックするアクセス制御ポリシーを確実に導入し、許可されたユーザーのアクセスを必要な資産に限定してください。例えば、多数のIoTデバイスが接続されているネットワークがある場合、それらのデバイスが本来の機能に関係のないネットワークの大部分にアクセスする必要は全くありません。

デバイスには、アプリケーションファイアウォール制御を組み込んだセキュリティソフトウェアも導入すべきです。これにより、ネットワーク管理者はすべてのエンドポイントとの間で許可されたトラフィックを管理できます。さらに、悪意のある USB やその他の周辺機器からの攻撃を防ぐための デバイス制御 も、エンドポイントで物理的にアクセス可能なポートを保護することでネットワークを保護する上で不可欠な要素です。&

防止の次に、多層防御の次の層は検知です。つまり、異常な動作を探し出し認識することです。これを行う最善の方法は 行動分析AI ソフトウェアですが、すべての「次世代」セキュリティソリューションが同等に優れているわけではありません。その有効性は特定のアルゴリズムよりも、AIが学習したデータセットに大きく依存します。

ネットワークセキュリティに対する現代的なアプローチとは、侵害が時として発生することを認識することです。攻撃対象領域は広大であり、決意した攻撃者に対して自社の予防策や検知策が無敵だと考えるのは甘いです。したがって、対応計画が必要です。検出された脅威を是正するために自律的な行動を取れるセキュリティソリューションの支援と協力が必要です。

長期的には、DevOpsやSecOpsマインドセットを組織管理に組み込む方法を検討してください。こうしたアプローチにより、ネットワークセキュリティは意思決定のあらゆるレベルで本質的な考慮事項となります。

ネットワークセキュリティはどのようにテストできるのか?

では、防御が十分かどうかをどう判断すればよいのでしょうか?ここでネットワークセキュリティテストが重要になります。脆弱性評価(一般に“ペネトレーションテスト“は、自社ネットワークへの攻撃をシミュレートし、ツール・人材・手順が攻撃者にどれだけ耐えられるかを検証します。防御の「ストレステスト」には技術力と許可が必要であり、事前に明確な制限と目的を合意した上で、資格を持つペネトレーションテスターが実施するのが最適です。

ペネトレーションテストの具体的な内容は、テスト実施者と合意した条件によって異なりますが、通常は3つの段階があります:脆弱性スキャン、詳細なペネトレーションテスト、発見された脆弱性に対するリスク分析です。

予備的なスキャンは、既知のCVE脆弱性を検出する自動化ツールで実施されることが一般的です。基本的な範囲をカバーする上で有用ではありますが、未報告の脆弱性に関する知見を提供したり、能動的または持続的な攻撃下での防御の強さをテストしたりすることはできません。

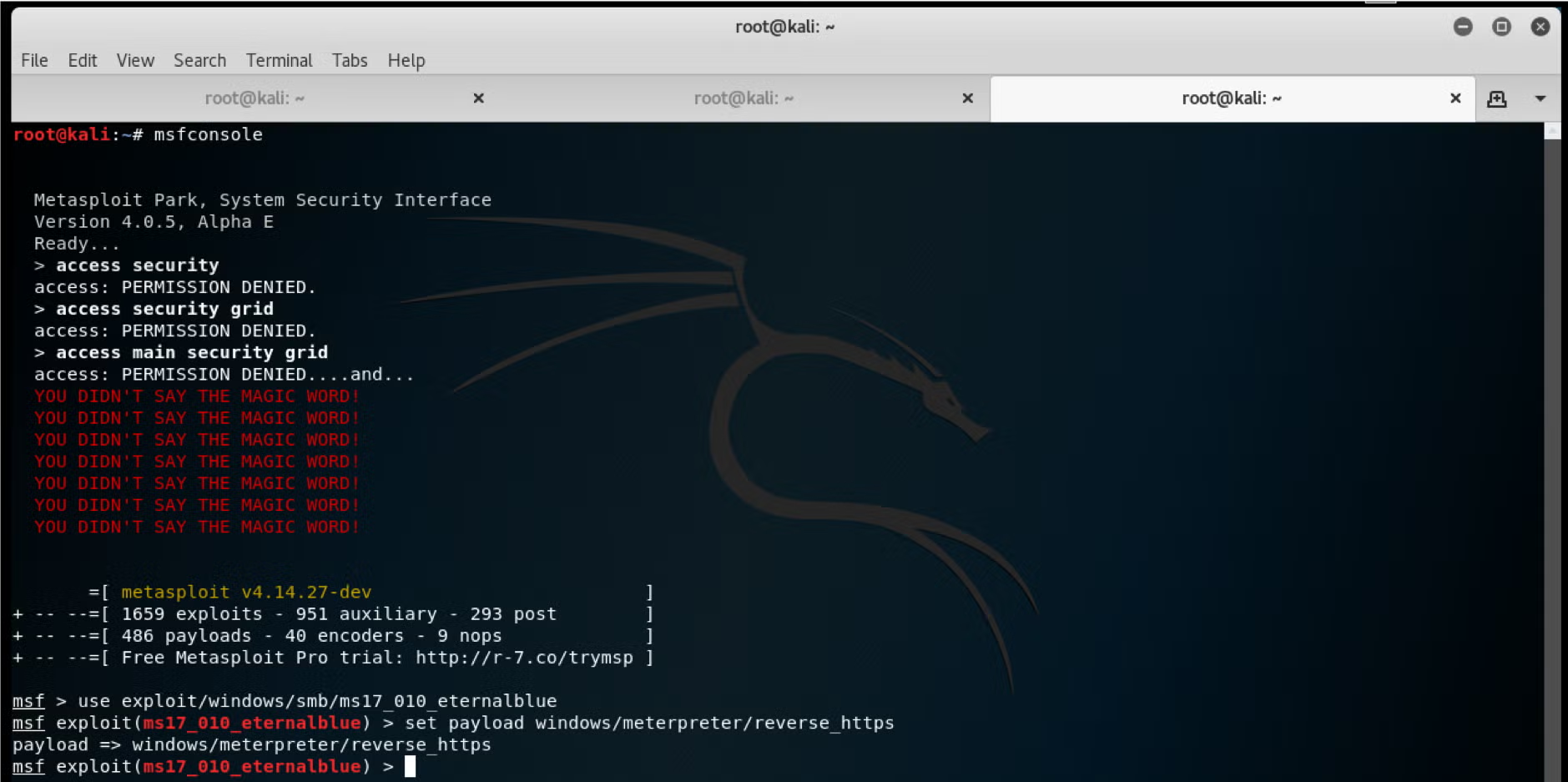

しかし、適切な資格を持つ「ホワイトハット」または「倫理的ハッカー」によって実施される場合、まさにその目的を果たすはずですが、テスト実施者と協力して、関与のルールとテストの範囲について合意することが重要です。一般的に使用されるツールには、metasploit、burp、wireshark、nmap などがあり、さまざまな方法が含まれます。内部ネットワーク上でドメイン管理者権限を取得する方法が紹介されている。ただし、テスターが「既製の」攻撃を実行するだけでなく、実際に自分の環境が提示する攻撃対象領域に合わせて攻撃をカスタマイズできることを確認してください。

ペネトレーションテスターがリスク分析段階を実施するか否かにかかわらず、優れた侵入テストの結果は、明確で理解しやすく項目化されたレポートであるべきです。高レベルの技術用語を並べた難解な内容であってはなりません。脆弱性を詳細に記述したものでなければなりません。問題の再現を可能にする明確な手順を期待し、要求してください。自社チームで再現できない場合、それが真のセキュリティ脆弱性であるか確認できません。

優れた侵入テスト担当者は、緩和策に関する推奨事項も提供すべきですが、これらは常に組織の他のニーズや優先事項を考慮して検討する必要があります。特定の脆弱性については、テスターまたは別のアナリストがリスク分析を実施すべきです。その脆弱性は財務リスク、データ損失の可能性、コンプライアンス違反を引き起こす可能性がありますか?悪用される可能性と、企業への潜在的な影響はどの程度ですか?

結論

組織が顧客や従業員が求めるサービスを提供することは重要ですが、そのためにはネットワークを保護する必要があります。優れたネットワークセキュリティは、知的財産や顧客データを保護するだけでなく、組織の評判も守ります。境界だけでなくネットワーク全体に複数の防御層を構築し、適切なポリシー・制御と次世代エンドポイントセキュリティソリューションを組み合わせることで、許可されたユーザーには必要なネットワークリソースへのアクセスを許可しつつ、攻撃を実行しようとする者をブロックできます。

SentinelOneソリューションがこの戦いでどのように役立つかご覧になりたい場合は、当社のお客様がSentinelOneを選んだ理由を語るを視聴いただくか、無料デモで実際に体験してみてください。

ネットワークセキュリティに関するよくある質問

ネットワークセキュリティとは、ネットワーク上を移動する、またはネットワークに接続するデータやリソースを保護する実践です。ファイアウォール、侵入検知システム、アンチウイルスソフトウェア、暗号化技術を用いて不正アクセスを遮断します。トラフィックの監視、アクセスポイントの制御、ポリシーの適用を通じて、攻撃者がデータを傍受したりマルウェアを仕込んだり、システムをさらなる攻撃の足掛かりとして利用するのを防ぎます。

ネットワークセキュリティがなければ、顧客記録、財務情報、独自の計画書などの機密データが盗まれたり改ざんされたりする可能性があります。攻撃はサービスを妨害し、評判を傷つけ、法的罰金につながる恐れがあります。優れたネットワークセキュリティは、従業員が安全に業務を行い、パートナーが安全に接続し、顧客がシステムを信頼できる環境を確保します。また、脅威が拡散して重大なダウンタイムを引き起こす前に、それを検知し阻止するのにも役立ちます。

主な構成要素には、送受信トラフィックをフィルタリングするファイアウォール、不審な動作を検知する侵入検知・防止システム(IDPS)、安全なリモートアクセスを実現する仮想プライベートネットワーク(VPN)、デバイス上のエンドポイント保護が含まれます。暗号化は転送中のデータを暗号化し、セキュリティ情報イベント管理(SIEM)ツールはログとアラートを収集します。これらの層が組み合わさることで、多層防御戦略が形成されます。

ネットワークセグメンテーションは、大規模なネットワークをアクセス制御が異なる小規模なゾーン(サブネット)に分割します。攻撃者が1つのセグメントに侵入しても、他のセグメントへ容易に移動できません。セグメンテーションはマルウェアの拡散を制限し、機密性の高いゾーンに異なるセキュリティルールを適用できるようにし、インシデントの封じ込めに役立ちます。

サーバー、ワークステーション、ゲストWi-Fiなど、機能別にデバイスをグループ化することで、各ゾーンに合わせた保護を適用できます。

認証は、通常パスワード、証明書、トークンを通じて、ユーザーが誰であるかを確認します。認可は、アクセス後に実行可能な操作(アクセス可能なサーバーなど)を決定します。アカウンティングはアクセス時間や使用リソースを記録し、行動をログに保存します。

これらAAAを組み合わせることで、正当なユーザーのみが接続し、許可された操作のみを実行し、監査やインシデント対応のために活動を追跡できることが保証されます。

攻撃者は、システムを機能不能にするため、サービス拒否攻撃(DoS)や分散型DoS攻撃を用いてシステムを氾濫させることがよくあります。中間者攻撃(Man-in-the-Middle)は、転送中のデータを傍受・改ざんします。フィッシングやソーシャルエンジニアリングは、ユーザーを標的にして認証情報を盗みます。マルウェア攻撃は、ウイルス、ワーム、ランサムウェアをデバイスに侵入させます。ポートスキャンや脆弱性悪用は、ソフトウェアや公開サービスの弱点を探ります。