Il Kerberoasting è un metodo di attacco che prende di mira gli account di servizio in Active Directory. Questa guida esplora il funzionamento del Kerberoasting, il suo potenziale impatto e le strategie di prevenzione efficaci.

Scopri l'importanza di monitorare gli account di servizio e di implementare politiche di password complesse. Comprendere il Kerberoasting è essenziale per le organizzazioni che desiderano proteggere i propri ambienti Active Directory.

Che cos'è un attacco Kerberoasting?

Il Kerberoasting è un attacco informatico che prende di mira il protocollo di autenticazione Kerberos, comunemente utilizzato nelle reti Windows per autenticare in modo sicuro utenti e dispositivi. In un attacco Kerberoasting, un aggressore utilizza strumenti specializzati per estrarre ticket Kerberos crittografati da una rete e quindi tenta di decifrare la crittografia per ottenere l'accesso a informazioni sensibili o risorse di rete.

Prima di approfondire gli attacchi Kerberoasting e il loro funzionamento, è necessario comprendere l'architettura degli account di servizio.

- Le password degli account di servizio hanno la stessa lunghezza e non scadono.

- La maggior parte degli account di servizio dispone di autorizzazioni elevate e spesso fa parte di gruppi con privilegi elevati, come gli amministratori di dominio, che forniscono diritti di amministrazione completi ad AD.

- Il cracking delle password degli account di servizio consente agli aggressori di sfruttare il meccanismo Kerberos e compromettere l'intero dominio AD.

Che cos'è il protocollo di autenticazione Kerberos?

Kerberos è un protocollo di autenticazione comunemente utilizzato nelle reti Windows per autenticare in modo sicuro utenti e dispositivi. Il protocollo Kerberos utilizza ticket per autenticare in modo sicuro utenti e dispositivi senza trasmettere password in chiaro sulla rete. Questi ticket sono crittografati utilizzando una chiave segreta condivisa tra l'utente e il server di autenticazione. In un attacco Kerberoasting, l'autore dell'attacco può estrarre questi ticket crittografati dalla rete e quindi utilizzare attacchi di forza bruta o basati su dizionario per cercare di violare la crittografia e ottenere l'accesso alle informazioni o alle risorse sensibili a cui il ticket consente l'accesso.

Il Kerberoasting consiste nello sfruttare i ticket di servizio per rubare le credenziali. Scopri di più sul rilevamento avanzato delle minacce con Singularity XDR.

Perché gli attacchi Kerberoasting sono così diffusi?

Gli attacchi Kerberoasting sono diffusi perché possono essere difficili da rilevare e prevenire. Il protocollo Kerberos è progettato per essere sicuro ed efficiente, ma si basa sulla segretezza delle chiavi segrete utilizzate per crittografare e decrittografare i ticket nel processo di autenticazione. Se un aggressore riesce a ottenere queste chiavi segrete, può utilizzarle per estrarre e decrittografare i ticket, che possono quindi essere utilizzati per accedere a informazioni sensibili o risorse di rete.

Inoltre, il protocollo Kerberos è comunemente utilizzato nelle reti aziendali. Ciò rende le reti Windows un obiettivo particolarmente interessante per gli aggressori, poiché un attacco Kerberoasting riuscito su una rete aziendale può potenzialmente fornire all'aggressore l'accesso a un gran numero di risorse e informazioni sensibili.

Inoltre, l'attacco può essere effettuato da remoto senza che l'autore debba interagire direttamente con il server di autenticazione o con le risorse di rete prese di mira. Ciò rende difficile per i difensori identificare e fermare l'attacco prima che abbia successo. Nel complesso, la combinazione di questi fattori rende gli attacchi Kerberoasting molto diffusi e potenzialmente dannosi per le organizzazioni che si affidano al protocollo Kerberos per l'autenticazione sicura.

Come funzionano gli attacchi Kerberoasting

1. Autenticazione dell'account

In un attacco Kerberoasting, l'autore dell'attacco ottiene innanzitutto le autorizzazioni necessarie per richiedere i ticket di servizio dal servizio di autenticazione Kerberos. Ciò può essere fatto compromettendo l'account di un utente legittimo che dispone delle autorizzazioni appropriate. Se l'autore dell'attacco riesce ad accedere alla risorsa di rete a cui il ticket garantisce l'accesso, senza bisogno di conoscere la password effettiva dell'utente o del dispositivo a cui appartiene il ticket.

La tecnica Kerberoasting è un metodo efficace per estrarre le credenziali dell'account di servizio da AD come utente normale senza inviare alcun pacchetto al sistema di destinazione.

2. Biglietto di servizio Kerberos

In un attacco Kerberoasting, un aggressore ottiene un gran numero di ticket di servizio dal servizio di autenticazione Kerberos e poi usa questi ticket per cercare di decifrare le password degli account associati a quei ticket. In questa tecnica, un aggressore può abusare di un ticket di concessione Kerberos (TGT) valido o intercettare il traffico di rete per ottenere un ticket di servizio di concessione (TGS) che potrebbe essere vulnerabile agli attacchi Brute Force.

3. Cracking delle password

L'autore dell'attacco può ottenere i ticket di servizio richiedendoli al servizio di autenticazione Kerberos utilizzando gli account di utenti legittimi che dispongono delle autorizzazioni appropriate. Una volta ottenuti i ticket di servizio, l'autore dell'attacco può utilizzare strumenti specializzati per tentare di violare le password associate a tali ticket. Gli autori degli attacchi utilizzano il seguente processo per violare offline la password di un account di servizio vulnerabile.

4. Escalation dell'attacco

In caso di attacco riuscito, l'autore dell'attacco può ottenere l'accesso agli account associati ai ticket di servizio, consentendogli di ottenere l'accesso non autorizzato a informazioni sensibili o di svolgere altre attività dannose. Ciò può rappresentare una grave minaccia alla sicurezza per le organizzazioni che utilizzano il protocollo di autenticazione Kerberos. Il primo passo consiste nell'individuare i nomi principali del servizio (SPN). Gli autori degli attacchi possono facilmente trovare tutti gli SPN di tipi specifici utilizzando il modulo Active Directory PowerShell. Il tipo di SPN più utile che un aggressore può cercare è "SQL". Ad esempio, il cmdlet Get-ADObject mostrato di seguito individua tutti i server SQL registrati in Active Directory.

""

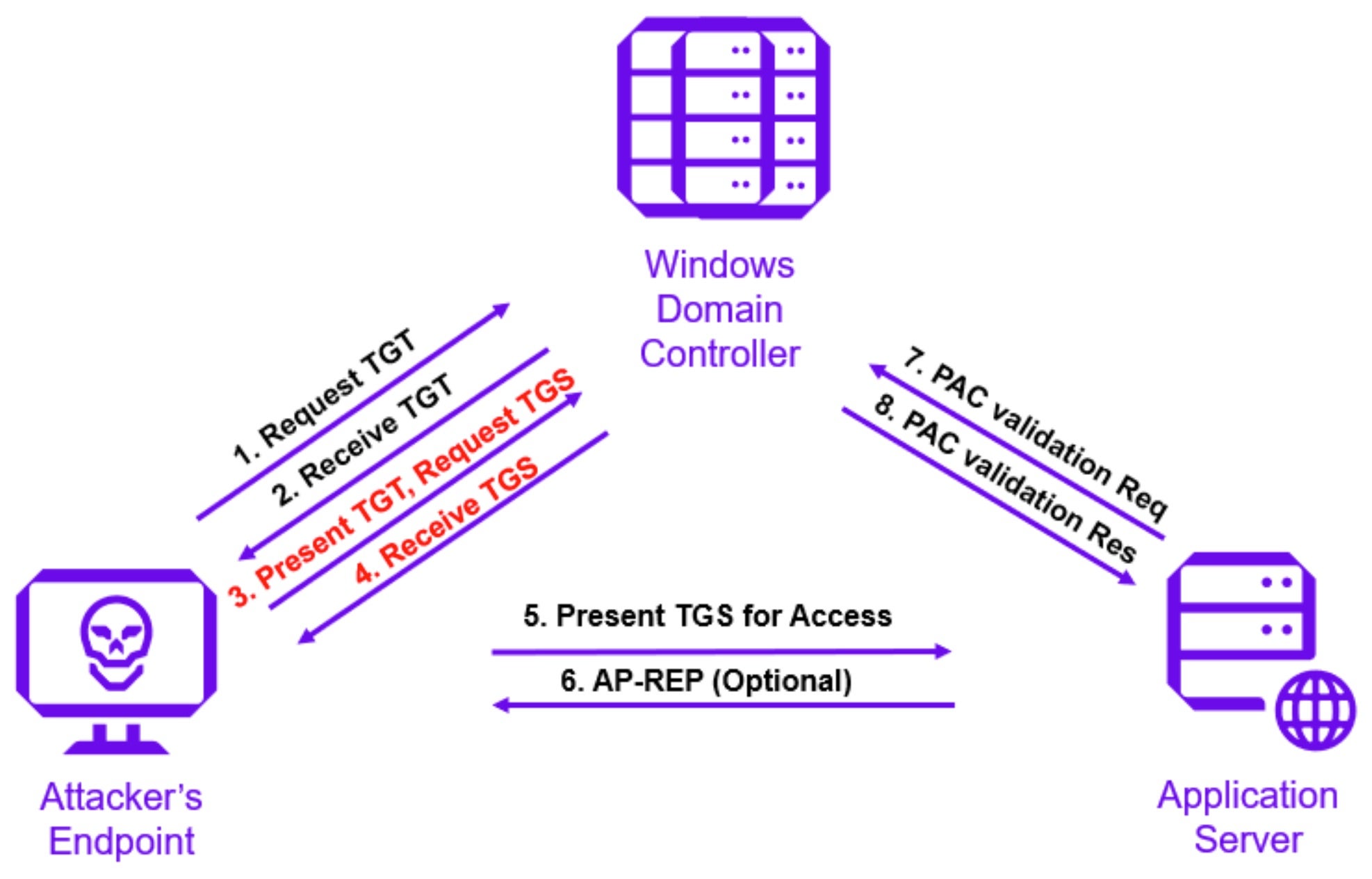

Come mostrato nella figura sottostante, un aggressore presenta un ticket di autenticazione (TGT) valido di un utente del dominio per richiedere uno o più ticket del servizio di concessione ticket (TGS) Kerberos per qualsiasi nome principale del servizio (SPN) da un controller di dominio (DC). Gli aggressori sfruttano il supporto legacy di Microsoft per la crittografia Kerberos RC4 (RC4_HMAC_MD5), poiché l'hash della password NTLM è ampiamente utilizzato con questo tipo di crittografia. Quando richiedono i ticket TGS, gli aggressori possono costringerli a utilizzare la crittografia RC4.

Dopo aver identificato il server di destinazione, l'autore dell'attacco ottiene l'elenco degli SPN associati agli account di servizio. Può utilizzare questi account di servizio per richiedere ticket di servizio Kerberos TGS da un controller di dominio (DC).

Nota: il ticket di servizio richiesto utilizzando lo strumento open source Mimikatz ha il tipo di crittografia RC4.

Una volta che il client riceve il ticket, un aggressore può esportare tutti i ticket di servizio Kerberos dalla memoria dell'utente in un file senza diritti elevati.

Nel complesso, ecco i passaggi comunemente utilizzati negli attacchi Kerberoasting:

- L'autore dell'attacco ottiene le autorizzazioni necessarie per richiedere i ticket di servizio dal servizio di autenticazione Kerberos. Ciò può essere fatto compromettendo l'account di un utente legittimo con le autorizzazioni appropriate.

- L'autore dell'attacco utilizza l'account compromesso per richiedere un numero elevato di ticket di servizio al servizio di autenticazione Kerberos.

- Il servizio di autenticazione Kerberos rilascia i ticket di servizio richiesti all'autore dell'attacco.

- L'autore dell'attacco utilizza strumenti specializzati per decifrare le password associate ai ticket di servizio.

- Una volta violate le password, l'autore dell'attacco ottiene l'accesso agli account associati ai ticket di servizio.

- L'autore dell'attacco può ora utilizzare gli account compromessi per ottenere l'accesso non autorizzato a informazioni sensibili o per svolgere altre attività dannose.

- L'autore dell'attacco continua a ripetere questo processo, ottenendo ulteriori ticket di servizio e violando le password ad essi associate per ottenere l'accesso ad altri account.

- L'autore dell'attacco può utilizzare gli account compromessi per ottenere un ulteriore accesso alla rete e compiere attacchi più avanzati, come spostarsi lateralmente all'interno della rete o distribuire malware.

Esempio di attacco Kerberoasting

- Durante l'operazione Wocao, gli autori delle minacce hanno utilizzato il modulo Invoke-Kerberoast di PowerSploit per richiedere ticket di servizio crittografati e forzare offline le password degli account di servizio Windows. Questi ticket di servizio possono quindi essere utilizzati per autenticarsi come account di servizio associati su altri sistemi all'interno della rete. Gli autori dell'attacco hanno quindi utilizzato un attacco di forza bruta per cercare di indovinare le password di questi account di servizio, che spesso sono deboli o condivise tra più account. Craccando la password di un account di servizio, gli autori dell'attacco potevano ottenere l'accesso a sistemi e dati sensibili all'interno della rete.

- Nell'incidente della backdoor Solorigate, gli autori dell'attacco APT29 hanno ottenuto i ticket TGS (Ticket Granting Service) per gli SPN (Service Principal Names) di Active Directory da violare offline.

L'incidente Solorigate è stato un attacco informatico che ha preso di mira varie organizzazioni, tra cui agenzie governative e aziende tecnologiche. Gli autori dell'attacco, che si ritiene siano il gruppo APT29, hanno utilizzato una sofisticata backdoor chiamata "Solorigate" per accedere alle reti delle vittime. Una delle tattiche utilizzate dagli aggressori era il Kerberoasting. Craccando la password di un account di servizio, gli aggressori possono ottenere l'accesso a sistemi e dati sensibili all'interno della rete.

- In un altro incidente, il gruppo di minaccia FIN7 ha utilizzato il Kerberoasting per accedere alle credenziali e ha eseguito movimenti laterali attraverso la rete.

Strategie di rilevamento e prevenzione degli attacchi Kerberoasting

Sicurezza delle identità

Identity Security è una nuova funzionalità che rileva gli attacchi mirati all'infrastruttura di identità come Active Directory. Queste soluzioni sono in grado di rilevare le impostazioni di identità all'interno di Active Directory che lo rendono vulnerabile agli attacchi e possono rilevare potenziali attacchi Kerberoasting quasi in tempo reale.

Un altro modo per prevenire un attacco Kerberoasting è utilizzare password forti e uniche per tutti gli account. Ciò rende più difficile per gli aggressori decifrare le password associate ai ticket di servizio che ottengono.

Inoltre, utilizzare misure di sicurezza come autenticazione a più fattori, che richiede agli utenti di fornire un modulo di verifica aggiuntivo quando accedono ai propri account. Ciò può aiutare a impedire agli aggressori di accedere agli account anche se riescono a ottenere i ticket di servizio e a decifrare le password.

Inoltre, le organizzazioni possono utilizzare strumenti e tecnologie per rilevare e prevenire gli attacchi Kerberoasting. Ad esempio, possono utilizzare strumenti di monitoraggio della rete per rilevare attività insolite relative al protocollo di autenticazione Kerberos e utilizzare sistemi di rilevamento delle intrusioni per avvisarli di potenziali attacchi.

Nel complesso, una combinazione di password complesse, autenticazione a due fattori e tecnologie di sicurezza può aiutare a prevenire un attacco Kerberoasting e proteggere dall'accesso non autorizzato a informazioni sensibili.

Threat Hunting

Nel contesto di un attacco Kerberoasting, ricerca delle minacce può essere utilizzata per identificare e prevenire la compromissione iniziale di un account utente utilizzato per richiedere ticket di servizio dal servizio di autenticazione Kerberos. Ciò può aiutare a impedire all'autore dell'attacco di ottenere i ticket di servizio e lanciare l'attacco.

Inoltre, la ricerca delle minacce può rilevare attività insolite relative al protocollo di autenticazione Kerberos, come un numero elevato di ticket di servizio richiesti o tentativi di violare le password associate a tali ticket. Ciò può aiutare a identificare un attacco Kerberoasting in corso e ad adottare le misure appropriate per difendersi.

I team di threat hunting possono sfruttare le informazioni raccolte dalla soluzione Singularity™ Identity Security Posture Management e segnalare le valutazioni delle potenziali vulnerabilità nell'azienda. La soluzione Singularity Identity Security rileva gli aggressori che tentano l'enumerazione dei ticket Kerberos e attiva eventi su potenziali attacchi Kerberoasting.

Tecnologia di inganno

La tecnologia di inganno può essere potenzialmente utilizzata per aiutare a difendersi dagli attacchi Kerberoasting. La tecnologia di inganno, che include esche, richiami e trappole, è progettata per attirare gli aggressori e per rilevare e difendersi dai tentativi di attacco.

Nel contesto di un attacco Kerberoasting, la tecnologia di inganno può essere utilizzata per creare account falsi che possono essere utilizzati per richiedere ticket di servizio dal servizio di autenticazione Kerberos. È quindi possibile monitorare l'attività associata a questi account falsi e rilevare eventuali tentativi di violare le password associate ai ticket di servizio.

Supponiamo che un aggressore tenti di eseguire un attacco Kerberoasting contro un'esca. In tal caso, può avvisare il team di sicurezza e fornire loro informazioni sull'attacco, come l'indirizzo IP dell'aggressore e gli strumenti e le tecniche che sta utilizzando. Ciò può aiutare il team di sicurezza a difendersi dall'attacco e a impedire che causi danni.

Sebbene la tecnologia di inganno possa essere efficace in alcuni casi, non rappresenta una soluzione completa al problema degli attacchi Kerberoasting. Le organizzazioni devono utilizzare una combinazione di misure di sicurezza per proteggersi da questi attacchi.

Il Kerberoasting può portare al furto di credenziali e a ulteriori compromissioni. Assicuratevi che la vostra sicurezza sia solida con Singularity XDR per individuare tempestivamente tali rischi.

Migliorare l'intelligence sulle minacce

Migliorare l'intelligence sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùCome proteggersi e mitigare gli attacchi Kerberoasting

Le organizzazioni possono implementare le seguenti best practice per impedire che l'intero dominio venga compromesso come strategia di mitigazione.

- Assicurarsi che tutti gli account di servizio abbiano password lunghe e complesse (più di 25 caratteri).

- Modificare regolarmente le password degli account di servizio (almeno una volta all'anno).

- Utilizzare account di servizio gestiti dal gruppo (gMSA) che forniscono la gestione delle password ed eliminano la necessità per un amministratore di gestire manualmente le credenziali di ciascun account di servizio.

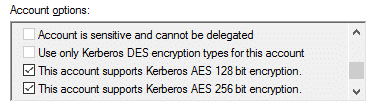

- MITRE ATT&CK raccomanda inoltre di abilitare la crittografia AES Kerberos (o un altro algoritmo di crittografia più potente) anziché RC4, rendendo difficile per gli aggressori decifrare gli hash offline. Abilitare il tipo di crittografia AES a 128/256 bit utilizzando le caselle di controllo nella scheda Account.

Impostazioni e raccomandazioni relative alla politica di sicurezza Kerberos

Le organizzazioni dovrebbero prestare particolare attenzione alle impostazioni del criterio Kerberos per ridurre il rischio che gli aggressori rubino le credenziali. Queste impostazioni dei criteri si trovano in Configurazione computerImpostazioni di WindowsImpostazioni di sicurezzaCriteri accountCriteri Kerberos.

Un aggressore può esplorare le impostazioni dei criteri vulnerabili per sfruttarle. Di seguito sono riportate le impostazioni dei criteri di sicurezza Kerberos e le opzioni consigliate.

- Applica restrizioni di accesso utente – Se questa impostazione di policy è disabilitata, gli utenti potrebbero ottenere ticket di sessione per servizi che non hanno il diritto di utilizzare. Si consiglia di impostare questa policy su "Abilitato".

- Durata massima del ticket di servizio – Questa politica determina il numero massimo di minuti di utilizzo di un ticket di sessione concesso per accedere a un particolare servizio.

Si consiglia di impostare questa politica su 600 minuti. L'impostazione di un valore troppo alto per la "Durata massima del ticket di servizio" potrebbe consentire agli utenti di accedere alle risorse di rete al di fuori delle loro ore di accesso. Inoltre, gli account utente disabilitati potrebbero continuare ad accedere ai servizi di rete con ticket di servizio validi emessi prima della disabilitazione dei loro account.

- Durata massima del ticket utente – Questa politica determina il tempo massimo (in ore) di utilizzo del ticket di concessione del ticket di un utente. Quando il ticket di concessione del ticket di un utente scade, il sistema deve richiederne uno nuovo o rinnovare quello esistente. Si consiglia di impostare questa politica su 10 ore. L'impostazione di un valore troppo alto potrebbe consentire agli utenti di accedere alle risorse di rete al di fuori delle loro ore di accesso. Inoltre, gli account utente disabilitati potrebbero continuare ad avere accesso ai servizi di rete con ticket utente validi emessi prima della disabilitazione dei loro account. L'impostazione di un valore troppo basso potrebbe influire sulle prestazioni del Key Distribution Center (KDC) nella richiesta di ticket e provocare un attacco DoS.

- Durata massima per il rinnovo del ticket utente – Questa impostazione di criterio determina il periodo (in giorni) per rinnovare il ticket di concessione del ticket di un utente. Si consiglia di impostare questo criterio su 7 giorni. La configurazione di un valore troppo alto potrebbe consentire agli utenti di rinnovare ticket utente molto vecchi.

- Tolleranza massima per la sincronizzazione dell'orologio del computer – Questa impostazione di criterio determina la differenza di tempo massima (in minuti) che Kerberos V5 tollera tra l'ora dell'orologio del client e l'ora del controller di dominio che fornisce l'autenticazione Kerberos. Si consiglia di impostare questo criterio su un valore di 5 minuti.

Come SentinelOne Singularity Identity protegge dagli attacchi Kerberoasting

SentinelOne Singularity Identity monitora continuamente Active Directory alla ricerca di attacchi come Kerberoasting. La soluzione Ranger AD rileva l'enumerazione dei ticket Kerberos e attiva eventi su potenziali attacchi Kerberoasting. Singularity Identity implementa anche credenziali ingannevoli, inclusi hash, token di autenticazione e ticket Kerberos. Ciò consente di rilevare gli aggressori che utilizzano ticket ingannevoli e di reindirizzarli verso sistemi esca per l'ingaggio.

Ottenere informazioni più approfondite sulle minacce

Ottenere informazioni più approfondite sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùMaggiori informazioni sul Kerberoasting

Kerberoasting e Mimikatz

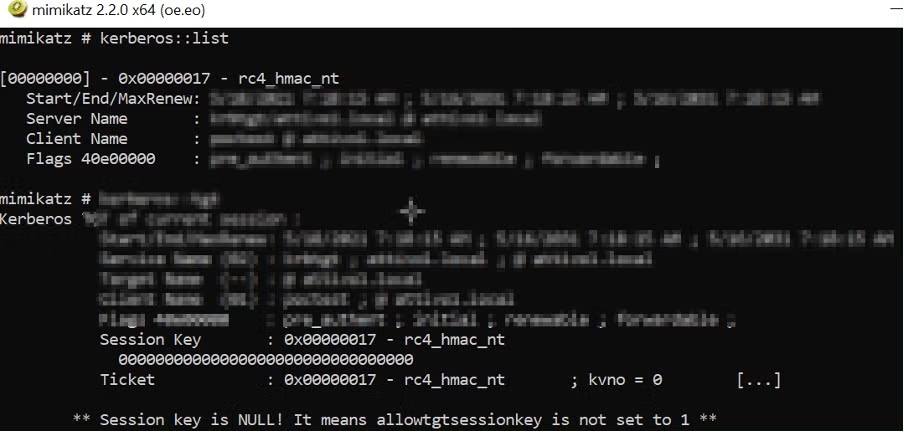

Mimikatz è uno strumento che può essere utilizzato per eseguire un attacco Kerberoasting. Mimikatz è un'utilità progettata per estrarre informazioni sensibili da un sistema informatico, comprese password e altre credenziali di autenticazione.

Nel contesto di un attacco Kerberoasting, Mimikatz può ottenere ticket di servizio dal servizio di autenticazione Kerberos e quindi decifrare le password associate. Ciò consente a un aggressore di ottenere l'accesso non autorizzato agli account associati ai ticket di servizio.

Mimikatz è uno strumento potente che può essere utilizzato sia per scopi legittimi che dannosi. Sebbene possa essere utile ai professionisti della sicurezza per testare la sicurezza dei loro sistemi, può anche essere utilizzato dagli aggressori per sferrare attacchi informatici. Di conseguenza, le organizzazioni devono proteggersi dal suo utilizzo in un attacco Kerberoasting.

Kerberoasting e Golden Ticket

Il Kerberoasting e i Golden Ticket sono entrambe tecniche che possono essere utilizzate per sferrare attacchi informatici contro il protocollo di autenticazione Kerberos.

Il Kerberoasting consiste nell'ottenere un gran numero di ticket di servizio dal servizio di autenticazione Kerberos e quindi utilizzare strumenti specializzati per decifrare le password associate a tali ticket. Ciò consente a un hacker di ottenere l'accesso non autorizzato agli account associati ai ticket di servizio.

Un Golden Ticket, invece, è un ticket Kerberos contraffatto che può essere utilizzato per autenticarsi come qualsiasi utente su una rete. Ciò consente a un aggressore che ha ottenuto un Golden Ticket di ottenere l'accesso non autorizzato alla rete e di svolgere altre attività dannose.

Sebbene entrambe le tecniche possano essere utilizzate per attaccare il protocollo di autenticazione Kerberos, hanno meccanismi diversi e possono essere utilizzate per scopi diversi. È importante che le organizzazioni comprendano le differenze tra queste tecniche e si proteggano da esse per mantenere la sicurezza dei propri sistemi.

L'attacco Golden Ticket è simile a un attacco Kerberoasting, in cui un aggressore estrae e decrittografa i ticket esistenti per ottenere l'accesso alle risorse di rete. Tuttavia, in un attacco Golden Ticket, l'aggressore crea un ticket completamente nuovo e contraffatto, che gli consente di aggirare qualsiasi controllo di accesso o protocollo di autenticazione in vigore.

Kerberoasting e Silver Ticket

Un Silver Ticket è un ticket Kerberos contraffatto che consente a un aggressore di impersonare un servizio legittimo su una rete. Ciò consente all'autore dell'attacco di accedere alle risorse di rete e svolgere altre attività dannose.

Sebbene entrambe le tecniche possano essere utilizzate per attaccare il protocollo di autenticazione Kerberos, hanno meccanismi diversi e possono essere utilizzate per scopi diversi. È importante che le organizzazioni comprendano le differenze tra queste tecniche e si proteggano da esse per mantenere la sicurezza dei propri sistemi.

Molte organizzazioni forniscono account di servizio con troppe autorizzazioni, spesso con password deboli, rendendo facile per un aggressore passare da utente di dominio ad amministratore di dominio. L'implementazione di una valutazione continua e la convalida delle configurazioni Kerberos possono evitare di essere vulnerabili alle escalation di privilegi e ai movimenti laterali.

Domande frequenti sugli attacchi Kerberoasting

Il Kerberoasting è una tecnica di post-exploit in cui gli aggressori prendono di mira gli account di servizio negli ambienti Active Directory. L'attacco funziona richiedendo ticket di servizio crittografati dal protocollo di autenticazione Kerberos, quindi mettendo questi ticket offline per decifrare gli hash delle password. Gli aggressori prendono di mira in particolare gli account con nomi principali di servizio (SPN) perché qualsiasi utente del dominio autenticato può richiedere ticket per questi servizi.

Una volta decifrato l'hash della password utilizzando strumenti come Hashcat o John the Ripper, possono impersonare l'account di servizio e accedere a tutti i sistemi per i quali tale account dispone di privilegi.

Gli attacchi Kerberoasting prendono di mira principalmente gli account utente associati a nomi principali di servizio (SPN), piuttosto che gli account macchina. Gli aggressori si concentrano sugli account utente perché le password delle macchine sono gestite automaticamente dal dominio, vengono cambiate regolarmente e sono complesse per impostazione predefinita. Gli account utente con SPN sono più vulnerabili perché le politiche sulle password imposte dal dominio non sempre si applicano a loro, lasciando la sicurezza delle password alla discrezione dell'utente.

Gli account di servizio che eseguono applicazioni come SQL Server, IIS o altri servizi aziendali sono obiettivi comuni. Questi account hanno spesso privilegi elevati e accesso a dati sensibili, il che li rende preziosi per l'escalation dei privilegi e il movimento laterale.

Le organizzazioni possono difendersi dal Kerberoasting implementando politiche di password complesse per gli account di servizio, utilizzando password di almeno 25 caratteri. È necessario implementare account di servizio gestiti dal gruppo (gMSA) che ruotano automaticamente le password ed eliminano la gestione manuale delle password. Monitorare la rete per individuare richieste di ticket TGS insolite e l'utilizzo della crittografia RC4, poiché questi sono indicatori comuni di tentativi di Kerberoasting. Implementare il principio del privilegio minimo per gli account di servizio, assicurandosi che dispongano solo delle autorizzazioni minime necessarie.

Regolari controlli di sicurezza dovrebbero identificare e rimuovere gli SPN non necessari, e dovresti disabilitare o rimuovere gli account di servizio obsoleti che non sono più necessari. Soluzioni come SentinelOne Singularity™ Identity possono anche difendere dagli attacchi Kerberoasting.

Tra gli strumenti più comuni utilizzati per il Kerberoasting vi è Rubeus, che è in grado di automatizzare l'intero processo, dall'enumerazione degli SPN all'estrazione dei ticket. Gli aggressori utilizzano anche lo script GetUserSPNs.py di Impacket per gli attacchi basati su Linux, che richiede credenziali di dominio valide. Mimikatz è un altro strumento popolare in grado di estrarre i ticket Kerberos dalla memoria.

Per il cracking delle password, gli aggressori utilizzano in genere Hashcat con la modalità 13100 o John the Ripper per crackare offline gli hash dei ticket estratti. Gli script PowerShell come Invoke-Kerberoast possono essere utilizzati anche per eseguire l'attacco direttamente dai sistemi Windows compromessi.

L'autenticazione a più fattori non può impedire direttamente gli attacchi Kerberoasting perché l'attacco sfrutta il design del protocollo Kerberos piuttosto che il processo di autenticazione iniziale. Tuttavia, l'autenticazione a più fattori fornisce una protezione importante rendendo più difficile per gli aggressori ottenere le credenziali iniziali degli utenti del dominio necessarie per richiedere i ticket di servizio.