Ryuk ransomware è un sofisticato tipo di malware che prende di mira le organizzazioni per ottenere un guadagno finanziario. Questa guida esplora il funzionamento di Ryuk, i suoi metodi di distribuzione e il potenziale impatto sulle vittime.

Scopri le strategie efficaci per la prevenzione e il ripristino. Comprendere il ransomware Ryuk è essenziale per le organizzazioni che desiderano migliorare le proprie difese di sicurezza informatica contro gli attacchi ransomware.

Che cos'è il ransomware Ryuk?

Che cos'è il ransomware Ryuk?

Ryuk è una delle prime famiglie di ransomware in grado di identificare e crittografare unità e risorse di rete ed eliminare le copie shadow sull'endpoint della vittima.

Ciò rende incredibilmente difficile riprendersi da un attacco se non esistono backup esterni dei dati.

Le origini del ransomware Ryuk

Il nome "Ryuk" deriva probabilmente dal nome di un personaggio del popolare manga e anime giallo "Death Note" dei primi anni 2000. In questa storia, "Ryuk" era un dio della morte che consentiva uccisioni mirate.

Il ransomware Ryuk è stato notato per la prima volta nell'agosto del 2018, quando ha iniziato a prendere di mira grandi organizzazioni per ottenere ingenti somme di riscatto.

Il responsabile è l'organizzazione criminale russa WIZARD SPIDER. Ryuk si è rapidamente affermato come un "malware da grande caccia" malware, il che ha rappresentato un cambiamento per l'organizzazione criminale.

In precedenza, WIZARD SPIDER si era concentrata su attacchi di frode telematica utilizzando il proprio malware TrickBot. Più specificamente, si ritiene che Ryuk sia gestito da un sottogruppo dell'organizzazione criminale noto come "GRIM SPIDER".

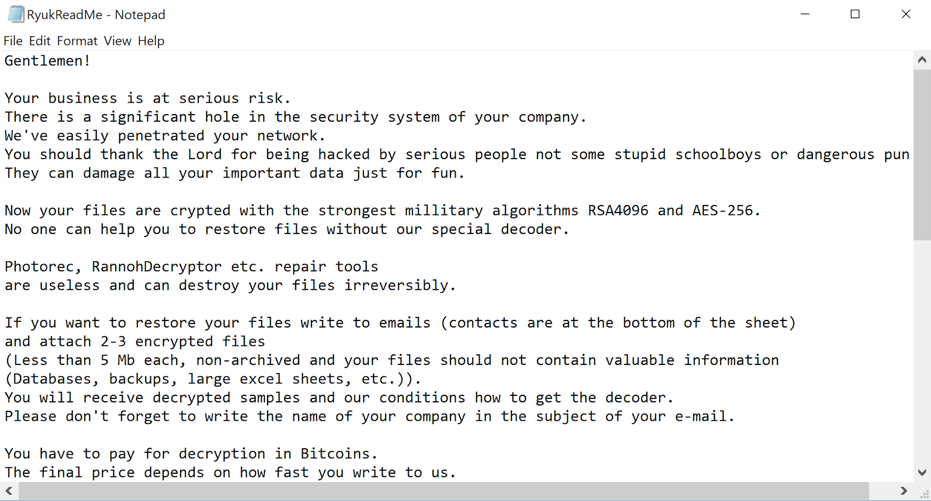

Il nome del ransomware è indicato nella richiesta di riscatto che accompagna gli attacchi. Sono firmati: Ryuk nessun sistema è sicuro.

Vittime di Ryuk fino ad oggi:

Vittime di Ryuk fino ad oggi:

Ryuk prende di mira organizzazioni di alto profilo dove può trovare informazioni critiche che paralizzano le operazioni delle vittime.

Tra i suoi obiettivi figurano giornali, ospedali e funzioni organizzative cittadine, che hanno portato al pagamento di centinaia di migliaia di riscatti.

Poiché alcuni degli attacchi sono avvenuti intorno alle elezioni statunitensi e hanno preso di mira dati così sensibili, alcuni sospettano che dietro questi attacchi informatici si nascondano motivazioni segrete.

Attacchi ransomware Ryuk di alto profilo:

Ottobre 2018: Ryuk ha preso di mira la grande organizzazione Onslow Water and Sewer Authority (OWASA), interrompendo il funzionamento della sua rete.

Dicembre 2018: Tribune Publishing Newspapers è stata vittima dell'attacco, che ha colpito utenti come il Los Angeles Times.

2019-2020: Ryuk ha preso di mira una serie di ospedali in California, New York e Oregon. Ha anche preso di mira strutture sanitarie britanniche e tedesche , causando difficoltà nell'accesso alle cartelle cliniche dei pazienti e compromettendo persino le cure intensive.

Il ransomware Ryuk adotta un approccio dinamico alla distribuzione: gli incidenti spesso utilizzano tattiche uniche, studiate appositamente per i loro obiettivi. Mentre altri attacchi ransomware gettano una rete ampia e prendono di mira un gran numero di persone e organizzazioni diverse nella speranza che l'attacco abbia successo in uno o due casi, le distribuzioni del ransomware Ryuk sono personalizzate in base alla rete che gli aggressori stanno cercando di compromettere.

Il ransomware Ryuk viene distribuito con uno dei seguenti attacchi iniziali:

- Accedendo direttamente a una porta RDP non protetta

- Utilizzando il phishing via e-mail per ottenere l'accesso remoto

- Utilizzando allegati e-mail e download per accedere alla rete

Il ransomware Ryuk viene comunemente distribuito tramite il malware Emotet o TrickBot. Solo i file essenziali vengono crittografati, rendendo più difficile il rilevamento. Il malware bancario Emotet scaricato può aggiungere ulteriori malware al computer, con spyware come payload principale. Ciò consente agli aggressori di raccogliere le credenziali di amministratore.

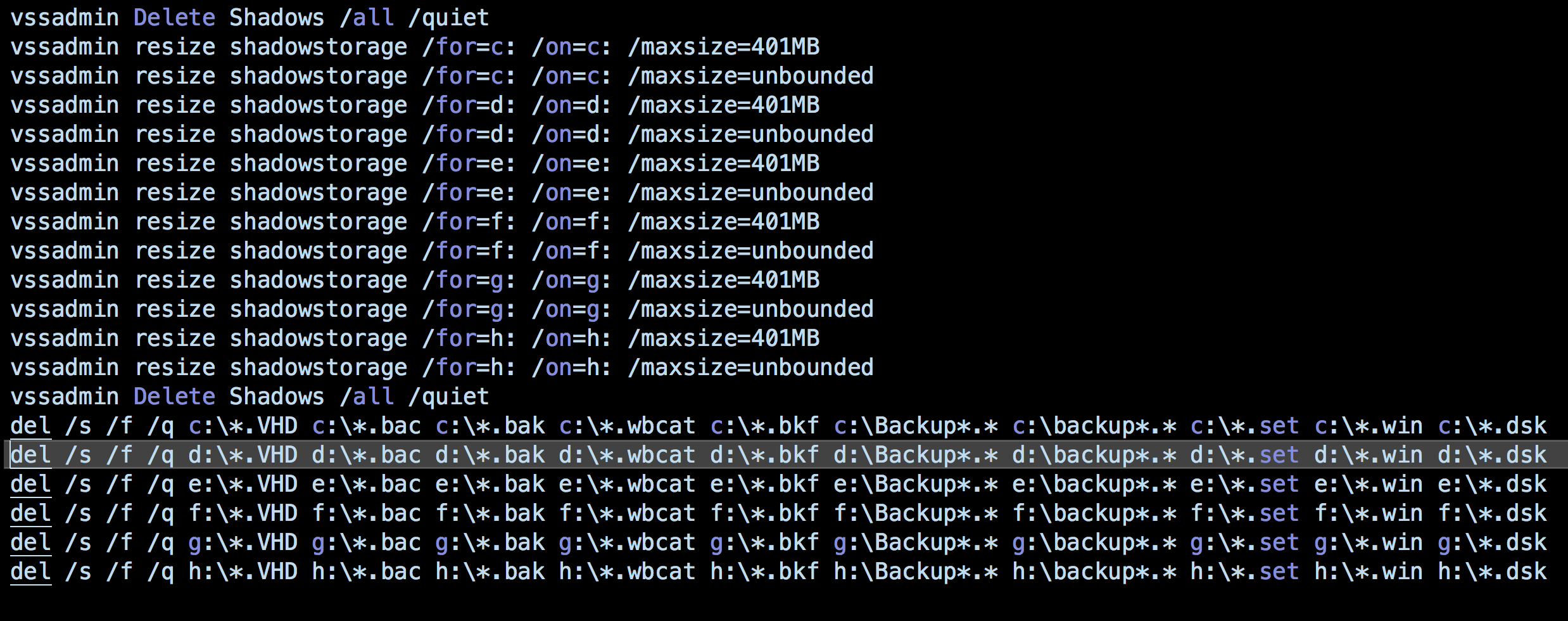

Queste, a loro volta, consentono loro di muoversi all'interno della rete per accedere e spostare risorse critiche. Ryuk utilizza un file .BAT per impedire il ripristino del sistema infetto. Prima di avviare il processo di crittografia, Ryuk tenta di eliminare le copie shadow di Windows VSS.

Per impostazione predefinita, Windows crea fino a 64 copie shadow di volumi e file, consentendo agli utenti di recuperare i dati da snapshot in diversi momenti nel caso di perdita o sovrascrittura dei dati. Ryuk, tuttavia, inizia con l'eliminazione delle istantanee e ridimensionando lo spazio di archiviazione per azzerare qualsiasi possibilità di recupero:

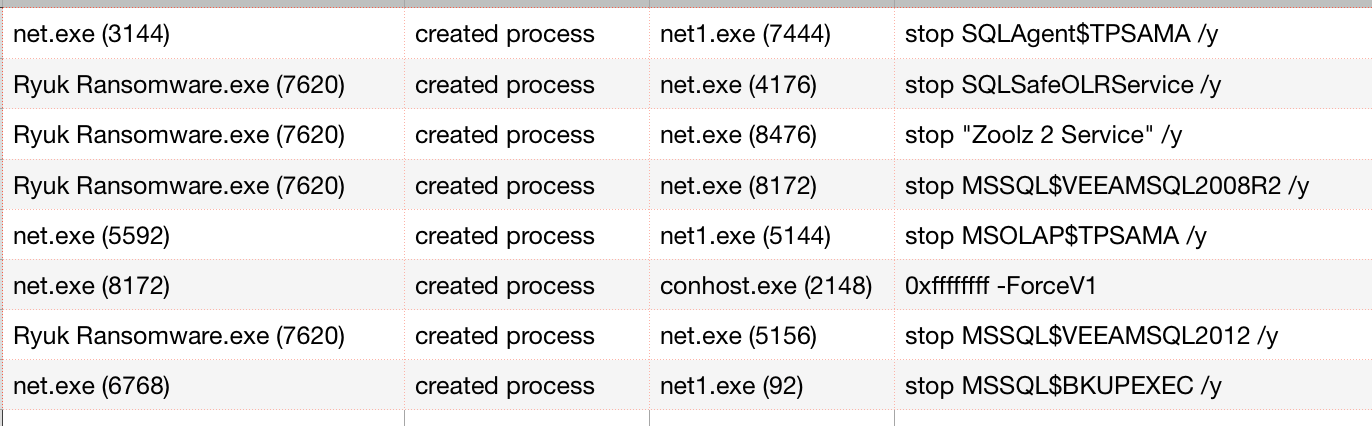

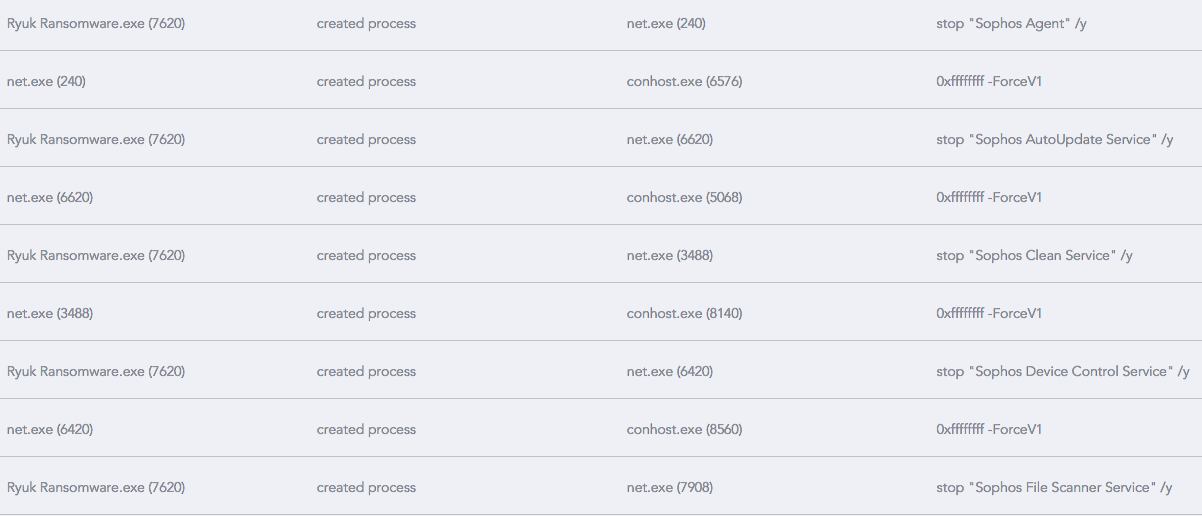

Inoltre, Ryuk tenterà di disabilitare servizi e processi, inclusi database, strumenti antivirus, backup e altro ancora.

Nella dimostrazione di SentinelOne, ad esempio, Ryuk garantisce che i backup integrati non siano disponibili e disabilita anche diversi servizi di backup di terze parti, tra cui Acronis, SQLSafe, VEEAM e Zoolz.

Ryuk tenta anche di arrestare i processi appartenenti ad alcuni software di protezione antivirus legacy, tra cui Sophos e Symantec System Recovery. Sophos merita particolare attenzione, come mostra questa schermata della console di gestione SentinelOne:

Successivamente, Ryuk crea chiavi AES per i file della vittima, che vengono poi crittografati nuovamente con una seconda chiave RSA. Ciò interessa ogni unità e condivisione di rete sul sistema, prima che il malware crei infine un file di testo denominato "RyukReadMe.txt" in ogni cartella del sistema. Questo contiene la richiesta di riscatto.

Analisi tecnica delle funzionalità del ransomware Ryuk

I file del ransomware Ryuk saranno identificati dalle estensioni .ryk o .rcrypted. Un file crittografato seguirà il modello riportato di seguito nomefile.xls.ryk.

Ryuk utilizza un modello di crittografia a tre livelli di affidabilità.

- Livello 1: coppia di chiavi globali detenute dagli aggressori – questa chiave privata viene rivelata quando viene pagato il riscatto

- Livello 2: coppia di chiavi specifica della vittima – generata durante il processo di crittografia del ransomware

- Livello 3: chiave AES standard – generata dalla funzione Win32API CryptGenKey, quindi crittografata nelle coppie di chiavi di livello 1 e 2

Gli autori degli attacchi Ryuk utilizzano servizi di posta elettronica crittografati per passare inosservati, cambiando indirizzo ad ogni attacco.

Come rimuovere il ransomware Ryuk

Data la complessità di Ryuk, solo team IT esperti dovrebbero provvedere alla sua rimozione.

Anche se riuscite a rimuovere Ryuk dalla vostra rete, i vostri file rimarranno comunque crittografati. Solo gli autori della minaccia possiedono la chiave per ripristinare le risorse.

È possibile rimuovere Ryuk in modalità provvisoria o tramite il ripristino del sistema, ma idealmente l'attenzione dovrebbe concentrarsi sulla prevenzione di un attacco prima che questo raggiunga le risorse critiche.

Ogni dipendente dovrebbe prestare molta attenzione alle e-mail di phishing. Evita di cliccare su qualsiasi contenuto sospetto nella tua casella di posta. Soprattutto, le organizzazioni dovrebbero stabilire un protocollo, una strategia e un programma di formazione adeguati in materia di sicurezza informatica.

Per proteggere la vostra azienda dagli attacchi, è opportuno utilizzare una piattaforma di sicurezza degli endpoint basata sull'intelligenza artificiale che rileva e previene le minacce. I moderni software di sicurezza informatica sono in grado di classificare e smistare le minacce sulla base di una conoscenza approfondita del vostro ambiente e possono eseguire indagini approfondite per riprogettare il malware.

Migliorare l'intelligence sulle minacce

Migliorare l'intelligence sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùCome SentinelOne può prevenire Ryuk

Il ransomware Ryuk rappresenta ancora una minaccia per le organizzazioni di alto profilo. Ciò è particolarmente vero se si rientra nel profilo delle vittime esistenti. Pertanto, gli ospedali e le strutture sanitarie dovrebbero prestare attenzione a non cadere vittime di questa minaccia. SentinelOne fornisce funzionalità di riparazione e rollback in grado di proteggere la vostra azienda dal ransomware Ryuk e da altre minacce complesse.

Se in passato avete subito una violazione, è essenziale aggiornare la vostra sicurezza informatica. SentinelOne può fornirvi consulenze post-mortem per identificare cosa è andato storto.

I nostri servizi software offrono anche analisi e approfondimenti. Ciò è utile per comprendere meglio come proteggere al meglio la vostra rete e rilevare le minacce. Contattateci oggi stesso per ulteriori informazioni.

Domande frequenti su Ryuk Ransomware

Ryuk è una famiglia di ransomware mirati apparsa per la prima volta nell'agosto 2018. È gestita dal gruppo di criminali informatici russo WIZARD SPIDER e si concentra sulla "caccia grossa", ovvero attacca grandi organizzazioni per ottenere il massimo guadagno finanziario. A differenza dei tipici ransomware, gli attacchi Ryuk sono gestiti da esseri umani e sono altamente sofisticati. Gli aggressori distribuiscono manualmente il ransomware dopo un'approfondita ricognizione e infiltrazione nella rete.

Ryuk è in grado di crittografare le unità di rete, eliminare le copie shadow e disabilitare il ripristino del sistema Windows, rendendo il recupero quasi impossibile senza backup esterni.

Gli operatori di Ryuk iniziano in genere con e-mail di phishing contenenti link o allegati dannosi. Sfruttano anche le connessioni Remote Desktop Protocol (RDP) esposte attraverso attacchi di forza bruta. Una volta entrati, distribuiscono il malware TrickBot o Emotet per stabilire la persistenza e condurre ricognizioni.

Dopo aver mappato la rete e identificato le risorse di valore, gli aggressori utilizzano strumenti come AdFind e Bloodhound per aumentare i privilegi. Infine, distribuiscono manualmente Ryuk sulla rete utilizzando PowerShell, SMB e altri strumenti amministrativi.

Le organizzazioni possono rilevare Ryuk attraverso diversi indicatori. Cercate attività di scansione della rete insolite che prendono di mira gli intervalli IP 10.0.0.0/8, 172.16.0.0/16 e 192.168.0.0/16. Monitorate l'esecuzione sospetta di PowerShell, le operazioni su file di massa e i tentativi di eliminare le copie shadow del volume utilizzando vssadmin.exe.

Controllate la presenza di file denominati "RyukReadMe.txt" e di processi che tentano di disabilitare il software antivirus. Piattaforme di rilevamento avanzate come SentinelOne sono in grado di identificare questi modelli comportamentali prima dell'inizio della crittografia.

Ryuk in genere aggiunge l'estensione .RYK ai file crittografati. Alcune varianti utilizzano anche l'estensione .rycrypted. Tutti i file crittografati contengono il tag "HERMES", un residuo del ransomware da cui deriva. Il ransomware crea note di riscatto "RyukReadMe.txt" in ogni cartella contenente file crittografati.

queste note non specificano l'importo del riscatto, ma forniscono indirizzi e-mail per contattare le vittime. ryuk evita deliberatamente di crittografare determinati tipi file come .exe e .dll mantenere i sistemi funzionanti.

Ryuk prende di mira principalmente grandi organizzazioni con un fatturato annuo elevato. L'FBI ha riferito che le aziende di logistica, le società tecnologiche e i piccoli comuni sono quelli più frequentemente attaccati. Le organizzazioni sanitarie sono state particolarmente colpite, con oltre 20 ospedali attaccati alla fine del 2020.

Altri obiettivi includono agenzie governative, istituti scolastici, aziende manifatturiere e organizzazioni mediatiche come Tribune Publishing. Gli autori degli attacchi Ryuk ricercano specificatamente la situazione finanziaria delle potenziali vittime per stabilire richieste di riscatto adeguate.

Utilizzate l'autenticazione a più fattori e disattivate le porte RDP non necessarie. Implementate la segmentazione della rete per impedire i movimenti laterali e mantenete backup offline sicuri utilizzando il metodo 3-2-1. È inoltre opportuno implementare soluzioni di rilevamento e risposta estese per gli endpoint (EDR) come SentinelOne Singularity XDR. Organizza regolarmente corsi di formazione per i dipendenti sul riconoscimento del phishing e mantieni piani di risposta agli incidenti.

Mantieni aggiornati tutti i sistemi, in particolare i servizi rivolti alla rete, e monitora gli indicatori di compromissione. Implementa la whitelist delle applicazioni e limita i privilegi amministrativi solo al personale essenziale.